2025年の国内セキュリティインシデントを振り返る

2025年も様々なセキュリティインシデントが国内で公表されましたが、2025年1月~12月のデータを基に、2025年の国内のセキュリティ動向を考察していきます。

公開日:2025年12月11日

更新日:2026年1月29日

※本記事における数値データの根拠は、以下のとおりです。特に条件が明示されていない限り、全てこの条件で抽出したものです。

・報道記事のみなど、一次情報が確認できないものは集計に含みません。

・集計単位は「件数」です。同一組織から別件が発表されている場合は、別々に集計しています。

・同一の案件において、初報、第2報など複数の公表がある場合は1件として集計しています。追加情報により、今後集計数や案件のカテゴリが変更される可能性があります(例:情報漏洩被害あり→被害なしに変更、不正アクセス→ランサムウェア攻撃被害に変更、など)。

・日本国内の拠点に被害があったインシデントのみカウントしています。海外拠点で被害が完結しているものは含みません。

・サイバー攻撃被害が実際に確認された案件のみを集計しています。情報の紛失、メール誤配信等の操作ミス、第3者からのアクセスが明確に確認できないシステム設定ミスなどの案件は含みません。

・本記事は、2026年1月9日時点のデータを基に集計・分析しています。過去の四半期ごとの分析記事のデータと差異がある場合がありますが、情報漏洩による2次被害組織の公表集計開始、事案を過去に遡及して公表される案件の追加などの要因で数値に変動があります。

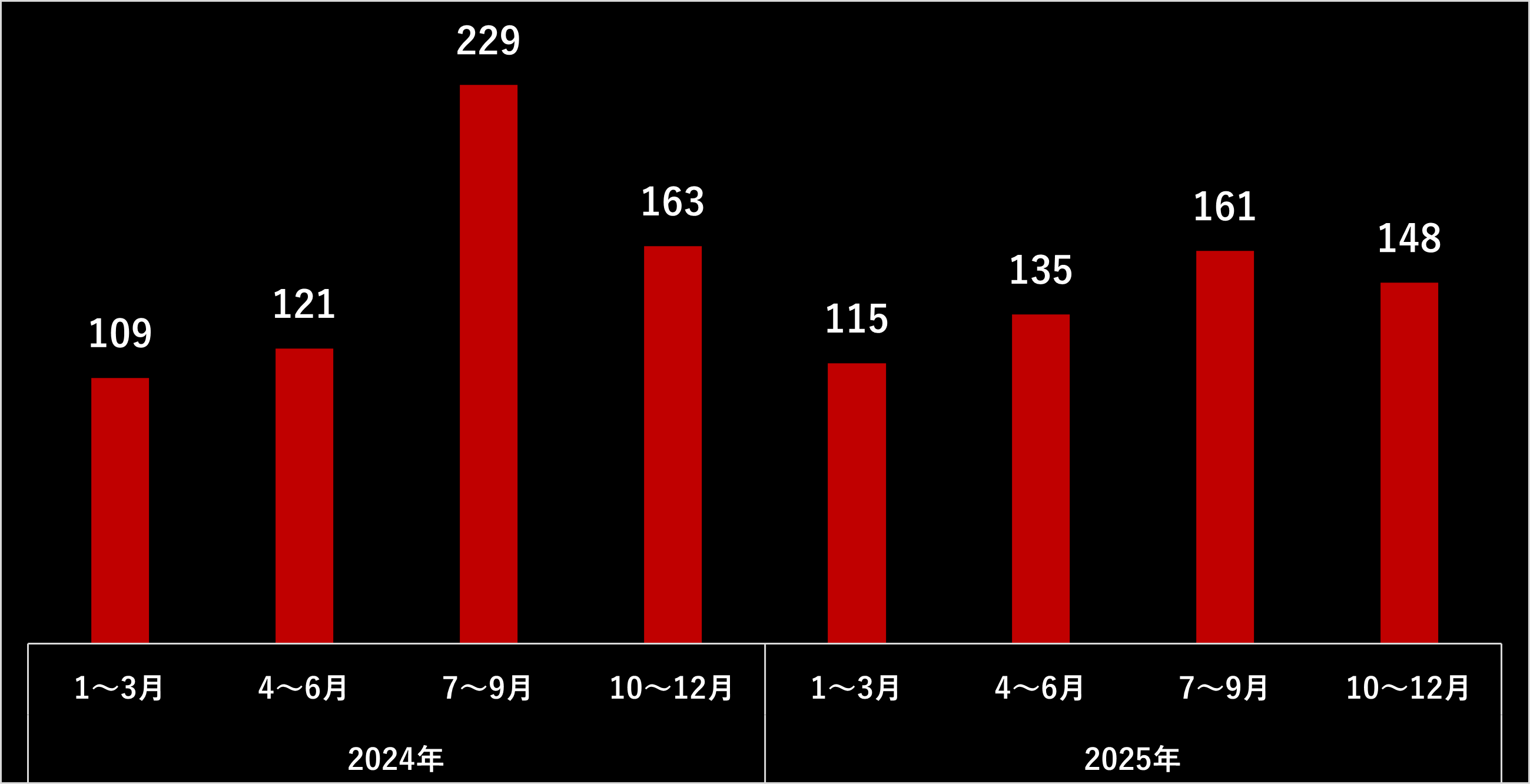

2025年1月~12月のセキュリティインシデントは559件(1日1.5件)

2025年1月~12月のセキュリティインシデント公表数

2025年1月~12月に公表されたセキュリティインシデントは559件でした。1日当たり1.5件の発表ペースであり、1日当たり約1.4件であった2025年上半期と比較すると、公表ペースがさらに増加しています。昨年2024年の件数は622件であったためペースは鈍化しているものの、第3四半期~第4四半期にかけて公表件数が増加する傾向は昨年と変わりません。

(関連記事)

・2025年第1四半期の国内セキュリティインシデントを振り返る

・2025年上半期の国内セキュリティインシデントを振り返る

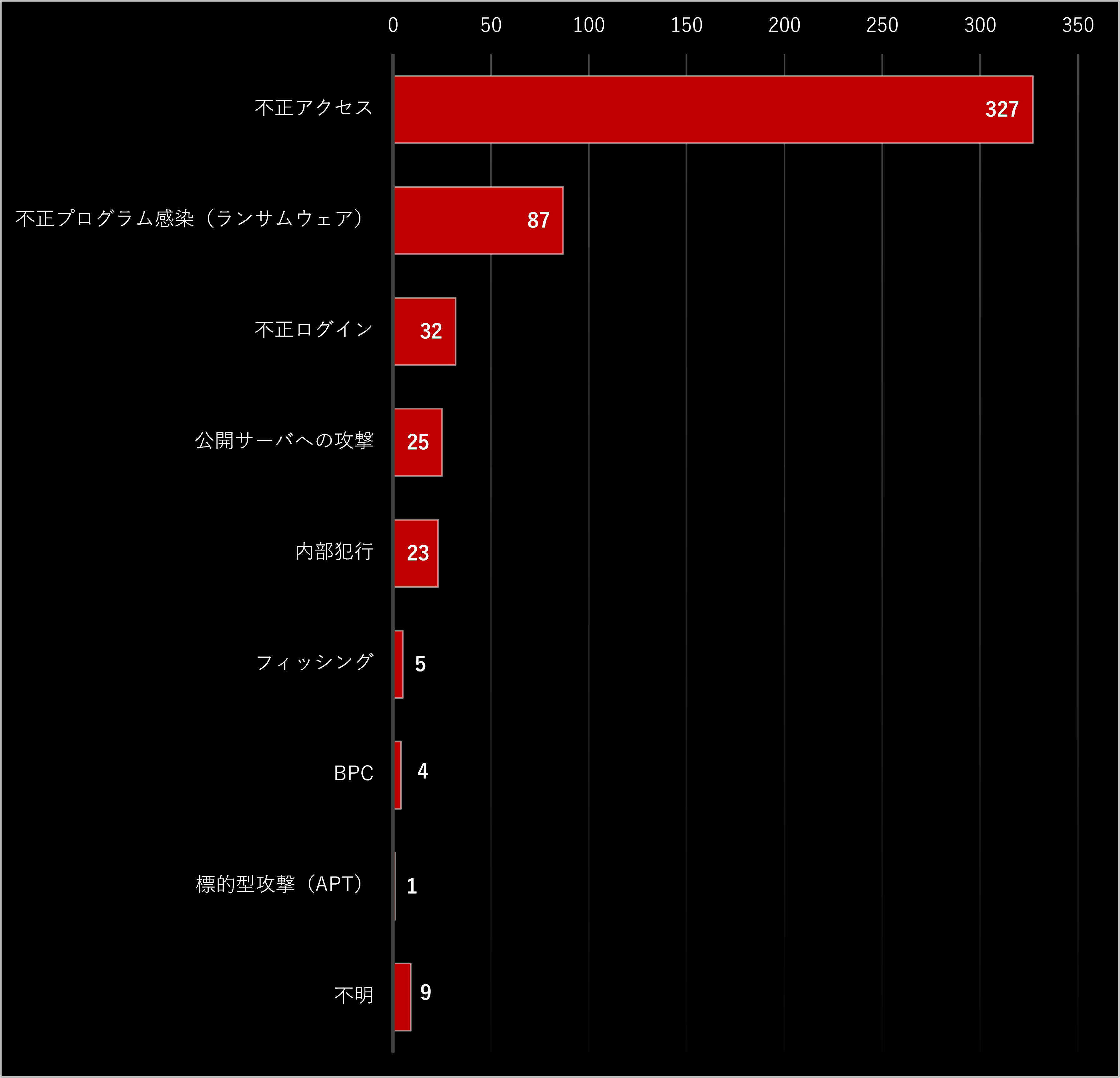

2025年1月~12月セキュリティインシデント:攻撃カテゴリ別トピック

2025年1月~12月に公表された559件のインシデントのうち、攻撃カテゴリ別に分類したグラフが以下です。

2025年は、被害詳細が不明の段階で用いられることが多い※「不正アクセス」が最も多く、次いで今年も国内で猛威を振るった「ランサムウェア」が第2位となりました(ランサムウェアについては後述します)。「不正ログイン」や「公開サーバへの攻撃」といった代表的なアタックサーフェスであるExternal Attack Surface(EAS: インターネットに接続されているデータ・システムなど、外界から直接的にサイバー攻撃者によって悪用され得る情報資産)への攻撃が続く一方、内部脅威である「内部犯行(内部不正)」も5位に入っています。組織が備えるべきサイバーリスクが、組織内外に存在していることを示すデータとなっています。

※当社の情報取集・分析の際には、当事者が「不正アクセス」と表現していても、「データ・ファイルの暗号化」などの表現が併記されている場合は、「ランサムウェア」に分類するなど、極力攻撃カテゴリの特定に努めています。

2025年:深刻さを増すランサムウェア攻撃

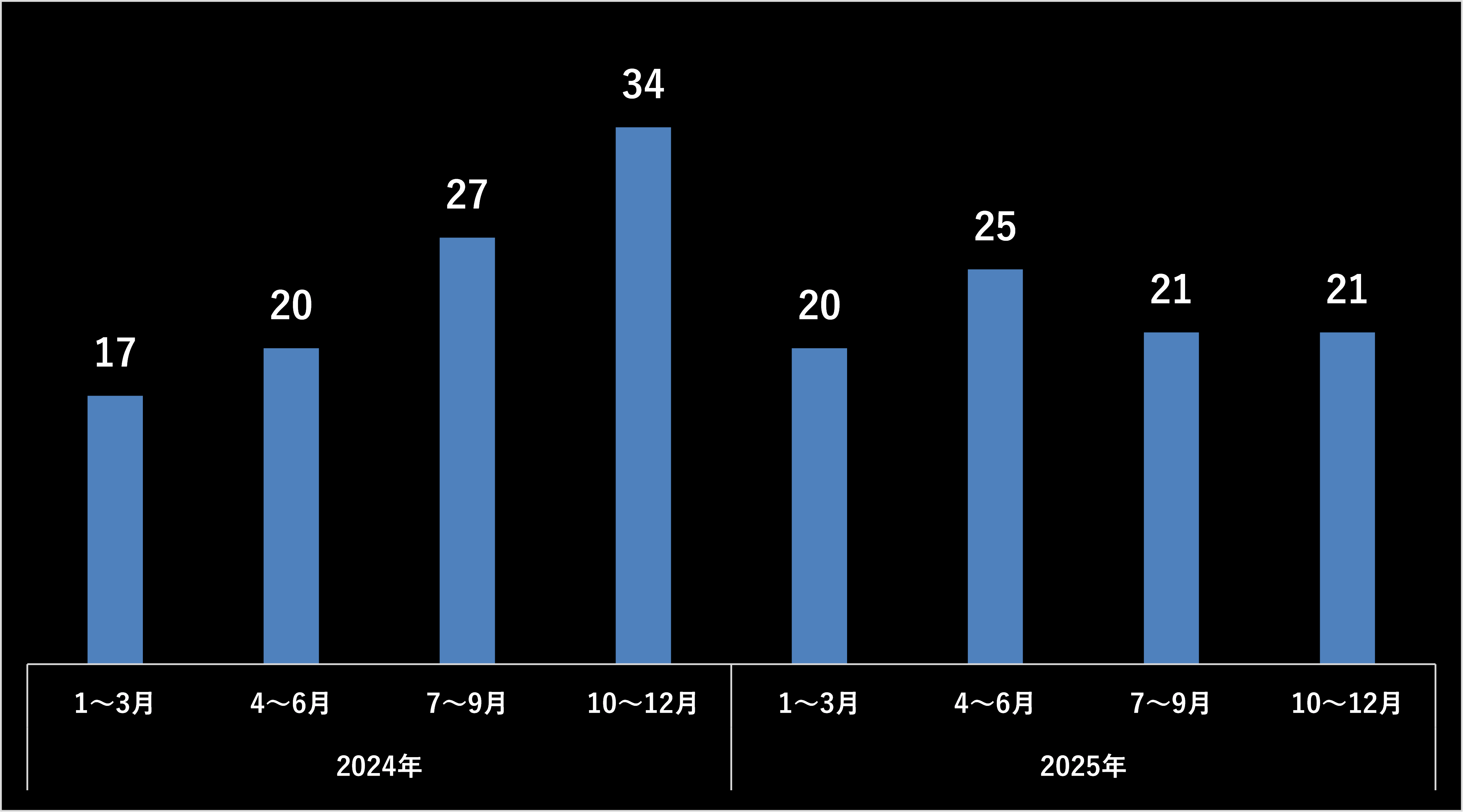

ランサムウェア攻撃被害の公表ペースは減少、されど…

2025年1月~12月のランサムウェア攻撃被害公表は87件で、2024年の同時期(1月~12月)の98件と比較すると減少しています。ただ、後述するような事業停止と復旧に数か月を有するようなランサムウェア攻撃の被害事例が多数公表されており、法人組織の事業活動に不可欠な基幹システムやデジタル基盤が、直接・間接的に攻撃を受けると、早期の復旧が容易でない点は見過ごせません。ランサムウェア攻撃グループは、業種・企業規模関係なく攻撃を行いますが、特に身代金の支払い圧力を高めるため、仮想化基盤など対象組織の基幹システムが稼働している可能性が高いシステムを標的とする動きが、ここ1年~2年で見られるようになりました。

「基幹システムへは直接的な侵入経路はないはず」という思い込みを捨て、外部からのアクセスが可能になる要素(認証方式、脆弱性の有無、アクセス権限など)がないかどうか今一度点検し、予防的観点から侵入経路となり得る情報資産を特定することをお勧めします。また、バックアップからの復元と事業継続計画(BCP)が期待した通りに機能するかどうか、こちらも点検・訓練を行うことが必要です。

(関連記事)

・ランサムウェア「Qilin」を操る攻撃者グループ「Water Galura」とは?~2022年頃から活動するランサムウェア攻撃者グループ

・Water Balinsugu(RansomHouse)とは?攻撃手法や特徴を解説

・VMware ESXi/vCenterを狙うサイバー攻撃とは?

「ランサムウェア」を用いないランサム攻撃

2025年上半期の動向解説記事でも紹介した通り、「データの暗号化」は行われず、クラウド型のファイルストレージサービスであるAmazon S3上のファイルが直接削除※されたとする事例が国内で報告されています。本稿では、便宜上ランサムウェア攻撃に分類していますが、厳密にはデータ暗号化を行うプログラムとしてのランサムウェアは用いられていないため、「ランサム攻撃」と表現するのがより正確でしょう。

※被害企業であるエネクラウド株式会社の発表では、特定のIAMユーザーのアクセスキーが不正に使用され、対象のクラウドストレージ上のバケットに対するアクセス・削除操作が行われた、とされている。

Amazon S3に限らずクラウドサービスのアクセス権限を窃取し、サービスの標準機能を悪用する攻撃は、サイバー攻撃者の視点ではランサムウェアなどのプログラムを用意する工数を削減できるため、2026年以降、従来のVPN経由の侵入などのように、主要な攻撃手法として確立していく可能性があります。

(関連記事)マルウェアを使用せずにAmazon S3上のデータを暗号化するランサム攻撃

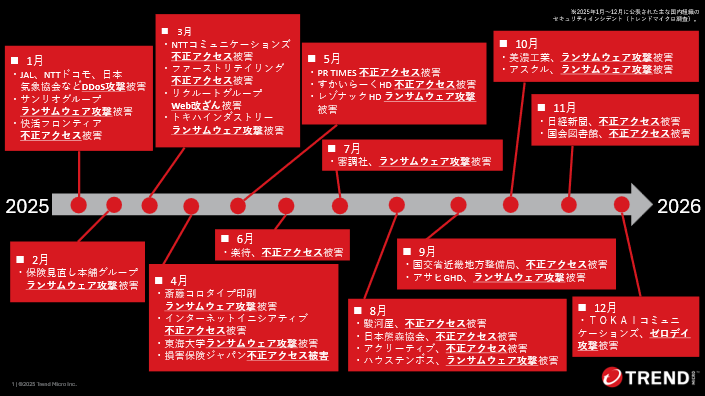

2025年1月~3月

2025年は、2024年末から続く日本航株式会社(JAL)、株式会社NTTドコモ、一般財団法人日本気象協会といった、国内組織へのDDoS攻撃の被害公表から幕を開けました。多くのWebサービスで一時閲覧、利用不可という状況が続き、当社ではこのDDoS攻撃と関連性があると推測するIoTボットネットの活動を観測しました。

(関連記事)2024年末からのDDoS攻撃被害と関連性が疑われるIoTボットネットの大規模な活動を観測

1月~3月は、サンリオグループ会社へのランサムウェア攻撃による電子チケットの購入不可(1月公表)、株式会社保険見直し本舗グループの情報漏洩の可能性(2月公表。その後、情報漏洩の痕跡がないことを追加発表)が公表され、地方大手スーパー株式会社トキハインダストリーのランサムウェア攻撃被害(3月公表)による2か月以上に及ぶ決済方法の制約の影響など、ランサムウェア攻撃の事業への影響の大きさが早くも垣間見えた四半期となりました。

また、株式会社快活フロンティアの不正アクセス被害(1月公表)では、2025年11月に警視庁 がサイバー攻撃を自動化するプログラムを作成していた高校生を逮捕したとの報道がされています。報道によると、逮捕された高校生は、AIチャットボットサービス「Chat GPT」を悪用し、被害組織の防御策を回避するプログラムを修正していました。さらに、別の報道記事によると、回答内容が犯罪などに悪用されることを防ぐChatGPTの「ガードレール」機能を避けるため、直接的な表現を避けることで必要な回答を入手していたとのことです。

(関連記事)

・2025年第1四半期の国内セキュリティインシデントを振り返る

・生成AIでランサムウェアを作成した容疑者の摘発事例を考察

2025年4月~6月

4月は、斎藤コロタイプ印刷株式会社、学校法人東海大学でのランサムウェア被害公表が立て続いたほか、Active! mailのゼロデイ脆弱性を悪用するサイバー攻撃で、同製品を利用していた株式会社インターネットイニシアティブ(IIJ)が不正アクセス被害を公表し、大きな注目を集めました。IIJの事例では、IIJのサービスを利用している法人組織からの情報漏洩などの二次被害の可能性公表も耳目を集めましたが、その後、多くの組織で二次被害の可能性は否定されています。

5月には情報配信サービス大手の株式会社PR TIMESが、不正アクセスによる90万件以上の情報漏洩の可能性を公表し、やはり同社サービスを利用していた法人組織から二次被害の可能性が公表されました。

昨今のセキュリティインシデントでは業務上の関係性を持つ他組織、つまりサプライチェーンを経由して被害や攻撃が拡大する事例が続発しており、この「データ・サプライチェーン」に対するリスクが露呈する事例は、次の7月~9月も複数公開されています。

6月、不動産サービスの楽待株式会社で不正アクセスによるのべ50万件以上の情報漏洩被害が公表され、その後代表取締役社長と取締役の役員報酬の50%減額(6か月)を発表するなど、サイバーセキュリティの取り組みに対する経営層の責任を積極的に明確化する事例として注目を集めました。

(関連記事)

・2025年上半期の国内セキュリティインシデントを振り返る

・Active! mailの脆弱性「CVE-2025-42599」を考察

・PR TIMESへの不正アクセス事例を考察

・データ・サプライチェーンとは?マネジメント上の課題を解説する

2025年7月~9月

7月、保険会社からの調査業務を請け負う株式会社審調社がランサムウェア攻撃を受け、取引関係のあった複数の保険会社から二次被害の可能性が言及されました。また、8月にはBPO※事業を展開するアクリーティブ株式会社がランサムウェア攻撃を受け、この事例でも複数の取引先組織から二次被害に関する発表が出されています。

※ビジネス・プロセス・アウトソーシング。

8月には、ECサイト事業を展開する株式会社駿河屋がWebサイトに不正アクセス被害による約3万件の情報漏洩を公表したほか、9月にはアサヒグループホールディングス株式会社(アサヒGHD)が、サイバー攻撃による一部生産活動の停止を公表、その後ランサムウェア攻撃による150万件以上の情報漏洩の可能性と今後の復旧策について記者会見を行いました(記者会見は11月)。アサヒGHDの事例は、セキュリティインシデントを起因とした事業の停止により、取引先のみならず競合企業の生産活動にも影響を与えた事例でもあり、CEO自ら「サイバーセキュリティに経営層が積極的に関わることの重要性」を訴える事案となりました。

また8月末には、テーマパークを運営するハウステンボス株式会社より、ランサムウェア攻撃による被害(当初は不正アクセス)が公表され、のべ150万件以上の情報漏洩の可能性への言及、一定期間公式アプリの機能停止を余儀なくされました。

(関連記事)アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

2025年10月~12月

10月、流通大手のアスクル株式会社がランサムウェア攻撃を受け、同社の物流サービスの一部停止を公表しました。本案件もアサヒGHDと同様に、多方面での取引先への影響が大きく、同社は12月上旬から本格的に事業活動の復旧を行っています。

11月には、株式会社日本経済新聞社がコミュニケーションツールSlackのアカウントを侵害される不正アクセス被害を公表しました。従業員の私用端末のマルウェア感染によるアカウント侵害と見られ、リモートワークとSaaSサービスへのセキュリティ強化の必要性が強く再認識された事例となりました。

12月、ITサービスを提供する株式会社TOKAIコミュニケーションズが、自社が提供する法人向けメールサービスの不正アクセス被害を公表しました。公表内容によると、利用している機器のゼロデイ脆弱性を悪用された攻撃であり、同様の被害が拡大する可能性もあり注意が必要です。

(関連記事)アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

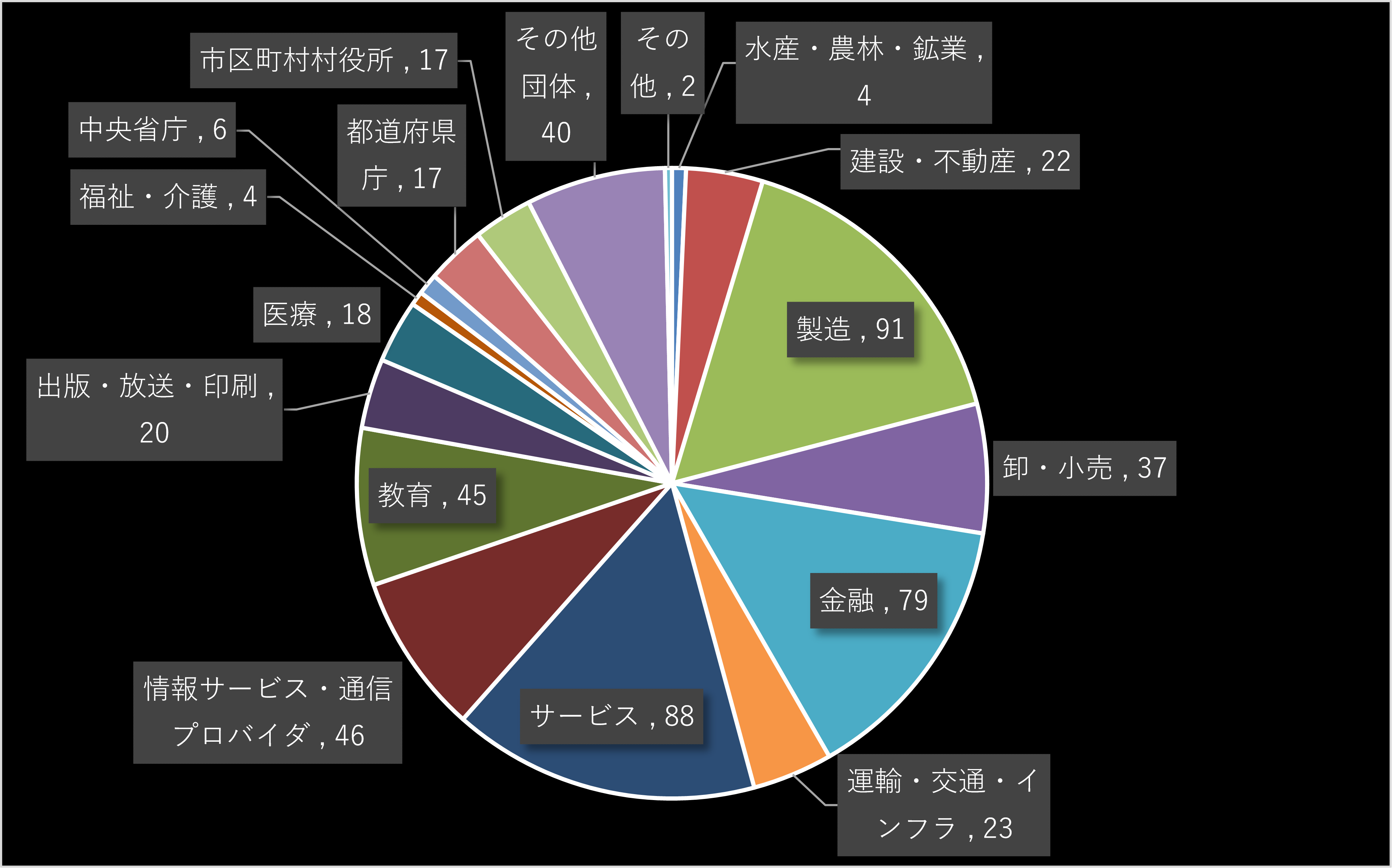

ご覧のように、「製造」、「サービス」、「金融」の順にセキュリティインシデント発表件数が多くなってはいますが、日本の法人組織の業種分布にもよるため、特定の業界にセキュリティインシデントが偏っているといった傾向はここからは読み取れません(むしろ、対策を行っていたからこそ、サイバー攻撃の兆候に気づいた可能性もあります)。

「主なセキュリティインシデント」の章でも触れたように、実際には業種・組織規模に関わらず様々な組織がサイバー攻撃に晒されており、場合によっては長期間の事業停止・縮小といった深刻な被害を負っています。「自組織が所属する業界は、○○のサイバーリスクが高い(あるいは低い)」という見方は、自組織でなすべきサイバーセキュリティの在り方を曇らせる可能性があり、注意が必要です。むしろ、自組織のデジタル戦略に紐づく情報資産の棚卸、それらがサイバー攻撃に晒され得るリスクの検討、デジタル基盤がサイバー攻撃で停止に至った場合のBCPの整備・更新などを、個々の組織の事情に合った対策を検討することが重要です。

こういった観点に立つと、業種を横断したセキュリティインシデントの情報収集、場合によっては海外のセキュリティインシデントでも自組織の事情に近い事案の分析なども、自組織のサイバーセキュリティ強化の役に立つでしょう。

(関連記事)

・ロイヤリティシステムに潜むリスク:カンタス航空のデータ漏洩被害事例が示す教訓

・ジャガー・ランドローバーのサイバーインシデントが示す戦略的教訓

・AI侵害のドミノ作用: AIチャットアプリを狙った攻撃が業界全体に波及

2025年のセキュリティインシデント:アタックサーフェス分類

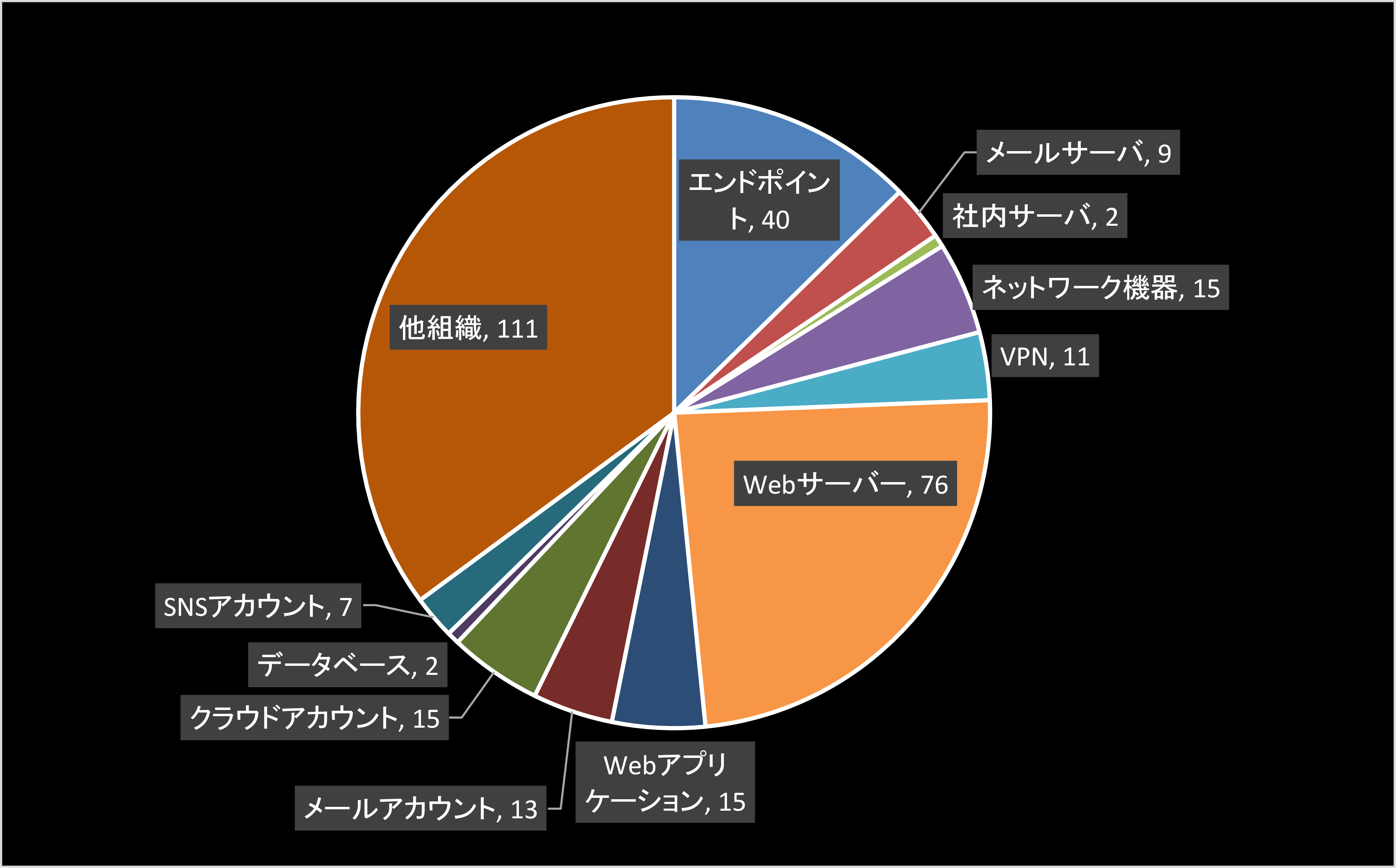

最後に、2025年公表のセキュリティインシデントのうち、攻撃の侵入口となるアタックサーフェスの分類を見ていきます。

最も多いのは、「他組織」です。データの管理や作業を委託していた組織がセキュリティインシデントに見舞われ、委託元の組織が「二次被害」を公表する形が多い傾向なっています(111件うち105件が、委託元経由での不正アクセス事案)。

先ほども述べた「データ・サプライチェーン」のリスクが、顕著に示されたデータと言えるでしょう。

2位は、「Webサーバ」です。76件のうち、原因が不明なもの(38件)を除くと、何らかの脆弱性を原因とするものが13件、アカウントリスト攻撃と推測されるものが9件含まれます。Webサーバは、インターネットに接続されている情報資産として代表的なものであるため常に攻撃に晒されやすく、設定変更を伴うシステムメンテナンスや機器の入替時にも、常に攻撃があるものとして対策を強化しておくことが肝要です。

2025年のセキュリティインシデント:特筆すべきサプライチェーン事例

最後に、2025年に公表されたセキュリティインシデントのうち、サプライチェーンリスクについて考えさせられる事例を紹介します。

2025年10月、AIによるデータ入力ツールの開発元である「ローレルバンクマシン株式会社(以下、ローレル社)」がランサムウェア攻撃を受け、ローレル社のツールを使用して作業を行っていた「日本アスペクトコア株式会社」が二次被害を、日本アスペクトコアに業務委託を行っていた複数の組織が三次被害あるいは四次被害を公表するに至りました。情報漏洩の可能性の規模は、数件~50件程度でしたが、複数の法人組織がデジタル技術でつながる現代のサプライチェーンリスクを、サイバーセキュリティの側面から示した事例と言えるでしょう。

| 直接的な被害組織 | 二次被害組織 | 三次・四次被害組織 |

| ローレルバンクマシン株式会社 | 日本アスペクトコア株式会社 | ・野村證券株式会社 ・株式会社野村総合研究所 ・NRI フィナンシャル・グラフィックス株式会社 ・第一フロンティア生命保険株式会社 ・株式会社広島銀行 ・慶應義塾大学 ・株式会社パーソル総合研究所 ・株式会社伊予銀行 |

表:ローレルバンクマシン株式会社のセキュリティインシデントによる影響

まとめ

本稿では、2025年に国内組織から公表されたセキュリティインシデントを振り返りました。何度か本メディアの別の記事でも述べた通り、サイバー攻撃者は「業種・組織規模に関係なく侵入できる隙がある組織に侵入する」という基本的な構造は今後も変わらないでしょう。むしろ、組織のDX推進によるアタックサーフェスの拡大やAIの発展・普及により、より「工数のかからない」、「(攻撃者にとって)効果のある」手口が見つかり次第、複数のサイバー攻撃者によって悪用され、「隙のある組織に侵入する」傾向は拍車がかかるでしょう。

被害組織自ら攻撃経路やインシデントの要因を共有している事例は、サイバーリスクが発生しやすい箇所が把握できる貴重な情報源です。業種・組織規模問わず、時折インシデント情報に触れることをお勧めします。

(関連記事)

・調査結果に見るアタックサーフェス管理の実状

・経済産業省「ASM(Attack Surface Management)導入ガイダンス」を解説~ASMという組織のセキュリティ強化方法のススメ

<関連記事>

・2025年第1四半期の国内セキュリティインシデントを振り返る

・2024年年間セキュリティインシデントを振り返る

・2024年サイバーリスク動向総括:サイバーリスクの放置や無自覚が組織のインシデントに直結

・警察庁の2024年サイバー犯罪レポートで押さえるべきポイント~中小企業への被害、BCP策定の必要性~

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)