アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

2025年12月12日、アスクル株式会社は、ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みに関する報告書を公表しました。報告書を読み解き、インシデントの経緯やそこから浮かび上がる課題を考察します。

アスクル株式会社へのランサムウェア攻撃を振り返る

2025年12月12日、アスクル株式会社(以下、アスクル)は、10月に受けたランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みに関する報告書を公表しました。冒頭に、代表取締役社長、CEOである吉岡 晃氏のコメントとして「本報告が、当社の説明責任を果たすのみならず、本件に高いご関心をお寄せいただいている企業・組織におけるサイバー攻撃対策の一助となりましたら幸いでございます。」という記載もあることから、サイバーセキュリティの専門企業であるトレンドマイクロの視点でも、報告書を元に課題や対策を読み解きます。

アスクルは、文房具、パソコン周辺機器、生活雑貨、飲料、食品といったオフィス用品、台車、電動工具、計測機器などの作業・研究用品を届けることを事業の中核としている法人組織です。個人向けにはLOHACOというサービスも提供しています。同社のウェブサイトによれば、売上高は連結で4,811億円、BtoBのお客様ID数は約569万、LOHACOのお客様数は約1,010万と、法人・個人の双方に広範なサービスを提供していることが伺えます。

アスクル社は、2025年10月19日、「【重要】ランサムウェア感染によるシステム障害発生によるご注文受付停止のお知らせとお詫び」と題したお知らせをWebサイトに公開しました。10月19日時点では「ランサムウェア感染によるシステム障害が発生」していること、「受注、出荷業務を停止」していること、「個人情報や顧客データなどの外部への流出を含めた影響範囲については現在調査を進めている」ことなどが記載されていました。

その後、同社は、10月29日に「一部商品の出荷トライアル運用開始(第 3 報)」、10月31日に「情報流出に関するお詫びとお知らせ(第 5 報)」と、状況が判明、もしくは公表できる時点で情報の公開を行っています。そして、12月12日に公表した第13報では、侵入経路や影響範囲、今後のサイバーセキュリティ対策など詳細が言及されています。

<アスクル株式会社の公表時系列>

2025 年 10 月 19 日:ランサムウェア攻撃によるシステム障害を確認、プレスリリース(第 1 報)を発表

2025 年 10 月 22 日:調査状況とサービス現況(第 2 報)を発表

2025 年 10 月 29 日:一部商品の出荷トライアル運用開始(第 3 報)を発表

2025 年 10 月 31 日:一部報道について(第 4 報)を発表

2025 年 10 月 31 日:情報流出に関するお詫びとお知らせ(第 5 報)を発表

2025 年 11 月 6 日:サービスの復旧状況について(第 6 報)を発表

2025 年 11 月 11 日:情報流出に関するお知らせとお詫び(第 7 報)を発表

2025 年 11 月 12 日:サービスの復旧状況について(第 8 報)を発表

2025 年 11 月 14 日:3PL 事業に関する情報流出可能性について(第 9 報)を発表

2025 年 11 月 19 日:サービスの復旧状況について(第 10 報)を発表

2025 年 11 月 28 日:サービスの復旧状況について(第 11 報)を発表

2025 年 12 月 3 日:サービスの復旧状況について(第 12 報)を発表

2025 年 12 月 12 日:ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みのご報告(第 13 報)を発表

また、「無印良品」を展開する株式会社良品計画や、株式会社そごう・西武は、アスクル株式会社が提供する「物流業務を外部の第三者企業に包括的に委託するサービス」を利用していたことから、商品の発送などに影響が出ていることなども公表しています。これは、サプライチェーンを構成する他組織がサイバー攻撃を受けることで、自社のサービスやシステムにも大きな影響を及ぼすサプライチェーンリスクをあらわにした例とも言えます。

(関連記事)事例から考えるサービスサプライチェーンリスクによる影響とその対策

アスクルへのランサムウェア攻撃、注目すべきポイント

ここからはアスクルが公開した報告書を読み解き、サイバーセキュリティの従事者や経営者にとって留意すべき点を解説していきます。

初期侵入はランサムウェア発動の4か月以上前、業務委託先のアカウントから侵入

まず、初期侵入の日付は注目に値します。報告書では、初期侵入は2025年6月5日であると記載されています。ランサムウェアが起動し、サーバ暗号化、ファイル削除などが行われたのが2025年10月19日(同日に第一報を公表)なので、初期侵入はランサムウェアが発動する4か月以上前です。ここから、今回のランサムウェア攻撃の概要と、「なぜ昨今のランサムウェア攻撃に気づくのが難しいのか?」を考察していきます。

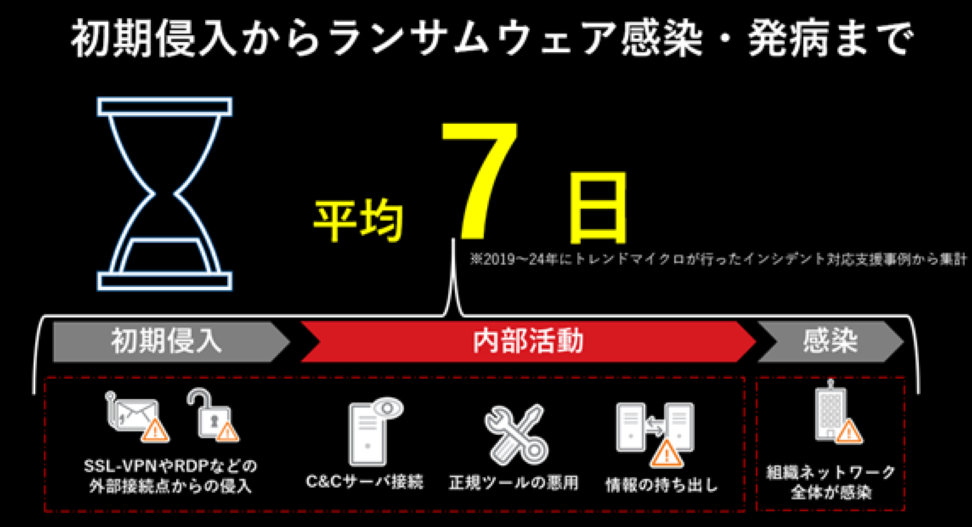

当社の調査では、初期侵入からランサムウェア発動までの時間は、平均7日間程度であることが判明しています。この数値は、2019年~2024年に実際にランサムウェア攻撃の被害に遭い、当社が復旧などの支援を行ったケースをもとにしたものです。

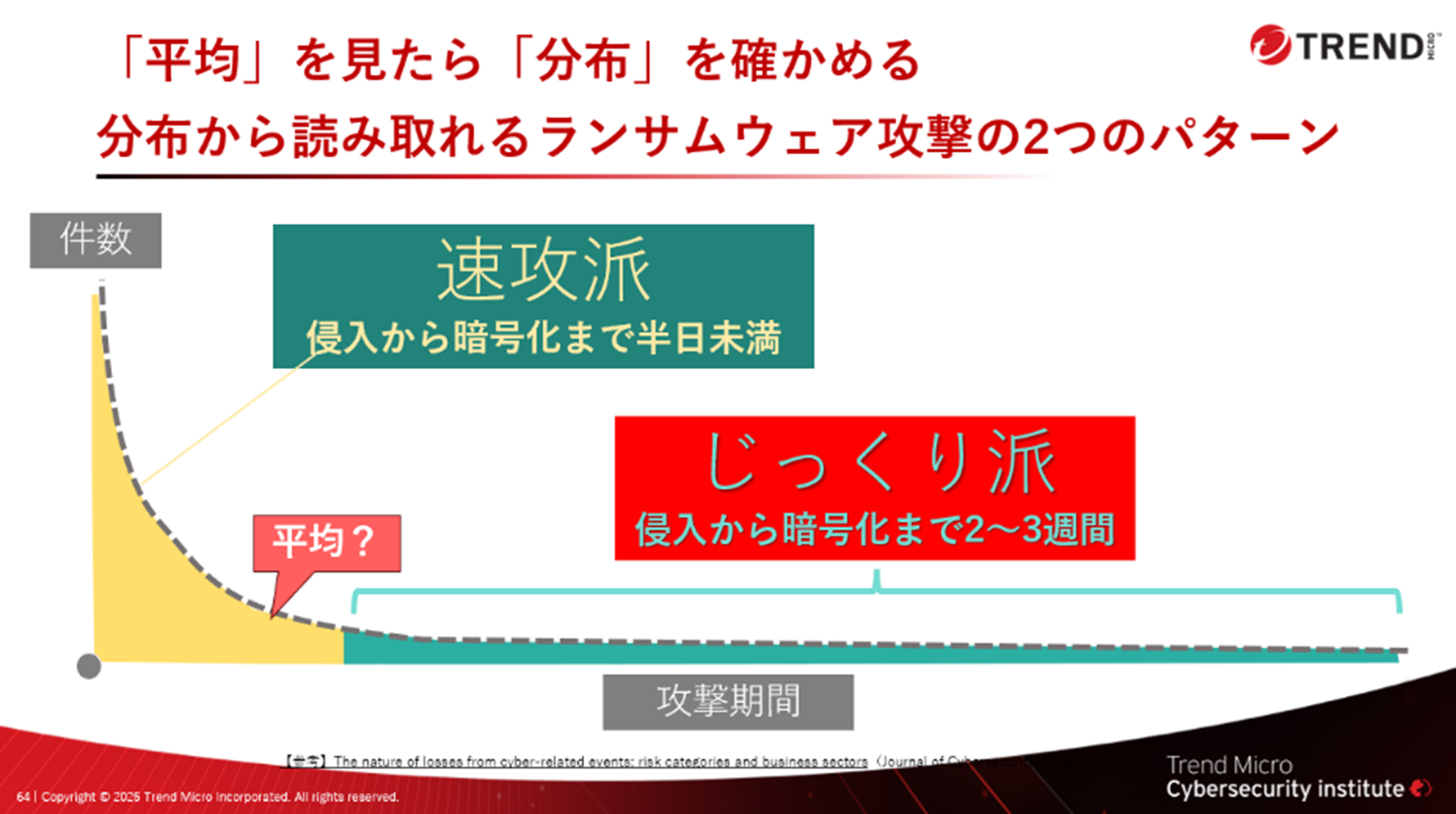

ただし、この数値だけ見て、気づくのが「遅い・早い」と論じるべきでありません。この7日間という数値は「平均」であることを踏まえる必要があります。

他社の公表情報からも、当社のインシデント対応の実情からも、ランサムウェア攻撃者は、潜入期間の観点から大きく2つにわけられます。1つ目は、侵入から暗号化まで半日未満の「速攻派」です。2つ目は、侵入から暗号化まで2~3週間の「じっくり派」です。

「速攻派」は、気づかれる前に侵入~暗号化までを行います。具体的には、土日などの監視の目が行き届きにくい日の深夜などに侵入し、翌日の営業開始前にデータを暗号化するような攻撃です。速攻派は、サイバー攻撃者の視点で述べると、気づかれにくいというメリットがある一方で、暗号化するデータを取捨選択する時間があまりないというデメリットがあります。「じっくり派」は、「速攻派」とは逆に、その組織が持つ機微情報や重要な情報の取捨選択をする時間がある一方で、侵入や探索時に見つかってしまう可能性があるというデメリットがあります。

アスクルの場合は「超じっくり派」、つまり機微な情報を入念に探索されていたと考えられます。報告書に、24時間監視を行っていなかったという言及(再発防止策として、24時間365日の監視と即時対応の体制整備を実施)もあります。

24時間365日の監視を実際に行うには、自社内で3交代制を整備することや、外部のベンダに監視を依頼し、影響度が高い事態になった際に緊急のコールなどを受け付けられる体制を整えることが必要です。

また、侵入の経路としては「例外的に多要素認証を適用していなかった業務委託先に対して付与していた管理者アカウントの ID とパスワードが何らかの方法で漏洩し不正利用されたことが確認されており、当該アカウントでの不正アクセスがあったことが確認されております。」ということです。

昨今、個人情報を委託されている組織がランサムウェアをはじめとしたサイバー攻撃を受け、データ・サプライチェーンのリスクを露呈するインシデントが多発していますが、アスクルの報告書に記載されている「委託」は、このケースとは異なります。法人組織の中には、一部のシステム開発、運用などを外部の会社へ委託している場合が多々あります。例えば、自社のWebサイトの管理(新規ページの作成、既存ページの修正など)を行う場合などです。自社のサプライチェーンリスクを洗い出す際、システム侵害や業務停止を予防する観点からは、特に自社システムへのアクセス権限を持つ委託先や、委託先従業員の管理は徹底する必要があると言えます。委託先に自社システムへのアクセス権限を付与する際に考慮するポイントを列挙します。

・そもそも、自社のシステムにアクセス権限を付与する必要性があるのか

・業務を行う端末は自社が貸与するのか、それとも委託先が用意するのか

・端末を貸与する場合、委託先が用意する場合、それぞれにおけるセキュリティポリシー

(セキュリティソフトの導入状況や端末の管理の仕方など)

・アクセス権限の棚卸周期、など

アスクル株式会社の例では「例外的に多要素認証を適用していなかった業務委託先」という記載もあり、自社内とは異なるセキュリティポリシーで運用していた穴を突かれてしまった可能性があります。

(関連記事)

・データ・サプライチェーンとは?マネジメント上の課題を解説する

・委託先へのサイバー攻撃、どう防ぐ

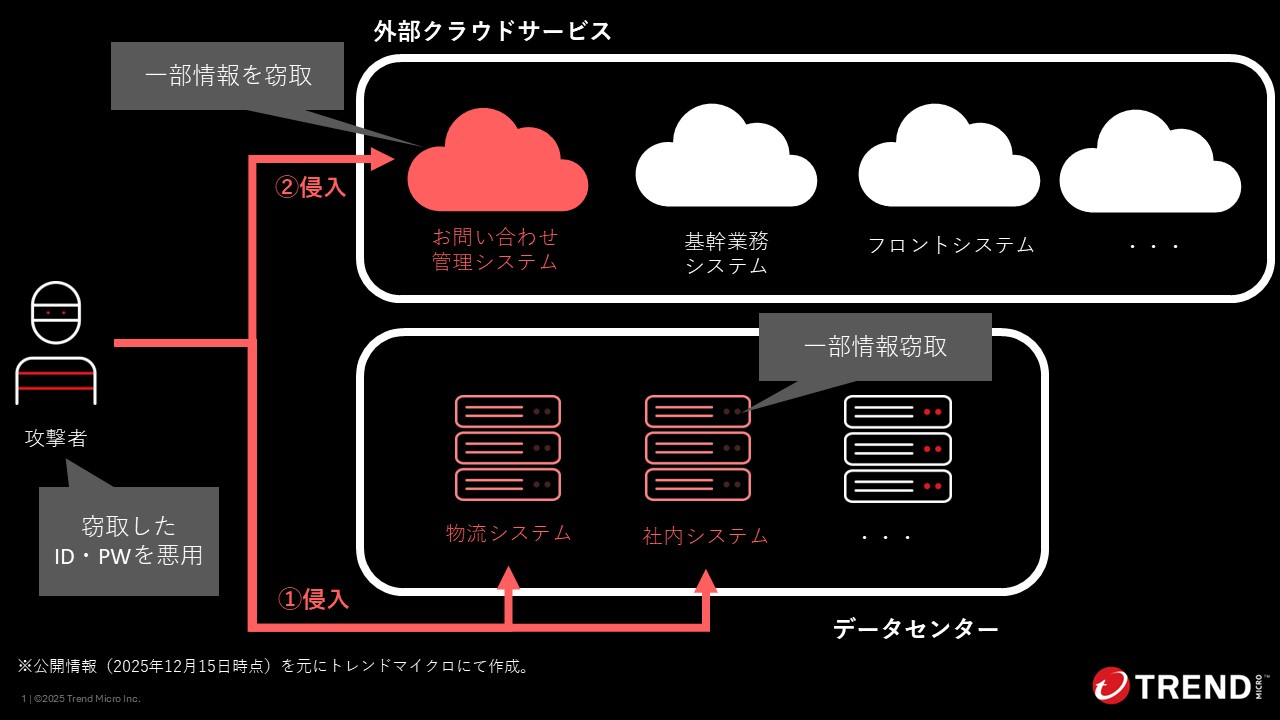

侵害範囲は、外部クラウドサービス、データセンターにも

次に、侵害範囲にも着目しましょう。今回の報告書では、「外部クラウドサービス」や「データセンター」まで侵害された旨が言及されています。昨今のランサムウェア攻撃では、データセンターや仮想環境がランサムウェアの被害にあうケースが散見されています。具体的にはランサムウェアQilinを用いるWater Galuraの他、Akira、Play、DragonForceなどの攻撃者グループが仮想環境を標的にすることも確認しています。

仮想環境やデータセンターは、大規模なシステムが動作していることも一般的に多いと想定され、そこが被害にあうことで被害の影響も大きくなってしまうことが伺えます。アスクルの例では、実際に外部クラウドサービス上のお問い合わせ管理システムやデータセンターの物流システムまで侵害されたことが、大きな被害に繋がった要因の1つであることが伺えます。

重要なシステムがクラウドサービスやデータセンターに設置されることは現在では一般的です。特にクラウドサービスは、スケーラビリティ(拡張性)が高く、必要な資産を柔軟に追加などできる反面、管理が行き届かなくなることや、設定の不備が生まれるケースがあります。そのため、新たなサーバやシステムを追加する際などは、セキュリティバイデザイン(後からセキュリティを考慮するのではなく、本番環境で稼働させる前の段階でセキュリティを講じる)取り組みが必要です。また、万が一侵害が発生した際、被害を大きくしないためにもセグメンテーション(情報資産ごとのアクセス権限の管理やネットワーク機器のルーティング等で、攻撃者の侵入範囲拡大や攻撃拡散を防ぐ)を踏まえた設計も必要です。

バックアップデータが暗号化されて使用不能に

ランサムウェア攻撃や万が一の障害発生時にデータのバックアップをとっておくことは基本的対策です。報告書の中で、以下のとおり、複数個所にバックアップについての記載があります。

「物流システム・社内システムでランサムウェアの感染が確認され、一部データ(バックアップデータを含む)が暗号化されて使用不能になるとともに、当該データの一部が攻撃者により窃取され、公開(流出)されました。」

「物流センターを管理運営する複数の物流システムが暗号化され、同データセンター内のバックアップファイルも暗号化されたため、復旧に時間を要しました。」

「侵害が発生したサーバでは、オンラインバックアップは実施していましたが、ランサムウェア攻撃を想定したバックアップ環境を構築していなかったため、一部バックアップも暗号化され、迅速な復旧が困難となりました。」

一言にバックアップといっても、実施状況は大きく異なります。例えば、

A. バックアップをとっているが、常に本番環境とバックアップのデータが同期している。

もしくは異なるサーバに保存されているものの、本番環境とバックアップがネットワーク上繋がっている。

B. Aに加えて、ネットワークから切り離した場所にもバックアップをとっている(3-2-1のルールにのっとったバックアップ)

C. Bに加えて、障害が起こった際やランサムウェアに感染した際にバックアップからデータを復旧できる手順やプロセスが明確になっており、実際に復旧できる状態にある。

今回の報告書からは、「同じデータセンター内にバックアップがあった」「ランサムウェア攻撃を想定したバックアップ環境ではなかった」という状況であったため、復旧に時間を要したと考えられます。つまりAの状態です。

昨今サイバーリスクがビジネスリスクに繋がっているということは多くの方が認識していると思います。しかし、それを踏まえてBCP計画を作成・更新し、なおかつ実際にそれを実行できる体制を整えることは難易度が高いものです。多くの法人組織では、火災や地震が発生した際の避難訓練は年に1回など実施していると思いますが、それと同じようにランサムウェア攻撃やサイバー攻撃にあった際の、実践的な訓練を行うことも有効な対策の1つです。

(関連記事)

・トレンドマイクロが実践するサイバー攻撃演習(前編) ~サイバー攻撃者視点で徹底的にあぶりだす、組織のペインポイント

・トレンドマイクロが実践するサイバー攻撃演習(後編) ~流行中のランサムウェアを模したリアルな演習、見えてきたXDRの効果とは

情報開示の際に気を付けたい点

何を開示すべきでない?

最後にサイバー攻撃における情報開示の際に気を付けたいことについて解説します。どのような情報をどれくらいの頻度で公開するか、については、多くの組織が頭を悩ませるところであり、「これ」という正解は未だ見出せません。ただし、情報開示の際に気を付けるべき点はいくつか挙げられます。

まず、ランサムウェア攻撃者とコミュニケーションをとっている場合、「コミュニケーションを取っていること」自体やその内容などを開示してしまうと、どういった意図でやりとりをしているのかをランサムウェア攻撃者に知られてしまう懸念があるため開示すべきではありません。

原則として当社ではランサムウェアの身代金を支払わないことを推奨していますが、「脅迫してきているサイバー攻撃者は、本当に当社のデータを保有しているのか」、「攻撃者がどこまでの情報を把握しているのか」などを明確にするためなどに攻撃者とコミュニケーションをとることがあります。

トレンドマイクロでは、サイバー攻撃のおとり調査のため実際にランサムウェア攻撃者に接触したことがあります。このおとり調査では、攻撃者が保有している可能性がある暗号化されたデータを送付し、それを複合できるか否かを確認しました。

サイバー攻撃おとり調査(後編)~工場が受けるサイバー攻撃の実態~

なお、ほぼ同時期(2025年9月末)にランサムウェア攻撃の被害を受けたアサヒグループホールディングス(アサヒGHD)は、会見でランサムウェア攻撃者とのやり取りはしていない旨を言及し、アスクルの報告書でも「当社は、犯罪行為を助長させないという社会的責任の観点から、攻撃者とは接触しておらず、身代金の支払いはもとより、いかなる交渉も行っておりません」と明言しています。

情報の「公開」と「共有」

今回のアスクルの報告書や岡山県精神科医療センターのランサムウェア攻撃被害報告書では、非常に生々しい被害の状況やそれまでのセキュリティ対策、被害後に強化したセキュリティ対策などを言及しています。

(関連記事)岡山県精神科医療センターのランサムウェア報告書を読み解く

このようにどこに穴があったのか、なぜその穴を悪用されてしまったのかといった情報は、アスクルの報告書にもあるように透明性を伝えることだけではなく、他組織が同じような被害に遭わないために非常に有益な情報となります。

これらの共有方法はインターネット上で誰でも閲覧できるように公開する方法だけではなく、金融、電力、交通、医療などの特定の業界・分野内でのISAC(Information Sharing and Analysis Center:情報共有分析センター)で、サイバーセキュリティに関する脅威情報やインシデント情報を共有・分析し、業界全体のセキュリティレベル向上を目指す組織で共有する方法もあります。例えば、今回のランサムウェア攻撃者がどのグループなのか、脆弱性を悪用された場合、その脆弱性のCVE番号は何かなどは多くの方が気になっているポイントではないでしょうか。こういった情報は広く公開するのではなく、ISACなど特定の範囲内に絞って共有する方法もあります。

ここまでアスクルの報告書をもとに、ポイントとなる点やサイバー攻撃の情報開示の是非について解説してきました。本記事が、昨今の事業継続だけでなく、社会インフラをも揺るがしかねないサイバー攻撃の対策強化の一助になれば幸いです。

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアスペシャリスト

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)