社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

2025年12月上旬から、社長など法人組織の代表を騙り、LINEなどに誘導するビジネスメール詐欺が急増しています。ビジネスメール詐欺の概要や、「CEO詐欺」で新たに確認している手口を解説します。

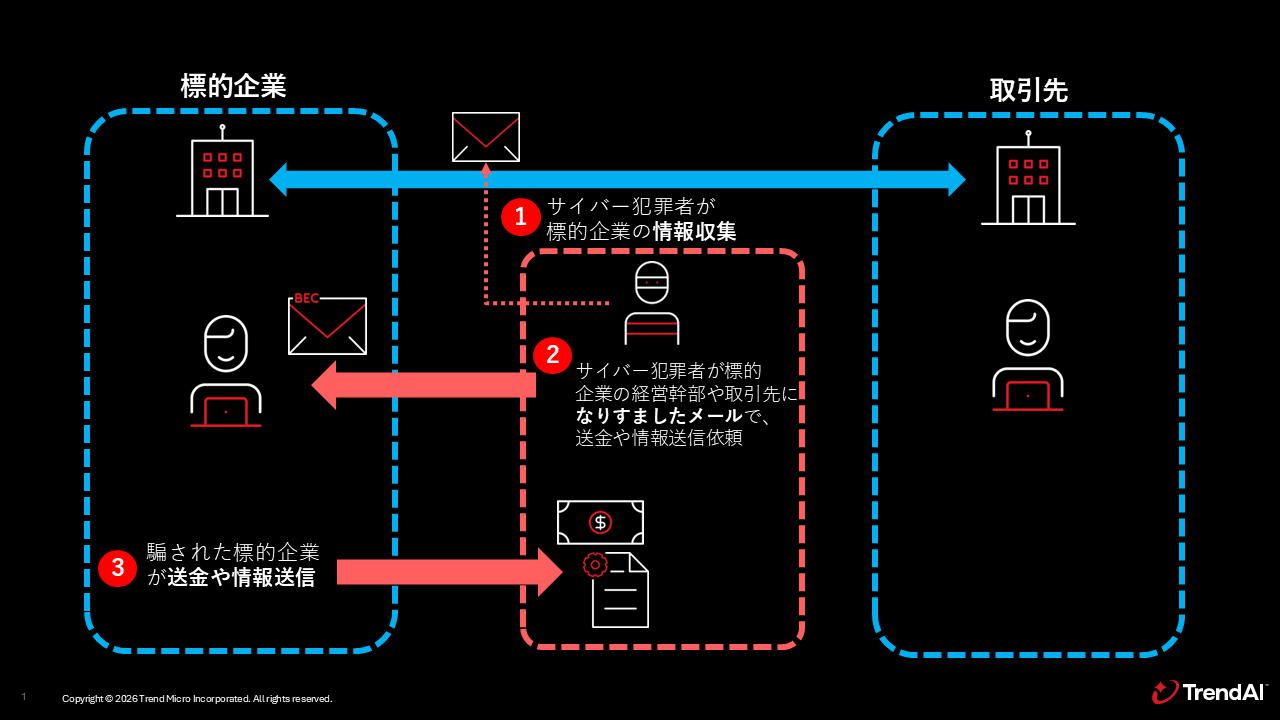

ビジネスメール詐欺(BEC)とは?

ビジネスメール詐欺(BEC)は、法人組織の経営層や従業員をメールなどで騙し、不正な送金処理を実施させる詐欺の手口です。社長、CEO、経理部長など、自社の経営層や決済の権限がある人物や取引先に成りすまし、経理担当者などに金銭を振り込ませることから「企業向けオレオレ詐欺」などといわれることもあります。

日本では2017年12月、日本の航空会社に億単位の被害が確認されたことで一躍注目されました。日本の法人組織におけるサイバー攻撃では、近年、ランサムウェアに注目が集まっていますが、ビジネスメール詐欺も依然として重大な脅威です。

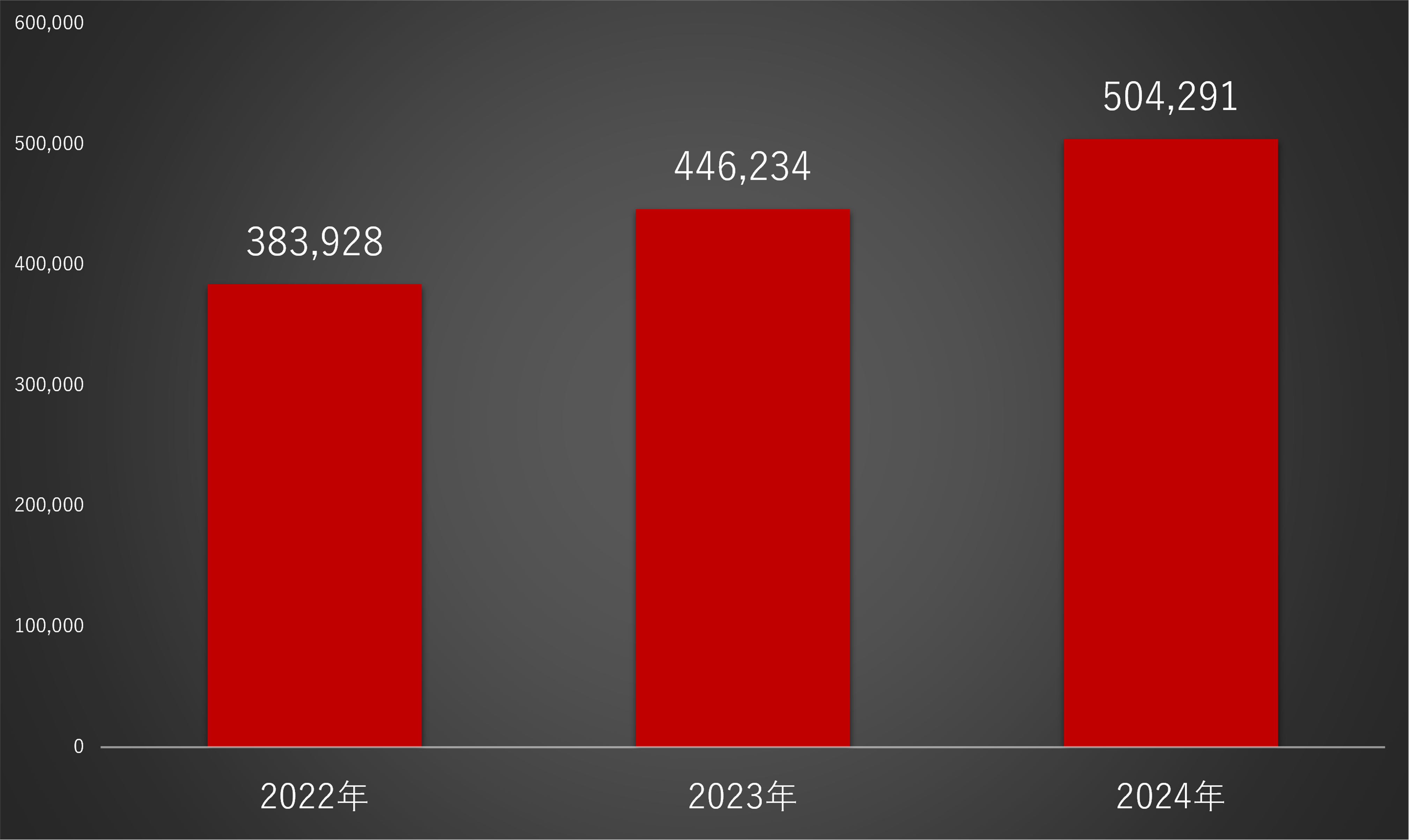

実際、トレンドマイクロ製品による2022年のビジネスメール詐欺検出数が約38万件だったのに対して、2024年は約50万件と、増加傾向にあることがわかります。

2025年12月から急増「社長を騙るビジネスメール詐欺(CEO詐欺)」の手口を解説

ビジネスメール詐欺は従来から存在していることや、日本でも大きな被害公表があったため、多くの法人組織で対策が進んでいると推測できますが、特に、BECの中でも特に社長など企業の経営陣を偽装する手口は「CEO詐欺」とも呼ばれます。

日本国内では、2025年12月頃から、この「CEO詐欺」の手口が急増し、多くの法人組織が注意喚起を公表する事態となっています。

後述するように、病院、銀行、SIer、メディアなど業種を問わず多くの法人組織が注意喚起しています。また、毎日新聞の報道では、2025年12月中旬以降、このような手口は東京都内の43社で確認(2026年1月19日時点)されており、そのうち金銭をだまし取られた被害は14社で計6億7000万円に上るということも言及されています。

CEO詐欺の注意喚起をしている法人組織の例と注意喚起内容

直近で、CEO詐欺の注意喚起を行っている組織とその内容の例は以下のとおりです。

・筑波メディカルセンター病院:「【注意喚起】代表者を装った詐欺メール(CEO詐欺)にご注意ください」

・全国認定こども園協会:「【注意】当協会や代表者を騙った詐欺メール(なりすましメール)にご注意下さい」

・株式会社琉球銀行:「「社長」や「役員」になりすました詐欺メールにご注意ください」

・日興テクノス株式会社:「【重要】弊社社長を装った迷惑メール(なりすましメール)に関する注意喚起について」

・株式会社ハイネット:「【重要】CEO詐欺(社長なりすまし)メールにご注意ください」

トレンドマイクロでは、法人、個人双方にメールセキュリティ製品の提供や、ビジネスメール詐欺に関するリサーチを継続的に行っています。ここからは、トレンドマイクロの独自情報を含めて、CEO詐欺の手口を解説します。

従来のビジネスメール詐欺とは何が違う?

新たに確認しているCEO詐欺と、従来のビジネスメール詐欺との差異は、LINEなどの別のツールでやりとりするように誘導していることです。

メールセキュリティ製品では、ビジネスメール詐欺の検出方法は複数ありますが、たとえばメールの件名、本文に記載されている文言(「送金」、「至急」など送金指示や緊急性をあおる内容)などで検知します。CEO詐欺では、メールでのやり取りは最低限にすることで、セキュリティソフトによる検出回避を狙っていると考えられます。具体的なメールの内容は以下の通りです。

●LINEグループの作成を依頼する

●作成したLINEグループへの参加用QRコードをメールで返信させる

●「業務上」「業務プロジェクト」「業務調整」「後続のビジネスプロジェクト」などの理由が付けられている

●「臨時」「至急」などの言葉が用いられる

●会社代表者名や会社名がメールの末尾や先頭に含まれている

●Teamsのアカウント(ID/パスワード)情報を送信させるメッセージや、マルウェアが添付されている例も確認

メールは複数のパターンがあり、件名が法人組織名、From表示名は社長名などが代表的ですが、社名などが正規のものと若干異なるケース(次の例2を参照)や、過去にやりとりした会社を偽装するものもあります。メーラーで表示されるFromが社長名などのため、一見すると本人から送付されているように見えます。ただし、実際は「outlook.jp」「outlook.com」「hotmail.com」「gmail.com」などのフリーメールや「so-net.ne.jp」といったプロバイダーのメールが悪用されています。

<CEO詐欺の例1>

件名: トレンドマイクロ株式会社

From表示名: エバ・チェン

<CEO詐欺の例2>

件名: マイクロトレンド株式会社

From表示名: なし

CEO詐欺はいつからはじまったのか?

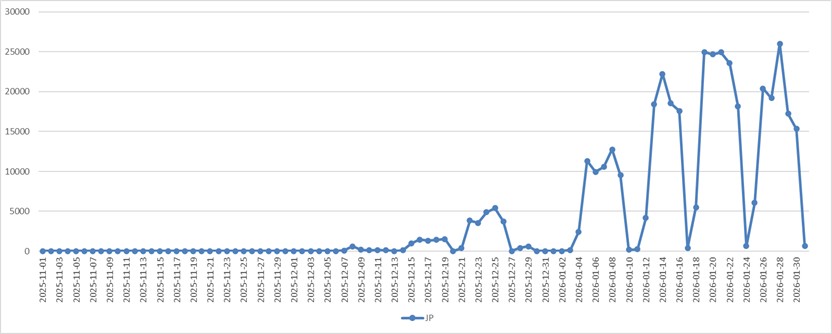

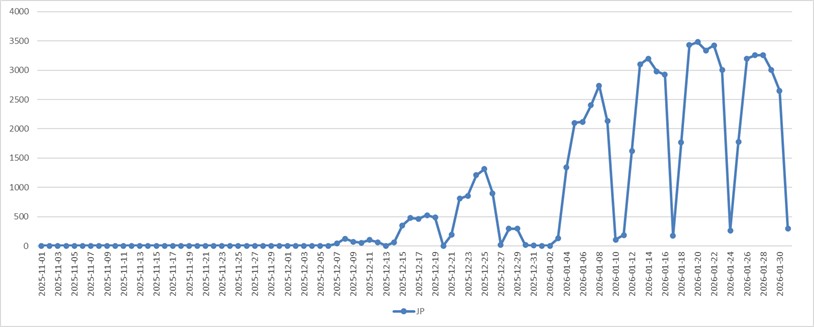

多くの組織が自社の社長などを騙るメールに関して注意喚起を始めたのは、2025年12月頃からです。トレンドマイクロの法人向け、個人向け製品の利用者の方からのフィードバック(新たなビジネスメール詐欺(CEO詐欺))情報でも、2025年12月上旬から日本の組織への攻撃が行われていることが判明しています。12月7日頃からCEO詐欺のメールが送付されはじめ、12月15日頃から1日あたり1,000件程度の検出に急増しました。その後、年末年始にかけて検出が少ない傾向にありましたが、2026年1月5日には1日で10,000件を超える検出があり、その後も週末(土日)以外は検出が多い状況が1月末まで続いています。

CEO詐欺の攻撃対象は?

トレンドマイクロの調査では、新たなCEO詐欺メールは、日本国内で少なくとも6,000以上の法人組織(ドメイン)に送付されていることがわかっています。なお、不正メールを検出するトレンドマイクロ製品は法人、個人ともに提供していますが、検出の8割が法人向けの製品です。個人や、個人向け製品を利用する小規模な法人組織での検出も約2割あります。

また、上のグラフを見ると、年末年始や土日など、従業員がメールを開かないタイミングではCEO詐欺メールを検出していないことからも、明確に日本の法人組織を狙って平日にメールを送っていることが推測できます。冒頭で業種を問わず多くの法人組織が注意喚起をしている旨を記載しましたが、当社の観測でも、建築、サービス業、製鉄、商社など様々な業種が標的になっていることがわかっています。また従業員規模は、数万人の組織もあれば数人程度の組織もあり、規模を問わず多くの法人組織が攻撃を受けていることが伺えます。

一般的なビジネスメール詐欺では、経理担当者などを欺くための事前調査や継続的なやり取りを要し、従来はサイバー攻撃者にとって一定の工数がかかっていたと推測できます。そのため、得られる金額が相対的に大きい大企業を狙う方が、費用対効果が高い攻撃と言えます。一方、CEO詐欺では、非常に多くの中小企業も標的に含まれています。これは、後述するようなAIの悪用により、攻撃対象の組織の事前調査や文面作成、やり取りの自動化が進み、攻撃側の運用コストが低下したため、企業規模を問わず多数の標的に攻撃が行われていると推測されます。

<参考記事>トレンドマイクロ、法人セキュリティ脅威予測2026を公開~サイバー攻撃に特化した「AIエージェント」の登場~

グラフ:新たなビジネスメール詐欺(CEO詐欺)のトレンドマイクロ製品による検出数(ドメイン数)※

※同一ドメインの複数名にCEO詐欺メールが送付された場合1とカウント。日を跨いでドメインの重複あり。

CEO詐欺メールの送信元情報

前述のとおり、CEO詐欺では表示名が法人組織の社長やCEOを偽装しているものを多数確認しています。ただし、実際はフリーメールやプロバイダーメールが使われており、メールアドレスは異なります。メールアドレスは、「<名前><西暦><名前><複数の数字>@~」または「<名前><名前><複数の数字>@~」の形式のメールアドレスが8割以上を占めています。

CEO詐欺のその他の特徴

先ほど、日本国内の組織においては2025年12月7日頃からCEO詐欺メールを観測しはじめ、12月15日頃から1日あたり1,000件程度の検出に急増したと述べましたが、それに先立ち、2025年11月頃から台湾の法人組織に対する攻撃が行われていることを確認しています。12月13日頃までは、台湾の法人組織への攻撃のほうが日本の法人組織に対する攻撃よりも多く、12月15日頃から日本の法人組織への攻撃割合が増加しています。2026年1月に入ってからは攻撃対象の多くが日本国内の法人組織ですが、台湾の法人組織も引き続き攻撃に遭っています。また、台湾以外にタイ、インドネシア、シンガポール、ベトナム、インド、韓国、中国(香港)などの法人組織も攻撃にあっていることがトレンドマイクロの調査でわかっています。

現時点で、CEO詐欺を行っているサイバー攻撃者グループや、関連する国を断言できる情報はありませんが、当社の調査では、多くのメールで、メーラーに中国製のメールソフト「Supmailer」が使われていることを確認しています。また、偽装する会社の代表名などが簡体字になっているケースも複数確認しています。

また、2026年1月下旬には、遠隔操作などが行われるリスクがあるマルウェアが添付(もしくはマルウェアに誘導される不正なリンクが記載)されている攻撃も確認しています。

メールの送信はある程度自動化されていると推察され、自動化においてAIが悪用されていると思われる証跡があります。具体例は以下のとおりです。

・実在の組織とは社名が若干異なる宛先に送られている(例:トレンドマイクロ宛てにマイクロトレンドという社名で送られている)

・Fromの表示名に簡体字の中国語で「代表者未找到」(代表者が見つかりません)や「 {重要人员} 」(主要人物)と書かれている

これらの例から、攻撃者はAIで自動化(組織の情報をWebページなどから自動的に収集)したものの、エラーが発生し、それをそのまま送信したものと推測しています。

CEO詐欺の対策

基本的な対策は従来のビジネスメール詐欺の対策と変わりません。組織的対策と技術的対策を並行して実施することが非常に重要です。

組織的対策においては、ビジネスメール詐欺に関する従業員研修等を実施し、組織全体のリテラシーを高めると同時に、送金などの重要業務実行の際は、通常の担当者以外の承認をもらうなど、第三者が確認するプロセスを導入することを推奨します。また、CEO詐欺は、名称の通り自社の社長やCEOを偽ってメールが送られてきます。経営層に対して意見を言いづらい組織風土があると、何かおかしいと思ったとしても、見破ることが難しくなる可能性があります。

(参考記事)サイバーセキュリティに重要な組織風土の作り方

技術的対策においては、従来からある不正な添付ファイル、URL、スパムメールなどを検出してブロックする対策を始めとし、DMARC(Domain-Based Message Authentication, Reporting, and Conformance)を用いて、メールの送信者を認証する技術が有用です。また、BECメール検出の精度を更に向上する方法として、模倣ドメインの検出、送信元アドレスとヘッダ記載アドレスの差異の確認、信頼性の低いMTAの判定などをAIが総合的に判断する技術も存在します。他にも、AIを用いて空白行、略語、太文字の使用頻度、文章量、よく使う言い回しなどから書き方のクセを分析し、ソーシャルエンジニアリング攻撃を検出する技術(トレンドマイクロではWriting Style DNA)なども存在し、複数の防御技術を組み合わせて保護することで、より被害に遭う可能性を低減することが可能です。

法人組織においては、従来から有効なビジネスメール詐欺の対策を改めて徹底できているかどうかを確認するとともに、今回であればLINEに誘導するなどの新しい手口を、社内外に発信することが重要です。

リサーチ協力:岩井 雄大(Iwai Takehiro)、河田 芳希(Kawata Yoshiki)

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアスペシャリスト

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など