2025年上半期の国内セキュリティインシデントを振り返る

早くも2025年も半年が過ぎました。下半期のセキュリティ対策強化のポイントを振り返るため、国内組織のセキュリティインシデントの傾向を概観します。

※本記事における数値データの根拠は、以下のとおりです。特に条件が明示されていない限り、全てこの条件で抽出したものです。

| ・被害組織によるプレスリリース、当事者の公式SNS等の「一次情報」を当社独自に集計したものです。 ・報道記事のみなど、一次情報が確認できないものは集計に含みません。 ・集計単位は「件数」です。同一組織から別件が発表されている場合は、別々に集計しています。 ・同一の案件において、初報、第2報など複数の公表がある場合は1件として集計しています。追加情報により、今後集計数や案件のカテゴリが変更される可能性があります(例:情報漏洩被害あり→被害なしに変更、不正アクセス→ランサムウェア攻撃被害に変更、など)。 ・日本国内の拠点に被害があったインシデントのみカウントしています。海外拠点で被害が完結しているものは含みません。 ・サイバー攻撃被害が実際に確認された案件のみを集計しています。情報の紛失、メール誤配信等の操作ミス、第3者からのアクセスが明確に確認できないシステム設定ミスなどの案件は含みません。 ・本記事は、2025年7月7日時点のデータを基に集計・分析しています。過去の四半期ごとの分析記事のデータと差異がある場合がありますが、情報漏洩による2次被害組織の公表集計開始、事案を過去に遡及して公表される案件の追加などの要因で数値に変動があります。 |

2025年上半期のセキュリティインシデントは247件(1日1.4件)

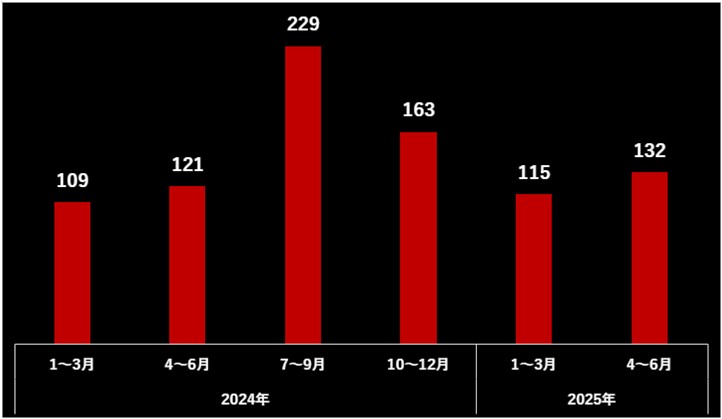

2025年上半期のセキュリティインシデント公表数

2025年上半期(1~6月)に公表されたセキュリティインシデントは247件でした。1日当たり約1.4件の発表ペースであり、1日当たり約1.2件であった第1四半期と比較すると、公表ペースが増加しています(なお、2024年上半期は230件)。昨年の傾向を見ると、2024年第3四半期が最も公表件数の多い期間であったため、2025年も次の期の動き(7月~9月)に注意が必要でしょう。

(関連記事)2025年第1四半期の国内セキュリティインシデントを振り返る

グラフ:国内組織におけるセキュリティインシデント公表件数の推移 2024年第1四半期~2025年第2四半期

2025年上半期セキュリティインシデント:攻撃カテゴリ別トピック

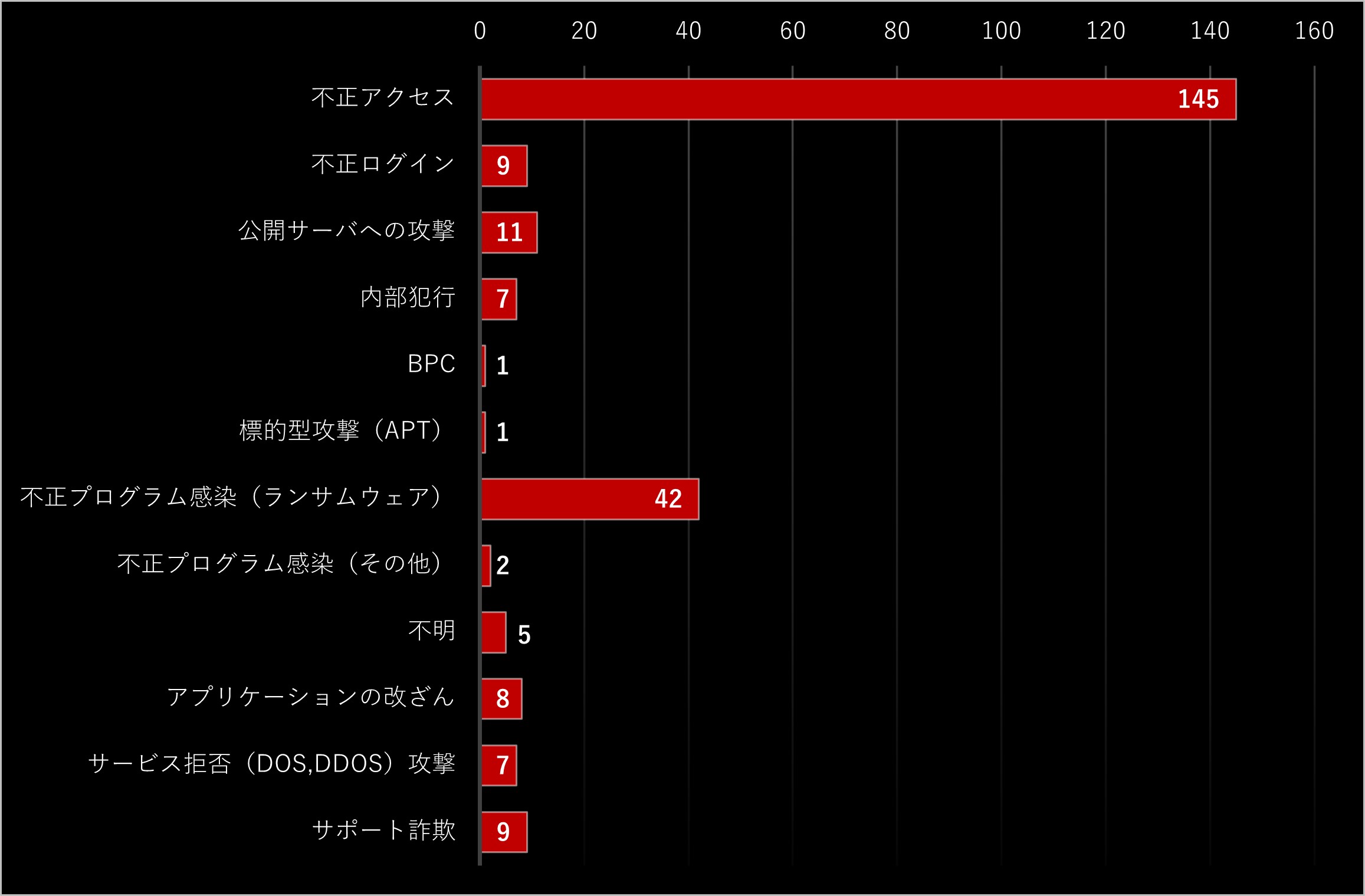

2025年上半期に公表された247件のインシデントのうち、攻撃カテゴリ別に分類したグラフが以下です。

グラフ:2025年1月~6月に国内組織で公表されたセキュリティインシデントの攻撃カテゴリ別分類

最も多い「不正アクセス」は、被害組織の発表の際に、被害詳細がまだ不明の段階で使用されることが多い表現※であり、原因や最終的な攻撃カテゴリが定まらない事例も多く存在することに注意が必要です。2報目、3報目の発表で、攻撃の詳細が明らかになることも見られるようになってきましたが、詳細が不明のままの事例もまだ多く、国内組織のセキュリティ対策の向上のため、被害組織の受けた攻撃の手口を共有するための仕組み作りの整備が求められています。

※当社の情報取集・分析の際には、当事者が「不正アクセス」と表現していても、「データ・ファイルの暗号化」などの表現が併記されている場合は、「ランサムウェア」に分類するなど、極力攻撃カテゴリの特定に努めています。

特に不正アクセスの事案の中には、業務の委託先など取引先組織やグループ会社がサイバー攻撃を受けたことによって自組織の情報に不正アクセスがあった(または恐れがある)と公表している「二次被害」の公表例が多くあります(145件中43件)。主な事例は以下の通りです。

| 一次被害公表時期 | 一次被害組織名 | 概要 |

|---|---|---|

| 2025年2月 | 株式会社保険見直し本舗 | ランサムウェア攻撃の被害が、グループ会社にも波及。1次被害組織は約170万件、二次被害組織は、約130万件の情報漏洩の可能性を公表※。 ※被害範囲は、重複している可能性がある。 |

| 2025年2月 | 医療法人 DIC 宇都宮セントラルクリニック | ランサムウェア攻撃により、約30万件の情報漏洩の可能性を公表。その後、被害組織と関わりのあった健康保険組合が、二次被害を公表。 |

| 2025年4月 | 株式会社インターネットイニシアティブ(IIJ) | IIJが提供しているメールサービスへの不正アクセス事例。当初20社が2次被害の可能性を公表。その後の追加調査・発表で15社が「情報漏洩の被害なし」と公表。 |

| 2025年5月 | 株式会社PR TIMES | PR TIMESが提供しているプレスリリース配信サービスへの不正アクセス事例。90万件以上の個人情報と、1,182社分の発表前情報が漏洩した可能性がある。その後、一部のサービス利用企業が2次被害の可能性を公表。 |

(参考記事)

・Active! mailのゼロデイ脆弱性「CVE-2025-42599」を考察

・PR TIMESへの不正アクセス事例を考察

・データ・サプライチェーンとは?マネジメント上の課題を解説する

2番目に多い攻撃カテゴリである「ランサムウェア」については、次項で見ていきましょう。

2025年も後半に被害が増加する懸念のあるランサムウェア攻撃被害

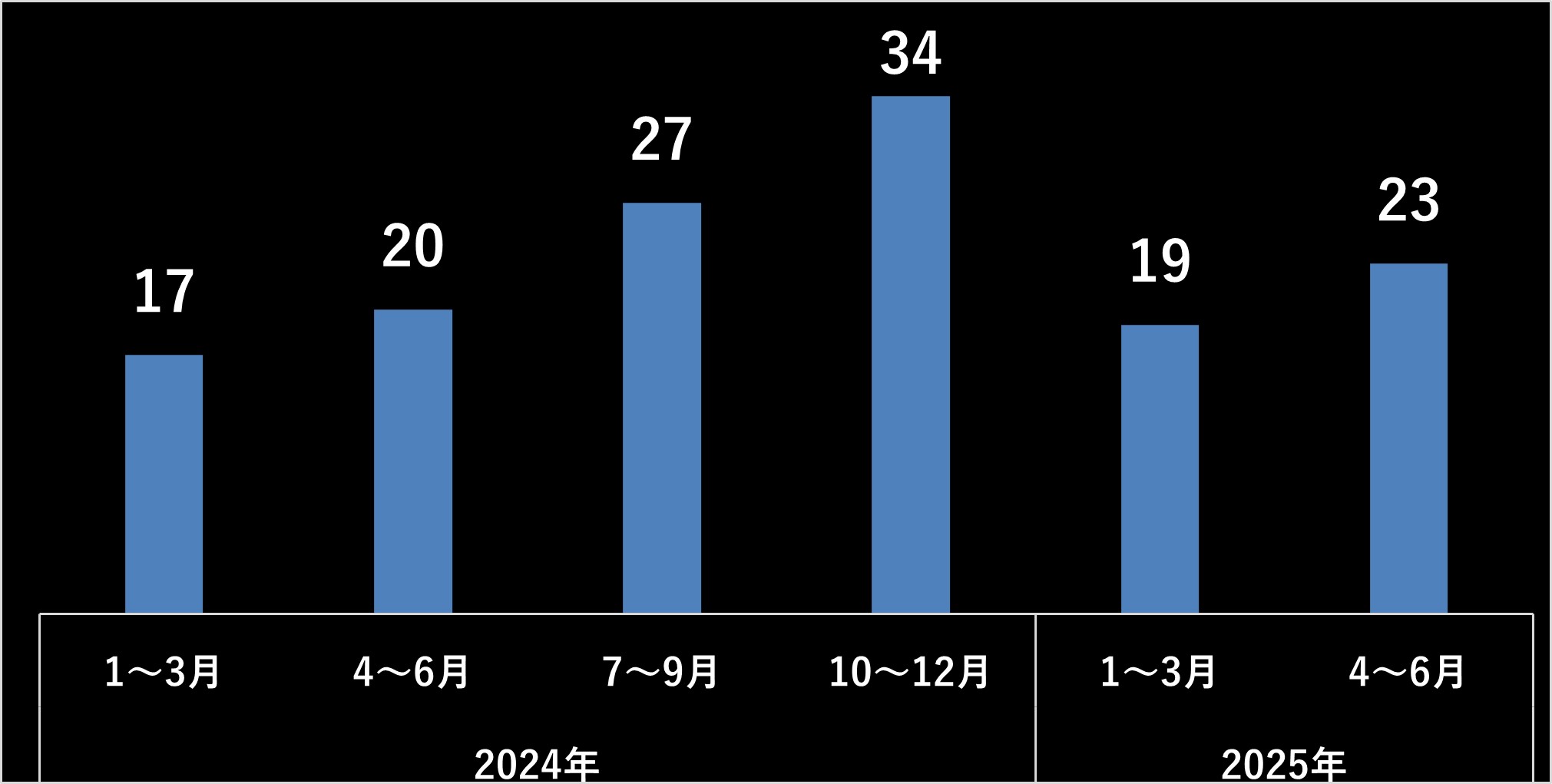

ランサムウェア被害公表件数の推移

国内のインシデント公表数のうち2番目に件数の多い「ランサムウェア」は、もはやここ数年のサイバー攻撃の代表格と言っても語弊はないでしょう。2024年~2025年上半期にかけてのランサムウェア被害の公表件数は以下の通りです。2025年上半期は42件となり、2024年上半期の37件を上回る件数となっています。全体のインシデント件数と同様に、ランサムウェア被害においても、次の期の増加傾向が続くかどうか注視が必要です。

また、2025年上半期の42件のランサムウェア被害のうち、約8割のランサムウェア被害事例が侵入経路「不明」(2025年7月7日時点)です。初報発表後に、数週間~数か月たってから侵入経路が明らかにされる事例もありますが※、いかにインシデント発生後に被害原因である侵入経路の特定が難しいかを示すデータと言えます。

※当社の調査では、2報目以降の情報が更新され次第、侵入経路が明らかになった事例があれば更新しています。

グラフ:国内組織におけるランサムウェア攻撃被害公表件数の推移

ランサムウェア被害組織

2025年第2四半期(4月~6月)のランサムウェア攻撃被害事例は以下の通りです(1月~3月の被害組織は、下記の記事からご確認ください)。業種・組織規模問わず、ランサムウェア攻撃の対象となっています。ランサムウェア攻撃グループによっては、「特定の業界・組織を攻撃対象とする(あるいはしない)と主張している」等の情報が飛び交うこともありますが、公表されているセキュリティインシデント上のランサムウェア攻撃の傾向から見れば、ほとんどの場合は参考にならないと言えるでしょう。

(関連記事)2025年第1四半期の国内セキュリティインシデントを振り返る

| 公表時期 | 組織名 | 業種 |

|---|---|---|

| 2025年4月 | 株式会社サーキットデザイン | 製造 |

| 2025年4月 | 日本セラミック株式会社 | 製造 |

| 2025年4月 | オリオンシステム株式会社 | 情報サービス・通信プロバイダ |

| 2025年4月 | サンエイ株式会社 | 建設・不動産 |

| 2025年4月 | 斎藤コロタイプ印刷株式会社 | 出版・放送・印刷 |

| 2025年4月 | 株式会社 松永建設 | 建設・不動産 |

| 2025年4月 | 中京海運株式会社 | 運輸・交通・インフラ |

| 2025年4月 | エネクラウド株式会社 | 情報サービス・通信プロバイダ |

| 2025年4月 | 学校法人東海大学 | 教育 |

| 2025年4月 | 株式会社ランテック | 運輸・交通・インフラ |

| 2025年4月 | 株式会社近鉄エクスプレス | 運輸・交通・インフラ |

| 2025年5月 | 株式会社ギオン | 運輸・交通・インフラ |

| 2025年5月 | 株式会社トーモク | 製造 |

| 2025年5月 | 株式会社三笑堂 | 医療 |

| 2025年5月 | 株式会社ホスピタルサービス | 卸・小売 |

| 2025年5月 | 学校法人宮城学院 | 教育 |

| 2025年5月 | 但南建設株式会社 | 建設・不動産 |

| 2025年5月 | 株式会社レゾナック・ホールディングス | 製造 |

| 2025年5月 | 日本ジッコウ株式会社 | 建設・不動産 |

| 2025年5月 | エースコンサルタント株式会社 | 建設・不動産 |

| 2025年5月 | 株式会社Core-S | 福祉・介護 |

| 2025年6月 | 株式会社日本ロックサービス | 製造 |

| 2025年6月 | 株式会社はるやまホールディングス | 製造 |

表:2025年4~6月にランサムウェア攻撃被害を公表した国内組織

特筆すべきランサムウェア攻撃のトピック‐ファイルの削除行うランサム攻撃

上記表の中で、2025年4月に初報、5月に続報が発表された「エネクラウド株式会社」のランサムウェア攻撃被害の事例は、2025年上半期の特筆すべきトピックの1つです。本件の特徴の1つとして、「データの暗号化」は行われず、クラウド型のファイルストレージサービスであるAmazon S3上のファイルが直接削除※されたとされています。ランサムウェア攻撃と便宜上表現しましたが、厳密にはデータ暗号化を行うプログラムとしてのランサムウェアは用いられていないため、「ランサム攻撃」と表現するのがより正確でしょう。

※エネクラウド株式会社の発表では、特定のIAMユーザーのアクセスキーが不正に使用され、対象のクラウドストレージ上のバケットに対するアクセス・削除操作が行われた、とされている。

(参考情報)

・「ランサムウェア被害に関するお知らせ」(エネクラウド株式会社。2025年4月18日)

・「ランサムウェア被害に関するご報告と対応措置について」(エネクラウド株式会社。2025年5月16日)

(関連記事)マルウェアを使用せずにAmazon S3上のデータを暗号化するランサム攻撃

また、攻撃者側の動向として、2024年12月に存在が確認され、現在活発に活動している新興ランサムウェアグループ「Anubis(アヌビス)」は、ファイル完全消去の機能(ワイプモード)を持つランサムウェアを使用することを確認しています。情報漏洩やデータ暗号化も行う上に、上記の機能で被害組織のシステム復旧を阻止しようとする攻撃者の意図が読み取れます。2025年6月時点で、Anubisはオーストラリア、カナダ、ペルー、アメリカなどの組織を標的としていますが、今後日本の組織も対象となる恐れもあり、システム復旧ためのバックアップデータを、通常の業務ネットワークとは切り離した場所に保管することを改めて徹底する必要がありそうです。

(関連記事)新興ランサムウェアグループ「Anubis」:独自の身代金分配構造を持ち、ファイル消去でも脅迫

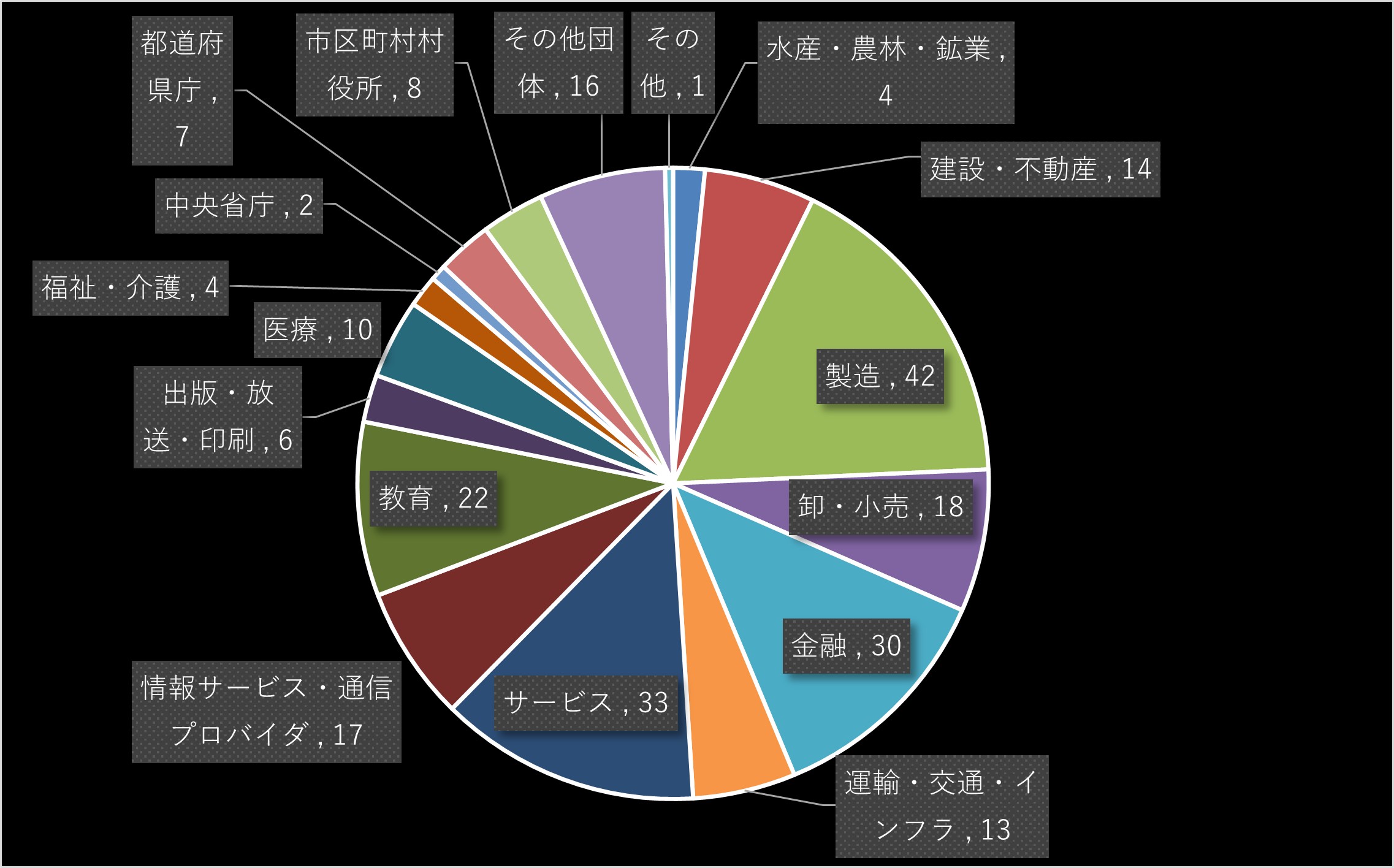

グラフ:2025年1~6月にセキュリティインシデントを公表した国内組織の業種別集計

業種を見ると、「製造」、「サービス」、「金融」の順にセキュリティインシデント発表件数が多くなっています。注意すべきは、日本の組織の業種の分布にもよることと、サイバー攻撃者は「業種に関係なく侵入できる隙がある組織に侵入する」ことが一般的であるため、特定の業種・業界の危険度が高いということではない点です。逆に、業種が異なったとしても自組織の条件・環境に似たケースがあれば進んで「学び」とすべきという観点から、上位3業種で特に2025年上半期で特筆すべき傾向を見ていきます。

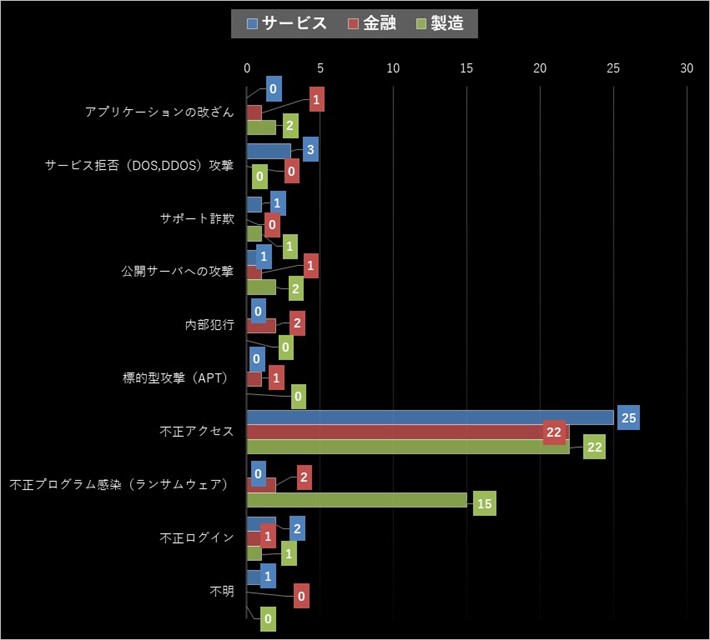

グラフ:2025年上半期の国内3業種における被害種別(2025年1月~6月。製造:N=42、サービス:N=33、金融:N=30)

●製造業(42件):

経路や事案の詳細不明の「不正アクセス」に分類される事例が最も多かったものの、次点の「ランサムウェア」攻撃による被害が継続して多い状況です(製造業全体の約35%)。被害組織も従業員数50名以下という組織から1万名を超える組織まで幅広く、特にランサムウェアの被害においては、データ破壊のみならず、システム停止(障害発生)に至っているケースも多々あります。

日本の産業構造として、中小の製造業がサプライチェーンを構築しているため、1社のサイバー攻撃によるシステム障害が取引先に影響を及ぼすことも珍しくありません。大企業と比較して、中小企業はセキュリティ対策に使用できるリソースも制約があるにもかかわらず、受ける可能性のあるサイバー攻撃は大企業並みであり、対策に投下可能なリソース量と実施すべき対策レベルとのギャップを埋める仕組みづくりや支援策が必要と言えるでしょう。

●サービス業(33件):

サービス業の被害においては、7割以上を占める「不正アクセス」が特徴的です。サービス業においては、不正アクセスによって顧客の個人情報やクレジットカード情報、機密情報が漏洩するといったケースが多くみられました。業種の特性上、Webサービスなどのデジタル化された事業の中で、顧客に関する情報を保有しているシステムが多く、またインターネット側から接続可能にしているシステムでは、攻撃に晒されやすいという側面もあるでしょう。この点は、一般的に組織内ネットワークに深く侵入された後に被害が発覚する「ランサムウェア」攻撃が1件も発覚・報告されていないという点とも合わせて、サービス業の特性として挙げられます※。

※「不正アクセス」とされている事案の中に、ランサムウェアによるものであるという要因の特定・明言がされていないもの含まれると考えられます。

●金融(30件):

金融業において多く報告された不正アクセス被害事例(22件)のうち、9件は前述した株式会社インターネットイニシアティブ(IIJ)が発表したメールサービスへの不正アクセスに関する2次被害の報告事案です。その後の調査で、7件は「情報漏洩なし」とされており、多くの事例で攻撃発覚後の実害の有無や被害規模の確定までは難しい中、本件については関係者間の確認・報告・情報共有が迅速・正確であったことが伺えます。

この他、金融業では前述した「株式会社保険見直し本舗」のランサムウェア攻撃事例(約170万件の情報漏洩の可能性)のほか、2025年4月に初報、6月に続報が公表された「損害保険ジャパン株式会社」の不正アクセス被害事例(330万件以上の情報漏洩の可能性)が漏洩の規模の観点から、印象的な事例となりました。

まとめ

本稿では、2025年上半期に国内組織から公表されたセキュリティインシデントを振り返りました。インシデントの公表数の増減や業界ごとの傾向も述べましたが、サイバー攻撃者は「業種・企業規模に関係なく侵入できる隙がある組織に侵入する」という基本的な構造は今後も変わらないでしょう。

大企業のみならず、中小企業でもデジタル化が推進されている結果、アタックサーフェスの拡大の懸念はますます増大していくでしょう。サイバー攻撃者のつけ入る隙となる自組織の情報資産のサイバーリスクを可視化し、、対応の優先度付けを行い、対処するプロアクティブセキュリティの考え方は、すべての組織において有効です。

2025年上半期も様々なセキュリティインシデントが発表されましたが、被害組織自ら攻撃経路やインシデントの要因を共有している事例は、サイバーリスクが発生しやすい箇所が把握できる貴重な情報源です。日々起こるセキュリティインシデントを追いかけるのは大変ではありますが、被害組織の善意を受け取り活用するために、時折インシデント情報に触れることをお勧めします。

(関連記事)

・調査結果に見るアタックサーフェス管理の実状

・経済産業省「ASM(Attack Surface Management)導入ガイダンス」を解説~ASMという組織のセキュリティ強化方法のススメ

<関連記事>

・2025年第1四半期の国内セキュリティインシデントを振り返る

・2024年年間セキュリティインシデントを振り返る

・2024年サイバーリスク動向総括:サイバーリスクの放置や無自覚が組織のインシデントに直結

・警察庁の2024年サイバー犯罪レポートで押さえるべきポイント~中小企業への被害、BCP策定の必要性~

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)