ランサムウェア「Qilin」を操る攻撃者グループ「Water Galura」とは?~2022年頃から活動するランサムウェア攻撃者グループ

各種報道記事で目にするようになったランサムウェア「Qilin」。これを操る攻撃者グループ「Water Galura」の傾向ついて、解説します。

公開日:2025年10月10日

更新日:2025年10月15日

ランサムウェア「Qilin」を操る攻撃者グループ「Water Galura」とは?

ランサムウェア攻撃者グループ「Water Galura」とは?

2025年10月初頭から、ランサムウェア「Qilin(キーリン)」について、国内の複数の報道記事に掲載されています。Qilin(旧名:Agenda)は2022年頃から登場したランサムウェアです。トレンドマイクロはQilinの背後にいるランサムウェア攻撃者グループを「Water Galura (ウォーター ガルーラ)※」の名称で追跡しており、2022年頃から「Water Galura」の活動を確認しています。さらに、2025年に入って活動が活発になっていることを報告しています。

※当社では、同グループを「Water Galura(ウォーター ガルーラ)」という呼称で追跡・調査をしています。同グループは名称を「Agenda(アジェンダ)」から「Qilin(キーリン)」に変更しており、発表組織により同グループの名称と使用されるランサムウェアの名称を「Qilin」としている情報も見られます。本稿では断り書きがない限り、当社の名称に沿って同グループの呼称を「Water Galura」で統一します。

※Water Galura の関連グループとして、Phantom Mantis, Gold Feather, STAC4365などの名称も存在します。

(参考記事)

・Go言語で作られた新しいランサムウェア「Agenda」による標的型攻撃の手口を解説」(2022年9月公開)

・Rust言語を用いたランサムウェアグループ「Agenda」による攻撃を解析」(2023年1月公開)

・ランサムウェア「Agenda」が仮想化ツール「vCenter」や「ESXi」のサーバに拡散:独自のPowerShellスクリプトを使用」(2024年4月公開)

・「Agenda」ランサムウェアを隠匿して展開する攻撃キャンペーンを確認:その巧妙な手口を解説 (2025年3月公開)

Water Galuraは、RaaS(Ransomware as a Service)を展開し、他の多くのランサムウェア攻撃者グループと同じく暴露サイト(リークサイト)を持ち、「二重脅迫」を行います。本稿では、ランサムウェア攻撃者グループ「Water Galura」の攻撃手口や活動の概要を中心に解説し、対策強化のための提言を最後にまとめます。

動画:ランサムウェアAgenda(Qilin)の感染の様子

これまで報告されたWater Galuraの活動

これまで報告されたWater Galuraの主な活動や、それに対する注意喚起は以下の通りです。

| 時期 | 内容 | 公表者 |

|---|---|---|

| 2022年7月 | ランサムウェア「Agenda(当時)」を用いる攻撃者グループを確認(GO言語で作成されていた)。当時は、5万米ドルから80万米ドルの範囲で身代金を要求するとされた。 | トレンドマイクロ |

| 2023年12月 | Rust言語で開発されたランサムウェアを確認(クロスプラットフォームを意図したものとみられる)。 | トレンドマイクロ |

| 2024年2月 | 自身を仮想化システムVMWare vCenterとESXiサーバに拡散させるランサムウェアの亜種を確認。 | トレンドマイクロ |

| 2024年6月 | 要注意のランサムウェア攻撃者グループとして、米国医療分野の公的機関が注意喚起を公表(Qilinの名称)。 | 米国医療分野サイバーセキュリティ調整センター (HC3※) ※The Health Sector Cybersecurity Coordination Center |

| 2024年11月 | Agenda(当時)が行った攻撃キャンペーンで2種類のローダ(NEXTLOADER、SmokeLoader)を用いることを確認。高度に難読化されている。 | トレンドマイクロ |

| 2025年1~3月 | Water Galuraが主に、米国・オランダ・ブラジル・インド・フィリピンのヘルスケア業界、テクノロジー業界、金融サービス業界、電気通信業界に攻撃を試みていることを確認。 | トレンドマイクロ |

| 2025年3月 | APTグループ「Moonstone Sleet」が、Qilinランサムウェアを配布している事例が報告される。 | マイクロソフト |

| 2025年4月 | DDoS攻撃オプションが追加され、3重の脅迫を行うことを確認。 | トレンドマイクロ |

表:ランサムウェア攻撃者グループ「Water Galura」に関連する主な出来事

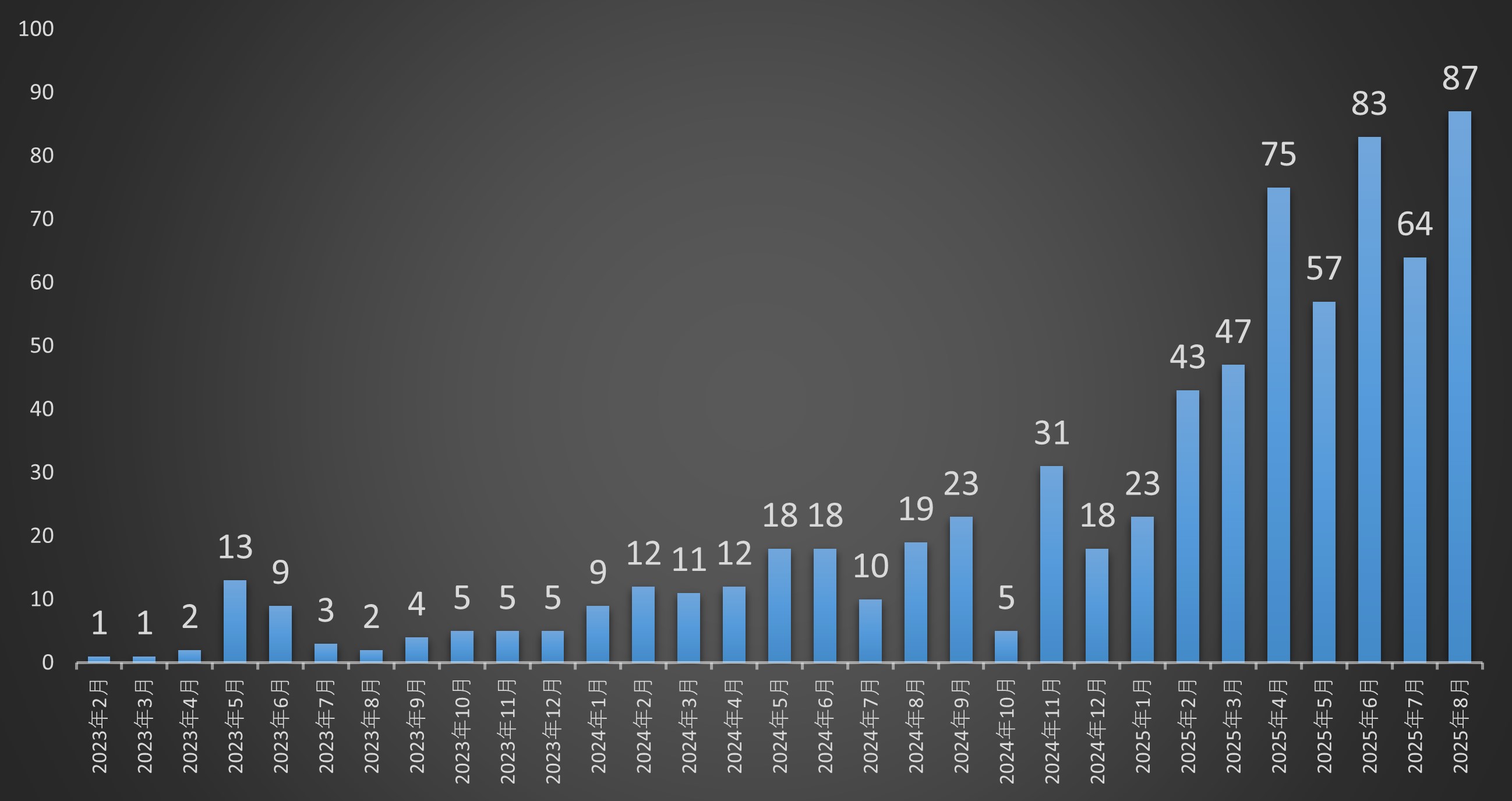

当社のOSINT調査では、Water Galuraの暴露サイトで掲出されている組織数の推移は以下の通りです。2025年から急激に増加しており、攻撃活動が活発化しています。背景として、Water Galuraは、RaaSの中でもアフィリエイター(ランサムウェアの開発者と別に直接攻撃する協力者)への利益配分が多いとされ、アフィリエイターが多く集まってきている可能性が推察されます。

米国医療分野サイバーセキュリティ調整センター(HC3)は、2024年6月、「Qilin(Water Galura)」について注意喚起を公表しました。教育、ヘルスケア、重要サービスを含む様々な国や業界の組織を標的とするとしており、特定の業界に標的を絞っているのではなく、あくまで経済的利益に動機付けされた攻撃者グループであることが示唆されています。同文書の中では、確定事項ではないものの、2023年に名古屋港の活動停止を引き起こしたランサムウェア攻撃者グループ「LockBit」と関連している可能性についても言及しています。

(参考情報)「Threat Profile: Report: 202406181500(Qilin, aka Agenda Ransomware)」(2024年6月18日。HC3)

(参考記事)

・ランサムウェア攻撃者グループ「LockBit」の摘発の影響と今後

・ランサムウェア「LockBit 5.0」の3つの新亜種(Windows・Linux・ESXi版)の分析結果を解説

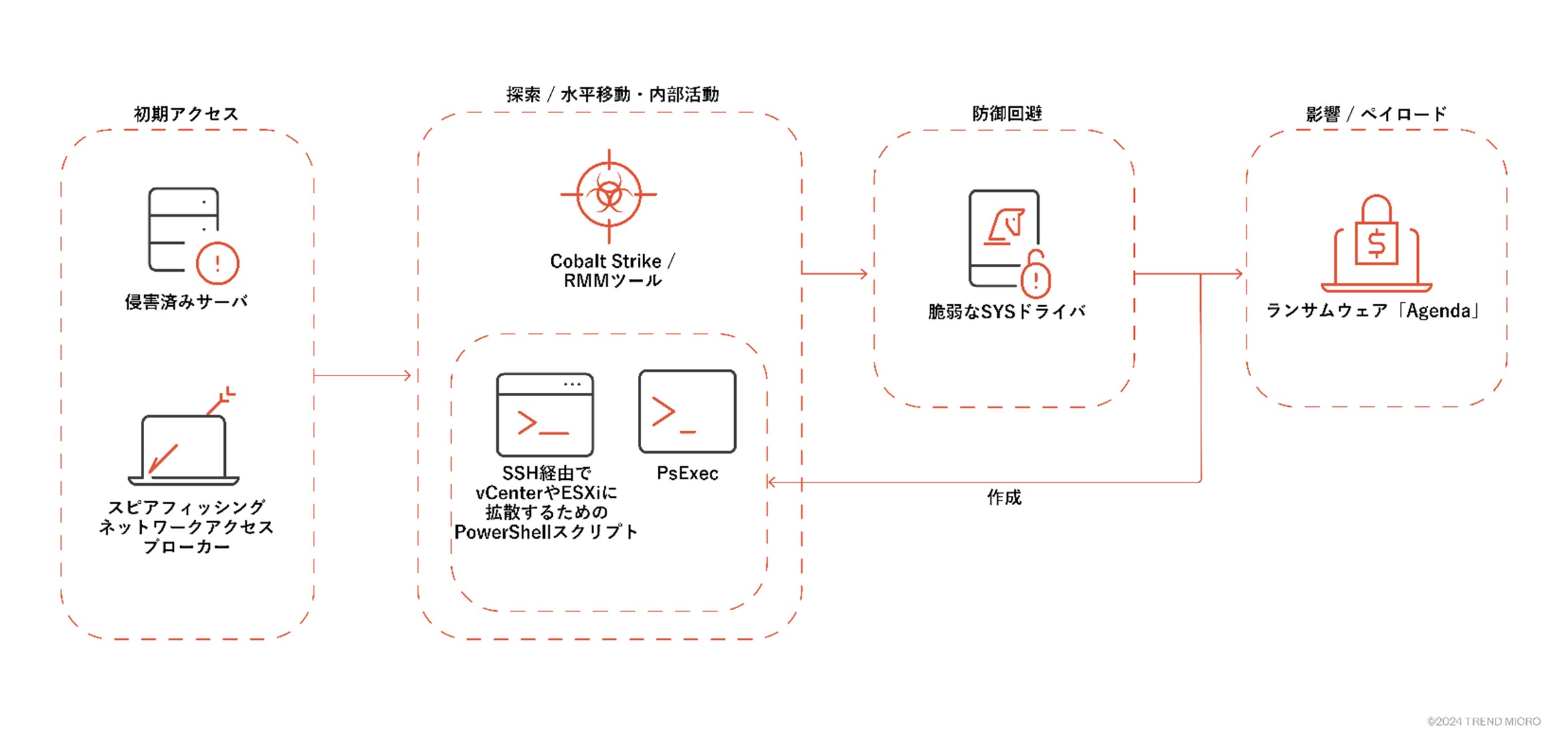

<初期侵入>

従業員へのスピアフィッシングによる侵入のほか、ネットワーク機器の脆弱性を突いて侵入する手口が報告されています。すでに侵害済みのネットワークやサーバをアクセスブローカー経由で入手し、次段階の攻撃に移ることもあります。

<内部活動>

Water Galuraは、不正なバイナリを標的組織に送り込む手口として、「PsExec」などのリモート監視・管理(RMM)ツールやSSH(SecureShell)、ペネトレーションツール「Cobalt Strike」を悪用します。

<防御回避>

脆弱なSYSドライバを不正に利用し、セキュリティツールを強制停止させ、防御回避を図ります(BYOVD攻撃)。この手口自体は目新しいものではありませんが、Water Galuraは感染チェーン毎に異なったドライバを悪用する点が特徴です(詳細はこちらの記事を参照)。

<影響/ペイロード>

実行されたランサムウェアが、データ暗号化を行う。またランサムウェアは、仮想化システムVMWare vCenterと ESXi サーバに自身を拡散させようとします(PowerShellスクリプトを悪用し、vCenterやESXiホストの認証情報を奪取しようとする)。下記の参考記事でも言及しましたが、サイバー攻撃者は攻撃の成功率を上げるため、仮想化ソリューションの代表格であるVMwareは、Windowsと同様に攻撃対象組織で悪用する環境の定番となっています。

=======================

(2025年10月15日更新)

また2025年7月には、リモートデスクトップツール「MeshCentral※」とWindows環境でLinuxを実行可能とする機能「Windows Subsystem for Linux(WSL)」を悪用して、クロスプラットフォーム戦略をより強化する手法を当社で確認しました。

※MeshCentral:リモートデスクトップ機能やファイル管理機能などを備えた、オープンソースのリモート管理プラットフォーム。

=======================

(参考記事)

・サイバー攻撃でよく悪用される正規ツールとは?

・サイバー攻撃の常套手段 BYOVD(Bring Your Own Vulnerable Driver)攻撃とは?事例から有効な対策を考える

・VMware ESXi/vCenterを狙うサイバー攻撃とは?

推奨される対策

組織のサイバーリスク低減、万が一のレジリエンス向上のため、以下の対策を推奨します。

・アクセス制限・アカウントの管理:

従業員に管理者権限や必要以上のアクセス権を付与しない。

・ネットワーク機器や社内端末の脆弱性の把握・解消:

セキュリティツールを用い、社内の情報資産の存在と脆弱性の有無を把握する。特にサイバーリスク上、優先度の高い脆弱性の解消を優先する(VPNなど、インターネット側からのアクセス可能な機器かどうかも一つのリスク要因ですが、内部活動で悪用されるシステムについても把握することが重要です)。

・アタックサーフェス(攻撃対象領域)の管理とサイバーリスクの低減:

上記に示した社内アカウントや脆弱性管理を含め、組織内ネットワークのアタックサーフェスの可視化、対処の優先度付け、対応を継続的に行う。可視化とサイバーリスクをスコア(数値)化できる機能を持つセキュリティツールもあるため、利用することも一つの方法として有効(より詳細な情報はこちらの記事を参照)。

・セキュリティ製品を定期的にアップデートし、定時スキャンを有効化する。中長期的には、多層的なセキュリティ技術を導入し、サイバーキルチェーンの妨害を目指す。

・適切なバックアップの実施:

データ損失のフェールセーフ対策として、定期的にバックアップを作成する(3-2-1ルール)。

・インシデント対応体制の確認:

万が一のインシデント対応の体制やフローを確認する。またサイバーインシデントがビジネス継続を脅かすこともあるため、万が一の場合のビジネスリスクの許容度などの判断基準について、経営層を含めて協議しておく。

・従業員への継続的な教育・啓発:

メールやWebサイトの安全な利用法を理解するための教育や啓発コンテンツを、従業員へ提供し実践してもらうように促す。添付ファイルやアプリケーション、URLリンクについては、発信者の正当性を確認できない限り、クリックまたはダウンロードしないように注意喚起する。セキュリティツールに、トレーニング機能(フィッシングシュミレーションなど)があれば利用することも1つの方法。

まとめ

今回は、ランサムウェア「Qilin」を操るランサムウェア攻撃者グループ「Water Galura」の概要と対策について、解説しました。

上記で示したように、同攻撃者グループの攻撃のキルチェーン(攻撃のプロセス)全体では、すべてが”独自の手法”と言いうわけではありません。初期侵入の手口や内部活動のテクニック、ランサムウェアが感染端末から接続可能な仮想化システムを狙う点など、他のランサムウェア攻撃者グループにも共通項が見られます。つまり、攻撃者グループによらず既存のランサムウェア攻撃(もっと言えば、組織内ネットワークに侵入しようとするサイバー攻撃全般)に対して有効なセキュリティ対策を継続的に施すことが、サイバーリスクの確実な低減につながると言えるでしょう。

<関連記事>

・「Agenda」ランサムウェアを隠匿して展開する攻撃キャンペーンを確認:その巧妙な手口を解説

・ランサムウェア「Agenda」が仮想化ツール「vCenter」や「ESXi」のサーバに拡散:独自のPowerShellスクリプトを使用

・2025年上半期の国内セキュリティインシデントを振り返る

・VMware ESXi/vCenterを狙うサイバー攻撃とは?

・経済産業省「ASM(Attack Surface Management)導入ガイダンス」を解説~ASMという組織のセキュリティ強化方法のススメ

・CTEM(Continuous Threat Exposure Management)とは?

・積極的なアタックサーフェス管理でランサムウェアリスクを低減する:プロアクティブサイバーセキュリティの実現

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)