VPN、サイバー攻撃被害に共通するセキュリティの注意点

VPN機器へのサイバー攻撃に起因する被害が続いています。ランサムウェア被害では、その多くがVPN機器が侵入の起点になっているとの調査もあります。これらの攻撃により、結果的に事業停止といった事態に追い込まれた組織もあり、注意が必要です。VPN機器のセキュリティ対策を解説します。

公開日:2023年4月25日

更新日:2025年1月15日

VPN機器を狙うサイバー攻撃者、闇市場で情報売買も

VPN(仮想私設網:Virtual Private Network)とは、インターネット上に、特定の端末のみが利用できる仮想の専用ネットワークを設けて、データをやり取りする技術です。セキュリティを確保するため、VPNには「トンネリング」「暗号化」「認証」といった技術が利用されています。

手軽にセキュアなネット環境を構築できるため、幅広い企業、環境で利用が進んでいます。一方、昨今問題になっているのが「VPN機器の脆弱性」を狙ったサイバー攻撃です。

VPNの脆弱性へのサイバー攻撃を公表した被害企業のなかには、システム停止といった事態に追い込まれたケースも多くあり、深刻な問題になっています(表)。また、従業員規模1,000名以上の大型の組織から、100名以下の小規模の組織まで広くVPNは幅広く攻撃されています。

| 公表時期 | 業種・業界 | 組織規模 |

|---|---|---|

| 2024年1月 | 卸・小売 | 約400名 |

| 2024年1月 | 福祉・介護 | 不明 |

| 2024年2月 | 製造 | 約1,400名 |

| 2024年2月 | 卸・小売 | 約4,000名 |

| 2024年3月 | 建設・不動産 | 約100名 |

| 2024年4月 | 建設・不動産 | 約20名 |

| 2024年4月 | 卸・小売 | 約600名 |

| 2024年5月 | 情報サービス・通信プロバイダ | 約900名 |

| 2024年6月 | 情報サービス・通信プロバイダ | 約100名 |

| 2024年6月 | 医療 | 約400名 |

| 2024年7月 | 中央省庁 | 約1,600名 |

| 2024年10月 | 製造 | 約40名 |

| 2024年11月 | 情報サービス・通信プロバイダ | 約50名 |

| 2024年11月 | 製造 | 約1,000名 |

| 2024年12月 | 製造 | 約50,000名 |

表:VPN機器へのサイバー攻撃による被害事例(2024年1月~12月、公表情報にVPN機器の記述があった事例をトレンドマイクロが整理)

トレンドマイクロでは、VPN機器への攻撃に利用するための脆弱性や認証情報がアンダーグラウンドマーケット(闇市場)で広く流通していることを確認しており、相次ぐVPN機器へのサイバー攻撃と関連性が高いとみています。アンダーグラウンドマーケットとは、サイバー攻撃に悪用可能な機器の情報や認証情報、攻撃ツールをサイバー犯罪者同士が情報交換・取引する場所です。

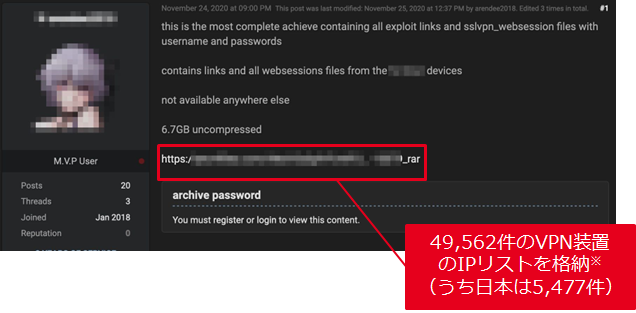

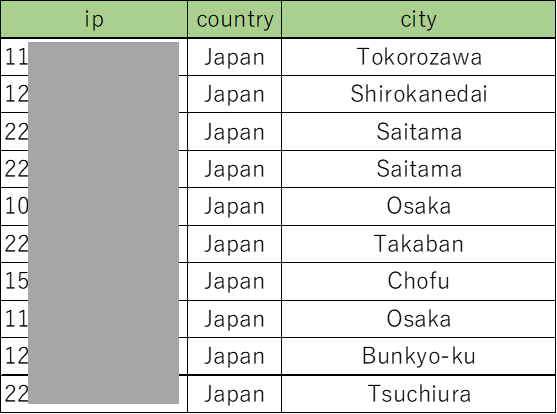

アンダーグラウンドマーケットでは、脆弱性が存在するVPN機器の情報がリストとして販売されていること(図1)、またそのリストには日本のIPアドレスが複数含まれていることを、トレンドマイクロでは確認しています(表2)。

それでは、なぜサイバー攻撃者はVPN機器を狙うのでしょうか。以下では、攻撃者に狙われているVPN機器のセキュリティリスクを解説します。

表2 脆弱性が存在するVPNリストにあった日本のIPリストの一部

日本のVPN情報が流出、犯罪者の手に渡っていたことがわかった

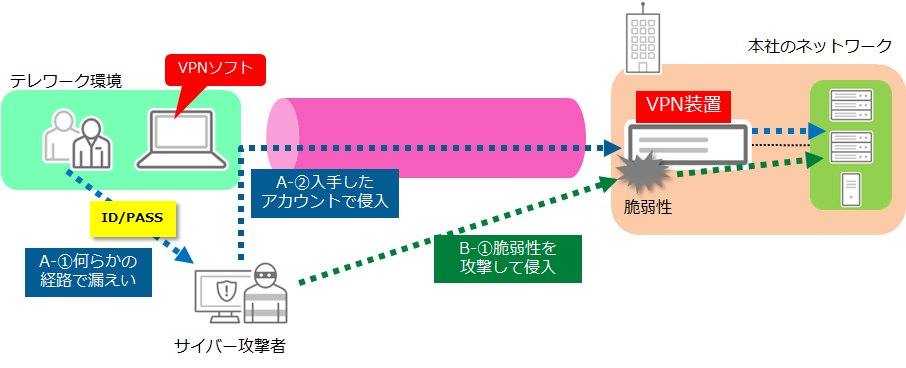

図2 VPNを狙うサイバー攻撃のイメージ

主な攻撃手口は、脆弱性の攻撃と不正に入手した認証情報を使った攻撃によるネットワークへの侵入

VPN機器は、インターネットと社内システムの境界線部分に設置されています。例えるならば、「家のドア」ともいえるでしょう。家の外の公道から、どのようなドアのメーカーや型式、鍵の種類などが分かるのと同じように、何の対策も行われていない場合、インターネット側(公道)からVPN機器のベンダー、ソフトウェアのバージョンなどが分かります。サイバー攻撃者は前述のアンダーグラウンドマーケットを利用するほかにも、インターネット側から閲覧可能なVPN機器の情報を調べて、攻撃可能な機器を選定していると推測されます。

裏を返せば、適切なアカウント管理と脆弱性対策ができていれば、VPNのサイバー攻撃被害はかなりの部分で低減できるということです。非常にシンプルな内容なため、容易だと捉えられる方も多いと思います。しかし、実際の企業の対策や運用においては、一筋縄ではいかない状況があるようです。

次では、VPN機器のセキュリティ対策について、サイバー攻撃の被害事例からみえてきた対策課題とあわせて解説します。

セキュリティ対策と被害事例にみる注意点

VPN機器を安全に利用するためには、以下のポイントでセキュリティ対策を進めることが重要です。

VPN機器のセキュリティ対策

・VPN機器の脆弱性情報の把握と迅速な修正プログラム適用

・VPN機器の前にIPS(侵入防御システム)を設置する等の脆弱性攻撃対策を行う

・VPN機器の認証情報(アカウント情報)の管理(不要なアカウント削除、多要素認証の導入など)

・VPN機器のパスワード変更(CVE-2018-13379など認証情報を窃取する脆弱性の場合、修正プログラムを適用しても、その前に攻撃を受けていた場合には、既に窃取されている認証情報で攻撃者によるVPN接続が行われる恐れがあるため)

・通信の監視(ブルートフォースなどの攻撃監視)

・国内外の拠点などを含めた利用機器の把握と対策(資産管理と対策の実施、テレワークやワーケーション導入など新しい働き方への対応にあわせ設置した機器の管理や使用しなくなった機器の無効化)

・取引先などサプライチェーンのセキュリティ管理状況の把握やセキュリティ対策呼びかけ

・侵入、異常に早期検知・対処できるセキュリティ技術の導入(EDR/XDR)

さらに実効力ある対策を推進していくために、VPN機器に起因するサイバー攻撃の被害に共通するセキュリティ対策の課題から、特に点検を推奨したい点をご紹介します。

サイバー攻撃被害に見る対策課題と注意点

・VPN機器脆弱性の放置

被害企業の多くは、VPN機器ベンダーから脆弱性が公表されたのちも脆弱性対策が速やかに実施できず、こうした既知の脆弱性がサイバー攻撃に悪用された実態が明らかになっています。

脆弱性が放置される背景には、以下のような運用・保守面における課題があるようです。改めて自社の状況を確認することを推奨します。

・業務への支障を懸念し、脆弱性対策が後回しになってしまう

→予め適用計画やリソースを準備しておくことを推奨します

・ベンダーからの脆弱性情報を入手する体制ができていない

→ベンダーや公的機関から最新情報を入手できるようにしておいてください(機器ベンダーのWebサイトやJPCERT/CCなど公的機関、セキュリティ企業でも注意喚起が掲載されます)

・そもそも、自社で脆弱性などセキュリティ対策が実施するという認識がない

→まずはSIerなどIT機器の取引先との契約を確認し、自社の対応範囲を確認してください

・国内外拠点などVPN利用が把握できていない

→適切な資産管理の実施を推奨します

2024年11月、米CISA(Cybersecurity and Infrastructure Security Agency)は、「2023年に日常的に悪用された15の脆弱性」に関するレポートを公開しました。その中でも、VPNやロードバランサーなどインターネット側からアクセスが容易なネットワーク機器の脆弱性は、サイバー攻撃で悪用されるものの代表例となっています。

| ベンダー名 | 製品カテゴリ | CVE |

|---|---|---|

| Citrix | ロードバランサー | CVE-2023-3519 |

| Citrix | ロードバランサー | CVE-2023-4966 |

| Cisco | ネットワークスイッチ、ルータ | CVE-2023-20198 |

| Cisco | ネットワークスイッチ、ルータ | CVE-2023-20273 |

| Fortinet | VPN | CVE-2023-27997 |

| Progress | ファイル転送 | CVE-2023-34362 |

| Atlassian | コラボレーションツール | CVE-2023-22515 |

| Apache | Webサーバ用オープンソースツール | CVE-2021- 44228 (Log4Shell) |

| Barracuda Networks | Eメールセキュリティ | CVE-2023-2868 |

| Zoho | アプリケーション管理 | CVE-2022-47966 |

| PaperCut | ドキュメント管理 | CVE-2023-27350 |

| Microsoft | Windowsネットワーク接続用ツール | CVE-2020-1472 |

| JetBrains | CI/CD管理ツール | CVE-2023-42793 |

| Microsoft | メール | CVE-2023-23397 |

| ownCloud | オンラインストレージ | CVE-2023-49103 |

表:米CISA「2023年に日常的に悪用された15の脆弱性」

・取引先へのサイバー攻撃を発端としたサプライチェーンへの攻撃拡大

自組織は防御を高めていても、取引先のVPN機器へのサイバー攻撃により、ネットワークに侵入されたことで、取引先と接続したシステムを介して、自組織へと攻撃が拡大するケースも報告されています。いわゆる、サプライチェーン攻撃のなかでも、とくにビジネスサプライチェーン攻撃といわれるものです。

こうした攻撃は、自組織だけで回避することは困難です。サプライチェーン全体でセキュリティを確保していくことが重要になります。サプライチェーン管理の一環にセキュリティを組み込み、取引先と定期的、不定期で対策状況を点検すること、また脆弱性などセキュリティ情報の共有の仕組みの整備などを検討ください。

脆弱性情報の入手先

・VPNなど利用機器のベンダーのサイト

・JPCERT/CC 脆弱性対策情報

関連記事

・ネットワーク貫通型攻撃とは?

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

・アタックサーフェス(攻撃対象領域)とは?

・Cyber Risk Exposure Management(CREM)を活用して企業のサイバーセキュリティを強化する方法

・Cyber Risk Exposure Managementの実現を支援するトレンドマイクロのソリューション Trend Vison One

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)