ランサムウェア

ランサムウェア スポットライト:DragonForce

DragonForceは、2023年に初めて確認されたRansomware-as-a-Serviceグループです。2025年には、同グループに関連するとみられる一連の注目攻撃によって存在感をさらに高めています。起源は明確になっていませんが、急速な進化と積極的なアフィリエイト主導の運用モデルが特徴であり、今後注意すべき脅威となっています。

はじめに

2025年6月、DragonForceは英国の著名な小売企業に対する攻撃に関与したとされ、ニュースで大きく取り上げられました。この動きは進化の新たな段階を示しており、今年に入ってさらに多くの展開が続いています。2023年にRansomware-as-a-Service(RaaS)グループとして初めて姿を見せたDragonForceは、一連の攻撃によって悪名が高まる以前から、すでに目立った変化を遂げていました。

特に興味深い点は、その出自が不明確なままということです。一部の報告では、RaaSへと方向転換したマレーシア拠点の古いハクティビスト集団と関係があると指摘されており、同じ名称を使っているものの、まったく別のランサムウェア運用組織であるという見方もあります。前者の見方が正しければ、2021年にDragonForce Malaysiaが政治的な主張を掲げ始めた頃が起源となります。一方で、DragonForceのランサムウェア活動が最初に確認されたのは、その2年後の2023年8月です。

双方の可能性を示す手がかりは存在しているものの、決定的な関連性は確立されていません。DragonForce Malaysiaは、ランサムウェア活動への関与を否定しています。それでも、DragonForceのランサムウェア運用は成熟を続け、2024年にはリークサイトとアフィリエイトプログラムを開始しました。

2025年は、同グループにとってさらに動きの激しい時期となっています。複数の攻撃との関連が報じられているほか、ランサムウェア「カルテル」への進化を宣言し、最近ではアフィリエイト向けに「データ分析サービス」を新たに打ち出しました。このスポットライトでは、これらの展開が持つ影響を整理し、急速に変化するRaaSが採用する手口を確認します。

インフォグラフィック

こちらをご参照ください。

企業や組織が把握しておくべきDragonForce(Water Tambanakua)の特徴

DragonForce(トレンドマイクロではWater Tambanakuaとして追跡)は、継続的な活動とアフィリエイトへの影響拡大を狙う明確な姿勢を示しています。手口からは、非常に攻撃的で状況に応じて機会をつかむ性質が見受けられます。例として、複数のバリアントを使い分ける手法があります。LockBitやContiのコードベースから流出したビルダーを再利用することで、特定のファミリーに依存せずに迅速にペイロードを切り替えることが可能となり、防御側が予測したり対処したりすることを難しくしています。

柔軟なコードベースに加え、より高度な回避技術を使用しています。特に、脆弱なドライバーを持ち込むBYOVD(Bring Your Own Vulnerable Driver)手法です。これは、正規のドライバーでありながら脆弱性を突き、エンドポイントのセキュリティ防御を無効化するものです。ランサムウェアオペレーターの中では比較的まれな手法です。

こうした手口全体から、同グループが敏捷かつ野心的なランサムウェア組織であることがわかります。アフィリエイト向けにツールを提供し、より自律的な活動を促している状況を見ると、今後さらに多くの攻撃の源となる可能性があります。DragonForceの動向を把握しておくことは、このエコシステムから間接的に発生する攻撃への備えに役立ちます。

企業や組織が同グループについて把握しておくべき内容は次の通りです。

- 2025年6月に英国の著名な小売企業への攻撃を含む複数の事件への関与を主張しており、知名度の高い組織を標的とする姿勢を示しています。

- 小売業者以外にも、サプライチェーンやサービスプロバイダーを標的とする例が確認されており、ランサムウェアやデータ流出の手口を使って業務を混乱させ、機密情報を公開することがあります。

- 出現以来急速に進化しており、2023年にはLockbit 3.0のビルダーを利用していましたが、2024年には独自のランサムウェアとリークサイトを公開、2025年にはランサムウェア「カルテル」へと再編を発表しました。

- アフィリエイトに対して、身代金の最大80%を分配するほか、攻撃管理、オートメーション、カスタマイズされたランサムウェアキャンペーンを実行するためのツールを提供しています。

- 2025年8月には「データ分析サービス」を開始し、年商1,500万米ドル以上の組織を狙うアフィリエイト向けに、恐喝用の資料を個別に作成する支援を提供しています。

- アフィリエイトが複数のバリアントを作成できる仕組みを持ち、Windows、Linux、ESXi、NASなどさまざまなプラットフォーム向けにカスタマイズが可能です。

- ハクティビスト集団との関連性が不確かな一方で、Scattered Spider、The Com、BlackLock(Mamona)、およびRansomHubとのつながりが指摘されています。

- このグループと関連するキャンペーンは、DragonForceの名称を使用しないアフィリエイトによるものも含め、多様で攻撃的な傾向が強まることを見込む必要があります。

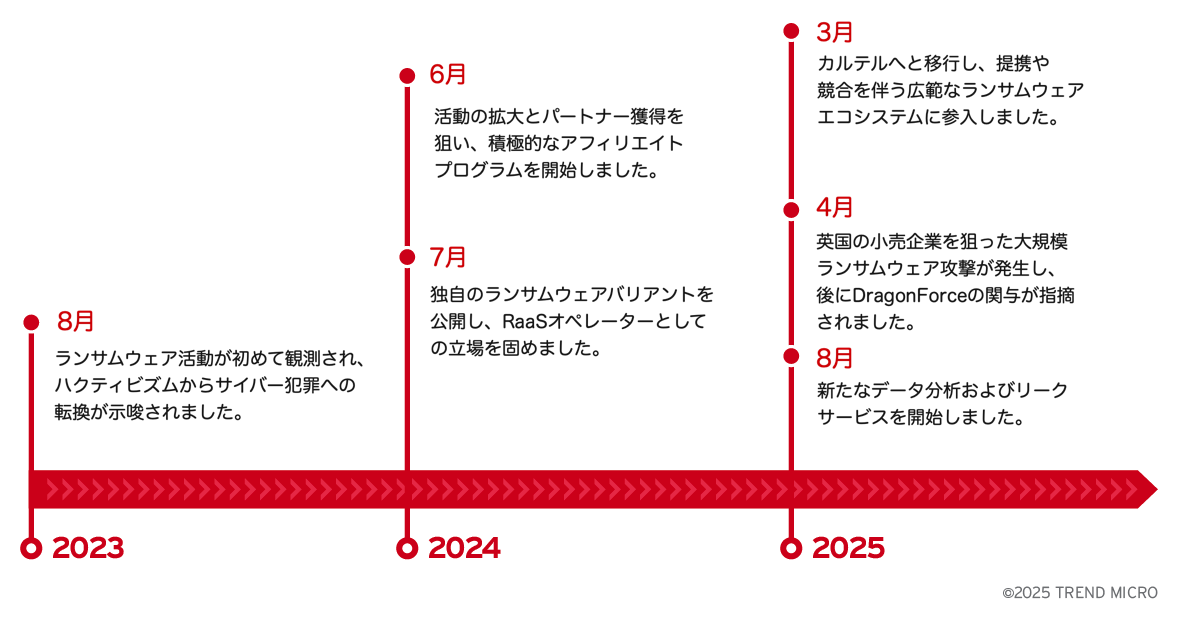

DragonForceのタイムライン

2023年8月、ランサムウェア活動を開始した段階で、DragonForceはLockBit 3.0のビルダー流出版を利用したバリアントを使い、重要分野の企業を標的にしました。2024年6月26日にはアフィリエイトプログラムを開始し、身代金の80%をアフィリエイトに分配しつつ、攻撃管理や自動化を支援するツールを提供しました。これにより、アフィリエイトはセキュリティ機能の無効化、暗号化パラメータの設定、身代金要求文の個別化など、カスタマイズされたランサムウェアを作成できるようになりました。その翌月の2024年7月には、Conti V3をベースにしたと報じられる独自のランサムウェアバリアントを公開しました。流出したLockBitおよびContiのビルダーを利用している点から、アフィリエイトがLockBitやContiのエコシステムと関係している可能性が考えられます。

DragonForceは、Windows、Linux、ESXi、NAS向け暗号化ツールを揃えており、アフィリエイトが複数のバリアントを生成できるようにしています。2024年11月にはLinux版ランサムウェアを確認しており、その詳細は本レポートの技術セクションで紹介しています。

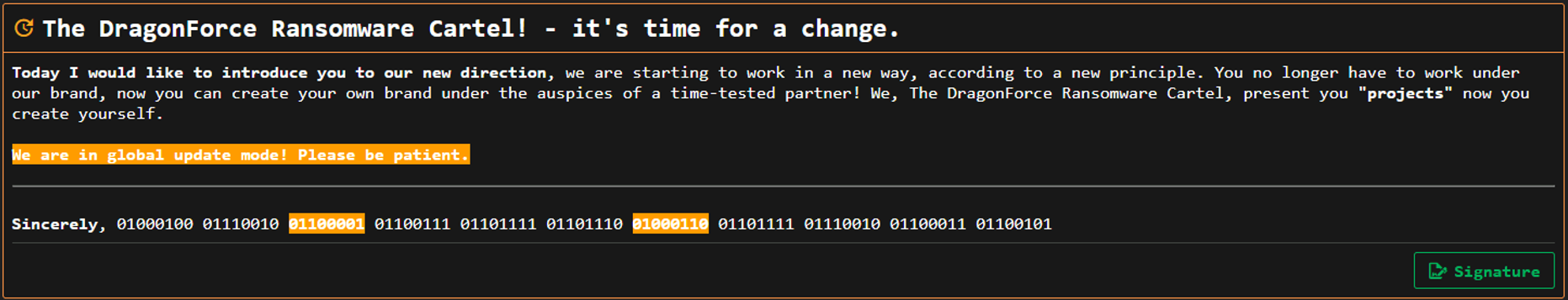

カルテルへの移行

2025年3月19日、DragonForceはランサムウェアカルテル「DragonForce Ransomware cartel」への移行を発表しました。カルテル化により、アフィリエイトはDragonForceのブランドから独立して自身のブランドを構築することを促されつつ、同グループのツールやリソースを引き続き利用できる形になりました。この変更は大きな転換点となり、直後の数か月でさらに多くの展開が続きました。

他ランサムウェアグループとの関係

カルテル化の時期と前後して、DragonForceは他のRaaSグループの活動とも関連付けられました。BlackLockおよびその後継とされるMamonaとの関係が指摘されています。また、この時期にオフラインとなったRansomHubとの間で対立の様子も報じられました。

こうした協調や乗っ取りの実態は明確になっておらず、敵対的な競争関係、あるいは単なるリソース統合のどちらから生じたものか、専門家の間でも見解が分かれています。

いずれにしても、DragonForceと関係する攻撃はその後存在感を増していきました。2025年4月には、英国小売企業への攻撃において、Scattered Spider(Octo Tempest)や緩い集合体である“The Com”とともに関与が報じられています。Scattered Spiderが初期侵入を担当し、その後の展開と恐喝をDragonForceが担ったとされています。

2025年6月には、新たに確認されたDevManランサムウェアのバリアントが、DragonForceとMamona(BlackLock)のつながりをさらに示すものとみられています。

新サービス

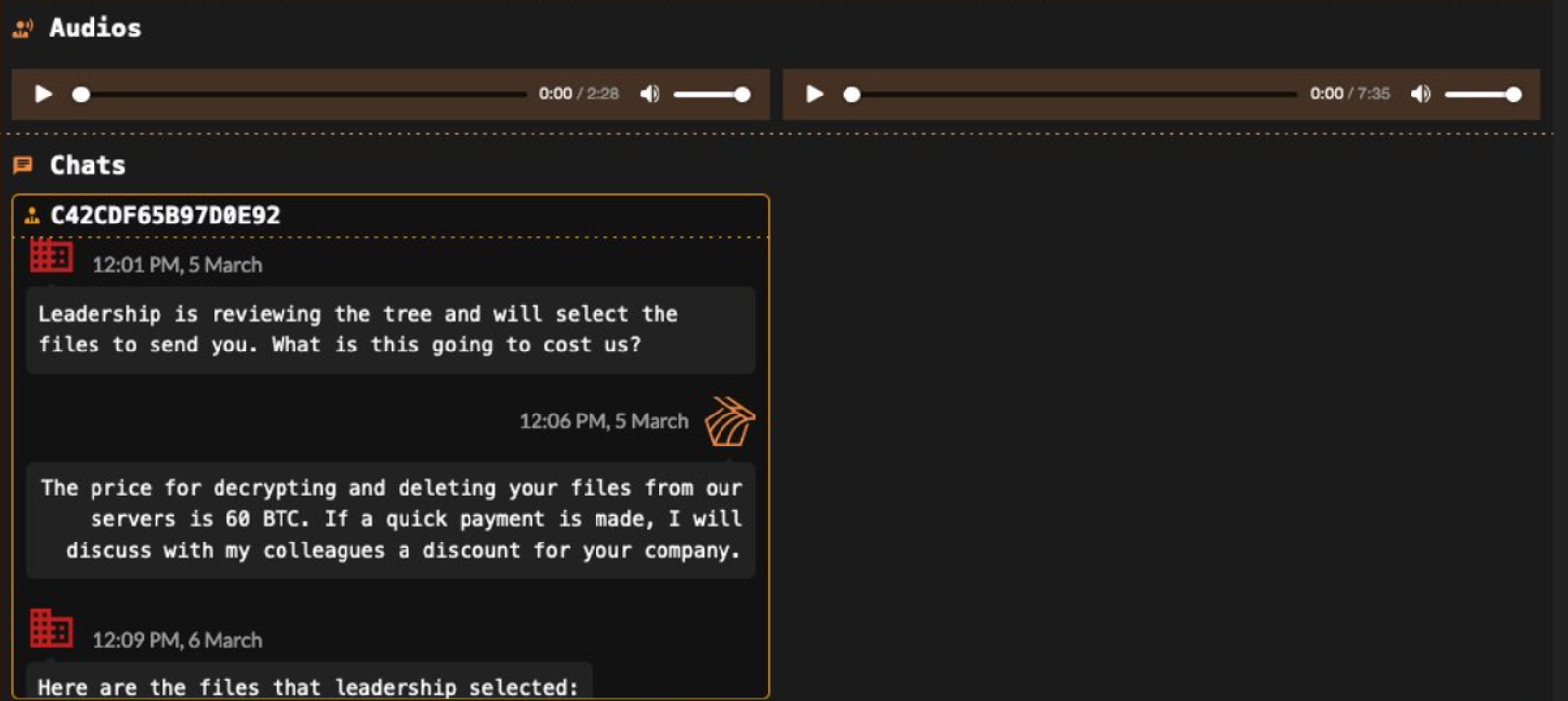

2025年8月23日、DragonForceはアフィリエイトを支援し、ランサムウェアやデータ漏えい攻撃の被害組織に支払い圧力をかける目的で「データ分析サービス」を導入しました。この「サービス」は、標的組織と盗まれたデータのリスク評価を行い、恐喝電話で使用する台本、経営層向けの書簡案、擬似的な法務分析や助言レポートなどを作成します。手数料は身代金支払いの0%から23%の範囲で、年商1,500万米ドル以上の組織を狙うアフィリエイト向けに提供されています。

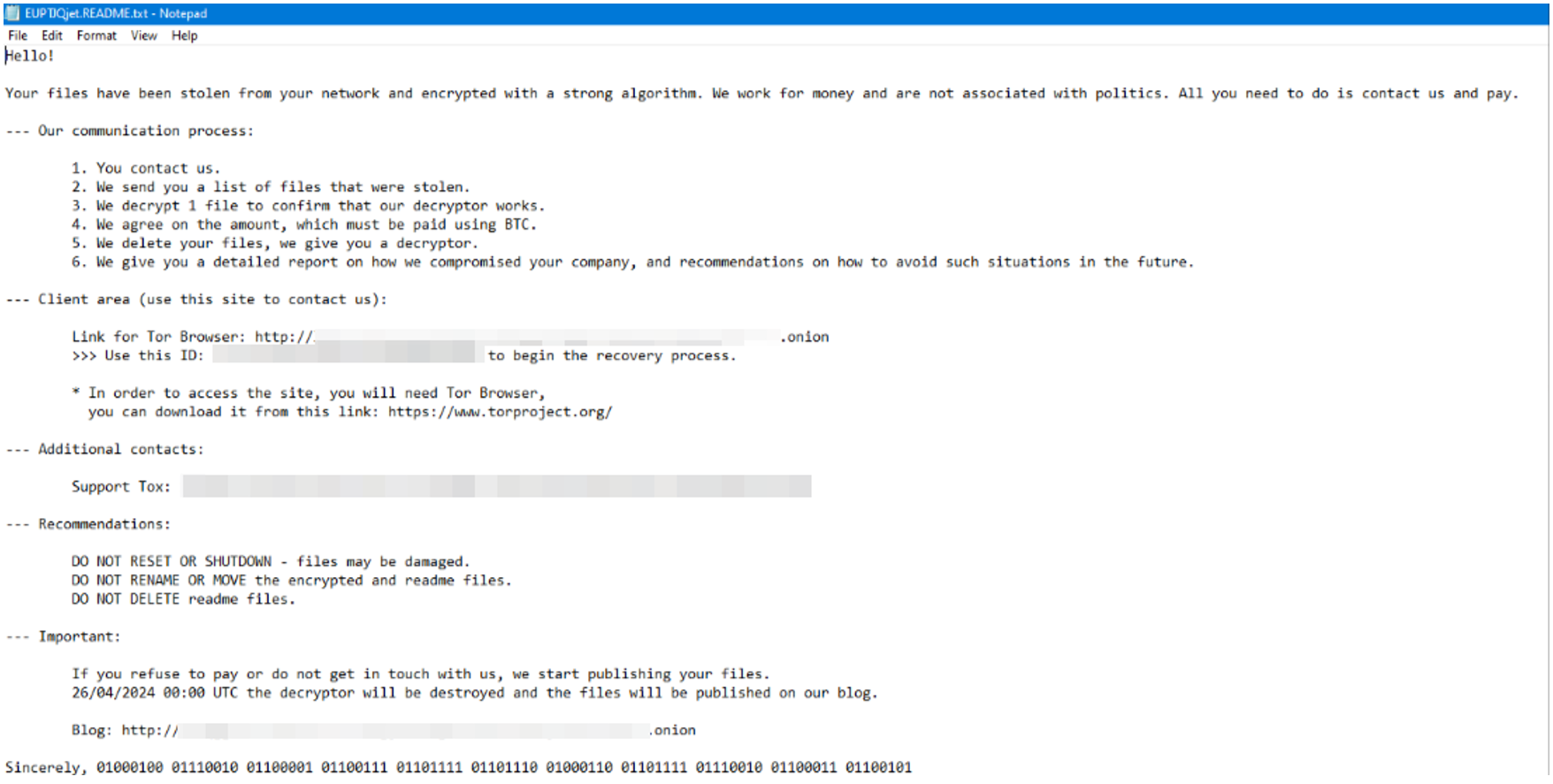

固定ドライブ、リムーバブルドライブ、ネットワークドライブを暗号化します。

このランサムウェアは、以下のプロセスを追加します。

exe shadowcopy delete

exe /set {default} bootstatuspolicy ignoreallfailures

exe delete systemstatebackup -keepVersions:3

exe delete systemstatebackup

exe /set {default} recoveryenabled No

exe delete shadows /all /quiet

exe delete catalog-quiet

exe {Drive}:\Contact Us.txt

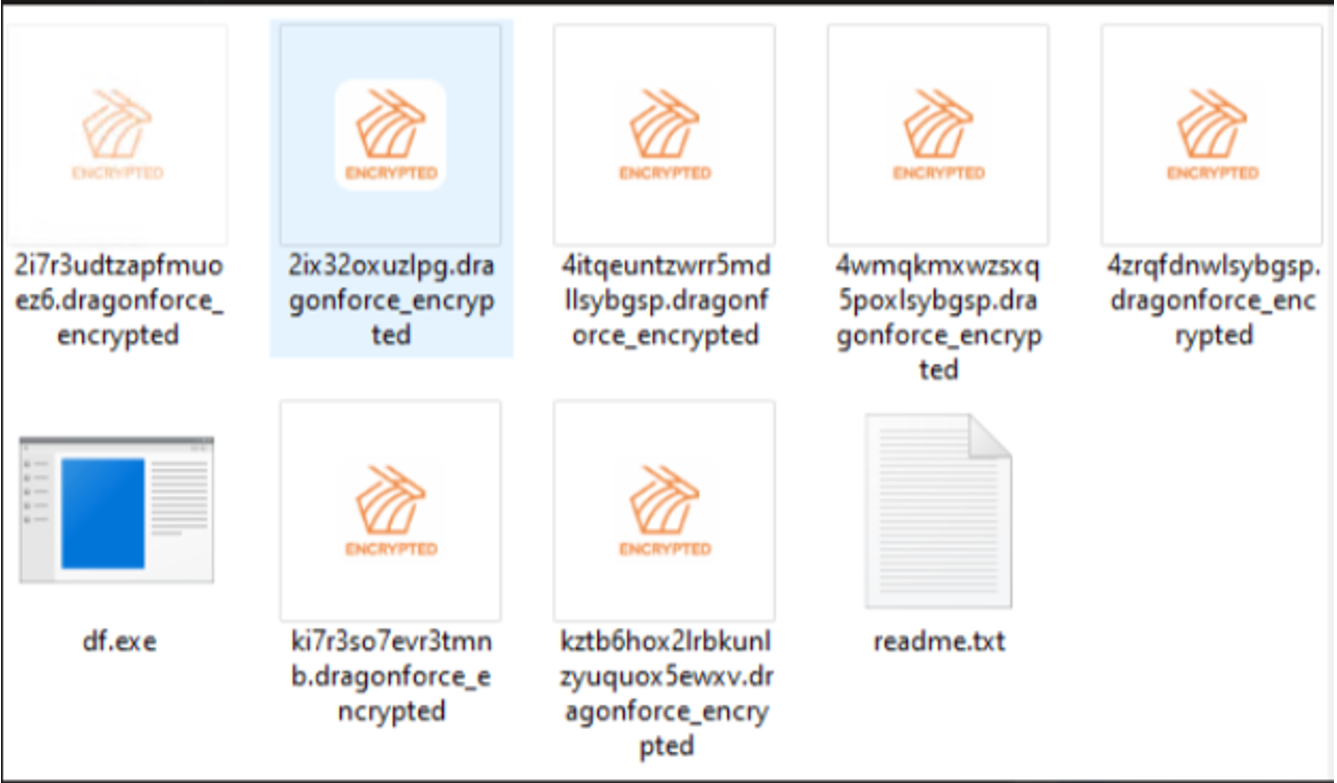

暗号化されたファイルには、次の拡張子が付与されます。

<元のファイル名>.<元の拡張子名>.locked

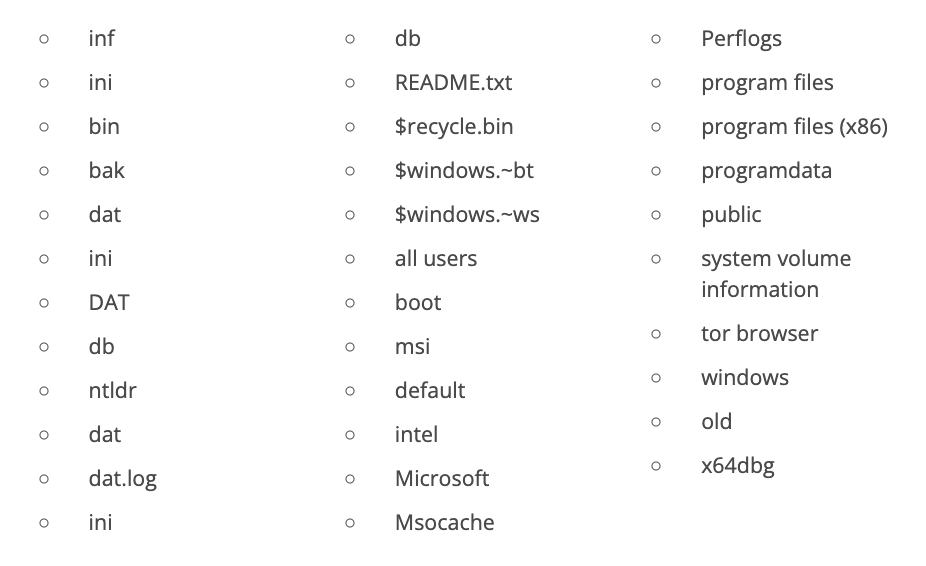

一部のファイルを暗号化対象外とするための文字列リストを持っており、ファイルパスに特定の文字列が含まれる場合は暗号化しません。

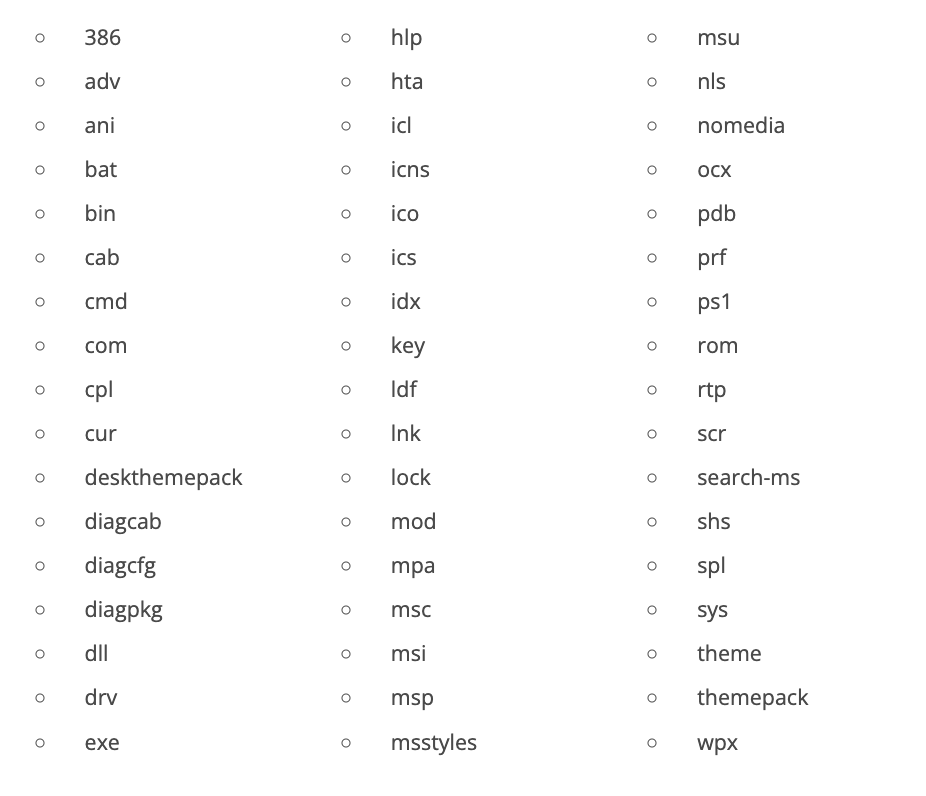

また、暗号化を避ける拡張子のリストも保持しており、特定の拡張子を持つファイルは対象外とします。

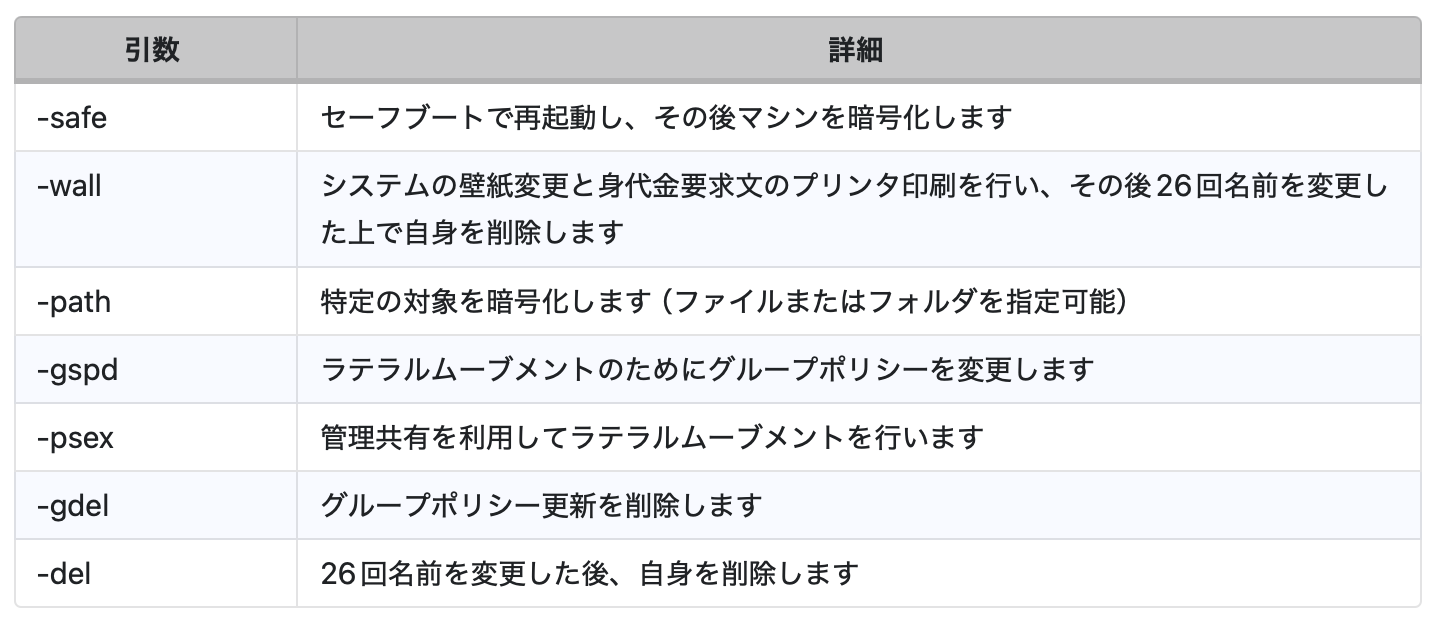

Linux版バリアントは、特定の引数に対応しています。

Linux版バリアントは、以下のプロセスを追加します。

- 「vim-cmd vmsvc/getallvms」コマンドを使用して仮想マシンを列挙します

- 「vim-cmd vmsvc/power.off」コマンドを使用してすべての仮想マシンを停止します

抽出された設定情報から、DragonForceがどのように暗号化処理を実行するかが確認できます。ログ設定、暗号鍵、ファイル名変更ルール、遅延やスレッド数、拡張子設定などの動作パラメータが含まれています。VMware ESXi環境向けに最適化されており、ホストの起動に必要な重要コンポーネントを暗号化しないよう、システムディレクトリ、ファイル拡張子、ファイル名のホワイトリストが幅広く設定されています。

- 設定:

- ログファイル: encryption.log

- ログパラメータ: out=1 trc=0 stat=1 file=1 enc=0

- 暗号鍵: 2DB77648B9962A2B / FB1B666974A88AA5

- ドライラン設定: 0

- 暗号化パラメータ: 16 / 52428800 / 0

- 名前変更設定: 有効

- 拡張子: .dragonforce_encrypted

- 遅延設定: 20

- スレッド数: 4

- デタッチ: 無効

- 対象パス:

- /vmfs/volumes

- ホワイトリスト対象パス:

- BOOTBANK1

- BOOTBANK2

- .sdd.sf

- log

- devices

- ホワイトリスト対象拡張子:

- b00

- .v00

- .v01

- .v02

- .v03

- .v04

- .v05

- .v06

- .v07

- .t00

- .sf

- ホワイトリスト対象ファイル名:

- .fbb.sf

- .fdc.sf

- .pbc.sf

- .sbc.sf

- .vh.sf

- .pb2.sf

- .jbc.sf

- boot.cfg

- state.tgz

- onetime.tgz

- imgdb.tgz

- jumpstrt.gz

- useropts.gz

- features.gz

- basemisc.tgz

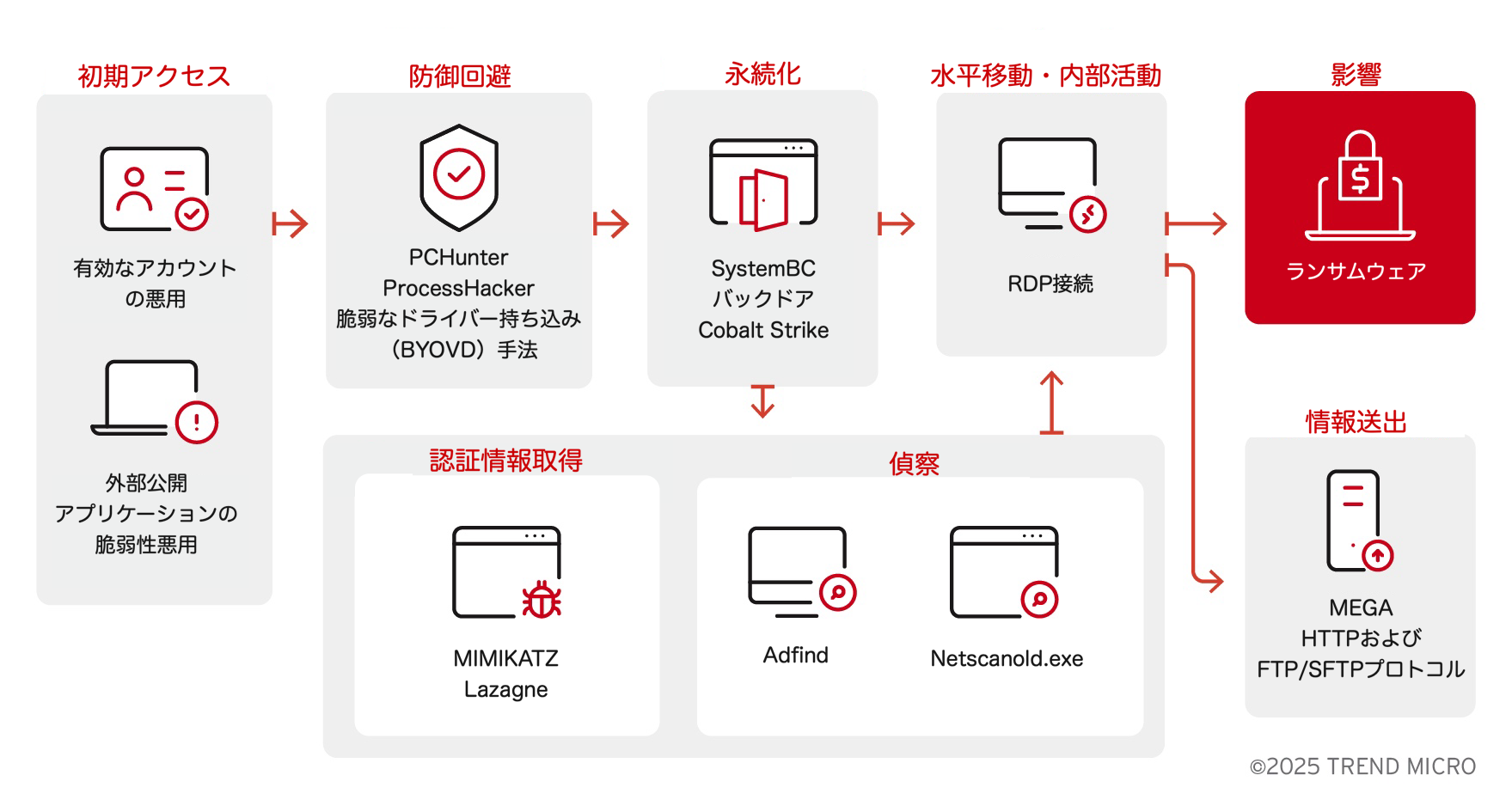

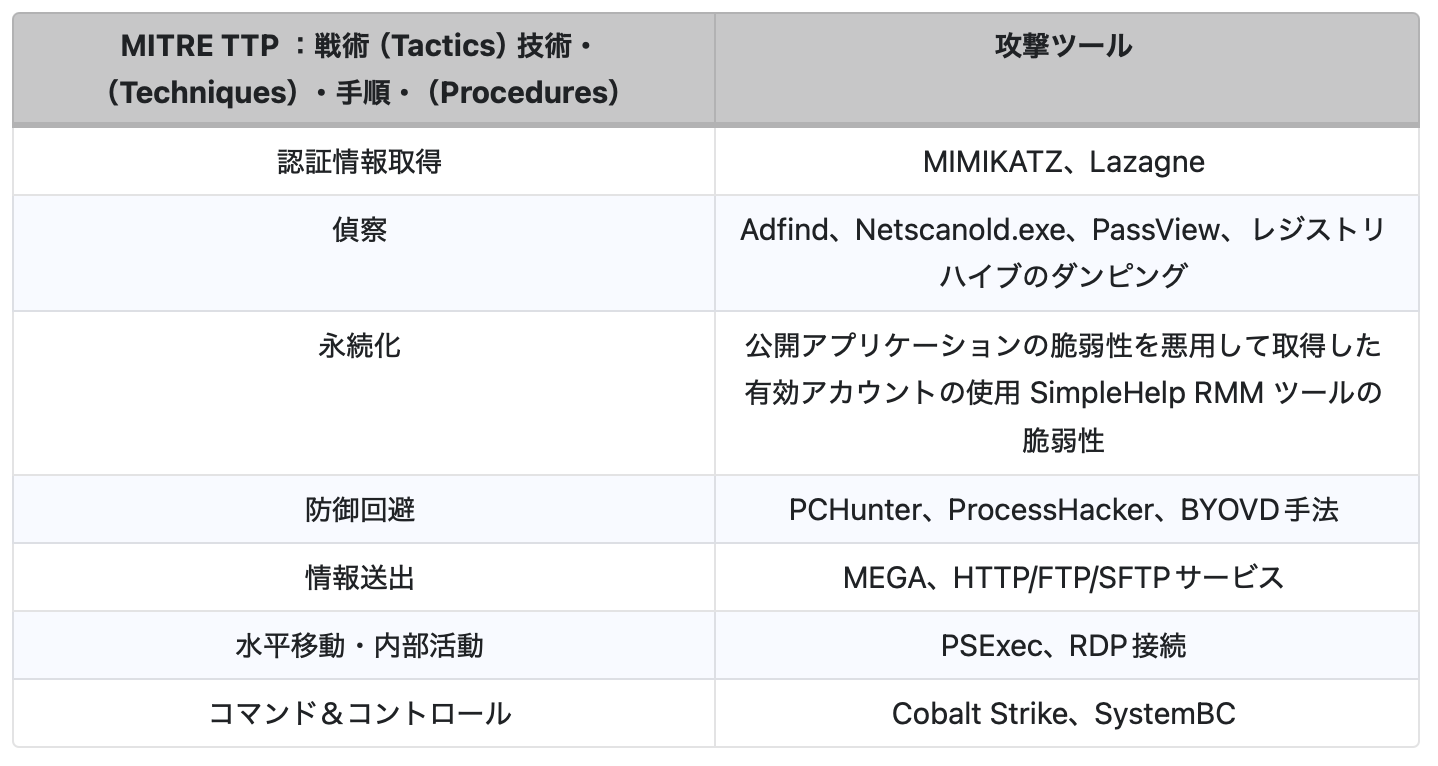

- 初期アクセス

- 公開されている Ivanti Connect Secure アプリケーションの既知脆弱性(CVE-2023-46805、 CVE-2024-21887、CVE-2024-21893)を悪用

- そのほかの悪用例として、CVE-2021-44228(Apache Log4j2 リモートコード実行 “Log4Shell”)、CVE-2024-21412(Microsoft Windows SmartScreen セキュリティ機能バイパス)が確認されています

- Scattered Spider と関係があり、同グループが初期アクセスブローカーとして機能したケースが見られます

- 公開されている Ivanti Connect Secure アプリケーションの既知脆弱性(CVE-2023-46805、 CVE-2024-21887、CVE-2024-21893)を悪用

- 実行

- 侵害されたサーバ上でのリモートコマンド実行

- マルウェアのダウンロードおよび実行

- 永続化

- 侵害された管理者アカウントを使用し、被害環境へのアクセスを維持

- レジストリ変更によるセキュリティサービスの無効化を実施し、マルウェアの生存性を確保

- 回避および永続化目的で、Living off the Land(LOLbas)を活用する動きも確認されています

- 特権昇格

- レジストリハイブを用いた認証情報ダンピングにより、機密性の高いOS認証情報へアクセス

- アクセストークン操作、とくにトークン偽装を使用し、NT AUTHORITY\SYSTEM の権限でプロセスを実行

- これにより、セキュリティツールの無効化、システム設定の変更、高権限での暗号化など影響範囲の大きい活動が可能になります

- 水平移動・内部活動

- RDPおよびSMBを使用してネットワーク内の他システムへアクセス

- SimpleHelpというリモート監視管理(RMM)ツールの脆弱性を利用した例が確認されています

- CVE-2024-57727 クリティカルなパストラバーサル脆弱性

- CVE-2024-57728 任意ファイルアップロードによるリモートコード実行

- CVE-2024-57726 APIキー権限昇格

- 複数のWindows標準ツールおよびリモート実行手法を用いて、侵害ネットワーク全体で横移動を実施

- PsExec:リモートシステムでのコマンド実行に使用

- WMI(Windows Management Instrumentation):リモート実行およびシステム管理に使用

- 偵察

- AdFind のようなツールを使ったネットワークおよびアカウントの検出

- PassView やレジストリハイブのダンプによる認証情報の探索

- DragonForce は SimpleHelp の RMM ツールの脆弱性を悪用し、インスタンスへアクセスして被害環境から情報を収集する活動が確認されています。収集対象にはデバイス名、システム構成、ユーザーアカウント情報、ネットワーク接続データなどが含まれます。悪用された脆弱性は次のとおりです。

- CVE-2024-57727 — 不正なファイルアクセスを可能にする重大なパストラバーサル脆弱性

- CVE-2024-57728 — 任意ファイルアップロードに起因するリモートコード実行の脆弱性

- CVE-2024-57726 — APIキーの権限昇格により、低権限ユーザーが管理者権限を取得できる脆弱性

- 情報送出

- 同グループは二重恐喝戦略を支えるためにデータ流出を実施し、被害者に対して公開による圧力をかける手口を用いています。盗み出した機密データの格納・転送に以下の手段が使用されています。

- MEGA.nz — 盗難アーカイブのアップロードに悪用されるクラウドストレージプラットフォーム

- FTP/SFTP サーバ — 攻撃者管理下のインフラへデータを転送するためのサーバ

- HTTP サーバ — カスタムまたは侵害されたウェブサーバを介して、HTTP POST やファイルアップロードでデータを受け取る手段

- 同グループは二重恐喝戦略を支えるためにデータ流出を実施し、被害者に対して公開による圧力をかける手口を用いています。盗み出した機密データの格納・転送に以下の手段が使用されています。

- 防御回避

- セキュリティツールやサービスの無効化

- PCHunter、ProcessHacker の利用、および有効なアカウントを用いた RDP/RAT による無効化

- BYOVD 手法を用いてセキュリティプロセスを終了させ、検出回避能力を高めています

- 認証情報ダンプ

- PassView やレジストリハイブのダンプを用いるハックツールの利用

- DragonForce は、ポストコンプロマイズのツールや手法を組み合わせ、認証情報を収集し被害環境のマッピングを行い、横移動や権限昇格を可能にしています。初期アクセス獲得後に以下のツールを展開して機密認証情報を抽出します。

- Mimikatz:LSASS メモリから平文パスワード、NTLM ハッシュ、Kerberos チケット、ドメイン管理者資格情報などをダンプするために使用

- LaZagne:ブラウザ、メールクライアント、データベースなどのローカルアプリケーションから保存された認証情報を抽出するために使用

- これらのツールは環境内のアクセス範囲を最大化し、さらなる悪用を促進する目的で実行されます

- 情報収集

- 被害情報収集のために、悪性ツールやスクリプトを転送・使用してシステムを侵害します

- コマンド&コントロール

- Web プロトコルを用いた C&C サーバとの通信

- RAT として Cobalt Strike や SystemBC の使用が確認されています

- 影響

- データを暗号化するためにランサムウェアを実行します。

- 身代金要求文を配置し、ファイルを暗号化します。

- 被害者のデスクトップ背景画像を変更します。

- ボリュームシャドウコピーの削除や復旧機能の無効化により、システムの復旧を阻害します。

MITRE tactics and techniques

詳細はこちらをご参照ください。

マルウェア、悪用された脆弱性ツール、その他のツール

セキュリティチームは、Water Tambanakua の攻撃で頻繁に使用される以下のツールや脆弱性の存在に注意する必要があります。

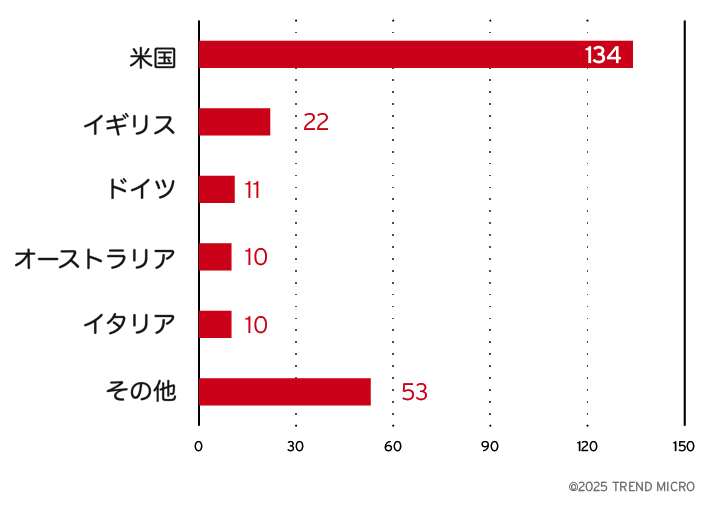

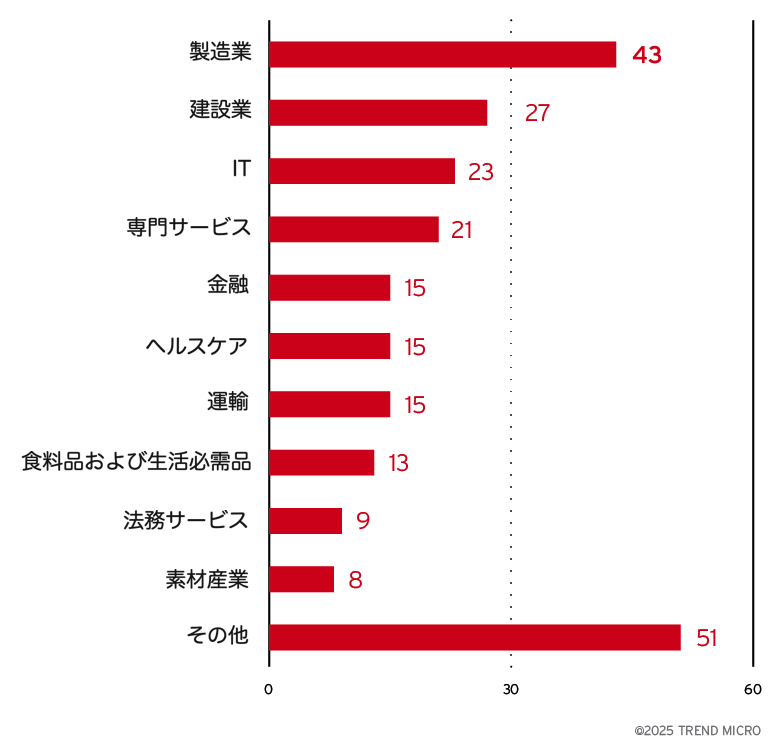

標的となった組織は、製造、建設、IT、専門サービス分野が多いものの、全体として幅広い業種に及びます。特定分野に限定しない機会重視の姿勢が示されています。アフィリエイト主導のRaaSに典型的な広範なアプローチです。被害企業はインフラやデジタルサービスと関連するケースが多く、混乱を最大化する戦略が読み取れます。

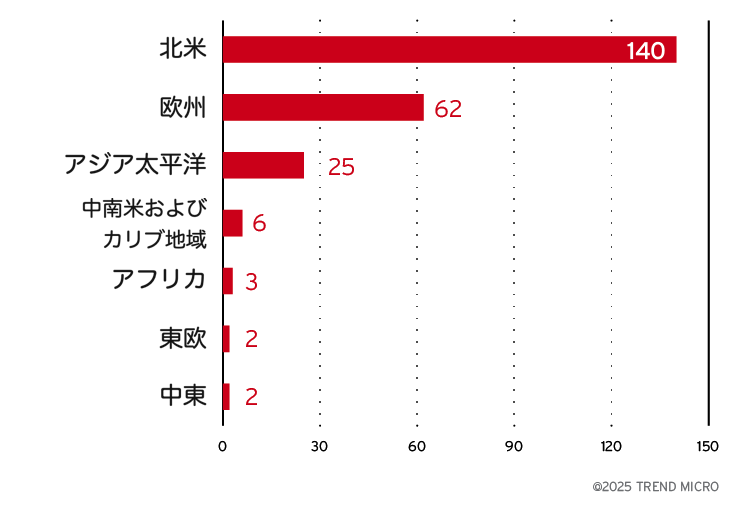

公開情報で確認された全被害の中では北米が最も多く、次いで欧州が続きます。この傾向は収益性の高い市場を狙う方針と一致しています。

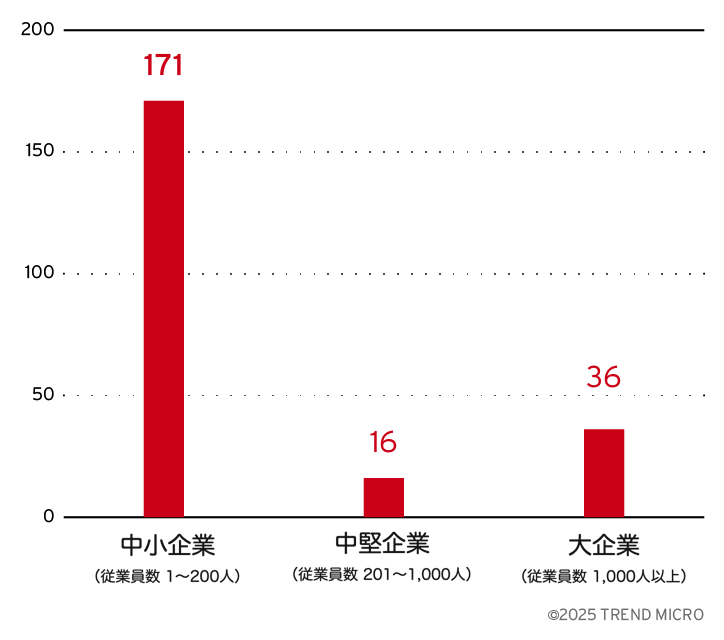

被害組織の大半は中小企業ですが、大規模企業も標的となっています。

Trend Vision One™ によるプロアクティブセキュリティ

Trend Vision One™ は、サイバーリスクの可視化とセキュリティ運用を統合管理できる唯一のAI搭載エンタープライズ向けサイバーセキュリティプラットフォームであり、オンプレミス、ハイブリッド、マルチクラウド環境全体に対して強固な多層防御を提供します。

Trend Vision One™ スレットインテリジェンス

進化する脅威に先手を打つため、Trend Micro のお客様は Trend Vision One™ Threat Insights を利用できます。Trend Research が提供する最新の脅威動向や脅威アクターに関する知見を確認できます。

Trend Vision One Threat Insights

Trend Vision One Intelligence Reports (IOC Sweeping)

- 監査とインベントリの実施

- 資産とデータの棚卸しを実施する

- 許可された機器、許可されていない機器、ソフトウェアなどを特定する

- イベントログ、インシデントログの監査を実施する

- 設定確認と監視活動の徹底

- ハードウェアおよびソフトウェアの設定管理を確認する

- 管理者権限を付与し、従業員の役割に必要な場合のみアクセスできるようにする

- ネットワークポート、プロトコル、サービスの監視を徹底する

- ファイアウォールやルータなどのネットワークインフラ機器のセキュリティ設定を有効化する

- 正規のアプリケーションのみを実行するソフトウェア許可リストを設定する

- 修正パッチ適用とアップデートの実施

- 定期的な脆弱性診断の実施を徹底する

- OSおよびアプリケーションのパッチ適用または仮想パッチを活用する

- ソフトウェアやアプリケーションの最新バージョンへのアップデートを徹底する

- 防御および復旧に備えた活動の実施

- データ保護、バックアップ、リカバリ対策の実施を徹底する

- 多要素認証を導入する

- 適切なセキュリティソリューションの導入

- サンドボックス解析による不正メールのブロック機能を導入する

- メール、エンドポイント、Web、ネットワークなど、システムのすべてのレイヤーに最新バージョンのセキュリティソリューションを導入する

- システム内の不審なツールの存在など、攻撃の兆候を早期検知する機能を実装する

- AIや機械学習による高度な検知技術を活用する

- セキュリティ関連のトレーニングやテストの徹底

- 従業員に対するセキュリティスキルの定期的な研修と評価を実施する

- レッドチーム演習や侵入テストを実施する

参考記事:

Ransomware Spotlight DragonForce

By: Trend Micro Research

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)