警察庁「2025年上半期国内サイバー犯罪レポート」で法人組織が押さえておくべきポイントは?

2025年9月に警察庁から公表された「2025年上半期国内サイバー犯罪レポート」。日本国内を標的としたサイバー犯罪の動向をまとめたレポートから、今回は特に法人組織が押さえておくべきポイントを解説します。

警察庁の国内サイバー犯罪レポートとは

2025年9月18日、警察庁より2025年上半期版の国内サイバー犯罪レポート(以降、本レポート)が公開されました※。本レポートは、毎年3月に公開される前年1年間のレポートと、毎年9月に公開される上半期分(1月~6月)のレポートと合わせて、国内のサイバー犯罪の検挙状況や検知状況などの統計情報や考察が記載されているレポートです。対象分野は個人向け、法人組織向けの脅威を含みます。本記事では、特にその中から法人組織が把握しておくべきポイントを、トレンドマイクロで把握している情報も加えて解説します。

※正式名称は、「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」(2025年9月18日)。

(参考記事)

・警察庁の2023年サイバー犯罪レポートを読む~法人として備えるべきポイント~

・警察庁の2024年サイバー犯罪レポートで押さえるべきポイント~中小企業への被害、BCP策定の必要性~

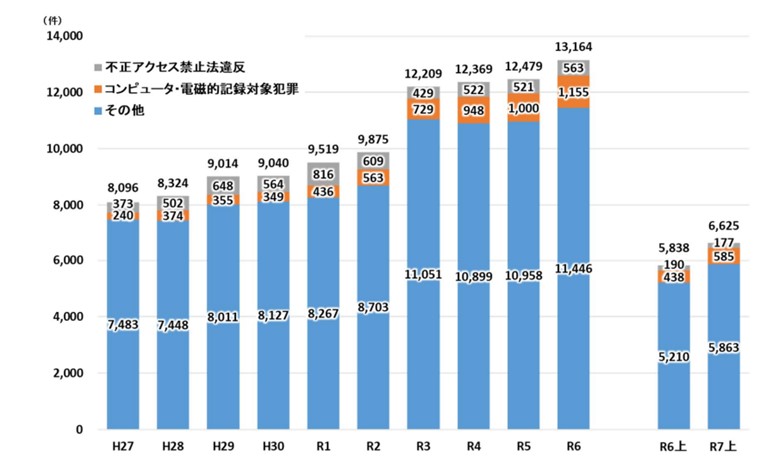

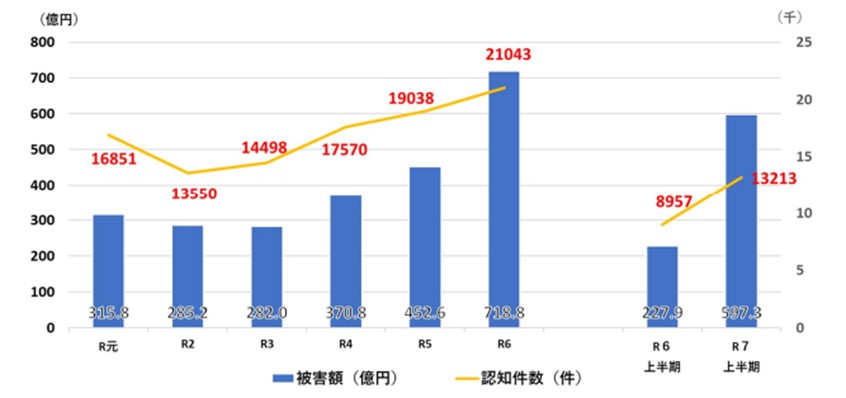

グラフ:サイバー犯罪※の検挙件数の推移(本レポートより)

※本レポートでは、不正アクセス禁止法違反、コンピュータ・電磁的記録対象犯罪、その他犯罪の実行に不可欠な手段として高度情報通信ネットワークを利用する犯罪と定義。

継続する法人のランサムウェア被害

高水準で続く法人のランサムウェア被害

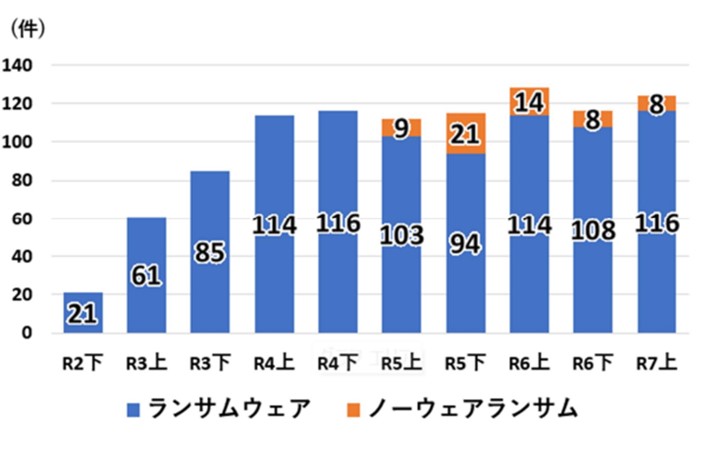

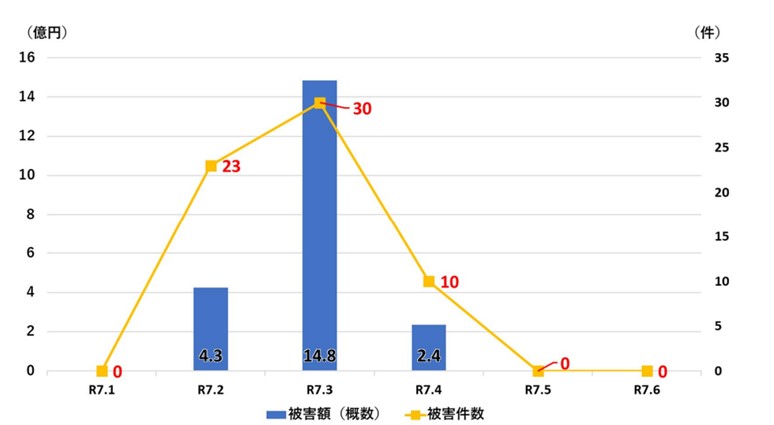

まず法人向けの脅威として言及されているのが、ランサムウェアです。警察庁が把握している企業・団体等におけるランサムウェア被害の報告件数は、2025年上半期は116件(ノーウェアランサムの被害含まず)でした。3期連続(2024年上半期、2024年下半期、2025年上半期)で100件以上ランサムウェア被害が報告されており、国内の法人のランサムウェア被害が引き続き高水準が続いています。この傾向は、当社が集計している国内組織におけるセキュリティインシデント公表件数においても同様です。

また、ランサムウェア被害に遭っている組織も、中小企業が6割以上を占め、侵入経路はVPN機器/リモートデスクトップが大多数を占めるという傾向も過去の警察庁のレポートと変わりません。引き続き、ビジネスサプライチェーンの重要な要素である中小企業のセキュリティ強化が必要であるとともに、侵入され得るサイバーリスクが存在する経路の把握が重要と言えるでしょう。

(関連記事)

・2025年上半期の国内セキュリティインシデントを振り返る

・今日から始める中小企業のサイバーセキュリティ~一歩一歩の積み重ねでビジネスの信頼獲得へ~

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

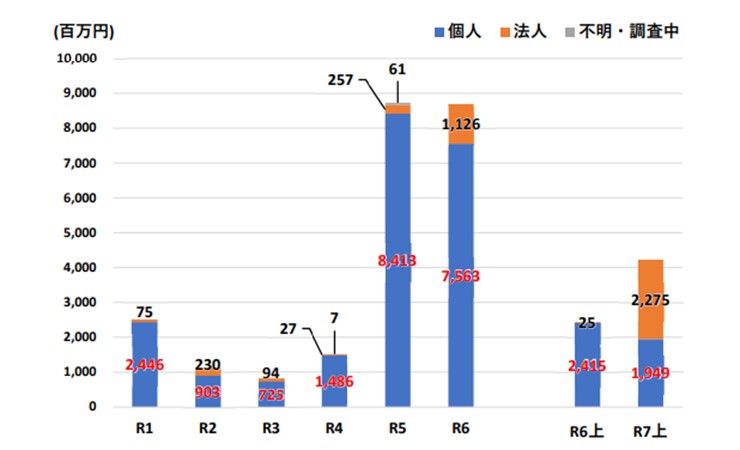

グラフ:企業・団体等におけるランサムウェア被害の報告件数の推移(本レポートより)※。

※ノーウェアランサムの被害については、令和5年上半期から集計。

グラフ:国内組織におけるセキュリティインシデント公表件数の推移(2024年第1四半期~2025年第2四半期。トレンドマイクロによる調査)

ランサムウェア被害の復旧費用は「1,000万円以上」が5割以上

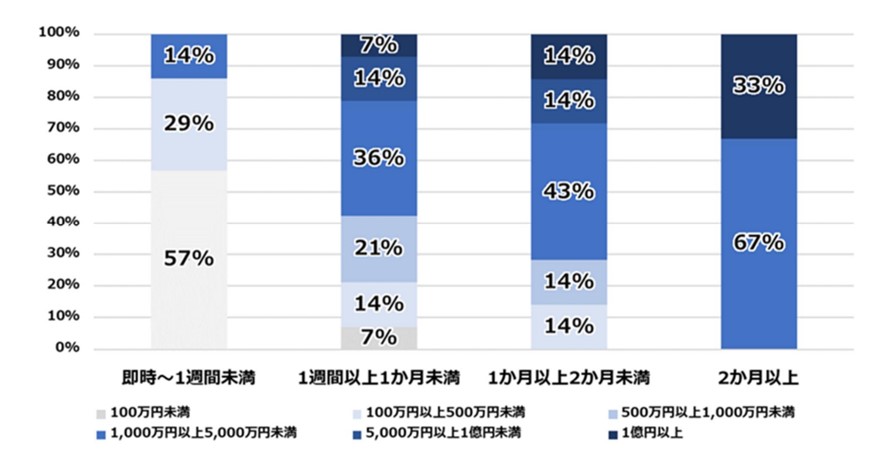

ランサムウェア被害に対して、「復旧等に要した期間」は、「1週間以上」と回答した組織は約53%に上ります。加えて、復旧費用に関しては、「1,000万円以上」と回答した組織は、約58%に上りました。この数値はランサムウェア被害に遭ったすべての法人に対するデータであるため単純比較はできないものの、仮に中小企業が1,000万円の復旧費用がかかった場合、国内の中小企業の1社あたりの年間売上高は約2.1億円(2024年調査)※とされているため、これは年間売上高の4%以上に当たり、相当な規模のビジネスリスクと言えるでしょう。本レポートでは、「中小企業の被害が増える中で費用負担が増加しており、被害組織の経営に与える影響は決して小さくないと考えられる」と中小企業のランサムウェア被害について言及しています。

※政府統計ポータルサイト「e-Stat」の「中小企業実態基本調査(令和6年調査の概況)」より。「中小企業」については、中小企業庁の定義と本レポートの定義が異なる可能性がある。

また、本レポートでは、復旧期間が長ければ長いほど復旧費用が増加する傾向も示されており(下記グラフ参照)、万が一の場合に備えて、組織規模に関係なくサイバーリスクを加味したBCPの整備が求められている状況です。

(関連記事)サイバー攻撃の被害額から考えるセキュリティ

中小企業がランサムウェア攻撃に備えるには?

ここまで話題にしてきた中小企業のランサムウェア被害ですが、セキュリティ人材やノウハウの不足など、大手企業と比較して課題があるということは常に言われます。また、金銭目的のサイバー攻撃者は攻撃対象企業の規模に関係なく隙がある対象を狙うとともに、自組織が攻撃されると結果的にサプライチェーンを構成する取引先企業にも悪影響(事業停止や別組織へのサイバー攻撃の侵入口として悪用される等)がある、という点も見過ごせません。

大企業と同様のサイバー脅威に晒されている中で、セキュリティ人材やノウハウを自前で整備するにはどうしても大手ほど水準を確保するのは難しいー。このようなジレンマから脱却するには、サイバーセキュリティの基本を自組織で押さえつつ、その動向について詳しいパートナーを探し、自組織のサイバーセキュリティの在り方について意見をもらえる相手を探すことが重要です。現在、取引のあるSIer/NIerなどにまずはサイバーセキュリティの動向や現在の自組織のセキュリティ対策の水準について、問い合わせをすることが脱却のための一歩となるでしょう。

(関連記事)

・今日から始める中小企業のサイバーセキュリティ~一歩一歩の積み重ねでビジネスの信頼獲得へ~

・安全・着実な番組作り”を支えるBS11の挑戦~放送を止めないためのサイバーリスク可視化の取り組み~

法人も被害を受けるネット詐欺の脅威

法人で気を付けるべきネット詐欺は?

ランサムウェアに続いて、注目したいのは「ネット詐欺」です。ネット詐欺というと多くの場合、個人利用者向けの脅威であるという認識が強いかもしれません。しかし、本レポートで掲載されているデータや事例を読み解くと、法人組織でもネット詐欺の脅威に直面している実像が浮かびあがります。本章では、法人組織が注意しておくべきネット詐欺について、解説します。

(関連記事)最大規模のネット詐欺が利用者の資産を脅かす:国内脅威動向分析2025

インターネットバンキングにおける不正送金

まず代表的な詐欺が、フィッシング攻撃などを用いたインターネットバンキングの不正送金被害です。本レポートでは、法人と個人という形で、インターネットバンキングを経由した不正送金被害額について統計を発表しています。法人における被害額は、2025年上半期で22億7,500万円におよび、2024年通年の11億2,600万円をすでに超えています。

警察庁は、特にフィッシングの中でも「リアルタイム型フィッシング」と「ボイスフィッシング」について、警戒の必要性をレポートで記載しています。

(参考記事)ウイルスを使わないサイバー犯罪者の動向 ~Language Threat(言語ベースの脅威)~ | トレンドマイクロ (JP)

●リアルタイム型フィッシング:

被害者がフィッシングサイトに入力した情報を、攻撃者が即座に正規サイトに入力し被害者に送付されるワンタイムパスワードをフィッシングサイトに入力させようとする手口で、2段階認証(多要素認証)を突破しようとします。詳しくはこちらの記事を参照下さい。

●ボイスフィッシング:

サイバー犯罪者が、銀行やネットバンキングのヘルプデスクなどを名乗る電話を対象企業に掛け、ネットバンキングの更新手続等をかたってメールアドレスを聞き出し、フィッシングメールを送付する手口です。警察庁によると2026年の秋以降に手口が見られ、1回あたりの不正送金額が約4億円となる高額な被害につながったケースもあります。

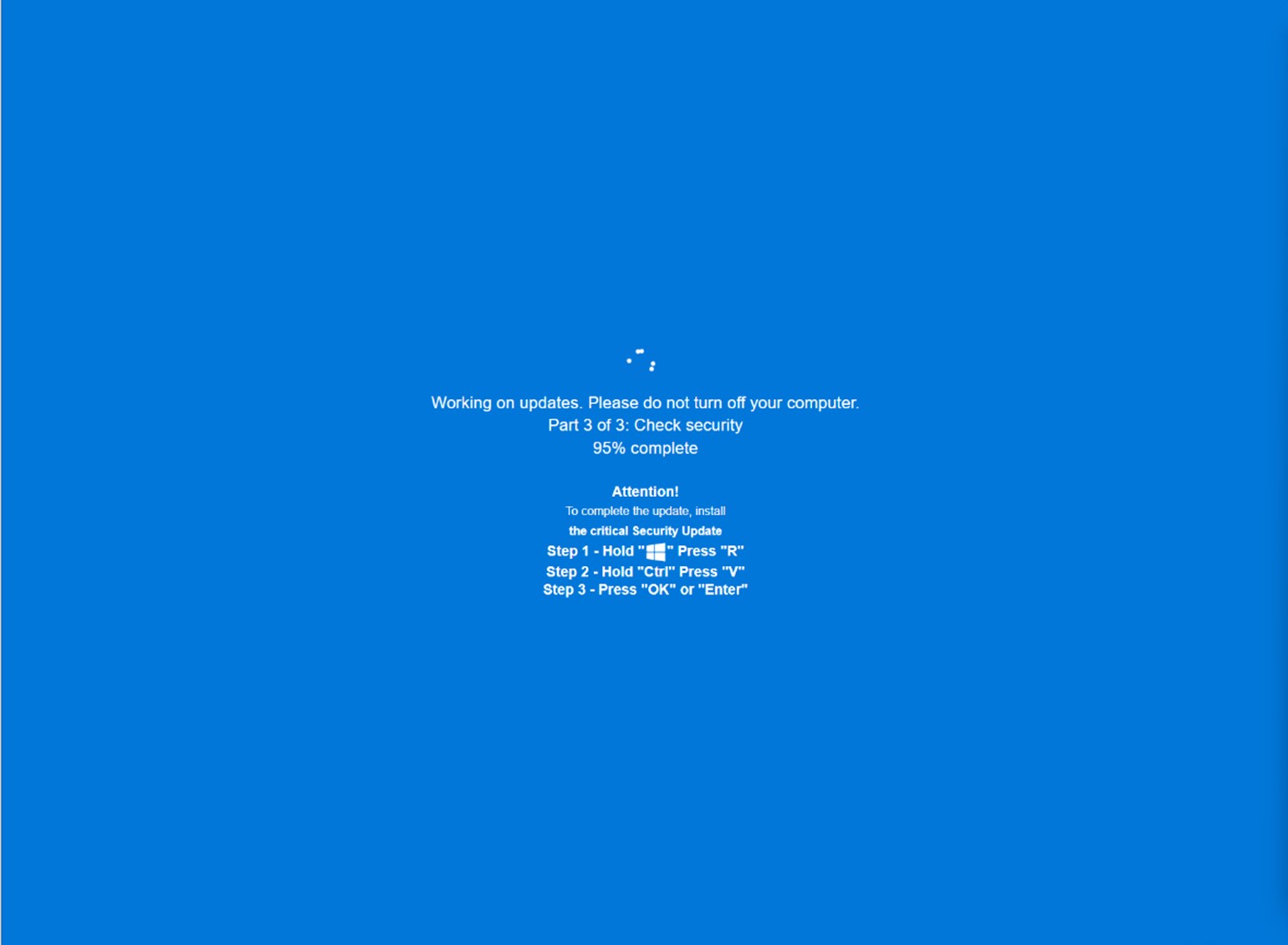

サポート詐欺の増加傾向に注意

サポート詐欺(Tech Support Scam)は、主にPCでインターネットを閲覧中に、突然、ウイルス感染したかのような嘘の画面を表示するなどして、利用者の不安を煽り、画面に記載されたサポート窓口に電話をかけさせ、遠隔操作ソフトをダウンロード・インストールさせたり、サポートの名目で金銭を騙し取ったりする手口です。遠隔操作ソフトを被害者のPCに仕込むという手口の性質上、金銭被害だけでなく、業務に関わる情報を閲覧・窃取される恐れもある攻撃です。

(関連記事)実例にみる、法人も注意すべきサポート詐欺の攻撃手法

本レポートによれば、2025年上半期の“サポート名目”の架空請求詐欺の認知件数は679件、被害額は約8億5,000万円にも上っています。実際に、トレンドマイクロの調査でもサポート詐欺の被害を報告している国内法人組織は、2023年:11件、2024年:19件、2025年1月~9月:10件と、毎年10~20件前後のペースで被害が報告されています。

| 公表時期 | 被害組織 |

|---|---|

| 2025年1月 | 長野電鉄株式会社 |

| 2025年1月 | ハーメックのじり株式会社 |

| 2025年2月 | 学校法人松山大学 |

| 2025年4月 | 住友林業クレスト株式会社 |

| 2025年5月 | 公益財団法 人やまがた農業支援センター |

| 2025年5月 | 国立大学法人 山形大学 |

| 2025年6月 | 国立大学法人 山形大学 |

| 2025年6月 | 一般財団法人日本自動車研究所 認証センター(JARI-RB) |

| 2025年6月 | 国立大学法人東海国立大学機構 名古屋大学 |

| 2025年9月 | 東京都 産業労働局(委託先) |

表:2025年1月~9月にサポート詐欺の被害を公表した国内組織(公開情報を元にトレンドマイクロで分類)

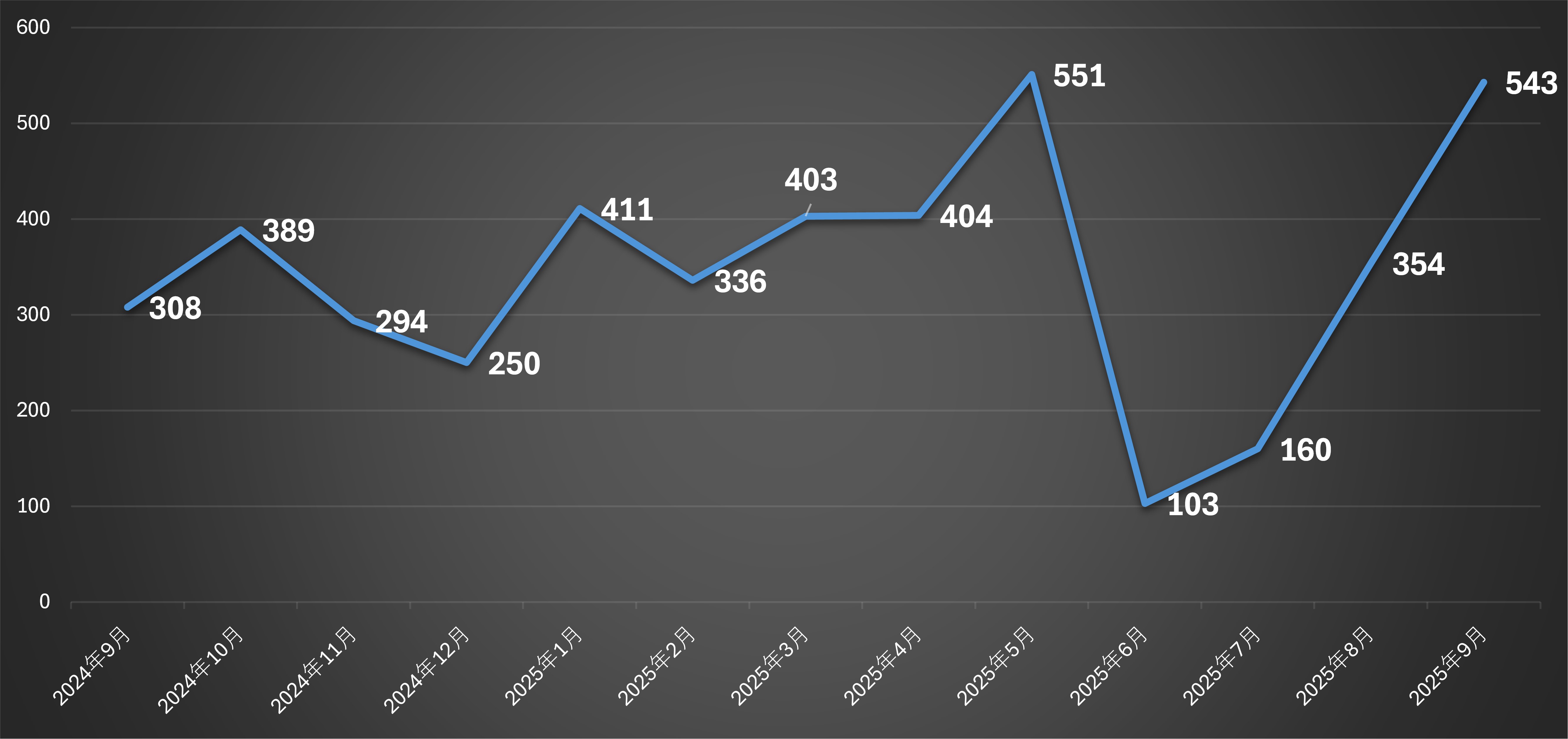

2025年5月末、警察庁はインド共和国・中央捜査局(CBI)との共同調査で、日本人を標的にしていたサポート詐欺に関わった6人の被疑者を検挙したと発表しました。本レポートでは、この検挙後にIPAの「ウイルス検出の偽警告」に関する相談件数が大幅に減少したとされており(2025年4月:441件、同5月:438件、同6月:85件)、検挙の効果はあったと見られます。

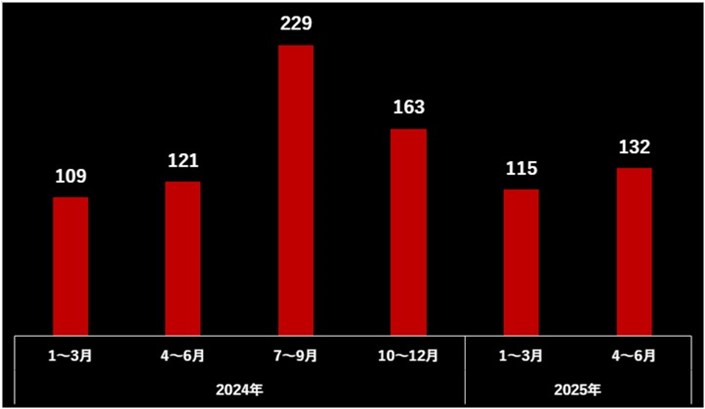

しかし、2025年7月以降、当社が個人利用者向けのサポートセンターで集計しているサポート詐欺の報告件数は、増加傾向にあります(下記グラフ参照)。サイバー犯罪者側で犯罪インフラの再整備や新たなサイバー犯罪者の参画が背景にあると推測され、引き続きサポート詐欺への警戒が必要です。

これまでサポート詐欺で確認されていた「PCの画面にフルスクリーンでメッセージを表示し、システムからの警告のように認識させる」というテクニックが、ClickFixでも採用され始めたことが伺え、今後もClickFixの手口の悪質化に注意が必要です。

組織の情報資産をネット詐欺から守るには?

ネット詐欺は今や個人利用者・法人組織問わず、大きな脅威の1つになっています。特に法人利用者の場合、テレワーク環境下にある従業員の業務用端末の管理や、自組織の情報資産を預けている委託先への対策も必要です。事前にこれらへの不正サイト対策や注意喚起等、また必要以上の情報資産を端末に保管していないか、必要以上のアクセス権がないか等の確認も必要です。

ネット詐欺の騙しの基本構造は、被害者の「不安を煽る」か「利益が得られるように見せかけるか」かのどちらかになっています。悪用される騙しの材料はその時々で様々ですが、「手口を事前に知っていること」で、騙される確率を大きく下げることができます。他社の事例や公的機関・セキュリティ会社の注意喚起などを基に、手口の共有を積極的にすることが重要です。

また、「不正送金被害」においては、法人口座の資金を従業員1名の権限で容易に動かせないように、組織内プロセスを整備することも有効でしょう(複数人数の承認がないと口座の資金を動かせないようにする等)。

その他のトピック

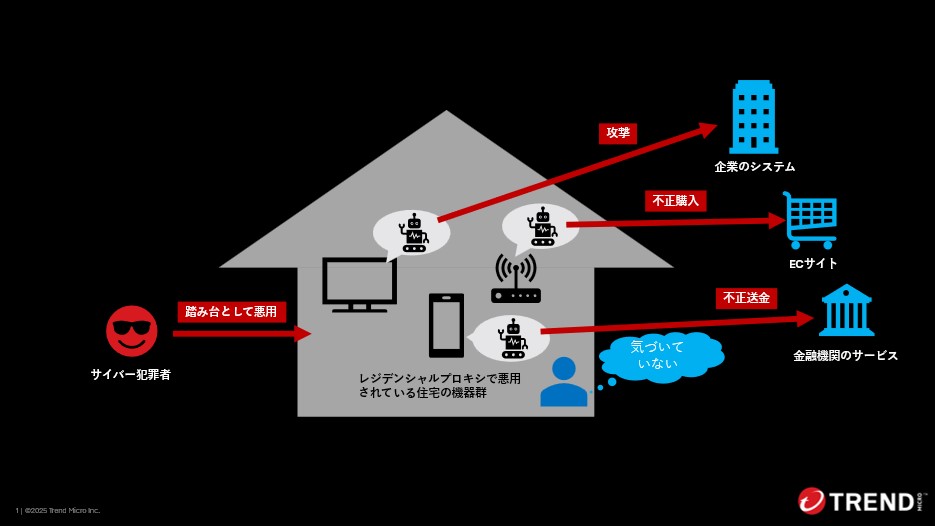

住宅に設置された機器を”踏み台”とする攻撃

本レポートでは、「セットトップボックス等を踏み台とする不正アクセス」と題するコラムが掲載されています。「テレビに接続して海外動画を無料で視聴可能」と称して販売されているIoT機器の中に、不正なソフトウェアが仕込まれているものがあり、インターネット接続することで、プロキシとして動作するマルウェアに機器が感染するものです。攻撃者がこれらの機器を介して攻撃対象(インターネットバンキングサイトなど)にアクセスすることで、アクセス元の偽装が可能(IPアドレスの偽装)となり、防御側のIPアドレスベースのアクセス拒否(国内以外のアクセス元を拒否するなど)やブロック回避や、攻撃者の真のアクセス元を特定されることを回避することができます。警察庁は、この手口を「セキュリティ対策上の脅威」と位置づけ、注意喚起を行っています。

レジデンシャルプロキシの悪用

関連の話題として、トレンドマイクロは2024年に「レジデンシャルプロキシ(住宅用プロキシ)」の悪用に関する調査を公表しました。レジデンシャルプロキシとは、ISPが住宅所有者に割り当てるIPアドレスを利用したプロキシサービスです。当社の調査ではこの仕組みを悪用し、インターネットに接続された家庭用コンピュータやスマートフォン、スマートTV、ホームルータなどにプロキシ接続機能を設置し、第三者に利用させるアンダーグラウンドサービスの存在が明らかになっています。端末所有者は多くの場合、第三者にアクセスされていることを認識していないのが特徴です。

(関連記事)サイバー犯罪を支える「レジデンシャルプロキシ」の台頭

当社の調査レポートでは、アンダーグラウンドのレジデンシャルプロキシサービスを「今日のサイバー犯罪エコシステムにおいて、さまざまな不正行為を支える主要なツール」としており、データセンターにプロキシを設置するタイプの従来型の「防弾ホスティングサービス」に替わって台頭する可能性がある、としています。

レジデンシャルプロキシ自体は、正規/不正双方の目的で利用されますが、主な利用用途として以下が挙げられます。

・市場調査や競合分析を意図したデータスクレイピング

・AI大規模言語モデルの構築を意図したデータスクレイピング

・著作権の侵害行為

・広告詐欺やクリック詐欺

・ECサイトや金融機関が設置した詐欺防止システムの回避

・パスワードや認証情報を狙ったスプレー攻撃

・ソーシャルメディアアカウントの運用や誤情報の拡散

・地理的な位置情報に基づく規制の回避

・通信の匿名化

踏み台となる機器からの攻撃を受ける企業側のサイトやシステムとしては、IPアドレスベースでのアクセスブロックや攻撃検知が有効でないケースがあることを認識しておく必要があります。当社の調査レポートでは、レジデンシャルプロキシがもたらすアタックサーフェスの複雑化(正規と不正なアクセスの混在)に対処するには、リスクベースの対策にシフトし、ネットワーク接続のフィンガープリントやセッション特性に基づくフィルタ技術を取り入れるなど、リスクベースの戦略を導入することを推奨しています。

<関連記事>

・2025年上半期の国内セキュリティインシデントを振り返る

・今日から始める中小企業のサイバーセキュリティ~一歩一歩の積み重ねでビジネスの信頼獲得へ~

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

Security GO新着記事

2025年の国内セキュリティインシデントを振り返る

(2026年1月29日)

2025年 法人組織のサイバーリスクを総括

(2026年1月28日)

EmEditorの利用者を狙った水飲み場攻撃~ソフトウェアサプライチェーンリスクの影響を考察する

(2026年1月23日)