トレンドマイクロが実践するサイバー攻撃演習(後編) ~流行中のランサムウェアを模したリアルな演習、見えてきたXDRの効果とは

トレンドマイクロでのレッドチーム演習から得た学びをみなさまにお伝えする前後編記事の後編です。後編では、具体的な演習を例に防御や運用のコツをご紹介します。

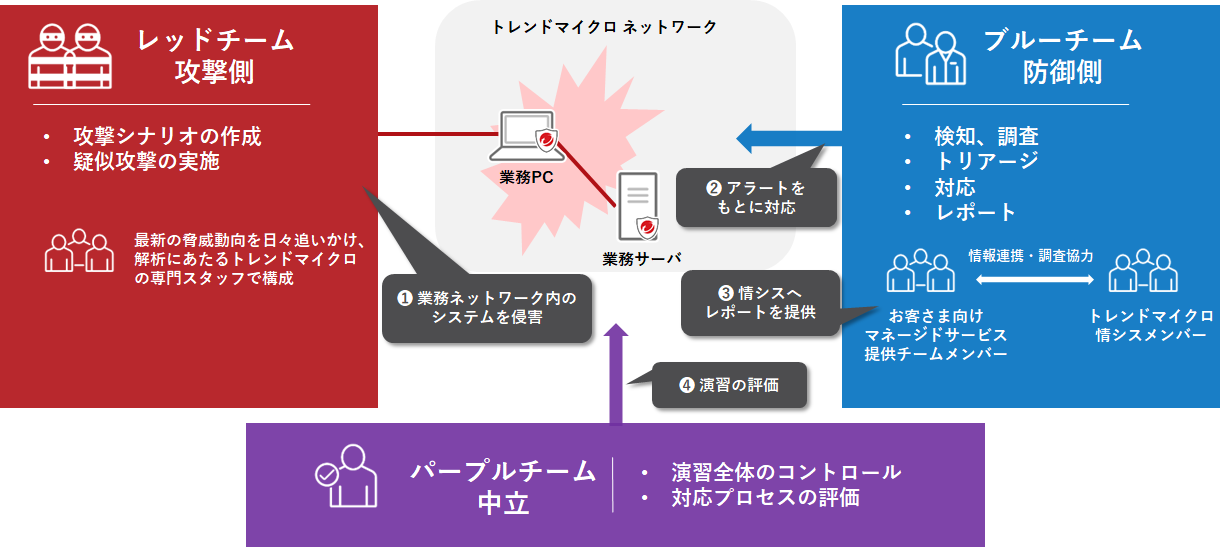

ツールによる単純なスキャンではなく、本物の攻撃者さながらの手法を用いて組織のシステムへの侵害を試み、技術や人、プロセスのどこにセキュリティの弱点があるかを洗い出す目的で行われるのが「レッドチーム演習」です。トレンドマイクロでは、この演習に自社製品やソリューションの有効性を確認し、セキュリティ品質を高める取り組みを加え、組織、自社製品両面でのセキュリティ強化を推進しています。

前編では、レッドチーム演習により明らかになった有効な対策や技術、そして課題についてご紹介しました。後編では、具体的な演習を例に防御や運用のコツをご紹介します。セキュリティに携わる皆さまの取り組みの参考になれば幸いです。

関連記事:

トレンドマイクロが実践するサイバー攻撃演習(前編)~サイバー攻撃者視点で徹底的にあぶりだす、組織のペインポイント

今回のご紹介するのは、実際にさまざまな組織・企業に被害を与えているHuman Operated Ransomware(人手によるランサムウェア攻撃)※を模したある回の演習です。この演習では、XDR(Extended Detection and Response)ソリューションの有効性を確認し、XDRの運用を支援する「Managed XDR」をよりよいサービスにしていくための貴重なノウハウも得ることができました。

※標的型ランサムウェア攻撃とも呼ばれます。従来の広く無差別に攻撃を行うランサムウェアに対し、法人組織を狙った攻撃で、2018年~2019年から確認されています。その手口は、組織のネットワークへひそかに侵入し、侵害範囲を広げ、最終的に組織の端末やサーバをランサムウェアに感染させます。

本記事では、レッドチームとブルーチームによる攻防を中心にご紹介します

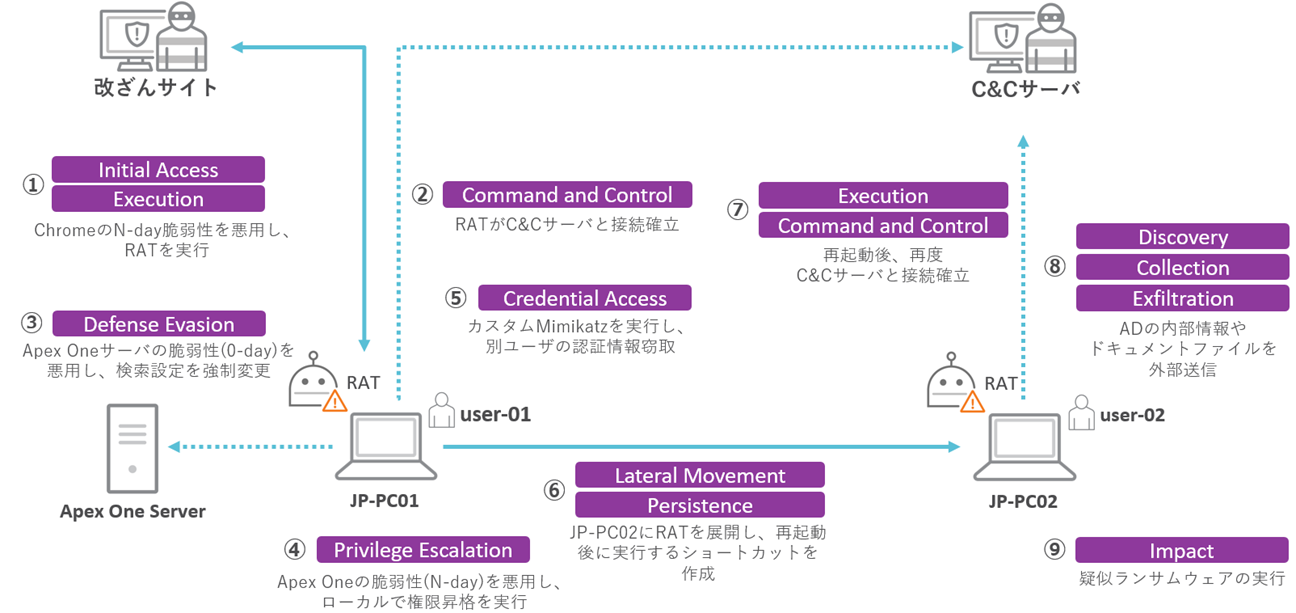

トレンドマイクロが実施した今回のレッドチーム演習は、水飲み場攻撃とHuman Operated Ransomware を組み合わせたシナリオに沿って行われました。レッドチーム側は、Chromeの脆弱性を突いて初期侵入に成功し、その後、トレンドマイクロ製品の既知の脆弱性を悪用し※、検知除外と権限昇格を行いました。続いて、実際の攻撃でも使われるツール「Mimikatz」にカスタマイズを加えたものを用いて認証情報を窃取し、二台目に横展開を図りました。

※本脆弱性は、外部から直接悪用される脆弱性ではなかったため、修正プログラムを適用するまでに数日のタイムラグがありました。演習では、レッドチームが修正プログラムを適用するまでのこのタイムラグを狙い攻撃を行いました。トレンドマイクロでは、脆弱性を含めたセキュリティリスクをできる限り最小化できるよう製品開発のプロセスを強化するなどの取り組みをかねてから推進しています。取り組みについては、本連載の前編をあわせてご覧ください。

しかし、最終目的であるランサムウェアの実行に至る前に、ブルーチームに動きを検知され、端末が隔離されたためシナリオ完遂とはなりませんでした。

この訓練の中で有効に働いたのが、トレンドマイクロが提供するXDR機能を搭載したセキュリティ運用支援のためのエンタープライズサイバーセキュリティプラットフォーム「Trend Vision One(以下、Vision One)」でした。

トレンドマイクロでは従業員が使用する全端末にエンドポイントセキュリティTrend Micro Apex One(以下、Apex One)を、ネットワークセキュリティにはDeep Discovery Inspectorを導入し、Vison Oneと当社が顧客に提供しているマネージドサービス「Managed XDR」と同様のマネージドサービスを組み合わせて運用してきました。

「セキュリティ企業という性質上、当社では専門チームがセキュリティ製品の動作検証を行っています。製品の検証用ファイル(マルウェアとは異なり実害はない)を検証環境以外で実行することは禁止していますが、誤って本番環境上で開いてしまった検証用検体が検知されることもありました。その際には、端末を利用している従業員に業務と関わりがある作業かどうかをヒアリングし、注意喚起を行ってきました」(インフォメーションサービス本部インフォメーションテクノロジー部サイバーディフェンス&インフラストラクチャーサービス課シニアエンジニア、梅川博輝)

もちろん検証用ファイル自体は、Apex Oneで検知し隔離するよう設定し、実行できない仕組みをとっていますが、各セキュリティレイヤーからのログを統合的に分析しVison Oneが出すアラートをもとに、マネージドサービスと連携して調査、対処する体制をとることで、セキュリティをより確実なものにしているのです。こうした日頃の運用がレッドチーム演習でも効果を発揮します。Trend Vision OneのXDR機能が二台目の端末でハッキングツールが利用された可能性を検知し、ブルーチームにアラートを発出したのです。

レッドチームによると、最近はハッキングと言っても、単体のマルウェアのみを用いるケースは減っています。代わりに、Windows OSに搭載された正規機能を利用する攻撃が増えており、単純なシグネチャでは検知がますます困難になってきました。このような背景こそが、脅威がユーザ環境に万が一侵入した際に、攻撃の痕跡を検知、可視化することで、インシデントの調査、原因特定、対処を行う機能であるXDRが注目を集めている理由です。

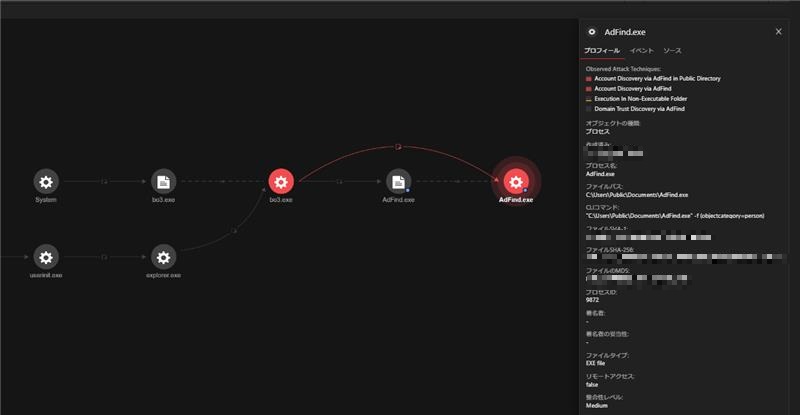

XDRは、組織内のさまざまなレイヤーのセキュリティデータを収集・分析し、攻撃の全体像、つまり組織のITインフラ全体で何が起こっているかを可視化することで、調査から対処までの一連の対応を可能にします。攻撃の全体像を捉え、確度/精度の高いアラートに絞り込んで提供するため、個々のセキュリティツールから大量に発生するアラート過負荷の運用課題を解決するソリューションとしても導入が広がっています。しかし、それでも、XDRを導入した後には、アラートの運用には知見や工夫が必要になります。「OSの機能が悪用された恐れがある」というアラートを受けて慌てて調べてみると、実は情報システム部門の担当者がトラブルシューティングを行っていただけというケースも少なくありません。この一次調査が現場の運用担当者にとって負担となっているのですが、今回の演習ではVision Oneを活用することでその部分を簡素化できました。

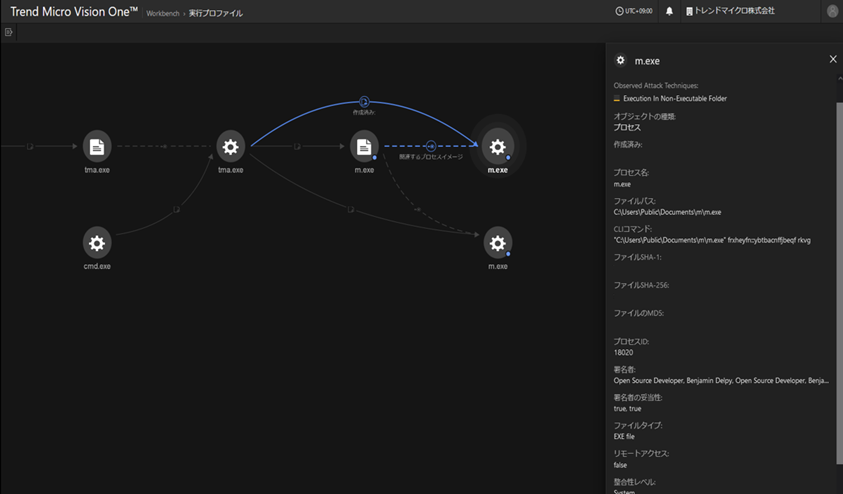

「Vision Oneのプロセスチェーンの画面を確認していくと、通常のユーザによる実行ではなく、不審なプロセスを経由して利用されていることが即座に判明し、通常のオペレーションとは異なるとすぐ判断しました」(セキュリティエキスパート本部アプライドサイバーセキュリティラボ部マネージドサービスチームセキュリティアナリスト、大沼和也)

一次調査の結果を踏まえてマネージドサービスチームは、サイバーディフェンス&インフラストラクチャーサービス課にすぐにエスカレーションしました。同課の梅川らから当該端末を利用する従業員にヒアリングを行うのと並行して、マネージドサービスチーム側もさらに掘り下げて調査を進め、原因や影響範囲の特定に取りかかっていきました。

セキュリティインシデント対応においては時間が非常に重要です。速やかに対処できれば、それだけ被害を食い止められますが、その意味であらためてXDRの有効性を確認したと梅川は振り返っています。

「製品単体で見ているだけでは、各製品から上げられる大量のログの中から関連するものを探しだしていかなければなりません。さらに関連付けて分析を行うには、ネットワーク機器のログやWebサーバのログなどを一つずつ確認しなければならず、手間がかかります。Vision Oneでは、『どこからどこへ何を実行した』『どこからどこへファイルを置きにいった』といった事柄がすぐにわかるため、スレットハンティングに要する時間を大幅に短縮でき、スピード感を持ってインシデントに対応できました」(梅川)

「Managed XDR」を提供するマネージドサービスチーム側も同感でした。「端末のテレメトリデータを取れるのはもちろん、複数の製品のログを組み合わせたものをアラートとして検出できます。このため、インシデントを発見できるポイントが非常に多いと運用していて感じます」(大沼)。特に、プロセスチェーンビューを活用することで、過検知・誤検知の排除が容易と感じているそうです。

今回のシナリオでは、最初の一台目の初期侵入では重大なアラートが上がりませんでした。「攻撃者は、たいていエンドポイントプロテクション製品(EPP)の検知をバイパスできることを確認してから攻撃を仕掛けてくるため、二台目以降でしかアラートが上がらないのはある意味予想通りでした」(セキュリティエキスパート本部アプライドサイバーセキュリティラボ部スレットリサーチチームシニアスレットリサーチャ―、原弘明)

Vision Oneが真価を発揮したのはここからです。仮に初期侵入がすり抜けたとしてもその先で検知し、アラートを出していきます。「黒とも白とも判別できない挙動に対し、どのようなコンテキストで実行されているのか、どのようなフローで実行されたのかを正しく把握することにより、アナリストが適切に判断を下せるようになるでしょう」(原)

さらに「インシデントを発見するだけでなく、レスポンスの機能も充実しており、プロセスのハッシュ値や感染のきっかけとなったURL、通信先のIPアドレスといったIoC情報をすぐに取り込むことができます。一度反映させれば一安心です」(大沼)

演習を通してさらに強化される検知ロジックとサービス

トレンドマイクロはレッドチーム演習をXDRの強化・改良にも活用しています。「レッドチーム演習に限らず、普段から当たり前のように行っていることですが、攻撃を意図した通りにXDRで検出できないことがあれば、製品自体、検出ロジック自体を日常的に改善しています」(セキュリティエキスパート本部アプライドサイバーセキュリティラボ部インシデントレスポンスチームシニアインシデントレスポンスコンサルタント、三好太郎)

演習を通した機能強化は、まさにレッドチーム側の狙い通りと言えるでしょう。業務を通して蓄積してきたインテリジェンスを元に、最新の攻撃手法やトレンドを取り込んだ攻撃を仕掛けることにより、「ブルーチーム側で検知ロジックの改善をはじめとするエンハンス活動に反映することを意識して実施しています」(セキュリティエキスパート本部アプライドサイバーセキュリティラボ部インシデントレスポンスチームシニアスレットリサーチャ―、中谷吉宏)

実際、Vision Oneの機能自体も、パッケージ製品のイメージとはほど遠い頻度でアップデートされ続けています。たとえば、このレッドチーム演習が行われた当時はプレビュー段階だったフォレンジック機能も、日を置かずして正式に搭載されるといった具合です。

「Trend Vision Oneのプロセスチェーンビューだけでも、『最初の侵害がどのように起こり、その後どう横展開していったか』が把握できますが、フォレンジック機能で調査用データを収集し、オペレーティングシステムの深い部分に残された痕跡も調査することで、よりしっかりと状況を把握することも可能となっています」(三好)

演習にはまた、Managed XDRと顧客をつなぐテクニカルアカウントマネージャーも参加し、コミュニケーションのあり方を確認しました。報告内容の行間を補い、摩擦が起きないようケアして、どのように円滑にインシデント対応を進めていくかという学びが得られたということです。

レッドチーム演習は、Managed XDRも含めたトレンドマイクロのセキュリティ運用プロセス全体にも磨きをかける場となりました。

トレンドマイクロでは、すでにインシデント対応のプロセスはグローバルが統括する専門部署を軸に整備されていますが、今回の演習で、日本法人内でインシデントが発生した際の一次対応における課題も見えてきました。今回のレッドチーム演習は、グローバルの統括部署への報告前に日本法人で対応する方針で進めたのですが、「どこに何を報告するか」というプロセスが確立されていないことが課題でした。

「今回の演習を通して、実際にセキュリティインシデントが起こった時にどのようにマネージドサービスチームと連携して調査を進めるか、そしてVision Oneに上がってきたアラートを元にサーバチームなどがどこをどう確認するかといった連携の確認とプロセスの確立ができました」(梅川)。加えて、情報のエスカレーションフローも整備でき、「演習を通してコミュニケーションの強化ができたと思います」(梅川)と言います。

さらにXDR/Managed XDRの検知内容を踏まえ、トレンドマイクロで四半期に一回開催される「コンプライアンス委員会」でも報告を行い、経営層とも共有するプロセスも整備されています。

この取り組みを通して、知見の共有と属人化の排除も進みました。「チームの中で情報を共有し、記録に残すことで、仮に人が入れ替わっても過去にどんなことが起こり、どのように対応していたかがわかります。知見を共通化し、情報を引き継いでいく取り組みも始まりました」(インフォメーションサービス本部インフォメーションテクノロジー部シニアマネージャー兼サイバーディフェンス&インフラストラクチャーサービス課課長、林新樹)

重点の一つがマネージドXDRをどうすれば効果的に活用できるかです。「Managed XDRには、当社のエンジニアやお客様も含めた多くのステークホルダーが関わってきます。それらがすべてかみ合ってうまく対応が回るのか、提供するサービスやアウトプットがお客様にとって理解しやすく、アクションを取りやすいものになっているかを振り返り、改善していく試みを今後も続けていきます」(三好)

その意味で顧客側はぜひ、Managed XDRから提供されるアウトプットを生かして、アクションが取れる体制を整備してほしいと言います。

たとえば「今すぐこの端末を隔離してください」といったレポートを受け取った時に、すぐそれに沿って対応ができるか、承認・確認プロセスも含めて動けるかを確認することで、被害を最小限にとどめることができます。「サービスに入っているから大丈夫です」で安心するのではなく、サービスから得られたアウトプットを元に社内が連携して動ける訓練を推奨しています。

大沼も同じ意見で、インシデント対応プロセスの最後にある暫定的・恒久的な対策、いわゆるPDCAのアクションの部分が最も重要だとアドバイスします。「Managed XDRでは、インシデントが起こった時には必ず対応策までを記したレポートを報告します。ぜひその内容を振り返ってその先のアクションにつなげ、インシデントからも学びを吸収しながら組織の改善などにつなげていただければと思います」(大沼)

レッドチームの川畑公平(セキュリティエキスパート本部アプライドサイバーセキュリティラボ部スレットリサーチチームスタッフスレットリサーチャ―)は、さらに「技術的に何が正しく、何が危険かといったことは我々が判断でき、適切な対処も提案できますが、ビジネスインパクトをどう判断するかはお客様の役割となります」と指摘し、XDRやManaged XDRが提供する情報をビジネスリスクと結びつけて判断し、迅速なレスポンスにつなげてほしいと述べています。

もう一つ呼びかけたいのが、どんどんアップデートされていくXDRの機能をウォッチし、積極的に取り入れてほしいということです。

たとえばレッドチーム演習でも、前回の演習時には存在しなかったフォレンジックや振る舞い分析といった新機能を用いることで、見えていなかった脅威が見えるようになり、運用がいっそうやりやすくなるといったことが起きています。

「ぜひこういったアップデートにアンテナを張り、『こうすれば運用がより効率化できるのではないか』といった新たな気付きを得ていただければと思います。我々も含め、多くのセキュリティ企業の機能の提供方法が変化している中、最初に決めた運用方法にとらわれすぎることなく、新機能を生かしたバランスの取れたやり方を見つけていくことが大事だと思います」(三好)

ただでさえ情報システム部の仕事は山積しています。そこにセキュリティインシデントが起こってしまうとてんやわんやとなり、傷口を広げてしまうことになりかねません。XDRのようなプラットフォームを、Managed XDRの力も借りながら活用することで、専門的な判断は外部のリソースに任せ、社内でできる事柄に専念すると言った役割分担が可能となります。

それにはやはり、「自社のシステムのどこに脆弱な部分があるか」を把握し、「ビジネスにとって何が大事で、何を絶対に守らなければいけないか」を理解しておくことが不可欠です。それにはやはり、組織トップの強いメッセージと責任所在の明確化も欠かせません。

その上で、今回のようなレッドチーム演習を通じて、人、つまり従業員のリテラシーとインシデントレスポンスに当たるセキュリティエンジニアの技術力を測り、組織間で連携を取りながら動けるかを確認することで、いざという時に力を発揮することができるでしょう。「何かが起きてから慌てても間に合いません。備えあれば憂いなしで、事前に意識して取り組んでおくことをお勧めします」(林)

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)