2025年 法人組織のサイバーリスクを総括

2025年、ランサムウェア攻撃などにより社会インフラやビジネスの根幹を揺るがす被害が続出しました。またもう一方の側面として、サイバー攻撃者がAIを悪用する形跡を複数確認しました。2025年のサイバーリスク状況をまとめて考察します。

ランサムウェアにより社会インフラを揺るがす被害が複数発生

感染したコンピュータをロックしたり、ファイルを暗号化したりすることによって使用不能にしたのち、元に戻すことと引き換えに「身代金」を要求するランサムウェア攻撃は、2025年も日本国内の法人組織に重大な被害を及ぼしました。

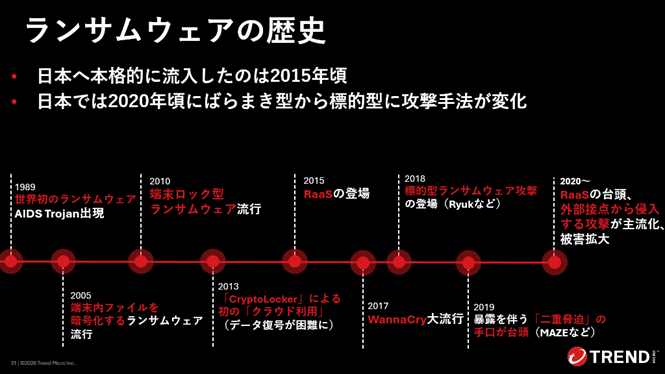

ランサムウェアは、世界初のランサムウェア「AIDS Trojan」が1989年に出現した後、端末のファイルを暗号化するランサムウェアが全世界的に流行し始めたのは2005年頃でした。また、日本に本格的に流入したのは2015年頃、その後2020年頃にばらまき型から標的型に攻撃手法が変化し、情報を暗号化するだけではなく、暴露する手法が主流になりました。

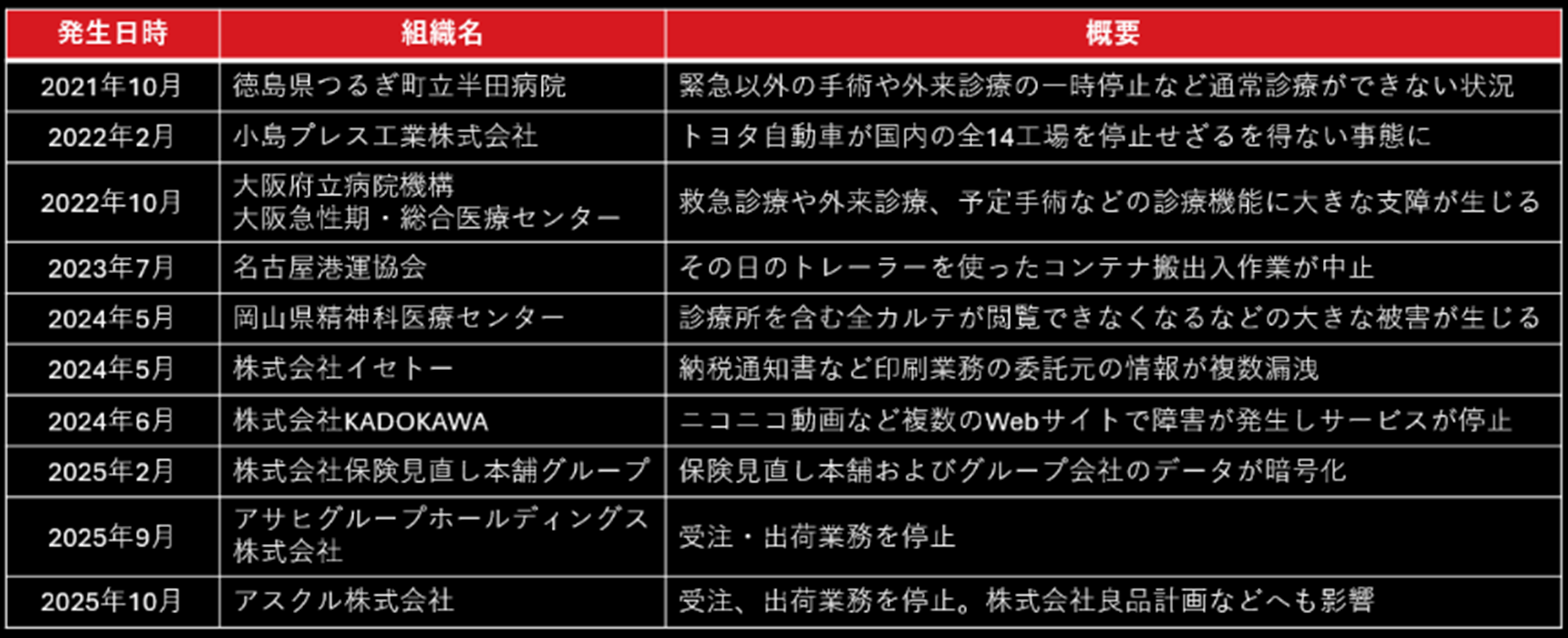

2021年以降は、日本国内でランサムウェアにより継続的な被害が発生し、病院、自動車関連、船舶、出版など様々な業種が診療、出荷、サービスの停止といった被害を受けました。2024年以降は、委託先が攻撃を受けることで委託元の情報が流出するデータサプライチェーンが問題になりました。2025年はアサヒグループホールディングス株式会社、アスクル株式会社がランサムウェアにより受発注を停止し、大きな損害に繋がる被害が発生しました。

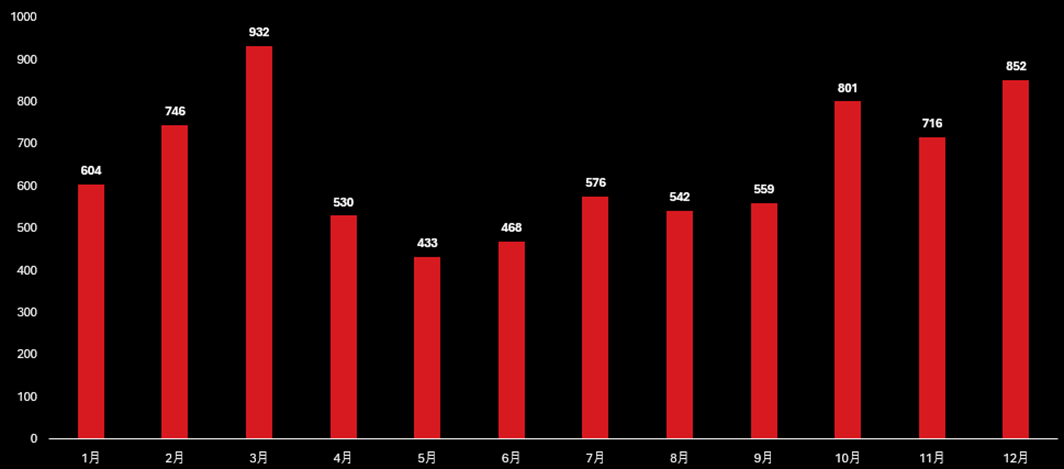

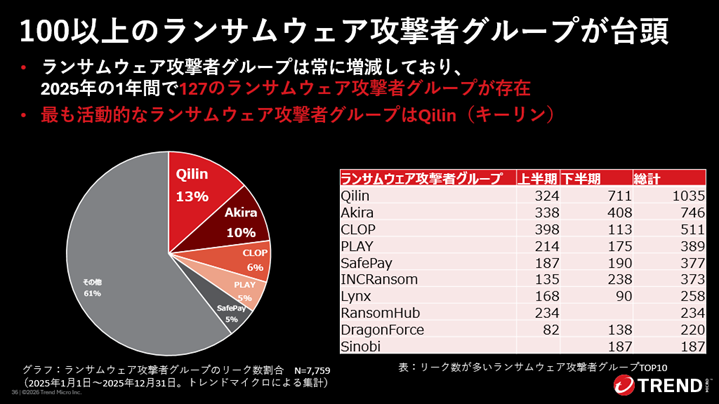

ここからは、トレンドマイクロのリサーチ情報を踏まえて2025年のランサムウェア攻撃の傾向を解説していきます。トレンドマイクロでは2025年、127のランサムウェア攻撃者グループが活動していたことを確認しています。逮捕や摘発、新規参入などにより増減し、常に数十のランサムウェアグループが活動している状況です。2025年の1年間で、ランサムウェア攻撃者グループが運営しているリークサイトにリークされた組織数は7,759件と、全世界で非常に多くの組織が被害にあっていることが伺えます。身代金を支払ったことでリークサイトに載らない組織がある可能性を考えると、さらに多くの組織がランサムウェア攻撃の被害に遭っていることが推測できます。

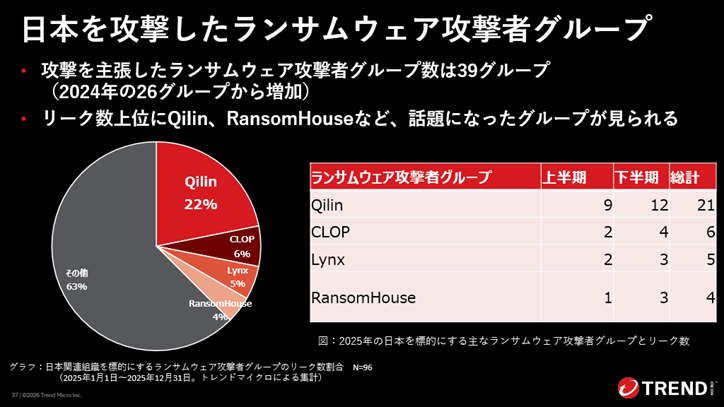

次にランサムウェア攻撃者グループが運営しているリークサイトにリークされた日本関連(海外子会社・拠点含む)の組織数を見ていくと、96件でした。ランサムウェアの被害組織によるプレスリリース、当事者の公式SNS等の「一次情報」をトレンドマイクロが集計した件数が87件とリーク数と公表数が近しい件数であることが伺えます。

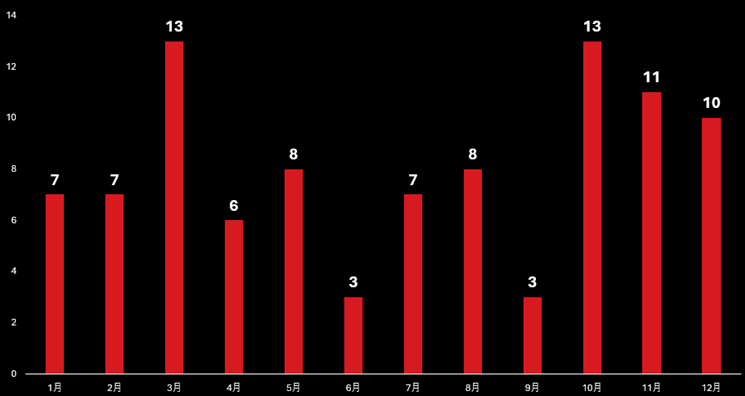

グラフ:ランサムウェア攻撃者グループが運営しているリークサイトにリークされた組織数

(2025年1月1日~2025年12月31日。トレンドマイクロによる集計)

グラフ:ランサムウェア攻撃者グループが運営しているリークサイトにリークされた日本関連(海外子会社・拠点含む)の組織数

(2025年1月1日~2025年12月31日。トレンドマイクロによる集計)

サイバー攻撃に関して、当社が良く聞かれることとして「なぜ日本の組織が立て続けにランサムウェア攻撃の被害にあっているのか?海外と比べて日本のセキュリティ意識が低いのではないか?」という質問があります。

これには様々な理由・視点が考えられますが、今回当社が調査したランサムウェア攻撃者グループによるリーク数を鑑みると「”日本が狙われている”わけではない」という状況が見えています。

過去のトレンドマイクロの調査では、ランサムウェア攻撃者グループは、事前に標的組織の財務状況を調査し、どのくらいの身代金を要求できるかを想定しているであることが分かっています。加えて、当然ではありますが、セキュリティ上の弱点がある組織が狙われます(より正確に表現すると、狙うというより、攻撃できるから攻撃しているだけとも言えます)。つまり、財務状況が健全であり、セキュリティ上脆弱な組織が狙われているということです。

2025年、日本国内ではアサヒグループ、アスクルへのランサムウェア攻撃が大きく取りざたされました。これは、受発注の停止により市場への商品供給ができなくなったことや、被害後に売上の大幅な減少があったことなどで社会的なインパクトが非常に大きかったことが理由の1つと言えます。

(関連記事)

・アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

・アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

ランサムウェア攻撃とされていないものの、ビジネスインパクトの大きかった海外の被害事例を見ていくと、2025年9月に公表された自動車会社ジャガー・ランドローバー(JLR)の事例があります。この事例ではサイバー攻撃により、

・複数の工場で生産を一時停止(その後、一か月程度生産停止することを発表)

・製造実行システム、受発注ポータル、物流システムなどの重要なITシステムを順次停止

・新車登録が行えない状況が発生し、販売業務に支障が発生

といった状況に陥りました。英国の非営利組織であるCMC(Cyber Monitoring Centre)は、このサイバーインシデントの影響度の大きさについて、財務的影響と影響を受けた人口を用いた独自のスケールで上から3番目の3と評価し(最大で5)、このインシデントによって、英国に19億ポンド(約3.8兆円)の損失があったと推定しています。

このことからもわかるように「日本だけがサイバー攻撃者に狙われているわけではない」ので、その先入観を持っている場合は、まず考えをリセットすることが重要です。

(関連記事)ジャガー・ランドローバーのサイバーインシデントが示す戦略的教訓

一方で、日本と世界の被害の傾向を「ランサムウェア攻撃者グループ」で見ていくと、考慮すべき点がでてきます。実際、2025年にトレンドマイクロが確認したランサムウェア攻撃者グループが127グループであることに対して、日本組織に被害を及ぼしたのは39グループです。どのランサムウェア攻撃者グループが暴露(リーク)しているかをみていくと、日本を含めて全世界的にQilin(キーリン)が最も活発であることが伺えます。加えて、近年報道等でも目にするようになったランサムウェア攻撃者グループ「RansomHouse」は、世界的に見るとTOP5に入っていないにもかかわらず、日本ではリーク数が多いランサムウェア攻撃者グループと言えます。逆にAKIRAは世界的には2番目にリーク数が多いものの、日本ではそうではないことがわかります。現状日本の組織を攻撃していないから注目する必要がないわけではありませんが、実際に攻撃をしているランサムウェア攻撃者グループの攻撃手法を、優先度を上げ把握し、対策を行うことが重要と言えます。また、近年では仮想環境、データセンター、ERPシステムなど重要なシステムが動作する環境を標的にするランサムウェアが顕著と言えます。重要なシステム程、止められないという理由でセキュリティ対策を疎かにしてしまうことがあると思いますが、可用性との兼ね合いを今一度見直すべきタイミングに来ていると言えるでしょう。

(関連記事)

・ランサムウェア「Qilin」を操る攻撃者グループ「Water Galura」とは?~2022年頃から活動するランサムウェア攻撃者グループ

・Water Balinsugu(RansomHouse)とは?攻撃手法や特徴を解説

AIを悪用したサイバー攻撃が複数発生

2025年の法人向けのサイバーリスクを総括した際「ランサムウェアにより社会インフラを揺るがす被害が複数発生」したのが表だとすると、裏では「サイバー攻撃でAIの悪用が進んだ」年と言えます。従来から、AIを悪用したサイバー攻撃の“可能性”は議論されてきましたが、2025年はその証跡を複数確認しました。具体的な例は以下の通りです。

AI駆動型マルウェア「PromptLock」「LAMEHUG」

2025年7月、8月にAI駆動型と呼ばれるマルウェア「LAMEHUG(レイムハグ)」、「PromptLock(プロンプトロック)」が続々と発見されました。従来から存在を確認していたマルウェアが「サイバー犯罪者がAIにプロンプトを送信してマルウェアを作成させる」ものに対して、AI駆動型と呼ばれるマルウェアはVibe Coding(バイブコーティング:AIにプロンプトを送信してプログラムを得る手法)で動作するもの、言い換えるとマルウェアのコードの中に「AIに一部のプログラムを作成させるプロンプト」が含まれているというものです。

(関連記事)AI駆動型マルウェアとは何か?~ Vibe Codingを駆使するLAMEHUG、PromptLockを解説

サイバー犯罪者が利用するためのLLM

2023年以降、サイバー犯罪者向けLLM(WormGPT、KawaiiGPT、 Xanthoroxなど)が登場しました。サイバー犯罪者は、2025年はこのようなサイバー攻撃に特化したLLMの活用や、正規のLLMを(プロンプトインジェクション、ジェイルブレイクなどを行い)悪用する手法をアンダーグラウンドで活発に議論しています。

(関連記事)

・過度な期待と現実:サイバー犯罪のアンダーグラウンドにおけるChatGPTを中心としたAIの動向

・サイバー犯罪者に注目されるLLMサービス「Xanthorox」の実態を分析

Anthropicの提供するClaudeを悪用

生成AI「Claude」を開発しているAnthropicは、2025年8月に「Threat Intelligence Report: August 2025」を公開し、このレポートの中で、サイバー攻撃におけるAIの悪用について、実例をもとに公表しました。

(関連記事)Anthropicの脅威インテリジェンスレポートを読み解く~AIが攻撃者の武器になる時

AIで生成された不正サイト/不審サイト、フィッシング

トレンドマイクロでは、様々な不正なWebサイトを日々確認しています。その中で、2025年には大阪・関西万博に便乗したフィッシングサイトを発見し、ソースコードから、AI駆動型Webサイト生成サービスを利用して作成されていることが判明しました。このサービスでは、自然言語によるプロンプト入力だけで、専門的な技術知識がなくてもWebサイトを簡単に構築・公開できます。

また、サイバー攻撃者が不正メールを送信する際、AIを悪用しているであることは容易に推測できますが、実際にフィッシングメールの中に「これらの表現は、同じ状況を異なる言い回しで伝えるのに役立ちます。」といった文言が、サイバー攻撃者のミスにより混入している例を確認しました。このようなことから、AIを悪用しているという推測が核心に変わったと言えるでしょう。

(関連記事)大阪・関西万博に便乗したサイバー犯罪の実態~大型イベントに潜む脅威と備え

AIモデル改ざんの懸念

AIを悪用したサイバー攻撃ではなく、AI自体へのサイバー攻撃の懸念も考えなくてはならないポイントです。実際、日本国内にも提供されているAI画像編集アプリ「Wondershare Repairit」では、設定の不適切さにより、利用しているAIモデルが改ざんされるおそれがあることがトレンドマイクロの調査で判明しています。

(関連記事)AI画像編集アプリがユーザデータを漏洩:サプライチェーン攻撃のリスクを誘発

法人組織が取り組むべき対策

最後にまとめとして、2026年に求められるサイバーセキュリティ対策を解説していきたいと思います。トレンドマイクロでは、法人組織は大きく2つの方向性で対策を講じる必要があると考えています。

1つは「基本の対策を徹底」することです。ランサムウェアをはじめとした脅威は、悪用する脆弱性や侵入手法の変化などはあるものの、法人組織が取り組むべきことの考え方にかわりはありません。サイバー攻撃の対策に特効薬はないということを理解しつつ、継続的に自社のサイバーリスクを定量化すること、万が一の侵入時の対策を講じること、そして、サイバーリスクが経営リスクに直結する現在の状況において、経営層の視点も含めて許容するリスクや、回避するリスクを明確化することが求められます。

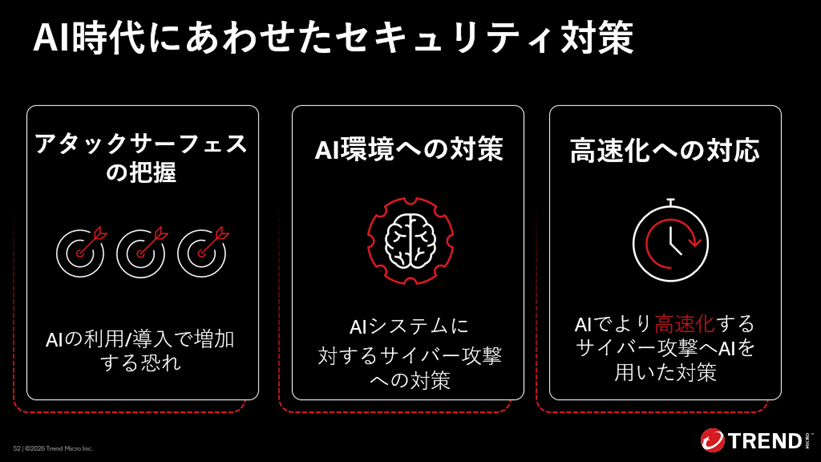

もう1つの方向性はAI時代にあわせたセキュリティ対策です。AIを取り巻く環境だから起こりえる脅威が存在します。例えば、法人組織が認めていないシャドーAIを利用することで、AIの利用がサイバー攻撃のアタックサーフェスになってしまう懸念があります。同様に、AIシステムを運用する際、AIのシステムを構成するソフトウェアなどに脆弱性や設定不備があるとシステムが改ざんされるおそれがあります。また、本稿で詳細を解説した「AIを悪用したサイバー攻撃」の最も大きな懸念の1つはサイバー攻撃用のAIエージェントなどの登場により、より攻撃が高速化することです。このようなサイバー攻撃には、防御側もサイバーセキュリティのAIエージェントを用いた対策が求められていくでしょう。

(関連記事)2026年の法人セキュリティ脅威予測レポートの概要を解説~サイバーリスクの震源地「AI」の今後を知る

サイバー攻撃の対策を考慮する上で、継続して必要なことは「最新のサイバー攻撃の状況」を知ることです。サイバーセキュリティは、従来正解だったものが、新しい攻撃手法の登場により、有効でない対策に変わってしまうこともあるためです。本稿が、2026年のサイバーセキュリティ対策を検討する上での一助になれば幸いです。

本記事の詳細は下記のウェビナーでも解説します。

執筆者

高橋 昌也

トレンドマイクロ株式会社

シニアスペシャリスト

PCサーバ Express5800、ファイアウォール、ネットワーク検疫、シンクライアントのプロダクトマーケティングマネージャーに従事した後、2009年にトレンドマイクロ入社。

2012年当時、業界に先駆けて日本国内への標的型攻撃(APT)について、統計データを用いた情報発信をリード。

現在は、リサーチャーと連携し、サイバーリスクマネジメントやAIセキュリティに関する情報発信を行う。

取引先への個人情報監査やサプライチェーンリスクマネジメントも担う。

主なメディア出演:日本テレビ(NEWS ZERO)、フジテレビ(めざましテレビ)、テレビ朝日(報道ステーション)、TBS(林先生が驚く初耳学!)、日本経済新聞、朝日新聞、毎日新聞、読売新聞、産経新聞など

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)