Artificial Intelligence (AI)

AI画像編集アプリがユーザデータを漏洩:サプライチェーン攻撃のリスクを誘発

トレンドマイクロでは、AI画像編集アプリ「Wondershare Repairit」の安全度について調査を行いました。その結果、機密性の高いユーザデータが露出する場合があることが判明しました。これにより、モデルの改ざんやサプライチェーン攻撃のリスクが生じています。

- 画像・動画の修復を目的としたAI画像編集アプリ「Wondershare Repairit」において、意図せずプライバシーポリシーに違反する形で機密性の高いユーザの写真を収集・保持していたことが判明しました。アプリケーションコードに過度に寛容なクラウドアクセストークンが埋め込まれた状態となっていたことが直接の原因であり、開発・セキュリティ・運用(DevSecOps)の実践が不十分だったことが推測されます。

- アプリケーションのバイナリファイルにハードコードされていたクラウド認証情報により、機密性の高いクラウドストレージへのアクセスや読み書きが可能になっていました。セキュリティの設定が不適切だったクラウドストレージには、ユーザデータだけでなく、AIモデル、ソフトウェアバイナリ、コンテナイメージ、および企業のソースコードも含まれていました。

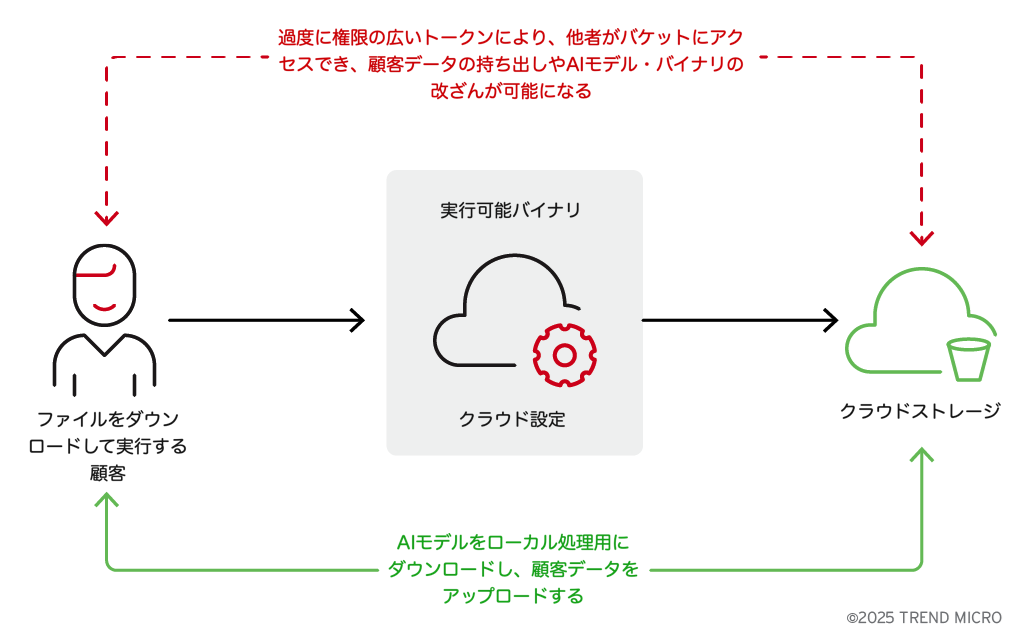

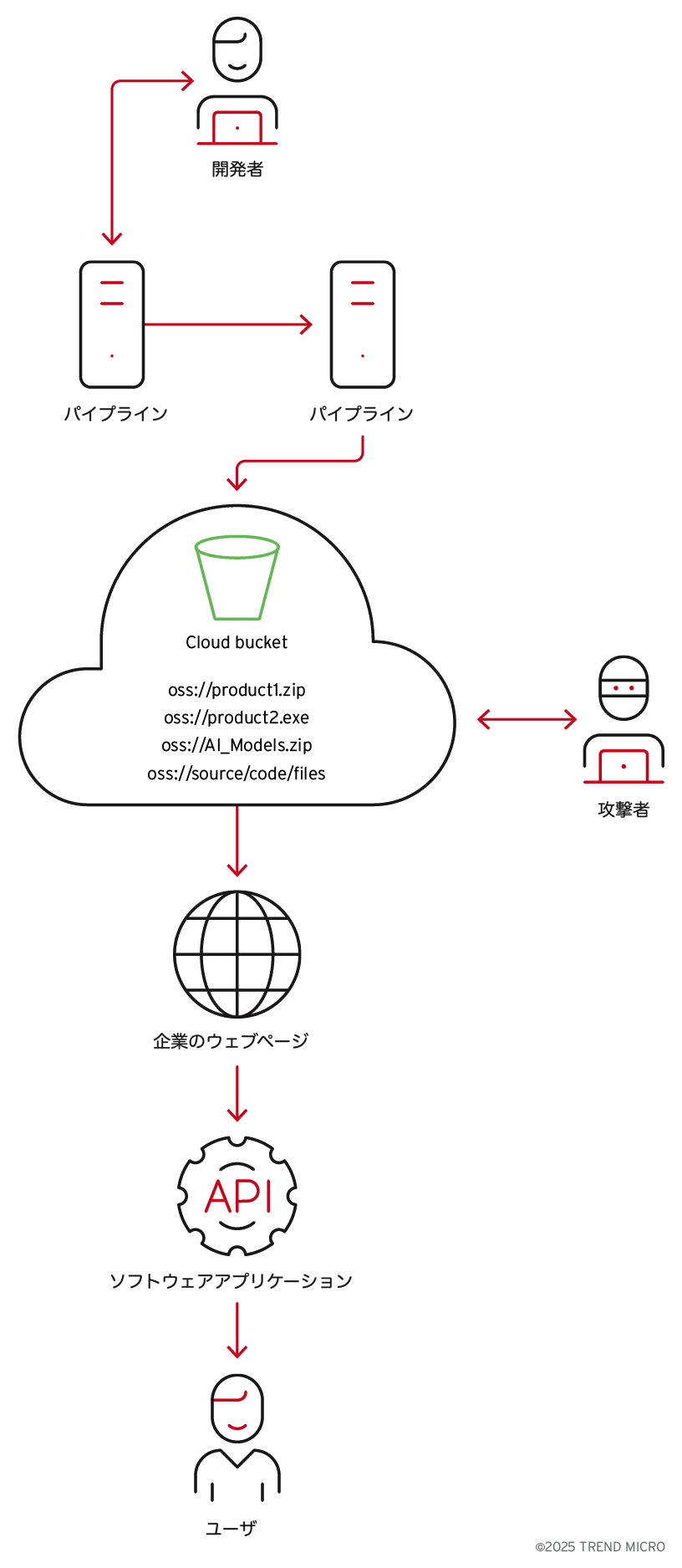

- 攻撃者は設定が不適切なアクセス権限を悪用し、AIモデルや実行可能ファイルを操作することが可能です。これにより、高度なサプライチェーン攻撃が実行される恐れがあります。具体的には、ベンダーが署名したソフトウェアアップデートやAIモデルのダウンロードを通じて、悪意のあるペイロードを正規ユーザに配布するといった手法が考えられます。

- トレンドマイクロでは、Trend ZDI(Trend Zero Day Initiative™)を通じてベンダーへの積極的な連絡を試みていますが、現時点ではまだ返答を受け取っていません。問題点は脆弱性として判断され、CVE-2025-10643、CVE-2025-10644の識別子が割り当てられており、2025年9月17日に公開されました。これらの脆弱性は2025年4月にベンダーに報告済みであり、本稿の内容についても公開前にベンダーと共有しています。

AI時代において、企業のプライバシーポリシーと実際のデータ取り扱い慣行(特にAIを活用したアプリケーションに関して)の整合性、およびAIモデルの展開におけるデータの完全性は、企業や組織にとって極めて重要なセキュリティ課題です。トレンドマイクロは、AI画像編集アプリ「Wondershare Repairit」において、プライバシーポリシーと実際の運用方針に矛盾が生じている事例を確認しました。この問題は結果的に、開発・セキュリティ・運用(DevSecOps)の実践が不十分であったことを示しており、ユーザの個人情報が意図せず漏洩するという可能性があります。

当該アプリケーションは、ユーザデータは保存されないことを明示しています(図1参照)。同社のウェブサイトでも同様の記載があります。しかし実際には、機密性の高いユーザ写真が保存されたままになっており、セキュリティ上の不備により結果的に情報が誰にでも閲覧可能なことが判明しました。

トレンドマイクロの分析結果によると、結果的にDevSecOpsの実践が不十分であったため、アプリケーションのソースコード内に過度に寛容なクラウドアクセストークンが埋め込まれていることが判明しました。このトークンにより、クラウドストレージバケットに保存されている機密情報が漏洩する状態となっていました。さらに問題なのは、データが暗号化されずに保存されていたことです。このため、基本的な技術的知識を持つ者であれば誰でもアクセス可能であり、企業や組織に対して悪用される危険性がありました。

開発者がセキュリティ基準を無視し、過度に寛容なクラウド認証情報をコードに直接埋め込むケースは珍しくありません。これはトレンドマイクロの過去の調査で確認した通りです。

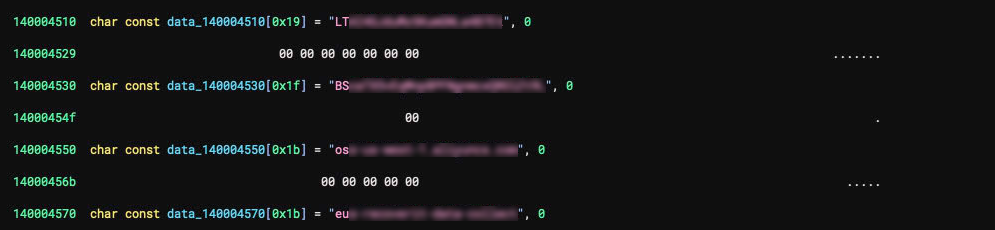

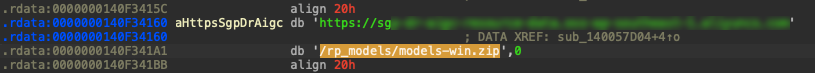

今回の事例では、コンパイル済みの実行可能バイナリファイル内に認証情報が埋め込まれていることを確認しました(図2)。この手法は一見すると利便性が高く、ユーザ体験やバックエンド処理を簡素化するように見えるかもしれませんが、適切に実装されていない場合、企業や組織は重大な脆弱性を抱えることになります。

システム全体のセキュリティ確保は極めて重要です。ストレージの明確な利用目的を定め、アクセス制御を適切に定義し、認証情報に必要最小限の権限のみを付与することで、攻撃者がコンパイル済みバイナリをダウンロード・解析し、本来の用途とは異なる目的で悪用するような壊滅的な事態を防ぐことができます。

クラウドストレージへのアクセストークンに書き込み権限を直接埋め込む手法は、アプリケーションログの記録やメトリクス収集のために一般的に用いられています。しかし最も重要なのは、ほとんどの実装でトークンの権限が厳しく制限されている点です。例えば、クラウドストレージへのデータ書き込みは可能でも、データの取得はできないように設定されている場合がほとんどです。

このコードが開発者によって書かれたものか、AIコーディング支援ツールによって生成されたものかは不明ですが、いずれにせよ脆弱なコードスニペットを提供していることは確かです。いずれにしても、企業や組織はクラウドサービスを利用する際には通常以上の注意を払う必要があります。たった1つのアクセストークンの漏洩でさえ、深刻な結果を招く可能性があります。例えば、攻撃者がこの情報を利用して分散ソフトウェアのバイナリに不正なコードを挿入し、サプライチェーン攻撃を引き起こす恐れがあります。

トレンドマイクロは、Trend ZDI(Trend Zero Day Initiative™)を通じてベンダーへの積極的な連絡を試みていますが、現時点ではまだ返答を受け取っていません。これらの脆弱性は2025年4月にベンダーに報告済みです。本稿の内容についても公開前にベンダーに共有しています。

脆弱性の最初の開示はTrend ZDIを通じて行われました。これらの脆弱性にはCVE-2025-10643、CVE-2025-10644の識別子が割り当てられており、2025年9月17日に公開されました。

バイナリ解析結果:認証情報の露出とデータ漏洩の可能性

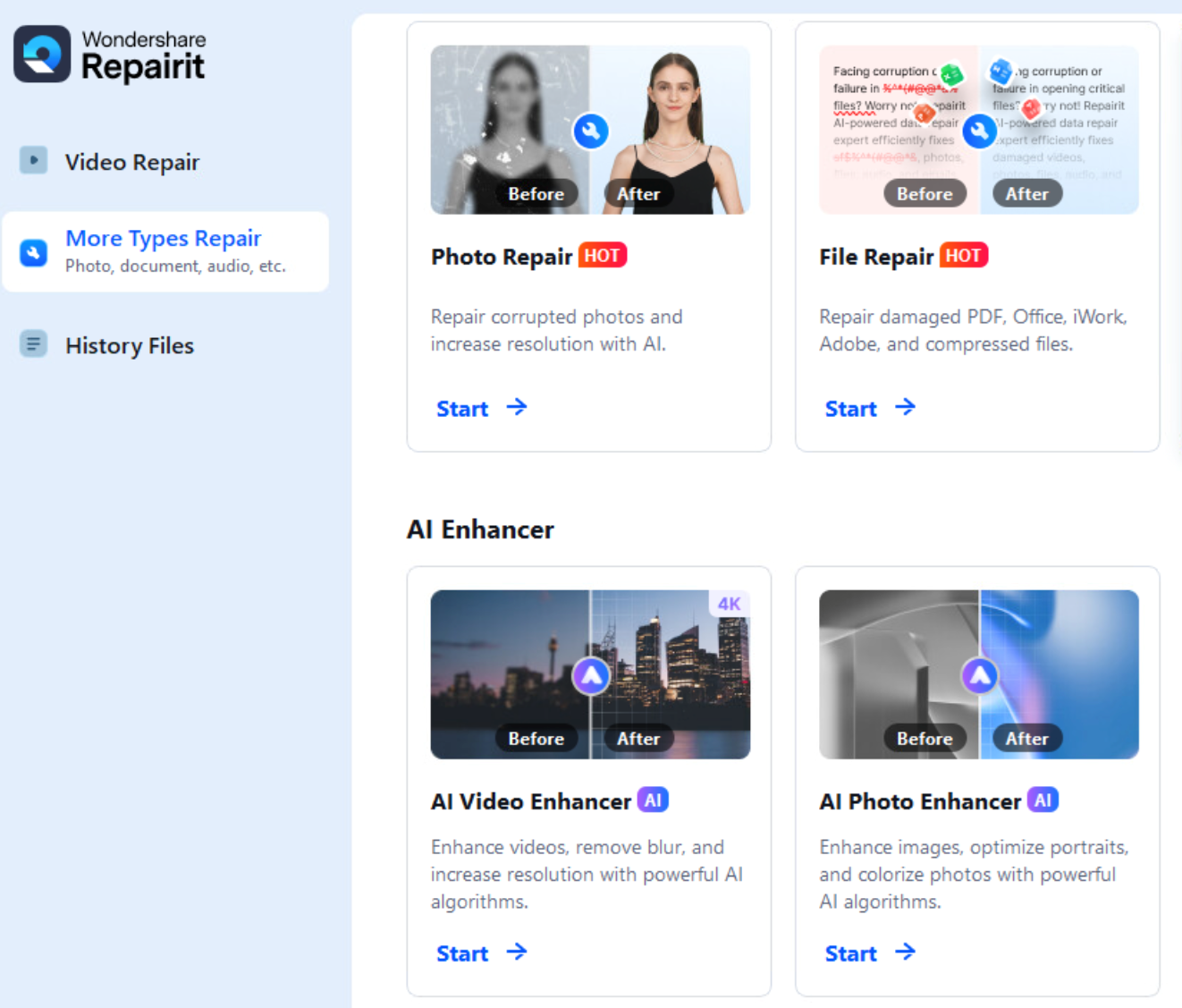

今回の調査は、同社公式ウェブサイトで広く宣伝されているクライアントアプリケーションのダウンロード版から始まりました。このアプリケーションは、特許取得済みの技術を中核エンジンとして採用し、AIを活用した高度な機能により、破損した画像や動画の修復を可能とするユーザフレンドリーなツールとして紹介されています(図3)。

バイナリ解析の結果、本アプリケーションはハードコードされた認証情報を用いてクラウドストレージアカウントにアクセスしていることが判明しました。このストレージアカウントは、AIモデルやアプリケーションデータのダウンロードに利用されているだけでなく、同社が開発した複数の署名済み実行可能ファイルも格納されていました。さらに、顧客の機密データも含まれていました(図4)。これらのデータはすべて、クラウドオブジェクトストレージの識別子(URLおよびAPIエンドポイント)、秘密アクセスIDとキー、およびバイナリ内に定義されたバケット名によってアクセス可能な状態となっていました。

さらに詳細な分析を行ったところ、バケットに対する読み書き権限を付与していた認証情報もまた、バイナリ内にハードコードされていることが明らかになりました。この同一のクラウドストレージには、AIモデル、コンテナイメージ、同社製他製品向けのバイナリ、スクリプトおよびソースコード、さらには顧客データ(動画や画像など)も保存されています。

個人情報漏洩問題:最初に対処すべき重大な課題

調査の結果、当該サービスではセキュリティの設定が不適切な状態で顧客がアップロードしたデータを、本調査時点から遡ること2年間分保存していることが判明しました。これは重大なプライバシー侵害の懸念を引き起こすとともに、欧州連合(EU)の一般データ保護規則(GDPR)や米国の医療保険の携行性と責任に関する法律(HIPAA)、あるいはこれらに類する規制枠組みの観点からも、重大な法的リスクを伴います。このデータ漏洩には、顧客がアップロードした数千件に及ぶ暗号化されていない個人画像が含まれており、これらは機密性の高い内容で、AIによる画像処理を目的としていました(図6)。

このようなデータが漏洩した場合、規制当局からの罰金や風評被害、知的財産の不正利用による競争優位性の喪失といった即時的なリスクが生じるだけでなく、同時に脅威行為者が当該企業や顧客を標的とした攻撃を仕掛ける可能性も生じます。

サプライチェーン攻撃の脅威:AIモデルの操作

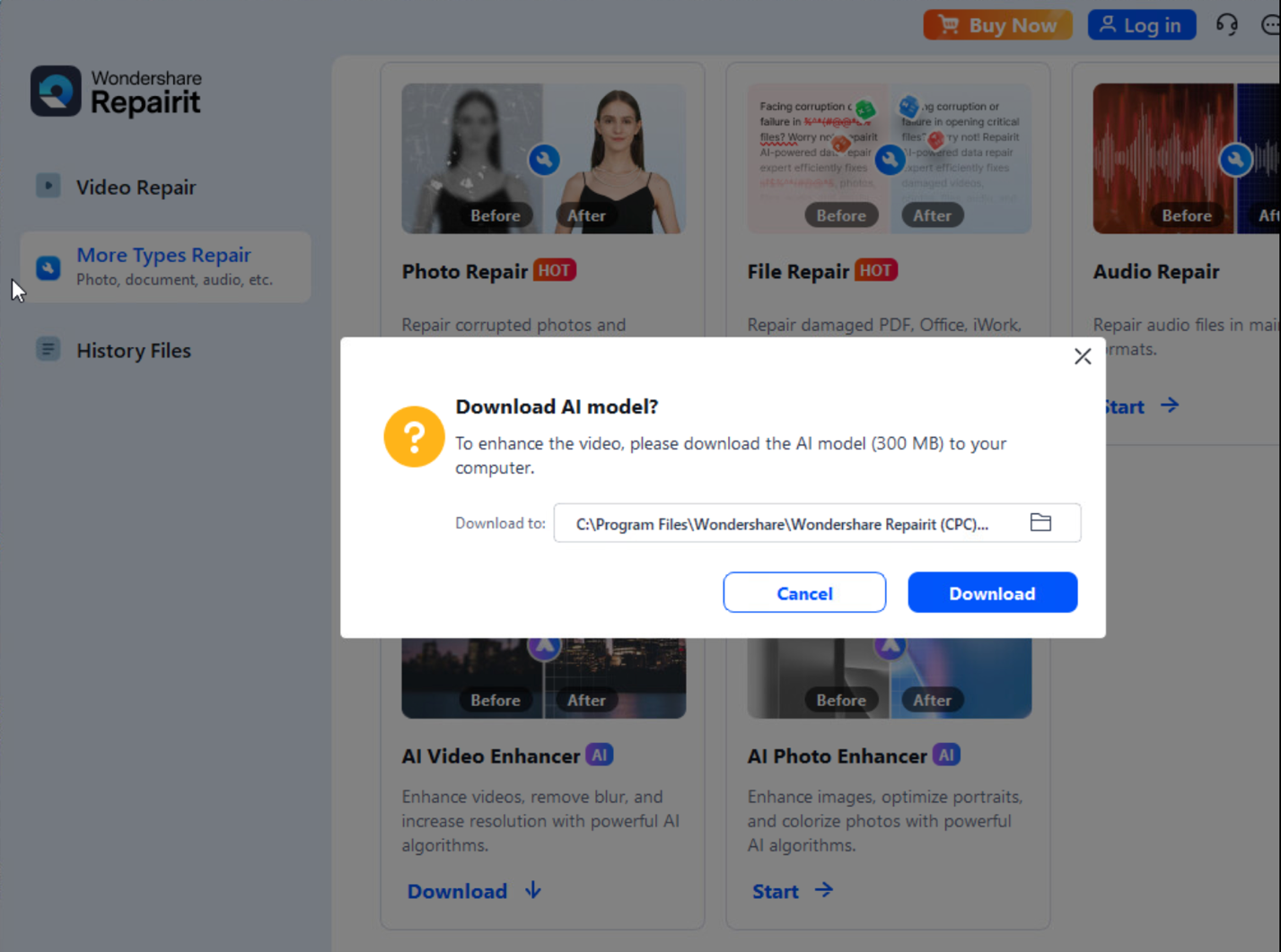

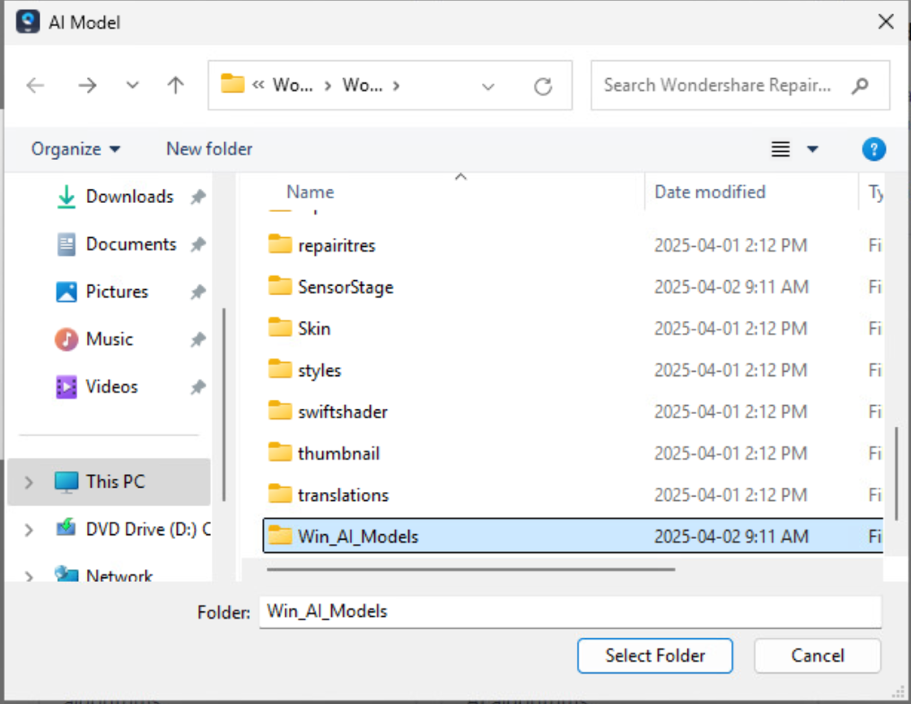

ユーザがWondershare Repairitを使用する際、ポップアップウィンドウが表示され、クラウドストレージバケットから直接AIモデルをダウンロードするよう促されます(図7)。このバイナリファイルには、特定のバケットアドレスと、ダウンロードすべきAIモデルのzipファイル名称があらかじめ設定されています(図8)。

顧客データが漏洩すること自体よりもさらに深刻なのは、高度なAIサプライチェーン攻撃の可能性です。バイナリがセキュリティ対策不十分のクラウドストレージからAIモデルを自動的に取得・実行する仕組みであるため、攻撃者はこれらのモデルやその設定ファイルを改ざんし、ユーザの知らないうちに感染させることができます(図9)。これは私たちが以前に取り上げた他の事例と同様の攻撃手法です。

これにより、以下のような多様な攻撃実行シナリオが可能となります:

- クラウドストレージ内の正規のAIモデルや設定ファイルを悪意のあるバージョンに置き換える

- ソフトウェア実行ファイルを改ざんし、顧客を標的としたサプライチェーン攻撃を実行する

- モデルを侵害して任意のコードを実行したり、持続的なバックドアを設置したり、さらに多くの顧客情報を密かに流出させたりする

現実世界への影響と深刻度

このようなシナリオの深刻さは過小評価できません。この種のサプライチェーン攻撃は、世界中の多数のユーザに影響を及ぼす可能性があり、正規のベンダー署名付きバイナリを介して悪意のあるペイロードを配信することになります。

過去の事例と教訓

SolarWinds Orion攻撃やASUS ShadowHammer攻撃などの事例が示すように、正規のサプライチェーンを通じて配布された改ざん済みバイナリがもたらす被害は甚大です。この問題はWondershare RepairItにおいても同様のリスクをはらんでおり、特にローカル環境で実行されるAIモデルの普及によってその危険性が増幅されています(図10および図11参照)。

- 知的財産の盗難リスク 競合他社が企業の独自モデルやソースコードにアクセスした場合、高度なアルゴリズムをリバースエンジニアリングされる恐れがあります。これにより、企業の市場優位性や競争上の経済的優位性が大きく損なわれる可能性があります。

- 規制・法的リスク 一般データ保護規則(GDPR)などのプライバシー保護規制に違反した場合、流出した顧客データは巨額の罰金や訴訟、情報開示義務につながる可能性があります。これらは企業の信頼性と財務基盤に深刻な打撃を与えます。最近の注目すべき事例として、TikTokが2025年5月にEUから5億3,000万ユーロの制裁金を科されたケースがあります。これはデータ保護規制違反に対するものでした。

- 消費者の信頼喪失 セキュリティ侵害は消費者の信頼を著しく損ないます。信頼は一度築くのに時間がかかりますが、一度失われると回復が難しく、広範な顧客離れを引き起こし、長期的に大きな経済的影響を及ぼす可能性があります。

- ベンダー責任と保険への影響 このような情報漏洩が発生した場合、直接的な罰則以外にも重大な財務的・業務的責任が生じます。保険請求の必要性、ベンダー契約の喪失、その後のベンダーブラックリストへの登録などにより、経済的損害がさらに拡大する可能性があります。

結論

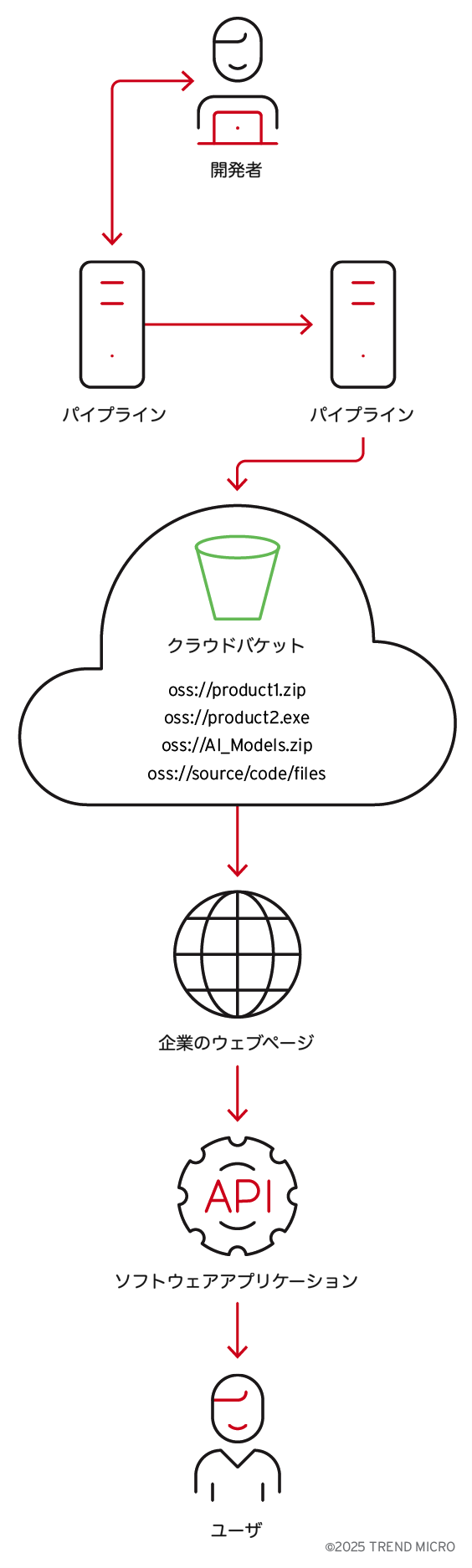

絶え間ない技術革新への要求が、企業や組織に新たな機能を迅速に市場投入し競争力を維持するプレッシャーを生み出しています。しかし、これらの新機能がどのように予期せぬ用途で利用される可能性があるか、あるいはその機能が将来的にどのように変化するかについては、十分に予測できない場合があります。これが、セキュリティ上の重要な考慮事項が見過ごされがちな理由です。したがって、CD/CIパイプラインを含む組織全体にわたって強固なセキュリティプロセスを実装することが極めて重要です。

AIを活用したソリューションにおいてユーザの信頼を維持するためだけでなく、進化し続ける規制環境に対応するためにも、データの利用および処理に関する透明性は不可欠です。企業は、公表しているプライバシー方針と実際の運用が整合するよう、方針と実践の間のギャップを埋める必要があります。AIの開発・展開に伴うリスクに対応し続けるためには、セキュリティプロトコルの継続的な見直しと改善が不可欠です。厳格なガバナンス体制と「セキュリティ・バイ・デザイン」の原則を採用することで、組織は自社の独自技術と顧客の信頼の両方を保護することができるのです。

セキュリティに関する推奨事項

企業や組織は、Trend Vision One™ Code Securityに搭載されたArtifact Scannerを活用することで、本稿で取り上げたようなセキュリティ問題を未然に防ぐことができます。この包括的なスキャン機能により、コンテナイメージ、バイナリファイル、ソースコードなどのアーティファクトに含まれる脆弱性、マルウェア、機密情報を事前に検出可能となり、セキュリティチームは本番環境に影響を与える前に問題を特定して対処できるようになります。

ソフトウェア開発環境を保護するためには、確立されたセキュリティベストプラクティスを遵守することが不可欠です。これは、本稿で説明したような深刻な攻撃シナリオの防止において極めて重要な役割を果たします。潜在的なリスクを軽減するため、防御側は以下のようなセキュリティプロトコルを適用する必要があります:

- 詳細なアクセストークン権限を実装する。 これにより、各トークンが必要最低限の操作のみに限定され、水平移動や権限昇格のリスクを最小限に抑えられます。

- ユースケースごとにストレージサービスを分離する。 特定の機能やチームごとに異なるストレージサービスを割り当てることで、アクセス制御を強化し、特定のサービスが侵害された場合の機密データ漏洩リスクを限定できます。

- 顧客データをソフトウェアサプライチェーンから分離する。 顧客データを開発ツールやプロセスから隔離することで、意図しないアクセスや情報漏洩を防ぎ、サプライチェーンリスクから個人データや機密情報を保護できます。

- ストレージサービスとアクセストークンの使用状況を監視する。 定期的な監視により、異常や潜在的な侵害、不正アクセスを迅速に検知でき、最小限の影響で対策を講じることが可能になります。

- クラウドサービスをソフトウェア製品に導入する際は、DevSecOpsの標準をCI/CDパイプラインに組み込む。 開発プロセスの早期段階でセキュリティチェックと制御を統合することで、脆弱性が本番環境に到達する前に確実に検出・対処できます。

- 開発者とAIが安全なアプリケーションを構築できるよう、セキュアなコードスニペットを提供し、セキュアなデフォルト設定を確立する。 安全な選択肢をデフォルトとし、審査済みのサンプルを提供することで、見落としや専門知識不足による脆弱性の混入を防止できます。

- 開発からデプロイまでのライフサイクル全体を通じてセキュリティベストプラクティスを遵守する。 これには定期的なパッチ適用、脆弱性管理、基本的なセキュリティ衛生管理などの実践が含まれ、継続的な保護を保証します。

参考記事:

AI-Powered App Exposes User Data, Creates Risk of Supply Chain Attacks

By: Alfredo Oliveira, David Fiser

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)