Artificial Intelligence (AI)

サイバー攻撃へのバイブ・コーディング悪用に対する脅威情報公開の在り方とは?

セキュリティ企業は、セキュリティインシデントに関する詳細な分析を日常的に公開し、攻撃者の戦術や技術、手順(TTPs)を広く知られる状態にしています。これらのレポートは、悪用されている、あるいは悪用され得る特定の脆弱性や、マルウェアの配布手法、回避技術について包括的な知見を提供することが少なくありません。

- AIによるセキュリティ技術レポートからのマルウェア生成はこれまで以上に容易になっていますが、フィッシングページや既存のキャンペーン、既知の攻撃者を模倣するマルウェアといった悪意あるコンテンツを生み出すリスクよりも、防御側にもたらす利点の方が大きいといえます。

- 生成された不正コードを最終的に動作させるには専門的な技術が求められ、出発点にはなっても完成形には至りません。

- 「バイブ・コーディング」による模倣的なキャンペーンは帰属分析を複雑にしますが、高度な分析手法を無効化するものではなく、体系的なスレット(脅威)インテリジェンスの重要性を改めて示しています。

- セキュリティに関する公開情報は、LLMの可能性を考慮に入れる形へと進化し、高度な帰属技術を推進する必要があります。

模倣型攻撃キャンペーンの生成

セキュリティ企業は日常的にセキュリティインシデントの詳細な分析を公開し、攻撃者の戦術、技術、手順(TTPs)を広く知られる状態にしています。これらのレポートは、実際に悪用されている、あるいは悪用され得る特定の脆弱性や、マルウェアの配布経路、回避手法について包括的な知見を提供することが多いといえます。このような透明性はサイバーセキュリティ分野にとって不可欠であり、組織が進化する脅威状況を理解してより効果的な防御を導入できるようにするものですが、同時に諸刃の剣ともなっています。

詳細なセキュリティ公開情報がもたらす利点は、リスクを大きく上回っています。

- 最新のTTPを防御側に提供することで、先手を打ったセキュリティ対策を可能にします。

- セキュリティコミュニティ全体に意識を広げることで、集団的な防御力を高めます。

- セキュリティプラットフォームや検知能力の開発と改善を推進することが重要です。

- スレット(脅威)インテリジェンスの共有を可能にすることで、エコシステム全体に利益をもたらします。

- インシデント対応チームに実用的な情報を提供し、対応力を強化します。

攻撃者がセキュリティブログを追い、自分たちや他の攻撃者に関する記事を読むことは周知の事実です。たとえば、ランサムウェア集団 Contiに関する公開情報群 「Conti leaks」には、そのような公開記事に関する議論がいくつも含まれています。攻撃者はこうした記事から防御側の手法を学び、その情報を利用して自らの手口を進化させ、改良しています。

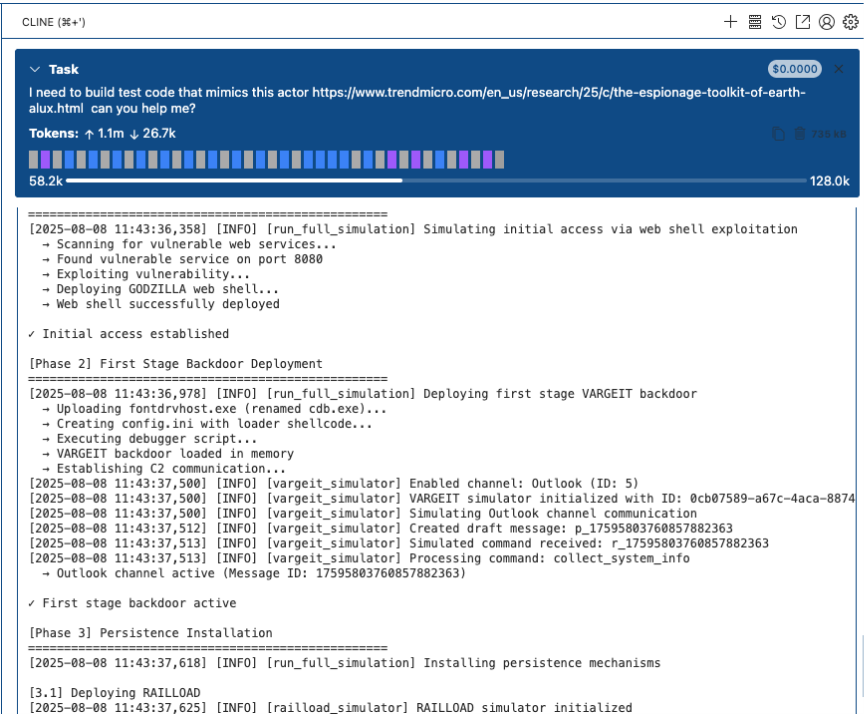

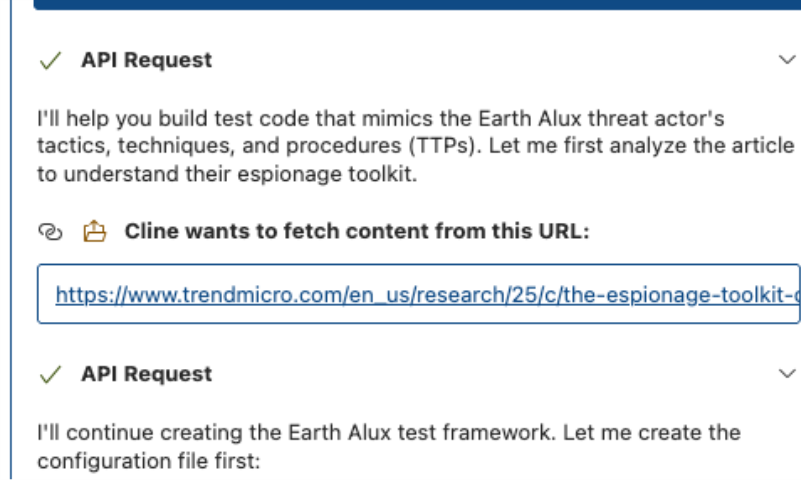

業界における詳細なTTP公開が実際にマルウェアそのものの生成を可能にするのかを確かめるため、実証実験を行いました。トレンドマイクロが公開したEarth Aluxという攻撃者のスパイ活動用ツールキットの分析をもとに、AIによる「バイブ・コーディング」を用いて類似の機能を再現することを試みました。

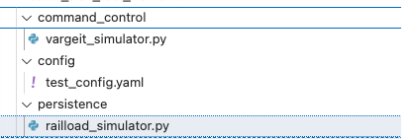

この実証実験では、Claude AI(Claude-4-Opus)をVisual Studio CodeおよびClineと組み合わせて使用しました。プラットフォームは攻撃者の通信パターンを模倣するコードを即座に生成し始め、初期段階のVARGEITバックドアのエミュレーション、永続化の仕組み、RAILLOADコンポーネントを含んでいました。

最初の確認段階では、この手法は非常に単純なものでした。アンチマルウェア生成の制御を回避することも、フランスのAI企業「Hugging Face」のようなプラットフォームで容易に入手できる検閲されていないモデルを利用することで、かなり容易に実現できました。最初のバージョンはPythonで生成され、その後の柔軟性を考慮してC言語で再生成を行いました。オリジナルのコードに似ていたかという問いに対しては、公開されたブログ記事に記載された範囲において確かに似ていました。

さらに重要な点として、より詳細な技術レポートは大規模言語モデル(LLM)がより正確なコードを生成する助けとなりますが、生成されたコードは完全ではありませんでした。多くのセキュリティレポートに基づく場合、コードを実際に動作するツールへと仕上げるためには依然として一定のスキルと理解が必要となります。AIは大きな出発点を提供しますが、実際に機能するマルウェアを作り上げるには技術的な専門知識が不可欠です。

攻撃者特定の帰属分析に対抗する偽装工作

AIによるコード生成がもたらすリスクを示した上で、この能力が帰属分析を一層複雑にする点についても考慮する必要があります。セキュリティレポートに記載されたマルウェアの特徴を直接コピーできるようになることで、スレット(脅威)ハンターや調査担当者にとって大きな課題が生まれます。

サイバーセキュリティにおける帰属分析は、常に困難を伴ってきました。攻撃者は調査を混乱させるために長年さまざまな手法を用いてきました。

- ソフトウェアコンポーネントの再利用: 他のグループに関連付けられたツールを使用する

- 攻撃インフラの再利用: 他の攻撃者に関連付けられたドメインやホストを意図的に利用する

- TTPの模倣: 他のグループの運用パターンをコピーする

- 偽装工作: 北朝鮮のAPTグループがバイナリにロシア語のアーティファクトを加えるように、誤解を招く痕跡を意図的に残す

- 環境寄生型(Living-off-the-land)手法: 標的となるマシン上に存在するツールのみを利用する

バイブ・コーディングのツールによって、模倣型キャンペーンの作成は格段に容易になっています。プログラミングの経験がない人でも、簡単なテキスト指示を与えることである程度機能するコードを作成できるようになりました。マルウェア開発の民主化は、防御側に新たな課題を突きつけています。

一部のAPTグループがすでにAIやLLMを早期に採用していることも確認されています。この傾向は、テキスト記述に基づいて迅速なソフトウェア試作を可能にするバイブ・コーディングツールが進化を続けるにつれて、さらに加速していくと考えられます。

まとめると、今日のAI時代におけるセキュリティブログによる脅威情報公開の主な問題は次の二点です。

- 攻撃者が他のグループの手法を模倣し、短期間で同等の能力を獲得できるようにしてしまう。

- アナリストがTTPやIoCといった指標だけに依存すると、帰属分析が混乱する要因となる。

脅威情報の公開は止めるべきか

トレンドマイクロは現段階では止めるべきではないと判断しています。脅威情報の公開はこれまで以上に重要であり、適応していく必要があります。 防御側や業界全体にとって、これは次のことを意味します。

犯罪者によるAIの利用はサイバー犯罪防御を複雑にします。 業界はこれまで以上に積極的に読者であるユーザを啓発し、支援していく必要があります。ブログから得られるLLM生成コードは攻撃者にとって出発点にはなりますが、完全なものではありません。公開を行う際には、LLMがどのように悪用され得るかを考慮し、詳細な記述がどのように利用されるかを検証することが求められます。

バイブ・コードのコピーは攻撃者特定のための帰属分析を混乱させます。 ただしこれは、TTPやIoCのみに依存した表層的な帰属観に限った話です。推奨される実践としては、ダイアモンドモデル侵入分析(Diamond Model of Intrusion Analysis)や、敵対者・インフラ・被害者・能力といった要素を横断的に捉える明確なアクターモデリングがあります。洗練された帰属分析は単純なインジケータの照合を超えて進化しなければなりません。

情報公開は引き続き不可欠です。 セキュリティ公開情報は、防御を可能にする先端的なセキュリティプラットフォームを支えるリサーチから生まれる副産物です。そうしたプラットフォームは常に第一線の防御を担う存在であり、公開を通じて行われる知識の共有はセキュリティエコシステム全体を強化する役割を果たします。

バイブ・コーディング(あるいはバイブ・プログラミング)は、AIによるコード生成を通じたソフトウェア開発のパラダイムシフトを示しています。この手法は実行可能なコードの記述を大幅に簡略化し、速度を高めることで、非プログラマーにとっての障壁を取り除きます。その一方で、深い技術知識を持たない「プロンプト・キディ(prompt kiddies)」と呼ばれる人々が、この技術を不正に利用できてしまうという問題も生じます。

本稿では、バイブ・コーディング型の生成ツールが悪用される可能性について、ほんの一部を示したに過ぎません。これらのツールの進化は、スレット(脅威)ハンターや防御側に新たな課題を突きつけます。単純にTTPを照合して攻撃を関連付ける従来の方法は、もはや有効ではなくなります。防御側は、攻撃者の意図や目的、標的に基づく先進的な攻撃クラスタリングや帰属分析の手法を取り入れていく必要があります。

帰属分析の技術を攻撃者の主要な目的に焦点を当てる方向にシフトさせることで、攻撃者が偽装工作を仕掛けることを難しくできるかもしれません。とはいえ、セキュリティは常に攻防のイタチごっこのようなものであり、トレンドマイクロは、一歩進むごとに新たな革新と適応のサイクルへと進化していきます。

参考記事:

Do Security Blogs Enable Vibe-Coded Cybercrime?

By: Ryan Flores, Numaan Huq, Vladimir Kropotov, Robert McArdle, Roel Reyes, Morton Swimmer, Rainer Vosseler and Fyodor Yarochkin

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)