- 脅威解説

- ビジネスメール詐欺(BEC)

BEC(ビジネスメール詐欺)

BEC(ビジネスメール詐欺)とは

BECは法人組織の経営層や従業員を巧妙なメールなどを使って騙し、不正な送金処理を実施させる詐欺の手口です。一般的な詐欺と異なるのは、サイバー犯罪者が標的とする法人組織の業務メールを事前に盗み見ることで、標的組織における人間関係、言葉遣い、送金手続きなどに関する詳しい情報を入手し、その情報を悪用し、非常に巧妙な手口で詐欺を試みる点です。そのため、トレンドマイクロではBECを主に「業務メールの盗み見を発端とした送金詐欺」の総称と定義しています※1。

※1 米国連邦捜査局(FBI)では「BECは海外取引先と電信送金を介して支払する企業を標的とした巧妙な詐欺である。その手口は、偽の送金処理を目的に、ソーシャルエンジニアリング攻撃や コンピュータへのハッキングによって正規のメールアカウントを侵害して行われる」と定義しています。

BECはそうした人の認識につけこんだ攻撃である為、セキュリティソリューションだけでは防ぎきることが難しい脅威とされており、世界中で大きな被害をもたらしています。

BEC(ビジネスメール詐欺)による被害

世界におけるBECの被害

2022年5月、米連邦捜査局(FBI)は、BECによる被害が2021年までに世界で総額430億米ドルに到達したことを報告しています。

また、「Internet Crime Report 2021」においては、2021年のサイバー犯罪に関する金銭的損失のうち、BECが最も大きな割合(35%)を占めていることを発表しています。

なぜ、これほどまでにBECが甚大な被害をもたらしているのか?

その理由は、「1件当たりの被害額(犯罪者にとっての儲け)に対して、技術的な難易度が低いから」です。例えば、ランサムウェア攻撃に代表される他のサイバー犯罪では、コストがかかる攻撃ツールや専門的な技術知識が必要になります。一方、BECは、最初のメールの盗み見などが成功すれば、標的とする人の心理の理解と、標的組織の内部事情に関する十分な情報さえあれば、攻撃を成功させることができます。

BECは、日本では2017年12月、日本の航空会社に億単位の被害が出たことで一躍注目されましたが、近年被害が多発している「ランサムウェア」ほどの知名度や、認知度は高くない印象を受けます。しかし、先述の「Internet Crime Report 2021」において、BECによる損失額は同年ランサムウェアの損失額の約49倍に上ったことが示されています。これは、BECが無視できない脅威の1つであることを明示した数字だといえるでしょう。

トレンドマイクロのセンサーデータに見るBECの発生傾向

トレンドマイクロのクラウド型セキュリティ基盤Trend Micro Smart Protection Network(SPN)では、世界中の脅威情報をビッグデータとして収集しています。SPN上では、悪意があると判断されたメールの中から、件名や内容を元に、トレンドマイクロ独自の抽出条件で、BECが試みられた件数を算出しています。

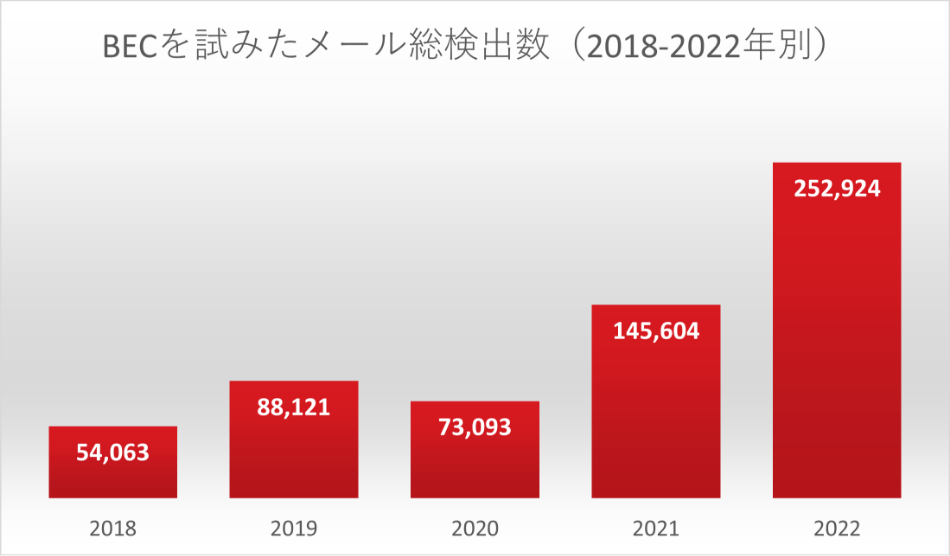

図:トレンドマイクロSPNで検知されたBECが試みられたメールの件数

本データによれば2020年に約7.3万件、2021年には約14.6万件、2022年では約25.3万件と、BECが試みられた件数は毎年大きく増加していることがわかっています。

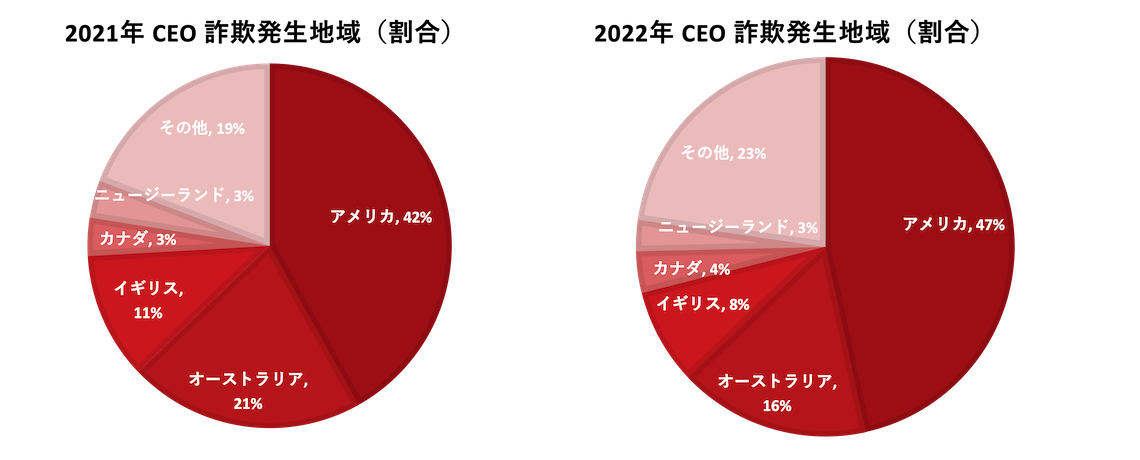

また、BECの主要な手口の1つとして「CEO詐欺」という手法があります。これは文字通り、社内の経営幹部になりすます手口です。CEO詐欺の発生件数に関して、SPNを用いて地域別に見た場合、2021年から2022年の間における発生地域は、アメリカ、オーストラリア、イギリス、カナダ、ニュージーランドなどが大きな割合を占めていました。

図:CEO詐欺の発生地域

これは、現在のCEO詐欺の主な対象が英語圏の国々に集中していることを示しています。逆に言えば、アジア圏などは言語的な障壁に守られて、世界に比べれば詐欺被害が少ない状況にあると捉えることもできます。

国内におけるBECの被害

それでは、日本国内において、BEC詐欺は警戒に値しない脅威と捉えてよいものでしょうか?

2022年6月に逮捕されたナイジェリアのBECグループは、その主な攻撃対象が中東地域でした。この事例から、攻撃者の言語圏に近い国が狙われる傾向にあると言えます。これはつまるところ、業務上、外国語を使用することが多い組織、つまり海外と取引を行う企業や海外拠点を持つ企業は、BECに狙われる可能性が高いとも言えます。つまり、そのような条件を満たす日系企業も例外ではないということです。

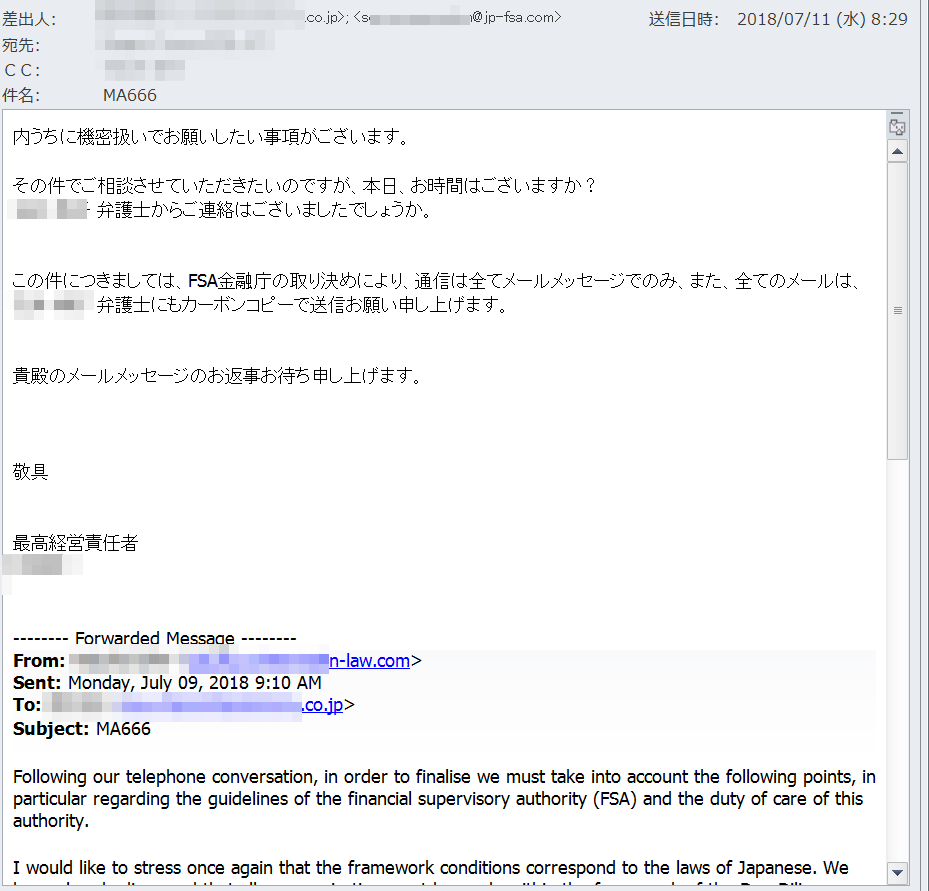

実際、序章で紹介した日本の航空会社の事例や、2018年の欧州の服飾ブランド会社の日本法人で発生した数億円規模の事例は、海外取引先や本社とのやりとりの際に発生したものです。また、2018年時点ですでに日本語でのBEC攻撃キャンペーンも確認されています。

図:トレンドマイクロが確認した日本語の詐欺メール例

さらに、トレンドマイクロでは、近年のOpenAIのようなChatGPTを始めとする生成系AIやディープフェイク技術が悪用されることで、手口がより巧妙化することを懸念しています。これらを踏まえると、BECの被害を食い止めている言語的障壁は絶対ではなく、国内においてもBECが警戒すべき脅威の一つであると言えるでしょう。

BEC(ビジネスメール詐欺)の攻撃手法・特徴

この表現は非常にわかりやすい反面、巧妙に作られたメール文面や物語じみたやりとりの経緯などに目が行きすぎてしまう可能性があります。

しかし、見落としてはいけない点として、そうした巧妙化を実現するための前段階で、攻撃者は特定の企業の「情報収集」を先に行っている、ということが挙げられます。つまり、BEC の被害が発生する背後には必ず、情報を収集するためのサイバー攻撃やソーシャルエンジニアリングなどが実施されているというフェーズ(段階)があるということです。

BECの成功率を上げるために、攻撃者が最も手に入れたい情報は業務メールの情報です。業務メール情報を盗み出すために行う攻撃としては、標的型メール等を使った「マルウェア感染」による窃取と、「フィッシング」による詐取の 2つに大別できます。

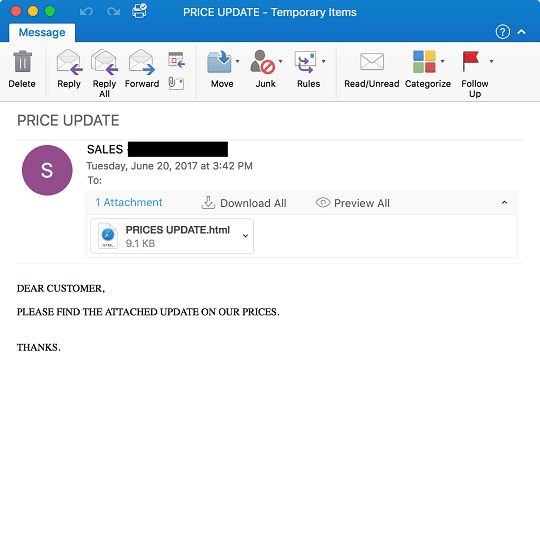

特に、フィッシングによるアカウント詐取の手法は、メール内リンクから不正URLに誘導する手法に加えて、さらに攻撃が高度化する傾向が見られます。例えば、通常のPDFファイルを添付しPDF内にリンクを埋め込む、HTMLファイルを添付するなど、セキュリティソフトに検知されづらい工夫を施したり、クラウドストレージサービスなど、組織の管理が行き届いていない目新しいツールを装ってアクセスさせたりするケースが確認されています。

図:HTML ファイルが添付されたフィッシングメール(料金体系の更新を告知する内容)

また、そうしたアカウント詐取が完全に実行できなかったとしても、標的組織に関する詳しい情報を元にメールアカウント自体を偽装して攻撃を行う手口なども確認されています。さらに、今後はディープフェイクなどの最新技術もBECの手法として盛り込まれていくことが予想されています。

BEC(ビジネスメール詐欺)への対策

他のサイバー犯罪の手口とは異なり、フィッシング詐欺やBECは特定の受信者を標的としているため、セキュリティ技術による検知が難しい場合があります。その為、BEC対策は、技術的対策と組織的対策を並行して実施することが重要となります。

被害に遭わないための組織的対策ポイント

組織的対策においては、フィッシング詐欺に関する従業員研修等を実施し、全体のリテラシーを高めると同時に、送金などの重要業務実行の際は、通常の担当者以外の承認をもらう、など第三者が確認するプロセスを導入することを推奨します。実際に、2018年に行ったトレンドマイクロの調査では、メール受信者以外の人物がきっかけで、詐欺に気づいたケースも一定数ありました。

被害に遭わないための技術的対策ポイント

技術的対策においては、従来からある不正な添付ファイル、URL、スパムメールなどを検出してブロックする対策を始めとし、DMARC(Domain-Based Message Authentication, Reporting, and Conformance)を用いて、メールの送信者を認証する技術が有用です。

また、BECメール検出の精度を更に向上する方法として、模倣ドメインの検出、送信元アドレスとヘッダ記載アドレスの差異の確認、信頼性の低いMTAの判定などをAIが総合的に判断する技術も存在します。他にも、AIを用いて空白行、略語、太文字の使用頻度、文章量、よく使う言い回しなどから書き方のクセを分析し、ソーシャルエンジニアリング攻撃を検出する技術なども存在し、複数の防御技術を組み合わせて保護することでより被害に遭う可能性を低減することが可能です。

さらに、「BECの攻撃手法に関する説明」で記載した通り、メールの盗み見の段階で、事前の情報収集として自社のアカウントが侵害されたり、自社内に侵入されたりする場合があります。総務省が令和3年度に公開した調査では、2020年の段階で68%の組織がクラウドサービスを利用しており、その内の5割が電子メール用途で使用していることがわかっています。

クラウドサービスにおいては、セキュリティの機能としてアカウントに頼る割合が大きいことから、パスワードを複雑化し、定期的に変更することや、二要素認証などの認証機構を導入することも、対策として以前よりも重要なものとなっています。一般的なフィッシング対策としてファイアウォール技術やWebフィルタリングの技術も有効です。

なお、サイバー攻撃が分業化し、役割の異なる複数の攻撃者が存在している現状を踏まえると、自社内に侵入され、認証情報を盗み出された後、BEC攻撃者にその情報を利用されるシナリオも想定されます。それらの内部侵入型攻撃の兆候を見逃さずに、被害を抑えるという観点においては、XDRなどの技術も有効です。

XDRは、ネットワーク機器やクラウドなど様々な領域から侵入し、被害者に気づかれないように工作する攻撃者に対して、マルチレイヤーにまたがる監視を適用することで、事前準備時点での攻撃を検知することが可能です。

また、Cyber Risk Exposure Management(CREM)の技術を用いて、不審なアカウントの挙動を検知し、そのリスクを管理することも重要です。メールアカウントなどは直接外部に接触する領域である為、よりリスクの高い領域となります。通常の挙動とは異なる動き方・運用をリスクとして認識できる技術によって、攻撃の兆候を見抜くことができます。

トレンドマイクロのソリューション

トレンドマイクロでは、BECメールを検知する為の対策として、下記の通りのソリューションを提供しています。

| 攻撃者の手口 | トレンドマイクロが提供する機能 | 該当するソリューション |

|---|---|---|

| 模倣ドメインの使用、ヘッダの偽装、脆弱なMTA(Mail Transfer Agent)の悪用を駆使したなりすまし | ・AIによるメールヘッダ解析 ・AIによる本文解析 |

|

| メッセージヘッダ送信者(From)を偽装したなりすまし | ・スプーフィング検知 エンベロープの送信者とヘッダの送信者が異なる場合に検知する。 |

Trend Micro Email Security |

| メールの表示名を偽装したなりすまし | ・表示名のスプーフィング検知 メールの表示名とヘッダの送信者が異なる場合に検知する。 |

Trend Micro Cloud App Security |

| 取引先や自社など信頼性の高い組織へのなりすまし | ・高プロファイルドメインの設定 自社や取引先など特定のドメインを登録することにより、模倣ドメインの検知力をさらに向上。 |

Trend Micro Cloud App Security |

| 取締役や役員層など強制力の高い人物へのなりすまし | ・高プロファイルユーザの設定 BECのターゲットになりやすい役員クラスの社員を登録することにより、その社員を装ったメールへの検知力をさらに向上。 |

Trend Micro Cloud App Security |

| 言葉遣いや文体を真似たなりすまし | ・Writing Style DNA 空白行、略語、太文字の使用頻度、文章量、よく使う言い回しなど高プロファイルユーザ送信済みメールボックスのメールから書き方のクセをAIによって分析し、書き方が異なる場合、BECとして検知。 |

Trend Micro Cloud App Security |

また、フィッシングや内部活動の対策として、下記の通りのソリューションを提供しています。

| 対策 | 予防 | トレンドマイクロのソリューション |

|---|---|---|

| フィッシング対策 | 外部への不正なネットワーク通信・接続の検出 | ・Trend Vision One Endpoint Security、Trend Micro Web Security as a Serviceなどの製品の「Webレピュテーション」機能により、不正サイトやC&Cサーバへの接続を検出 |

| 内部活動対策 | ネットワーク内部での不審な挙動を可視化する | ・Deep Discovery Inspectorによるネットワーク監視 ・Trend Micro Cloud One Workload Securityのファイアウォール、IDF/IPS機能による遠隔からの攻撃の検知 ・Trend Micro Cloud One Workload Securityの変更監視機能やセキュリティログ監視機能によるサーバ上での不審な活動を可視化 ・Trend Vision OneのEDR、XDR機能により不審な挙動を検出 |

| エンドポイントやサーバに総合的なセキュリティソフトを導入する | ・Trend Vision One Endpoint Securityなどの対策製品の導入 | |

| アカウント乗っ取りへの対策 | 組織内のアカウントやデジタル資産のリスクを管理する | ・Trend Vision OneのRisk Insight機能により不審なアカウントを検出 |

まとめ

記載してきた通り、BECは十分な情報があれば、高度なIT技術なしに攻撃が成立してしまうという点で、引き続き、様々なサイバー犯罪者に攻撃手段として選択される可能性が高いと言えるでしょう。

また、ディープフェイクや生成系AIなど様々な技術の進歩によって、その詐称の手口はより巧妙化することが予想されます。ランサムウェアを超える被害を世界でもたらしているということからも、決して油断ならない脅威の1つです。そうした巧妙化や被害拡大を見据えて、組織面や技術面といった複数の対策を組み合わせ、リスクを低減していくことが組織には求められます。