経済産業省「サプライチェーン強化に向けたセキュリティ対策評価制度」とは?~2026年度の制度開始に備えるべきポイントを解説

2026年度下期から開始される「サプライチェーン強化に向けたセキュリティ対策評価制度」。制度の概要と準備しておくべきことについて解説します。

サプライチェーン強化に向けたセキュリティ対策評価制度とは?

評価制度の目的

経済産業省(以下、経産省)や内閣官房国家サイバー統括室(NCO)が主導する「サプライチェーン強化に向けたセキュリティ対策評価制度(SCS評価制度※、以下、本評価制度)」は、近年国内でも頻発するサプライチェーンに甚大な影響を与えるサイバー攻撃に対して、サプライチェーン内の各組織に必要なセキュリティ対策を提示しつつ、その対策状況を可視化する仕組みです。記事執筆現在(2026年1月21日現在)、2026年度中の制度開始を目指し、議論中です。

※ supply chain security評価制度。

経産省が公表している「制度構築方針(案)※」によると、制度の趣旨は、次のように明記されています。

※正式名称は、「サプライチェーン強化に向けたセキュリティ対策評価制度に関する制度構築方針(案)」(2025年12月版)。

●発注者・受注者双方にとって、適切なセキュリティ対策の決定や対策状況の説明が容易・適切となることが期待される。

●また、取引先のセキュリティ対策が適切に実装されることで、発注企業のサプライチェーン・リスクの低減や、経済・社会全体でのサイバーレジリエンスの強化が期待される。

(関連記事)サイバーレジリエンスとは?

本稿では、上記を目的とする本制度のポイントやその背景を解説し、組織が実施するべきセキュリティ対策について解説します。まだ議論中の制度ではあるものの、2026年度末の一部制度開始に向け、セキュリティ担当者が今から準備できることについても考察します。次節では、この制度の議論の背景を解説しますが、制度の概要を先に知りたい方は、「評価制度のポイント」の章からお読みください。

商流に影響するサイバー攻撃による被害

近年組織の大小を問わず、ランサムウェア攻撃などのサイバー攻撃による被害拡大が表面化しています。サイバー攻撃によって、1組織のITシステムが侵害を受け業務が停滞すると、商流のサプライチェーンの下流に当たる組織の業務も停滞し、製品やサービスの供給不可など、結果的に市民生活や経済活動全体に悪影響を及ぼします。下記は、その関係を簡略化したイメージ図です。

実際、2025年9月にランサムウェア攻撃の被害を公表した大手飲料会社アサヒグループホールディングス株式会社の事例では、システムの暗号化により商品の受注・出荷が停滞し、複数の取引先組織が影響を公表しています。

(参考情報)

「アサヒビール様商品の欠品につきまして」(2025年10月3日。株式会社松屋フーズホールディングス)

「アサヒグループホールディングス各社商品の受注出荷一時停止による当社プライベートブランド商品への影響について」(2025年10月3日。株式会社セブン‐イレブン・ジャパン)

「アサヒグループホールディングス社の商品の取り扱いについて」(2025年10月3日。コープデリ生活協同組合連合会)

また、国外でもイギリスの大手自動車会社であるジャガー・ランドローバー(JLR)で、2025年9月に公表したサイバー攻撃の被害により、複数の工場で生産を一時停止、ディーラーでの自動車販売停止などの事態が引き起こされました。

(関連記事)

・アサヒグループへのランサムウェア攻撃事例を記者会見から考察~今、注意すべき「データセンター」への侵害

・ジャガー・ランドローバーのサイバーインシデントが示す戦略的教訓

組織と組織の関係は「1対1」という単純なものではく、下図に示すような蜘蛛の巣のようなつながりです。この関係性において、ある組織でサイバー攻撃により事業が停滞した場合、連鎖的にサプライチェーンが寸断され、複数のサプライチェーンで複雑につながる多くの組織に影響があると言えるでしょう。

ITにおけるサプライチェーンとは?

商流だけでなく、「ITにおけるサプライチェーン」についても考えてみましょう。商流におけるサプライチェーンは、「親会社-子会社/グループ会社」、「業務の委託元-委託先」などの様々な組織の相互関係で構築されています。組織間の関係性にも寄りますが、IT分野に焦点を当てたサプライチェーンでは、①同一のネットワーク・ITシステムを共用する関係性、②個人情報・機密情報などのデータを預託する関係性、③ITシステムの発注や導入・保守を行う関係性、などが考えられます。

上記の関係性を、サイバー攻撃者は巧みに悪用しています。

「サプライチェーン攻撃」という言葉を聞いたことがあるでしょうか?これは、組織間の業務上の繋がりを悪用して次なる攻撃の踏み台とするサイバー攻撃手法のことです。例えば、同一のネットワーク・ITシステムを共用する他組織のアカウントを侵害し標的となる組織へサイバー攻撃を行う、またはITシステムの保守を行う組織が設定したネットワークやアカウントを介して、標的組織へのサイバー攻撃を行う手口などが挙げられます(①と③の関係性で起きやすい)。

(関連記事)

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

・岡山県精神科医療センターのランサムウェア報告書を読み解く

これに加えて、「データ・サプライチェーンリスク」も存在します。サプライチェーン攻撃はあくまでも本来の攻撃対象組織を攻撃する際に、他組織を踏み台にする攻撃手口のことですが、データ・サプライチェーンのリスクは、組織外に預託されているデータが他組織経由で侵害されるリスクのことです(②の関係性で起きやすい)。業務委託などでデータを委託先組織に送付・預託している例がイメージしやすいですが、クラウドなど他組織が提供しているシステムに、自組織のデータを預託している場合もこれに含まれます。

(関連記事)

・データ・サプライチェーンとは?マネジメント上の課題を解説する

・事例から考えるサービスサプライチェーンリスクによる影響とその対策

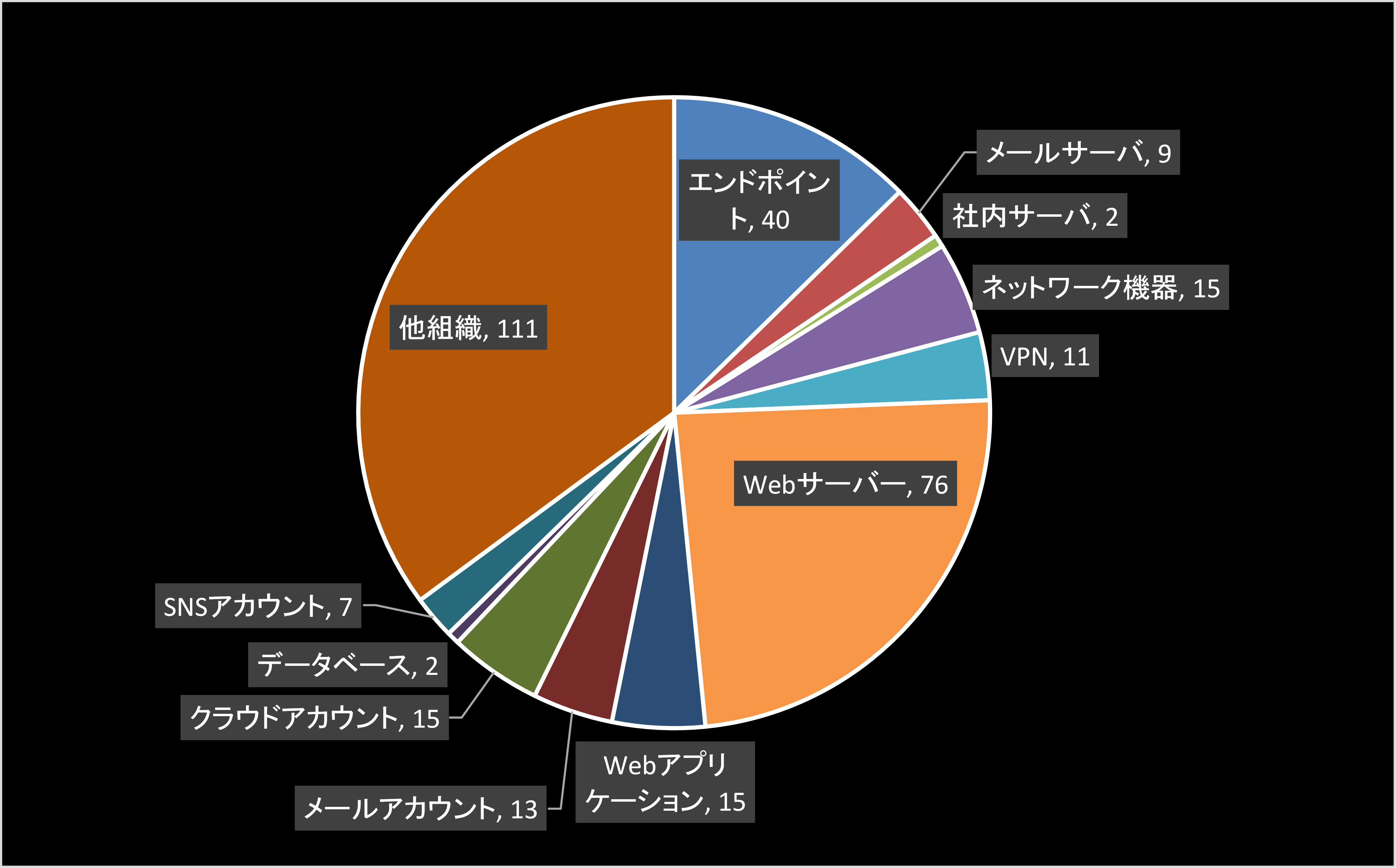

実際に、2025年に国内で公表されたセキュリティインシデントのうち、攻撃の侵入口となるアタックサーフェスの分類を見ると、最も多いのは「他組織」となっています。自組織の防御を固めても、ITサプライチェーンの関係性にある他組織経由で不正アクセスやデータ侵害を受けるリスクをコントロールすることがいかに難しいかを示していると言えるでしょう。

(関連記事)2025年の国内セキュリティインシデントを振り返る

サプラチェーンリスク可視化の難しさ

こうしたサプライチェーン上のサイバーリスクに対する対応は、これまで行われていなかったわけではありません。一部の業界では業界向けのサイバーセキュリティガイドラインを策定し、各対策項目を分類したセキュリティ対策レベルを設けて、組織のセキュリティ対策レベルの可視化を図るなど行ってきました。また、組織独自にセキュリティ対策チェックシートを作成し、取引先組織へ定期的なチェックを求める方法が行われています。

(関連記事)

・自工会(JAMA)・部工会(JAPIA)のサイバーセキュリティガイドラインの要点は?

・総務省「地方公共団体における情報セキュリティポリシーに関するガイドライン」とは?~改訂ポイントを分かりやすく解説~

・金融庁サイバーセキュリティガイドラインの要点は?~175項目はどのような項目か?

さらにこうした状況はサプライチェーン上に存在する中小企業にとっては負担となる可能性もはらんでいます。組織の事業内容によっては、複数の業界セキュリティガイドラインの準拠や取引先組織ごとのセキュリティチェックをクリアしなければならず、そもそも人材やコスト面で大企業ほどセキュリティ対策にリソースを投資できない中小企業は、負担がさらに増加するという側面もありました。

こうした課題を受け、「発注者・受注者双方にとって、適切なセキュリティ対策の決定や対策状況の説明が容易・適切となる」ことを目的として議論が始まったのが、サプライチェーン強化に向けたセキュリティ対策評価制度です。

次章では、この制度のポイントを解説していきます。

| リスク分類 | 想定するサプライチェーンリスク | 影響を受けるサプライチェーン |

|---|---|---|

| 事業継続 自社事業・サービスの提供途絶 |

サプライチェーン企業へのサイバー攻撃等に起因する、調達部品の供給遅延・停止 | ビジネスサプライチェーン (物品調達、業務委託、業務提携、API 連携を含む) |

| 調達したクラウドサービスへのサイバー攻撃等に起因する、クラウドサービスの停止 | IT サービスサプライチェーン (クラウドやホスティングなど外部 IT サービスを含む) |

|

| データ保護 機密情報の漏洩・改ざん |

サプライチェーン企業へのサイバー攻撃等に起因する、機密情報の漏えい・改ざん | ビジネスサプライチェーン |

| マネージドサービス等へのサイバー攻撃等に起因する、機密情報の漏洩・改ざん | ITサービスサプライチェーン | |

| 調達したクラウドサービスへのサイバー攻撃等に起因する、機密情報の漏洩・改ざん | ITサービスサプライチェーン | |

| 不正アクセス 取引先等を踏み台とした不正侵入 |

サプライチェーン企業の環境を踏み台とした、発注者側システム環境への不正侵入 | ビジネスサプライチェーン |

| マネージドサービス等の環境を踏み台とした、発注者側システム環境への不正侵入 | ITサービスサプライチェーン |

表:本評価制度で対象とするリスクの範囲(経産省の公開情報を元に、トレンドマイクロに作成)

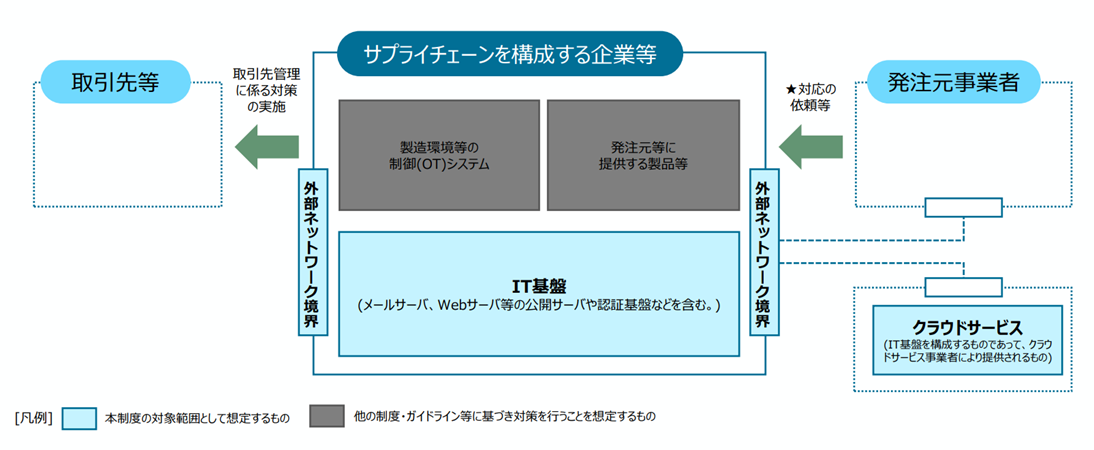

対象組織と対象範囲

経産省が公表している資料によると、対象範囲はサプライチェーンを構成する企業等のIT基盤(クラウド環境を含む)としています。OTシステムや発注元に提供する製品(編集部注:ネットワーク機器やオンプレ型のシステムなど対象事業者の環境内で基本的に使用されるもの)は、ここでいう「IT基盤(メールサーバ、Webサーバ、認証用基盤など)」と対応が異なるため他の制度・ガイドラインでの対応を想定しており、この評価制度の対象範囲には含められていません※。

※加えて、例外的に適用範囲に含めないことが許容され得るものとして、本制度の要求事項を満たすことが困難なIT機器やソフトウェア(例:サポート期限切れのソフトウェア等)を挙げている。除外理由を明記し、セキュリティ専門家や評価機関が妥当性を評価する運用とする想定。

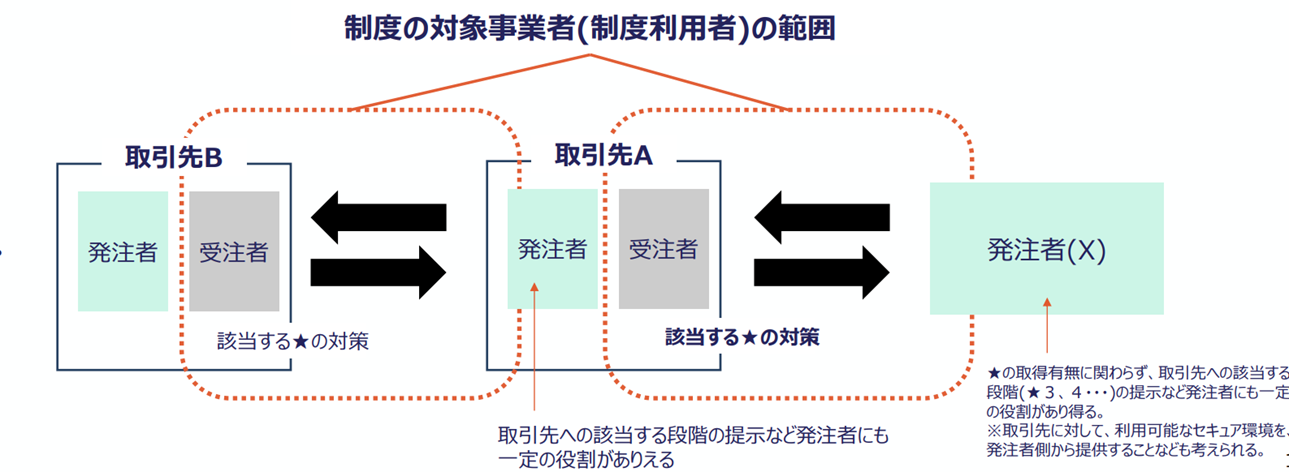

(関連記事)経産省が策定した工場セキュリティガイドラインを解説

また、本評価制度の対象とする組織は、2社間の契約における受注者側である「サプライチェーン企業」とされています。経産省の資料では、「★(編集部注:後述します)の取得有無に関わらず、取引先への該当する段階(★3、4・・・)の提示など発注者にも一定の役割があり得る」としており、受注者側のセキュリティ対策に発注者側が協力する必要性を言及しています。評価取得の申請主体は、自社のIT基盤を中心にセキュリティ対策向上に責任を有する単位とされ、具体的には、法人単位・企業グループ単位・事業部単位が想定されています。当然ながら、同一の法人組織でも、場面によって、発注者・受注者どちらにもなり得るため、事業部門やグループ間での本制度に対応するためのノウハウの共有は、組織全体で見たときに非常に重要です。場合によっては、組織内に本評価制度を発注・受注両面から一括管理する部門を設けることも一案かもしれません。

段階別評価の概要

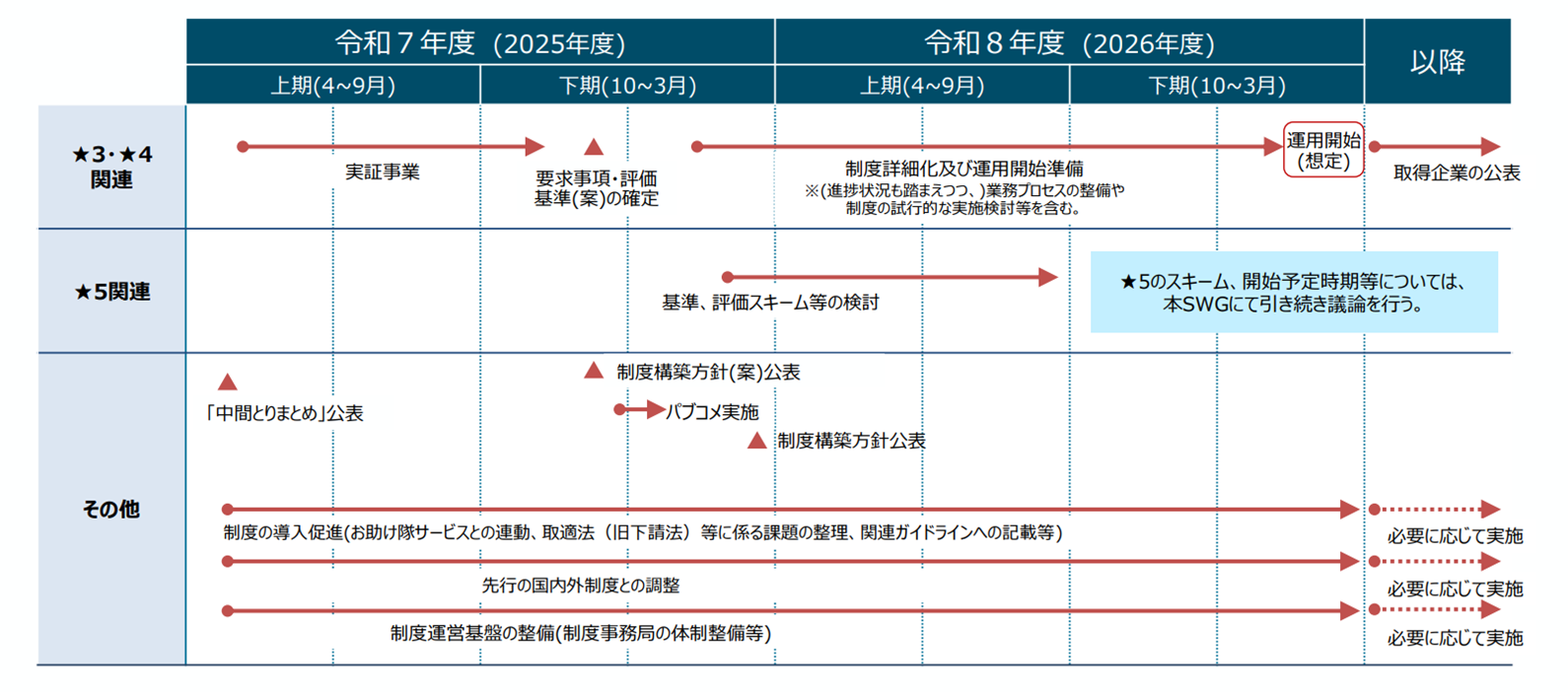

本評価制度では、想定されるリスクに対するセキュリティ対策のレベルに応じて、星(★)3~5までの3段階評価の制度を念頭に置いています(下表参照)※。★5については2027年度の実施が予定されており、現在内容を検討中です。

※★1と★2については、独立行政法人情報処理推進機構(IPA)が公開している「SECURITY ACTION」で提案している取り組みが該当する、としている。

| ★3 | ★4 | ★5 (対策事項を検討中) |

|

|---|---|---|---|

| 想定される脅威 | ・広く認知された脆弱性などを悪用する一般的なサイバー攻撃 | ・供給停止等によりサプライチェーンに大きな影響をもたらす企業への攻撃 ・機密情報等、情報漏洩により大きな影響をもたらす資産への攻撃 |

・未知の攻撃も含めた、高度なサイバー攻撃(APTなど) |

| 対策の基本的な考え方 | ・最低限実装すべきセキュリティ対策 ・基礎的な組織的・技術的対策 |

・標準的に目指すべきセキュリティ対策 ・組織ガバナンス・取引先管理、システム防御・検知、インシデント対応等包括的な対策を実施(実地審査及び技術検証を含む評価によって対策実施状況の確認を行う) |

・到達点として目指すべき対策 ・国際規格等におけるリスクベースの考え方に基づき、自組織に必要な改善プロセスを整備、システムに対しては現時点でのベストプラクティスに基づく対策を実施 |

| 脅威に対する達成水準 (イメージ) |

・組織内の役割と責任の定義 ・自社IT基盤への初期侵入・侵害拡大等への対策実施 ・インシデント時に、社内外関係各所への報告・共有の最低限の手順が定義・実施されている |

・取引先のシステムやデータを含む内外への被害拡大や攻撃者による目的遂行のリスクを低減 ・事業継続に向けた取組や取引先の対策状況の把握など、自社の位置づけに適合したサプライチェーン強靭化策を実施 |

・組織において国際規格等に基づくマネジメントシステムが確立されている ・リスクを適宜適切に把握した上で、インシデントに対して迅速に検知・対応するなど、ベストプラクティスに基づくサイバーレジリエンス確保策を実施 ・取引先等への指導や共同での訓練の実施など、自社サプライチェーン全体のセキュリティ水準向上に資する対策を実施 |

| 評価スキーム | 専門家確認付き自己評価 | 第3者評価 | 第3者評価 |

| 有効期間 | 1年 | 3年 | 検討中 |

| ベンチマーク(参考) | ・自工会・部工会ガイド Lv1 ・英 Cyber Essentials |

・自工会・部工会ガイド Lv2とLv3の一部項目 ・分野別ガイドライン※等 ※★4で対処する脅威等に照らして精査し、対策事項の案を抽出する。 |

・ISO/IEC27001 ・自工会・部工会ガイド Lv3等 |

表:段階別評価の概要(経産省の公開情報を元に、トレンドマイクロにて整理)

上の表の達成水準を簡略化した図にすると、以下のようになります。

経産省の資料では、注意点として「本制度は、サプライチェーンにおける企業の位置づけや想定リスク等を踏まえて求められるセキュリティ対策の水準を定め、企業の対応状況を可視化するものであり、事業者のセキュリティ対策レベルを競わせることを目的としたもの(格付け制度等)ではない」としています。評価制度という名称から組織のセキュリティレベルの格付け、という印象を持つ方もいるかもしれませんが、あくまでも受・発注者間のセキュリティチェック・申告内容の可視化と負担軽減が目的である点に注意が必要です。

セキュリティ対策はリソースを投入するほど強靭にはなりますが、どのような組織でもリソースには限りがあります。あくまでも自組織に起こり得るサイバーリスクを鑑みて対策を実施するべきです。そのためには、自組織の情報資産の棚卸と想定されるサイバーリスクについて整理しておくことが必要です。

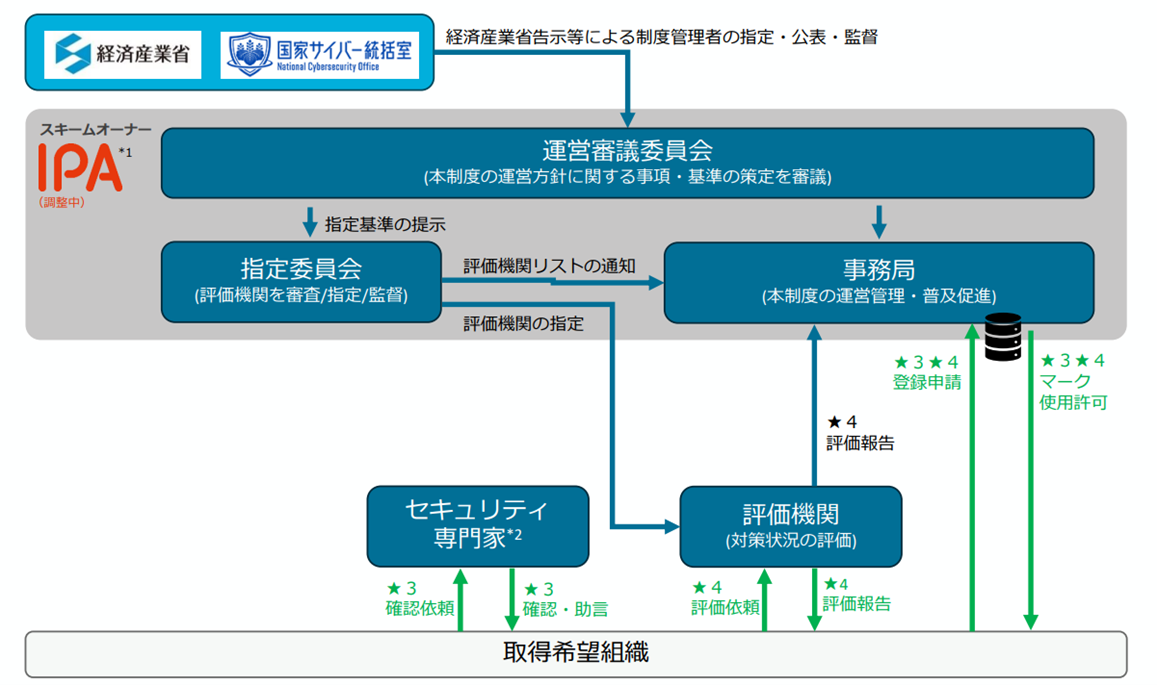

誰が「評価」を行うのか?

本評価制度においては、自己評価ではなく「専門家・専門機関から評価される」という点がポイントです。★3では、一定の資格を保有した「セキュリティ専門家※」が、★4~5では、「評価機関※」がそれぞれ評価をする体制が予定されています。

※セキュリティ専門家:制度用の研修を受けた、情報処理安全確保支援士、公認情報セキュリティ監査人、CISSP、CISM、CISA、ISO27001主任審査員を想定。

※評価機関:所定の条件をクリアし、指定委員会による指定を受けた組織を想定。

★3の場合、取得希望組織が自己評価結果を記入し、資格を持ったセキュリティ専門家に提出、評価を受け、制度事務局にその結果を提出すると証書が交付されるフローが想定されています。

★4の場合、取得希望組織が評価・技術検証の依頼を、評価機関に依頼し、資格者(技術検証事業者)による検証を経て、制度事務局から評価結果の通知と証書の交付がされるフローが想定されています。

具体的なセキュリティ要求事項

本評価制度の概要を理解した上で、実際具体的にはどのようなセキュリティ対策が求められているのでしょうか?

本制度も他のセキュリティガイドラインと同じように、対策項目の基本的な考え方は、米NISTのCyber Security Framework(CSF)をベースにしています。本制度では対策項目を、NIST CSFの6つのコア(統治・識別・防御・検知・対応・復旧)を軸とした6つの分類を設け、さらに取引先管理についての7つ目の分類を追加して整理しています。

| 大分類 | ★3 | ★4 | NIST CSF における機能 |

|---|---|---|---|

| ガバナンスの整備 | 最低限のリスク管理体制構築 ・自社のセキュリティ担当の明確化 ・セキュリティ対応方針の策定 |

継続的改善に資するリスク管理体制の構築 ・定期的な経営層への報告、不備の是正等 |

統治(GV) |

| 取引先管理 | 取引先に課す最低限のルール明確化 ・他社との機密情報の取扱い明確化 ・接続している外部情報サービスの把握 |

取引先の管理・把握及び取引先との役割・責任の明確化 ・機密情報共有先の把握 ・重要な取引先等の対策状況把握 ・インシデント発生時の他社との役割等の明確化 |

|

| リスクの特定 | 自社IT基盤や資産の現状把握 ・情報資産やネットワークの把握 ・外部情報サービスの管理 |

脆弱性など最新状況の把握と反映 ・脆弱性管理体制、管理プロセスの明確化 |

識別(ID) |

| 攻撃等の防御 | 不正アクセスに対する基礎的な防御 ・ID管理手続、アクセス権限の設定 ・パスワードの安全な設定及び管理 ・内外ネットワーク境界の分離・保護 端末やサーバの基礎的な保護 ・適時のアップデート適用、不要ソフトウェアの削除 ・端末等へのマルウェア対策 |

多層防御による侵入リスクの低減 ・重要な保管データの暗号化 ・ログの収集・定期的な分析の実施 ・社内システムにおける適切なネットワーク分離 ・社外への不正通信の遮断(出口対策) |

防御(PR) |

| 攻撃等の検知 | ネットワーク上の基礎的な監視等 ・ネットワーク接続・データの監視 |

迅速な異常の検知 ・情報機器等の状態、挙動の監視・対応や分析 |

検知(DE) |

| インシデントへの対応 | インシデント発生に備えた対応手順の整備 ・インシデント対応手順の作成 |

対応(RS) | |

| インシデントからの復旧 | インシデント発生から復旧するための対策の整備 | インシデントからの復旧手順等の整備 ・復旧ポイント、復旧時間を満たす手順等の整備 |

復旧(RC) |

表:本評価制度における要求事項・評価基準の表(経産省の公開情報を元に、トレンドマイクロにて作成)

(関連記事)新たに「ガバナンス」が追加されたNIST Cybersecurity Framework 2.0の変更点を解説

より詳しい基準案については、別紙として公表されている「★3・★4要求事項案・評価基準案」にまとめられています。本評価制度の要求事項については、特に「ガバナンスの整備」、「取引先管理」、「特定」、「防御」の部分に多くの項目が割かれ、事前対策や予防に力点を置いている点が特徴的です。ただ、今後「検知」、「対応」、「復旧」のフェーズの項目が追加される可能性もあり、今から自組織の対策を整理しておくことをお勧めします。

上記の表に基づいた評価基準や評価方法については、今後ガイダンス資料(自己評価ガイド、第3者評価ガイド、技術検証ガイドなど)を整備する予定とされています。しかし、NIST CSFをベースとしている以上、極めて新規性のある対策が求められる割合は多くなく、あくまで基本や他のセキュリティガイドラインで求められている対策項目でクリアできる部分が大いにあると思われます。

★3と★4、まずどちらを目指すべきか?

本稿の読者の多くが気になっている点が「★3と★4」どちらを目指すべきか?という点でしょう。これについては、経産省の資料では「事業継続リスクと情報管理リスクに着目する」方法が、一例として掲示されています。サイバー攻撃による事業停止および情報漏洩のリスクという観点で、自組織と取引先の関係上、どちらかのリスクが高ければ、より高い水準の★4を目指すべき、という考え方です。

多くの組織にとっては、多様な取引先との関係性は一様ではないでしょう。他組織のネットワークへのアクセス権の保有有無、共通のIT基盤の共有関係にあるかどうか、機密情報を預託される関係性にあるか、など、それぞれの関係性の中で強化してきたサイバーセキュリティの取り組みもあるでしょうから、今一度それらを整理し、基本的な個所がまだ欠落している部分があれば、まずは★3を、すでに基礎的な取り組みはされているのであれば、より強化した対策が求められている★4を取得したほうが、今後の取引関係も円滑に進められるでしょう。

先に掲示した「図:ITにおけるサプライチェーンの代表的な関係性」も、併せて参照ください。

具体的にセキュリティ要求事項を満たすには?

セキュリティ要求事項の中には組織ルールの策定・更新、組織自体の改編などを伴うものもありますが、技術的なソリューションやセキュリティサービスでカバーできる部分もあります。読者の方の組織で導入済みの既存のソリューション・サービスでカバーできるもの、新規に導入や内容のアップグレードが必要なものとして何があるか、今から整理しておくことをお勧めします。

下表は、参考までに当社のセキュリティソリューション、サービスでカバーできる項目を整理したものです。

| 大分類 | ★3 | ★4 | ||

|---|---|---|---|---|

| 項目 | ソリューション・サービス例 | 項目 | ソリューション・サービス例 | |

| ガバナンスの整備 | 最低限のリスク管理体制構築 ・自社のセキュリティ担当の明確化 ・セキュリティ対応方針の策定 |

●資産の可視化・制御によるルール策定支援 (Trend Vision One - Cyber Risk Exposure Management) |

継続的改善に資するリスク管理体制の構築 ・定期的な経営層への報告、不備の是正等 |

●管理下の情報資産のリスク値や脆弱性対策状況の報告 (Trend Vision One - Cyber Risk Exposure Management) |

| 取引先管理 | 取引先に課す最低限のルール明確化 ・他社との機密情報の取扱い明確化 ・接続している外部情報サービスの把握 |

●子会社の※ITシステムの一元化・管理 (Trend Vision One - Cyber Risk Exposure Management) ※子会社以外の管理は不可 |

取引先の管理・把握及び取引先との役割・責任の明確化 ・機密情報共有先の把握 ・重要な取引先等の対策状況把握 ・インシデント発生時の他社との役割等の明確化 |

●子会社※のITシステムに対するセキュリティ対策状況把握 (Trend Vision One - Cyber Risk Exposure Management、および Trend Vision One - XDR Endpoint Sensor, Agentic SIEM) ※子会社以外の管理は不可 |

| リスクの特定 | 自社IT基盤や資産の現状把握 ・情報資産やネットワークの把握 ・外部情報サービスの管理 |

●自社のITシステムの一覧化・管理 (Trend Vision One - Cyber Risk Exposure Management) |

脆弱性など最新状況の把握と反映 ・脆弱性管理体制、管理プロセスの明確化 |

●脆弱性情報の収集 ●管理対象の機器の脆弱性の把握 (Trend Vision One - Cyber Risk Exposure Management) |

| 攻撃等の防御 | 不正アクセスに対する基礎的な防御 ・ID管理手続、アクセス権限の設定 ・パスワードの安全な設定及び管理 ・内外ネットワーク境界の分離・保護 |

●古いアカウント、MFA無効化アカウント、過剰権限の監視 (Trend Vision One - Cyber Risk Exposure Management) ●パスワードの強制リセット (Trend Vision One の Security Playbooks の機能) |

多層防御による侵入リスクの低減 ・重要な保管データの暗号化 ・ログの収集・定期的な分析の実施 ・社内システムにおける適切なネットワーク分離 ・社外への不正通信の遮断(出口対策) |

●ログの収集・保管・分析 (Trend Vision One - Agentic SIEM) ●不正通信の遮断 (Trend Vision One - Zero Trust Secure Access, Trend Vision One - Network Security、など) |

| 端末やサーバの基礎的な保護 ・適時のアップデート適用、不要ソフトウェアの削除 ・端末等へのマルウェア対策 |

●端末内のアプリケーションの可視化・リスク監視 (Trend Vision One - Cyber Risk Exposure Management) ●マルウェア検知・駆除 (Trend Vision One - Endpoint Security など) |

|||

| 攻撃等の検知 | ネットワーク上の基礎的な監視等 ・ネットワーク接続・データの監視 |

●社内通信の監視 (Trend Vision One - Network Security など) ●端末への不正通信の可視化・防御 (Trend Vision One - Endpoint Security) ●MXDRによる監視サービス (Trend Service One Complete) |

迅速な異常の検知 ・情報機器等の状態、挙動の監視・対応や分析 |

●端末の異常な挙動などの検知 (Trend Vision One - XDR Endpoint Sensor) |

| インシデントへの対応 | インシデント発生に備えた対応手順の整備 ・インシデント対応手順の作成 |

●運用プロセス整備の助言 (Trend Service One Complete) ●対応トレーニングの提供 (Trend Micro Certified Professionals - インシデントレスポンスコース) |

||

| インシデントからの復旧 | インシデント発生から復旧するための対策の整備 | ●インシデント報告書作成 (Trend Service One Complete) |

インシデントからの復旧手順等の整備 ・復旧ポイント、復旧時間を満たす手順等の整備 |

●インシデント模擬訓練ツール (インシデント対応ボードゲーム) |

表:本評価制度における要求事項と対応するトレンドマイクロのソリューション・サービス例

経産省の資料によると、本評価制度の導入促進のため、★3と★4の対策項目の達成のため、「サイバーセキュリティお助け隊サービス」を改訂し、同サービスの活用も提案していく予定です。

本制度の運用開始を、図の通りのシナリオである2027年2~3月頃と想定した場合、あと1年ほどの準備期間があります。

本制度は多分に、NIST CSFや自工会・部工会のセキュリティガイドラインを参照した制度となっています。そのためこれらのセキュリティガイドラインに基づいて、リスクアセスメントや対策を進めている組織は、ある程度準備ができている状況とも言えます。加えて、この機会に、再度自組織のセキュリティ対策の状況を整理しておくこと、また取引先やグループ企業間でのルール策定や見直しをしておくことも重要です。

まとめ

今回は、「サプライチェーン強化に向けたセキュリティ対策評価制度」のポイントについて解説しました。セキュリティインシデントが経営問題化する事例が多くみられる昨今、セキュリティ対策を向上させることはビジネスを守ることに直結します。今回のような新たなセキュリティの枠組みを負荷ではなく、チャンスととらえ、本評価制度を利用して自組織のセキュリティへの取り組みをアピールし、ビジネスを円滑に進めさらに拡大していくことにも活用できるでしょう。

本評価制度について、パートナー様向けのセミナーを、2月中に福岡、大阪、名古屋、東京で順次開催します。詳細は以下をご確認ください。※本セミナーは、一般のお客様はお申込みいただけません。ご了承ください。

監修

小原 哲也

トレンドマイクロ株式会社

ストラテジックイニシアティブ営業本部

シニアセキュリティコンサルタント

情報処理安全確保支援士。JASA公認情報セキュリティ監査人補。

2012年1月トレンドマイクロに入社。

国内大手企業のCSIRT/SOCを向けに、インシデント対応フロー作成支援、運用コンサルティング、啓発活動など、平時/有事のインシデントレスポンス対応体制強化の支援行う。加えて、教育委員会向けのインシデント対応・教員向け情報モラル向上のコンテンツ協同開発にも従事。

現在は、主にセキュリティ投資の意思決定のための顧客組織の課題整理やアセスメント手法の開発のほか、顧客の中長期のセキュリティ目標に対する組織・技術的対策の提案業務に従事。「情報処理安全確保支援士」向けの実践講習の講師も努める。