ERP(Enterprise Resource Planning)のサイバーリスク~攻撃事例から学ぶリスク例と防御策とは?

昨今、ERPを基軸としたデータ漏洩事例が国内外で複数報告されるようになりました。2025年に発覚した2つのERPの脆弱性を中心に、ERPのサイバーリスク動向について解説します。

「ERPは会社の心臓部」。そう言われるのは、会計・販売・在庫・人事など、企業活動の中枢的なデータと業務プロセスに関する情報が集約されているからです。便利な一方で、ひとたび侵害されると情報漏えい・業務停止・周辺システムへの侵入拡大が同時に起こり得ます。近年、ERPがサイバー攻撃者にとって狙い目になっている側面もあります。

本稿では、サイバー攻撃者がERPを狙う理由を整理した上で、2025年に注目を集めた2つの脆弱性悪用事例に焦点を当てつつ、推奨されるセキュリティ対策について解説します。

欧米を中心に普及してきましたが、近年ではDXを推進する基幹システムとして日本でも幅広い業界で採用する企業が増えています。民間市場調査会社※によると、2024年のERPパッケージライセンス市場規模(国内)は、前年比12.1%増の1,684億4,000万円と推計されており、ITの中でも順調な成長を続ける市場として注目されています。

※出典:株式会社矢野経済研究所「ERP市場動向に関する調査(2025年)」(2025年9月22日発表)。市場規模はERPパッケージベンダーのライセンス売上高(クラウド型利用を含む)をエンドユーザ渡し価格ベースで算出。

なぜERPは狙われる?

実例は後述しますが、実際にERPはサイバー攻撃の対象となっています。本稿メインのテーマである「ERPのサイバーリスク」の前提として、「ERPはなぜサイバー攻撃者から狙われるのか?」を解説します。その理由には、主に次の3つの理由が挙げられます。

● 高価値なデータが集約されている

取引情報、金額、顧客・取引先、従業員情報など、金銭目的や窃取目的のサイバー攻撃者にとって価値の高い情報が集約されています。

● パッチ適用が遅れやすい

「事業活動のハブ」とも言える基幹システムであり、様々なシステムと連携するERPは、容易に停止することが難しいシステムの1つです。そのため、ダウンタイムのリスクや業務への影響を避けなければならず、脆弱性パッチの検証や適用までの調整に時間がかかる傾向があります。結果として、システムに脆弱性が残存する期間が長期化しやすいと言えます。

● 外部とつながりやすい構造

システム連携やリモート運用の都合で、インターネットから到達可能な構成になっている場合が多く、外部に露出しやすい特徴があります。また、連携先のシステムが踏み台にされてERPに到達することもあるため、連携先が増えるほどアタックサーフェス(攻撃対象領域)も拡大します。

これらの特徴により、サイバー攻撃者にとって、ERPは高価値な標的となり得ます。

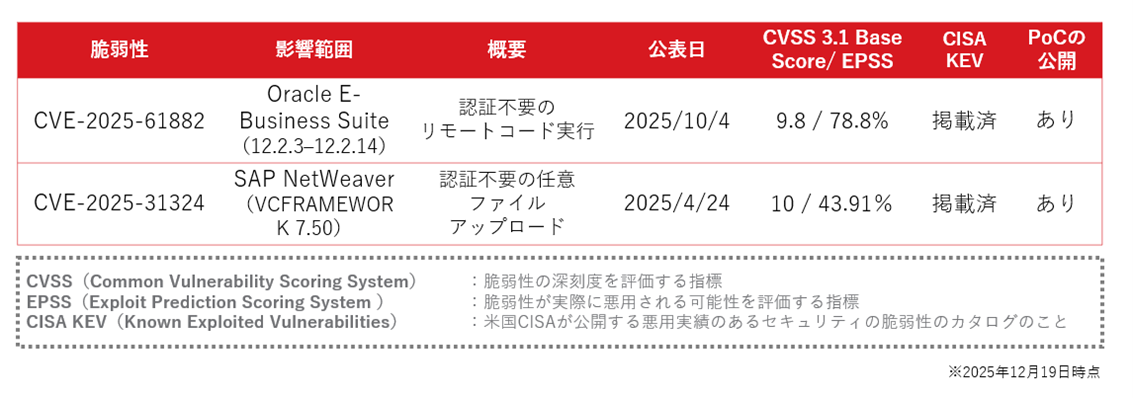

2つの脆弱性はいずれも、米国CISA(サイバーセキュリティー・インフラセキュリティ庁)のKEV(Known Exploited Vulnerabilities Catalog※)に掲載されており、実際の運用環境に対するランサムウェア攻撃にも悪用されたことが報告されています。さらに、どちらも概念実証(PoC)の公開が確認されていることから、攻撃者はゼロから独自に攻撃ツールを開発せずとも、PoCを足掛かりに攻撃を組み立て得ることを意味します。

※悪用実績のあるセキュリティの脆弱性のカタログ。

次章では、これら2つの脆弱性の悪用事例を解説します。

事例1:Oracle E-Business Suiteの「CVE-2025-61882」悪用

脆弱性のポイント

CVE-2025-61882は、外部に露出したE-Business Suite(EBS)のHTTPエンドポイントの実装に起因する問題です。サーバサイドリクエストフォージュリ(SSRF)やXSLテンプレートインジェクションなどと組み合わせることで、サイバー攻撃者によりEBSサーバ上で認証なしで任意のコードを実行される恐れがあります。

EBS上での任意コード実行まで行われた場合、攻撃者によるWebシェル等を使った継続的な遠隔操作、追加ペイロードの投入・実行(ランサムウェアなど)、関連データベースへの横展開、データの持ち出しなどが可能になります。

ランサムウェア攻撃での悪用

2025年10月、ランサムウェア攻撃グループ「Clop(Cl0p)」による攻撃キャンペーンが報じられました。報道によると、EBSの脆弱性を突いて侵入しデータを窃取したとする被害企業の幹部宛てに、「EBSを通じて大量の業務データを窃取した。データを公開されたくなければ身代金を支払え」という趣旨のメールが送られました。

(関連記事)

・ランサムウェアスポットライト:Clop

・米政府機関に影響を及ぼしたランサムウェア「Clop」の概要と対策

実際に複数の組織において、EBSの脆弱性と関連があると思われる被害が2025年に複数公開されました。被害組織の報告によると、2025年7~8月頃にかけて侵害された結果、従業員の個人情報、取引先関係者の情報、一部の企業情報などが大規模に漏えいした可能性があるとされます。

(参考情報)

「海外グループ会社における情報漏えいの可能性について」(2025年11月10日。株式会社サトー)

「Data Breach Notifications - Consumer Protection」(2025年11月12日。The Washington Post ※Maine Attorney General(米国メイン州司法長官事務所)経由での公開)

「Data Breach Notifications - Consumer Protection」(2025年11月7日。GlobalLogic Inc. ※同上)

事例2:SAP NetWeaver Visual Composerの「CVE-2025-31324」悪用

脆弱性のポイント

CVE-2025-31324は、SAP NetWeaver Visual Composerのコンポーネント(Metadata Uploader)で、適切な認可チェックが行われない不備に関する脆弱性です。このコンポーネントは、SAP NetWeaver上でコードを書かずにアプリなどを作成するために使用されるツールで、デフォルトではインストールされないものの、広く有効化されている機能です。

(参考情報)「SAP NetWeaver Flaw Lets Threat Actors Take Full Control: CVE-2025-31324 and CVE-2025-42999 Explained」(2025年5月13日。Onapsis)

本来は管理者などによって使用される想定ですが、外部ユーザでも細工されたPOSTリクエストを送るだけで、任意ファイルをサーバにアップロード可能になります。アップロードされたファイルが、インターネット側から到達可能なパスに配置されると、結果として認証なしでSAP基盤にて任意コード実行が可能となります。

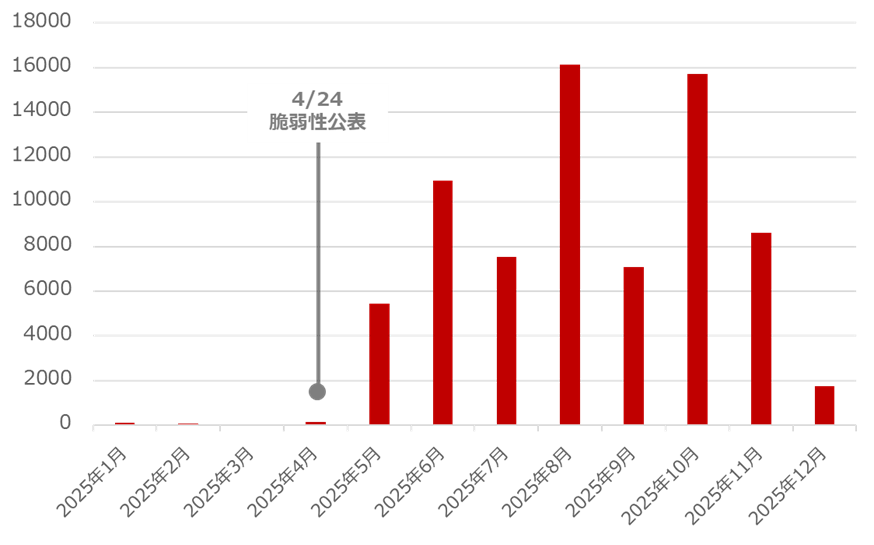

実際にどれくらい広がった?

この脆弱性を悪用する攻撃通信は、インターネット上で大規模に観測されました。脆弱性が公表される2025年4月より前からすでにスキャンする動きが確認されており、ゼロデイ脆弱性として悪用されていた可能性が指摘できます。

当該脆弱性の具体的な悪用事例としては、中国背景と考えられるAPTグループが各国の重要インフラ機関に対して広範囲なスキャンを行ったことを、複数のセキュリティベンダー(「EclecticIQ」、「FORESCOUT」など)が報告しています。なお、この攻撃キャンペーンの中には、トレンドマイクロが 「Earth Lamia(アースラミア)」として追跡する攻撃活動で使用される攻撃インフラとの重複もみられました。

(関連記事)様々な脆弱性と独自の攻撃ツール群で複数業界を狙う標的型攻撃グループ「Earth Lamia」

ERPが侵害されると何が起こる?

ERPがサイバー攻撃により侵害されるとどのような被害が想定されるのでしょうか?各組織の事業でのERPの活用目的により様々ですが、主には以下が挙げられるでしょう。

● 基幹業務の停止

ERPが止まると、会計・受発注・出荷・給与など、事業活動に直接的な影響が出るでしょう。また、攻撃者が事業継続性やデータの完全性に対して重大な影響を与えるため、被害者組織が受ける圧力は大きなものになります。特に身代金の獲得を目的とするランサムウェア攻撃においては、殊に顕著でしょう。

● 被害が連携システムにまで広がる

侵害範囲がERP単体にとどまらず、連携する周辺システムに攻撃が広がるリスクがあり、結果として大規模なデータ漏えいやシステム停止を招く恐れがあります。

● 復旧まで期間が長期化しやすい

ERPを中心に各システムとの依存関係が複雑で、「バックアップをどこから戻すか」や「データの整合性をどう取るか」の判断が難しく、再稼働までに時間を要する場合があります。

ERPのサイバーリスクを低減するために

サイバー攻撃からERPを守るにはどうすれば良いのでしょうか?ここではERPをどのように保護するべきかを順に解説します。

● パッチ適用の優先順位付け

CISA KEVに掲載される悪用可能性が高い脆弱性や、認証なしの任意のコード実行やファイルアップロードといった侵入の起点になりやすい脆弱性については、優先度を高く設定しパッチ適用を計画することをお勧めします。

(参考情報)

「Oracle Security Alert Advisory - CVE-2025-61882」(2025年10月4日。Oracle)

「SAP セキュリティパッチデー 2025 年 5 月」(2025年5月13日。SAP SE or an SAP affiliate company.)

(関連記事)脆弱性対応の優先度決定に有効な4つの質問

● 不要なコンポーネントや機能の洗い出し

利用していない機能が侵入口になることを防ぐため、業務で使用されている機能を棚卸しして、不要なコンポーネントや機能を無効化・削除することを推奨します。

● 特権アカウントの棚卸しと最小権限化

過剰権限やアカウントの使い回しを減らし、侵害後の横展開やデータ閲覧範囲を抑えることも有効です。

● インターネット露出の最小化

システムの公開範囲を見直し、アクセス元制限、VPN前提のアクセス設計などで、外部から直接アクセスを制御します。

● ERP層・データベース層・バックアップ環境のネットワーク分離

たとえERPが侵害されたとしても、データベースの侵害やバックアップの破壊につながらないように、ネットワーク分離やアクセス制御を行います。

● Webシェル/不審スクリプトの定期点検

万が一侵入されてしまった場合に備え、Webルート配下や関連ディレクトリの定期スキャン、改ざん検知、不要ファイルの削除を運用に組み込みます。

トレンドマイクロが提供する対策機能

最後に今回解説した2つの脆弱性を悪用する攻撃からERPを守るため、トレンドマイクロが提供する対策機能を紹介します。これらは、主にAI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One」を中心に、サーバ対策製品「Trend Micro Deep Security」、NDR製品「TippingPoint Threat protection system」で利用することが可能です。

Trend Vision One は、エンドポイント、サーバ、クラウドワークロード、ネットワーク全体にわたるXDRおよびサイバーリスク露出の管理機能を提供しています。

●Deep Security / Server & Workload ProtectionによるIPSルール(仮想パッチ):

公式パッチが提供される前であっても、仮想パッチを適用し、攻撃の試行をブロックすることが可能となります。本稿で挙げたCVE-2025-61882およびCVE-2025-31324に対しては、以下のルールが利用可能です。

ルール 1012351:SAP NetWeaver Visual Composer 無制限ファイルアップロードの脆弱性(CVE-2025-31324対応)

ルール 1012464:Oracle EBSのCRLFインジェクション脆弱性(CVE-2025-61882対応)

●ふるまい検出:

ERPサーバ上での予期しないファイルアップロードやコマンド実行といった不審な挙動を相関的に分析し、アラートを発出します。

●Threat Intelligenceとの連携:

IOCなどの最新の脅威情報をリアルタイムで提供します。

●Trend Micro SAP Scanner

Trend Micro SAP Scannerは、SAP環境における脆弱性や設定ミスを検出するために設計されたスキャナです。DevSecOpsパイプラインに統合することも、定期的にスキャンを実行することも可能で、攻撃者に悪用される前に脆弱性を発見し、対策を講じることができます。

<関連記事>

・重大なSAPの脆弱性が企業を危険にさらす

・AI侵害のドミノ作用: AIチャットアプリを狙った攻撃が業界全体に波及

・なぜ組織の脆弱性管理は難しいのか?~CISAの2023年悪用脆弱性トップ15から考える~

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)