米政府機関に影響を及ぼしたランサムウェア「Clop」の概要と対策

2023年5月に米政府機関を襲ったランサムウェア「Clop」の攻撃手口と有効なセキュリティ対策を解説します。

米政府機関を襲ったランサムウェア「Clop」の概要と日本国内の状況

2023年5月、米国政府機関で広く利用されているファイル転送・共有サービス「MOVEit Transfer」のゼロデイ脆弱性を悪用したサイバー攻撃が確認されました。ランサムウェアの攻撃グループ「Clop(「Cl0p」とも表記される)※1」によるサイバー攻撃です。2023年6月には、米サイバーセキュリティインフラセキュリティ庁(CISA)が、複数の政府機関においても、この脆弱性を狙ったランサムウェア攻撃が確認されていることを発表しました※2 ※3。

※1 2019年以来、最も活発なランサムウェアの1つ。Clopの攻撃者はランサムウェアサービス(RaaS)モデルを利用し、多様な業界の著名な企業や組織を世界規模で侵害し、多重の恐喝手法を用いて巨額な身代金の支払いが行われており、2021年11月時点でその金額は推定5億米ドルに達しているとも言われる。

※2 CISA and FBI Release Advisory on CL0P Ransomware Gang Exploiting MOVEit Vulnerability(CISA、2023/6/7)

※3 US energy department, other agencies hit in global hacking spree(Reuters、2023/6/16)

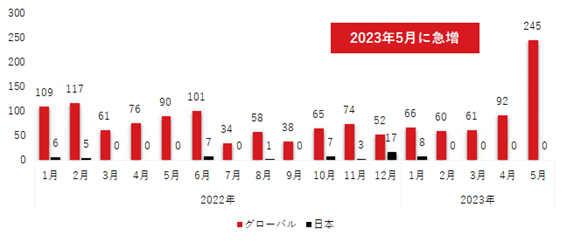

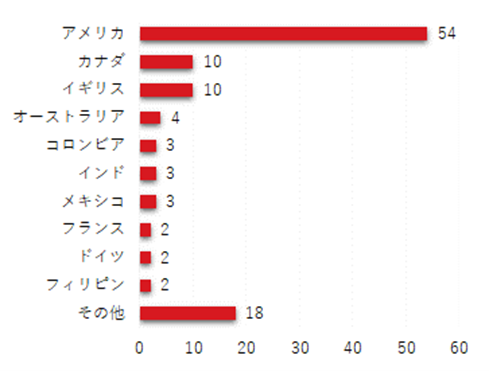

Clopは、以前から多重脅迫※4を常套手段とするランサムウェアとして知られていましたが、とくに、米政府機関への攻撃が確認された2023年5月に、検出数が激増しています(図1)。ClopランサムウェアのリークサイトやトレンドマイクロのOSINT(Open Source Intelligence)による調査では、標的となった組織を国別に分析すると、約半数が北米/アメリカ拠点の組織でした(図2)。攻撃グループがこの期間にアメリカ政府機関や企業を集中的に狙っていた可能性が高いことが推測されます。

※4 多重脅迫:データ暗号化に加え、複数の方法で攻撃組織を脅迫するランサムウェアの手口。二重脅迫では、被害組織のデータの暗号化に加えて、窃取した情報の暴露を盾に脅迫をします。さらに攻撃対象組織を、分散型サービス拒否(DDoS)攻撃によるサービス停止などで脅す三重脅迫、そして、攻撃対象組織の顧客や利害関係者を執拗に攻撃する四重脅迫があります。

政府機関も含めアメリカ国内で広範囲に利用されているサービスであり、また攻撃による悪用で深刻な影響を及ぼす恐れのある脆弱性でであることから、この事態をうけて、CISAは、ユーザーおよび組織に対し緩和策の実行、アップデートを適用するよう、セキュリティアラートを発令し(2023年6月15日)※5、さらに、翌日には、米国政府機関は、Clopに関する情報に対して最大1,000万ドルの報奨金を設定しました(2023年6月16日)。

※5 ALERT Progress Software Releases Security Advisory for MOVEit Transfer Vulnerability (CISA、2023/6/15)

アメリカでは政府機関含め広く組織に影響を及ぼす攻撃として、深刻に受けとめられたランサムウェアClopですが、日本国内では、その検出数はまだ限定的な状況です。しかし、これまでの攻撃と同様、海外で流行した攻撃が日本国内でも増加する可能性があり、国内拠点の組織であっても警戒が必要です。Clopの攻撃特徴から有効なセキュリティ対策をご紹介します。

ランサムウェア「Clop」の対策、攻撃全体を捉える検出技術への投資を

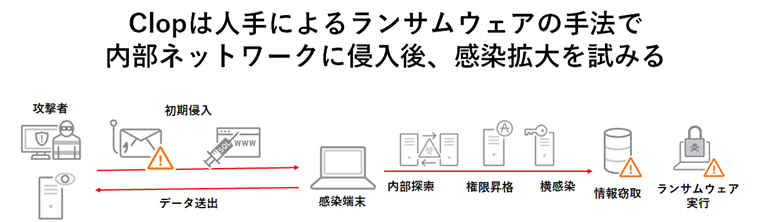

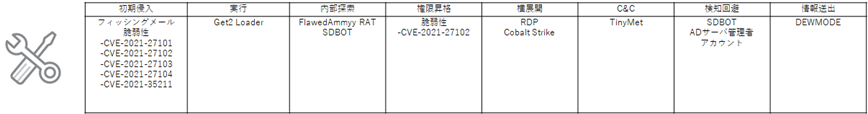

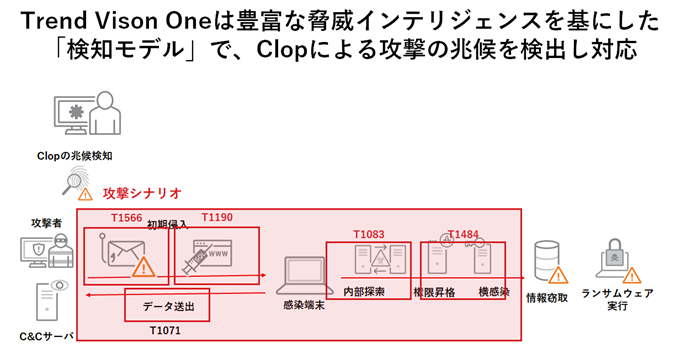

サイバー攻撃は複数の攻撃テクニックの組み合わせで構成されています。Clopも同様です。とくに、Clopの攻撃グループは、攻撃活動には様々なツールやマルウェアを使用し、さらに常にTTPs(Tactics(戦術)、Techniques(技術)、Procedures(手順))を変更することで知られています(図3、表1)。

前述の通り、2023年5月以降、Clopの攻撃グループはMOVEit Transferというファイル転送ソフトウェアのゼロデイ脆弱性(当時)を悪用しました。Clopはこの脆弱性を利用して、脆弱なシステムやネットワークに侵入し、機密データを外部に持ち出します。今回の攻撃で、特徴的だったのが、一般的なランサムウェア攻撃では常套手口である「データの暗号化」は確認されず、窃取した情報暴露のみで脅迫する手口が利用されていたとされる点です。「データ暗号化」という攻撃フェーズがなくなり、正規ツールや正規アカウントを悪用した攻撃フェーズが中心になることで、その検出はより困難になったと言えます。

ただし、このClopの手口も現時点で確認されているものにすぎず、今後、より効率的に目的を達成できる手口へとさらに改善を加えてくる可能性もあります。Clopのように、常に攻撃手口を変え、検出回避を狙う攻撃者を捉えるためには、個々の攻撃フェーズ、テクニックに着目するのではなく、攻撃フロー全体を踏まえ攻撃の兆候を検出、対応することのできるセキュリティの技術が必要です。

この観点に立った場合、効果的に脅威の検知と対応を行うためのセキュリティのテクノロジーを選択するポイントとして、以下の2点が挙げられます。

・サイバー攻撃はあらゆる経路から侵入し内部活動を行うため、XDR(Extended Detection and Response)などログやテレメトリ収集のためのセンサーが広く、かつ相関分析が可能なソリューションを備えたものを選ぶ

・「攻撃シナリオ」ベースの検知モデルを多く備えているセキュリティソリューションを選ぶ。そのための脅威情報の蓄積や脅威分析能力を備えたセキュリティ企業かどうかを見定める

検出技術の見直しに加え、IPAなどの公的機関、セキュリティベンダーが発信するセキュリティ、サイバー攻撃者の情報を利用して、自社の環境における攻撃の可能性について照らし合わせて分析することをお勧めします。

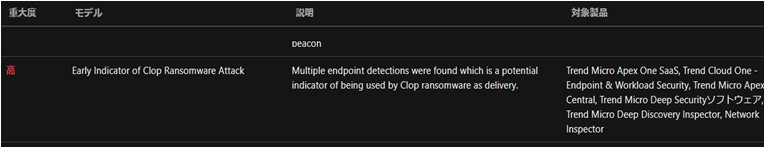

トレンドマイクロのXDR機能搭載したTrend Vision Oneは、全世界のセンサーと、それによって得られたビッグデータに加えて、リサーチャの知見やAIを活用することで、Clopなどの攻撃シナリオ(攻撃者の一連の挙動)を検出するための洗練された検知モデルを700以上に対応しています。また、検知モデルについては最新の脅威に対応するため日々追加やアップデートが行われています。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)