VPN機器の脆弱性はなぜ管理しづらいのか~ネットワークエンジニアの立場から探る

VPNなどのネットワーク機器経由で侵入するサイバー攻撃に対して、その管理の重要性がいたるところで叫ばれています。今回は、VPNの脆弱性管理がなぜ難しいのかを紐解き、実効性のある対策へ一歩踏み出すための方法について考えます。

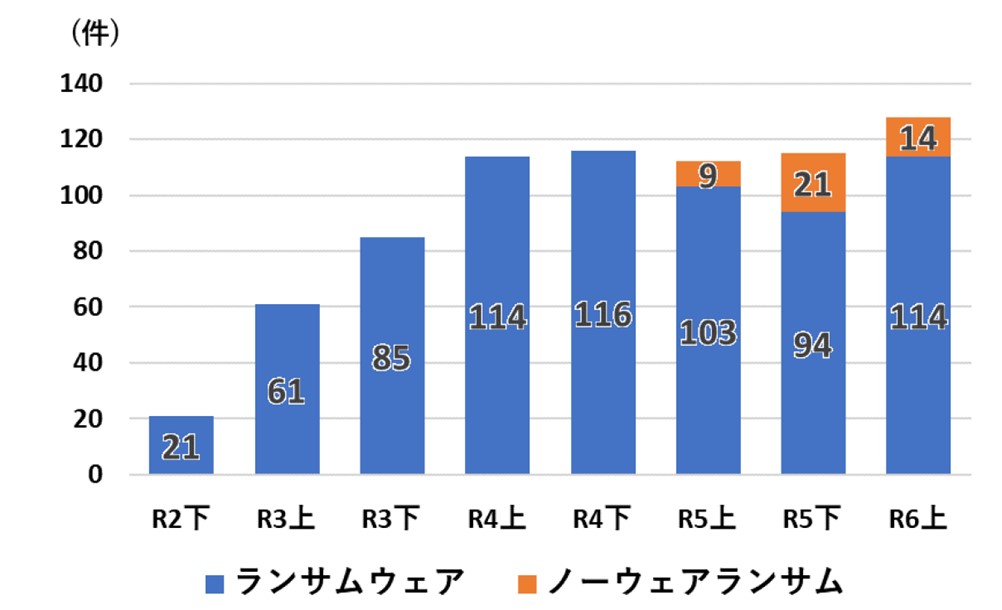

グラフ:警察庁「企業・団体等における被害の報告件数の推移」(「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」より)

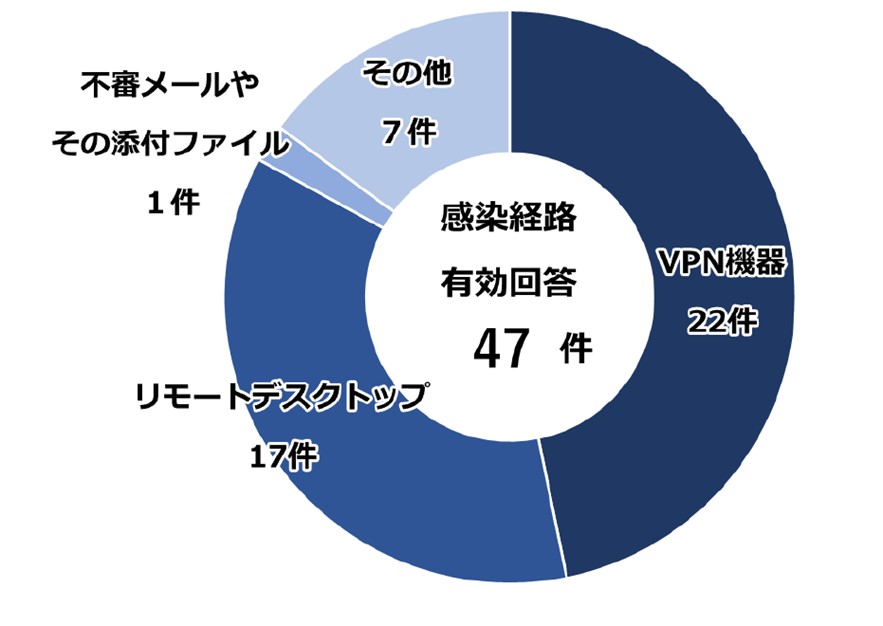

警察庁のレポートでは、ランサムウェア攻撃経路の中で侵入経路が判明しているケースのうち、約47%が「VPN機器」を経由した攻撃です。下記の記事で解説している通り、侵入経路とされる機器のセキュリティパッチ(修正プログラム)の適用状況についても約半数が「未適用のパッチがあった」と回答しています。

参考記事:警察庁「2024年上半期サイバー犯罪レポート」で押さえておくべきポイントは?~ランサムウェアと脆弱性~

グラフ:警察庁「ランサムウェア被害にあった企業・団体等へのアンケート調査の回答結果(感染経路)

(「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」より)

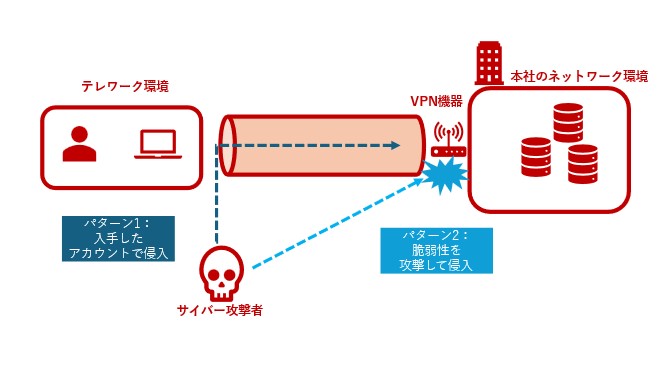

前述したVPNなどのインターネット側に面し、組織内ネットワークへの接続を制御するネットワーク機器の脆弱性、これに加えて機器のログインアカウントの突破といった侵入経路は、昨今のサイバー攻撃における代表的なアタックサーフェスと言えます。特に、VPN機器を狙うサイバー攻撃は、以下の関連記事でも解説していますので、ご覧ください。

参考記事:

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・ネットワーク貫通型攻撃とは?

こうしたVPN機器を狙ったサイバー攻撃の被害が発覚する度に、「VPN機器の修正プログラム適用をすべし」ということは各所で盛んに叫ばれてきました。まだ、ネットワーク機器経由のサイバー攻撃の深刻さが浸透しきったとは言えないため、こうした注意喚起は継続的に必要ではありますが、本記事ではもう1歩踏み込んで、「VPN機器の脆弱性はなぜ管理しづらいのか」を解説します。

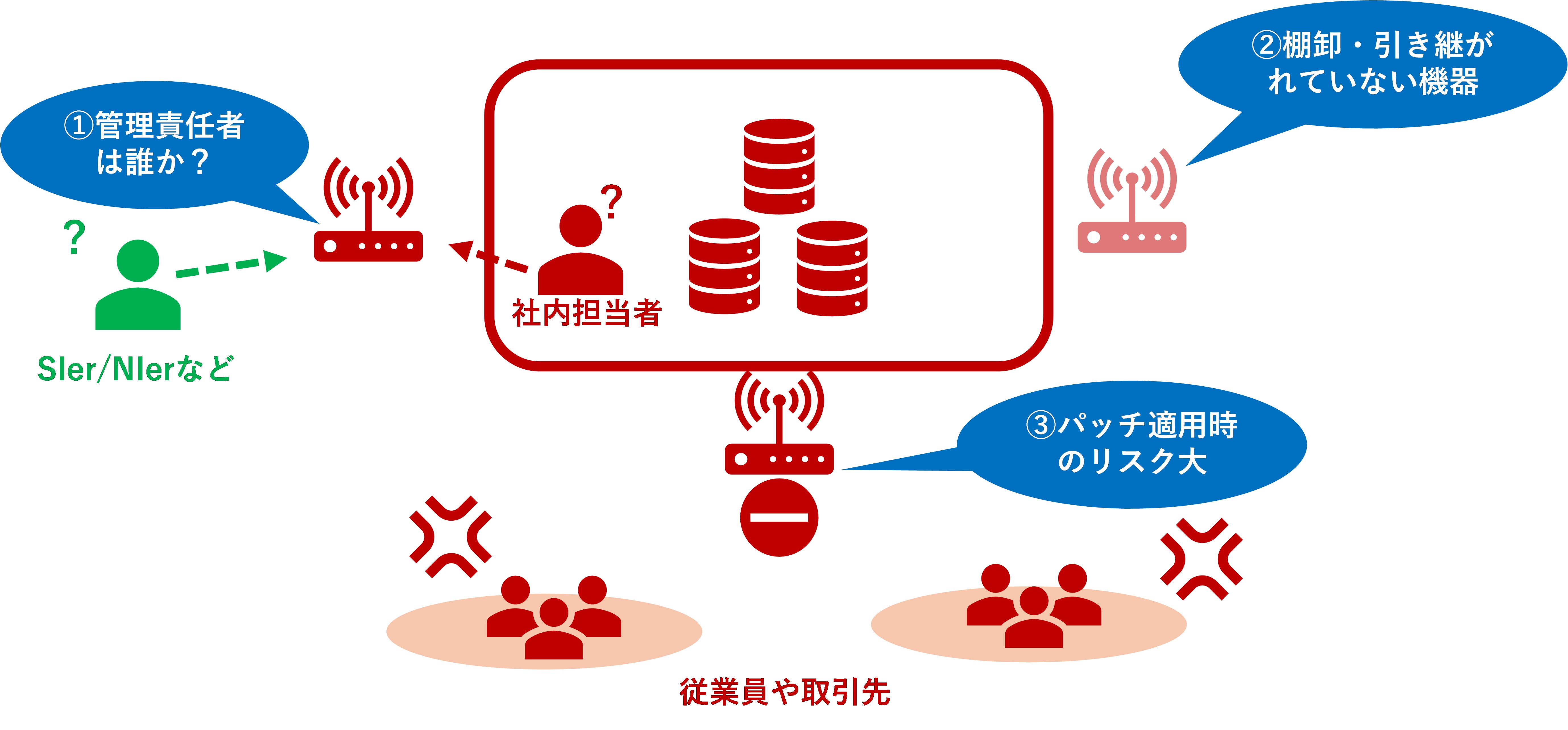

・課題①:VPN機器の管理者が明確でない

VPN機器を用いてネットワークを構成する場合、機器の管理者は自組織の人員か、もしくはネットワーク構成やその後の運用を請け負ったSIerやNIerなど、いわゆる委託先にあるのか?という点です。委託先が管理することになっている場合(委託先の業務は構築までで、運用時の管理は曖昧なケースも考えられます)、保守契約にパッチメンテナンスや設定の最適化のための運用などが含まれているかは確認しておくことは必須です。また顧客と委託先で、この課題自体が把握・共通理解がないケースも考えられるため、もし不安を感じた場合はすぐに取引先に確認することをお勧めします。

・課題②:VPN機器の棚卸ができていない

VPN機器の所在の把握はエンドポイントに設置される機器などと比較して、難しいとされます。主な理由として、比較的長く使用される機器が多く、人の目に触れる機会も少ないため、過去の資産の引継ぎがなされていないケースが考えられます(過去に導入したVPN機器が社内環境に接続されたままになっている、機器自体に管理用のエージェントをインストールできない、など)。特に長年運用されているVPN機器の場合、その分ファームウェアやOSが過去の脆弱性を内包していたり、搭載しているセキュリティ機能が最新のサイバー攻撃に対して十分でない可能性が高いでしょう。

また、外部向けにグローバルIPアドレスを保有しているVPN機器(外部露出している機器)を、SHODANなどのツールやサービスで自社が保有する機器を探索する方法も存在しますが、あくまで機器に付与されたグローバルIP(もしくは契約しているグローバルIPの範囲)がわからないと探索できないという課題があります(探索方法については後述します)。

参考記事:OSINT(オシント)とは? 意味やサイバーセキュリティ向けのツール例を解説

・課題③:VPN機器の修正プログラム適用時のリスクが大きい

VPN機器のソフトウェアに脆弱性が発覚した場合、ほとんどの場合、機器メーカから脆弱性を解消するための「修正プログラム(パッチ)」が公開されます。VPN機器の管理者は、これらを管理用PCにダウンロードし、該当の機器にアップデートします。WSUS(Windows Server Update Service)やMicrosoft Intuneなど自動のパッチ配信システムを備えたWindows OSとは異なり、これらは手作業になることがほとんどですが、この手作業を行う際には以下の課題が付きまといます。

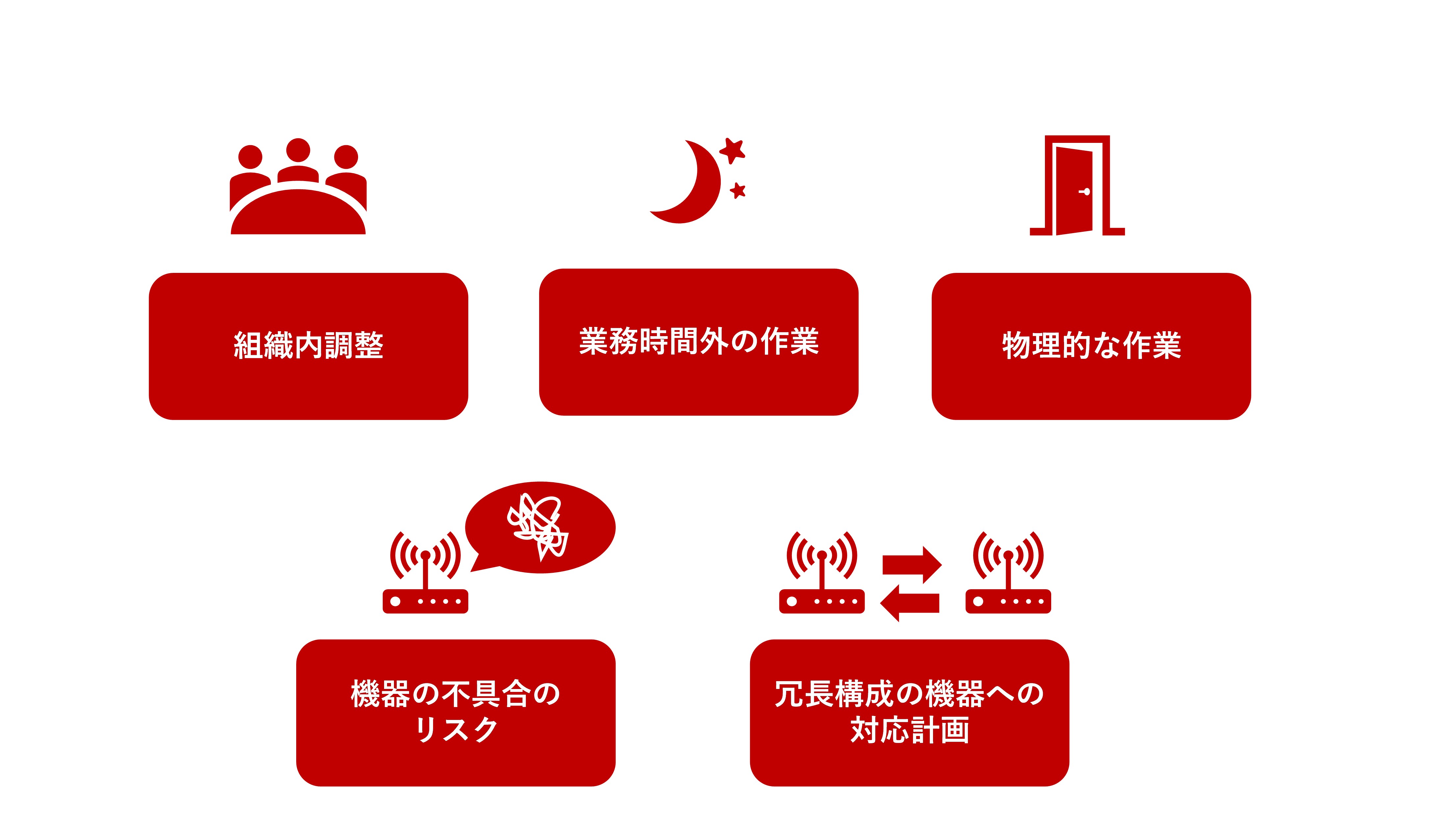

1:修正プログラム適用時にVPN機器のサービスを停止する必要があるため、事業部門やバックオフィスとの調整した上での計画が必要。

2:業務への影響から深夜などの業務時間外に作業せざるを得ない。

3:リモート作業が困難なため、VPN機器のある場所(データセンター等)に担当者が赴く必要がある。

4:修正プログラム適用後に起動しなくなる・VPN機器の設定が消えるリスクがある。サーバなどと比較すると事前テストのためのテスト機を用意することも難しい。

5:アップデート途中、または後の不具合の対処を事前に調べておく必要がある。冗長構成されている機器であっても、仕様によりアップデート中に一時的にバージョンの異なる構成がサポートされているものであるか、目的としているバージョンまでのアップデートまでに複数のバージョンアップが必要かどうか、各種ステータスの正常性確認方法、不具合時の前バージョンへの切り戻しの方法等の、事前把握が必須。

VPN機器を効果的に守るためにできること

これまで述べてきたように、「修正プログラムを早急に適用すべし」と一言で言っても、VPN機器の場合は影響範囲の広さから、その実現には多くの課題があります。

では、これらの課題をクリアし、効果的にネットワーク機器を守るにはどうすれば良いでしょうか?この項では、課題をクリアするため、考慮すべきポイントを4つ紹介します。

1:VPN機器を情報資産として可視化・管理する方法の模索

古い機器など”現在の管理責任者から見えていない”VPN機器を把握するために、社内でヒアリングを行ったり(過去の事業や事務作業で必要になった機器が残っていないかなど)、ネットワークスキャンツールで社内ネットワークに接続された機器を探索する(その上で管理コンソールにログインして使用用途や外部向けのグローバルIPを確認する)といった、地道ですが着実な方法を検討すべきです。この際、詳細確認のためのVPN機器の管理コンソールに接続するための管理者アカウントが必要になる、内部ネットワークが別となっている海外拠点や子会社のVPN機器には到達できない可能性がある点にご注意ください。

また、VPN機器などの外部接続されている機器を探索する方法として、インターネット回線の契約内容から追跡することも漏れなく探索する際に有効な手段です(他部門で契約している回線はヒアリングする必要があります)。

もし予算が許せば外部の専門家に相談し、模擬的にサイバー攻撃を行うレッドチームサービスなどで特定のIPレンジに対して模擬攻撃を仕掛けてもらい(当然、自組織で契約しているグローバルIPアドレスの範囲を、依頼側が認識している必要があります)、「思わぬ侵入口」となるVPN機器を可視化してもらうということも有効です。

可視化した機器は、各メーカのソフトウェアの世代管理や設定管理するツールで一覧化し、管理するという方法もあります。

2:VPN機器そのものに搭載されたセキュリティ機能の確認

VPN機器には、ログイン時の多要素認証の設定、IPアドレスによる機器そのものへのアクセス制限、特定のIPアドレスからでないと設定画面を開けないようにする機能を持つものがあります。該当のVPN機器を経由する通信は特定の地域からしか来ない(日本の従業員向けのVPN機器など)といった場合は、アクセス制限が有効でしょう。

また、VPN機器の設定画面は、一般に情報システム部門の管理用PCからしかアクセスしないと考えられるため、可能ならば必要のないPCからは設定画面を開けないようにしておくべきでしょう。

これらの機能が現在使用しているネットワーク機器に備えられているか知ることは、大変重要です。

加えて、早急に機器自体のソフトウェア脆弱性の解消が難しい場合は、IPS(侵入防止システム)をVPN機器

より外側に設置し、脆弱性を狙う通信を暫定的にブロックするということも対策の1つです。

3:VPN機器の保守期限やOSのアップデート情報について定期的に入手する方法の模索

VPN機器は一般に、物理的な筐体にあたるハードウェア部分と搭載されたソフトウェア部分で構成されています。ハードウェアの保守期限は機器メーカから入手し、期限切れを迎える前に入れ替えの予算を計上しておくことが一般的です。

これと同様にソフトウェアのアップデート情報についても、入手ができるような方法がないか検討しておくことが必要です。具体的には、機器メーカやSIer/NIerからOSの脆弱性や最新版が入手できる方法がないか確認したり、有償で通知サービスを行っているセキュリティサービス企業も存在します。

4:VPN機器の使用を止める選択肢の検討

VPN機器の洗い出しができ、その機器が内包する脆弱性などのセキュリティ課題の早急な解消が難しい、また管理のためのリソース・コストが莫大であると判断する場合、その機器の使用を止めるという選択肢もあります。

もし事業部門やバックオフィスと合意できるのであれば、そのリスクを説明したうえで機器の使用をやめ、代替手段を検討することも1つです。また、修正プログラムの適用計画の中で、定期的に「一定期間、VPN機器を使用しない時期」を設け、その際はオフィスへの出社を促すなど、他部門の協力を得ながら計画を作成することも検討の価値はあるでしょう。

まとめ

最後にVPN機器を安全に運用するためのチェックポイントを以下に再度列挙します。

・VPN機器を可視化するための方法の検討

・VPN機器のOSやファームウェアをアップデートするための体制・計画の整備

・VPN機器のセキュリティ機能の有無の確認

・VPN機器の使用を止める選択肢があり得るかの確認

セキュリティ担当者は何も起こらなければ評価されにくく、ひとたびインシデントがあると責任を追及されがちである、という話をよく聞きます。「可視化・管理された状況で何も起こっていない」状況は本来称賛されるべきものですし、その裏には日々のセキュリティ管理・運用者の努力があります。

今回は、VPN機器のセキュリティ管理というテーマを解説しました。通常は、ネットワークエンジニアが担当する分野ですが、セキュリティ部門責任者にとっても「VPN機器のセキュリティ管理が容易でない」理由を知ることで、対策の準備や代替手段の意義を社内の関係各所に伝えやすくなり、協力を得やすくなるでしょう。

本記事が、効果的なネットワーク管理のための組織内体制整備の一助になれば幸いです。

<関連記事>

・VPN、サイバー攻撃被害に共通するセキュリティの注意点

・ネットワーク貫通型攻撃とは?

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)