サイバー攻撃とは、組織や個人の情報システムに侵入し、データの窃取・改ざん、業務の妨害、サプライチェーンの混乱、脅迫などを行う、個人または集団による悪意ある試みのことです。

目次

サイバー攻撃の定義

DX(デジタルトランスフォーメーション)の推進により、デジタル技術への依存度が高まると同時に、攻撃標的となる領域(アタックサーフェス)も拡大しています。今やサイバー攻撃は、企業や個人にとって最も深刻な脅威の一つです。サイバー犯罪者は常に戦術を進化させ、システムの脆弱性を突き、最新技術を悪用します。特に近年はAI技術の普及が、攻撃の高度化・自動化を加速させています。攻撃が高度化する中、その裏にある戦術や技術(TTPs)を正しく理解することが、デジタル環境と機密情報を守るための第一歩となります。

サイバー攻撃が発生する理由

サイバー攻撃が発生する理由は、金銭目的から政治的な主張まで多岐にわたります。主な動機は以下の通りです。

1.金銭的利益

クレジットカード情報、ログインID・パスワード、銀行口座情報などの機密情報を盗み出し、金銭を得ようとします。特にランサムウェア攻撃は、システムやデータを人質に取り、復旧と引き換えに身代金を要求する典型的な金銭目的の犯行です。

2.スパイ活動

競合他社や国家が、知的財産、企業秘密、研究データなどを盗み出し、競争上の優位に立つことを目的とします。発見されにくいよう隠密に行われ、長期間潜伏することもあります。

3.報復または個人的な恨み

組織に不満を持つ元従業員や、個人的な恨みを持つ人物が、組織の評判を落としたり業務を妨害したりするために攻撃を行うケースです。

4.売名行為

いわゆる「ブラックハットハッカー」の中には、自らのハッキングスキルを誇示したり、コミュニティ内での名声を得たり、単に社会的な混乱を楽しむために攻撃を行う者もいます。

サイバー攻撃の種類

サイバー攻撃には多くの形態があり、手口や狙う脆弱性も様々です。ここでは、サイバー攻撃の最も一般的なタイプを紹介します。

1.不正プログラム(マルウェア)攻撃

不正プログラム(マルウェア)とは、システムへの侵入、破壊、不正アクセスなどを目的とした悪意あるソフトウェアの総称です。機密情報の窃取やシステム破壊など、広範囲に被害をもたらす主要な脅威です。

対策には、その種類や影響を正しく理解することが不可欠です。攻撃者は通常、IT環境内のセキュリティ上の弱点(脆弱性)を突いて感染を広げます。

2.フィッシングとスピアフィッシング

3.DoS攻撃とDDoS攻撃

ネットワークやWebサイトに過剰な負荷をかけ、サービスを停止させる攻撃です。攻撃者は乗っ取った大量のコンピュータ(ボットネット)から一斉に通信を送りつけ、システムをダウンさせます。目的は、Webサイトを閲覧不能にしたり、重要な業務プロセスを停止させたりして、ビジネスに損害を与えることです。

4.MitM攻撃(中間者攻撃)

通信を行う二者の間に割り込み、通信内容を盗聴したり改ざんしたりする攻撃です。Wi-Fiの盗聴などがこれに当たり、ログイン情報などを盗み取ります。

5.SQLインジェクション

Webサイトの入力フォームなどに、データベースを操作する不正な命令文(SQL)を注入する攻撃です。

データベースを不正に操作する攻撃です。SQLインジェクションには方法や目的に応じていくつかの種類があり、サイバー攻撃者の観点から見ると、情報の盗難、データの改ざん、脆弱性の調査など多岐にわたります。

6.ゼロデイ攻撃

ソフトウェアの脆弱性が発見されてから、修正パッチが提供されるまでの「空白期間(0日)」を狙う攻撃です。防御手段がない状態で攻撃されるため、非常に脅威となります。

7.ランサムウェア攻撃

感染するとファイルを暗号化して使用不能にし、「元に戻したければ金を払え」と身代金を要求するランサムウェアの不正プログラムです。暗号化を強制解除することは困難であり、身代金を払わずに復旧するには事前のバックアップが不可欠です。支払いに応じてもデータが戻る保証はなく、企業にとって事業継続に関わる深刻なリスクとなります。

8.サプライチェーン攻撃

サプライチェーン攻撃とは、セキュリティの堅固な本丸(ターゲット企業)を直接攻めるのではなく、セキュリティの手薄な取引先や子会社、ソフトウェア供給元などを経由して侵入する手口です。

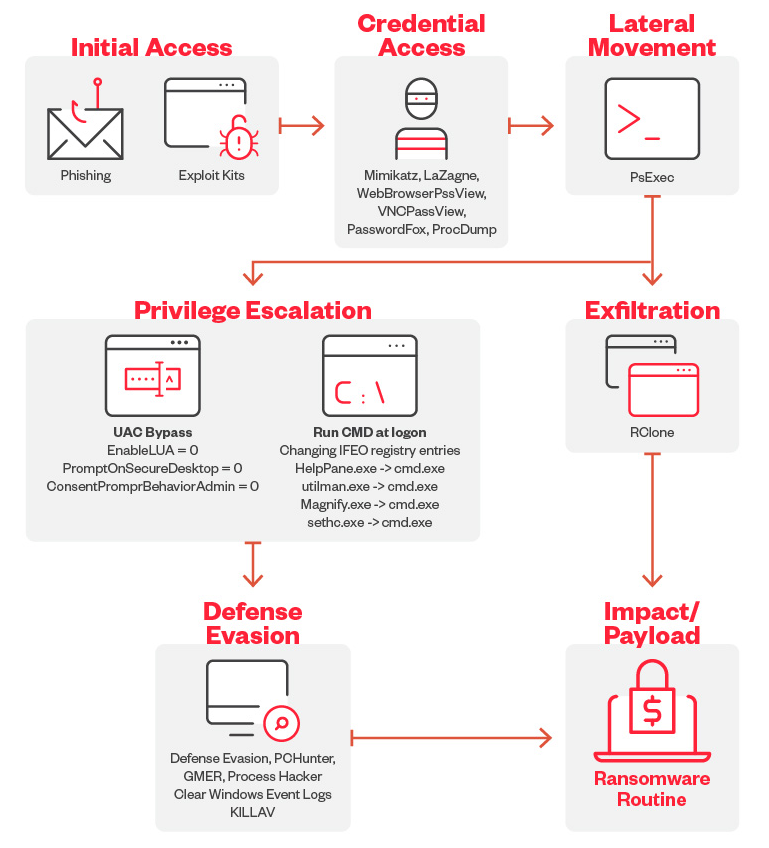

サイバー攻撃のフェーズ例

ここでは、実在するランサムウェアグループ「8Base」の攻撃事例を元に、攻撃の各フェーズを解説します。侵入から暗号化・脅迫までの流れを見てみましょう。

1.初期アクセス

主にフィッシングメールを使用します。ユーザを偽の入力フォームに誘導し、認証情報を入力させて侵入の足掛かりを作ります。

2.認証情報の窃取

侵入後、攻撃者は「Mimikatz」などの専用ツールを使い、端末内に保存されているパスワードや認証情報を盗み出します。

3.防御回避

セキュリティソフトに見つからないよう、無効化するスクリプトを実行したり、ログを消去したりして活動を隠蔽します。また、データの復元に使われる「シャドーコピー」を削除して復旧を妨害したり、サンドボックスを検知して動作を停止したりする回避機能も持っています。

4.横展開(ラテラルムーブメント)

横方向の移動では、ネットワーク内で感染を広げるために、正規の管理ツール(PsExecなど)を悪用して他の端末へ移動し、ランサムウェアを送り込みます。正規ツールを使うことで検知を免れようとします。

5.権限昇格

より高度な操作を行うために、システムの管理者権限を奪取します。レジストリを改ざんし、ロック画面からコマンドプロンプトを起動できるようにするなどの手口を使います。

6.情報の持ち出し

データを暗号化する前に、クラウドストレージ同期ツール(RCloneなど)を悪用して機密情報を外部へ盗み出します。これは二重脅迫(データを公開すると脅す)に使われます。

7.影響(暗号化)

最後に、AES-256などの強力な暗号化技術を用いてファイルを暗号化し、使用不能にします。システムが完全に停止して身代金支払い交渉すらできなくなる事態を防ぐため、OSの起動に関わるファイルなどは暗号化しないよう設定されています。

サイバー攻撃で使用される手法と戦術

サイバー攻撃者は、侵入と検知回避のために以下のような手法を組み合わせます。

1.ソーシャルエンジニアリング

ソーシャルエンジニアリングでは、人の心理的な隙や恐怖心につけ込み、機密情報を自ら漏らすように仕向けます。

2.ソフトウェア脆弱性の悪用

修正パッチが未適用のソフトウェアに残る欠陥を突き、システムへ侵入します。多くの企業は、無数にある「既知の脆弱性」への対応だけで手一杯であり、そこに「ゼロデイ脆弱性」が加わることでリスク管理が困難になっています。

3.フィッシング攻撃

弱いパスワードの利用や不注意なデータ共有など、ユーザの間違いに起因する多くのフィッシング攻撃。これらの戦術は正規の業務活動に紛れて行われるため、発見が遅れる原因となります。

組織への影響と被害

企業のブランド毀損、業務停止(ダウンタイム)、データ消失、巨額の金銭的損失など、経営を揺るがす深刻な被害をもたらします。

1.運用の中断(ビジネス停止)

システムダウンによるサービス停止は、莫大な機会損失を生みます。2024年の調査では、データ侵害1件あたりの平均コストは約445万ドル(約6億円超)に達しています。

2.データ侵害(情報漏洩)

顧客情報や知的財産が盗まれると、顧客の信頼を失い、法的責任や賠償問題に発展します。

3.金融詐欺

従業員がだまされて不正送金を行ったり、口座情報を漏らしたりすることで、直接的な金銭被害が発生します。

4.身代金の支払い

ランサムウェアによる身代金要求額は年々高騰しており、2024年の平均支払額は約100万ドル(約1.5億円)近くに上るとの報告もあります。さらに、事後対応やシステム復旧にも多大なコストと時間がかかるため、被害総額はさらに膨らみます。

サイバー攻撃を防ぐ方法

1.従業員の教育と意識向上

人為的なミスを狙う攻撃が多いため、定期的なセキュリティ研修を実施し、従業員がフィッシングメールや不審な挙動を見抜けるようにします。

2.アタックサーフェス(攻撃対象領域)の管理

アタックサーフェスマネジメント(ASM)では、自社のIT資産のうち、外部から攻撃可能な点(アタックサーフェス)を可視化し、管理する取り組みです。不要な公開ポートを閉じ、パッチ未適用の機器を特定することで脆弱性を低減します。

3.データセキュリティプラットフォームの活用

組織内のデータの動きやアクセス権限を一元管理し、潜在的な侵害を特定し、データ保護ポリシーを適用することにより、不正アクセスを防ぐのに役立ちます。セキュリティ管理を一元化することで、データの可視性を高め、脅威への対応力を強化します。

4.IDとアクセス管理(IAM)

誰がどのデータにアクセスできるかを厳密に管理します。従業員の役割に応じて必要最小限の権限のみを与える「最小権限の原則」を徹底します。また、IDの悪用やなりすましを監視し、万が一アカウントが侵害された場合の被害を抑えます。

5.定期的な監査とペネトレーションテスト

定期的にセキュリティ診断やペネトレーションテストを行い、防御の穴を自ら見つけ出して塞ぐことが重要です。近年は、攻撃者役が実践的な攻撃シナリオを用いて組織の防御力を試す「レッドチーム演習」も有効です。

6.強力なパスワードと多要素認証(MFA)

複雑なパスワードの強制と、多要素認証(MFA)の導入により、認証の壁を高くして不正ログインを防ぎます。

サイバー攻撃の検出方法

1.SIEM(セキュリティ情報イベント管理)

組織内の様々な機器からログを一元的に収集・分析し、複数のイベントを関連付ける(相関分析)ことで、単体では見えない攻撃の予兆を検知します。

AIエージェントを活用した次世代のSIEM(Agentic SIEM)は、データ収集や分析の負荷を大幅に軽減します。

2.EDR(エンドポイントでの検知と対応)

EDRツールでは、PCやサーバ(エンドポイント)の内部動作を監視し、不審な挙動を検知します。感染時には端末をネットワークから隔離するなどの初動対応を支援します。

3.異常検出

平常時の通信量やユーザ行動を学習し、そこから大きく逸脱した動き(大量のデータ送信など)を「異常」として検知します。

4.ハニーポット(おとりシステム)

あえて攻撃されやすい偽のシステム(壺に入った蜜=ハニーポット)を設置し、攻撃者を誘い込んでその手口を観察・分析する手法です。

5.脅威インテリジェンスの活用

脅威インテリジェンスには、世界中のセキュリティ機関やベンダーが収集した最新の攻撃情報(インテリジェンス)を自社のシステムに取り込み、待ち伏せ型の防御を行います。

6.脅威ハンティング

脅威ハンティングは、セキュリティ製品のアラート待ちではなく、専門家が能動的にネットワーク内を調査し、潜伏している脅威を見つけ出す取り組みです。

サイバー攻撃への対応方法

1.インシデント対応計画の策定

明確に定義されたインシデントレスポンスは、効果的な攻撃緩和の基盤です。攻撃を受けた際に「誰が」「何を」するのかを定めたマニュアル(対応計画)を準備しておきます。迅速な隔離や報告体制が被害拡大を防ぎます。

2.SOARによる自動化

複数のセキュリティ製品を連携させ、定型的な対処(端末隔離やIPブロックなど)を自動化するSOARを活用することで、対応スピードを劇的に向上させます。

3.XDRによる統合対処

XDRを用いれば、エンドポイントやネットワークなど異なるレイヤの情報を横断的に分析できるため、攻撃の全体像(侵入経路や影響範囲)を素早く特定し、根本的な対処が可能になります。

4.インシデントの記録と事後分析

対応終了後は、何が起きたのかを詳細に記録し、振り返りを行います。教訓を次回の対策に活かすことで、組織のセキュリティレベルを継続的に高めていくことができます。

ハクティビズム(Hacktivism)

ハクティビズムとは、政治的・社会的な主張を目的としたハッキング活動のことです。政府や企業への抗議として、Webサイトの改ざんやサービス停止攻撃などを行います。

「ハッキング」と「活動的」という言葉の組み合わせから派生した用語である「ハッキング」は、ハッカー集団であるCult of the Dead Cowのメンバーであるオメガによって、1996年に初めて考案されました。

ハクティビストの動機と変化

かつてはデジタルな落書き程度の抗議でしたが、近年ではより組織的で攻撃的な集団へと変化しています。高度なスキルを持つチームへと進化しており、少人数でも甚大な被害を与える能力を持っています。彼らは金銭ではなく信念に基づいて動きますが、近年ではサイバー犯罪の手法を取り入れるケースも増えています。主な動機は、イデオロギー、政治、ナショナリズム、そして便乗的な売名(日和見主義)の4つに大別されます。

サイバー犯罪

サイバー犯罪とは、金銭的利益を主目的として、コンピュータやネットワークを悪用して行われる犯罪行為の総称です。個人や企業、金融機関を標的に、情報の窃取や金銭の脅し取り、サービスの妨害などを行います。

近年では「RaaS(サービスとしてのランサムウェア)」のように、犯罪ツールや侵入支援サービスが闇市場で売買され、分業化が進んでいます。

国家主導の攻撃

国家がバックにつき、諜報活動や破壊工作などの戦略目標を達成するために行うサイバー攻撃です。他国政府や電力・通信などの重要インフラが標的となります。

豊富な資金と技術力を持つため、高度で執拗な攻撃(APT攻撃)を長期間にわたって実行できるのが特徴です。政府の戦略に基づいて動いており、国際法や外交の壁に守られ、法的責任を問うことが難しいケースが多いです。

国家レベルの攻撃者の動機

国家の攻撃は国益によって引き起こされます。これには、情報収集、ライバル国の弱体化、外国選挙への影響、地政学的紛争への準備が含まれます。

このような動作は通常は隠されており、長期間検出されないように設計されています。ハッカーやサイバー犯罪者とは異なり、国家のアクターは、構造化された政府主導の戦略に従っており、外交的保護や司法の複雑さにより、多くの場合、不処罰で運営されています。

その目的は、サイバーエスピオナージ、サイバー戦争、経済的混乱、心理的な操作など、いくつかのカテゴリに分類できます。このような攻撃の結果は、国際関係とグローバルセキュリティに影響を与え、広範囲に及ぶ可能性があります。

Trend Vision One™ プラットフォーム

トレンドマイクロのXDR(Extended Detection and Response)は、エンドポイント、メール、サーバ、クラウド、ネットワークなど、あらゆるレイヤからデータを収集・分析し、隠れた脅威をあぶり出します。

AI技術と世界最高レベルの脅威インテリジェンスを活用し、防御・検知・対応を統合的に行うことで、お客様の環境を全方位から守ります。

さらに、インシデント対応(事後対処)だけでなく、平時からリスクを可視化・評価・軽減し、攻撃を未然に防ぐ「Cyber Risk Exposure Management(CREM)」も、この単一プラットフォームで実現可能です。

Jon Clayは、29年以上にわたってサイバーセキュリティ分野の経験を持ちます。Jonは業界での知見を活かして、トレンドマイクロが外部に公開する脅威調査とインテリジェンスに関する教育と情報共有を担っています。