サイバー犯罪で用いられるソーシャルエンジニアリングは、被害者の信頼、欲望、好奇心といった、人間ならではの心理を悪用した偽のシナリオを作成し、標的を欺くことを中核とする戦術です。

目次

最終的に、被害者は、氏名やメールアドレスなどの個人情報や、クレジットカード番号、暗号資産ウォレットなどの金銭的な情報を攻撃者に自ら渡してしまったり、マルウェアやバックドアを自身のシステムに気付かずにインストールしてしまうケースがあります。

現代の攻撃は、標的に応じて大きく2つのカテゴリに分類できます。それはマシンを攻撃する手法か、ユーザを攻撃する手法です。「マシンを攻撃する」手法の代表例が、脆弱性悪用攻撃です。これは、1996年に発表された「Smashing the Stack for Fun and Profit」という影響力の大きい記事から広く知られるようになりました。一方「ユーザを攻撃する」手法(ソーシャルエンジニアリング)は、はるかに広く行われています。既知の脆弱性を利用しない多くの攻撃には、攻撃者が被害者に特定の行動を取らせるよう誘導する心理的な操作が含まれています。その結果として、被害者が意図せず自らにとって有害な行動を取ってしまうケースが多く見られます。

ソーシャルエンジニアリングの脅威の種類

以下は注意すべき主要なソーシャルエンジニアリング攻撃です。

フィッシング

フィッシングは、最も一般的なタイプのソーシャルエンジニアリング攻撃の1つです。メールやテキストメッセージを使用して、被害者を誘導し、悪意のある添付ファイルや有害なWebサイトへのリンクをクリックさせます。

ベイティング

この攻撃は、被害者の欲求や興味を利用し、偽の約束で誘い込みます。被害者は、機密情報を盗まれたり、デバイスをマルウェアに感染させたりする罠に巻きこまれます。例として、マルウェアに感染したフラッシュドライブを公共の場所に放置する方法があります。被害者は、そのコンテンツに興味を持ち、自身のデバイスに差し込んでしまう可能性があります。

プリテキスティング

この攻撃では、攻撃者が他人になりすましてデータにアクセスします。たとえば、攻撃者は、受信者の身元を確認するために金銭的または個人的なデータを必要としているふりをする可能性があります。

スケアウェア

スケアウェアは、被害者を偽の警告や脅威で怖がらせる手口です。ユーザは、システムが不正プログラムに感染していると思い込んでしまう可能性があります。次に、推奨されるソフトウェアの修正プログラムをインストールしますが、このソフトウェアがマルウェアである可能性があります。(たとえば、ウイルスやスパイウェアなど)一般的な例として、ブラウザにポップアップバナーが表示され「コンピュータが感染している可能性があります」などのテキストが表示されることがあります。これにより、修正プログラムをインストールさせたり、悪意のあるWebサイトに移動させたりします。

スピアフィッシングとホエーリング

スピアフィッシングでは、攻撃は特定の個人や組織を標的とします。同様に、ホエーリング攻撃は、CEOや取締役などの幹部クラスの従業員を標的とします。

テイルゲート

ピギーバッキングとも呼ばれるテイルゲートは、攻撃者がアクセスカードを持った人の後についていくことで、セキュリティで保護された建物や部署に侵入する手口です。この攻撃は、周囲の人が攻撃者を正規の入館者だと想定していることを利用します。

AIベースの詐欺

AIベースの詐欺は、人工知能技術を利用して被害者を騙します。一般的なタイプを以下に示します。

AIテキスト詐欺:AIによって生成される詐欺テキストメッセージで、フィッシングやマルウェアの拡散を目的とします。

AIイメージ詐欺:AIを使用して作成された偽の画像で、個人を操作したり騙したりします。

AIVoice詐欺:AIによって生成される詐欺音声メッセージで、信頼できる人物や組織になりすまし、被害者をだまします。

AI動画詐欺:ディープフェイクと呼ばれるAIを使用して作成された偽動画を利用して、偽情報を拡散したり、個人を標的にします。

ソーシャルエンジニアリング攻撃の特定方法

これらの攻撃はさまざまな形や手口があり、人間の心理的な隙に依存するため、ソーシャルエンジニアリング攻撃を特定することは非常に困難です。ただし、以下のいずれかの状況に遭遇した場合、これらは危険信号であり、ソーシャルエンジニアリング攻撃が仕掛けられていることを示唆しています。

知らない人からの身に覚えのないメールやテキストメッセージが来る。

メッセージが、不自然なほど緊急性を煽っている。

メッセージが、リンクをクリックするか、添付ファイルを開くよう要求している。

メッセージには、多くのタイプミスや文法上の誤りが含まれている。

知らない人から電話がかかってくる。

発信者が、個人情報を聞き出そうとしている。

発信者が、何かをダウンロードさせようとしている。

発信者が、不自然な緊迫感や高圧的な態度で話している。

近年、オンライン詐欺師が採用するソーシャルエンジニアリング戦術に対して最も有効な防御策は、サイバー犯罪者がソーシャルメディアの脆弱性をどのように悪用するかを理解することです。スパムメール、フィッシング攻撃、マルウェア感染などの被害を防ぐためには、サイバー犯罪者がもたらすリスクを正しく認識し、個人情報や機密データを非公開に保つことの重要性を理解することが不可欠です。

上記のような危険信号に注意を払うだけでなく、以下の対策を実践することをおすすめします。

オペレーティングシステムとサイバーセキュリティソフトウェアを常に最新の状態に保つ。

多要素認証またはパスワードマネージャを使用する。

不明なソースからのメールや添付ファイルは開かない。

スパムフィルタの設定を強化する。

金銭情報やパスワードを要求するメッセージは削除して無視する。

やり取りの中に何か疑わしいことがあれば、落ち着いて、慎重に対応する。

Webサイト、企業、個人に関する情報を自分で調査する。

ソーシャルメディアで共有する内容には注意を払い、プライバシー設定を使用する。

会社の従業員の場合は、自社のセキュリティポリシー確認する。

ソーシャルエンジニアリングの例

サイバー犯罪者は金銭的利益を目的として、オンラインユーザから機密情報を搾取する手口を大幅に高度化させています。

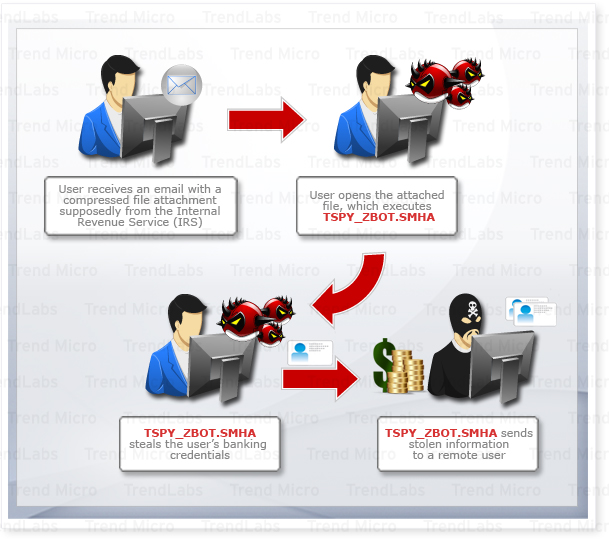

1月は、日本国内でも年末調整や確定申告の準備が始まる時期であり、金銭や個人情報を狙うサイバー犯罪者にとって格好のタイミングとなります。ソーシャルエンジニアリングでは、広く知られたイベントや祝日、話題のニュースに便乗して攻撃内容を巧妙に変化させるのが一般的な手法です。これにより、攻撃者は被害者の警戒心を緩め、情報を不正に取得しようとします。たとえば、日本では「国税庁」や「e-Tax」を装ったフィッシングメールが確認されており、個人情報やマイナンバー、銀行口座情報などをだまし取ろうとするケースが報告されています。

このタックスシーズンのマルウェア攻撃の詳細については、こちらをクリックしてください。

2014年8月12日、俳優ロビン・ウィリアムズ氏の突然の訃報は、世界中に大きな衝撃を与えました。このニュースはインターネット上で急速に拡散しましたが、スパム送信者やサイバー犯罪者はこの話題に便乗し、彼の名前を件名に含むスパムメールを配信しました。これらのメールは、受信者に対して「衝撃的な映像」を閲覧するよう促し、リンクのクリックを誘導します。しかし、リンク先では動画ではなく、WORM_GAMARUE.WSTQとして検出された不正な実行ファイルがダウンロードされる仕組みになっていました。

この有名人のゴシップマルウェア攻撃の詳細については、こちらをクリックしてください。

エボラ出血熱のパンデミックに関するニュースがインターネット上で急速に拡散した際、サイバー犯罪者はこの話題に便乗し、無防備なユーザーを偽のメールに誘導する手口を展開しました。これらのメールは、信頼性のある情報源を装いながら、受信者を不正なリンクへと誘導し、最終的にはフィッシング詐欺につながり、個人情報や認証情報が盗まれるリスクが高まります。

この偽メールマルウェア攻撃の詳細については、こちらをクリックしてください。

2008年は、サイバー犯罪者によるソーシャルエンジニアリング攻撃が、破壊活動から金銭的利益を目的としたものへと大きく転換した年とされています。この年を境に、攻撃の標的が明確化され、プラットフォームベースの攻撃は個人ユーザ、中小企業、そして大企業へと広がり、知的財産の窃取による深刻な金銭的損失が発生するようになりました。特に、オンライン詐欺師はFacebookやTwitterなどのソーシャルネットワーキングサービス(SNS)を活用し、Webユーザを標的とする新たな攻撃手法を次々と考案しました。

2008年、Facebookのユーザがワーム型マルウェア「KOOBFACE」の標的となる攻撃が確認されました。このマルウェアは、感染したユーザのアカウントを利用して友人に不正リンクを送信し、さらなる感染を拡大させる手口で知られています。翌2009年には、Twitterがサイバー犯罪者の活動拠点として悪用されるようになり、トロイの木馬を含む悪意のあるリンクが拡散される事例が報告されました。

ソーシャルエンジニアリング攻撃の未来

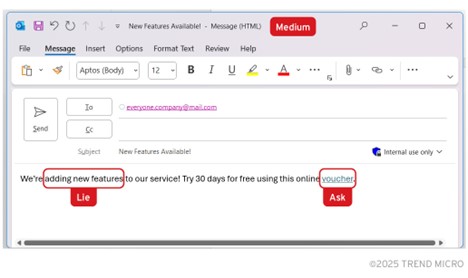

ソーシャルエンジニアリングの手口を分析すると、主に以下の3つの要素に分類できます。

- メディア(接触手段):攻撃者が被害者と接触するために使用する手段です。電話、メール、ソーシャルネットワーク、ダイレクトメッセージなど、さまざまなチャネルを通じて攻撃が仕掛けられます。

- 偽りのストーリー(誘導のための口実):攻撃者は、被害者が特定の時間内に行動を起こすよう仕向ける説得力のあるシナリオを構築します。多くの場合、このストーリーには「時間制限」や「緊急性」などの要素が含まれており、被害者の判断力を鈍らせます。

- 要求(被害者に取らせる行動):攻撃者が最終的に被害者に実行させたい行動です。例としては、認証情報の入力、不正ファイルの実行、暗号資産への投資、送金などが挙げられます。これらの行動は、被害者にとって直接的な損害をもたらす可能性があります。

皆さんがよく目にする代表的な例として、典型的なメール詐欺があります。

図1. ソーシャルエンジニアリング攻撃のメディア、偽りのストーリー、および要求

2024年時点では、攻撃者はあらゆるネットワーク手段を通じて被害者に接触し、ソーシャルエンジニアリングの一環として巧妙な作り話(ストーリー)を用いることで、パスワードの開示、マルウェアのインストール、個人情報の共有などを狙います。目的は異なって見えても、最終的な狙いは情報の窃取や金銭的被害です。

長年にわたり、ソーシャルエンジニアリングにはさまざまな手口が登場してきました。すでに多くの手法が使い古されたように感じるかもしれませんが、攻撃者は毎年新たな手口を生み出し続けています。

この記事では、攻撃者が今後ユーザに対して使用する可能性のある新しいソーシャルエンジニアリング手法の巧妙化について探ります。攻撃者は、メディア(接触手段)、偽りのストーリー(誘導のための口実)、そし要求(被害者に取らせる行動)を巧みに変化させることで、新しく革新的な詐欺手法を容易に構築することができます。

どのような新要素が期待できるのでしょうか?古いスキームにどのような新たな変化が予想されるのでしょうか?新しいテクノロジーはこれらにどのような影響を与えるのでしょうか?

メディアの変化

新たなテクノロジーが登場するたびに、攻撃者は潜在的な被害者に接触する新たな手段を獲得します。

これには、AIツールをはじめ、Apple Vision ProのようなVRデバイス、Ray-Banスマートグラスなどのウェアラブルデバイスが含まれます。今後、これらの新しいデバイスを利用し始めるユーザが増えることで、攻撃対象の拡大と手口の多様化が予想されます。

メディアとしてのウェアラブルデバイス

新しいデバイスは毎年市場に登場しており、それに伴いアタックサーフェス(攻撃対象領域)も拡大しています。中でもウェアラブルデバイスは、常時接続されているうえ、ユーザから高い信頼を得ていることから、サイバー犯罪者にとって格好の標的となっています。

ウェアラブルデバイスに関連する攻撃は、ユーザの信頼を悪用しやすく、説得力のある手口として成立しやすい傾向があります。さらに、攻撃者がウェアラブルデバイスに直接アクセスする可能性も否定できません。

これらのデバイスは、多くの場合、セキュリティツールの導入や定期的な認証プロセスを前提として設計されておらず、従来のセキュリティコントロールを回避してしまうケースも見受けられます。その結果、セキュリティの盲点となりやすく、組織や個人の情報資産に対する新たなリスクを生み出しています。

図2. ソーシャルエンジニアリング攻撃のメディアとしてのウェアラブルの潜在的なシナリオ

メディアとしてのチャットボット

AIチャットボットは、ユーザに接触するためのメディアとしても悪用される可能性があります。

この攻撃手法では、チャットボットに偽の情報を与えることで、ユーザーを操作し、特定の行動を取らせることを目的としています。

こうした攻撃は、主に以下のようなデータポイズニング手法によって実行されます。

- 不正な情報を学習させる

- トレーニングデータを改ざん、乗っ取り

- 新たなコマンドや指示を注入する

LLMボットを悪用したBEC攻撃の高度化

従来のメールやインスタントメッセージ(IM)を利用した攻撃手法に加え、近年では大規模言語モデル(LLM)を搭載したボットを活用し、ビジネスメール詐欺(BEC)攻撃の効果を高める手口が登場しています。

攻撃者は、LLMボットを用いて被害者とCEOとの過去のメッセージ履歴を収集し、その情報をもとに、CEOの文体を模倣したメッセージを生成。信頼性の高いチャネルを装いながら、被害者に送金などの行動を促すスレッドを継続的に展開することが可能になります。

このような手法は、すでに手動で行われているケースもありますが、AIによる自動化が進むことで、攻撃の精度と規模がさらに高まる可能性があります。

偽りのストーリーの巧妙化

ソーシャルエンジニアリングにおけるストーリー(口実)の進化を加速させている主な要因は、AI技術の革新です。口実の内容は、季節、地域、ターゲット層によって異なりますが、生成AI(GenAI)が持つスケーラビリティと柔軟性により、これらの要素は非常に短時間で変更・最適化される可能性があります。

生成AIは、画像・音声・動画の生成に優れており、テキストにおいても信頼性の高いコンテンツを大量かつ迅速に生成する能力を持っています。この新たなスケーラビリティは、ソーシャルエンジニアリングにおける「口実」の巧妙化を促進し、攻撃の説得力と成功率を高める要因となっています。

攻撃者は、AI技術そのものを口実に利用することも可能です。たとえば、ChatGPTに関する偽情報を流布したり、VR技術に対するユーザの関心を悪用したりすることで、信頼を得やすい状況を作り出します。

さらに、攻撃者はマルウェアを含む偽のAI関連ツールを作成し、配布することもあります。たとえば、グラフィックデザイナーが興味を持ちやすいディープフェイク生成ツールを装ったマルウェアを提供すれば、ダウンロード・実行される可能性は高まります。

また、既存の詐欺手法にディープフェイク画像や動画を組み込むことで、より高い信憑性を持たせることも可能です。このような戦術は、現在の脅威状況において明らかに増加傾向にあり、ディープフェイクは今後、ソーシャルエンジニアリング詐欺において極めて破壊的な影響をもたらす可能性があります。

図3. ディープフェイクによる通話詐欺と音声詐欺の強化

- ソーシャルエンジニアリングの未来の詳細については、こちらをクリックしてください。

Trend Vision One™ プラットフォーム

Trend Vision Oneは、セキュリティを簡素化し、複数のセキュリティ機能を統合し、組織のアタックサーフェス(攻撃対象領域)をより強力に管理し、サイバーリスクの状況を完全に可視化することで、組織が脅威をより迅速に検出および阻止するのに役立つサイバーセキュリティプラットフォームです。

クラウドベースのプラットフォームは、世界中の2億5,000万のセンサーと16の脅威研究センターのAIと脅威インテリジェンスを活用して、包括的なリスクに関するインサイト、早期の脅威検出、自動化されたリスクおよび脅威対応オプションを単一のソリューションで提供します。

ソーシャルエンジニアリング対策