フィッシングとは?

手口や最新事例、効果的な対策を解説

実在の組織を偽装したメールやメッセージで利用者をだまし、個人情報や認証情報を詐取する「フィッシング」は、ネット詐欺の中でも代表的な手口です。近年では、リアルタイムフィッシング、スミッシング、QRコードやAI技術を悪用した攻撃など、手口は高度化・巧妙化しています。

この記事では、フィッシングの基本的な手法や最新の攻撃手口、そして個人・組織が取るべき効果的な対策について解説します。

フィッシングとは、相手をだまして個人情報や認証情報を盗み取るネット詐欺の手口

フィッシング(Phishing)とは、利用者をだましてさまざまな情報を詐取するネット詐欺の手口です。実在の組織を偽装したメールやメッセージを不特定多数にばらまき、偽のWebサイトに誘導します。利用者をだましてみずから情報を入力させることで、認証情報や個人情報、金融情報などを詐取するのです。日本では「フィッシング詐欺」とも呼ばれ、ネット詐欺の中でも代表的な存在となっています。

2025年10月にフィッシング対策協議会に寄せられたフィッシング報告件数は、前月より1,103件増加し225,796件に達しました。フィッシング被害は依然として深刻な状況が続いています。

■フィッシングの報告件数

出典:フィッシング対策協議会「2025/10 フィッシング報告状況」

フィッシングの目的と被害

サイバー犯罪者の目的は、情報を盗むこと自体ではなく、そこから金銭的な利益を得ることにあります。盗み取った情報を使って、ネットバンキングから不正送金を行ったり、クレジットカードを不正利用したり、Webサービスへ不正にログインするといった被害が発生します。

また、詐取した情報をまとめて他のサイバー犯罪者に販売し、利益を得るケースも少なくありません。

実際、トレンドマイクロの調査によると、2022年にブロックされた脅威のうち55%がメールに関するものでした。このことからも、フィッシングメールは現在でも、最も多く使われている攻撃手段の1つだといえます。

法人が狙われる場合、フィッシングは社内ネットワークやクラウドサービスへの不正アクセスの足がかりとして利用されることがあります。さらに、盗まれた情報が別の攻撃に悪用されるなど、二次被害につながるおそれもあり、被害の範囲は広がりがちです。

フィッシング詐欺の手口

フィッシング詐欺は、利用者にリンクをクリックさせて、偽サイトへ誘導するのが基本的な手口です。連絡手段や見せ方はさまざまですが、いずれも「正規の案内だと思わせること」が共通点です。代表的な手口を見ていきましょう。

電子メールでのリンク誘導

フィッシング詐欺の手口の1つに、電子メールでのリンク誘導が挙げられます。これは、金融機関や携帯キャリア、宅配業者など、実在する組織を装ったメールを不特定多数に送信する手口です。取引確認や請求、荷物の配送、セキュリティ上の問題などを理由に、「対応が必要だ」と信じ込ませるのが特徴です。

メール本文に記載されたURLリンクをクリックさせ、偽のWebサイト(フィッシングサイト)へ誘導します。そこに用意された偽のログイン画面や入力フォームに情報を入力させ、IDやパスワード、クレジットカード情報などを盗み取ります。

参考:

・フィッシングメールの攻撃動向を解説

SMSでのリンク誘導

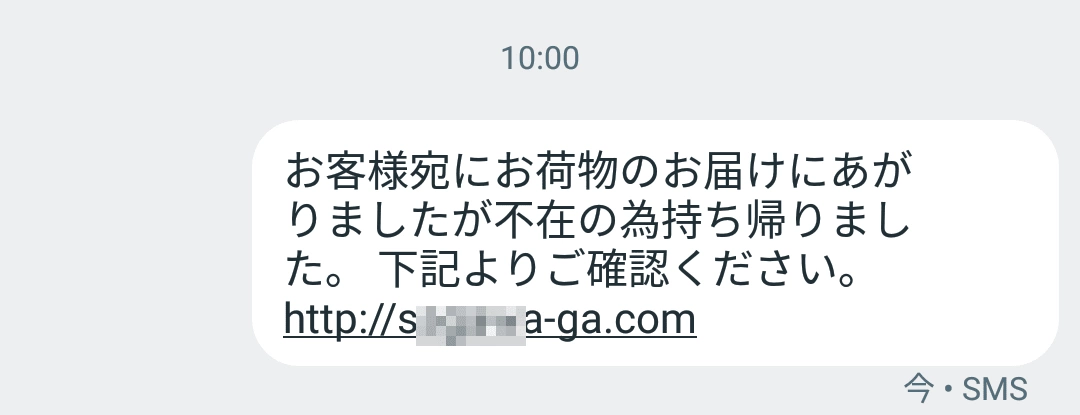

SMSでのリンク誘導も、フィッシング詐欺の手口の1つです。この手口では、SMS(ショートメッセージ)を使い、宅配便の不在通知や料金未払い通知などを装ったメッセージを送信します。このようなSMSを使ったフィッシングは「スミッシング」と呼ばれ、近年被害が拡大しています。

スマートフォンではリンク先を確認しづらいため、気づかないまま偽サイトにアクセスしてしまうケースも少なくありません。

SNSでのリンク誘導

フィッシング詐欺の手口には、SNSでのリンク誘導もあります。これは、X(旧Twitter)やLINEなどのSNS上で、公式アカウントを偽装したメッセージを送る手口です。企業やサービスの通知を装うほか、友人や知人になりすましたアカウントからリンクが送られてくる場合もあります。

SNSは拡散力が高いため、短時間で被害が広がりやすい点に注意が必要です。

ウイルス感染のポップアップ表示

ウイルス感染のポップアップ表示も、フィッシング詐欺によくある手口の1つです。この手口では、Webサイトを閲覧中に、「ウイルスに感染しました」「今すぐ対処が必要です」といった偽の警告画面(ポップアップ)を表示されます。

不安をあおって、偽のセキュリティソフトをインストールさせたり、個人情報を入力させたりしますが、実際にはウイルスに感染していないケースがほとんどです。

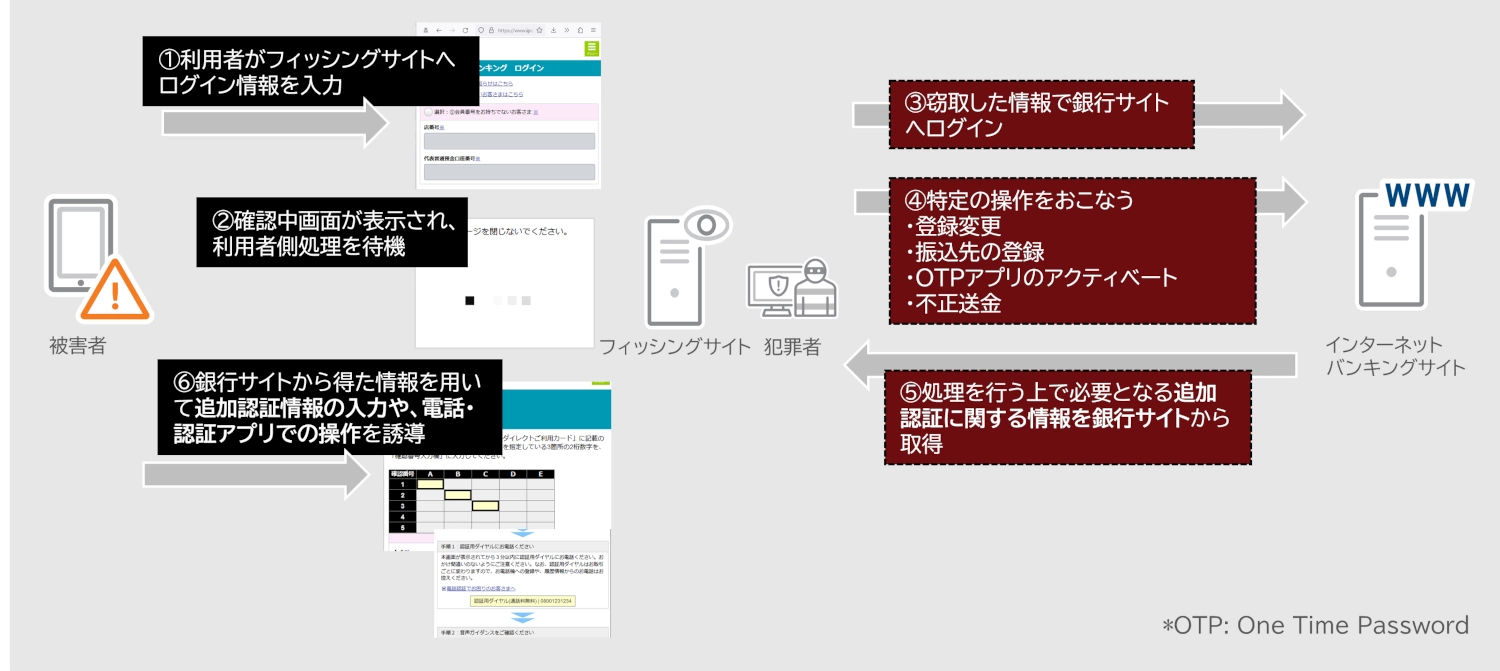

■フィッシングの流れ

フィッシングの主な攻撃手法

フィッシングは年々巧妙化しており、従来の注意喚起やログイン時の認証対策(ID・パスワードやワンタイムパスワード)だけでは防ぎきれない手法も増えています。ここでは、近年特に被害が拡大している主な攻撃手法を紹介します。

リアルタイムフィッシング

リアルタイムフィッシングは、盗んだ情報をその場で悪用する巧妙な手法です。詐取した認証情報を即座に使用し、ネットバンキングの不正送金やWebサービスの不正利用までを一気に行います。

被害者が偽サイトに入力した情報を、攻撃者がリアルタイムで正規サイトに転送し、ワンタイムパスワードなどの追加認証も突破します。リバースプロキシサーバ(利用者とWebサービスの通信を中継する仕組み)を悪用して被害者と正規ログインページのあいだに割り込み、セッションクッキー(ログイン済みであることを示す情報)まで窃取するのが特徴です。

2023年には過去最大規模の不正送金被害が発生しており、その要因の1つとしてこうしたリアルタイムフィッシングの手法が関与していると考えられています。被害者が異変に気づいた時点では、すでに不正送金や不正利用が完了しているケースも少なくありません。

スミッシング(SMS経由のフィッシング)

スミッシング(Smishing)は、SMSとPhishingを組み合わせた造語で、電子メールの代わりにSMSを誘導手段として利用します。日本では2015年頃から確認され、2017年末の宅配便不在通知を装った偽SMSをきっかけに本格化しました。

攻撃対象は主にスマートフォン利用者です。Android端末では、不正アプリをインストールさせる手口が多く、iPhoneではApple社を装ったフィッシングサイトへの誘導が中心です。ただし近年は、iPhoneでも不正アプリのインストールを狙う事例が確認されています。

参考:

・スミッシングとは?

法人・組織を狙うフィッシング

フィッシングは個人向けの被害が注目されがちですが、法人や組織を標的とした攻撃も増えています。社内ネットワークやクラウドサービスで使用されるアカウント情報が狙われ、特にクラウドメールの認証情報が主要な標的です。

多くの場合、フィッシングは本格的な不正アクセスの準備段階として利用されます。盗まれた認証情報が社内ネットワークへの侵入に悪用され、機密情報の漏洩や業務妨害につながるおそれがあります。従業員一人の被害が、組織全体の重大なセキュリティリスクに繋がる点が特徴です。

QRコードを用いたフィッシング(クイッシング)

クイッシング(Quishing)は、QRコードを悪用したフィッシング手法です。メール本文に埋め込まれたQRコードをスマートフォンで読み取らせ、フィッシングサイトへ誘導します。

トレンドマイクロによると、2023年10月から2024年4月までの間に、約15万件の不正QRコードがメール内で検出されています。QRコードは画像として扱われるため、セキュリティツールで検知しにくく、URLの入力ミスを防げる点から、フィッシングの成功率を高める要因になっていることも否めません。

参考:

・クイッシングとは?

ボイスフィッシング

ボイスフィッシング(ヴィッシング)では、金融機関や警察などを装って電話をかけ、口座番号や暗証番号を聞き出します。近年は、AI音声技術を用いて家族や知人の声を模倣する事例も報告されており、信じ込んでしまうリスクが高まっています。

参考:

・ヴィッシングとは?

二段階式スピアフィッシング

二段階式スピアフィッシングは、下調べを行った上で仕掛ける、成功率の高い標的型攻撃です。特定の組織や個人を狙うスピアフィッシングでは、まず情報収集を目的としたメールを送り、返信内容をもとに第二段階の攻撃を行います。事前に内部情報を把握したうえで攻撃するため、通常のフィッシングよりも見抜きにくい点が特徴です。

参考:

・スピアフィッシングとは?

AI技術によるフィッシング

AI技術によるフィッシングは、生成AIを使って、より自然で大量の攻撃が可能です。

ChatGPTなどの生成AIを活用し、違和感の少ない文章のフィッシングメールを大量に作成する手口が登場しています。多言語対応も容易なため、グローバル規模での攻撃が増加しています。

さらに、ディープフェイク技術と組み合わせることで、音声や映像を用いた高度ななりすまし攻撃も現実の脅威となりつつあります。

参考:

・フィッシング攻撃の種類とは?

フィッシング詐欺の見分け方

フィッシング詐欺は年々巧妙化していますが、いくつかの共通点を意識することで被害を防げる可能性が高まります。ここでは、日常的に確認しておきたい代表的なチェックポイントを紹介します。

送信元の確認

フィッシング詐欺を見分けるためのポイントとして、送信元の確認が挙げられます。これは、メールの表示名ではなく、メールアドレスそのものを確認することが重要です。

フィッシングメールでは、送信元の表示名を正規の企業名に偽装しているケースが多く見られます。しかし、表示名は簡単に変更できるため、必ずメールアドレス全体を確認することが大切です。

特に注意したいのがドメイン部分です。公式ドメインが「@example.com」であるにもかかわらず、「@examp1e.com」のように、文字の一部を数字や別の文字に置き換えているケースがあります。一見すると気づきにくいため、細部まで確認しましょう。

URLの確認

URLの確認も、フィッシング詐欺の見分け方の1つです。リンクをクリックする前に、実際のURLを確認する習慣をつけるのが有効です。

フィッシング目的のメールやSMS内のリンク先は通常、何らかの公式サイトに見せかけた偽URLであることが一般的です。リンクにマウスカーソルを重ねると、実際のURLが表示されるため、クリック前に必ず確認しましょう。

表示されたURLがHTTPSではなくHTTPのままであったり、アクセス時にブラウザで証明書エラーが出る可能性が示唆されたりする場合は、特に注意が必要です。ただし、HTTPSを使ったフィッシングサイトも増えているため、URL全体に不自然な点がないかも併せて確認することが重要です。

メッセージ内容の確認

メッセージ内容を確認することも、フィッシング詐欺を見分けるためのポイントです。不安や焦りをあおる表現には、特に注意が必要です。

フィッシング詐欺では、「24時間以内に対応してください」「至急ご確認ください」といった緊急性を強調する表現がよく使われます。また、「アカウント停止」「不正アクセスを検知しました」など、不安をあおる内容も典型的なパターンです。

以前は誤字脱字や不自然な日本語が見分けるポイントでしたが、近年は生成AIの活用により、文章の違和感が少ないケースも増えています。そのため、文面が自然でも安易に信用せず、内容と送信元を併せて確認することが大切です。

個人利用者ができる対策

フィッシング詐欺は完全に防ぐことが難しい一方で、日常的な意識と基本的な対策を組み合わせることで、被害のリスクを大きく下げることができます。個人利用者が実践しやすい対策を確認しておきましょう。

フィッシングの手口を知る

フィッシングの手口は日々変化しています。銀行や信販会社、携帯キャリア、セキュリティベンダーなどが発信する注意喚起情報を定期的に確認しましょう。

また、フィッシング対策協議会などの信頼できる情報源を活用し、最近多い手口や傾向を把握しておくことで、「見覚えのある攻撃」として冷静に対処しやすくなります。

立ち止まって確認する習慣をつける

個人情報や決済情報、ネットバンキングの認証情報を入力する前には、一度立ち止まって本当に必要な操作かを考えることが大切です。

不審なメールやSMSに記載されたリンクは安易にクリックせず、公式サイトを検索して直接アクセスする習慣をつけましょう。少しの確認が、被害を未然に防ぐポイントになります。

セキュリティ対策製品を導入する

巧妙化したフィッシングは、注意していても見抜けない場合があります。そのため、フィッシングメールやフィッシングサイトをブロックできるセキュリティ対策製品の導入が有効です。

EメールレピュテーションやWebレピュテーションといった、危険なメールやWebサイトを事前に判別・遮断する技術を備えた製品を利用することで、危険なサイトへのアクセスを事前に防げます。トレンドマイクロの個人向け製品(ウイルスバスター クラウド、ウイルスバスター モバイル)なども選択肢の1つです。

多要素認証(MFA)を利用する

ワンタイムパスワードなどの追加のセキュリティ機能を積極的に利用しましょう。可能な限り、多要素認証(MFA)を有効にすることが推奨されます。

また、IDやパスワードの使い回しは避け、サービスごとに異なるものを設定することが重要です。これにより、1つのサービスで情報が漏れても、被害の拡大を防ぎやすくなります。

法人・組織ができる対策

法人を狙ったフィッシングは、従業員一人の被害が組織全体のインシデントにつながる点が特徴です。人的対策と技術的対策を組み合わせた、多層的な対策が欠かせません。

従業員へのセキュリティ教育

従業員の意識向上は、フィッシング対策の土台となります。フィッシングに関する注意喚起やセキュリティリテラシー教育を定期的に実施しましょう。疑似フィッシングメール訓練などの訓練サービスを活用することで、実践的に「気づく力」を高めることができます。

ただし、人の注意力だけに頼る対策には限界があります。生成AIの普及により、違和感の少ないフィッシングメールが増えているため、教育と技術的対策を組み合わせることが重要です。

技術的な対策の導入

メールやWebのゲートウェイ対策を導入し、従業員にフィッシングメールが届いたり、フィッシングサイトにアクセスしたりする機会を減らしましょう。併せて送信ドメイン認証を導入し、なりすましメール対策を行うことも有効です。

また、エンドポイントやネットワーク、クラウド、メールを横断的に可視化・分析できるXDR(Extended Detection and Response)を活用することで、メールを起点とした攻撃について効率的に調査・対応できます。エンドポイント端末の不審な動きを検出するEDR単体では把握しづらい、送信者やリンク情報と端末上の挙動を関連づけて分析できる点が強みです。

参考:

・MDRとは?仕組みやメリット、EDR・SOCとの違いを解説

・EDRとは?仕組みや導入効果、EPP・XDRとの違いをわかりやすく解説

自社が偽装された場合の対応

法人のフィッシング対策では、自社が攻撃に利用されるリスクにも備える必要があります。自社名やサービスを騙ったフィッシングが発生していないか、日常的に注意しましょう。偽装が確認された場合は、自社Webサイトなどで速やかに注意喚起を行うことが重要です。

併せて、フィッシング対策協議会への報告や、偽サイトに対するテイクダウン(削除要請)を検討し、被害の拡大を防ぎましょう。

フィッシング被害に遭ってしまった場合の対応

万が一フィッシング被害に遭ってしまっても、初動対応の早さが被害の拡大を防ぐ鍵になります。落ち着いて、取るべき対応を順に確認しましょう。

パスワード変更と関係先への連絡

被害に気づいたら、まずは被害拡大を止める行動が最優先です。認証情報を盗まれた可能性がある場合は、直ちにパスワードを変更しましょう。必要に応じて、金融機関に不正利用の有無を確認したり、サービス提供者に連絡してアカウントを一時停止したりすることも重要です。

フィッシングサイトに情報を入力してしまった可能性がある場合は、速やかに以下の手順で関係機関への報告や相談を行ってください。

<フィッシング被害の連絡手順>

1. 情報を詐取された可能性があるサービスの提供事業者に連絡する

2. 詐取された情報を悪用した不正送金や不正ログインなど実質的な被害がないか確認する

3. 被害を確認できた場合は、居住する地区の都道府県警察のフィッシング報告専用窓口に連絡する

4. 国民生活センターまたは各地の消費生活センターにも相談する

5. フィッシング対策協議会、もしくはご利用のセキュリティ製品のセキュリティベンダーに報告する

二次被害の防止

被害後の対応次第で、さらなる被害の拡大を防げます。詐取された情報が、他の攻撃に悪用されるおそれがあるため、もし同じパスワードを使い回しているサービスがある場合は、すべて変更しましょう。

不正アプリをインストールしてしまった可能性がある場合は、端末の初期化も視野に入れて対応してください。クレジットカード情報が漏洩した場合は、速やかにカード会社へ連絡し、利用停止や再発行を依頼することが重要です。

Trend Vision One™ で包括的なフィッシング対策を

フィッシングは、実在の組織を偽装して利用者を騙す代表的なサイバー攻撃です。リアルタイムフィッシングやスミッシング、QRコードを悪用した攻撃、AI技術を用いた手口など、攻撃は年々巧妙化しており、個人・組織を問わず多層的な対策が求められています。

トレンドマイクロの「Trend Vision One」は、エンドポイント、クラウド、ネットワーク、メールなど、IT環境全体を横断的に保護してくれる、AIを活用した法人向けサイバーセキュリティプラットフォームです。フィッシングメールの検知・遮断や、不正なWebサイトへのアクセス防止に加え、XDR機能によってメールを起点とした攻撃を可視化し、迅速な調査・対応を可能にします。

さらに、正規のファイル共有サービスを悪用した攻撃や、リバースプロキシを用いた多要素認証突破といった高度な脅威にも対応。AIによって脅威の兆候を早期に捉え、優先度の高いものから迅速に対策できる体制を実現します。

フィッシング攻撃から組織を守り、サイバーセキュリティを次のステージへ進化させるためには、Trend Vision Oneの導入がおすすめです。

また、フィッシングメールなどに対する包括的なソリューションについては、「Trend Vision One Email and Collaboration Security」もぜひご覧ください。

※QRコードは株式会社デンソーウェーブの登録商標です。

よくあるご質問(FAQ)

リアルタイムフィッシングとは何ですか?従来のフィッシングとどう違うのですか?

リアルタイムフィッシングは、盗んだ認証情報をその場で即座に悪用する巧妙なフィッシング手法です。被害者が入力したIDやパスワードを、攻撃者がリアルタイムで正規サイトに転送し、ワンタイムパスワードなどの追加認証まで突破します。

従来のフィッシングと異なり、被害者が異変に気づいた時点では、すでに不正送金や不正利用が完了しているケースも少なくありません。2023年に発生した大規模な不正送金被害では、この手口が関与していると考えられています。

スミッシングと通常のフィッシングの違いは何ですか?

スミッシングと通常のフィッシングの違いは、誘導に使う手段と主な被害対象です。スミッシング(Smishing)は、電子メールではなくSMSを使って誘導するフィッシング手法です。主な攻撃対象はスマートフォン利用者となります。

Android端末では不正アプリをインストールさせるケースが多く、iPhoneではApple社を装ったフィッシングサイトへ誘導されるのが一般的です。不正アプリは住所録やSMS情報を盗み取り、偽SMSを拡散して被害を広げます。日本では、2017年末の宅配便不在通知を装った偽SMSをきっかけに被害が拡大しました。

フィッシング被害に遭ってしまった場合、どうすればよいですか?

被害に気づいたら、できるだけ早く対応することが重要です。認証情報が盗まれた可能性がある場合は、直ちにパスワードを変更し、金融機関やサービス提供者へ連絡して、アカウントの停止や不正利用の確認を依頼してください。

併せて、警察のサイバー犯罪相談窓口や消費者センターへの相談も検討しましょう。二次被害を防ぐため、パスワードの使い回しがある場合はすべて変更、不正アプリをインストールしてしまった場合は端末の初期化、クレジットカード情報が漏洩した場合は利用停止や再発行を行ってください。