サイバー攻撃はさまざまな形態で発生します。デジタルデバイスやインフラへの依存が高まる昨今、個人と組織の双方にとって身近で重大な脅威となっています。サイバー攻撃とは、デジタルシステムを侵害し、情報の窃取・破壊・改ざんを行う悪意ある試みのことです。新技術の普及に伴い攻撃も増加しているため、攻撃の種類とその影響を正しく理解することが不可欠です。

目次

サイバー攻撃にはさまざまな形態があり、それぞれ異なる技術を悪用して脆弱性を狙います。以下に、最も一般的な攻撃タイプを紹介します。

サイバー攻撃の種類TOP15

1.マルウェア攻撃

不正プログラム(マルウェア)とは、コンピュータシステムを混乱・損傷させたり、不正アクセスを行ったりすることを目的とした、悪意あるプログラムの総称です。具体的には、ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェア、アドウェアなどが含まれます。不正プログラムは、メールの添付ファイル、改ざんされたWebサイト、ソフトウェアのダウンロードなど、さまざまな経路からデバイスに侵入します。侵入後は、データの窃取、システムの乗っ取り、デバイスの機能停止など、攻撃者の意図する悪意ある動作を実行します。多くの不正プログラムは検出を回避するために隠れて動作し、ソフトウェアの脆弱性を悪用します。また、人の心理的な隙を突く「ソーシャルエンジニアリング」の手法を用いてユーザをだまし、誤ってインストールさせることもあり、セキュリティとプライバシーに重大なリスクをもたらします。駆除には通常、セキュリティソフトを使用して不正なファイルやプログラムをスキャン・検出し、隔離または削除することで、感染したデバイスを安全な状態に復旧させます。

2.フィッシングとスピアフィッシング

フィッシングとは、サイバー犯罪者が正規の組織や人物を装ってメールを送信する攻撃です。メール本文には、ユーザの個人情報を盗むための不正なWebサイトへのリンクが含まれています。ユーザが攻撃を受けていることに気づかず、油断している隙を突くのが特徴です。

一般的なフィッシング攻撃では、PayPalや銀行などの有名サービスをかたり、不特定多数のメールアドレスへ無差別にメールをばら撒きます。

フィッシングの手口は年々巧妙化しています。狙われるデータも多様化しており、金銭的な情報だけでなく、機密情報や写真などのプライベートなデータも標的となります。

一方、「スピアフィッシング」は、特定の個人や組織に狙いを定めた、より危険な攻撃です。不特定多数を狙う通常のフィッシングとは異なり、特定のユーザをターゲットに、業務内容や興味関心に合わせて巧妙にカスタマイズされた文面が送られます。

3.DoS攻撃とDDoS攻撃

DDoS攻撃は、ネットワークやWebサイトのサービスを停止させることを目的としています。攻撃者は「ボットネット(乗っ取った多数のコンピュータ群)」を悪用してターゲットに大量の通信を送りつけ、システムのリソースを枯渇させることで、正規のユーザがサービスを利用できない状態(サービス拒否)に追い込みます。攻撃の目的は、ターゲットとなるサーバやWebサイトをダウンさせ、ビジネスやサービスを妨害することにあります。

攻撃の動機はさまざまです。単なるいたずらや個人的な恨みから、金銭目的の脅迫、あるいは「ハクティビスト」と呼ばれる集団による政治的・社会的な抗議活動まで多岐にわたります。近年、政府機関や一般企業も頻繁に標的とされており、警戒が必要です。アンダーグラウンド市場では、DDoS攻撃代行サービスやツールが販売されており、技術的な知識がなくても攻撃を実行できる環境が生じています。そのため、攻撃のハードルは下がっており、今後も脅威は増加し続けると予想されます。

4.MitM攻撃

MitM攻撃(中間者攻撃)とは、二者間の通信に攻撃者が割り込み、通信内容を盗聴・改ざんする攻撃手法です。攻撃者は情報を盗み見るだけでなく、偽のデータを送信することも可能です。組織内の重要な通信が侵害されるリスクがあるため、IT管理者が優先して対処すべき脅威の一つです。

5.SQLインジェクション

SQLインジェクションは、Webアプリケーションなどのデータベース(RDBMS)に対し、不正な命令文(SQL)を注入(インジェクション)することで、データベースを不正に操作する攻撃です。

目的は情報の窃取や改ざん、脆弱性の調査など多岐にわたります。古くからある手法ですが、現在でも多くの被害をもたらしており、企業が特に警戒すべき攻撃の一つです。近年でも大規模な被害事例が確認されており、UNIONインジェクションなどの手法で大量の情報漏えいにつながる恐れがあります。しかし、適切な対策を講じることで被害は未然に防げます。一般的な防御策に加え、外部からのペネトレーションテスト(侵入テスト)や脆弱性診断を定期的に実施し、安全性を評価することを推奨します。

6.ゼロデイ攻撃

ゼロデイ脆弱性とは、ソフトウェアやハードウェアに発見された欠陥(脆弱性)のうち、まだ修正パッチが提供されていない状態のものを指します。開発元のベンダが問題を認識していても、修正パッチの開発が完了しておらず、防御手段が存在しない空白の期間が生じることがあります。

対策までの猶予が「0日」であることから「ゼロデイ」と呼ばれます。パッチが公開された後は、既知の脆弱性(n-day脆弱性)として扱われます。ベンダが対策を講じる前に、攻撃者がこの脆弱性を悪用して攻撃を行うことを「ゼロデイ攻撃」と呼びます。

セキュリティ専門家と攻撃者は、脆弱性の発見において常にいたちごっこの状態にあります。攻撃者が先んじて脆弱性を悪用しようとする一方で、ベンダは迅速な修正パッチのリリースに努めています。

7.ランサムウェア攻撃

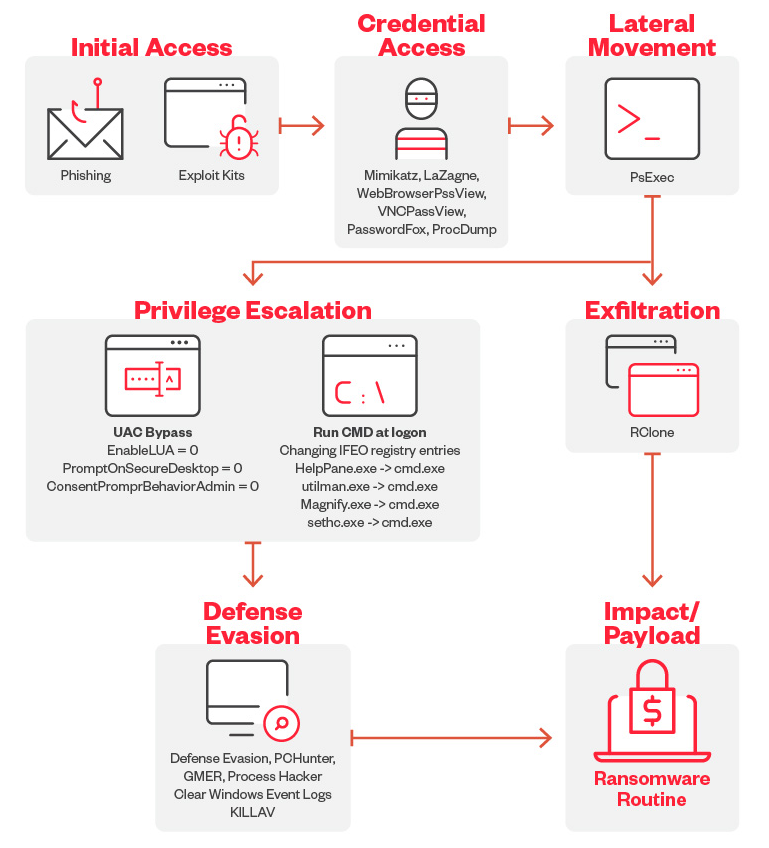

ランサムウェアは、感染したコンピュータやネットワーク上の重要なファイルを暗号化して使用不能にし、元に戻す(復号する)ことと引き換えに身代金を要求する不正プログラムです。

暗号化を強制的に解除することは極めて困難であり、バックアップがない限り、データの復旧は攻撃者の手に委ねられてしまいます。

厄介なのは、身代金を支払ってもデータが復旧される保証はないという点です。そのため、事前のバックアップが唯一確実な復旧手段となります。

ランサムウェアは侵入後、重要度の高いファイルを探して次々と暗号化します。復旧を阻止するために、バックアップファイル自体を狙うこともあります。

特にMicrosoft Officeファイルなどは、重要な業務情報が含まれることが多いため標的にされやすく、攻撃者は組織が支払いに応じざるを得ない状況を作り出します。

8.サプライチェーン攻撃

サプライチェーン攻撃とは、セキュリティの堅固な本丸(標的組織)を直接攻めるのではなく、その供給網(サプライチェーン)にあるセキュリティの甘い箇所を狙う攻撃です。業務委託先や提携先、ソフトウェア提供元などを経由して、最終ターゲットである組織のネットワークへ侵入します。

攻撃者は、信頼されているソフトウェア事業者やサービス業者を侵害し、そこを足掛かり(踏み台)として、不正プログラムをターゲット組織内に送り込みます。

この攻撃の影響は甚大で、直接の標的だけでなく、その供給元を利用している何千もの組織に被害が波及する恐れがあります。

9.クロスサイトスクリプティング(XSS)

XSSは、掲示板や検索フォームなど、ユーザからの入力を受け付けるWebサイトの脆弱性を悪用する攻撃です。

攻撃者は、Webサイトに入力フォームなどを通じて不正なスクリプト(命令文)を埋め込みます。そのサイトを閲覧した一般ユーザのブラウザ上で不正なスクリプトが実行され、偽情報の表示や個人情報の漏えいなどの被害が発生します。この攻撃により、Webサイト自体が改ざんされていなくても、訪問者には改ざんされたかのように見せかけたり、偽のポップアップを表示させたりすることが可能になります。

これにより攻撃者は、セッションの乗っ取りや、Webサイトのサーバに対するさらなる攻撃の足掛かりを得ることができます。

10.ソーシャルエンジニアリング攻撃

ソーシャルエンジニアリングは、技術的な脆弱性ではなく、人間の心理や行動の隙を突く攻撃手法です。言葉巧みに被害者を誘導し、自ら重要情報を漏らさせたり、セキュリティルールを破らせたりします。攻撃者は信頼できる人物や組織(上司、取引先、サポート窓口など)になりすまし、ターゲットを信用させます。

目的はシステムへのハッキングではなく、人の「心」のハッキングです。人の善意や緊急事態への恐怖心につけ込むため、システム的な防御が難しく、攻撃者にとって成功率の高い手法として多用されています。

11.ホエーリング攻撃

ホエーリング(Whaling:鯨漁)は、経営層や役員など、組織内の重要人物(大物)をピンポイントで狙う特殊なフィッシング攻撃です。「大きな魚(鯨)」を狙うことからこう呼ばれます。権限を持つ人物をだますため、ターゲットの詳細な情報を事前に収集し、非常に巧妙で説得力のあるメールを作成するのが特徴です。

経営層は機密情報や決済権限を持っているため、攻撃者にとって非常に魅力的な標的です。一度アカウントが侵害されると、不正送金の指示や機密情報の窃取など、組織全体に甚大な被害をもたらします。

フィッシングとホエーリング

12.トロイの木馬

「トロイの木馬」とは、一見すると正規の便利なソフトウェアのように振る舞い、ユーザをだまして実行させる不正プログラムです。ギリシャ神話で、贈り物と見せかけた木馬の中に兵士が隠れていた逸話に由来します。無害なアプリを装って侵入し、ユーザが気づかないうちに裏で悪意ある動作を行います。ウイルスのように自己増殖はしませんが、ユーザ自身にインストールさせるよう仕向ける必要があるため、メールやWebサイトでの巧みな誘導(ソーシャルエンジニアリング)と組み合わせて使用されます。

侵入に成功すると、攻撃者のための裏口(バックドア)を作り、外部から自由にアクセスできるようにしたり、パスワードや機密情報を盗み出したりします。

13.水飲み場型攻撃(Watering Hole Attack)

水飲み場型攻撃とは、ターゲットとなる組織のメンバーが頻繁に利用するWebサイト(例:業界ニュースサイトや関連団体サイト)を改ざんし、閲覧時に不正プログラムに感染させる罠を仕掛ける攻撃です。野生動物が水を飲みに集まる場所(水飲み場)で待ち伏せする狩猟になぞらえています。APT攻撃(持続的標的型攻撃)の一環として行われることが多く、正規サイトを利用するため発見が困難です。

14.APT攻撃

APT攻撃とは、特定の組織を執拗に狙い、長期間にわたって潜伏しながら機密情報を盗み出す高度なサイバー攻撃です。国家支援を受けた組織や高度な犯罪集団が関与することが多く、検出を回避しながら静かに活動するため、被害の発覚が遅れる傾向にあります。

15.IoTを狙った攻撃

多くのIoT機器(Webカメラやスマート家電など)はセキュリティ対策が不十分な場合が多く、新たな攻撃の標的となっています。攻撃者はこれらの機器を乗っ取り、DDoS攻撃の踏み台として悪用します(例:Miraiボットネット)。IoT機器のセキュリティ確保は、現代のネットワーク防御において不可欠な要素です。

サイバー攻撃から身を守る方法

1.ソフトウェアの更新

OSやソフトウェアを常に最新の状態に保つことが重要です。更新プログラムには、脆弱性を修正するパッチが含まれており、攻撃のリスクを低減します。

2.強力なパスワードと多要素認証(MFA/2FA)の利用

パスワードは「大文字・小文字・数字・記号」を組み合わせ、12文字以上推奨です。使い回しは避けましょう。さらに、MFA(多要素認証)を有効にすることで、パスワードが漏れた場合でも不正アクセスを防ぐ強固なセキュリティ層を追加できます。

3.従業員への教育と意識向上

人を狙うソーシャルエンジニアリングは主要な侵入経路です。定期的なセキュリティ教育を実施し、フィッシングメールの見分け方や不審な挙動への対処法を周知することで、組織全体の防御力を高めることができます。

4.ファイアウォールの設置

ファイアウォールはネットワークの出入り口で通信を監視・制御し、不正なアクセスや攻撃通信をブロックする重要な防御壁となります。

5.XDRによるセキュリティ強化

XDR(Extended Detection and Response)を導入することで、エンドポイント、メール、ネットワーク、クラウドなど環境全体のデータを統合・分析し、防御を強化できます。AIを活用した分析と自動化により、脅威をリアルタイムで検知・対処できるため、被害の拡大を防ぎ、インシデント対応時間を大幅に短縮します。

Trend Vision One™ プラットフォームについて

トレンドマイクロのXDRは、エンドポイントだけでなく、メール、サーバ、クラウド、ネットワークなど、あらゆるセキュリティレイヤから活動データ(テレメトリ)を収集・分析し、隠れた脅威をあぶり出します。AI技術と世界最高レベルの脅威インテリジェンスを活用し、防御・検知・対応を統合的に行うことで、お客様の環境を全方位から守ります。

さらに、インシデント対応(事後対処)だけでなく、平時からリスクを可視化・評価・軽減し、攻撃を未然に防ぐ「アタックサーフェスリスクマネジメント(ASRM)」も、単一のプラットフォームで実現可能です。

Jon Clayは、29年以上にわたってサイバーセキュリティ分野の経験を持ちます。Jonは業界での知見を活かして、トレンドマイクロが外部に公開する脅威調査とインテリジェンスに関する教育と情報共有を担っています。