脆弱性検索は、組織のITインフラストラクチャに存在するサイバーセキュリティ上の脆弱性を検出し、識別・評価する手法です。

脆弱性検索は、Threat Detection and Response(TDR)に不可欠な要素であり、ITインフラストラクチャを継続的にスキャンすることで、悪用される可能性のある脆弱性を検出します。検索の対象には、コンピュータネットワークやアプリケーションから、ラップトップ、デスクトップ、サーバ、さらにはスマートフォンなどのエンドポイントデバイスに至るまで、IT環境全体が含まれます。

脆弱性検索により、組織はサイバーセキュリティ上の欠陥やリスク、弱点を発見し、対処することが可能になります。これらの欠陥やリスク、弱点は、悪意のある攻撃者がシステムにアクセスしたり、業務を妨害したり、機密情報を窃取したりする原因となる可能性があります。脆弱性の例として、以下のようなものが挙げられます。

- サーバ、ワークステーション、ラップトップなどのデバイスで保護されていないポート

- 不正アクセスにつながる可能性のある、アプリケーションのコーディングエラー

- 適用されていないソフトウェアのパッチやアップデート

- 脆弱なパスワードやアクセス権限の設定ミスにより、機密データが漏えいやランサムウェア攻撃に悪用される可能性

脆弱性検索に関するよくある誤解

脆弱性検索は、あらゆる脅威管理戦略において重要な要素です。しかし、その有効性にもかかわらず、普及を妨げるいくつかの誤解が存在します。

その一つが、脆弱性検索は定期的な実行のみで十分というものです。日々新たなサイバー脅威が出現しているため、脆弱性検索は継続的に実行することが極めて効果的です。

また、脆弱性検索は大規模組織のみで実施すればよいという誤解もあります。実際には、中小企業も攻撃に対して同様に脆弱であり、多くの企業ではインシデント発生後の復旧や対応に必要なリソースが不足しています。脆弱性検索は、あらゆる規模の組織がサイバー脅威から自社や顧客、そしてビジネス全体を保護するために役立ちます。

脆弱性検索とペネトレーションテスト

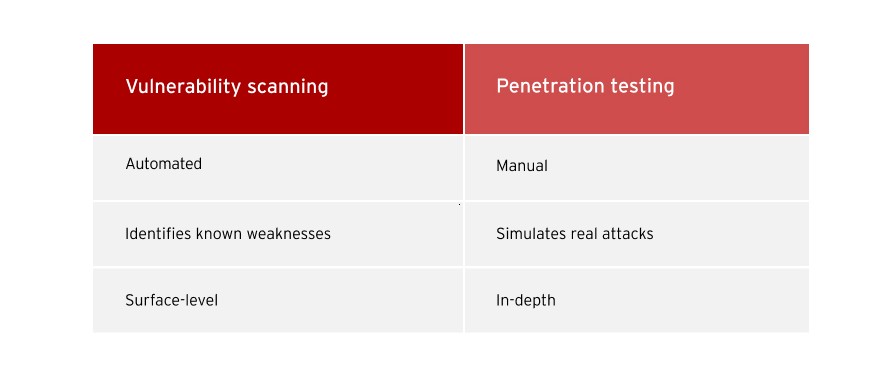

脆弱性検索とペネトレーションテストは、どちらも組織のサイバーセキュリティ戦略における重要な要素ですが、両者にはいくつかの重要な違いがあります。

脆弱性検索は、既存のセキュリティ上の欠陥を悪用される前にプロアクティブに特定するための自動化されたプロセスです。一方、ペネトレーションテストは、実際のサイバー攻撃をシミュレートして組織のセキュリティ対策を評価する、手動によるテストです。

なぜ脆弱性検索は重要なのか?

サイバー脅威が高度化するのに伴い、組織はサイバーセキュリティ対策を常に最新かつ強固な状態に維持する必要があります。脆弱性検索は、組織のITインフラストラクチャやセキュリティ対策に存在する脆弱性を特定してセキュリティチームに通知するとともに、最適な緩和策を提案します。

脆弱性検索は、セキュリティ侵害による多大な金銭的損失やレピュテーションの低下を防ぎ、PCI DSS、NIST、HIPAAといった規制要件へのコンプライアンスを維持するためにも役立ちます。さらに、脆弱性検索ツールを利用することで、組織は自社のセキュリティ対策の有効性を継続的に監視し、新たに出現する脅威やリスク、脆弱性に対応できるようになります。

脆弱性検索の仕組み

脆弱性検索は、組織のネットワークやシステム、データを侵害する可能性のある既知の脅威に関する詳細な情報を含む、脅威インテリジェンスデータベースを活用します。そして、様々なソフトウェアツールとテクノロジーを用いて、以下の5段階のプロセスでこれらの脅威に関連する脆弱性をスキャンします。

ステップ1:設定

スキャナは、IPアドレスやOS、ネットワークに接続されている全デバイスのインベントリなど、組織のITネットワークに関するあらゆる情報を収集します。この情報に基づき、スキャナがシステムをスキャンするための適切な設定が行われます。

ステップ2:スキャン

スキャナはネットワークまたはシステムを分析し、潜在的な欠陥、弱点、脆弱性をすべて特定します。

ステップ3:分析

スキャンの結果を分析し、各脆弱性のリスクと重大度を評価します。

ステップ4:レポート

スキャナは、検出結果と各脆弱性への対処方法を提案するレポートをセキュリティチームに提供します。

ステップ5:修復

セキュリティチームは、その情報に基づいてネットワークに存在する脆弱性を修復します。これには、ソフトウェアの更新、パッチの適用、システム全体の再設定などが含まれます。

スキャン結果を分析することで、組織は脆弱性対応の優先順位を判断し、最も緊急性の高いものから着手できます。プロセスが完了すると、スキャナは最初のステップに戻り、一連のスキャンプロセスを繰り返します。

脆弱性検索の種類

脆弱性検索は、対象領域に応じて主に「ネットワークスキャン」「Webアプリケーションスキャン」「ホストベースの脆弱性検索」の3種類に分類されます。

- ネットワーク脆弱性検索:サーバ、ファイアウォール、ルータ、コンピュータなど、ネットワークに接続されたデバイスを含む、組織のITネットワーク全体の脆弱性をスキャンします。

- Webアプリケーション脆弱性検索:SQLインジェクションやクロスサイトスクリプティング(XSS)といった攻撃につながる、Webアプリケーションの脆弱性を検出します。

- ホストベースの脆弱性検索:組織内のワークステーション、ラップトップ、サーバといった個々のホストに存在する脆弱性を特定します。

脆弱性検索ポリシーの作成方法

脆弱性検索ポリシーとは、ネットワークの脆弱性を「いつ」「どのように」「どの程度の頻度で」スキャンすべきかを規定する、明確なガイドラインや基準を定めたものです。

効果的なポリシーを策定するには、スキャンの範囲と目的を定義し、実行頻度のスケジュールを設定した上で、スキャンの実行と結果への対応におけるセキュリティチーム各メンバーの役割を明確に定める必要があります。

セキュリティ効果を最大化するためには、脆弱性検索を既存のサイバーセキュリティポリシーやツール、戦略とシームレスに統合する必要があります。これにより、組織はThreat Detection and Response(TDR)に関するソリューション全体の速度と精度を最大化できます。

脆弱性検索を実現するトレンドマイクロのソリューション

Trend Vision One™ Cyber Risk Exposure Management(CREM)は、ネットワークを継続的にスキャンし、脆弱性をリアルタイムで検出、評価、緩和することで、組織のサイバーセキュリティを事後対応型からプロアクティブなアプローチへと転換させます。

攻撃者よりも先に潜在的な脆弱性を発見することで、CREMは環境内の脆弱性を特定、優先順位付けして修復し、ネットワーク全体のサイバーレジリエンスを強化します。