攻撃手法から考える防御策 2022年11月に活動再開したEMOTET(エモテット)を既存環境で防ぐ考え方(2023年3月更新)

これまで甚大な被害をもたらしてきた、休止と再開を繰り返すマルウェア「EMOTET(エモテット)」が2022年11月現在に活動を再開しています。再開してから観測された新たな攻撃手口をご紹介するとともに、被害を防ぐためにどのような活動が実施できるのか、今後に活かせる対策を解説します。2023年3月7日に確認したEMOTET活動再開をうけ、本記事を更新しています。

[更新日]2023年3月8日

日本時間の3月7日夜、トレンドマイクロではEMOTETボットネットから攻撃メール送信が再開されたことを確認しました。EMOTETは2022年7月中旬以降、同年11月に一時的に活動を再開するも、その後、攻撃メール送信は停止状態となっていました。現在までに確認している手口は、これまでと大きな相違はありませんが、こちらにその手口と有効な対策をまとめましたので、改めて確認ください。

EMOTETが約4か月ぶりに攻撃メール送信を再開(トレンドマイクロ セキュリティブログ)

サイバー攻撃の手法は常にアップデートされており、攻撃者はユーザを観察しながら、コストパフォーマンスの良い手法を模索しています。EMOTETはまさにそのような攻撃の代表例と言えます。活動の一時休止と再開を繰り返しながら、自身の攻撃の効果を確認しつつ、より効果的な攻撃に変化を続けています。セキュリティ対策に100%はありませんが、攻撃者や攻撃手法を理解し、防衛策を講じることで、被被害に遭ってしまう可能性や被害に遭ってしまった際の影響を低減することはできます。

今回はこの11月2日に攻撃メール送信を再開したEMOTETを例に、その手法から組織で一般的に利用されいているWindowsの既存環境の設定を使ってできる防御策などを紹介します。

はじめに

2022年11月現在、7月以降活発な活動を控えていたマルウェア「EMOTET」がメールの送信を再開し、攻撃が継続しています。EMOTETは感染した端末からメールやアドレス帳、ブラウザに保存されたパスワードを盗み出すマルウェアとして知られていますが、その正体は情報を盗み出すだけではなく、異なるマルウェアや次のサイバー攻撃に繋げるための役割を持っているマルウェアです。

したがってEMOTETによる被害は、情報の窃取にとどまらず、ランサムウェアの糸口になる可能性や、他社や自社顧客へのスパムメールを展開される踏み台になる可能性までも含んでおり、ビジネスに多大な影響をもたらしかねないものです。

本記事では、活動再開にあたって観測された新たな手口の特徴を紹介し、これまでのEMOTETが行ってきた手口の振り返りと合わせて、対策のポイントを解説します。また、さらに重要な点として、EMOTETの攻撃手口がサービスプロバイダーやプラットフォーム側の対策状況に合わせて度々変化することが挙げられます。

そうした時系列に応じた進化を伴うマルウェアへの対策として重要なポイントを記事の最後でご紹介します。

EMOTETの活動傾向

EMOTETによる活動は2014年頃に初めて観測され、マルウェアとしての形を変遷させながらも、2019年頃から日本を対象とした攻撃が観測されています。現在では盗み出したメール情報を悪用することで、正常な返信に偽装したメールを送り付ける手法が用いられています。

2021年1月にEUROPOLによりテイクダウンされたことで活動が停止していましたが、2021年末に活動が再開し、「復活したEMOTETの脅威動向解説」においても説明されているように拡散方法が更新され、また感染後の活動にも変化が見られました。

2022年6月にはブラウザに保存されたクレジットカード情報を盗む手法の追加や、過去のEMOTETにて使用されていたSMBスプレッダー※が再度利用されるなど、マルウェアとして狡猾な活動を見せています。

※ SMBスプレッダー : 同一ネットワーク内の端末に対してSMB(Server Message Block)接続試行による感染の拡散を狙う攻撃、リスト化されたクレデンシャル・資格情報を使う。ワームウイルスのように自身を拡散することが目的。

国内外の脅威動向を洞察した「2022年上半期サイバーセキュリティレポート」では、EMOTETに関して日本を始めに世界各国でも多くの検出を確認したことが報告されていれます。

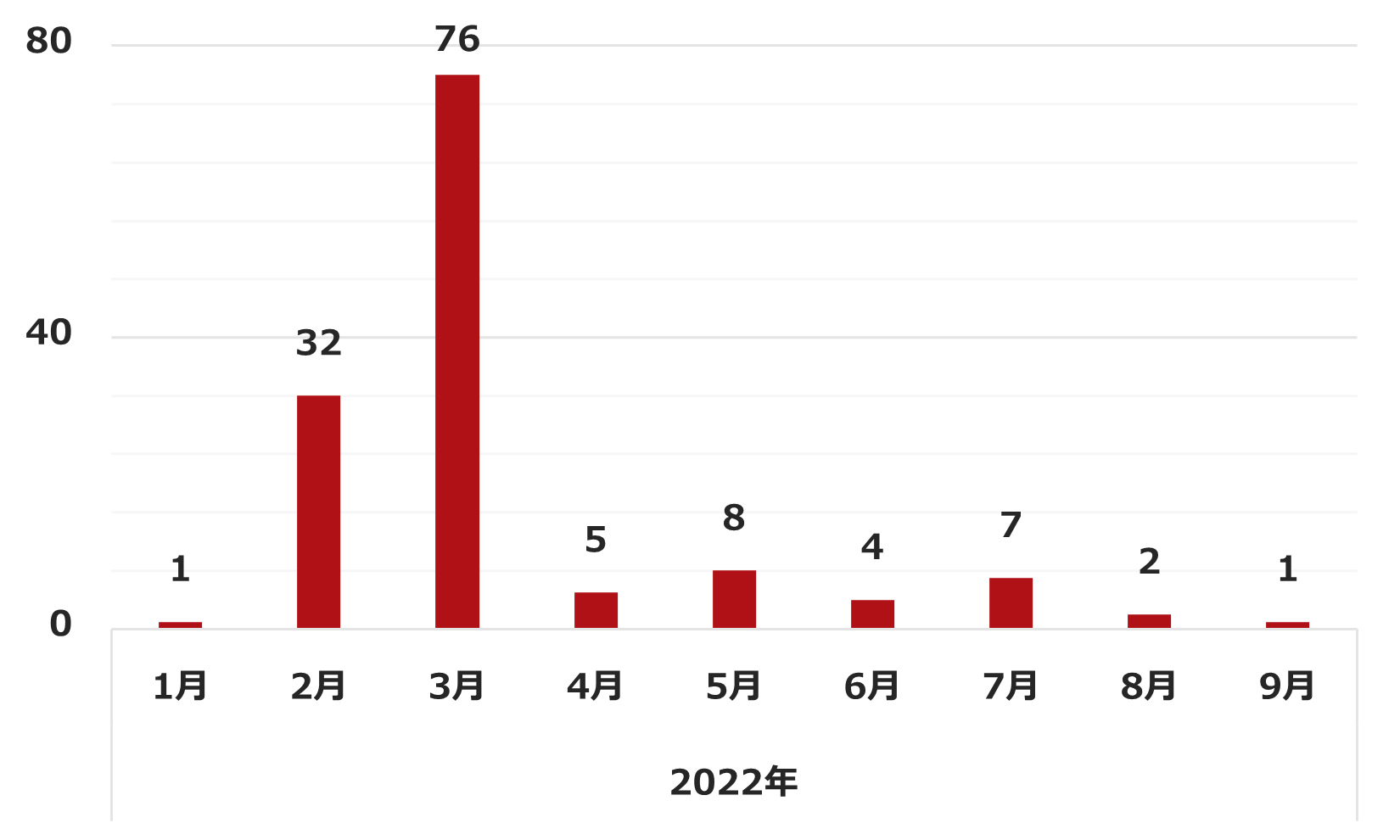

特に日本では2022年3月は被害報告を行った組織が急増しています。被害にあった端末および組織からメールファイルやアドレス帳が盗み出され悪用されたことで、過去にやり取りのあった取引先や関係者のメールアドレスへと攻撃範囲を広げ、連鎖的に被害が広まったことが伺えます。

インシデント被害の公表においてはすべての組織が公表するわけではなく、また公表の内容に特定のマルウェア名が挙げられることが珍しいことも合わせると、当時の感染傾向は驚異的であったと言えます。

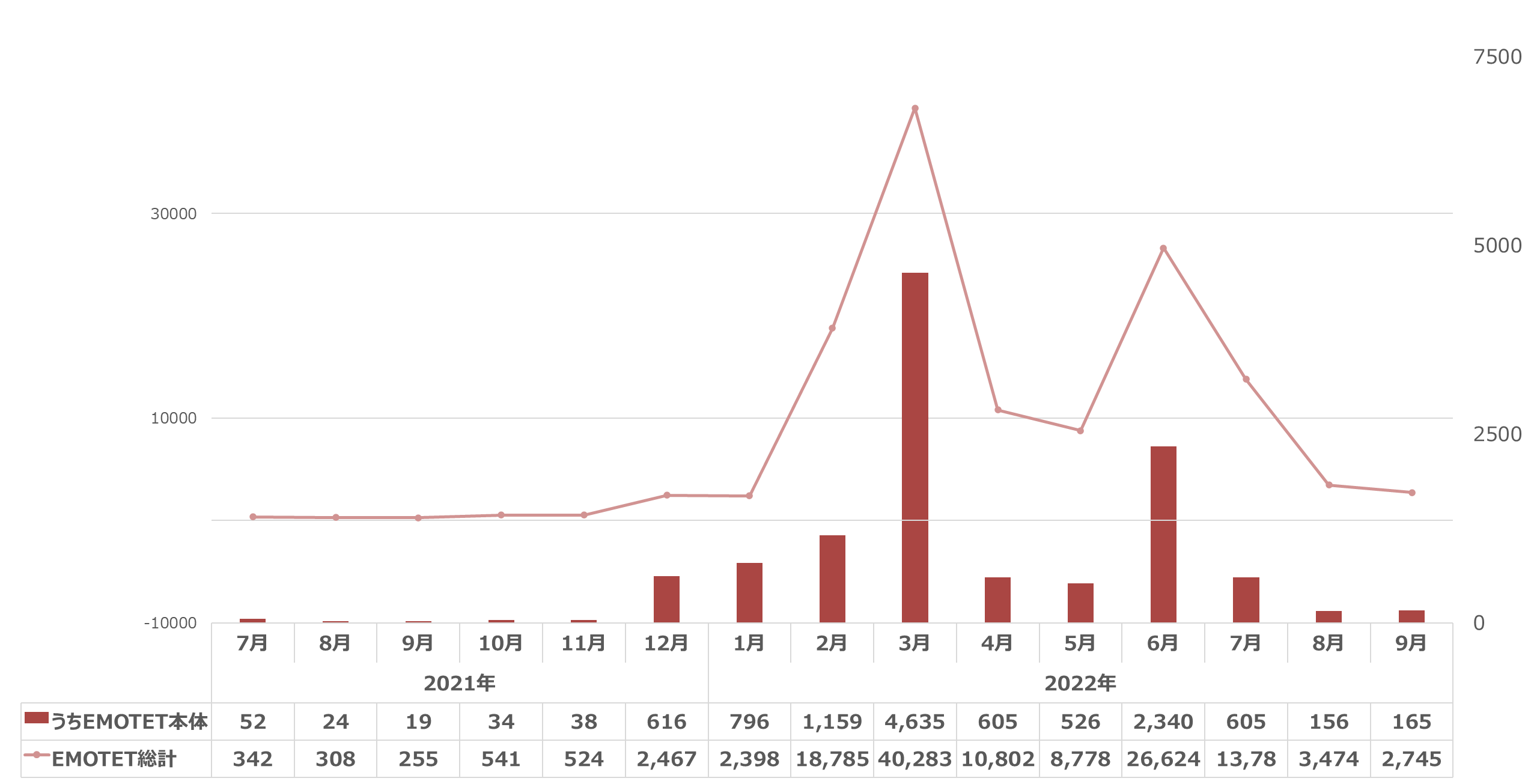

Trend Micro Smart Protection Network(SPN)の統計による、EMOTET本体の検出、およびダウンローダなどの関連モジュール含む検出総数。22年第1四半期は6万件を超え、過去最大となった。これは国別でみても、日本が最多検出国で、この時期に日本がEMOTETの大規模攻撃対象となっていたと推察される

2022年のEMOTETの活動の経緯と11月の再開

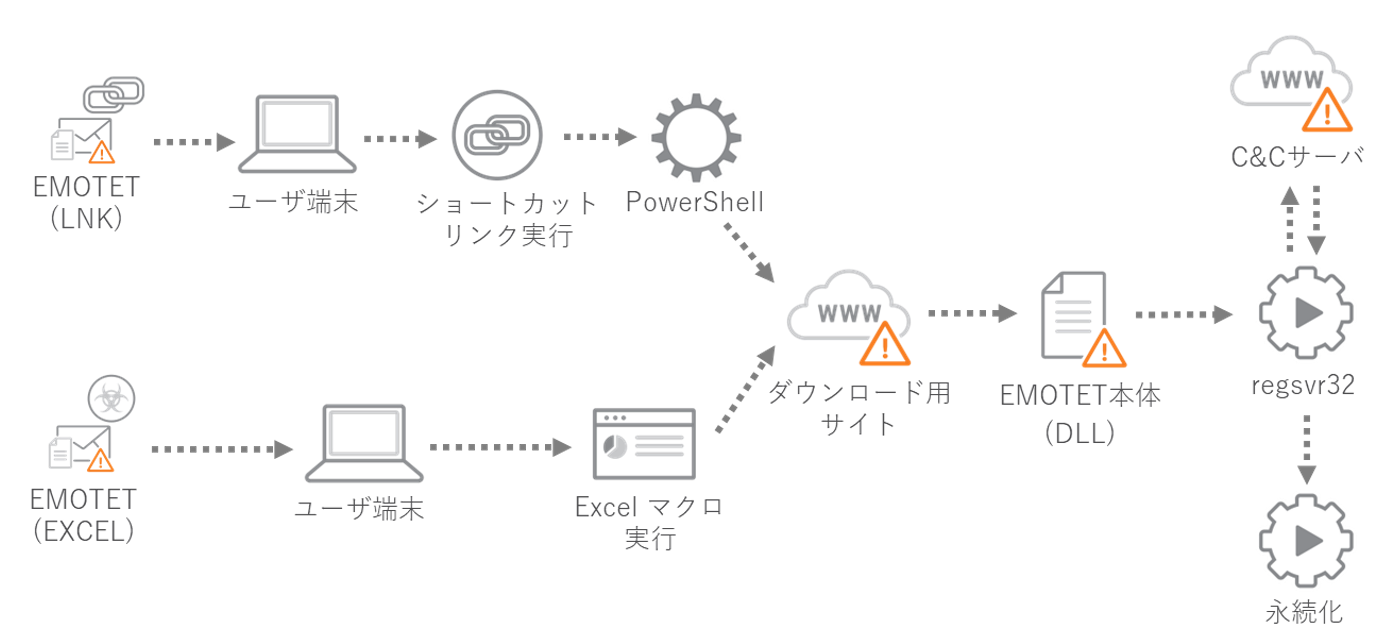

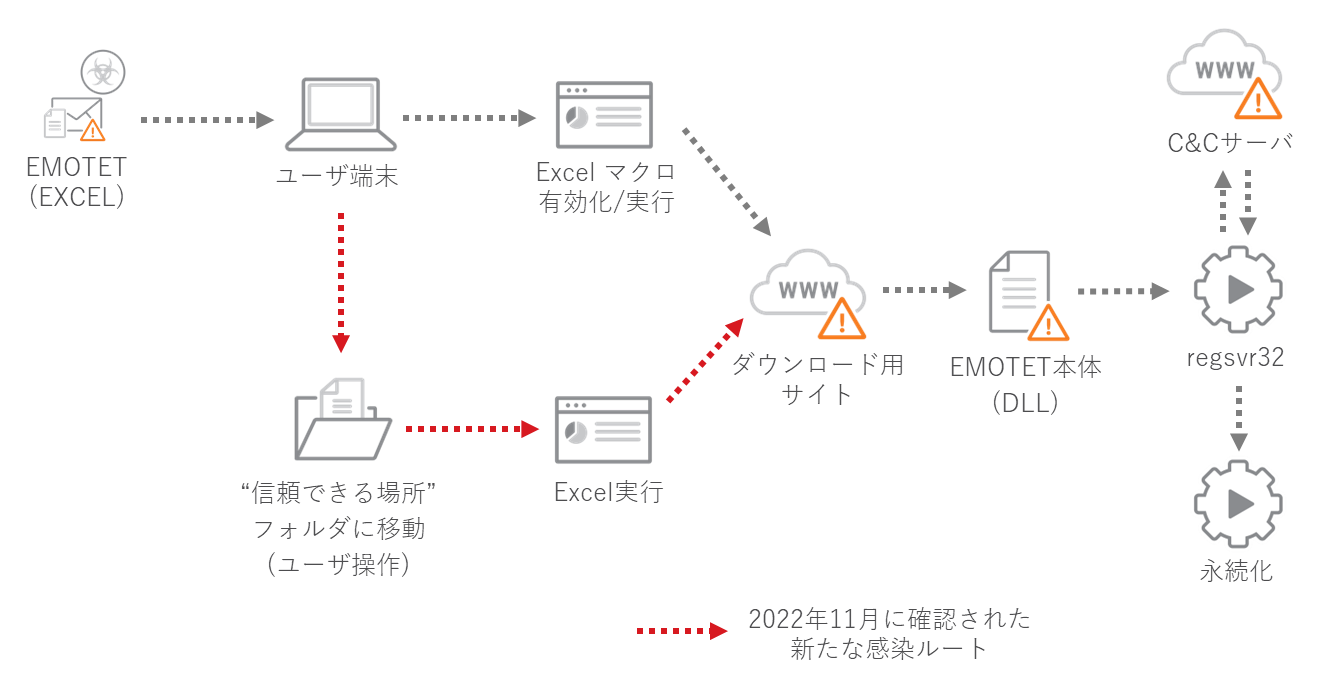

EMOTETは主に2段階に攻撃が分類されます。1段階目はメールを用いてマルウェアを送付し、そのマルウェア(ダウンローダー)がEMOTETをダウンロードして感染させる段階です。

この段階ではダウンローダ※となるEMOTETがメールによって送付され、ユーザがExcel内のExcel 4.0マクロあるいはショートカットリンクファイル※を実行することでインターネット接続を行い、WebサイトからEMOTET本体となるDLLファイルが取得されます。

2段階目では取得したDLLファイルが端末内で実行され、永続化とともに定期的にC&Cサーバへの通信を行います。この通信が成功した後にC&Cサーバからの命令に従って、メールファイルやアドレス帳などの端末内に保存された情報が盗み出され始めます。

2022年7月時点では、メールの送付から感染、C&Cサーバへの接続まで以下の流れが観測されました。

※ ダウンローダ : 外部からファイルを取得し、取得したファイルを実行する挙動のみ記述され、その他の機能を持たないマルウェアのこと。

※ ショートカットリンクファイル:他のファイルやフォルダのパスを指定して、呼び出すことのできるショートカットファイルのこと。

2022年7月までのEMOTETにおいては、メールで送り付けるスクリプトを小まめに変更する点、難読化の手法を幾度も変更する点、モジュールを32bitから64bitへと切り替えるなどの変更が見られました。

攻撃の成功率を高めるために上述した手法や通信先を短い期間で更新することで、ウイルスパターンの更新やウェブレピュテーションによる新規URLの評価よりも早く攻撃が着弾してしまい、従来のセキュリティ対策による検知網をすり抜けやすかった面があったと考えられます。

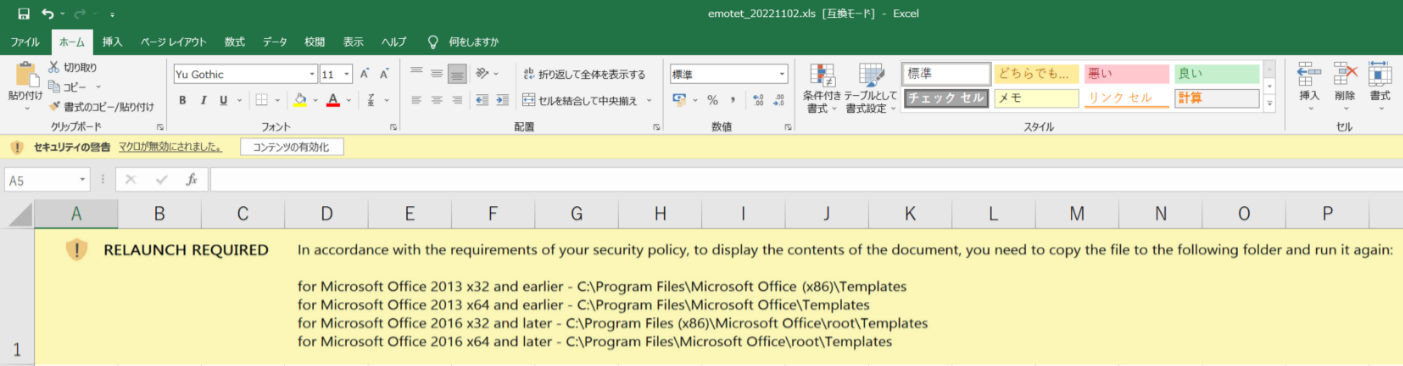

およそ4カ月間の一時的な活動停止の後、2022年11月には新たな感染の誘導を狙うメッセージを追加したExcel 4.0マクロを悪用するEMOTETのメール送信が再開しました。確認されたEMOTETでは、Excelファイルを開いた際に「マクロが有効化できない場合、以下のパスにファイルを移動し実行してください」と誘導されるメッセージが表示されます。

記述されたパスはMicrosoft Excelにおいてデフォルトで”信頼済みの場所”として設定されており、指示に従い実行すると信頼済みのドキュメントと判断されExcelファイル起動時にマクロが実行されてしまいます。これはMicrosoft Officeにおけるマクロが標準的に無効化されるアップデートが配信されたことを受け、EMOTETの攻撃者が新たな感染手法の一つとして試行しているものと考えられます。

ただし、通常であれば記述されたパスでのファイル実行は管理者権限が必要となり一般ユーザ権限では実行できないため、企業組織の環境によってはこの誘導手法の影響は少ないでしょう。もし管理者権限で一般ユーザが容易に実行できてしまう環境であった場合は注意が必要です。

EMOTETに感染してしまった場合、メールやアドレス帳が盗み出されてしまいます。

その盗み出されたメールはEMOTETの攻撃者によって悪用されることで、過去にメールのやり取りを行った関係者にEMOTETが添付されたメールが送られてしまいます。

更に感染したままEMOTETを対処せずにおくと、EMOTETのオペレータによる活動を許し、異なるサイバー攻撃の被害やランサムウェアの侵入経路となる可能性があり、脅威にさらされた状態となります。

また、感染した端末のメールアカウントの認証情報が乗っ取られ、悪用されることで意図せずEMOTETのメールを送信してしまった事例も報告されており、より一層の注意が必要となります。

被害にあわないための対策

EMOTETの対策として、技術的にEMOTETに特化した対策は存在しません。その為他のマルウェア同様、あるべきセキュリティ対策を着実に組織に適用することが最も有効な対策となります。

具体的には、

● Excel4.0マクロの実行を制御する(Excel悪用への対策)

● Windowsの正規プログラムによる外部への通信を管理する(ショートカットリンク悪用への対策)

● EMOTETの活動再開によりスパムメール増加の可能性を社内に周知し、注意喚起を行う(従業員の自助努力による対策)

等が挙げられます。

Excel4.0マクロはExcelのポリシー制御を行うことで、ユーザに実行の可否を委ねずに無効化することが可能です。

マクロの無効化を行った場合、ユーザが万一不審なメールに添付されていたExcelファイルを開いてしまっても、マクロは実行できず、EMOTETに感染せずに済むようになります。

Excel4.0 マクロは古くから存在するExcelのシートとして挿入することで利用できるマクロであり、昨今の一般的に呼ばれるVBAマクロとは異なる仕組みを持っています。

各企業によって状況は異なりますが、VBAマクロを業務で利用しているが、Excel4.0マクロは利用していないという環境であれば、こちらの対策を行うことで事業負担をかけずにセキュリティレベルを向上できる可能性があります。

一方で、ショートカットリンクファイルはPowershellなどのWindows正規プログラムを経由して感染するため、起因となる正規プログラムを正しく管理することが重要となります。

例えば、お持ちのエンドポイントセキュリティ製品に搭載されたファイアウォール機能を利用し、Powershellやregsvr32などの正規プログラムからの通信をブロックや検知することが挙げられます。

また、Windowsに標準搭載されているWindows Defender ファイアウォールによる制御を行っている場合は、プログラム名を明記し、ホワイトリストを作成することで対応できます。トレンドマイクロのエンドポイントセキュリティ製品(Trend Micro Apex Oneなど)でも、搭載されたファイアウォール機能を利用し、同様の対策が可能です。

こちらも実際には各環境に応じた業務負担を加味しつつ、実施する必要があります。

詳しい実施手順はこちらをご確認ください。

攻撃手法を知ることは防御策を備えること

EMOTETに限らず、攻撃手法を知ることで防御策の最適解を導くことが可能になります。EMOTETの例で言えば、Windowsの標準機能を使用してEMOTET本体のDLLをダウンロードし、Windowsの標準機能を使用してそのDLLを読み込んでDLLに記述された外部C&Cサーバへと通信することが確認されています。この攻撃手法を知ることにより、ファイアウォール機能の設定によってWindows標準機能のモジュールであるPowerShellやregsvr32などの通信をブロックする、という対策を導くことができました。これにより、届いたメールの添付ファイルを実行してしまったとしても、最終的なEMOTET本体の感染まで至らずに防げます。

Excelのマクロを無効化する環境が増えた今、攻撃者がマクロに依存しない攻撃手法を行うことも想定されるため、攻撃者が悪用するWindows標準の正規プログラムを知り、その通信を制御することは、EMOTETに限らないサイバー攻撃への対策の一手になります。

EMOTETの攻撃者は幾度も活動の一時休止と再開を繰り返しながら、自身の攻撃の効果を確認しつつ、より効果的な攻撃を企んでいると考えられます。無鉄砲な攻撃が繰り返されてきた時代は既に終わり、それぞれの攻撃者が巧妙かつコストパフォーマンスの良い攻撃手法を模索しているものと言えます。攻撃者によるサイバー攻撃の初期段階ではいかに検知されず環境に侵入出来るか、守る組織においてはその挙動をいかに早く把握し防御や対策が取れるか否かが重要です。マルウェアや攻撃者が利用する可能性のある攻撃手法は、上述したように事前に対策することが可能です。

攻撃者は常にパフォーマンスのよい攻撃手法を探している。攻撃手法を理解することで適切な備えができる

常に攻撃の手法はアップデートされており、今回ご紹介した攻撃手法とその対策は、サイバー攻撃全体を通して考えればほんの一握りに過ぎず、今後もサイバー攻撃を必ず止められる絶対的な対策は残念ながらありません。しかしながら、被害に遭ってしまう可能性を低くし、保ち、万一被害に遭ってしまった時の影響を少なくすることはできます。

悪用される可能性の高い攻撃手法を知ることは、どのように組織を守るか考えることにも繋がります。

そして、被害を受ける可能性のある箇所が分かれば守るべき対象が整理できます。今後に備え、この機会に見直してみるのはいかがでしょう。

サイバーセキュリティ・イノベーション研究所

スレット・インテリジェンス・センター

トレンドマイクロのサイバーセキュリティ・イノベーション研究所の中核センターの一つ。サイバースレットリサーチを通じ、日本社会と国内組織の安全なセキュリティイノベーション推進を支援する研究組織。日本国内を標的にした高度なサイバー攻撃や国家が背景にあるサイバー攻撃など、グローバルとリージョン双方の視点で地政学的特徴や地域特性を踏まえた脅威分析を行い、日本社会や国内組織に情報提供や支援を行う。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)