- About Trend Micro

- プレスリリース

- 「2022年上半期サイバーセキュリティレポート」を公開

日本と海外の脅威動向を分析「2022年上半期サイバーセキュリティレポート」を公開

~サプライチェーンリスクが国内で具体化、被害原因はネットワークに直接侵入~

2022年9月15日

トレンドマイクロ株式会社(本社:東京都渋谷区、代表取締役社長 兼 CEO:エバ・チェン 東証プライム:4704、以下、トレンドマイクロ)は、日本国内および海外における最新のセキュリティ動向を分析した報告書『2022年上半期サイバーセキュリティレポート 「侵入」する脅威が浮き彫りにする「サプライチェーンリスク」』を本日公開したことをお知らせします※1。

※1 調査結果のパーセンテージは、小数点第二位を四捨五入した数値です。

「2022年上半期サイバーセキュリティレポート」全文はこちら

法人に大きな被害を及ぼすサイバーインシデントの原因に、組織ネットワーク内への侵入があげられます。また、組織ネットワークに侵入された後、自組織のビジネスパートナーや顧客にも攻撃や被害が連鎖してしまうサプライチェーンリスクの事例が世界で継続して発生しています。2022年上半期にはサプライチェーンリスクの事例が日本でも発生しました。本レポートでは、組織のネットワークへの侵入原因やそれによって引き起こされるサプライチェーンリスクについて取り上げています。

2022年 上半期サイバーセキュリティレポートの主なトピックス

1. サプライチェーンリスクが国内で具体化、被害原因はネットワークに直接侵入

組織内ネットワークへ侵入するサイバー攻撃の中で、この数年、サプライチェーンに影響を与えるサイバーインシデントが目立っています。「サプライチェーンリスク」はサプライチェーン上の要因によって負の影響を受けるリスク全般を意味します。サプライチェーンリスク起こす「サプライチェーン上の要因」の1つが「サプライチェーン攻撃」です。

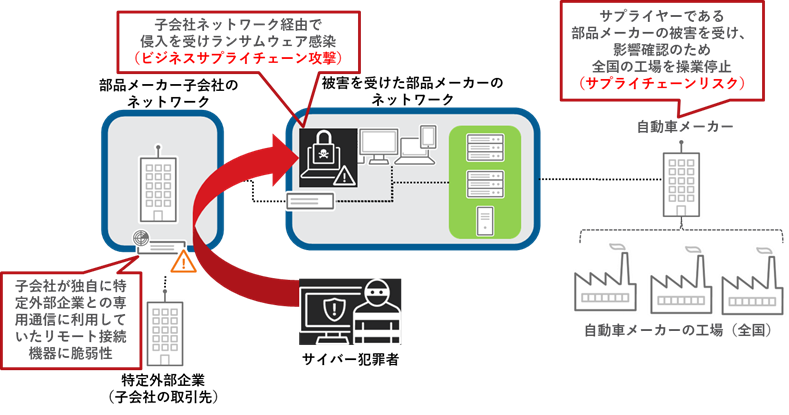

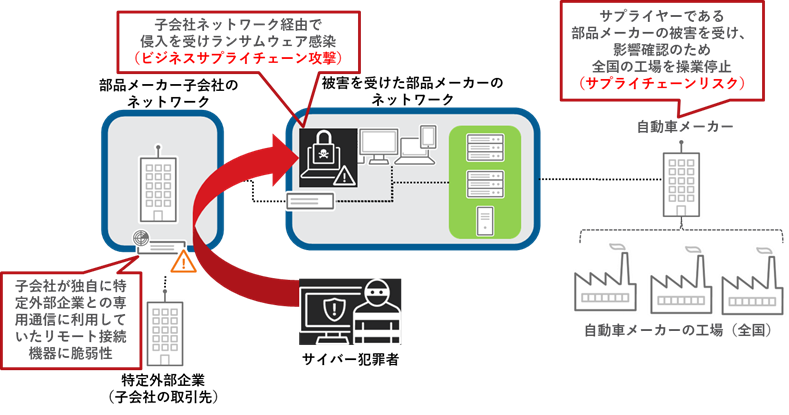

サプライチェーンに影響を与えた最も大きな国内事例として、2022年3月に公表された製造業・自動車部品メーカーにおけるランサムウェア被害があります。この事例では、リモート接続機器の脆弱性を悪用され、自動車部品を製造する企業がランサムウェア攻撃を受けたことにより、製造する部品の納入先である自動車メーカーが、直接のランサムウェア被害を受けていないにも関わらず、全国の工場での操業を停止させる事態となりました。また、法人組織の海外拠点を侵害し、ネットワークを経由した水平移動により国内拠点へ侵入する「ビジネスサプライチェーン攻撃」も、継続して観測しており既に常套手段化したと言える段階です。

図1:3月に公表された自動車部品メーカーのランサムウェア被害の概要図

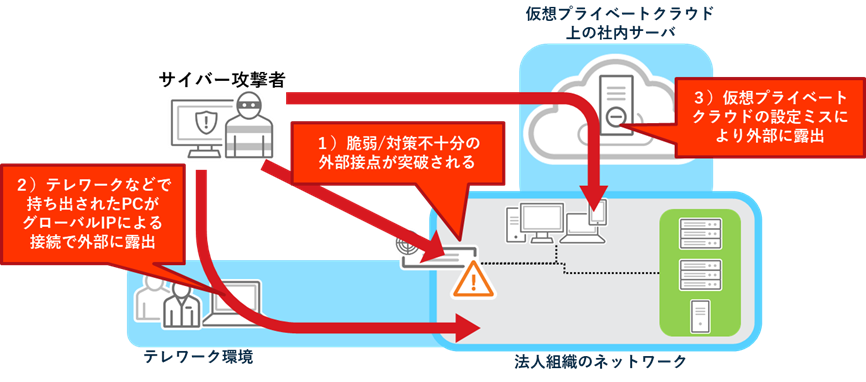

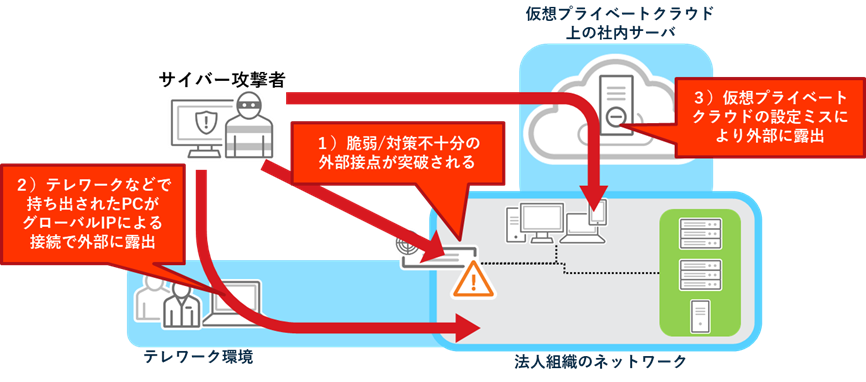

自組織を取り巻くサプライチェーン全体の安全を守るには、まずは自組織の安全を守るために、ソフトウェアの脆弱性対策や、設定ミスなどによる意図しない露出のチェックといった基本的な対策を徹底する事が重要です。トレンドマイクロが対応した国内のインシデント調査では外部から直接侵入された事例が目立っており、主に以下の3つの原因を確認しています。(図2)。外部から組織ネットワーク内へ直接侵入される事例は、主要なVPNで悪用可能な脆弱性が出始めた2019年頃から顕在化してきました。

1)VPNやRDPなどの外部からアクセスを受ける接点においてセキュリティ対策・脆弱性対応が不十分なことによる侵入

2)テレワークなどで外部に持ち出したPCが、USB接続のモバイルWi-FiやSIMなどグローバルIPが付与された状態でインターネット接続していたことによる侵入

3)仮想プライベートクラウド※2に移行した内部向けサーバが設定ミスにより外部からもアクセス可能なことによる侵入

※2 仮想プライベートクラウド:VPC、パブリッククラウド上に論理的に構築されたプライベートクラウド

図2:トレンドマイクロの調査で確認した3つの直接侵入原因の概念図

2. 深刻度レベル緊急(Critical)の脆弱性が昨年同期比の5倍

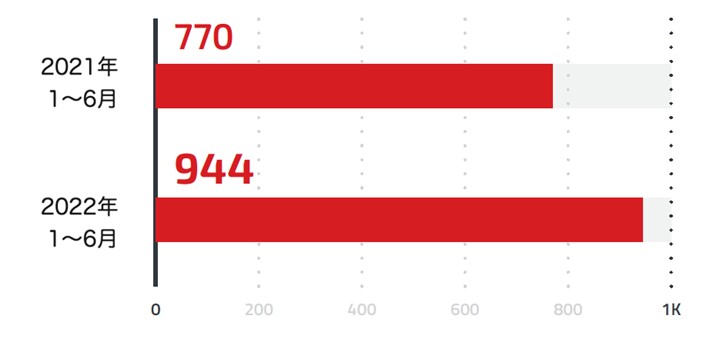

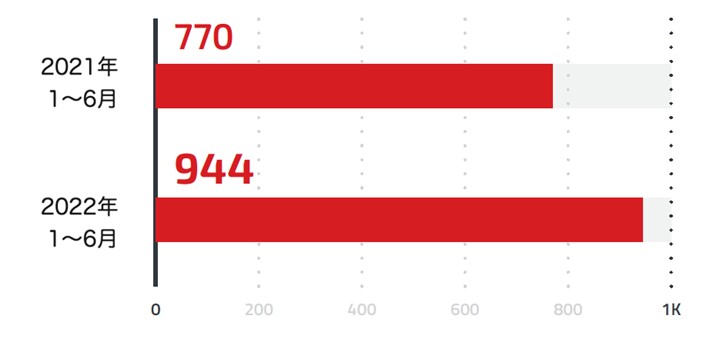

2022年上半期、トレンドマイクロが運営する脆弱性発見コミュニティ「Zero Day Initiative(ゼロデイイニシアティブ、以下ZDI)」は、944件の脆弱性のアドバイザリを公開しました。ZDIが公開した脆弱性のアドバイザリ数は、前年同期比で約22.6%増加しています(図3)。また、共通脆弱性識別子「CVE」を採番するMITREが公表した脆弱性数も同様に、増加傾向でした。

図3:ZDIが公開した脆弱性のアドバイザリ数

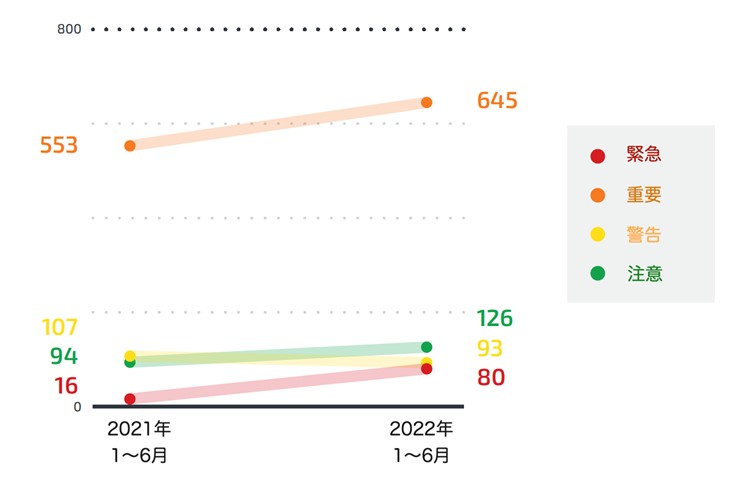

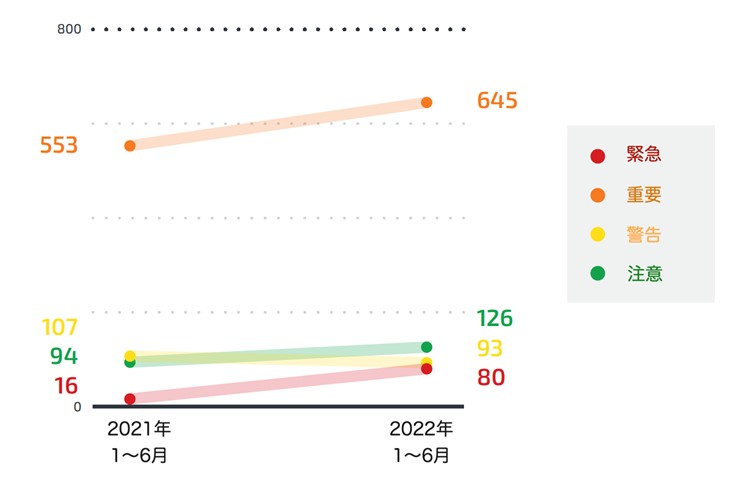

ZDIが公開した脆弱性のアドバイザリのうち、緊急(Critical)の脆弱性は昨年同期比で5倍(16件→80件)となり、割合としては最も大きく増加しています。また、重要(High)も約16.6%(553件→645件)増加しました(図4)。これは、組織が脆弱性を残存させた場合に、被害が大きくなる可能性があることを示しています。

図4:2021年上半期と2022年上半期にZDIが公開した脆弱性に関するアドバイザリの深刻度別(脆弱性のCVSSに基づく深刻度別)内訳

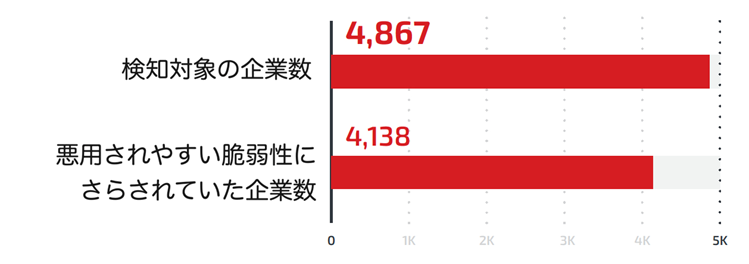

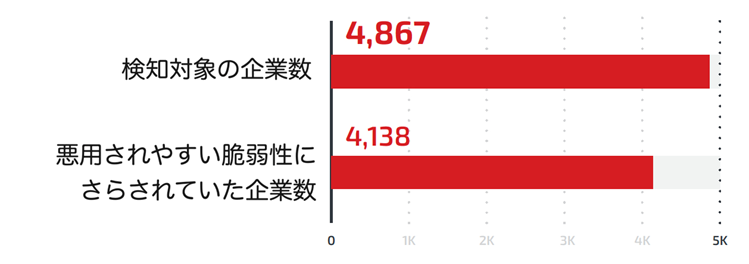

3. 法人組織の約85.0%に、悪用される可能性が高い脆弱性が残存

新たに発見される脆弱性が増加する一方で、当社では既知の脆弱性(Nデイ脆弱性)を狙うサイバー攻撃を継続して検知しています。また、当社製品※3を利用している法人組織の約85.0%で、該当組織が利用するソフトウェア、ビジネスツール、コンポーネントなどで悪用されやすい脆弱性※4を残存させていることが分かりました(図5、2022年8月第一週時点での調査)。これらの脆弱性は、その影響範囲が広範囲に及ぶ可能性があり、注意すべきタイプの脅威です。

※3 Trend Micro Vision One(検知する脆弱性は、Trend Micro Cloud One、Trend Micro Apex Oneなど当該組織で利用している製品に準じる)

※4 CVSSスコア、実際の脆弱性の悪用有無などをもとに算出

図5:2022年8月第1週にTrend Micro Vision Oneのフィードバック機能を有効にしている企業数と

悪用されやすい脆弱性を残存していた企業数

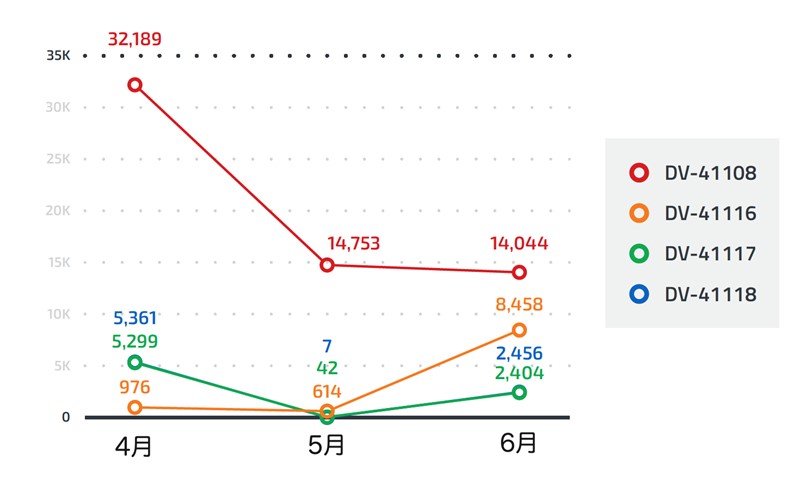

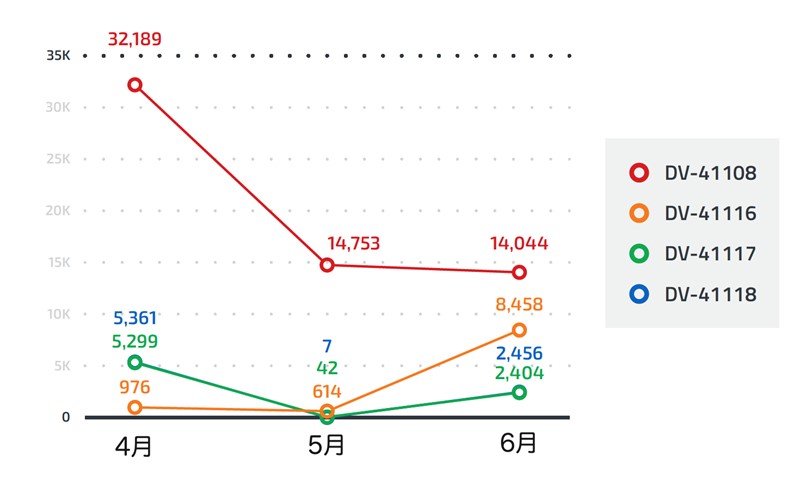

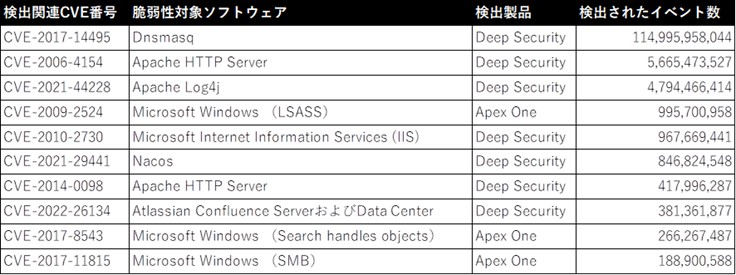

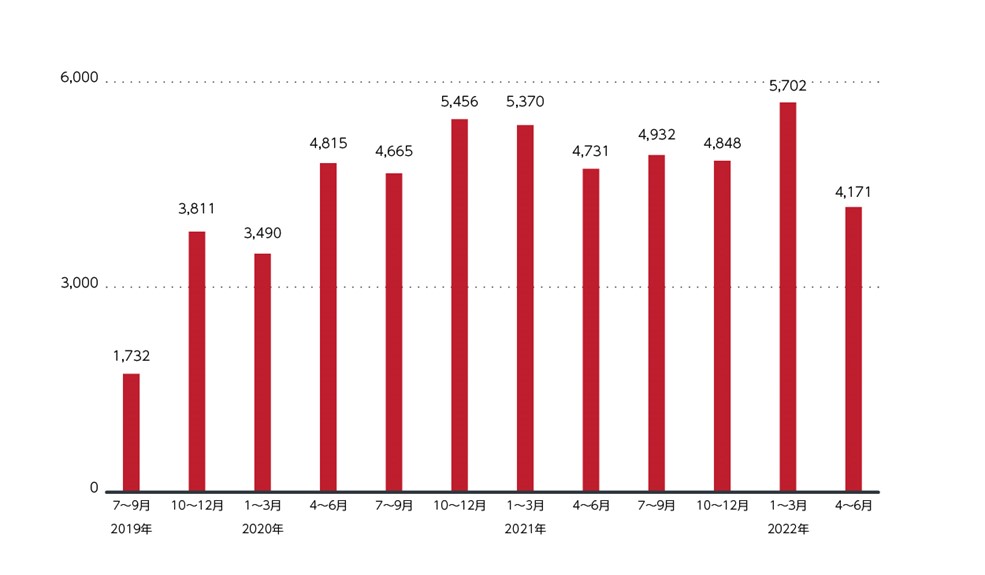

近年、攻撃者はこのような悪用されやすい脆弱性が発見されると、非常に短期間で攻撃をしかけるようになってきています。例えば、2022年3月31日に、Java向けのアプリケーションフレームワークSpring Frameworkの脆弱性Spring4Shellが公開されると、当社製品で検出した該当の脆弱性を悪用するサイバー攻撃は2022年4月にピークとなりました(図6)。また、2021年12月に発見されたソフトウェアにログ出力のための機能を提供するLog4j関連の脆弱性(CVE-2021-44228)へのサイバー攻撃の検出数は約48億件に上ります(図7)。

新たに発見された脆弱性を狙うサイバー攻撃のスピードが速まる一方で、3年以上前に発見された既知の脆弱性を狙うサイバー攻撃も引き続き確認しています。当社が検知した脆弱性を狙うサイバー攻撃のトップ10のうち、3年以上前に公開された脆弱性を悪用する攻撃が7件ありました。このことから、既知の脆弱性に修正プログラムを適用していない法人組織が多くあることが想定されます。

図6:Spring4Shell関連脆弱性悪用通信の検出数推移(全世界)

図7:2022年1~6月の脆弱性関連イベントの検出数

(Trend Micro Deep SecurityおよびTrend Micro Apex Oneのデータに基づく)

4. 主要な標的型ランサムウェアの国内流入が早まる傾向に

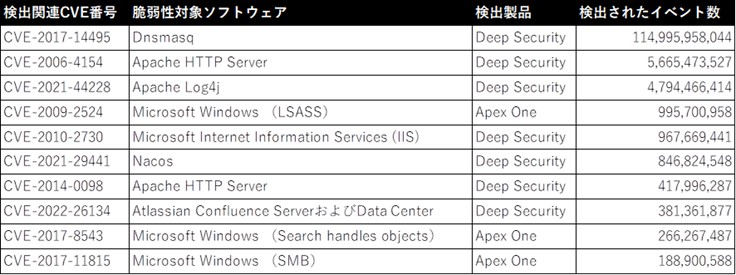

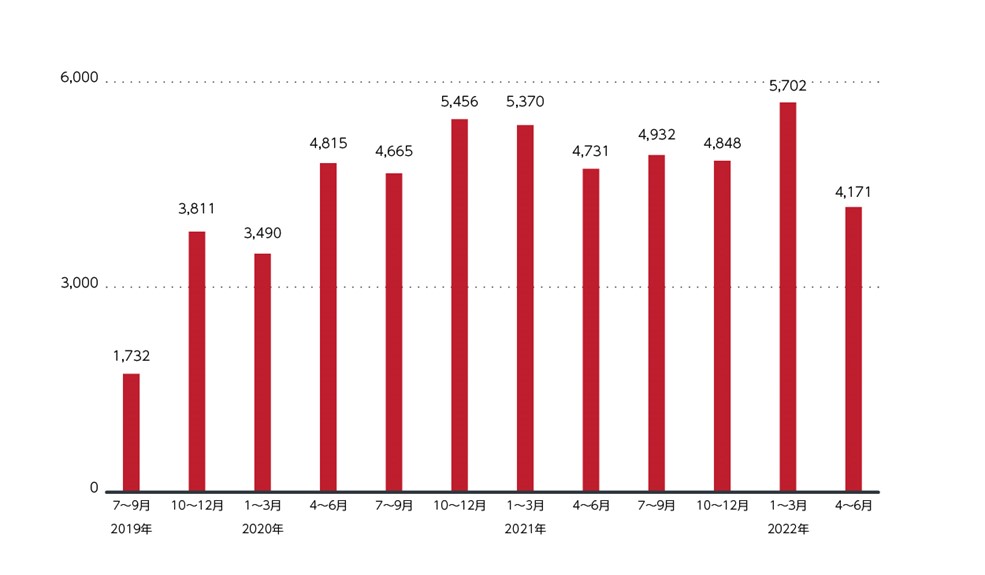

国内における四半期ごとのランサムウェア検出台数はここ数年高止まりの状況と言えましたが、2022年第1四半期(2022年1月~3月)は5700件を超え、2019年以降最多となりました(図8)。

図8:日本国内でのランサムウェア検出台数推移

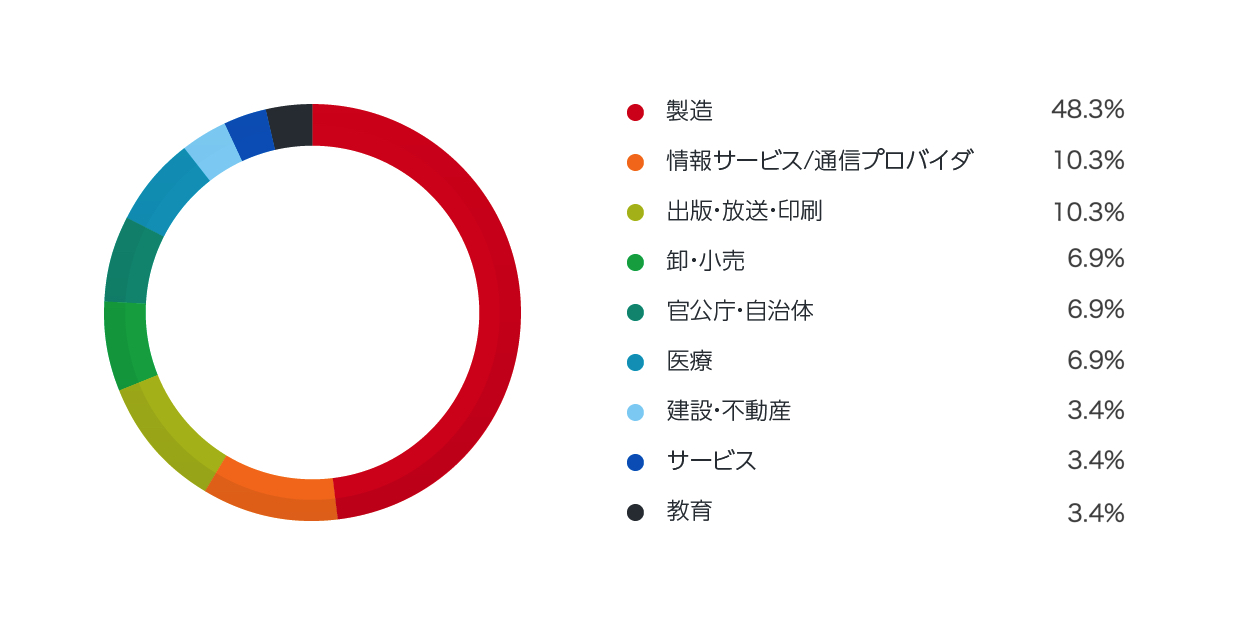

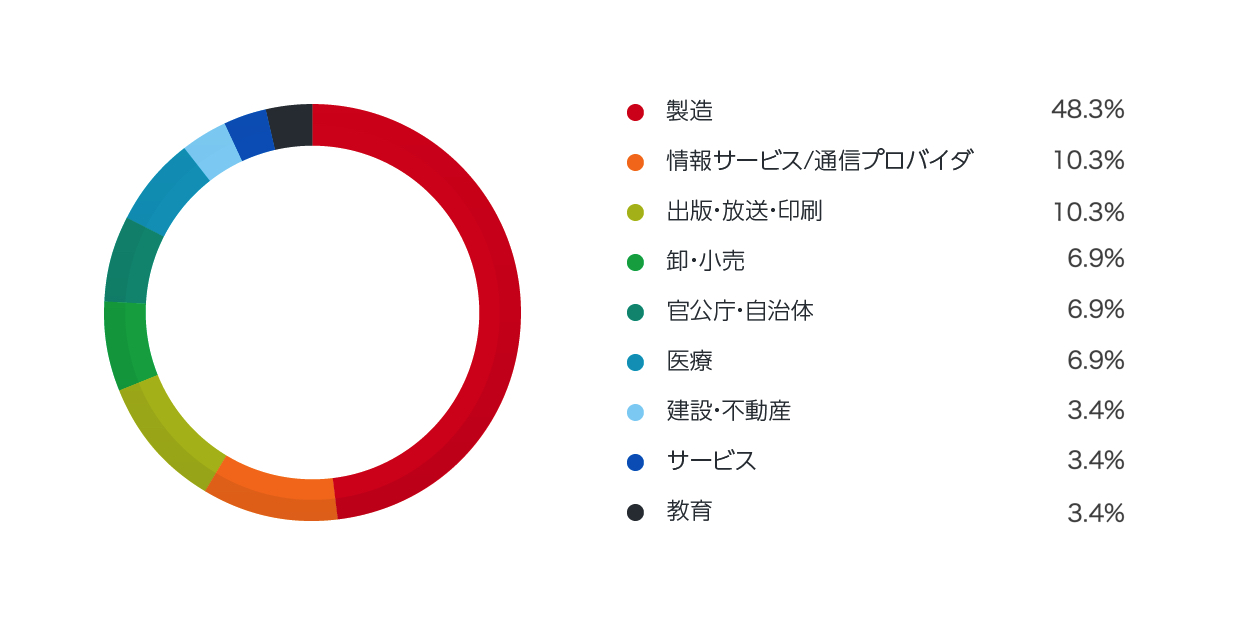

2022年上半期に国内で公表・報道されたランサムウェア被害をトレンドマイクロで整理、集計したところ、29件確認しました。これは、2021年1年間の53件を上回るペースであり、平均すると毎週1件以上の被害が公表されている状況です。被害を公表した法人の中でも製造業での被害が全体のほぼ半分を占め最多でした。(図9)。

図9:2022年1~6月に国内でランサムウェア被害を公表した法人組織29件の業種別割合

(公表情報を元にトレンドマイクロで整理)

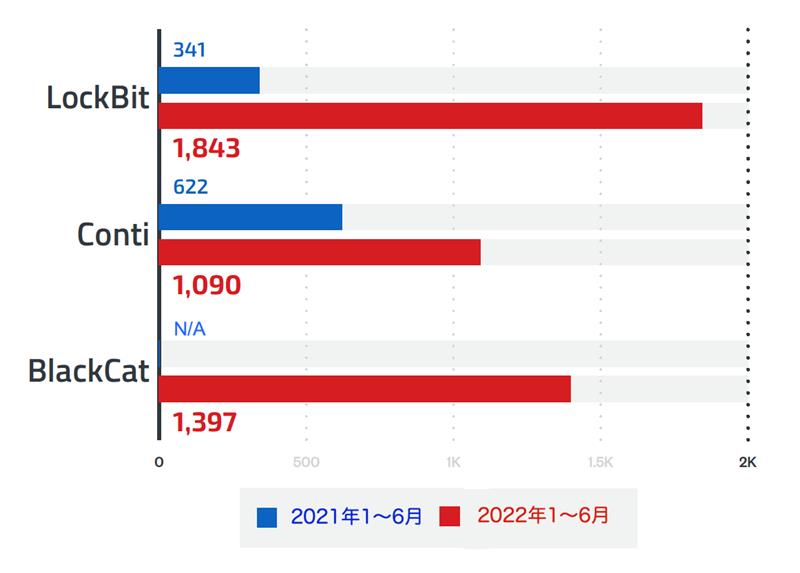

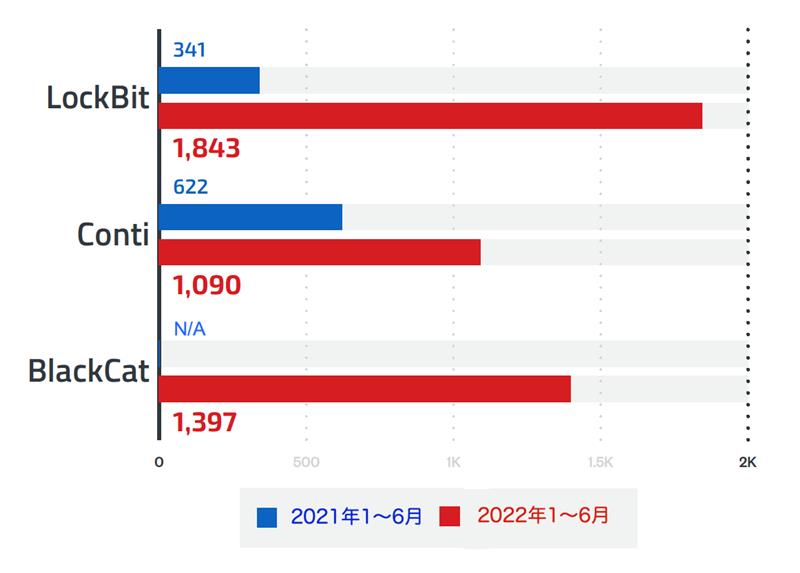

また、当社では、国内法人から被害が報告されたランサムウェア種別を分析し、世界的に被害が確認されているランサムウェア攻撃が日本にも被害を及ぼしている傾向を確認しました。2022年上半期に全世界で活発だったランサムウェアLockBit、Conti、BlackCat※5(別名:alphv)の3種は、いずれも国内での被害報告を確認しています(図10)。これらの世界的に流行しているランサムウェアに加えて、2021年に確認した新たなランサムウェアであるHiveや2022年2月に確認したPandoraも国内での被害報告を複数件確認しました。特にPandoraは登場後すぐに日本国内で被害報告があり、新たに登場したランサムウェア攻撃の国内流入が早まっている傾向があります。

※5 2022年7月に国内で初めて確認しました。BlackCat は、世界的に見ても2021年末に初めて報告された比較的新しいランサムウェアファミリーです。Microsoft Exchange Server の脆弱性(CVE-2021-31207)を悪用して、主に従業員200人~1000人までの企業をターゲットにしています。

図10:2022年上半期に活動が活発だったランサムウェアの検出台数(全世界)

5. 復活したボット型マルウェア「EMOTET」 日本での検出数が最多に

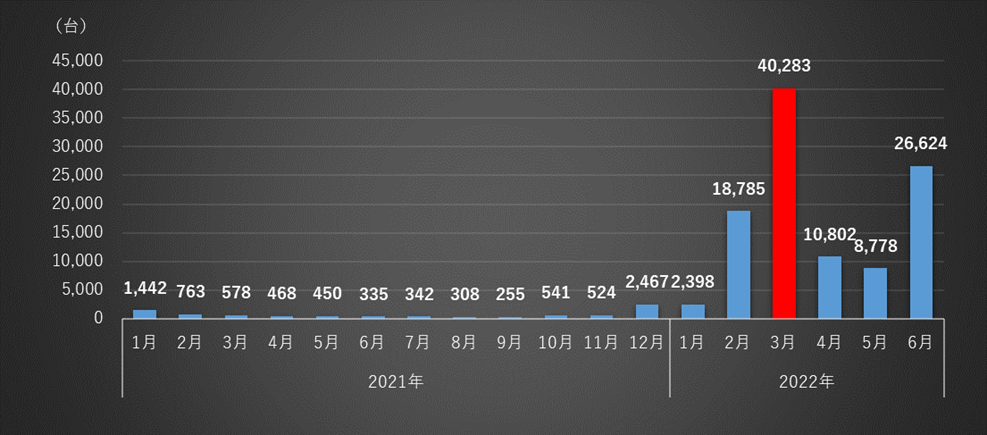

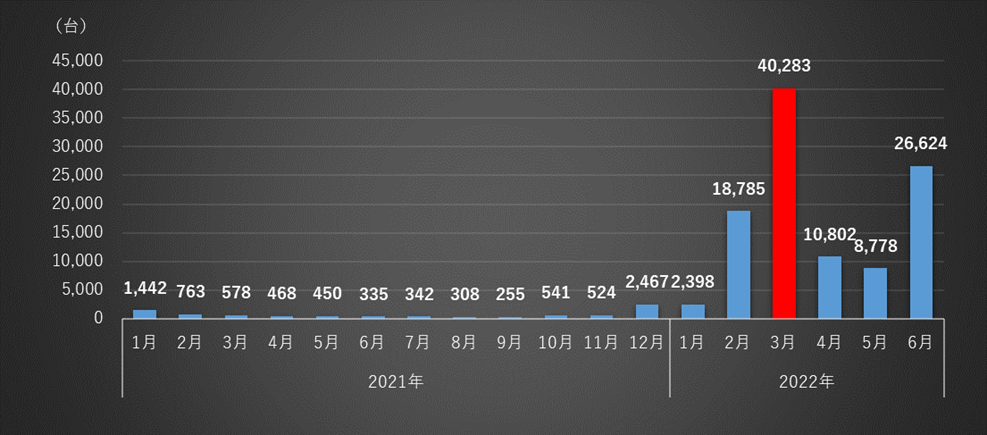

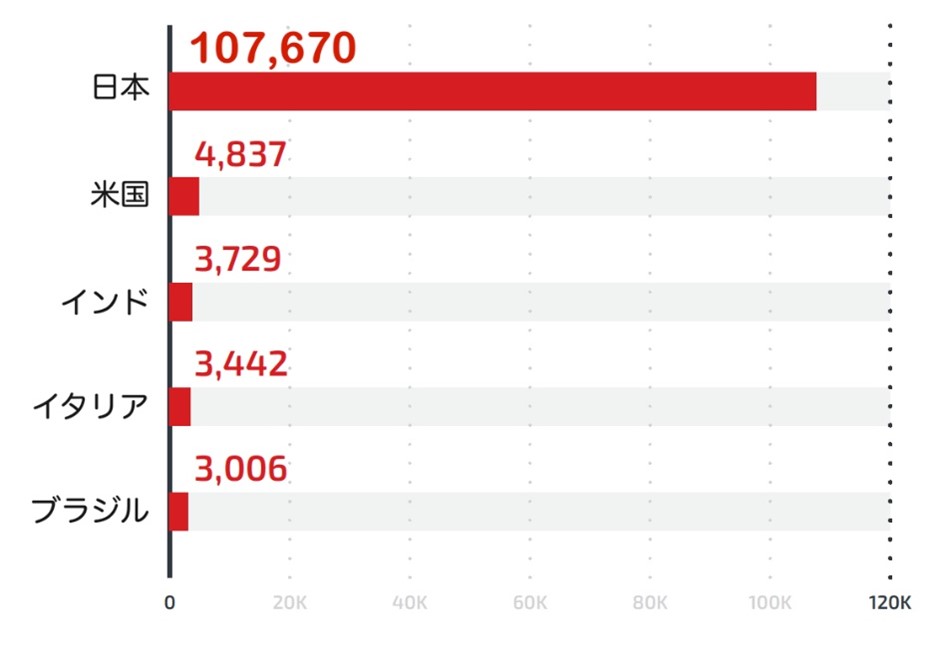

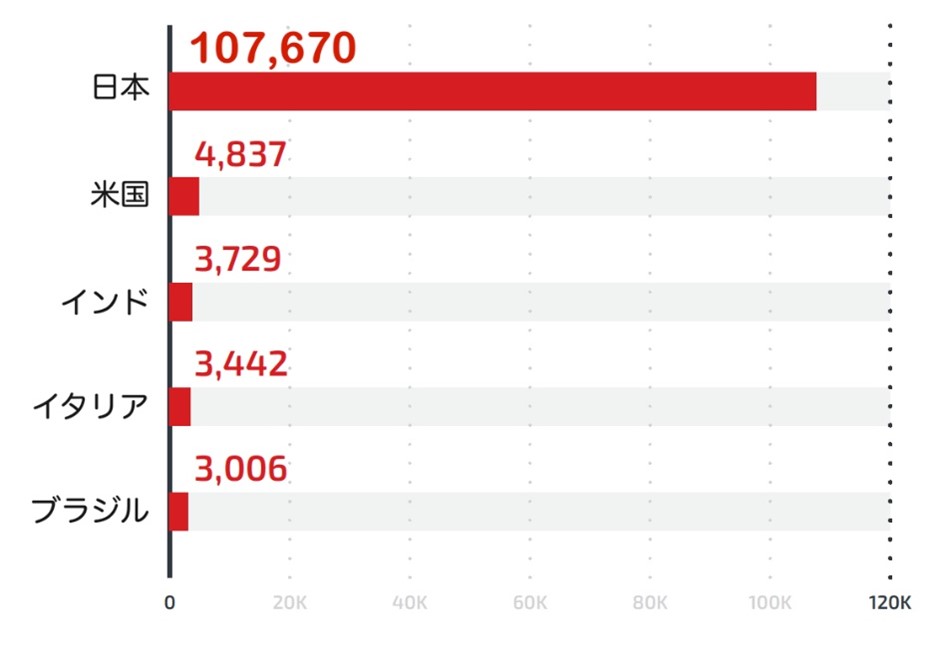

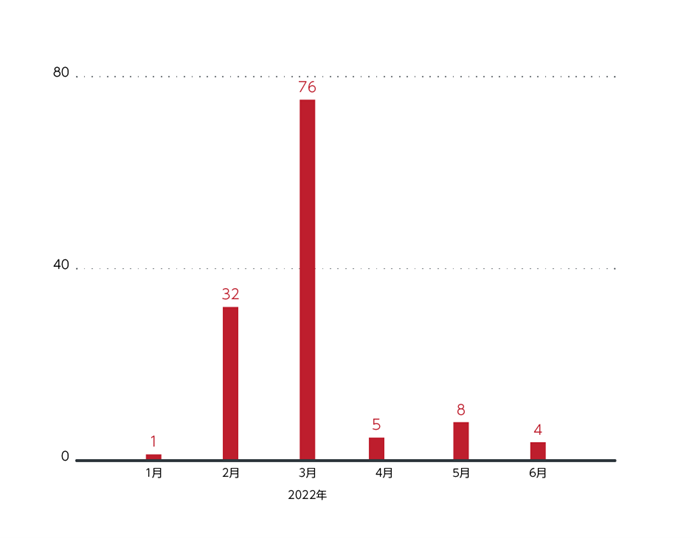

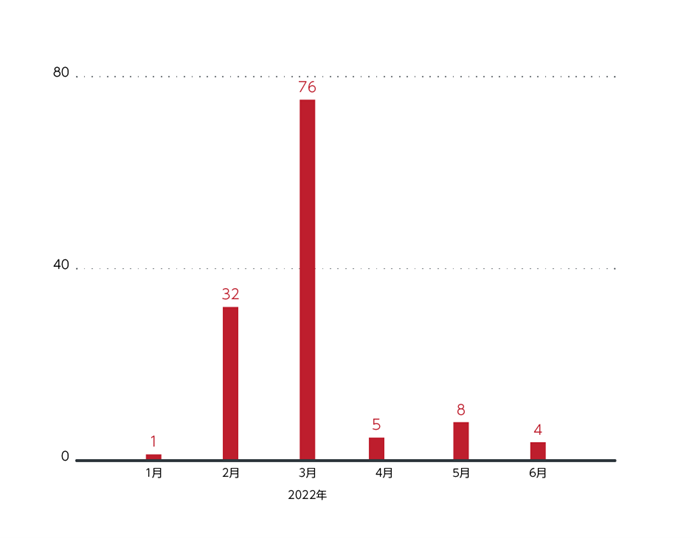

ユーロポールを中心とした各国の法執行機関の連携によりテイクダウンが公表され、一時活動が見られなかったボット型マルウェア「EMOTET(エモテット)※6」ですが、2021年11月にボットネットの活動再開を確認しました。当社では、2022年に入ってからテイクダウン前を越える検知数になっていることを確認しています。EMOTETのダウンローダなどの関連モジュールと本体の検出を合わせた国内総検出台数は、2022年第1四半期(1月~3月)は過去最大となりました(図11)。加えて、この検出台数は、全世界で国別に見ると日本が最多です(図12)。実際、EMOTETの感染被害を公表した法人の数は検出台数の動きと連動が見られています(図13)。

※6 詳細はこちらをご確認ください。

図11:国内におけるEMOTET検出台数推移

図12:EMOTET国別検出台数(2022年1~6月)

図13 :EMOTET被害の公表件数推移(公表情報を元にトレンドマイクロで整理)

- 本リリースは、2022年9月15日現在の情報をもとに作成されたものです。

- TREND MICRO、Securing Your Connected World、ZERO DAY INITIATIVE、Trend Micro Deep Security、Trend Micro Cloud One、およびApex Oneは、トレンドマイクロ株式会社の登録商標です。各社の社名、製品名およびサービス名は、各社の商標または登録商標です。