ITから見た工場のセキュリティ課題と解決策(第3回)安定稼働のための実践アプローチ

本稿は、IT部門が工場のサイバーセキュリティを任された際に直面する課題を整理し、解決に向けて進んでいくためのアプローチを解説する連載の最終回です。第3回は、具体的なセキュリティのアプローチについて解説します。

本稿は、IT部門が工場のサイバーセキュリティを任された際に直面する課題を整理し、解決に向けて進んでいくためのアプローチを解説する連載の最終回です。前回までの連載で解説したように、多様な条件や環境が混在する工場内のネットワークにおいては、IT以上に画一的なセキュリティポリシーが適用しにくいため、運用の実情に合わせてバランスの取れたセキュリティの検討が求められます。工場のセキュリティに対してトレンドマイクロが推奨するのは、ネットワークを分離すること、レイヤー毎に適した対策を施すこと、それを統合的に管理すること、の3点になります。第3回は、この具体的なセキュリティのアプローチについて解説します。

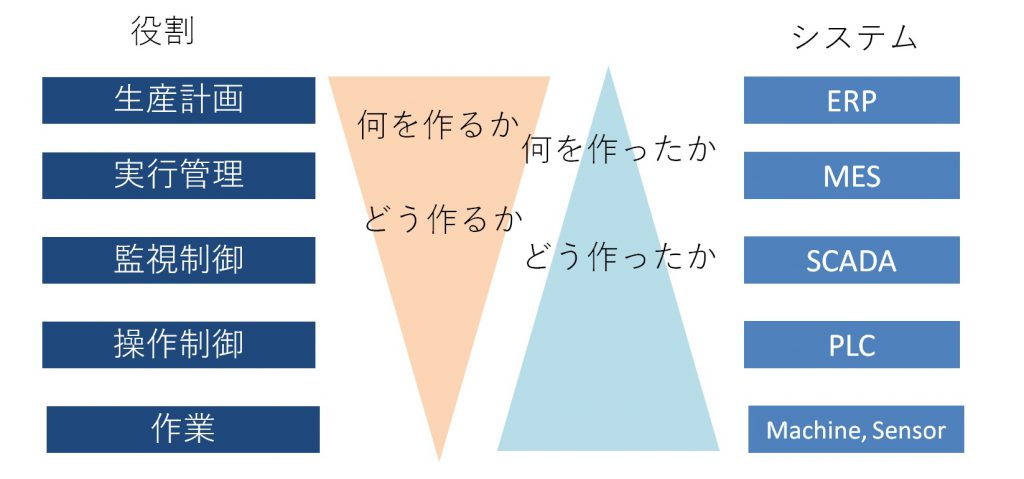

工場システムを役割で見る

ネットワークの構成に触れる前に、まずは役割の面から工場のシステムを俯瞰してみます。工場における生産活動の観点で、システム全体を単純化すると、生産計画の層、実行を管理する層、制御、作業をする層に分けられるでしょう。上層から下層に向けて、何を作るか、どう作るか、が計画され指示が流れ、下層に向かうほど具体性とリアルタイム性が高まります。一方、下層から上層に向けては、どのように作ったか、何を作ったかの報告が流れ、情報の集約度合いが高まっていきます。

※ERP: Enterprise Resource Planning, MES: Manufacturing Execution System, SCADA: Supervisory Control And Data Acquisition, PLC: Programmable Logic Controller

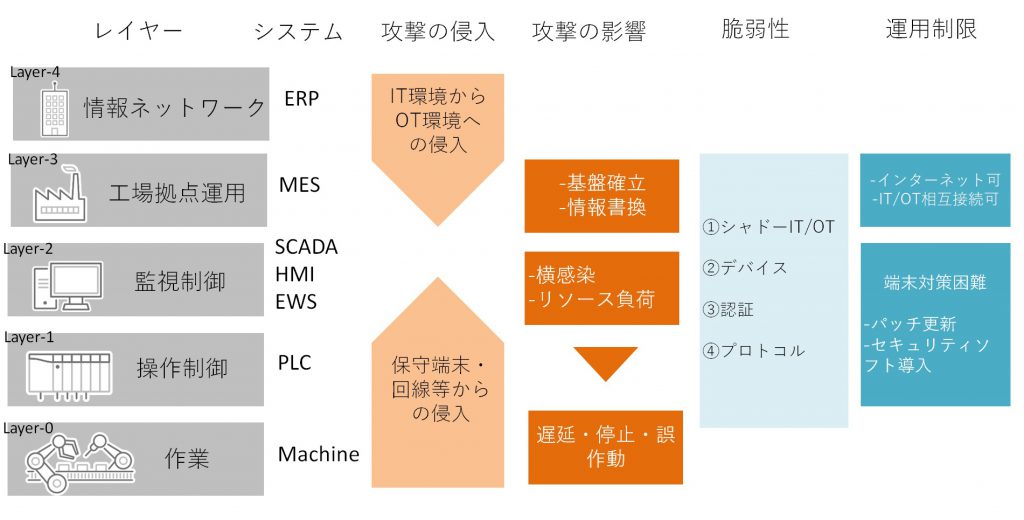

ネットワークの階層と攻撃シナリオかつて製造オペレーションのコンピュータ化が進む中で考案されたとされるPurdue Enterprise Reference Architectureを参照すると、工場ネットワークの全体像をモデル化できます。ERPはITの層、工場の最上層に全体の実行を管理するMES、その下に監視制御のSCADAやHMI、設計やプログラムを行うEWSが配置され、物理プロセスを担う機器とそれを操作するPLCにつながっています。

サイバー攻撃は、不特定多数を対象にした不正プログラムが偶然に工場に到達するケースと、標的型で狙われるケースがあり、経路としてITネットワークからOTネットワークへの侵入と、工場ネットワーク内部での侵入があります。前者は、ITネットワークで蔓延あるいは踏み台にされ工場ネットワークに伝播すること、後者は主に保守を目的に、端末やリムーバブルメディアを持ちこみ、システムに接続するケースや、専用回線でメンテナンスを行った際に不正プログラムが混入することがあります。侵入を許した場合、拠点全体を管理・運用するレイヤーで、マルウェアがバックドアを仕込み、外部との不正通信を行う基盤を確立したり、監視制御のレイヤーで内部感染の拡大により、ネットワークやコンピューティングリソースの負荷が増大し、機能の低下、停止が招かれます。結果として、作業層が計画通りに稼働せず、生産活動に影響を及ぼすでしょう。

工場内において、もちろん資産の管理はなされていますが、IT管理の視点とは異なることが注意したい点です。デバイスのOSやソフトウェアのバージョン情報や設定情報を網羅的に把握することは容易ではありません。デバイスの脆弱性に対して、セキュリティパッチの更新やセキュリティソフトのインストールは運用上、難しいことも対策を困難にしています。また、認証とプロトコルの脆弱性も問題です。従来はシリアルケーブルで接続されていたデバイスは認証の必要もなく、機器間の通信にもセキュリティ面で考慮は不要でしたが、工場内のネットワーク化が進む中では、これらの脆弱性が、攻撃の侵入と蔓延、そして復旧の困難さを生む要因となっています。

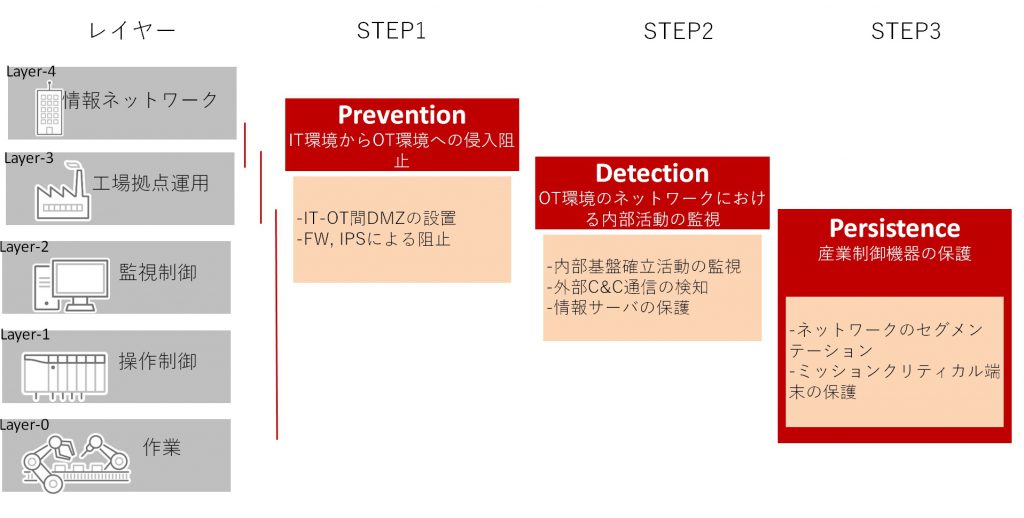

工場セキュリティはITとOTの分離とレイヤー毎の対策を

工場ネットワークではサイバー攻撃による「製造ライン停止」「不良品出荷」「人的事故」などの損害をビジネス上のリスクとして対処していく必要があります。

まず、取り組むべきポイントは、ITとOT環境を分離し、ITからOTへの侵入を阻止することです。DMZを設け、ITとOTが直接つながらずに、相互に情報交換できるゾーンを作りましょう。FWやIPSといったツールを利用し、不正通信を排除、遮断する仕組みを組み込むことが効果的です。

次に工場拠点内のOTシステム全体をコントロールしているMES等を配置したレイヤー3では、外部から、内部からの双方から侵入してきた脅威が攻撃の基盤を構築し、長期間にわたりサイレントな攻撃を行うことや、拠点全体に広範囲な影響を及ぼす被害に発展する恐れがあります。このレイヤーで、内部活動を監視し、ネットワークでの横感染やサーバに対する不審な変更、外部のC&Cサーバへの通信などを検知する仕組みが有効です。

第3に物理作業に近い、制御のレイヤー2では2つのアプローチが有効です。一つはネットワークのセグメンテーション、もう一つはミッションクリティカル端末の保護です。端末ごとのパッチ適用やITセキュリティソフトでの対策が運用に適さない環境では、ネットワークを細分化し、侵入を許しても早期に検知し、被害を局所化する方策が適当です。加えて、SCADAのようなミッションクリティカルなシステム端末のロックダウンや、スタンドアロンに近い運用のEWSに対する定期的なマルウェア検査が予防面での効果を発揮します。

このような考え方の下、トレンドマイクロは、「Keep Operation Running」をコンセプトに継続的な安定稼働を実現するためのソリューションを提供しています。工場を多層で要塞化しサイバー攻撃を防ぐ上で、もう一つ付け加えたいのは、ITとOTの双方のセキュリティを全体で可視化し管理することです。各層で対策を施すことではじめて工場に潜む脅威を可視化することができます。これをつなげて見ることで、ITとOTが融合した環境のセキュリティが実現に近づきます。ソリューションを構成する具体的な製品群については、当社ソリューションページをご参照いただければと存じます。

ITとOT双方の知見と技術で支援

トレンドマイクロは、工場セキュリティソリューションを開発する上で様々な知見を活用しています。当社が運営する世界最大の脆弱性発見コミュニティ「Zero Day Initiative」は、ITだけでなくOTの脆弱性についても迅速に製品へ反映しています。「Trend Micro Research」では製造業特有のセキュリティリスクを調査するなど、ITとOT両方をカバーするリサーチを行っており、リサーチの結果は、広くお客様が社内の啓発や教育にもお役立て頂けるようレポートとしても公開しています。また、多くのお客様におけるセキュリティ対策やインシデントレスポンスの経験から、アセスメントやプランニング、運用についても実績を重ねています。工場のサイバーセキュリティに挑むIT部門の皆様にとりまして、製品のみならず、組織面、プロセス面も含め当社がパートナーとしてお役にたてる機会があれば幸いです。

トレンドマイクロ:スマートファクトリーに関するリサーチペーパー一覧

連載記事:

ITから見た工場のセキュリティ課題と解決策(第1回)ITとOTのシステムの目的

ITから見た工場のセキュリティ課題と解決策(第2回)組織とプロセスとシステム