ITから見た工場のセキュリティ課題と解決策(第2回)組織とプロセスとシステム

本稿は、IT部門が工場のサイバーセキュリティを任された際に直面する課題を整理し、解決に向けて進んでいくためのアプローチを解説する連載の第2回目です。第2回は、ITの立場から工場のセキュリティを推し進める上でどのような課題があるのかを分析し解決策を探ります。ITILにおけるITサービスマネジメントの要素として挙げられる「People」「Process」「Technology」を参考にして各々の面で課題を考察します。

本稿は、IT部門が工場のサイバーセキュリティを任された際に直面する課題を整理し、解決に向けて進んでいくためのアプローチを解説する連載の第2回目です。第1回では、対策を検討開始する前に、課題を生む背景として、ITとOTのシステムおよびこれを担う業務の目的の違いにフォーカスして解説しました。第2回は、ITの立場から工場のセキュリティを推し進める上でどのような課題があるのかを分析し解決策を探ります。ITILにおけるITサービスマネジメントの要素として挙げられる「People」「Process」「Technology」を参考にして各々の面で課題を考察します。

People:組織横断でプロジェクトが進まない

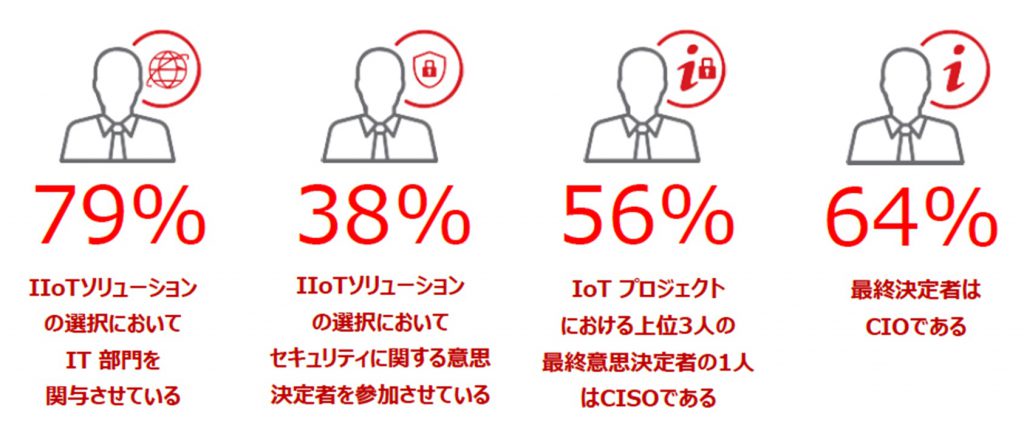

経営戦略としてのDX(デジタルトランスフォーメーション)の一環として推し進められるスマート工場やIoTのプロジェクトは、クロスファンクションの取り組みとしてなされることが多いでしょう。企業によっては、DX推進やIoT推進といったチームが編成されリードするケースもありますが、具体の企画と実行には、製造部門や情報システム部門といった本業を持つ人員が兼務として関わります。JUASの「企業IT動向調査報告書2019」※1では「プロセスのデジタル化企画の中心組織」について、最も多いのが「IT部門と事業部門の共同」41.7%、次に「IT部門」35.2%、最も少ないのは「デジタル化専門部門」5.1%となっています。セキュリティに関する組織の関与においては、トレンドマイクロが2018年に実施した「企業におけるIoTセキュリティの実態調査」で、IIoTへの取り組みを開始した企業のうち、約8割がIT部門を関与させている一方で、セキュリティに関する意思決定者が参加している企業は約4割に留まっています。

IoTの推進と共に国内外のサイバー攻撃のインシデント発生や各種ガイドラインにおける経営レベルでの対策が求められていることを背景に、全社でセキュリティを統括するチームが独立して組織されているケースがあります。ただ、一般には情報システム部門は本社の管理部門である一方で製造は生産部門として工場拠点に、あるいは製販分離され別会社となっていることが多いでしょう。IoTやセキュリティに限った話ではありませんが、組織を横断したプロジェクトは、関係者が多いゆえに利害調整に時間や手間を要することや、責任の所在が不明瞭になりやすいことに加え、組織の壁や力にプロジェクトの進行が左右されがちです。

また、人材の面では、そもそも情報セキュリティの人材が日本で19.3万人が不足すると近年の調査で示されており※2、セキュリティ人材の育成に関する議論と取り組みも活発化しています。これに加えて、製造業においてはこれまでITとOTが分かれていた環境では求められてこなかった双方を知る人材のニーズも高まっています。

組織と人材の課題解決には、経営層のリーダーシップが欠かせません。組織間での目的の共通化を図った上で、セキュリティの啓発と教育及び部門間の交流が意味を成してくるでしょう。

※1 一般社団法人日本情報システム・ユーザー協会「企業IT動向調査報告書2019」2019年4月

※2 総務省「我が国のサイバーセキュリティ人材の現状について」2018年12月

Process:止めないための運用

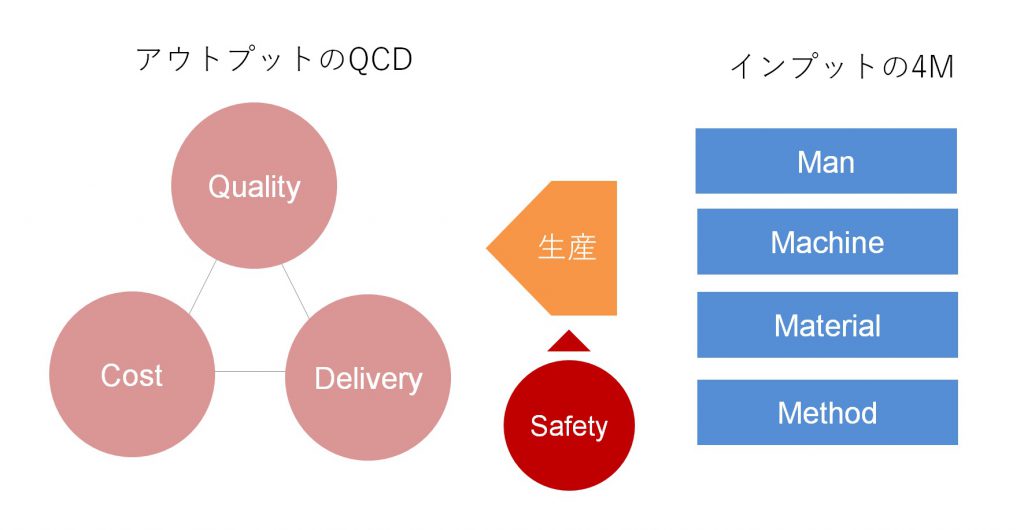

ITセキュリティの観点からは常識とされている、「情報資産の棚卸」「セキュリティソフトのインストール」「パッチの適用」がOTシステムの運用においては受け入れられないという声が聞かれます。製造部門では、アウトプットのQCD(Quality:品質、Cost:コスト、Delivery:納期)これにS(Safety:安全)を加えたバランスを取り、生産を改善するために、インプットの4M(Man:人、Material:材料、Machine:機械、Method:方法)をコントロールしています。第1回でも取り上げたようにMachineにあたるシステムの安全性と可用性を損ねる要素を排除することがOTシステム運用の根本にあります。

OTシステムの運用面で重視されるのが「設備の保全」業務です。これは安全性や可用性の維持を目的にメンテナンスを行い、設備の故障回避や長寿命化、停止時間の短縮などに努めるものになります。故障が起きた際に対処するものを「事後保全」、起きる前に対処するものは「予防保全」です。予防保全の中には、定期的あるいは計画的に停止してメンテナンスするケースと、状態を監視して適宜メンテナンスするケースが含まれます。後者のうち、IoTを活用して現状から将来を予測して対処する「予知保全」と呼ばれる取り組みも注目されています。

ITセキュリティの立場からは、OTの「止められない」「変更できない」という主張が目立ってしまうかもしれませんが、OTシステムにはその目的に基づいた停止や変更があり、現場における運用の考え方と方法を把握した上で、協業に取り組むことが重要になります。

Technology:一様にできないOTシステム

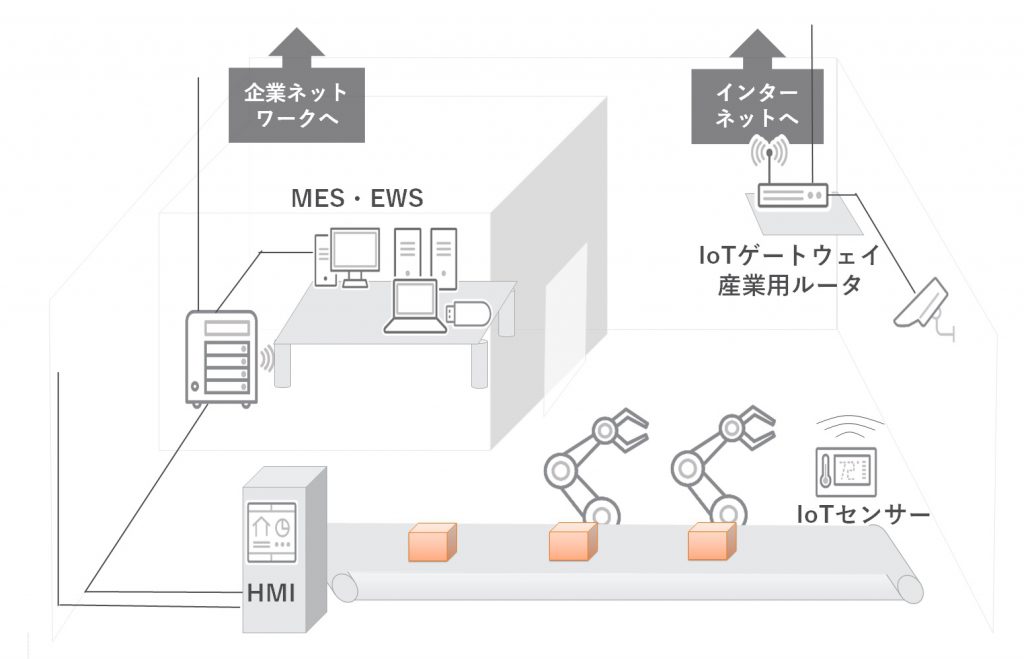

製造業の工場におけるOTシステムは、その生産物や用途に応じて多様であり、ITシステムと比べて、企業間や工場間、システム間でも共通化しにくいものになります。産業制御機器であるMES(Manufacturing Execution System)、HMI(Human Machine Interface)、EWS(Engineering Workstation)、PLC(Programmable Logic Controller)等で利用されるOSやプロトコルは独自なものを含め多岐にわたると共に、個々の機器は単機能でありコンピューティングリソースは限られるケースも含まれます。

これらが制御する機械・設備の耐用年数も、ITにおけるパソコンが4-5年とすると、製造設備は10-20年以上が一般的と言われています。実際の使用期間とは異なるのであくまで参考ですが、税法における減価償却資産の耐用年数として、パソコンは4年、自動車製造設備は10年、内燃又はガスタービン発電設備は15年とされています※5。パソコンと同様のOSで稼働する機器とその数倍の期間に渡り使用する機械的な設備をひとつのシステムとして運用することがITセキュリティの常識を適用しにくい要因の一つとなっています。また、ネットワーク面ではスタンドアロンで稼働している端末や機器も多い一方で、工場構内でのLAN化や情報系ネットワークへの接続も部分的に進められているケースが多く、多様な端末、設備、環境が混在しているのが実情と言えるのではないでしょうか。

このような状況においては、セキュリティ対策を画一的に進めるのではなく、個々の現場の業務とシステムおよび運用と、起こりうるセキュリティリスクのシナリオを照らし合わせて方針を検討する必要があります。

第2回は、ITの立場から工場のセキュリティを推し進める上でどのような課題があるのかを「組織と人」「運用プロセス」「システム構成」の面で考察しました。元来の役割が異なる部門間で協働することが求められるスマート工場のセキュリティ対策においては、経営層のリーダーシップの下、部門間の相互理解と各現場の実務と運用に適したセキュリティを検討することが必要になります。

連載最後の第3回は、これらの課題の解決に向けた具体的なアプローチを解説します。

連載記事:

ITから見た工場のセキュリティ課題と解決策(第1回)ITとOTのシステムの目的

ITから見た工場のセキュリティ課題と解決策(第3回)安定稼働のための実践アプローチ