マルウェア

求職者を狙う「PureRAT」の攻撃キャンペーン:「Foxit PDF Reader」をDLLサイドローディングに悪用

求職者を狙ってマルウェア「PureRAT」を拡散する活動が行われています。求職者の心理を突いた手口や、「Foxit PDF Reader」を悪用した偽装手段、サイドローディングの技術を分析しました。

- 求人情報を謳ったメールによってマルウェア「PureRAT」を拡散する活動が展開されています。この攻撃では、正規のPDFツール「Foxit PDF Reader」を隠れ蓑にDLLサイドローディングの手口を実行し、標的システム内に足場を構築します。

- PureRATは「リモートアクセス型トロイの木馬」に相当し、システム掌握や動作監視、機密情報窃取の手段を攻撃者に提供します。

- 攻撃対象としては、求職者の他に、人事部門の採用担当者や、ソーシングスペシャリストも含まれる可能性があります。

- 「Trend Vision One™」は、本稿で取り上げた「IoC(侵入の痕跡)」を的確に検知、ブロックするとともに、当該攻撃をプロアクティブに監視、防止する上で役立つハンティングクエリや脅威情報を提供します。

更新情報(2025年12月12日 16:30)

当初、本稿で取り上げた攻撃については、その初期兆候から「ValleyRAT」に属するものと判断しておりました。しかし、その後の追加分析やセキュリティコミュニティからの貴重なフィードバックにより、本攻撃キャンペーンは正しくは「PureRAT」に属することが確認されました。帰属分析の判断に誤りがあったこと、その混乱を招いたことについて、お詫びを申し上げます。今回の訂正を行うにあたり、重要なフィードバックや追加情報をご提供いただいたセキュリティコミュニティの方々に、心より感謝いたします。

近年のサイバー犯罪者は、複数の戦法を組み合わせて手口を巧妙化するなど、これまでにも増して影響力を強めています。今回調査した攻撃キャンペーンについては、求職者の願望を逆手に取ったソーシャルエンジニアリング、フォルダ構造の深いネストによる隠蔽と難読化、正規ソフトウェアを介したDLLサイドローディングなど、よく知られた強力な手口を多層的に用いる点で特徴的です。

PureRATの背後にいるグループは、有名な旅行予約サービスの偽装サイトやClickFixの手口を用いて世界各地の旅行者を狙ってきましたが、最新の分析では、一般的な「求職者」にも標的を広げていることが確認されています。

求職者の多くは積極的に求人情報を探し求めているため、そうした内容を装った添付ファイルがあれば、すぐにダウンロードして開いてしまう場合があります。職を得たいという願望に押されて警戒心が弱まり、正規の業者から来たメッセージであると信じてしまうのは、自然な心理的反応と言えるでしょう。

今回の攻撃者がよく利用する侵入経路の1つは、求人を装った不正なメールです。その添付ファイルには下記のような名前が付けられており、求職者の関心を刺激してクリックさせる仕掛けとなっています。

- Overview_of_Work_Expectations.zip(訳:業務内容に関する概要.zip)

- Candidate_Skills_Assessment_Test.rar(訳:応募者のスキル評価テスト.rar)

- Authentic_Job_Application_Form.zip(訳:求人応募フォーム.zip)

これらの圧縮ファイルは、人事部門から来た正規の書類を装っていますが、中には不正なペイロードが埋め込まれています。

さらにPureRATの攻撃キャンペーンでは、PDFソフトウェア「Foxit」も悪用されています。偽装メールの添付アーカイブには、「FoxitPDFReader.exe」の別名バージョンが格納されており、悪意を隠しながら不正なコードを読み出すように作られています。例えば、ファイル「Compensation_Benefits_Commission.exe(給与・福利厚生・歩合.exe)」については、求人に扮した名前を持つことに加え、Foxitのロゴをアイコンとして用いることで、偽装の効果を高めています。

Foxitのロゴを見たユーザは、それが馴染み深いPDF文書であると思い込み、実行ファイル(.exe)であることに気づけない可能性があります。こうした正規の「.exe」ファイルは、WindowsのDLL検索順序に基づくDLLサイドローディングの手段として、頻繁に悪用されています。

実際にユーザがアーカイブ内の不正なファイルをクリックすると、下図のようなPDFが表示されます。その内容は、業務概要や給与詳細であり、求人サイトからコピーしてきたものか、または、加工された偽情報と考えられます。

上図は、PureRATによる感染の流れを示したものです。はじめに、不正なアーカイブが標的ユーザに配信されます。アーカイブ内には、文書に扮した「FoxitPDFReader.exe」が含まれており、これが起動すると、「DLLサイドローディング」や「スクリプト起動」、「.NETリフレクション」などの手口を用いて不正な「msimg32.dll」を読み込み、最終的にPureRATを展開します。

アーカイブの中には、「FoxitPDFReader.exe」の他にも、隠し属性の「msimg32.dll」や、騙し目的のファイルやフォルダが格納されています。例として、隠しフォルダ「Document」が挙げられます。

アーカイブ内のフォルダ階層をたどると、文書に扮した実行ファイルやDLLファイルの他にも、複数のファイルが隠しこまれています。隠し属性フォルダ「Document」の配下には、アンダースコア文字の名前を持つサブフォルダが幾層にもネスト化されており、その最深部に「Shortcut.lnk」や「document.pdf」などのファイルが配備されています。この構造は、隠蔽や難読化を意図したものと考えられます。

バッチファイル「document.bat」は、「document.docx」を利用して「document.pdf」の内容を抽出します。「document.docx」は文書のような拡張子を持ちますが、その実体は7zipの実行ファイルであり、「document.pdf」からPython環境のアーカイブを取り出します。

この仕組みにより、標的環境内にPythonがインストール済みでない場合にも、Pythonを実行できるようになります。また、一連の処理は、document.batによって自動実行されます。今回の攻撃者は、セキュリティ対策をかわしながら、ユーザに気づかれることなく不正なペイロードを実行できるように、巧妙な戦略を用いています。

Python環境の抽出後、「document.bat」は、Pythonインタプリタを通して不正なPythonスクリプトを起動します。これにより、ペイロードの展開に向けた処理が進行します。

「document.bat」によって「document.pdf」の中身(Python環境)が抽出された後、Base64でエンコードされたデータが下記のアドレスからダウンロードされます。

196[.]251[.]86[.]145

このデータには、シェルコードのローダとして動くPythonスクリプトが含まれています。

「python.exe」は「zvchost.exe」という名前に変更され、パラメータ「-c」を用いてスクリプトを実行します(擬似コードに記載)。また、システム内に永続化する手段として、自動起動のレジストリエントリを作成します。

攻撃者は、標的ユーザのインターネットブラウザからデータを盗み取ります。

上図のメモリ内文字列は、Chromium系ブラウザのプロファイル・パスを指します。こうした動きは、過去に別の調査チームが挙げた報告にも類似しています。

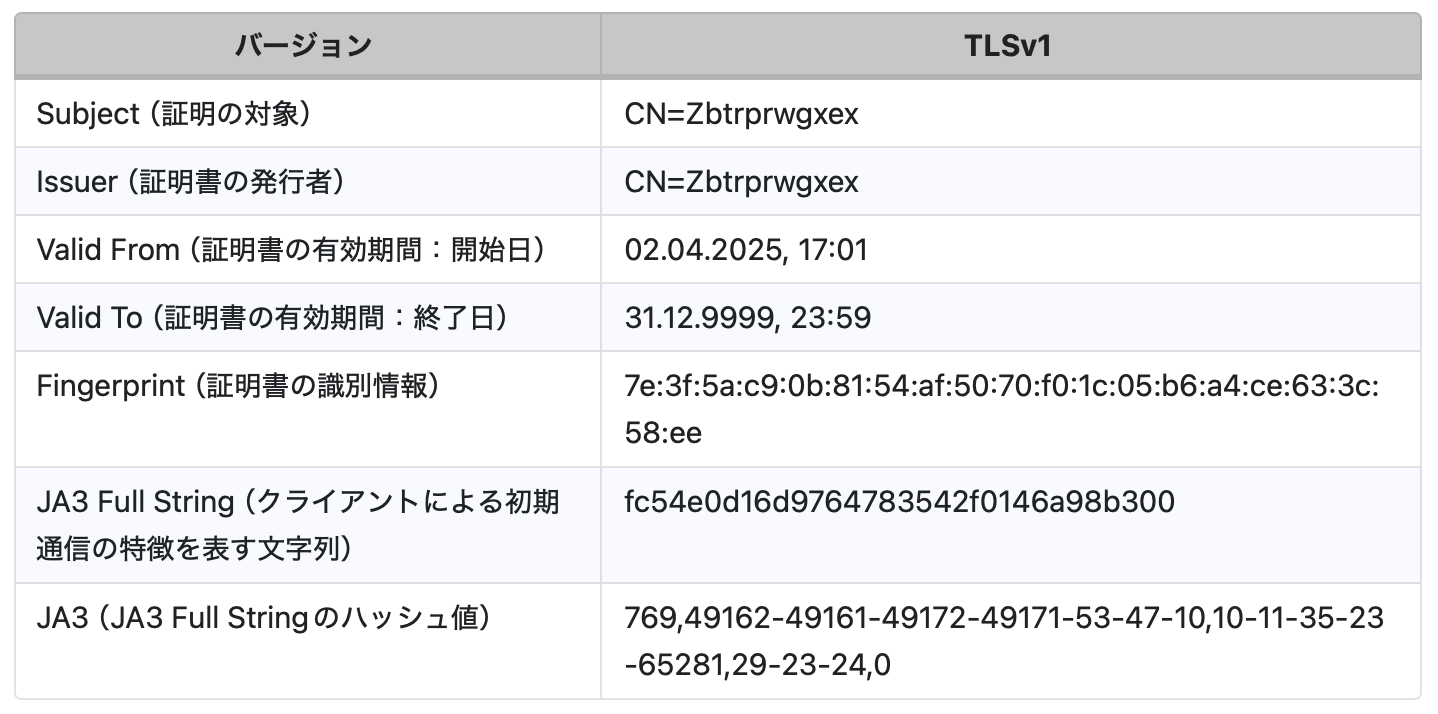

サンドボックス解析環境のネットワークログから不正なファイルの証明書を取得し、その内容を検証したところ、PureRATが安全な通信に利用するSSL証明書と同様の特徴が確認されました。例えば、自己署名構造や、ランダムな汎用名、古いTLSバージョン(TLSv1)、極端に長い有効期限(UTCで9999年12月31日23:59まで)などが挙げられます。こうした特徴は、当該RATビルダー内の自動証明書生成ツールによって生み出される傾向にあります。

今回の分析より、PureRATの運用者は求職者の心理を巧みに利用し、強い願望を逆手に取った作戦を立てていることが分かります。また、DLLサイドローディングのためにFoxit Readerなどの正規ソフトウェアを悪用する他、巧妙な偽装手法を駆使しています。

ユーザ側では、こうした攻撃手段をよく理解することで、関連する脅威を的確に見抜き、先手を打ってシステムを保護することが可能です。また、セキュリティ意識を高める教育やトレーニングも、高度な攻撃から各個人を保護し、被害のリスクを軽減する上で役立ちます。

Trend Vision One™を活用したプロアクティブなセキュリティ対策

「Trend Vision One™」は、AIを駆動したエンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク露出管理やセキュリティ運用を一元化することで、オンプレミス、ハイブリッド、マルチクラウド環境を網羅した多層かつ堅牢な防衛体制を実現します。

トレンドマイクロによる脅威情報の活用

進化する脅威に備え、トレンドマイクロのお客様は、 「Trend Vision One™ - Threat Insights(現在プレビュー版)」にアクセスすることで、最新の脅威や攻撃グループに関するトレンドリサーチの分析をご確認いただけます。

Trend Vision Oneのアプリ「Threat Insights」

Emerging Threats: Analysis of the PureRAT Campaign: Leveraging Foxit PDF Reader DLL Sideloading for Initial Compromise(高まる脅威:「PureRAT」の攻撃キャンペーンを分析:初期侵入時に「Fixit PDF Reader」を悪用してDLLサイドローディングを実行)

Trend Vision Oneのアプリ「Intelligence Reports(IOC Sweeping)」

Analysis of the PureRAT Campaign: Leveraging Foxit PDF Reader DLL Sideloading for Initial Compromise(「PureRAT」の攻撃キャンペーンを分析:初期侵入時に「Fixit PDF Reader」を悪用してDLLサイドローディングを実行)

スレットハンティングのクエリ

Trend Vision Oneのアプリ「Search」

Trend Vision Oneをご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

不審なコマンド – アンダースコア文字による深いネスト構造内に実行ファイルやバッチファイルを格納

processCmd: /(\_){10,}\.*(exe|bat)/

Trend Vision Oneをご利用中で、かつ「Threat Insights(現在プレビュー版)」が有効となっている場合、さらに多くのハンティング用クエリをご確認いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

本稿に関連する侵入の痕跡はこちらで確認できます。

参考記事:

PureRAT Campaign Targets Job Seekers, Abuses Foxit PDF Reader for DLL Side-loading

By: Sarah Pearl Camiling, Junestherry Dela Cruz, Jacob Santos, Sophia Nilette Robles, Maristel Policarpio, Raymart Yambot

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)