コンプライアンス

Trend Vision One™ とAWS Security Hub CSPMの連携:クラウドセキュリティの統合

Trend Vision One とAWS Security Hub CSPMの連携は、二つの強力なプラットフォームが相互に補完し合い、AWS インフラストラクチャを保護するための取り組みです。

複数のセキュリティダッシュボードやツールを集約することで、組織はAWSインフラのセキュリティ管理をより効率的に行えます。Trend Vision OneプラットフォームとAWS Security Hub CSPMの連携により、重要な情報を一元的に把握でき、システムを行き来する手間をかけずに、セキュリティ上の検出事項へリアルタイムで対応できます。

Trend Vision Oneは、トレンドマイクロが提供する統合型サイバーセキュリティプラットフォームです。一方、AWS Security HubはAWSにおける統合クラウドセキュリティソリューションです。両者を連携させることで、すべてのセキュリティ検出事項を統合的に可視化でき、脅威の検知や対応をより迅速かつ効率的に行えます。

導入を容易にするため、トレンドマイクロはGitHub上でオープンソースプロジェクトを提供しており、これらのメリットを組織が活用しやすい環境を整えています。

1. 連携の仕組み

1.1 コンポーネントの理解

実装に入る前に、関係する主要なコンポーネントを理解しておくことが重要です。

Trend Vision One™ Server and Workload Security(SWP):クラウドサーバを保護するためにトレンドマイクロが提供するソリューションです。マルウェア、ネットワーク攻撃、脆弱性などに対して包括的な保護を提供します。Amazon EC2インスタンスやその他の AWS ワークロードを守る知的なボディガードのような存在と捉えると分かりやすいでしょう。

AWS Security Hub CSPM:AWSが提供する統合型クラウドセキュリティソリューションです。Amazon GuardDuty、Amazon Inspector、Amazon Macieなどの AWS サービスや、トレンドマイクロのようなパートナーソリューションからのアラートを一か所に集約します。インフラ全体のセキュリティ状況に特化した「ニュースフィード」として機能します。

オープンソースプロジェクト:トレンドマイクロは、これら二つのプラットフォームを接続するために必要なすべてのコードを GitHub上で無償公開しています。自動化スクリプト、設定用テンプレート、詳細なドキュメントが含まれており、用途に応じてそのまま利用したり調整したりできます。

1.2 情報の流れ

Trend Vision One から AWS Security Hub CSPMへ:Vision Oneがマルウェア、不正アクセスの試行、重大なセキュリティ検出事項などの不審な挙動を検知すると、その情報は自動的に Security Hub CSPMに送信されます。深刻度、脅威の種類、影響を受けたリソース、対処のための推奨事項といった重要な情報はすべて保持されたまま連携されます。

2. 連携の実装方法

2.1 開始前に必要なもの

この連携を実装するために専門家である必要はありませんが、いくつかの前提条件を満たしておくことが重要です。

トレンドマイクロ側:

- Server and Workload Protection 機能が有効化された有効な Trend Vision One アカウント

AWS側:

- AWSコンソールの基本的な操作に関する知識

- AWSアカウント内でリソースを作成できる十分な権限

- 利用リージョンで AWS Security Hub CSPM が有効化されていること

あると便利なツール:

- AWS Command Line Interface(AWS CLI)

- GitHubプロジェクトをダウンロードするための Git

- 少しの忍耐力と学ぶ意欲

2.2 5つのステップで行う連携の実装

この連携のセットアップはシンプルで、数時間あれば完了します。以下の5つのステップに沿って進めてください。

ステップ1:AWS Security Hub CSPM の有効化 - AWSコンソールにアクセスし、対象リージョンで Security Hub を有効化します。想定所要時間は約5分です。

ステップ2:権限テンプレートの実行 - トレンドマイクロが提供する AWS CloudFormation テンプレートを実行します。このテンプレートにより、必要なリソースが自動的に作成され、連携に必要な情報は Output パラメータに出力されます。実行後、完了するまで待ちます。想定所要時間は約5分です。

ステップ3:Server & Workload Protection 側での連携設定 - Vision One コンソールにログインし、Endpoint Security > Server & Workload Protection に移動します。連携したいテナントを選択し、Administration > System Settings > Event Forwarding を開きます。

「Publish Events to Amazon Simple Notification Service」を有効化し、前のステップで Secret Manager に保存された連携用パラメータをコピーして貼り付けます。想定所要時間は約5分です。

ステップ4:動作確認 - Vision One で検知されたアラートが Security Hub CSPM に表示されることを確認します。簡単な方法として、Vision One 内の最近のアラートを確認し、それが Security Hub CSPM 上でも表示されているかを確認します。想定所要時間は約5分です。

ステップ5:必要に応じた最適化 - 関連性の高いアラートのみを表示するようフィルターを調整し、チーム向けの通知設定を行います。想定所要時間は30分から1時間程度です。

想定される全体の実装時間:1〜2時間

2.3 成功のための重要なポイント

小さく始めて、素早く拡張する:まずはテスト環境や単一の AWS アカウントで実装します。1〜2週間かけて結果を検証し、その後に本番環境へ展開します。この進め方によりリスクを抑えつつ、学習と改善を迅速に進められます。

チーム間の認識を揃える:この取り組みは、組織内のサイロをまたぐ性質を持ちます。以下の点について事前に確認しておくことが求められます。

- セキュリティチームが、優先度の高いアラートを定義していること

- クラウド/DevOps チームが、技術的な実装に対応できる体制にあること

- 必要なリソースについて、経営層の承認が得られていること

成功指標の明確化:開始時点から、明確な指標を設定します。

- 検知および対応時間の短縮(目標:50〜70%削減)

- 見逃されたアラートの発生率(目標:重大アラートの未確認ゼロ)

- 運用効率の向上(目標:調査時間を40%削減)

- 即時的な価値をもたらすポイントに集中します。基本的な設定だけでも多くの課題は解消されます。実際のビジネス要件に基づき、段階的に進化させていく姿勢が重要です。

持続的な運用を見据えた計画

- オーナー:連携全体の責任者を明確にします

- レビュー:フィルターや設定内容を四半期ごとに見直します

- 更新管理:GitHub プロジェクトおよび公式ドキュメントの更新を継続的に確認します

- ドキュメント:トラブルシューティング用のランブックを最新状態で維持します

想定される ROI:顧客からのフィードバックによると、この連携を導入した組織では次のような効果が報告されています。

- インシデント対応時間の平均で60〜70%の短縮

- ツール間の切り替えに費やす時間を50%削減

- セキュリティイベントの可視性を100%統合

- 監査対応の迅速化によるコンプライアンス対応の簡素化

- 運用効率の向上とリスク低減の効果により、導入に要した労力は短期間で十分に回収されます。

3. 実運用におけるユースケース

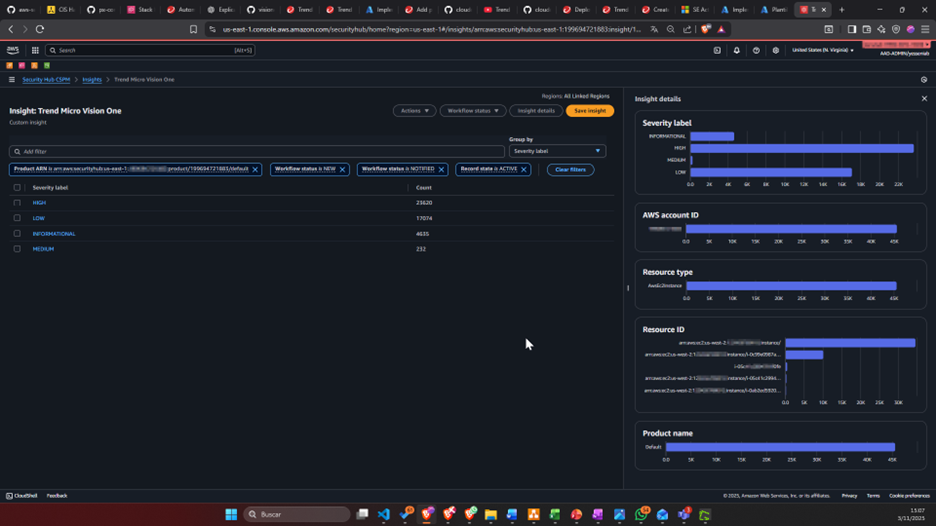

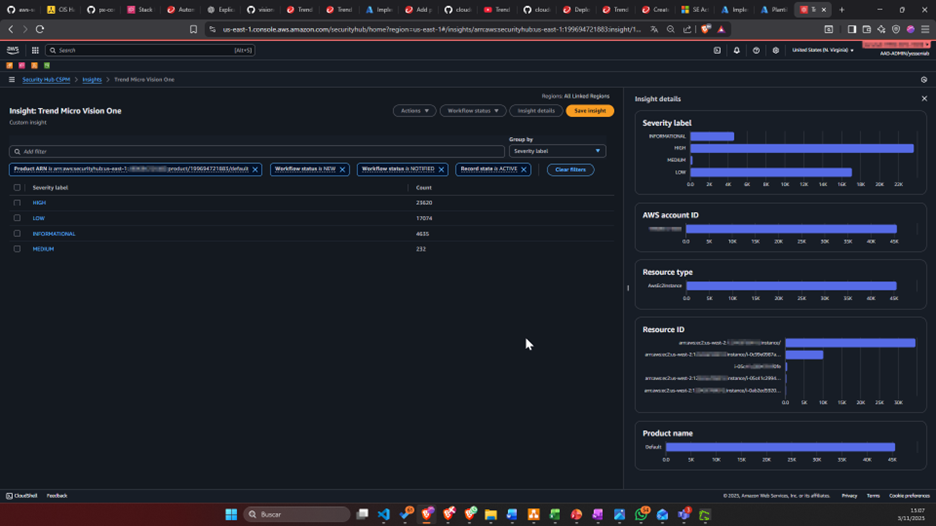

3.1 セキュリティ状況の一元的な可視化

状況:複数の AWS アカウントにまたがって 50 台の EC2 インスタンスを運用しているケースを想定します。マルウェア対策には Vision One、不審な挙動の検知には GuardDuty、脆弱性の検出には Inspector を利用しています。

連携前の課題:セキュリティチームは、状況を正確に把握するために、1 日に何度も 3 つの異なるダッシュボードを確認する必要がありました。

連携後の解決策:すべての情報が AWS Security Hub CSPM に集約されます。Vision One が EC2 インスタンス上のマルウェアを検知すると、そのアラートは GuardDuty や Inspector の通知と並んで表示されます。チームは全体像を把握したうえで、最も重要な事項から優先的に対応できます。

実践的な例:午前 10 時 30 分に Vision One があるインスタンス上でトロイの木馬を検知したとします。そのアラートは、必要な情報をすべて含んだ状態で即座に Security Hub CSPM に表示されます。

- 影響を受けたインスタンス

- 検出されたマルウェアの種類

- 深刻度(高、中、低)

- 問題解決のための推奨アクション

3.2 脅威対応の自動化

シナリオ:Amazon Inspector が、EC2 インスタンスの 1 台で攻撃者に悪用される可能性のある重大な脆弱性を検出したケースです。

自動化された処理の流れ:

- 検知: Inspector が脆弱性を特定し、そのアラートを Security Hub CSPM に送信します

- 分析: 連携機能が、そのインスタンスに Vision One エージェントが導入されているかを確認します

- 通知: 保護が適用されたこと、ならびに恒久的な対処を計画すべきであることがチームに通知されます

得られる効果:貴重な時間を確保できます。数時間や数日間にわたって無防備な状態が続くことを避け、数秒以内に保護が適用されるため、リスクにさらされる時間を大幅に短縮できます。

3.3 コンプライアンス対応と監査の簡素化

PCI DSS、LGPD、GDPR などの規制遵守を求められる企業にとって、この連携は大きなメリットをもたらします。

完全なトレーサビリティ:すべてのセキュリティイベントが、正確なタイムスタンプと詳細情報とともに一か所に記録されます。監査で「特定の日に何が起きたのか」と問われた場合でも、統合されたレポートですべてを説明できます。

継続的な保護の証跡:24 時間 365 日の監視体制が維持され、検出事項に迅速に対応し、脆弱性が体系的に対処されていることが自動的に記録されます。

既成のレポート活用:Security Hub CSPM には主要なセキュリティフレームワークに対応したコンプライアンスダッシュボードが用意されています。連携により、Vision One のデータがこれらのレポートに自動的に反映されます。

4. 複雑な環境への展開

4.1 複数の AWS アカウントとリージョン

多くの組織では、本番、開発、テストといった環境を分離するために、複数の AWS アカウントを管理しています。また、パフォーマンス向上、コンプライアンス対応、可用性と耐障害性の強化を目的として、複数の地理的リージョンにまたがって運用しています。

ハブ&スポークアーキテクチャ:中央に 1 つのアカウント(ハブ)があり、そこに複数のアカウント(スポーク)が接続される放射状の構成と考えると分かりやすいでしょう。

- メインアカウント(ハブ):すべてのアカウントから送信されるセキュリティアラートを集約

- セカンダリアカウント(スポーク):自身のアラートをメインアカウントに送信

- Vision One:メインアカウントと連携し、組織全体の状況を一元的に可視化

実務上のメリット:セキュリティアナリストは 10 個ものアカウントにログインする必要がなくなります。1 つのダッシュボードにアクセスするだけで、組織全体で発生している事象を把握できます。

4.2 インテリジェントなアラートフィルタリング

すべてのアラートを、すべてのシステムやダッシュボードに表示する必要はありません。この連携により、重要度に応じてアラートを適切な場所へ振り分けるインテリジェントなフィルタリングルールを定義できます。

ルールの例:

- 深刻度別:「中」以上の深刻度を持つアラートのみを Security Hub CSPM に送信

- 環境別:開発環境からのアラートは、メインダッシュボードに表示しない

- 種別別:テスト環境では想定されるネットワークスキャンについては、アラートを生成しない

コードによる柔軟なカスタマイズ:本プロジェクトはオープンソースで提供されているため、フィルタリングのロジックを要件に合わせて調整できます。たとえば、次のような条件を追加できます。

- 時間帯(業務時間外のアラートに別の扱いを適用)

- リソースタグ(「緊急」と付与されたインスタンスは常にアラートを生成)

- 履歴(同じ脅威が 5 回発生し、すべて誤検知だった場合は以後通知しない)

4.3 連携そのものの監視

アプリケーションの監視が重要であるのと同様に、連携機能そのものを監視することも欠かせません。アラートが正しく流れていることを常に確認する必要があります。Amazon CloudWatch を使った可視化: Amazon CloudWatch を利用すると、連携に関する状況を可視化し、アラートを設定できます。

- 本日送信されたアラートの件数

- エラーの発生有無

- 応答時間が想定内に収まっているか

監視の例:次のような条件で通知を受け取る設定が可能です。

- Vision One から Security Hub CSPM へのアラートが 1 時間以上届かない場合(連携停止の可能性)

- エラー率が 5%を超えた場合(通信に問題が発生している可能性)

- 処理時間が 30 秒を超えた場合(遅延が発生している可能性)

- 1週目:インスタンス数の少ないテストアカウントで連携を設定

- 2〜3週目:挙動を観察し、フィルターを調整し、チームが運用に慣れる期間とする

- 4週目:重要度の低い本番環境へ展開

- 2か月目:組織全体への展開を完了

得られる効果:管理された環境で試行錯誤できるため、本番環境への影響を避けながら学習を進められます。

5.2 カスタマイズ内容を文書化する

GitHub プロジェクトは優れた出発点ですが、実際の運用に合わせて調整を行う場面は必ず生じます。

記録すべき内容:

- 追加したフィルターとその理由

- 標準設定と異なるアラートの扱い

- 権限やロールに関する変更点

- 独自に実装した自動対応ロジック

これが重要な理由: 新しいメンバーが加わった場合や、別リージョンで同じ構成を再現する必要が生じた場合でも、このドキュメントがあれば多くの作業時間を節約できます。

5.3 セキュリティを最優先に考える

皮肉に聞こえるかもしれませんが、セキュリティソリューションを導入する際には、その仕組み自体の安全性を確保する必要があります。

認証情報の保護:API キーをコードや設定ファイルにそのまま記載することは避けます。AWS Secrets Manager を利用して安全に保管します。玄関マットの下ではなく、金庫に鍵を保管する感覚です。

定期的なローテーション:メールのパスワードを定期的に変更するのと同様に、API キーも 90 日ごとの自動ローテーションを設定します。AWS Secrets Manager を使えば、この作業は自動化できます。

最小権限の原則:連携を担う AWS Lambda 関数には、必要最小限の権限のみを付与します。宅配業者に家全体の鍵を渡すのではなく、門の鍵だけを渡すイメージです。

5.4 信頼する前に検証する

定期的なテスト:連携が正しく機能していることを確認するため、定期的にテストを実施します。

- 検知テスト:EICAR テストファイル(無害なテスト用疑似ウイルス)を用いて、マルウェアアラートが Security Hub CSPM に届くかを確認

- 遅延テスト:検知からダッシュボードに表示されるまでの所要時間を計測

- フェイルオーバーテスト: 障害を想定したシナリオを作成し、システムの挙動を確認

アラート内容の検証:導入初期の数か月間は、アラートの一部を手動で確認し、次の点をチェックします。

- 深刻度が適切に設定されているか

- 情報が十分に含まれているか

- 誤検知が過剰に発生していないか

5.5 チームを活かす

どれほど優れた技術であっても、チームが正しく使えなければ価値は生まれません。

初期トレーニング:

- Security Hub CSPM 上で Vision One のアラートを確認する場所を共有

- 各アラートの意味と読み取り方を説明

- インシデント対応の基本的な流れを実演

社内ドキュメントの整備:よくあるケースを想定した簡潔なガイドを用意します。

- 「マルウェアアラートが表示された場合の対応」

- 「不正アクセスの試行をどのように調査するか」

- 「どの段階で上位のセキュリティチームにエスカレーションするか」

継続的な改善の文化: 日常的にツールを使うメンバーからの改善提案を歓迎します。現場で得られる知見は、運用効率を高めるうえで非常に価値があります。

6. 連携によって得られる定量的な効果

連携を実装することで、具体的かつ測定可能な成果が現れます。

6.1 対応時間の短縮

導入前:複数のツールにアラートが分散していたため、通知に気付くまで、調査、対応に至るまでに数時間を要することがありました。

導入後:情報が一元化されることで、平均対応時間は数時間から数分へと短縮されます。検知から封じ込めまでの時間が最大で70%削減されたという報告もあります。

6.2 見逃しアラートの減少

アラート疲れの課題:複数のシステムを確認する必要がある環境では、どうしても一部のアラートが見落とされがちになります。

解決策:統合されたビューにより、重要なアラートが見逃される可能性はほぼなくなります。すべての情報が一か所に集約され、重要度に応じて整理されるためです。

6.3 リソースの有効活用

ツール削減による効率向上:

- 監視が必要なダッシュボードの数を削減

- システム間の切り替えに費やす時間を短縮

- セキュリティチームは情報探索ではなく、分析と対応に集中可能

- 可視性の一元化:すべてのセキュリティアラートを単一のダッシュボードで把握

- 自動化された対応:数時間ではなく数秒で保護を適用

- コンプライアンスの簡素化:証跡とレポートを自動的に集約

- 導入のしやすさ:必要なインフラがそろったオープンソースプロジェクト

- 高い拡張性:10 台規模から 10,000 台規模まで同様に対応可能

次のステップ

この連携の導入を検討している場合は、まず GitHubリポジトリを確認することから始めてください。ドキュメントを読み、管理された環境でテストを行い、自身の要件に合わせて調整します。コミュニティは活発であり、トレンドマイクロは本プロジェクトを継続的に更新しています。

忘れてはならない点として、効果的なセキュリティとは、多数のツールを持つことではなく、適切なツールが調和して機能することにあります。Trend Vision One と Security Hub CSPMの連携は、まさにその考え方を体現するものであり、二つの強力なプラットフォームが相互に補完しながら AWS インフラストラクチャを保護します。

追加リソース

- プロジェクト GitHub

- Vision Oneドキュメント:トレンドマイクロのポータルサイトで公開されています

- AWS Security Hub CSPM:AWS 公式ドキュメント

- コミュニティ:体験や知見を共有できるフォーラムおよびディスカッショングループ

クラウドセキュリティは、到達点ではなく継続的な取り組みです。この連携は、その歩みをより効率的かつ効果的にし、何よりも安全性を高めるための強力な手段となります。

参考記事:

Trend Vision One™ Integration with AWS Security Hub CSPM: Unifying Cloud Security

By: Eduardo Castro, Yessenia Becerra, Dave McDuff

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)