EmEditorの利用者を狙った水飲み場攻撃~ソフトウェアサプライチェーンリスクの影響を考察する

2025年12月、テキストエディターソフト「EmEditor」に対する水飲み場攻撃が報告されました。EmEditorを新たにダウンロードするユーザに影響が発生した今回攻撃について、その影響を解説します。

公開日:2025年1月22日

更新日:2025年1月23日

本事案についての技術的な解析は、以下のブログ記事も併せて参照下さい。

EmEditorのユーザを狙って情報窃取型マルウェアを送り込む「水飲み場型攻撃」を分析

EmEditorへの攻撃は何が起きていたのか

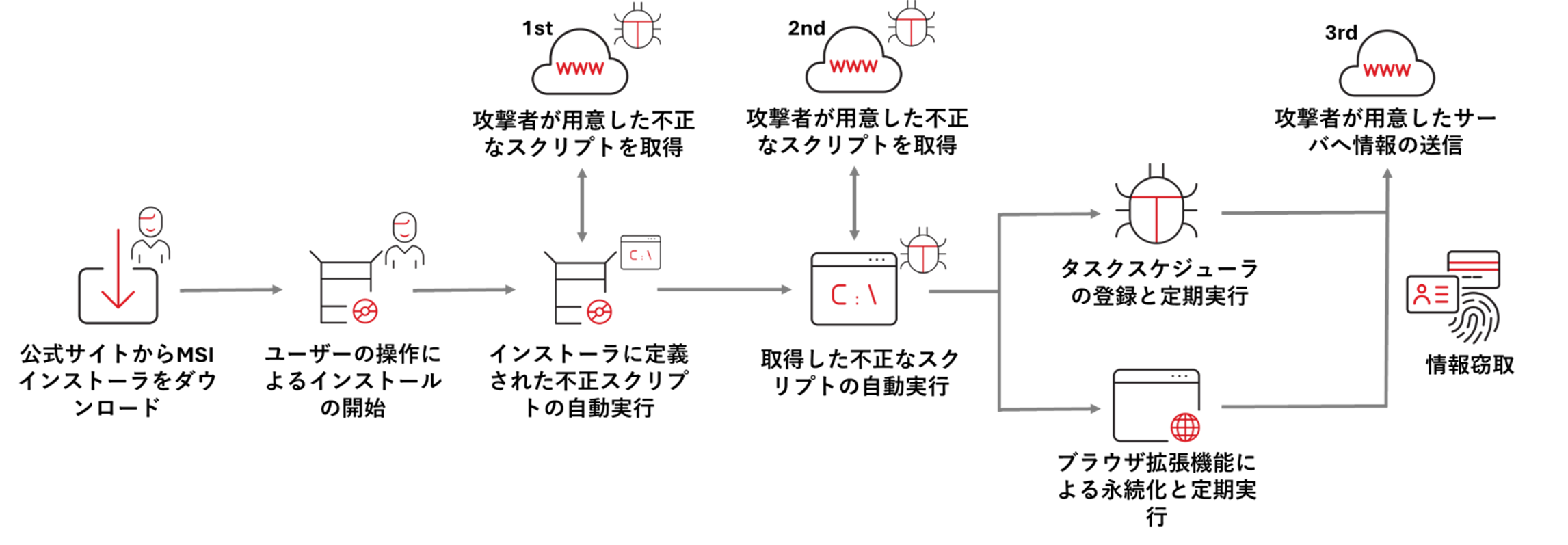

2025年12月23日、著名テキストエディターソフトの「EmEditor」公式サイトにおいて、ダウンロード元のインストーラが不正なファイルに置き換えられた事案が公表されました。インストールを行った際に不正なスクリプトが動作し、最終的に情報窃取型マルウェア(インフォスティーラー)の感染に至り、情報窃取につながる可能性がありました。

(参考情報)

「【重要】EmEditor インストーラのダウンロード導線に関するセキュリティインシデントのお知らせ」(2025年12月23日。Emurasoft, Inc)

「【重要】EmEditor インストーラのダウンロード導線に関するセキュリティ インシデントのお知らせ(続報)」(2025年12月30日。同上)

「【重要】EmEditor ホームページに関する不正リンク(マルウェア)について(続報)」(2026年1月4日。同上)

「【重要】EmEditor インストーラのダウンロード導線に関するセキュリティ インシデント(追加情報とまとめ)」(2026年1月7日。同上)

EmEditorは、世界的に人気のテキストエディタ(家庭または学校での個人利用な可能なフリー版と組織で利用可能な有償版がある)であり、システムのメンテナンスを行うエンジニアや、システムの研究・開発者が利用しています。今回の攻撃は、その人気に便乗し、多くのユーザ個人、あるいは利用組織に対する情報窃取を狙った攻撃が推測できます。

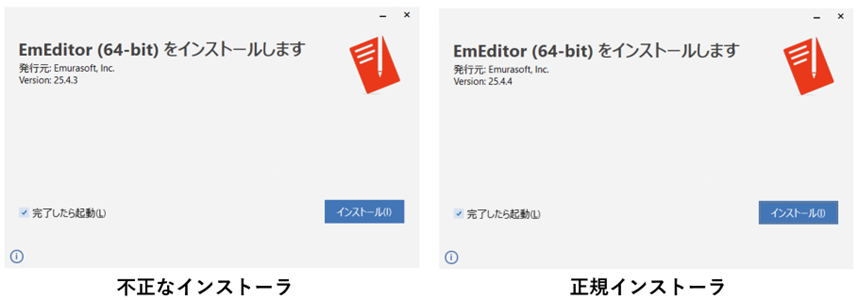

公式サイトのリンクが不正に書き換えられた事案は典型的な「水飲み場攻撃」であり、一種のサプライチェーン攻撃であると言えます。EmEditorのアプリケーションそのものが置き換えられたのではなく、不正なインストーラに置き換えられていたことで、新たにインストールをするためにダウンロードしたユーザが狙われた攻撃です。

不正なインストーラによるインストール後のEmEditorは従来通りの正規プログラムであり、利用も変わりはありません。ユーザはインストール時の不正なスクリプトの動作に気づかず、情報が窃取されてしまった恐れがあります。

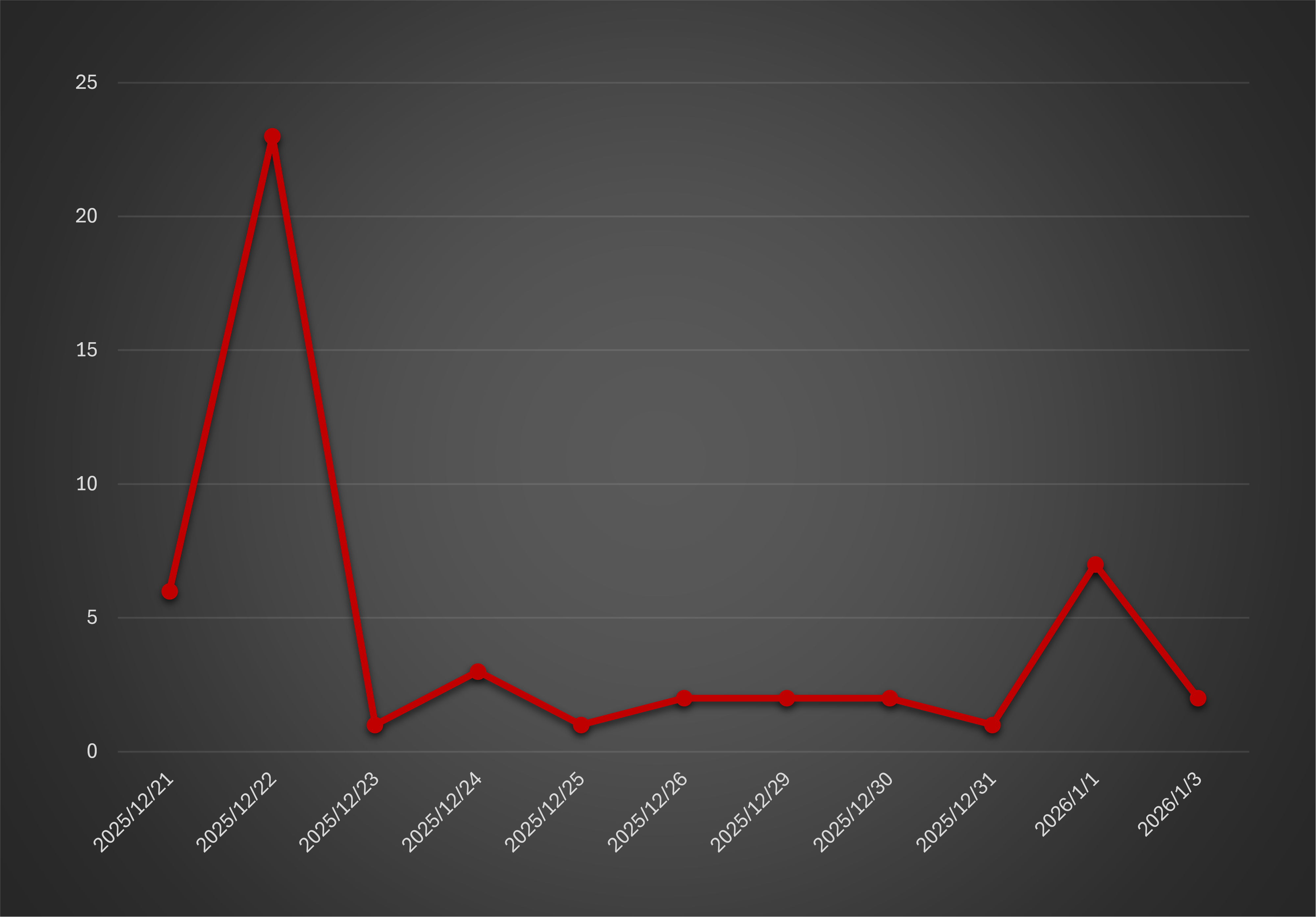

ダウンロード先が置き換えられていた期間は、下記の時間帯であると公表されています。

・1度目の期間: 2025年12月20日 11時39分 ~ 2025年12月23日 5時50分 (日本時間)

・2度目の期間: 2025年12月31日 18時26分 ~ 2026年1月2日 1時51分 (日本時間)

この時刻は当社が観測したテレメトリ情報および類似する通信から、およそ等しい情報が得られており、該当付近でダウンロードし、インストールを行った場合は感染に至った可能性があります。

---------

(2026年1月23日追記)

上記の期間に加えて、2026年1月7日付のEmurasoft, Incの更新情報では、以下の期間にも影響を受けていたことを公表しています。

2025年12月28日 4時38分 ~ 2026年1月1日 10時06分(日本時間)

---------

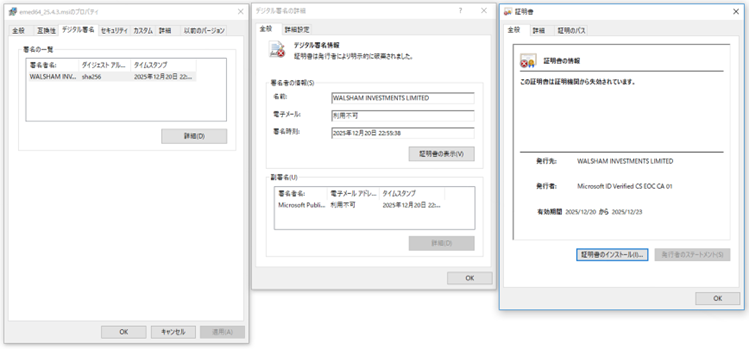

置き換えられたインストーラの証明書には、正規のものではないデジタル署名が付与されており、2026年1月23日時点では、「WALSHAM~」は無効化されているものの、「GRH PSYCHIC~」の証明書は未だ有効であることを確認しています。公式サイトのアナウンスにおいてもデジタル署名によって問題のあるファイルを見分けられると報告されています。置き換えられた不正なインストーラの署名者は次の通りです。

・WALSHAM INVESTMENTS LIMITED

・GRH PSYCHIC SERVICES LTD

(参考記事)サイバー攻撃でよく悪用される正規ツールとは?

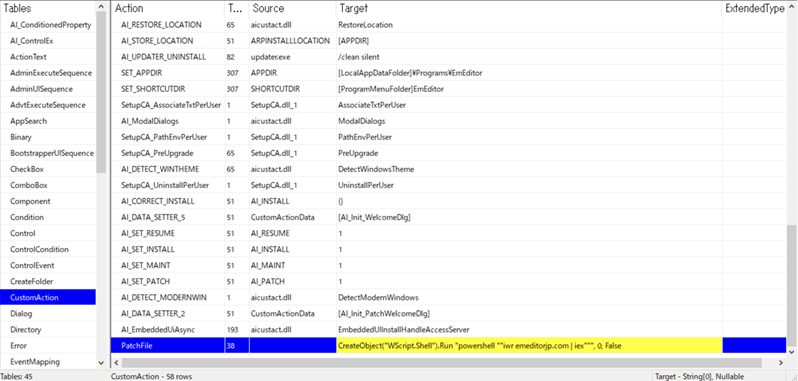

置き換えられた不正なインストーラでは、正規インストーラに含まれない不正な文字列となるスクリプトが記述されていました。

このスクリプトは「画面上には何も表示させず、裏でPowershellを起動させ、指定されたWebサイトにアクセスし、ファイルや命令を取得、即時実行する」よう記述されています。外部Webサイトへ接続し、後続の不正なコードを実行した場合に更なるマルウェアの感染に至ります。1度目の期間(12月20日~)と2度目の期間(12月31日~)では異なるドメインが利用されていましたが、いずれもEmEditorの文字列が含まれたドメインであり、計画的に狙われたものと考えられます。

何らかの理由でPowershellの実行や、外部Webサイトへの接続が失敗した場合には感染に至りませんが、その後継続してしまった場合、取得したPowershellのスクリプトにより、更なる不正な動作が端末上で実行されます。最後に、タスクスケジューラを利用した永続化、併せて不正なブラウザ拡張機能による永続化と情報窃取を行い、端末上での攻撃を継続することが判明しています。窃取される情報は主にブラウザが持つCookie、アクセス履歴、環境情報が送信されており、Cookieが持つセッション情報次第では、ユーザが利用するサービスに不正アクセスされる恐れがあります。

被害に遭ったユーザの端末においては、永続化によるタスクスケジューラ「Google Drive Caching」が作成されています。また、そのタスクスケジューラにより、%LOCALAPPDATA%\Google Drive Caching\のフォルダに存在する「background.vbs」がwscript.exeにより実行されます。併せて、Google ChromeやMicrosoft EdgeなどのWebブラウザにおいて、「Google Drive Caching」の拡張機能が意図せずインストールされています。

業務ソフトウェアを個人導入する従業員を組織が守るためには

この攻撃では、ソフトウェアを個人的に利用するユーザが公式サイトを訪れ、ダウンロードを行い、インストールを実行することから始まるサプライチェーンリスクを含んだ攻撃でした。該当の期間にソフトウェアをダウンロードし、インストールを試みていた場合はマルウェアの感染と情報窃取の被害に遭っていた可能性が考えられます。

一般的な考えとして、組織がシステムで強制していないソフトウェアを自由に利用させることは、組織における従業員の利便性を支援し、業務効率を向上させることが出来るものです。一方で、侵害を受けるリスクは常に受容する必要があります。従業員のソフトウェア導入を許可制にすることや、制御機能を使って実行させないことも可能ですが、多くの組織においては運用面、従業員の利便性から行っていない場合も多いようです。利用可能なソフトウェアについて、組織のガイドラインを整備し、特定のソフトウェアに限定することで、意図しないサイバー攻撃のリスクを減らすことが期待できます。

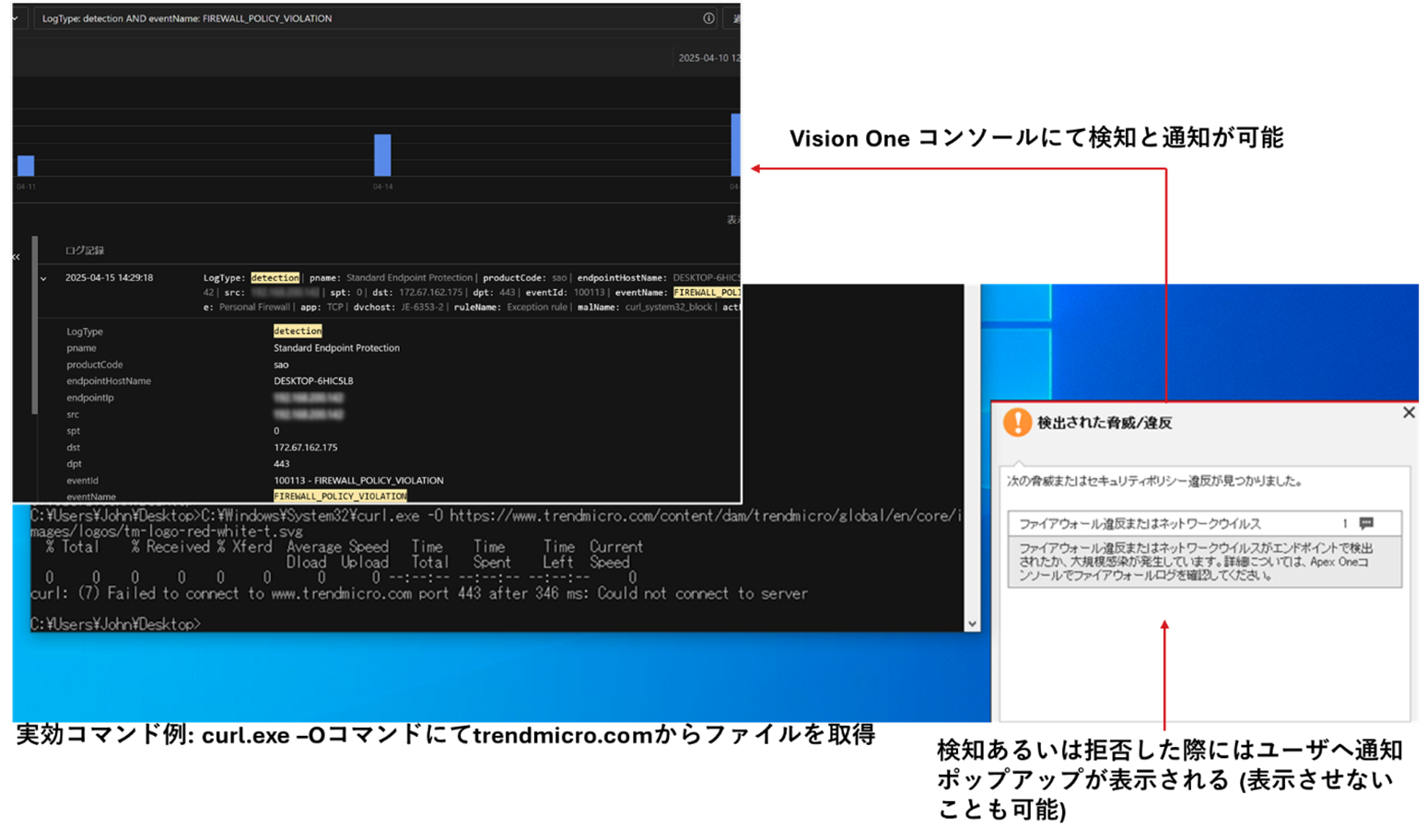

これらのリスクを軽減するために、Living off the Landのようなマルウェアやサイバー攻撃で悪用されやすいプロセスの通信を、Trend Vision One Endpoint Securityのファイアウォール機能を用いて通信をブロックすることも一つの有効な対策となり得ます。今回悪用されたpowershellや、永続化時の通信に利用されているwscriptのプロセスを指定して、ファイアウォールで通信を制御することで、不要な通信を全てブロック、あるいは検出(ログに記録のみ)することで、組織内のユーザを守ることが可能になります。

組織のIT運用の観点で許容されるのであれば、インストールするソフトウェアを管理することもリスクの軽減に寄与します。特に昨今狙われている認証情報を守るうえでは、ブラウザの拡張機能も管理と対策することを検討すべきでしょう。

(関連記事)ブラウザに潜む危険:拡張機能の悪用事例とリスクから対策を考える

Webサイトを公開する組織がコンテンツを守るには

レンタルサーバを含め、Webサイトが侵害を受け、改ざんされたWebサイトにマルウェアが設置される、あるいは偽ショッピングサイトのサーバとして悪用されてしまう事例が多く報告されています。現在様々なWebサイトを運用している組織が多いですが、事業部門だけではなく、セキュリティ部門も交えて、侵害を受けないための対策、侵害を受けた際に気づける対策を施すことが重要です。

コストとして許容できる場合は、改ざん検知機能を実装することも価値ある対策となります。ただし、費用や運用面でのコストと求められる技術、レンタルしているWebサーバに実装出来ないなどの問題もあります。

実装するレイヤーを意識することも重要となります。未実装である場合は、まず日に1度の定期的なハッシュ値のスキャンが可能なサービスなどから検討すると良いでしょう。

運用しているサービスとアプリケーション、CMS(コンテンツ・マネジメント・システム)などの脆弱性や設定不備を狙った攻撃も多く発生しています。上述した対策に加え、日ごろの情報収集、脆弱性情報の確認、構築時の堅牢化も忘れてはなりません。

また、侵害が発覚した後は、パッチ適用やロールバックのみでは対策として不十分な可能性があります。サーバが侵害を受けた際に内部のファイルや、認証情報となる機密情報が盗み見られていた可能性があります。サーバへの接続に必要な認証情報の再設定や、全ての認証鍵の破棄と新規作成、攻撃者による再度の侵害を受けないようにする封じ込めも忘れてはいけません。

ケースによりますが、ロールバックではなく一からシステムを全て構築し直すことが必要となる可能性もあります。侵害に備え、常日頃から強固な接続方法を選択した運用を行い、通常の平文パスワードによる接続を禁止し、公開鍵認証とパスフレーズ認証、および短時間の有効期限とすることも検討してください。

当社の製品では、本攻撃の観測をもとにファイルと通信先のパターン対応を完了しております。2026年1月23日時点で、該当する不正なインストーラを検出することが可能です。また、永続化により行われる外部への通信もWeb Reputation Serviceを有効にしている環境では検出し、ブロックされることを確認しています。

<関連記事>

・EmEditorのユーザを狙って情報窃取型マルウェアを送り込む「水飲み場型攻撃」を分析

・サプライチェーン攻撃とは?~攻撃の起点別に手法と事例を解説~

・インシデント対応事例から学ぶ教訓 case7 「知らぬ間に感染?同一のCMS脆弱性を突いた多重サイバー攻撃事例」

・インシデント対応事例から学ぶ教訓 case6 「Webページにアクセスしただけで感染 ブラウザ脆弱性を突いたランサムウェア攻撃」

・Webスキミングとはどのような攻撃なのか?~決済情報の非保持化でも被害に遭う脅威~

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)