インシデント対応事例から学ぶ教訓 case6 「Webページにアクセスしただけで感染 ブラウザ脆弱性を突いたランサムウェア攻撃」

Webブラウザの脆弱性を突いたランサムウェア攻撃の事例を、当社が実施したインシデント対応サービスの過去の内容を元に紹介します。具体的な攻撃シナリオと事前に行うべきだった対策、インシデント全体から得られる教訓などを解説します。

●不正URL対策機能の実装・有効化状況を、全てのインターネット接続端末において確認すること

●重要情報にアクセス可能な組織内端末で利用しているOSやブラウザが最新の状態であるか把握・管理すること

●社内ネットワークの監視により、早い段階で不測の事態に気づき、すぐに対策実施を開始できるよう準備すること

とある企業で事務職を務めるSさんは、古くなったオフィス用品の買い替えを検討しており、その日は会社で指定されている購買用PCからインターネットにアクセスし、様々なオフィス用品の情報を見ていました。

価格やレビューなどを比較するために様々な購入サイトを眺める中で、少し気になるWeb広告を発見したSさんは、その広告をクリックしました。

クリックするといつも通り別のページに飛びましたが、何度かページを読み込みなおしているような挙動が見られ、少し重そうなページにアクセスしてしまったのかな、と考えていたところ、数秒後に元々の広告と関係なさそうなページが表示されました。

同じような挙動はWeb広告などをクリックした際に時折おこる現象とSさんは考えていた為、特に気にすることもなくページタブを閉じ、また別のサイトを閲覧し続けました。

そうしていると別件の依頼で呼び出しを受けた為、目星の付けた商品ページをブックマークし、購買用PCをシャットダウンし席を離れました。

その後しばらく時間が経ち、時間も遅く購買期限にも余裕があったので、その日は購買用PCを再度開くことなく週末のお休みに入りました。

翌週、出社すると会社で騒ぎが起きており、聞いたところでは「ランサムウェアというウイルス」が社内に侵入しているという旨の話を聞きました。

各自、業務で使用する端末を一通り確認するよう命じられたため、購買用PCを立ち上げたところ、PC内のほとんどのファイルのアイコンが変わっており、開けない状況となっていました。

すぐにIT部門に報告したところ、明らかに他のPCよりも大量のファイルが暗号化されていることから、当該PCを中心に調査を行うこととなりました。

購買用PCからアクセスできる範囲のファイルサーバー上のファイルのみが暗号化されていたことから、会社としてはこのPCが感染元の可能性が高いという判断になり、Sさんはこれまでの使用状況について確認を受けました。

しかしSさんとしては、先週特にいつもと異なる操作を行った覚えもなく、インターネット以外の用途では使用していなかったため、その旨を伝えました。

Sさんの見解を受けて会社は、社内での調査に限界があると感じた上、情報漏えい有無の確認を急ぎたいと考え、導入していたセキュリティ製品のベンダーであるトレンドマイクロに連絡を行いました。

共に調査を行う上で、購買用PCで使用されていたブラウザアプリケーションがInternet Explorerであり、そこに含まれる脆弱性を悪用してランサムウェアがダウンロードされたことがわかりました。

その後、該当ランサムウェアの解析により、さらなる拡大の可能性が低いことや、仮に組織内に残存し、実行されたとしてもその挙動をブロックできる設定をセキュリティ製品に施したことで、それ以上の被害拡大の危険性が低いとみなし、業務復旧を行うことができました。

なお情報漏えいに関しては、絶対にないとは言えないものの、情報を送出した痕跡が確認されなかったことと、今回のランサムウェア自体が機密情報を窃取する目的で使用されることの少ないものであることから可能性は低いと判断されました。

以上が今回の事例の顛末となります。

本記事では、この一連のインシデントの中でどういった攻撃が行われていたのか、またどのような対策を実施するべきだったかに関して具体的に紹介し、ここから学び取れる教訓をご紹介したいと思います。

なお、本事案において注目するべきことの1つは、攻撃者が脆弱性を悪用することで、被害者がただブラウザでアクセスしただけでも、ランサムウェアのダウンロード、実行、感染まで達成してしまう危険性があるということが挙げられます。

組織で使用する全てのデジタル機器やソフトウェアの脆弱性管理を、常に万全な状態に保つことは現実的ではないかもしれません。

ただし今回のように、漏えいすることで会社に不利益を及ぼす可能性のある情報にアクセスできてしまう端末に関しては、優先的に管理する対象として設定しておくことで、より被害を低減できた可能性があります。

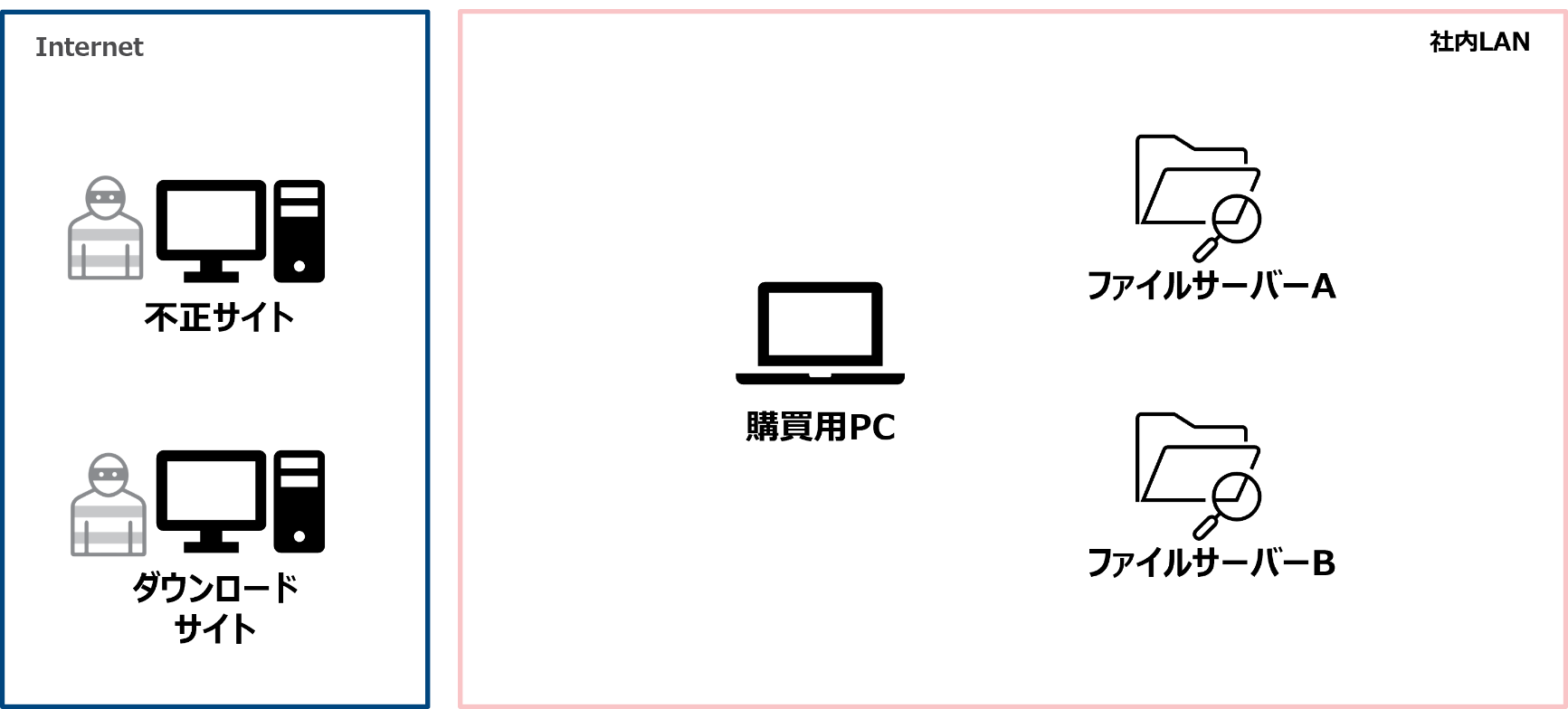

まずは、今回侵害されたデジタル資産を図にマッピングします。

図1:侵害されたデジタル資産

今回の事例では、赤枠の社内LANに含まれる、Sさんが購買用に使用していたPC1台とそこから接続可能なファイルサーバーA,Bの2台が侵害されていたことが確認されました。

青枠はインターネット環境を示していますが、攻撃者が設置していた不正な広告からリンクする不正サイトおよびそこからリダイレクトするランサムウェアのダウンロードサイトを記載しています。

購買用PCには前述のとおりセキュリティソリューションが導入されていました。

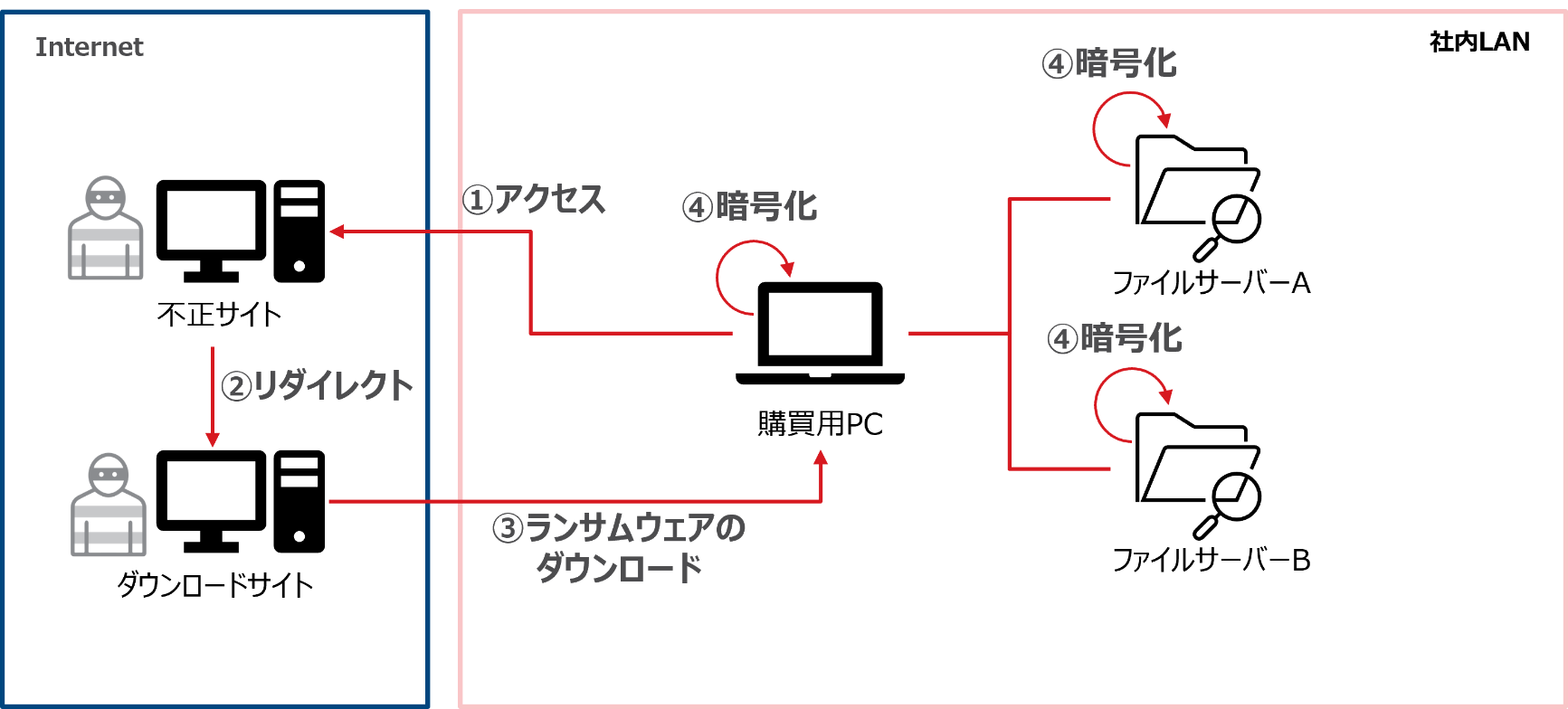

次に上記の資産に対してどのような経路で攻撃が行われたか図に記載します。(痕跡の確認された動作を実線で記載)

図2:攻撃者の侵害経路

調査の中では、まず購買用PCのログファイルを確認しました。

ログファイルからは、当該PCから攻撃者の用意した不正なサイトのURLへアクセスした後、複数回のページリダイレクトを繰り返し、最終的に今回のランサムウェアのダウンロードや実行を行うスクリプトが仕込まれたページにアクセスしていることが確認されました。

なお、この不正広告のクリックから最終ページまでの遷移に要した時間はわずか10秒以内で、ランサムウェア等を含むファイルダウンロードも10秒以内に完結しています。

また並行して、購買用PCから採取したランサムウェア等不正ファイルを解析し、今回使用されたランサムウェアがMAGNIBERであることがわかりました。

MAGNIBERを配布する攻撃者は、様々な脆弱性を悪用して標的端末にダウンロードさせることが多いことから、ブラウザのキャッシュファイルなどを追加で確認したところ、CVE-2021-40444の脆弱性が使用された可能性が高いことが判明しました。

この脆弱性はMSHTML(ウェブページ記述用の言語で書かれたデータを解釈し、画面に表示する文字や画像などの配置を計算するMicrosoft社製のプログラム)に含まれる脆弱性で、これを悪用することで攻撃者は、遠隔での任意のコード実行が可能となります。

つまり攻撃者は、この脆弱性を悪用し、今回の購買用PCを遠隔操作することで、ランサムウェアのダウンロード・実行までを達成したということになります。

なお、MAGNIBERをダウンロードさせる手法として、トレンドマイクロが対応に協力した他のインシデント事例では、Internet ExplorerやMicrosoft Edgeのメモリ破損の脆弱性であるCVE-2021-26411の悪用も確認されています。

最後に、ランサムウェアは暗号化活動を開始し、端末内及び端末がマウントしていたファイルサーバーA,B上のファイルを全て暗号化して侵害を終了したことが確認されました。

被害端末以外からファイルサーバーを見た際には暗号化されたファイルのみが確認されるので、それを見たSさん以外の社員がランサムウェア攻撃を受けていると先に気づき、Sさん出社時点で騒ぎになっていたのだと予想されます。

なおMAGNIBERはその動作過程の中で、暗号化したデータのサイズやファイル数などをC&Cサーバーに送出しますが、組織内部の機密情報等ではなく、「暗号化の成果報告」の情報だけが含まれるものであることや、ログ上で情報の集約や送出といった挙動が確認されなかったことから、今回の情報漏えいの可能性は低いと判断しました。

ただし同時に、コピー&ペーストなどで使用されるクリップボード経由での持ち出しなど、ログに挙動の残らない情報窃取手法も存在することから、絶対に漏えいしていないとも言えない、という結論にも至りました。

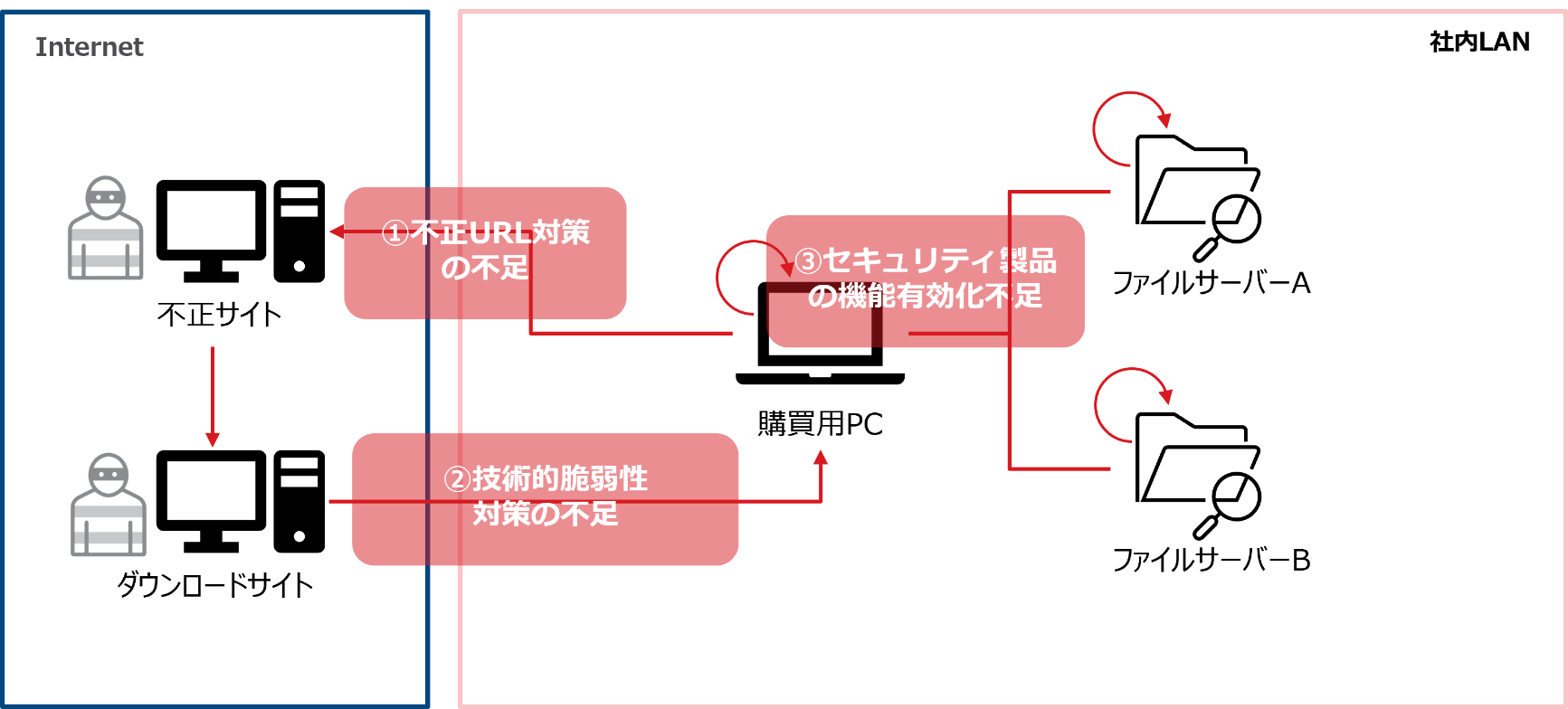

前項の「攻撃経路」で行われた攻撃者による侵害について、個々の段階で防御できなかった理由を突き詰めることで、理想の防御体制と現実の防御体制の間のギャップを明らかにすることができます。この理想と現実の「ギャップ」は、言い換えれば「防御体制上の脆弱性」です。今後の対策改善のためにも、今回の侵害で狙われた「防御体制上の脆弱性」を以下にまとめます。

図3:「防御体制上の脆弱性」があった可能性のある領域

今回の侵害につながった防御体制上の脆弱性として、上記3つの点が挙げられます。

それぞれについて事前に対策することでリスクを低減できた点を表で記載します。

| 防げた可能性のある攻撃 | 防御体制上の脆弱性 | 事前に行うべき対策 | |

|---|---|---|---|

| 1 | 不正広告から不正なサイトへリダイレクトされた | 不正なURLへのアクセスブロックなどの対策が不足していた | ・不正なURLへのアクセスそのものを阻止できるよう、セキュリティ製品のWebレピュテーションやブラウザ脆弱性対策などの機能を有効化する |

| 2 | ブラウザの脆弱性を突いてランサムウェアのダウンロード・実行が行われた | 技術的な脆弱性への対策が不足していた | ・重要な情報を扱う端末におけるOSやソフトウェアのアップデートを行う、またはパッチを適用する ・未知の不審なツールのインストールを阻止する為に、セキュリティ製品の機械学習型検索などの機能を有効化する |

| 3 | ファイルが暗号化された | セキュリティソリューションの機能が有効化されていなかった | ・既知の不審なツールの実行を阻止する為に、セキュリティ製品のパターンファイルを最新の状態に更新する |

今回の事例は、そもそも不正なサイトへアクセスしてしまったことが発端となっています。

上述の通り、不正広告をクリックしたのち、複数のリダイレクトページにアクセスが発生していますが、そのリダイレクトページのうちのほとんどのURLは過去に不正と判断済みのものであり、Webレピュテーションの機能を有効化していれば、アクセス自体をブロックすることが可能なものでした。

また、事件当時はまだサポート対象期間ではあるものの、すでにMicrosoft Edge等への移行が推奨されていた時期にInternet Explorerを使用しており、かつOSも最新版でなかったことも被害につながる要因の1つとなりました。

悪用された脆弱性はすでに修正パッチが配布されており、OSのバージョンを更新するか、より最新のブラウザアプリケーションを使用することで悪用を回避できた可能性の高いものでした。

また、上記のWebレピュテーションに関する機能と同様に、導入されていたセキュリティ製品の機械学習型検索や最新状態のパターンファイルによる検索が実施されていれば、ランサムウェアのダウンロードや暗号化の実行を阻止できました。

このことから、導入しているセキュリティ製品の機能の有効化をおこなっておくこと、または有効化状況を定期的に確認することも、事前に実施しておくべきだった対策の1つと言えます。

今回の事例における被害組織では、購買用PCの使用頻度が少ないことや業務内容の重要性が低いことから、意図的に低いセキュリティレベルのまま運用し、リスクをある程度受容していた可能性があります。

取り扱うIT資産が非常に多岐にわたる組織においては、セキュリティ対策を優先度付けて実施せざるを得ない状況がほとんどでしょう。

しかし、優先度を低く設定している端末から、漏えいした場合にビジネスに影響を及ぼすような情報にアクセスできてしまう今回のような場合には、ビジネスリスクに応じた優先度の見直しが必要です。

また今回の攻撃に使用されたランサムウェア自体は組織侵入後に横展開を行う挙動は確認されません。

しかし本シリーズの過去のcaseでも扱ってきた通り、人手によるランサムウェア攻撃では、侵入後に侵害範囲を拡大する傾向にある為、リスクを受容した部分が「入口」となってしまう可能性も考量する必要があります。

本シリーズ記事で紹介している様々な攻撃手法に対して、自社のセキュリティレベルが十分かどうかを検証する際のフレームワークの1つとしてMITRE ATT&CKを活用することも有効な手立ての1つです。

例えば今回使用された攻撃をMITRE ATT&CKのフレームワークに則り記載する場合、下記の分類となります。

MITRE ATT&CKのフレームワークで脅威を分類することで、自社で行っているセキュリティ対策に漏れがないか体系的に確認することができ、脅威に対する組織の防御体制のギャップの把握につながります。

今回は、Webブラウザの脆弱性を起点に、社内端末がランサムウェアに暗号化されてしまった事例を紹介しました。

本事例から学び取れる教訓は、以下3つとなります。

●不正URL対策機能の実装・有効化状況を、全てのインターネット接続端末において確認すること

●重要情報にアクセス可能な組織内端末で利用しているOSやブラウザが最新の状態であるか把握・管理すること

●社内ネットワークの監視により、早い段階で不測の事態に気づき、すぐに対策実施を開始できるよう準備すること

内部犯行の場合などを除き、ほとんどの攻撃者はインターネットを経由して組織に侵入してきます。

その為、不正URLなどは被害者のPCが脆弱性をもっているかどうかに関わらず、詐欺や不正ファイル設置の温床となる危険性が高いものです。

すばやく柔軟な情報共有を可能とする今日のネットワーク環境においては、組織内の小さな領域でも、一度侵害されれば大きな被害につながる可能性を含んでいることから、全てのインターネット接続端末において管理を強化することが必要と言えます。

またビジネスリスクに応じたセキュリティ対策を実施する為には、重要情報の棚卸とそれにアクセスできる端末の制御と管理も重要です。

OSやブラウザなどほとんどの端末にインストールされているソフトウェアの脆弱性は、攻撃者が攻撃手段を検討する際にも、その汎用性の高さから悪用する候補に上がりやすい脆弱性である為、より細心の注意が必要です。

最後に今回、インシデントが発覚したのち、侵害範囲や攻撃原因の特定に時間がかかり、情報漏えい有無の判断が遅れたことも、「侵入を前提とした対策」という観点で不足していた点であると言えます。

攻撃がより巧妙になり、特定の企業を標的とした攻撃が実施される現在においては、インシデントが発生した後にすぐに調査や対策方法の検討・実施に取り掛かることのできる能力も必要となります。

今回のように攻撃シナリオを具体的に把握することで、致命的な被害につながり得る防御体制上の脆弱性を事前に把握し対処を施すことが可能になります。

他社のインシデント事例を参考に、自社にとって優先するべきリスク対応を決定することは有効な戦略の1つと言えるでしょう。

インシデント対応事例から学ぶ教訓 シリーズ

セキュリティインシデント事例集(セキュリティ対策状況チェックリスト付属)

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)