2023年、サプライチェーンにおけるセキュリティリスク動向~被害事例にみる企業が直面するリスクとは?

取引先との接点においてもIT化が進むことで、新たなセキュリティリスクが生まれています。企業はサプライチェーンの情報セキュリティリスクにも注意を払う必要があります。2023年の動向から直面するセキュリティリスクや対策強化のポイントを探ります。

サプライチェーンを介したセキュリティリスクとは

DX化やITの浸透に伴って、多くの組織がITネットワークを介してつながることにより、新たなセキュリティリスクが生まれています。それはサプライチェーンリスクです。実際にサプライチェーンの隙を狙ったサイバー攻撃の事例が確認されています。これは「サプライチェーン攻撃」といわれるもので、攻撃手口から次の3つに分類されます。

・ ビジネスサプライチェーン攻撃 :関連組織や子会社、取引先などを侵害し、標的組織への侵害を図る攻撃

・ サービスサプライチェーン攻撃 :サービス事業者を侵害し、サービスを通じてその顧客に被害を及ぼす攻撃

・ ソフトウェアサプライチェーン攻撃 :ソフトウェアそのものやアップデートプログラムなどに不正コードを混入し、標的組織に侵入する攻撃

いずれもサプライチェーンにおいて、標的組織への侵入を図るために悪用可能な脆弱なポイント(取引先や利用するソフトウェア、サービスなど)を狙い攻撃を仕掛けるサイバー攻撃です。

サプライチェーン攻撃のようにサプライチェーン経由で、サイバー攻撃に侵入される事態に至らずとも、サプライチェーンでつながる関係先がサイバー攻撃を受けたことで、結果的に自社も損害を受けるケースもあります。これは上述のサプライチェーンリスクが顕在化するケースで、具体的には業務委託先がランサムウェアを受けたことで、預けていた自社の顧客情報が漏えいや暗号化された、利用するシステムがサイバー攻撃の影響でダウンしたことで自社のサービスも一時中断せざるを得なくなる、というような攻撃の影響を二次的に受けるといった例が挙げられます。

こうしたサプライチェーンを介したセキュリティリスクへの対策が従来と異なるのは、自社の対策が万全であっても、サプライチェーンのセキュリティに一部でも脆弱なポイントがあれば、そこを介して自社に被害、影響が及ぶ恐れがあるという点です。サプライチェーンは中小含む多くの組織で構成されていることから、セキュリティレベルの高い企業であっても、サプライチェーンのつながりを悪用されることで、サイバー攻撃の侵害、被害を受けるリスクが高まるのです。2022年3月に発生した部品製造業者への侵害を発端に、自動車の製造工場全てが停止した事例に代表されるように、サプライチェーン攻撃による影響は非常に大きなものとなる可能性を含んでおり、組織のビジネスリスクの観点で急務での対応が必要と言えます。そうしたサプライチェーンのセキュリティについて、実践的な情報をご提供すべく、本記事では、昨今のサプライチェーンを介したセキュリティ被害動向、強化すべき対策を解説します。

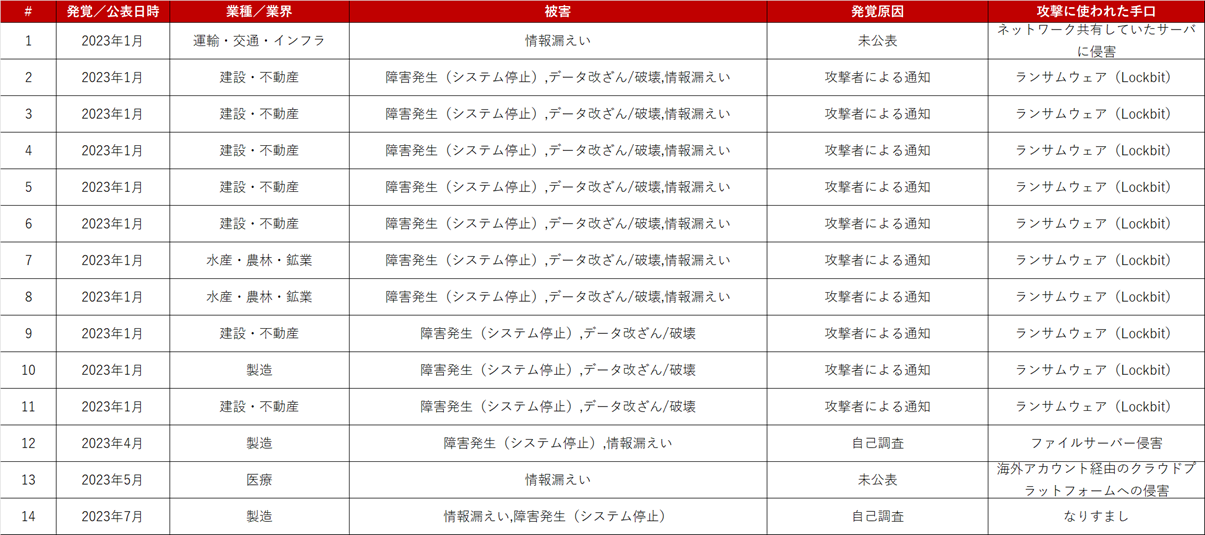

ビジネスサプライチェーン攻撃の約8割でシステム停止が発生

集計期間(2023年1月~2023年10月31日)において、日本国内で公表されたセキュリティインシデントは316件で、うち4.4%となる14件がサプライチェーン攻撃によるものでした。14件はいずれも、取引先や関係先を踏み台に、ネットワークや共有しているシステムを介して被害組織に侵入するビジネスサプライチェーン攻撃でした。これらのビジネスサプライチェーン攻撃を詳しくみると、様々な業種が被害対象となっていることが分かります(表1)。注目すべきは、その被害です。8割以上でシステム停止が発生しています。サプライチェーン攻撃が事業継続に影響を与えるセキュリティリスクとなる確率が高いことが分かります。また、表の2~10の被害は、海外拠点へのサイバー攻撃を発端に、本社、グループ会社および関連会社へとランサムウェア(Lockbit)の感染被害が拡散した事例です。サイバー攻撃がサプライチェーンを構成するネットワークを悪用して侵害範囲を拡大した場合に、被害が甚大なものになる可能性があることを象徴する事例と言えます。

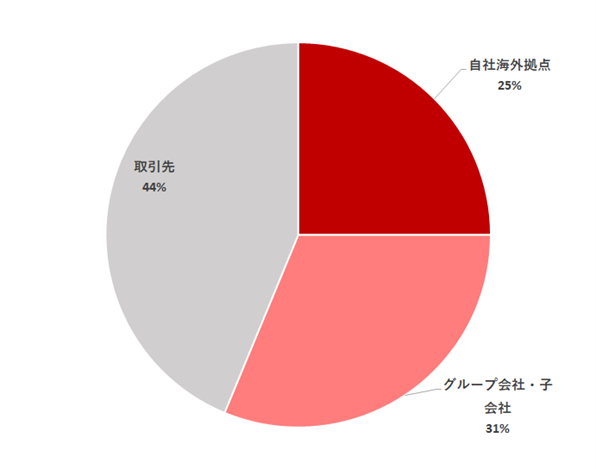

ビジネスサプライチェーン攻撃には至ってないものの(サプライチェーンを経由して自社に侵入されたわけではない)、海外拠点などサプライチェーンを構成する関係先がサイバー攻撃を受けたことで、自社の情報が漏えいしたり、一時的なシステム停止を余儀なくされるなどサプライチェーンリスクが顕在化した事例も16件確認できました。そのうち半数以上は、海外拠点やグループ会社など自社傘下へのサイバー攻撃が発端でした(図1)。サプライチェーンのセキュリティでは、業務委託先や調達先などの取引先など、自社以外への対策がまず話に上がることも多いですが、2023年の被害動向をみると、自社が保有する拠点においてもセキュリティ対策の改善余地が残されているケースが多いことが分かります。

なお、ITサービスを経由して被害組織のネットワーク内部に侵入されるような「サービスサプライチェーン攻撃」や、あらかじめソフトウェアに仕込まれた不正コードなどが起因となって被害組織の内部が侵害される「ソフトウェアサプライチェーン攻撃」について、この期間に被害が公表内容から明確に判断できる事例はありませんでした。ただし、サービスのサプライチェーンリスクが顕在化する事例については、法人向けITサービスがサイバー攻撃を受けた結果、その利用社に顧客情報漏えいやサービス利用停止などの二次被害が発生する事例が多数見られたため警戒が必要です。以下で見ていきます。

機密情報をやり取りするITサービスへのサイバー攻撃で広がる被害

ITサービスを介し、被害組織のネットワーク内部に侵入されるような「サービスサプライチェーン攻撃」について、この期間に公表内容から明確に判断される被害はありませんでした。しかし、利用しているITサービスがサイバー攻撃を受けることにより、二次的なセキュリティ被害を受けた事例は40件にも上りました。法人組織で広く利用されるITサービスがサイバー攻撃を受けることで、被害が広がる事例が多数確認されています。

以下では、実際に二次被害を受けた企業からの公表が多かった事例を紹介しています。顧客情報などの機密情報を取り扱う様々な用途のITサービスがサイバー攻撃を受けていることが分かります。

ITサービスへのサイバー攻撃事例と利用社への影響

・大手電気機器メーカーの提供するインターネットサービスへの不正アクセス、これによるサービス利用社の通信情報の外部流出(2023年2月)

・エネルギー事業者向け管理システムへのマルウェア攻撃によるサービス停止、これによるシステム利用社のユーザー向けサービスの停止(2023年6月)

・オンライン旅行会社が提供する宿泊予約情報管理システムへの不正アクセス、これによる宿泊施設の顧客情報の漏えい、また顧客へのフィッシングサイトに誘導するメッセージ配信(2023年6月~2023年8月)

・ウェブサイト向けのマーケティングツールへの不正アクセスによるツールのソースコードの書き換え、これによるツール利用社のウェブサイトに入力された顧客情報の漏えい(2023年1月)

・社会保険労務士(社労士)向けシステムへのランサムウェア攻撃によるサービス停止、これによる利用する社労士事務所および委託する給与計算など業務への影響(2023年6月)

サプライチェーンのセキュリティ対策を進める3つのポイント

サプライチェーンのセキュリティリスクが発生する3つのポイントにおいて、被害の傾向や昨今のセキュリティ動向を踏まえつつ、対策を点検、強化することを提案します。

・ ビジネスサプライチェーン攻撃対策

-サプライチェーンを構成する関係先のセキュリティレベルの確認や侵害された場合のリスク評価

-サプライチェーンを構成する関係先とのセキュリティレベル標準化の取り組みや要請

-サプライチェーンを構成する関係先とのネットワーク接続点や共通システムにおけるセキュリティ対策状況や取り扱う情報の確認

・サービスサプライチェーン攻撃対策(利用者側の対策)

-利用サービスの棚卸し

-定期監査や新規取引における、ベンダーやサービス選定基準、評価方法の見直し、責任範囲の確認

-サービス障害時を想定した対応プランの整備

・ソフトウェアサプライチェーン攻撃対策

-自社のサービス、システム開発において、企画段階にセキュリティを組み込むシフトレフトの採用

-SBOM(Software Bill of Materials:ソフトウェア部品表)の活用

サービスサプライチェーン攻撃については、2021年MSPサービス事業者である米Kaseya社がランサムウェアを受け、サービスを介して利用社にランサムウェアが広がった事例が有名ですが、国内においても過去に類似の被害が確認されています。2014年、韓国製の動画再生用フリーソフトの更新を装って、マルウェアに感染させる手口で行われたサイバー攻撃です。日本の独立行政法人がこのマルウェアに感染し、組織内に侵入したサイバー攻撃による遠隔操作により、データを外部に送信されていたことが分かりました。

今回の集計期間では、ソフトウェアサプライチェーン攻撃の被害公表は確認されていませんが、2021年12月に発生した「Log4Shell」※の影響度合いや影響範囲を考えると、すべての企業で対策が不可欠とえいます。

※Apache Log4jのリスクを軽減する 2022/1/7

3つの攻撃に共通して有効なのが、昨今のセキュリティ動向に対応するセキュリティ技術やアプローチの採用、そしてインシデントレスポンス計画の整備です。

・自社への被害を最小限に抑えるためには、サイバー攻撃の侵入や展開を早期に発見することが重要です。これには、クラウドも含めシステム全体にわたりセキュリティリスクを監視し、各端末、通信からのセキュリティログを高度に相関分析できるXDRが有効です。

・ 拡大するセキュリティリスクを低減するためには、攻撃対象領域におけるセキュリティリスクの特定から分析、評価そして対応までの一連のマネジメント(Cyber Risk Exposure Management:CREM)を支援するソリューションが有効です。

・万一の事態に備え、組織で定めるBCPに関してセキュリティインシデントを考慮した内容にアップデートをしておくこともおすすめします。サプライチェーン攻撃においては、自社が侵害や被害を受けるだけでなく、自社が発端となりサプライチェーンの関係先に攻撃や被害を広げる状況も想定されるため、自社内に限定しない視点が必要になります。

資本関係のない取引先へのセキュリティ対策の要請については、難しい面もあります。こうした懸念に対して、経済産業省と公正取引委員会は、要請自体は独占禁止法上問題とはならないという見解を示しています※。もちろん、その要請方法については法律に抵触しないよう注意が必要ですが、サプライチェーン全体のセキュリティ対策の底上げのため、取引先との連携は欠かせません。政府機関や業界団体からは、対策推進に役立つガイドラインや実践資料が公開されています(参考情報)。取引先など関係先と共通の参照元とすることで、同じ理解のもと、効果的な対策推進ができます。

※経済産業省 公正取引委員会 サプライチェーン全体のサイバーセキュリティ向上のための 取引先とのパートナーシップの構築に向けて(2022/10/28)

参考情報

・経済産業省、公正取引委員会 サプライチェーン全体のサイバーセキュリティ向上のための 取引先とのパートナーシップの構築に向けて(2022/10/28)

サプライチェーン全体のセキュリティ底上げのため、2022年、経済産業省と公正取引委員会から、発注側が、取引先に対し、セキュリティ対策の実施を要請すること自体が直ちに独占禁止法上問題となるものではない、との見解が発表されています。ただし、その方法については注意が必要として、独占禁止法や下請法に基づく対応について考えを整理し、注意点を具体的に示しています。取引先にセキュリティ要請をしていくにあたり、政府の見解としておさえておくことをおすすめます。

・ 経済産業省、IPA サイバーセキュリティ経営ガイドラインVer3.0(2023/3/24、PDF)

経営者が認識すべき事項と、経営者がCISOに指示すべきセキュリティ事項をまとめたガイドライン。サプライチェーンについては、重要10項目で「サイバーセキュリティリスクのある委託先の特定と対策状況の確認」が示されています。2023年の改訂版では、サプライチェーンにおけるセキュリティ被害の拡大を受けて、サプライチェーンチェーンのリスク対応の役割・責任の明確化、またサプライチェーン全体を踏まえた対策が強調されています。

・IPA サイバーセキュリティ経営ガイドラインVer3.0 実践のためのプラクティス集 第4版(2023/10/31、PDF)

「サイバーセキュリティ経営ガイドラインVer3.0」で示した「重要10項目」の実践に必要な情報を事例形式でまとめたもの。サプライチェーンに関しては、推進にあたり多くの企業で障壁なると考えられる「サプライチェーンの委託先企業がセキュリティ対策に協力的でない」といった問題についても、具体的な解決策が提案されています。実際に対策を進めるうえで活用でる情報です。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)