ダークウェブはインターネットの隠れた領域です。インターネット上のコンテンツの約6%を占めており、全体の90%を占める広大な「ディープウェブ」と呼ばれる領域の一部に該当します。ダークウェブは特定のブラウザからしかアクセスできず、アクセスに特別な認証を必要とするウェブサイトの集合体です。

目次

近年、ニュース記事上などで、サイバー犯罪やネット上の不正行為の背景として、「Deep Web(ディープウェブ)」や「Dark Web(ダークウェブ)」という言葉がよく紹介されます。これらの用語はネット上のアンダーグラウンド空間を意味していますが、果たしてそれらは広く一般のインターネット利用者に対し、どのような影響を与える存在なのでしょうか?トレンドマイクロでは以前から、サイバー犯罪に利用されるディープウェブに関する複数の詳細なレポートをまとめておりますが、本記事ではそもそもの用語の意味なども含め解説します。

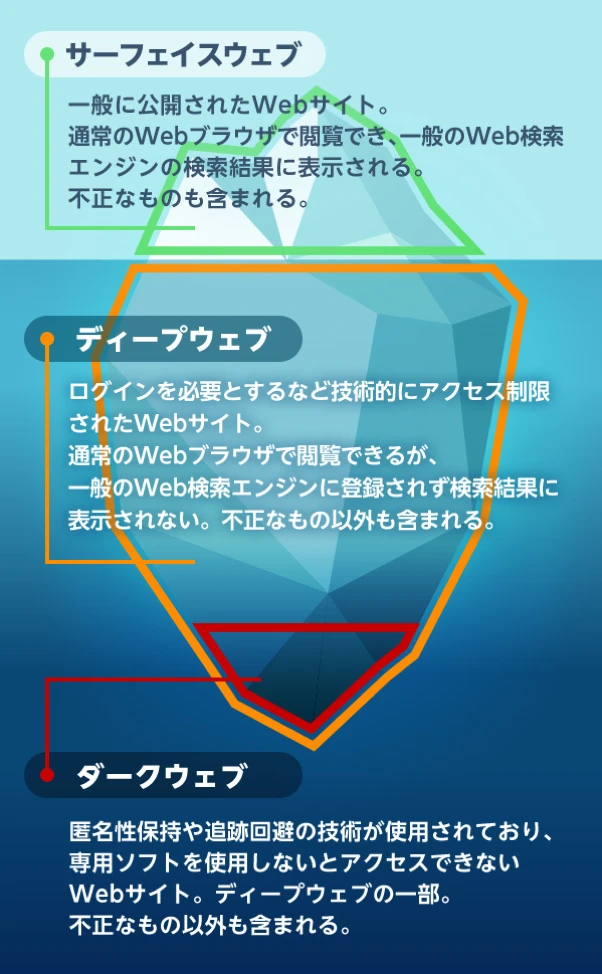

図1:「ディープウェブ」「ダークウェブ」の概念図

「ディープウェブ」、「ダークウェブ」とは

ディープウェブ、ダークウェブと聞くと、サイバー犯罪と関連する危険な場所というイメージを持っている方も多いでしょう。ただし、そもそもの意味としては、サイバー犯罪などの不正行為と直接に関連するものではありません。用語の意味を簡単にまとめると、

ディープウェブ=Web検索エンジンに登録されないWebサイト

ダークウェブ=匿名性と追跡回避を実現する技術を使用したネットワーク上のWebサイト

であり、ディープウェブはダークウェブを含む上位概念、ということになります。

ディープウェブは一般に「深層ウェブ」などとも訳されますが、いずれにせよ、一般のWeb検索エンジンに登録されないWebサイトやコンテンツのことを意味します。言い換えれば、GoogleやYahoo!などで検索しても、その結果に表示されないWebサイト、ということです。逆に、検索結果に含まれる、一般のインターネット上で誰にでもアクセス可能なWebサイトのことは、ディープウェブの対義語として「Surface Web(サーフェスウェブ)」、「表層ウェブ」などとも呼ばれます。

Web検索エンジンに登録されない理由には、様々な技術的要因があります。GoogleやYahoo!など、一般的なWeb検索エンジンでは独自のクローラーによってインターネット上のWebサイトの情報を集めて登録しています。当然、アクセスできないWebコンテンツは登録することができません。クローラーがアクセスできないサイトのわかりやすい例としては、アクセスに認証情報が必要な会員制Webサイトがあります。クローラーは認証情報の入力画面まではアクセスできますが、その先のアクセスに認証情報が必要なWebコンテンツは登録できないディープウェブということになります。

そしてディープウェブには、インターネット上にありながら、特別なソフトを使用しないとアクセスできない領域のものも含まれます。この特別なネットワーク領域には、Webコンテンツへアクセスする際の匿名性保持や追跡回避、さらにサイト自体の匿名性を実現する技術を使用しているものもあり、トレンドマイクロでは特に「darknet(ダークネット)」と呼称しています。ダークネットの代表的存在としては、匿名ネットワークの「Tor」があります。そして、このダークネット内に存在するWebサイトを「Dark Web(ダークウェブ)」と呼びます。整理すると、元々の意味としては、

ダークネット=匿名性と追跡回避を実現する技術を使用したネットワーク

ダークウェブ=ダークネット内のWebサイト

となりますが、一般的にダークネットとダークウェブは特に区別せず使用されていることが多く、また厳密に使い分けると逆にわかりにくくなりがちなので、本記事内では厳密に区別せず扱います。

いずれにせよ、実際にはダークウェブにアクセスすることは困難なことではありません。例として挙げたTorネットワークにアクセスするための専用ツールは、インターネット上で入手することができます。また、専用ツールを入手しなくとも、一般のブラウザを使用してTorネットワーク内のWebを閲覧できるサービスも存在しています。

ダークウェブの歴史

ダークウェブの起源は、2000年にエディンバラ大学の学生イアン・クラーク氏が発表した研究プロジェクトにまで遡ることができます。このプロジェクトの目的は、検閲のない自由な言論空間を実現する「Freenet」という匿名通信・ファイル共有プログラムの構築でした。その後、2002年にリリースされ2008年にブラウザ版が登場したTor(The Onion Router)が広く普及したことで、今日ではダークウェブへアクセスするための最も一般的な手段として定着しています。

ダークウェブへのアクセス方法

ダークウェブでは、プライバシー保護のために高度な暗号化技術が用いられています。アクセスには、Torなどの特殊なブラウザを使用して暗号化された経路を確立する必要があります。これにより、第三者による通信内容の傍受を防止します。

ダークウェブへのアクセスは、一般的なユーザにとっては容易ではありません。多くのサイトは、匿名通信を実現するオープンソースソフトウェアであるTorネットワークを利用しています。

Torネットワークはその匿名性の高さから違法行為の温床になりやすいため、法執行機関やハッカーにとって常に重要な監視対象となっています。ダークウェブへのアクセスには、TorブラウザやTailsといった専用ツールと適切なネットワーク設定が不可欠です。接続後は、通常のウェブ検索は利用できないため、複雑な文字列で構成された特定のURLを直接入力するか、専用のディレクトリを介して目的のサイトを閲覧することになります。

ただし、ダークウェブへのアクセスにはマルウェア感染やフィッシング詐欺、違法コンテンツとの接触といった多大なリスクが伴うことを十分に理解しておく必要があります。

ダークウェブとサイバー犯罪との関係

このように、用語の意味の観点からは、ディープウェブもダークウェブも直接的にサイバー犯罪と関連するものではありません。しかしサイバー犯罪者にとって、特にダークウェブが実現している匿名性と追跡回避は利用価値が高いものであり、実際にサイバー犯罪における使用が見られています。主な使用例として、不正サイトの設置や、不正アクセスの追跡回避、があります。

不正サイトの設置

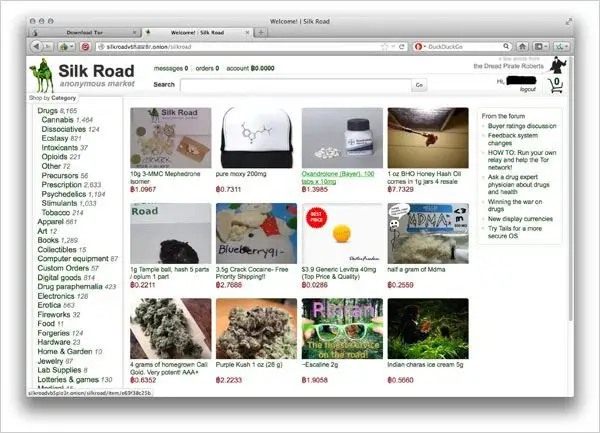

図2:闇市場「Silk Road」のメインページ例

このような闇市場で扱われる商品の中でも、一般のインターネット利用者に関連があるものとして、クレジットカード情報や認証情報(アカウントとパスワード)を含む個人情報の売買があります。近年ではECサイトや企業などから大量の個人情報が流出する事件も後を絶ちません。また、サイバー犯罪者は利用者に対するフィッシング詐欺やマルウェア感染、改ざんされたECサイト上でのEスキミングなどの手口により、利用者の個人情報を詐取、窃取します。このようにして収集した情報を他のサイバー犯罪者に販売する際に、インターネット上のアンダーグラウンドサイトや、ダークウェブの闇市場を使用するものと考えられます。

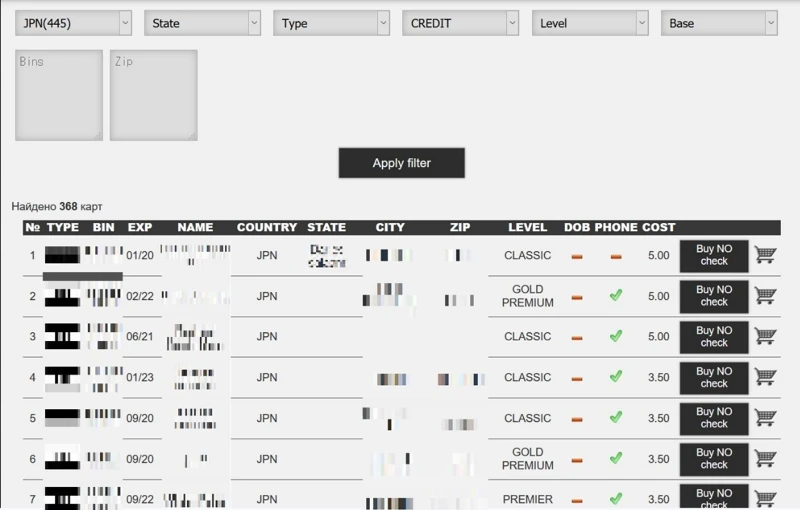

図3:闇市場におけるクレジットカード情報販売画面の例

クレジットカードの有効期限や、所有者の名前、住所、誕生日、電話番号などの有無が表示されている

また、流出した情報の暴露についても、インターネット上のアンダーグラウンドサイトなどと共に、ダークウェブが使用される場合があります。国内で発生した例としては、2013年に発生した大手匿名掲示板関連の個人情報流出事件において、Torネットワーク上の日本語掲示板「Torちゃんねる」に情報がアップロードされていた事例が挙げられます。

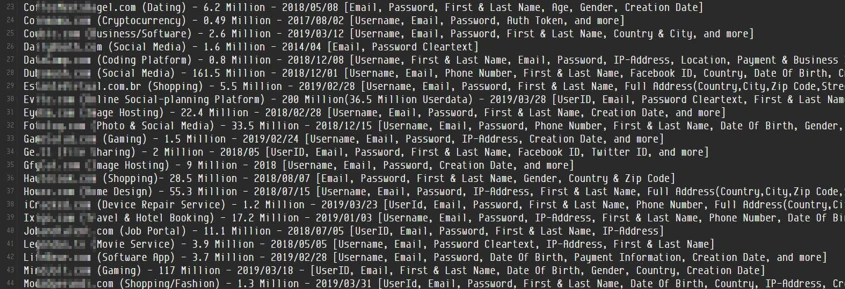

図4:インターネット上のアンダーグラウンドサイトで確認された、取引可能な流出情報を列挙した投稿の例

情報流出元サイトとその業種、データ量、入手日、データの詳細な内容などが記載されている

この投稿では国内ECサイトから流出した情報が被害公表前に記載されていた事が確認されている

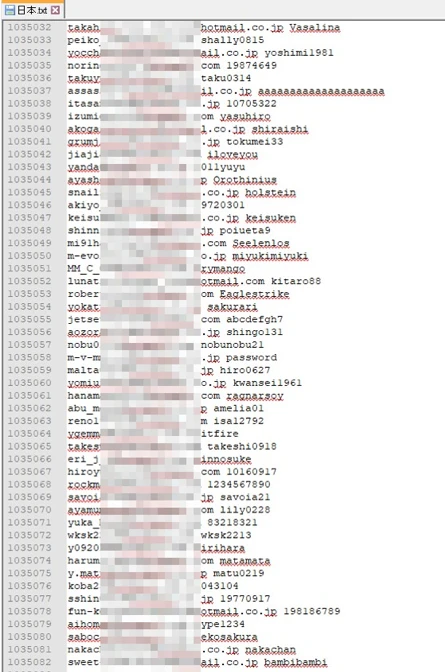

図:サンプルとして公開されていたメールアドレスとパスワードの組み合わせのリストの例

サイバー犯罪者はこのように自身が持っている情報の証明として一部をインターネットやダークウェブ内で公開することがある。

いったん流出し、売買や暴露が行われた情報は、デジタルデータとして消えることなく何度もサイバー犯罪者に再利用されます。このような流出情報の中でも、特にアカウントとパスワードのリストを使用する攻撃として「アカウントリスト攻撃」があります。「クレデンシャルスタッフィング」、「リスト型アカウントハッキング」、「パスワードリスト攻撃」などの名称でも呼ばれるアカウントリスト攻撃は、事前に入手したアカウントとパスワードのリストを元にWebサービスへの不正ログインを試行する攻撃です。2019年7月に発生したキャッシュレス決済サービスの不正利用事例では、アカウントリスト攻撃により808人の被害者合わせて3800万円を超える金銭被害が発生したと公表されています。

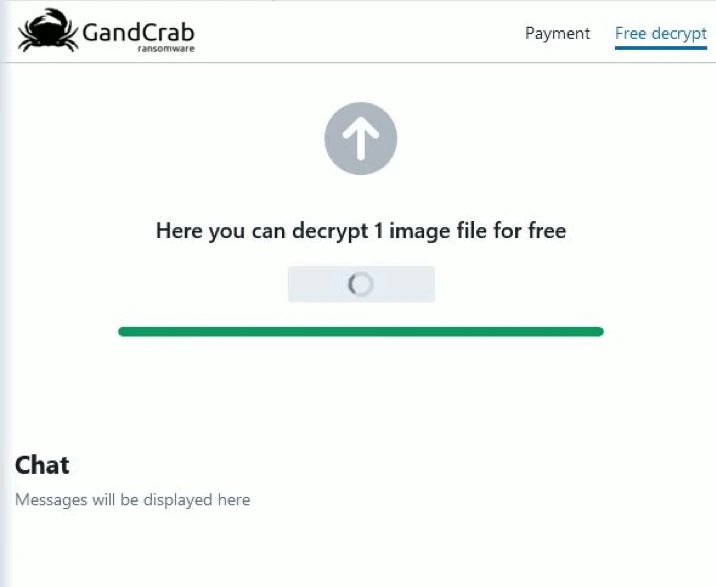

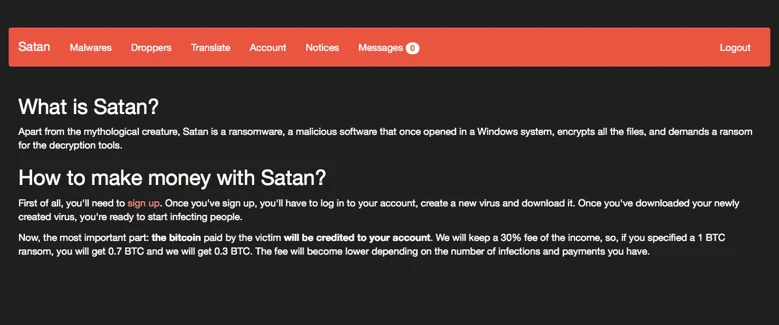

その他、マルウェアの遠隔操作用サーバ(C&Cサーバ)や、ランサムウェアの身代金支払いサイト、ランサムウェアをサービスとして販売するRaaSと呼ばれるサイトなどがダークウェブ上に構築されていた事例も確認されています。

図5: Torネットワーク内に設置された、ランサムウェア「GandCrab」の身代金支払いサイトの表示例

図6: Torネットワーク内に設置された、RaaS「SATAN」の表示例

不正アクセスの追跡回避

サイバー犯罪者は不正アクセスの際の追跡回避手段として、ダークウェブを使用します。誰かがインターネット上のサイトにアクセスした場合、アクセスを受けたサイトからはアクセス元のIPアドレスがわかります。このアクセス元のIPアドレスを調べることにより、アクセスした人物がどこにいるのか、などの情報にたどり着くことが可能です。このような追跡を回避するための最も確実な方法として、ダークウェブが使用されます。実際に国内で発生した公表事例として、2012年に発生したいわゆる「パソコン遠隔操作事件」があります。この事件の犯人はマルウェアを感染させたパソコンをTorネットワーク経由で遠隔操作し、ネット上の掲示板に様々な犯行予告を行っていました。この事件で使用されたとされるマルウェアについては、トレンドマイクロでも解析を行っています。

このように、ディープウェブやダークウェブ自体は直接一般のインターネット利用者の脅威となる存在ではありません。しかし、サイバー犯罪者は、ダークウェブで実現される匿名性を自身の活動に利用しています。特に、闇市場で取引される個人情報やマルウェア、サービスなどにより、サイバー犯罪の実行が容易になっている点は注目すべきでしょう。実際の被害に遭わないための対策を考える上で、サイバー犯罪者がダークウェブを利用する手口の存在について知ることは重要です。個人においては、興味本位でダークウェブにアクセスすることは、トラブルに巻き込まれる元となりえることを認識してください。組織においては、自身のネットワーク内におけるダークウェブ通信の存在を可視化できる手段を持っておくべきでしょう。

ダークウェブの監視に関するサポートはどこで受けられますか?

サイバー犯罪者はフィッシング詐欺や脆弱性の悪用によって機密データを奪取し、それらをダークウェブ上のマーケットで売買します。

トレンドマイクロの専門家はダークウェブを継続的に監視しており、特定された漏洩データは検証を経て、Cyber Risk Exposure Management(CREM)へ統合されます。Trend Vision Oneにドメインを登録することで、2010年まで遡る過去のデータを含めた侵害状況のスキャンが可能となり、CREMによる毎週の定期スキャンで継続的な保護を提供します。