Artificial Intelligence (AI)

ÆSIRの登場:AIのスピードでゼロデイ脆弱性を見つけ出す

TrendAI™のÆSIRプラットフォームは、AIによる自動化と専門家の監督を組み合わせることで、AIインフラに潜むゼロデイ脆弱性を見つけ出します。2025年半ば以降だけでも、NVIDIA、Tencent、MLflowを対象に21件の脆弱性を発見してきました。

エグゼクティブサマリー

TrendAI™は、先進的な自動化と人の専門性を組み合わせ、AIインフラの中核に潜むゼロデイ脆弱性を先回りして特定し、是正まで導くAI主導のセキュリティリサーチ基盤としてÆSIRを立ち上げました。2025年半ば以降、ÆSIRはNVIDIA、Tencent、MLflow、さらにMCPツール群といった業界を代表するプラットフォームを対象に、21件の重大なCVEを発見しています。この実績は、急速に進化し続けるAIエコシステムを守るために求められる規模とスピードで、ÆSIRが実際に機能していることをはっきりと示しています。

このプラットフォームは、リアルタイムの脅威インテリジェンスを担うMIMIRと、ゼロデイ脆弱性の発見に特化したFENRIRという二つの中核コンポーネントを軸に構成されています。両者が連動することで、TrendAIは膨大なコードベースをわずか数時間で走査し、影響度の高い脆弱性を見極め、顧客に対して強固で継続的な防御を提供できます。ÆSIRを基盤とするTrendAIの責任ある開示プロセスでは、脆弱性を報告するだけで終わらせず、パッチのバイパス検証まで含めて確実な修正を確認します。そうした一連の対応を通じて、顧客の防御力そのものを一段引き上げていきます。

ÆSIRは、AI開発のスピードとセキュリティリサーチの進行速度との間に生じがちな隔たりを埋める存在です。機械の速度で動く自動化と、リサーチャーの熟練した判断を組み合わせることで、TrendAIの専門家が重要なAIインフラに対して、迅速かつ質の高い脆弱性発見と、その後のライフサイクル管理を実現できるよう支えています。

そのすべての段階において、ÆSIRのAIリソースは人の指示のもとで動いています。AIエージェントがコード解析を加速させる一方で、研究の方向づけ、ÆSIRが示した結果の検証、発見された脆弱性の開示管理は人の専門家が担います。リサーチャーはÆSIRが示した兆候を起点に問題を掘り下げ、現実世界での影響を評価し、ベンダーとの責任ある調整を主導します。このようにして、パッチの有効性はAIと人の双方の分析によって確認され、完全な修正がなされているか、さらにはバイパスの余地が残っていないかまで丁寧に見極められていきます。

TrendAI™、ÆSIRを発表

「AIファクトリーは、21世紀における最重要インフラになる」―― ジェンスン・フアン(CES 2025)

未来を確かなものにするために、TrendAIはÆSIR(AI-Enhanced Security Intelligence & Research)を発表します。ÆSIRは、機械のスピードで動作するAIエージェントによって、TrendAIのアナリスト、リサーチャー、脅威リサーチャーの力を大きく引き上げます。これまで何週間もかかっていたコードベースの解析を数時間で行い、数千に及ぶ情報源から脅威インテリジェンスを横断的に結び付け、人とエージェントの双方による調査に向けて、最も優先度の高いターゲットを浮かび上がらせていきます。そのすべてを通じて、TrendAIの顧客に向けた防御を着実に形にしていきます。

ÆSIRは、すべてのセキュリティ専門家が立ち止まって考えるべき問いに対する、私たちなりの答えです。

- 次世代の計算基盤を支えるAIは、誰が、どのように守るのか。

- 脆弱性リサーチにおいて、AIと人の関係はこれからどうなっていくのか。

その答えにはAIが深く関わっています。ただし、それは多くの人が思い描くような形とは、少し違うものです。

拡大する規模

2025年には、4万8,000件を超える脆弱性(CVE)が公開されました。これは2023年から38%の増加にあたります。相互接続が進む世界の中で、脆弱性の規模そのものが拡大し続けています。フアン氏自身も、GTC 2025の場でこの加速を認め、「現時点で必要とされる計算量は、当初想定していたものの実に100倍に達している」と語っています。同時に、世界全体のAI投資は、世界経済フォーラムによれば2025年に1.5兆ドルに達し、2026年には2兆ドルを超える見通しです。企業による生成AIへの支出だけを見ても、2024年の115億ドルから2025年には370億ドルへと、一年で3.2倍に跳ね上がっています。このようなAI投資の爆発的な拡大と、それを支える計算資源の急増は、従来のセキュリティリサーチでは追いつけないスピードで新たな攻撃面を生み出しています。それは、より伝統的なソフトウェアにおける脆弱性の増加をはるかに超えるものです。

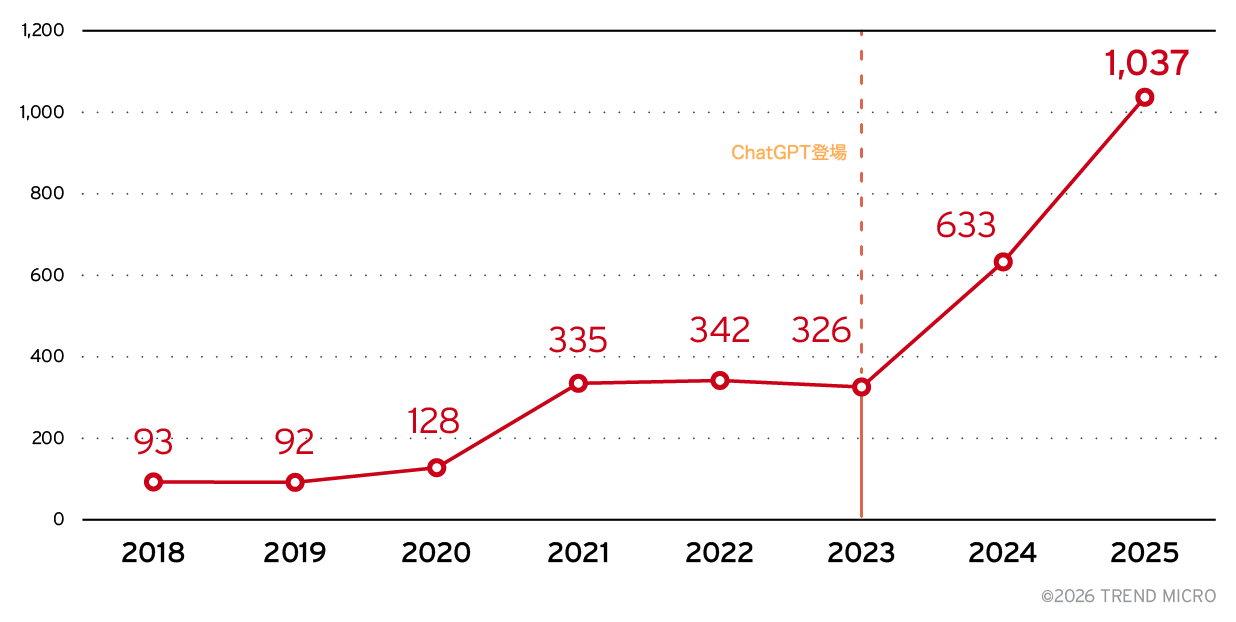

AIに特化した脆弱性の急増は、さらに劇的な様相を示しています。大規模言語モデル(LLM)によって検証された2,986件のAI関連CVEを分析すると、明確な転換点が浮かび上がります(図1)。2018年から2022年にかけては、AI脆弱性は比較的安定した、管理可能なペースで増加しており、2018年のおよそ50件から、2022年には約275件へと伸びていました。

しかし、ChatGPTの登場とLLMの一般化によって状況は一変します。2022年後半から指数関数的な加速が始まり、AI関連CVEは2023年の約300件から2024年には450件超へ、そして2025年には1,000件を超える水準に達しました。前年比70%というこの増加率は、いまのところ減速の兆しを見せていません。相関関係は明らかです。AIシステムが研究室の中から本番の運用環境へと移行するにつれ、その脆弱性も理論上の懸念から、現実に悪用され得る脅威へと姿を変えていくのです。

サイバーセキュリティへの影響は深刻です。AIサイバーセキュリティ市場は2024年に262億9,000万ドルに達し、2032年には1,093億3,000万ドルに拡大すると予測されています。では、そのAIシステムそのものに潜む脆弱性は、いったい誰が見つけ出しているのでしょうか。

ÆSIR:AIのスピードでAIを守る

ÆSIRは、エージェント型セキュリティリサーチへの戦略的投資として位置づけられています。

このプラットフォームは、北欧神話に登場する存在に由来する二つの専門コンポーネント、MIMIRとFENRIRから構成されています。それぞれが担う能力を象徴する名を持ち、人の監督のもとで相互に連携しながら機能します。

MIMIR

MIMIRは、世界樹ユグドラシルの根元にある「知恵の泉(ミーミルの泉)」を守る存在にちなんで名付けられました。オーディンが知識を得るために片目を捧げ、その水を飲んだとされる場所です。ÆSIRの知的基盤を担うMIMIRは、世界中の脆弱性の動向を継続的に監視しています。毎年公開される数千件のCVEを追跡し、AIエージェントを用いて自律的なセキュリティリサーチを行い、脅威インテリジェンスを相互に結び付け、優先度を判断します。この仕組みによって、ノイズの中から意味のあるシグナルを選び出し、Trend内の脆弱性リサーチャー、脅威リサーチャー、検知エンジニアのチームに対して、実際に行動につながるインテリジェンスを提供します。

FENRIR

FENRIRは、比類なき狩りの力を持つ北欧神話の巨大な狼に由来する名を持ち、ゼロデイ脆弱性の発見とエージェント型のトリアージを担います。FENRIRはソースコードを解析し、デシリアライズの欠陥、認証の弱点、インジェクションポイントといった既知の脆弱性クラスに一致するパターンを見つけ出し、追加調査の候補として浮かび上がらせます。その後、潜在的な深刻度や悪用可能性、内部指標に基づいてこの脆弱性インテリジェンスを分析し、優先順位付けを行っていきます。

しかし、これらのコンポーネントは個別に動いているわけではありません。MIMIRとFENRIRは双方向のインテリジェンス・ループを形成し、攻撃側と防御側の双方の能力を相互に増幅させています。

- インテリジェンスから発見へ:MIMIRが、実環境で実際に悪用されている脆弱性パターン、たとえばデシリアライズ攻撃や認証バイパスの急増といった兆候を捉えると、そのインテリジェンスはFENRIRに引き渡されます。FENRIRはそれを手がかりに、新たなターゲットにおいて同種の脆弱性クラスを優先的に探索します。NVIDIAのIsaac GR00Tに関する脆弱性は、まさにこのようなパターン認識から見つかりました。MIMIRが把握した悪用トレンドの分析が、FENRIRにデシリアライズや認証の弱点へと焦点を当てさせたのです。

- 発見から防御へ:FENRIRが新たなゼロデイ脆弱性を発見すると、それらは開示と同時にn-day脆弱性へと移行します。MIMIRはその後のライフサイクル全体を追跡し、悪用の試み、パッチの提供状況、さらにはバイパスの発見までを監視します。このように統合された能動的な脅威インテリジェンスは、TrendAI Vision One™プラットフォームを支え、顧客に対する迅速な防御を可能にします。Isaac GR00Tのパッチバイパスを発見した際には、MIMIRが即座にインテリジェンスを更新し、依然として脆弱なバージョンを使用している組織を特定すると同時に、TrendAI Vision One™全体での検知開発を加速させました。

- 継続的な防御と警戒:MIMIRは、n-day脆弱性を狙った新たなエクスプロイトや手法、実環境での悪用パターンを継続的に監視しています。その一例として、MIMIRはCVE-2025-55182(React2Shell)を悪用する140件以上の概念実証エクスプロイトや、複数の実運用環境での攻撃キャンペーンを追跡し、トリアージしてきました。

こうして、攻撃的なリサーチが防御側のインテリジェンスを強化し、防御側のインテリジェンスが再び攻撃的リサーチの優先順位を導くという好循環が生まれます。その両方が、顧客向けの防御機能や数多くのTrendAI脅威ハンティングの取り組みに、実行可能な脅威インテリジェンスとして直接反映されていきます。

このプロセスのすべての段階には、人によるAIリソースの指揮が関わっています。

- 発見:リサーチャーが分析の方向性を定め、対象を選び、結果を検証します。AIは手がかりを生み出しますが、何を追うべきかを判断するのは人です。

- トリアージ:FENRIRが潜在的な脆弱性を示した際には、人のリサーチャーが調査を行います。その脆弱性が実在するのか、実際の影響はどの程度か、本番環境に影響するのか、それとも理論上の問題にとどまるのかを見極めます。これにより、他の手法で生じがちなノイズを大幅に減らすことができます。

- 開示:報告されるすべての脆弱性は、Trend ZDIが確立してきた開示プロセスを経ます。詳細な技術文書を整備し、概念実証を作成したうえで、ベンダーと建設的な対話を行います。

- フォローアップ:ベンダーがパッチを提供した後も、リサーチャーはAIで強化されたセキュリティリサーチの力を活用しながら、その修正が本当に十分かどうかを評価します。不十分な場合には、より適切な是正策に向けてベンダーと協力を続けます。

なぜライブラリのセキュリティが重要なのか

GTCの場で、ジェンスン・フアン氏はAIスタックの複雑さについて「スタック全体が信じられないほど複雑だ」と語りました。900を超えるCUDA-Xライブラリ、AIモデル、アクセラレーションフレームワークが重なり合い、あらゆるレイヤーに攻撃面が存在しています。さらに、600万人の開発者、数百のライブラリ、絶え間ない更新が加わる中で、従来型のセキュリティリサーチではこのスピードに追いつくことができません。

AIセキュリティの議論は、プロンプトインジェクション、敵対的サンプル、学習データの汚染といったモデルの振る舞いに強く焦点が当てられがちです。これらは確かに現実的な懸念ですが、最も差し迫った問題とは言えません。モデル攻撃は特定のアーキテクチャへの深い理解を必要とし、結果も不安定になりがちです。脱獄されたチャットボットが不適切な内容を生成することはあるかもしれませんが、それは恥ずかしい出来事であっても、回復可能な問題です。

一方で、ライブラリへの攻撃は性質がまったく異なります。そこでは、セキュリティリサーチャーが何十年にもわたって理解してきた、従来型ソフトウェアの脆弱性が使われます。デシリアライズの欠陥によるRCEは任意のコード実行を可能にし、認証バイパスは不正なアクセスへの扉を開きます。これらは確率的な問題ではなく、決定論的なものです。AIを理解する必要はなく、必要なのはソフトウェアそのものへの理解です。

デシリアライズの欠陥は、どのようなニューラルネットワークを学習させているかなど気にしません。人に役立つロボットを作っていようと、危険なものを作っていようと関係ありません。脆弱性はシリアライゼーション層に存在し、そのコードパスを使うあらゆるシステムが影響を受けます。

「フィジカルAIとは、物理世界で行動するAIのことだ」とフアン氏はCESで説明しました。「ロボットはAIの具現化になる」。そのロボットを支えるライブラリに重大な脆弱性が含まれている場合、問題は単なるデータ漏洩では済みません。人と並んで動くことを前提としたシステムそのものに、弱点が入り込むという話になります。

AI産業はいま、社会にとっての重要インフラを築きつつあります。電力網にはセキュリティ要件があり、金融システムには規制があります。AIを動かすソフトウェアライブラリ、すなわち数兆ドル規模の産業がその上に築かれていく基盤も、同じだけの注意を向けられるべきです。

人のリサーチャーが複雑なAIフレームワークやライブラリを分析するには、数週間かかることも珍しくありません。FENRIRであれば、コードベース全体を対象に、数時間で脆弱性候補を洗い出し、人が調査すべき最も有望な手がかりを浮かび上がらせることができます。NVIDIA、Tencent、MLflow、MCPインフラにまたがる21件のCVEは、まさにAI支援によるセキュリティ分析が力を発揮する対象がどこにあるのか、そして今後攻撃者が狙っていくのがどのようなシステムなのかを、はっきりと示しています。

NVIDIA Isaac GR00Tにおける4つの脆弱性

このアプローチの価値は、結果を見れば明らかです。ここでは、NVIDIA Isaac GR00Tに対して行われた直近2回のパッチサイクルをケーススタディとして取り上げます。

2025年5月、FENRIRはNVIDIAのIsaac GR00Tアーキテクチャにおけるセキュリティ上の懸念を特定しました。AIを活用した分析によって、デシリアライズの脆弱性や認証の弱点と整合するパターンが検出されました。こうしたパターンは、大規模かつ複雑なコードベース全体を対象に、人のリサーチャーだけで見つけ出そうとすれば、はるかに長い時間を要する類のものです。

この段階で、TrendAIのリサーチャーが調査に入り、二つの異なる脆弱性を確認しました。

ZDI-25-847 (CVE-2025-23296)

ZDI-25-847(CVE-2025-23296)は、「TorchSerializer」クラスに存在する、信頼されていないデータのデシリアライズに起因する重大な脆弱性で、リモートコード実行につながるものです。この脆弱性の深刻度はCVSS 9.8と評価されました。アドバイザリに記載しているとおり、「本件の特定の欠陥は『TorchSerializer』クラス内に存在します。この問題は、ユーザから提供されたデータに対する適切な検証が行われていないことに起因し、信頼されていないデータのデシリアライズを引き起こします。攻撃者はこの脆弱性を悪用することで、root権限のコンテキストでコードを実行することが可能です」。この脆弱性は、2025年8月にNVIDIAによって最初の修正が行われました。

ZDI-25-848 (CVE-2025-23296)

ZDI-25-848(CVE-2025-23296)は、「secure_server」コンポーネントのメソッドに存在する認証バイパスの脆弱性です。この問題の深刻度はCVSS 7.3と評価されました。アドバイザリでは、「本件は、機能へのアクセスを許可する前に認証が行われていないことに起因します。攻撃者はこの脆弱性を利用して、システム上の認証を回避することが可能です」と説明しています。この脆弱性についても、2025年8月に修正が提供されました。

これらの調査結果は、Trend ZDIが確立している協調開示プロセスを通じて報告されました。NVIDIAは迅速に対応し、リサーチャーへの謝辞を示したうえで、適切なタイミングでパッチを公開しました。この時点では、これで話は終わったと思われました。

FENRIRによるパッチバイパスの追跡

FENRIRは単に脆弱性を見つけるだけの存在ではありません。リサーチャーが脆弱性のパターンそのものを理解することを助ける役割も担っています。NVIDIAがパッチを公開した後、チームはその修正内容を精査し、潜在的な弱点を洗い出しました。その過程で、リサーチャーの指示のもと、FENRIRが更新後のコードベースをあらためて解析しました。

その結果、2025年11月には、元の欠陥に対するパッチを回避する二つの追加脆弱性を開示しました。ZDI-25-1041(CVE-2025-33183)は、当初の「TorchSerializer」に関する脆弱性をバイパスするものであり、ZDI-25-1044(CVE-2025-33184)は、「secure_server」に対するパッチを回避するものでした。これらの脆弱性についても、従来どおりのプロセスを通じてNVIDIAに報告し、2025年11月に修正が提供されました。

自律的なシステムであれば、最初の脆弱性を見つけることはできたかもしれません。しかし、パッチの内容を理解し、その限界を見極め、バイパスを体系的に特定していくには、AIの能力をどのように使うかを導く人の専門性が不可欠でした。

責任あるAIセキュリティリサーチ

Trend ZDIは、20年以上にわたってセキュリティコミュニティとの信頼関係を築いてきました。数え切れないほど多くの脆弱性報告を扱い、あらゆる主要テクノロジー分野のベンダーと関係を維持してきました。

ÆSIRは、そうした組織としての知見と経験をAIの時代へと拡張するものです。その中では、私たちのアプローチを明確に特徴づける、いくつかの約束を掲げています。

- 人の力を中心に据えること:AIは候補を浮かび上がらせ、人がそれを検証します。人とAIがそれぞれの強みを持ち寄り、日々使われ、愛されているソフトウェアをともに守っていく、自然な協働関係が生まれます。

- 専門性に基づくベンダーとの関わり:ベンダーが問題を適切に修正できる時間を確保するため、協調開示の慣行を守ります。十分に踏み込んだ技術文書を提供し、対立するのではなく、製品セキュリティチームと協力して進めます。

- 影響の大きい対象への集中:人手不足のオープンソースプロジェクトに、AIで大量の脆弱性報告を送りつけるようなことはしません。脆弱性が深刻な結果をもたらし得るプラットフォーム、そして何より、顧客に影響を与える可能性のある脆弱性に焦点を当てます。

- 一度きりの発見ではなく、継続的な改善:Isaac GR00Tの事例が示すように、単に脆弱性を見つけて終わりにはしません。修正の状況を追い続け、パッチが不完全な場合にはその点を見極めていきます。

- CVE-2025-33184:NVIDIA Isaac-GR00Tのsecure_serverにおける認証バイパスの脆弱性

- CVE-2025-33183:NVIDIA Isaac-GR00TのTorchSerializerにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-23298:NVIDIA Merlin Transformers4Recにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-23296:NVIDIA Isaac-GR00Tにおけるコードインジェクションの脆弱性

- CVE-2025-23296:NVIDIA Isaac-GR00Tにおける認証バイパスの脆弱性

- CVE-2025-33185:NVIDIA AIStore AuthN usersにおける、重要な機能に対する認証欠如による情報漏洩の脆弱性

- CVE-2025-33185:NVIDIA AIStore AuthNにおける情報漏洩の脆弱性

- CVE-2025-23357:NVIDIA Megatron LMにおけるリモートコード実行の脆弱性

- CVE-2025-11202:win-cli-mcp-serverのresolveCommandPathにおける、コマンドインジェクションによるリモートコード実行の脆弱性

- CVE-2025-12489:evernote-mcp-serverのopenBrowserにおける、コマンドインジェクションによる権限昇格の脆弱性

- CVE-2025-11200:MLflowにおける、弱いパスワード要件に起因する認証バイパスの脆弱性

- CVE-2025-13709:Tencent TFaceのrestore_checkpointにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13711:Tencent TFaceのevalにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13706:Tencent PatrickStarのmerge_checkpointにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13708:Tencent NeuralNLP-NeuralClassifierの_load_checkpointにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13716:Tencent MimicMotionのcreate_pipelineにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13714:Tencent MedicalNetのgenerate_modelにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13710:Tencent HunyuanVideoのload_vaeにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13707:Tencent HunyuanDiTのmodel_resumeにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13712:Tencent HunyuanDiTのmergeにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

- CVE-2025-13713:Tencent Hunyuan3D-1のload_pretrainedにおける、信頼されていないデータのデシリアライズに起因するリモートコード実行の脆弱性

これらの発見には、いくつかの共通した特徴があります。

- 価値の高いターゲット:業界を横断して利用される基盤ライブラリであること

- 極めて高い深刻度:root権限でのリモートコード実行を可能にする、CVSS 9.8の脆弱性が含まれていること

- 不完全なパッチ:初期の修正では不十分で、バイパスへの対応が必要になったケースがあること

- 物理世界への影響:人と並んで動くロボットを支えるシステムを想定した基盤であること

AI開発とセキュリティリサーチの間にある隔たりを埋める

Isaac GR00Tにおける脆弱性は、AIインフラ全体にわたってÆSIRが見つけてきた数多くの発見の一つにすぎません。そして、これが最後になることもないでしょう。

AIライブラリがより広く使われ、より強力になるにつれて、攻撃面は拡大していきます。AIシステムがより高機能になり、より自律的になるにつれて、失敗の代償も大きくなります。フアン氏の言葉を借りるなら、AIファクトリーが重要インフラになりつつある今、その地位に見合ったセキュリティが求められています。

AIセキュリティにおける決定的な課題は、AI開発のスピードとセキュリティリサーチのスピードとの非対称性です。プロンプトインジェクションではありません。敵対的サンプルでもありません。問題の核心は、コードが世に出る速度に対して、それを分析する速度が根本的に追いついていないことにあります。

ÆSIRを通じて、TrendAIはその隔たりを埋めていきます。このプラットフォームは、MIMIRによるn-day脆弱性のインテリジェンス収集と優先順位付けから、FENRIRによるゼロデイ脆弱性の発見、そして完全な開示ワークフローの自動化に至るまで、脆弱性ライフサイクル全体をカバーする包括的な能力を提供します。

NVIDIAのAIインフラ、機械学習(ML)プラットフォーム、そして新たに登場するMCPツール群にまたがる21件のCVE。複数回にわたる開示サイクル。実際に悪用される前に見つかったパッチバイパス。重要インフラとしてのセキュリティは、確かに一段引き上げられました。

AIを動かすライブラリは、すでに重要インフラそのものになっています。それらは機械のスピードで出荷されています。そのスピードに見合った速さで守ることが不可欠です。ÆSIRはそれを実現します。そして、これはまだ始まりにすぎません。今後数か月にわたり、さらなる脆弱性の開示とベンダーによる修正が進む中で、ÆSIRフレームワークとその構成要素について、より多くの情報をお伝えしていく予定です。

参考記事:

Introducing ÆSIR: Finding Zero-Day Vulnerabilities at the Speed of AI

By: Peter Girnus

翻訳:与那城 務(Platform Marketing, Trend Micro™ Research)