APT&標的型攻撃

サイバー攻撃の最前線!インシデント対応における基本的対策指針

セキュリティ基盤の中でも、脅威侵入への対処として「インシデント対応」には、事前の体制構築が不可欠です。本記事ではサイバー脅威によって企業が受ける損害と昨今の変化する脅威についてと、それらの脅威が企業のネットワークに侵入した場合に行うべきインシデント対応の基本について解説します。

企業は絶えず変化する市場で競争力を維持するために先進技術の動向を追い続ける必要があります。しかし新たな技術の導入に並行して、堅牢な防御策やセキュリティ基盤を構築していかなければ、企業に損失をもたらすサイバー脅威の侵入経路として利用される可能性があります。セキュリティ基盤の中でも、脅威侵入への対処として「インシデント対応」には、事前の体制構築が不可欠です。本記事ではサイバー脅威によって企業が受ける損害と昨今の変化する脅威についてと、それらの脅威が企業のネットワークに侵入した場合に行うべきインシデント対応の基本について解説します。

■データ侵害の実情

セキュリティ研究開発機関「IBM」およびデータ保護法・政策研究センター「Ponemon Institute」の調査報告書「Cost of a Data Breach Report 2020」では、データ侵害発生時に企業組織が被った平均損失額は386万米ドル(約4億円)と報告されています。企業組織にとってこの損失額は、データ侵害の事実を発見してから対処するまでに要する時間に応じて変動します。

大手通信事業者「Verizon」が公開したデータ侵害調査報告書「2020 Data Breach Investigations Report」では、2019年に発生したデータ侵害の活動の多くは数日ほどであったのに対し、総件数の約1/4は数カ月以上持続していたことが報告されました。データ侵害の封じ込めに要した平均日数については、ほとんどの場合は数日以内に抑えられました。

全体として上記レポート内の数値は過去数年間のものと比べて、データ侵害の発見や対応策において改善が見られます。ただし同レポートでは、この一見改善を示す数値には、マネージドセキュリティサービスプロバイダ(MSSP)が独自に対処した事例にて検出したデータ侵害の数値が反映されている可能性があると言及されています。

組織はこれらのデータ侵害の発生を防ぐための対策を講じる必要がありますが、上記のようなインシデントに備えてデータ侵害の持続期間を短縮させるための対策指針も事前に準備しておく必要があります。インシデント対応の際に準拠できる基本的対策指針を策定しておくことは、現代に蔓延する脅威に対処するために必要不可欠であり、現実的なセキュリティアプローチとなります。

■昨今の脅威の実態

企業が直面するであろう脅威について認識しておくことは、潜在的なサイバー攻撃に対する準備対策や対応策を講じる上での第一段階です。過去に確認された脅威は今日のものと比べてはるかに単純で、脅威が利用した技術によって定義されていました。企業がより高度なネットワークやデータインフラに依存するようになった現在、脅威の及ぼす影響力や攻撃範囲が増大しています。

トレンドマイクロではこれまでも、国内外での脅威動向を分析し、本ブログなどで報告してまいりました。これらの脅威分析からは、サイバー犯罪者が業界動向や人気のプラットフォームを悪用するために攻撃手法を変化させていることがわかります。

2019年の末から「暴露型」などと呼ばれる、ランサムウェア攻撃の新たな戦略が顕著化しています。2020年に入り、不特定多数に対するメール経由のばらまき型攻撃は減少し、多額の収益が見込める法人組織のネットワーク侵入にターゲットを絞った攻撃による大きな被害が報じられています。

これまで個人を狙うものと認識されてきたフィッシングに関連する脅威についても、法人組織が利用するクラウドサービスの認証情報を狙うものが見られています。中でもMicrosoft 365やOutlookに関連したフィッシング関連脅威の検出数は、2019年には131,757件と、2018年の65,702件の約2倍となりました。この増加傾向は、企業によるMicrosoft 365の広範な利用状況が反映されているものと言えます。

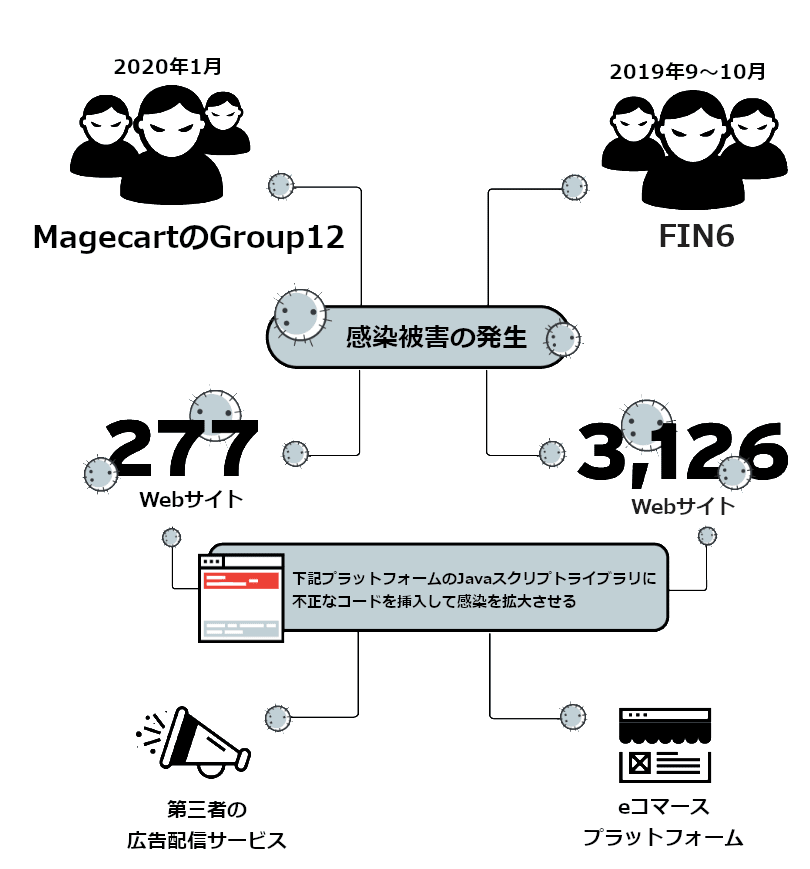

さらに2019年後半からは、電子商取引サイト(ECサイト)を標的とした、いくつかの注目に値する攻撃も確認されました。サイバー犯罪集団「MegecartのGroup 12」および「FIN6」は、スキミング攻撃によって数千ものオンラインショップのWebサイトを侵害し、利用者のクレジットカード情報を詐取しました。

このECサイトを侵害する脅威は、今日使用されている技術が持つセキュリティギャップの一部が露呈する形となりました。つまり、ECサイトを構成する技術を利用するにあたっては、脆弱性などの攻撃手法を想定した運用やセキュリティ体制が必要であり、そのような準備が整っていないと弱点が生まれ、サイバー犯罪者に利用されてしまいます。このようなセキュリティ態勢のギャップを悪用する攻撃は、業界やデバイス、あるいはプラットフォームの動向や弱点に合わせて、脅威がどのように変動していくかについても示しています。

組織は、運用改善・革新推進に向けた新しいアプリケーションやソフトウェアを採用するために補填すべき多くの基盤を保有しています。最新の脅威動向について精通するだけでなく、セキュリティ担当者は、組織が使用するすべてのテクノロジーについても十分に把握しておく必要があります。

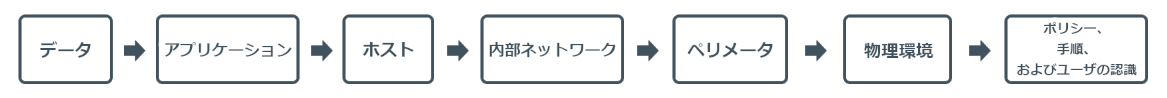

データを侵害から保護する多層防御はサイバー攻撃の検出・防止に役立ちますが、企業インフラの保守を担うすべての担当者は、発見されたデータ侵害や活動を続ける攻撃に対する対処法についての知識も備えておく必要があります。

■インシデント対応とは

上述のような高度化するサイバー攻撃に速やかに対応するために、企業にはインシデント対応の準備が必要です。インシデント対応とは、組織がデータ侵害やサイバー攻撃に対処して被害を軽減させるための対策指針として用いる手順あるいは対策計画案のことです。

インシデント対応の最終目標は、サイバー攻撃の被害に遭った場合でも企業活動を安全に再開させることです。最終目標には企業の防御策を侵害した脅威の特定および被害を緩和させる対策案が含まれます。また、インシデントの発生は、組織の予防対策を強化する必要性について示唆しています。その意味で最初のインシデント対応は、「攻撃の真っ只中」あるいは進行中の攻撃を停止させるために実施されます。初期対応により脅威が抑止された後にコンピュータフォレンジックなど調査・分析の段階に移行することで、余裕をもって原因究明などの掘り下げ調査が可能となります。

■脅威に対する基本的対策指針

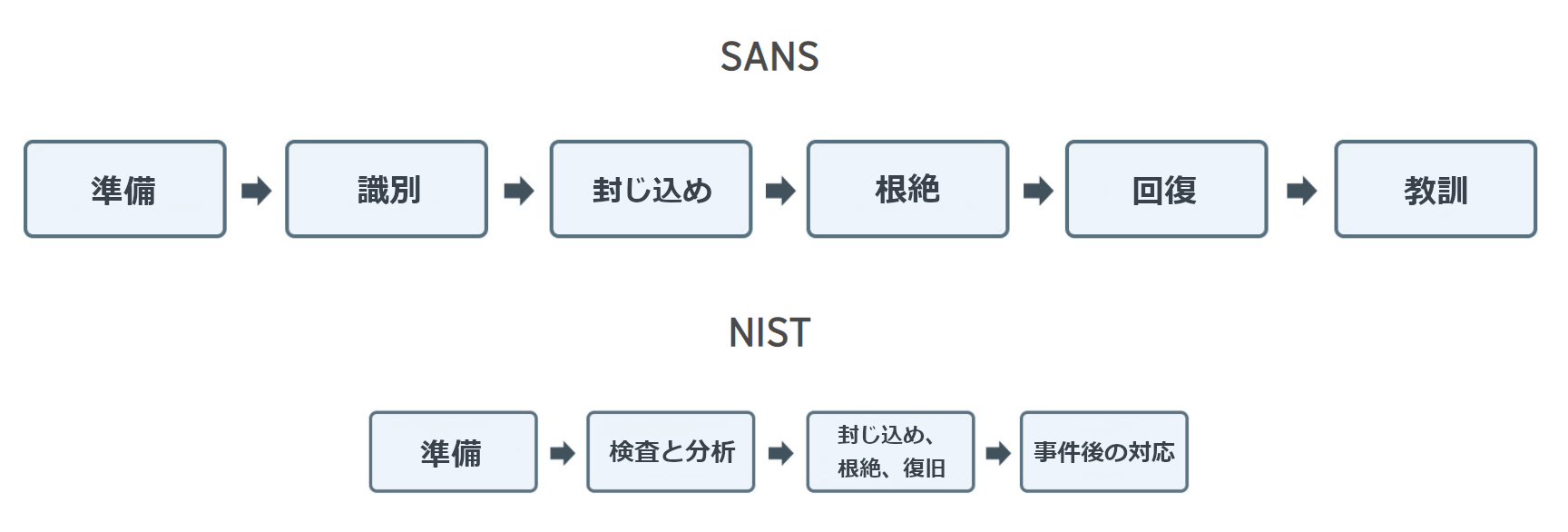

米国国立標準技術研究所(NIST)および「SANS Institute」が制定する2つのインシデント対応フレームワークが基本的指針として一般に広く受け入れられています。この2つのフレームワークは互いに類似しており、図2に示すようなサイバー攻撃への対策準備から再発防止策の策定構成に至るまで、幅広いセキュリティ基盤をカバーしています。

以下にご紹介する脅威対策指針は前述した2つのフレームワークから知見を得たものであり、インシデント対応に不慣れなユーザが全体像としてのインシデント対応の目的や手順を理解する上で役立ちます。これらの手順は、組織がサイバー攻撃あるいはセキュリティ侵害を検出したという前提で行いますが、双方のフレームワークでも確認できる通り、「準備」は侵害発生後の対応と同様、もしくはそれ以上に重要なセキュリティ要素です。

■脅威への対策準備

対策準備には、攻撃に直面した際に準拠すべきセキュリティポリシー/プロトコル策定が含まれます。これらのプロトコルには、データ侵害が発生した際に通知すべき担当者や各関連部署を社内外問わず相関付けておく必要もあります。

この段階では、攻撃に対処する際に緩和への取り組みを主導する専門のインシデント対応チームの編成が含まれます。また、そのようなインシデント被害が対応チーム以外に及んだ場合を想定し、すべての従業員に対してセキュリティ訓練と責任を割り当てる必要があります。

■識別、検査、分析

実際のインシデント対応はインシデントの発生を認識するところから始まります。ランサムウェアなどの一部の脅威を例外として、多くの脅威は自身の存在を気づかれないようにします。それらに気づくためには、エンドポイント、ネットワークトラフィック、その他のデータソースを監視するために最適な脅威検出・対策ツールが必要です。また、これらのツールが提供する情報を活用することで対応チームは、インシデントによる被害状況を十分に推定できるはずです。そして被害状況を把握することで、取るべき行動や対応者を選定する際の基礎的な指標となります。

組織関係者への周知・報告

前述のように対策準備の手順には、インシデントが発生した際に誰に情報を共有するか、あるいは、インシデントがどの段階に到達したときに通知するかなどの確認作業が含まれます。これらの通知先には、インシデント対応に割り当てられた企業が持つ対応チーム、役員幹部、政府/法執行機関の組織が含まれます。データ侵害の被害状況によっては、データ保護規制に定められたガイドラインに従って、顧客にも通知する必要があります。

- すべての組織関係者に特定の通知手段を用いて、インシデント対応の進捗状況についての更新情報を提供しましょう

- より俯瞰した視点からインシデントを確認し対処しましょう。これはITにおける問題だけでなく、法律やコンプライアンス上の問題でもあります

- データ保護法におけるデータ侵害通知義務を遵守しましょう

複数のソースから検出されたインシデントに対応する場合は、XDR(Cross-Layer Detection and Response)などのサービスを活用して対応チームを増強しましょう。XDRはITチームの負担を軽減し、高度なサイバーセキュリティ技術や多くの時間を要するタスクに対処します。

根本原因分析の実行

この段階では攻撃の根本原因およびインシデントの発生を可能にした要因を見つける手順を開始します。

- エンドポイントにて、「EDR(Endpoint Detection and Response)」機能を有効にしていない場合は、セキュリティベンダなどが提供している調査用のツールキット、例えばトレンドマイクロの場合は「ATTK」、を入手してインシデントの発生原因と被害状況を特定しましょう

- 事後対処を担うEDRだけではインシデントの全体像を把握できないため、「XDR」プラットフォームの併用を検討しましょう。ネットワーク侵害の検出システムは、感染経路として利用されているエンドポイントを検出するのに役立ちます。これは、EDRでは検出できない機能です。例として、Trend Micro XDR™は、電子メール、EDR、およびXDRプラットフォームでツールとして使用されるネットワーク検出を用いて、すべての攻撃の流れを結び付けて可視化します

- サイバー犯罪に用いられた脅威と戦術手法について特定しましょう。この手順には、文書化(ドキュメンテーション)活動および行動履歴(フットプリント)の確認作業が含まれます。データ侵害に関連する脅威である偵察スキャン、ネットワークスキャン、脆弱性を利用する攻撃、ハッキングツール、マルウェア、ソーシャルエンジニアリング手法に留意してください

帯域外ネットワークにおける侵害検出システムを使用して、すべてのネットワークトラフィック(入力/出力、内部ネットワーク間の通信)をスキャンし、ネットワーク上で発生する侵害の兆候を特定しましょう。

影響範囲の特定

データ侵害の被害を受けた組織は、さらなる改善策を計画する前に、影響を受けた領域を推定できなければなりません。

- 他の端末が影響を受けたかどうかを識別可能なツールを実行しましょう

- ファイアウォール、侵入防止システム(IPS)、帯域外ネットワークにおける侵害検出システム、ドメインネームシステム(DNS)、アクティブディレクトリ(AD)、その他のセキュリティイベントなど、さまざまなシステムから収集したログを相関付けましょう

エンドポイントセキュリティサービスに、事後対処であるEDR、またはXDRが装備されていることを確認しましょう

セキュリティ情報とイベント管理(SIEM)のシステムは、ログを相関付けるために使用できるツールですが、取り扱いには適切な人員配置および緊急度に応じて優先順位を決定するトリアージが必要です。

■封じ込め、根絶、復旧

以下に示すいくつかの手順の目標は、インシデントや侵害による被害の影響を最小限に抑えることです。この目標には、脅威の「隔離」、感染端末からの脅威の「駆除」、および発生した被害の「復旧」が含まれます。

隔離

感染端末はネットワークアクセス制御機能を用いて、侵入経路として利用された可能性のあるネットワークから隔離する必要があります。隔離は、感染端末の電源をOFFにするという意味ではありません。感染端末内にはフォレンジック調査において脅威の全貌解明に必要な情報が、揮発性データに残っている可能性があります。それらの情報は、感染端末の電源をOFFにすると、強制的に消去されてしまうため、脅威情報を抽出するためにも電源はONのままにしておく必要があります。攻撃が運営に深刻な影響を与えている場合は、感染拡大を阻止するため、感染端末は元よりネットワークをインターネット接続から隔離する必要があります。

駆除

この手順では、感染端末から脅威を駆除し、さらに解析内容をセキュリティ専門家またはセキュリティベンダに転送します。

- 感染原因である脅威を駆除すること

- 修正プログラム(パッチ)およびシグネチャを更新するために脅威検体をセキュリティベンダに提供すること

- セキュリティベンダが提供するパッチおよびシグネチャアップデートを使用して、以前は検出されなかった脅威をクリーンアップし、すべてのネットワーク上のエンドポイントでのフルスキャンを実行すること

復旧

脅威の駆除が完了したら、修正プロセスを開始して、攻撃によって残された問題や不具合を修正します。

- 復旧作業はビジネス運用に影響を与える重要なアプリケーションから始めましょう

- 「産業制御システム(ICS)」、その他のシステムに存在する脆弱性、「産業用モノのインターネット(IIoT)」の設定を分析可能なツールまたはサービスを使用しましょう

- 侵入テストサービスを利用しましょう

- 修正プログラム(パッチ)を適用して、強化、システムのクリーンアップ、あるいは再イメージ化を実行しましょう

■インシデントから得た教訓の反映あるいはインシデント後にできる対策

インシデントがもたらしたすべての影響範囲に対処したら、インシデントの発生を可能にした原因について調査します。この段階で得た知見と教訓は、組織のインシデント対応プロセス全体を強化するために使用できます。この段階は、この基本的対策指針の第一段階である対策準備の要素と紐づいています。

セキュリティ対策におけるベストプラクティスについて再確認する

この機会を利用して、セキュリティ対策におけるベストプラクティスを再度確認し、類似するデータ侵害による被害を未然に防ぎましょう。

- セキュリティベンダやIT専門家が提供する推奨事項に従いましょう。セキュリティ対策ツールが適切に構成されていないと指摘があった場合は、ベストプラクティスに準拠させる形で設定を再構成しましょう

- 多層防御について再度検証を行い、それぞれの防御層が適切にシステムを保護しているかどうかを確認しましょう

- 次のセキュリティポリシーについて再確認しましょう(アクセス制御、リモートアクセス、ファイアウォール管理、ネットワーク接続、パスワードポリシー、ユーザアカウントポリシー、情報保護とデータ分類、メールセキュリティ、利用規定など)

- リスク管理プロセスを見直してリスクを軽減しましょう。また、許容可能なリスクについても再度確認しましょう

- 最終報告を関係者に共有しましょう

インシデントによる被害を最小限に抑止するためには、適切かつ迅速なインシデント対応が必要です。ここで、SANS、NIST、いずれの対応フレームワークにおいても、その冒頭は「準備」であることに注目してください。「泥棒を捕らえて縄をなう」という言葉が表しているように、「適切かつ迅速なインシデント対応」には事前の準備が必須です。まずは本記事の内容を参考にインシデント対応の全体像を理解した上で、必要な体制構築などの準備を行ってください。記事内では「EDR」、「XDR」などの技術的対策にも言及していますが、それらは体制構築などの事前準備無しにただ導入しただけでは活用できず、絵に描いた餅となってしまうかもしれません。組織の規模などによっては、すべてのインシデント対応を自組織だけで賄えるものではない場合もあります。自組織では対応不可な部分はセキュリティベンダなどの専門家に連絡し、支援を相談しましょう。

参考記事:

記事構成:岡本 勝之(セキュリティエバンジェリスト)

翻訳:益見 和宏(Core Technology Marketing, Trend Micro™ Research)