国家背景のサイバー攻撃(標的型攻撃、APT)から国や組織をどう守るか 千葉県警察本部講演レポート

特定の国家を背景とするサイバー攻撃者グループにより、多額の暗号資産が盗まれるなど、標的型攻撃、APTによる被害が後を絶ちません。トレンドマイクロでは2024年7月千葉県警向けにAPTを中心としたサイバー情勢に関する講演を行いました。

※本記事のサムネイル画像は千葉県警察本部における委嘱式の様子です。画面中央で委嘱状を持っている人物がトレンドマイクロ所属の庄子に該当します。

2024年2月のLockbitテイクダウンの際や、インターポール(国際刑事警察機構)の作戦「Operation Synergia」に参加した際など、トレンドマイクロは国内外の法執行機関と連携し、サイバー犯罪の撲滅に取り組んでいます。

2024年7月より、トレンドマイクロのシニアスレットリサーチャーで独立行政法人情報処理推進機構J-CRATサイバーレスキュー隊研究員、防衛省サイバーセキュリティテクニカルアドバイザーを兼職する「庄子 正洋(しょうじ・まさおき)」が千葉県警察(以下、千葉県警)の「サイバーセキュリティ対策テクニカルアドバイザー」に就任しました。

本稿では、就任にあたっての委嘱式の様子と、合わせて庄子が行った講演の内容についてご紹介します。

委嘱にあたっては千葉県警より、昨今のサイバー攻撃情勢として、公的機関を対象とした情報窃取事案が多数発生していることやフィッシングなど一般生活者への被害が過去最多となっていること、ランサムウェアの被害件数が高止まりになっている状況などを踏まえて、極めて深刻な情勢が続いているというお話がありました。

これを前提として、「日々変化するサイバーセキュリティに関する情勢は、警察だけでは全てを把握することができず、民間セキュリティ事業者の協力を得て、専門的知識を身につける必要があります。」と今回の委嘱に関わる経緯が説明されました。

庄子、およびトレンドマイクロはサイバーセキュリティの専門家として、今後警察職員に対するサイバー犯罪関連情報の共有や対処能力向上への助言などを通して協力し、サイバー犯罪の撲滅を共同で推進していきます。

まず庄子は内閣官房の国家安全保障戦略を引用しました。

国家安全保障戦略では、能動的サイバー防御に関する事項の中で、サイバーに留まらない広域な情勢把握やそれらの官民を越えた情報共有などが重要視されています。つまり高度なサイバー攻撃に対して領域横断的なアプローチが推奨されており、今回の委嘱による連携促進がこの観点でも意義があるということを示しました。

また千葉県は複数の企業のデータセンターが設置されており、同時にインターネット回線用の海底ケーブルが収束する土地でもあることから、物理的な地理空間においても日本の要所となっています。

次に庄子は近年のサイバー攻撃情勢からいくつかのトピックを取り上げました。

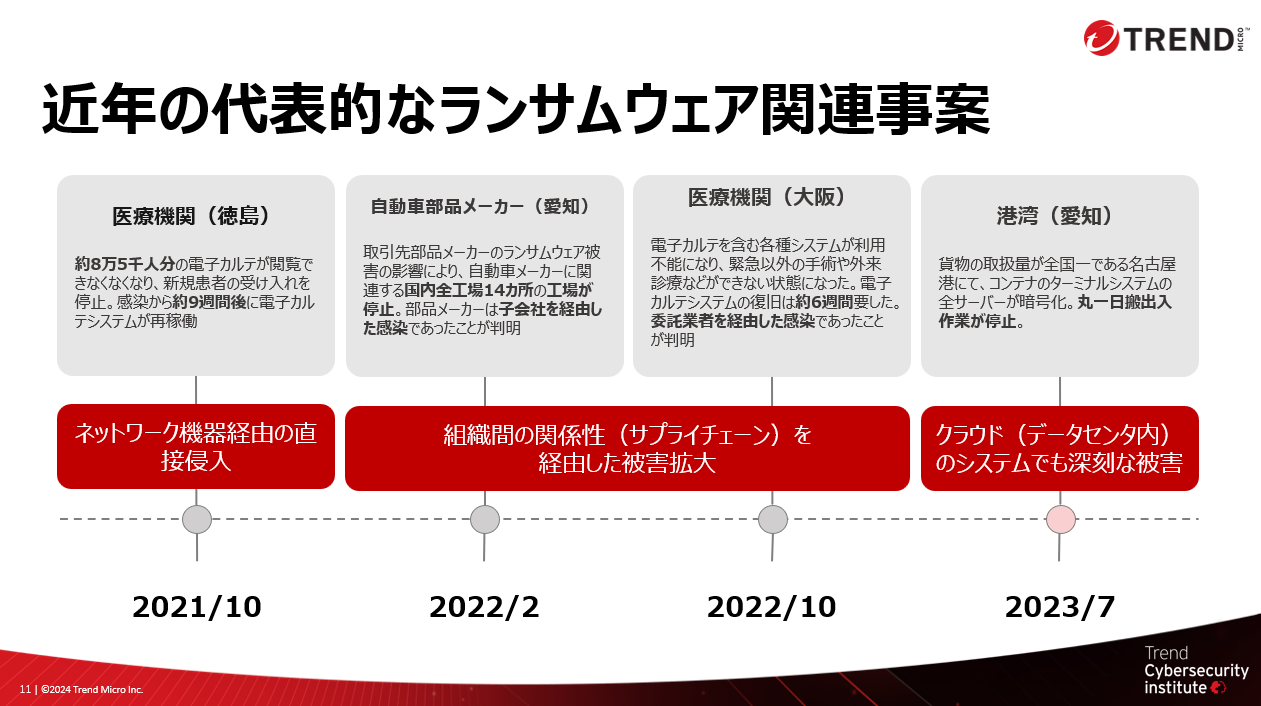

ランサムウェアの攻撃手口が多様化

1つ目がランサムウェアです。本メディアでも度々解説している通り、ランサムウェアはやはり近年最大の脅威です。もともとはデータ暗号化による可用性侵害を脅迫材料としていたものが、近年ではデータを外部に暴露する、という機密性侵害の脅迫要素も加わってきています。先日のKADOKAWAにおけるランサムウェア被害でも同様の二重脅迫が見られました。

またここ数年社会的に注目されたランサムウェアの事例からわかる通り、同じランサムウェア攻撃でも被害組織への侵入方法は多岐にわたります。

ランサムウェア攻撃の手口が多様化する要因の1つとして、ランサムウェアのサービス化(Ransomware as a Service)が挙げられます。マルウェア作成者、インフラ提供者、マルウェア拡散者、被害組織への侵入者、実際に攻撃を行う者などがそれぞれ連携してランサムウェアを展開している状況にあります。

Android端末を狙うモバイルマルウェアが日本国内でも蔓延

2つ目がモバイルマルウェア、つまりスマホやタブレット端末を侵害するマルウェアです。モバイルマルウェアとしては主にAndroid端末における被害が多発しており、昨今の代表的なものが「XLOADER」と「KeepSpy」です

これらのマルウェアは以前にサイバーセキュリティシンポジウム道後2024レポートでも解説しておりますので詳しくはそちらの記事をご確認ください、

標的型攻撃・APTがインフラ関係組織もターゲットに

最近の標的型攻撃やAPTの例として「LiberalFace」という攻撃キャンペーンが日本を標的として行われたと海外のセキュリティベンダーが報告しています。

トレンドマイクロのリサーチでは標的型攻撃・APTは技術情報窃取が主な目的であったことに加えて、近年重要インフラなどへの攻撃やその準備活動の目的が見られることがわかっています。また、政治や軍事情勢と連動して攻撃が発生することもこれらの攻撃の特徴です。

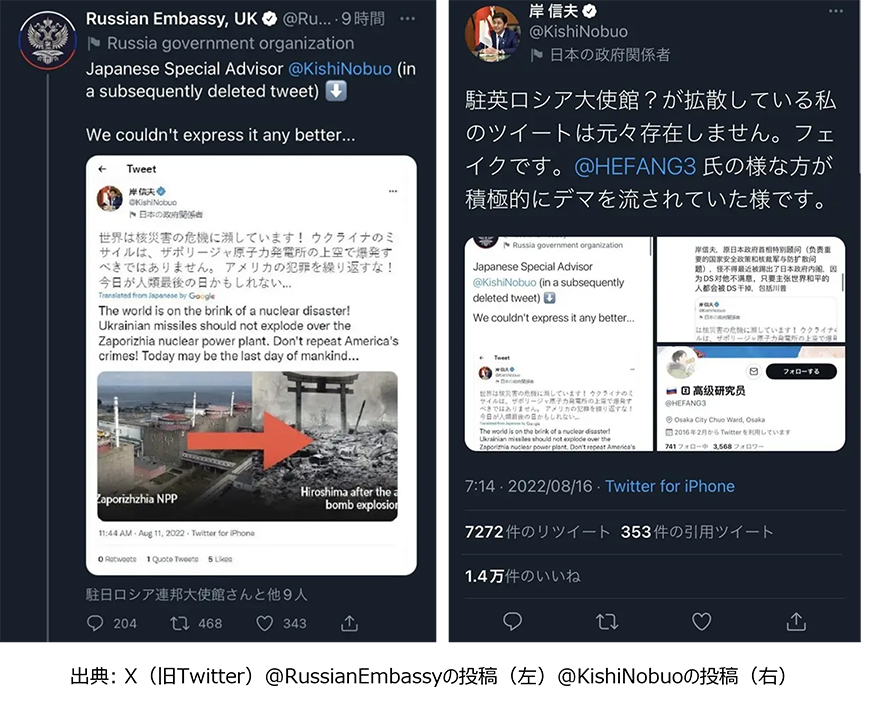

工作活動など直接的でない攻撃も見られる

影響力工作(インフルエンスオペレーション)や偽情報の拡散といった攻撃も複数確認されています。例えば2022年、在英ロシア大使館が、当時の日本の防衛大臣を騙った偽Tweetを拡散したことが報道されました。これは内容が不自然であったことから影響が限定的であったものの、拡散の際、一部のユーザが意図的に情報拡散を行いました。

このように直接特定の企業や端末を侵害するものでなくとも、民衆の印象や世論を操作することで他組織の活動を妨害するなど行為が確認されるようになっています。

日本の先端技術/安全保障情報が狙われている

近年のサイバー攻撃の情勢について紹介が済んだのち、メインのトピックである標的型攻撃・APTに話題が及びます。

標的型攻撃とAPTについては、近しい意味を含む言葉であるものの若干の違いが存在します。標的型攻撃は不特定多数へのサイバー攻撃と対照に、「特定の組織や業界、地域」を対象とする攻撃を指しますが、必ずしも「国家背景の攻撃」でありません。

一方で、APTはNIST SP800-39の定義を要約すると「1.高度な専門知識」と「2.豊富なリソース」を持ち、「3.複数の異なる攻撃ベクトル」を用いて、「4.継続的な」不正活動を実施する脅威(サイバー攻撃)と定義されます。これらの条件から攻撃主体は国家を背景とする軍や諜報機関などである可能性が見いだされ、この点について標的型攻撃と異なる場合があります。

庄子は内閣府資料「サプライチェーン強靱化パートの運⽤に向けた検討」内の中国におけるサプライチェーン関連の取り組み資料などを引用しつつ、APTは国家を背景としているからこそ、帰属先の政策方針が攻撃活動を解明する助けになることを説明しました。

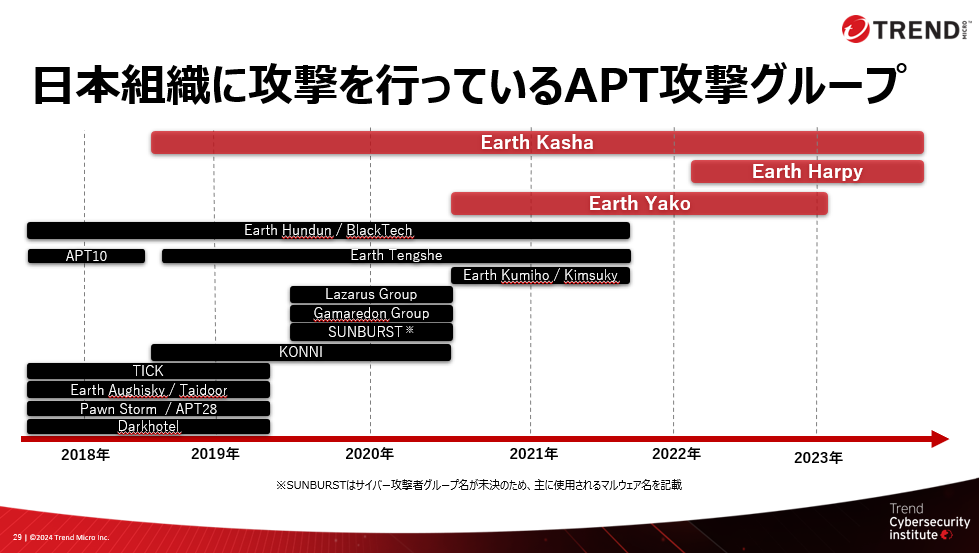

また近年日本国内の組織に攻撃を行っているAPTグループとして、Earth Kasha、Earth Harpyが挙げられます。これら2つのAPTグループによる攻撃が増加傾向にあることがトレンドマイクロのリサーチでわかっています。また前章でも紹介した通り、攻撃対象となる業種が政府/国際関係組織だけでなく、エネルギーや半導体、エコ分野の先端技術/安全保障関連の業界が含まれるようになってきたこともわかっています。

Earth Kasha、Earth Harpyの具体的な手口等については過去の記事をご確認ください。

なお、こうしたAPTグループの活動に対しては、日本政府からも注意喚起などの形でパブリックアトリビューションが公表されています。

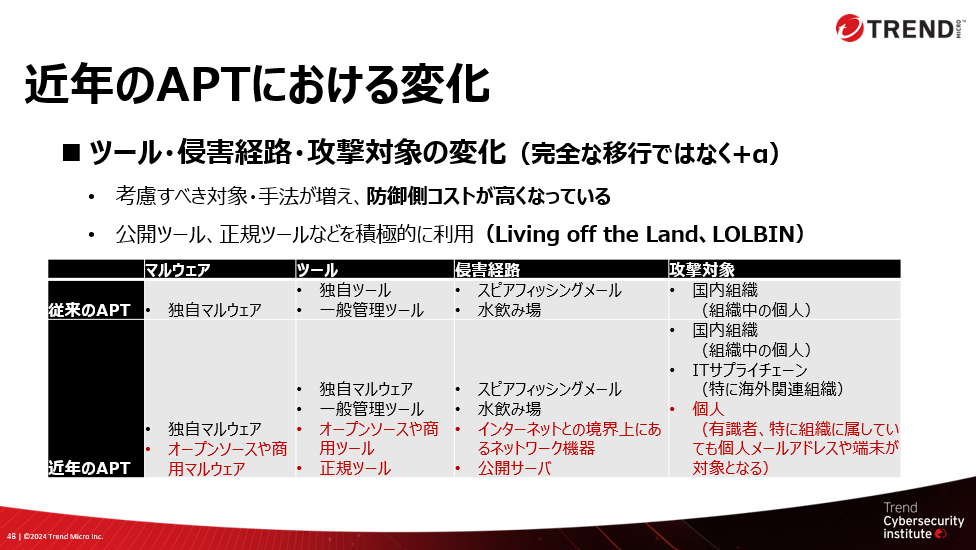

庄子は、前章において紹介したAPTグループの事例を踏まえつつ、APTグループの特徴に近年変化が生じていることを説明しました。

従来APTグループは高度な手法を用いるがゆえに、その攻撃グループ独自のマルウェアや独自の手法を組み合わせて使用する傾向にあるとされてきました。しかし、近年では上図に見られるような正規のツールの利用(Living off the Land攻撃)やサイバー犯罪業界でよく知られた手法を使用するなど、より攻撃の選択肢が広がっている傾向にあります。

おそらく攻撃者は正規ツールや一般的な手法を用いることにより、自身の痕跡を極力残さず、帰属等を特定される可能性を下げようとする意図があると予想されます。これは一方で防御側にとっては事前に想定するべき攻撃が多様化しているということであり、対策コストが増す要因の一つとなります。

また特定組織への侵入方法も複雑化しています。ネットワーク貫通型などとも呼称されますが、VPNなどインターネット上の境界に設置されたネットワーク製品を経由した組織への侵入が増加しています。

他にもグループ企業、関連会社、取引先、クラウドサービス提供元などのいわゆるサプライチェーンを経由した侵入や海外拠点を踏み台にした侵入なども確認されています。

さらに、個人のメールアドレスなども攻撃対象となり得ます。組織に所属している場合でも、意図的に個人用アドレスが狙われたり、公的機関のOBの個人アドレス宛に攻撃関連メールが届いたケースなどが確認されています。

これらの多彩な攻撃手法の出現は、APTグループが目的を達成するために手段を問わないため、弱点がある部分を探してあらゆる手段で攻撃を行ってくるということを示しています。

このように攻撃手段が多様化した現状においては、過去のIoC(Indicator of Compromise、マルウェアのファイル名や遠隔操作を行ったサーバのIPアドレスなど侵害の痕跡を示すもの)やTTPs(Tactics、Techniques、Procedures、攻撃者の攻撃パターンや特徴を指すもの)を元にAPTグループの帰属を特定することが難しくなっています。

参考記事:MITREの攻撃テクニックのみに注目するなかれ~Detection&Responseが効果を発揮するには“攻撃シナリオ”ベースの検知こそ重要

またAPTグループ自体分裂や再結成を繰り返したり、短期的に実行要員が変化していたりする可能性が伺えるなど、より特徴の判定が難しくなっています。

これまで日本では、APTの地域的特性(日本でしか見られない攻撃があるなど)が顕著であり、特定の攻撃手法への対策による効果が大きかった側面がありますが、上記の攻撃手法の多様化によりその傾向は失われていく可能性があります。

また、国際情勢の変化に応じて日本も自由で開かれたインド太平洋(FOIP)に向けた計画の表明やNATOとの連携などを行っていることから、こうした共同体への攻撃が日本にも波及するなどの可能性も懸念されます。

つまりAPTへの対策を考える上では、日本の組織はサイバー防御においてこれだけやっていればいい、というような方針は成り立たず、自社周辺のサプライチェーンを含めたリスクを棚卸し、コントロールする方針が必要になります。

標的型攻撃、APTの対策には官民を越えた情報共有が不可欠

続けて庄子は、APTの活動や対策にも影響を及ぼすと見られるサイバー関連の動向を取り上げました。

例えば中国において、2024年4月に中国人民解放軍の改革により組織編制が行われました。戦略支援部隊内からサイバー空間部隊及び情報支援部隊が独立して設立されています。現在でも中国政府と関連のあるとみられるAPTグループが複数存在しますが、この組織編制に応じて攻撃の活発化や変化が見られる可能性があります。

他にも日本では、2023年11月より特定社会基盤役務の安定的な提供の確保に関する制度に関して、特定社会基盤事業者が各省庁から指定・公開されています。特定社会基盤事業者に対して物理とサイバーの両側面でのリスク管理措置が求められていることからも、重要インフラのセキュリティがこれまで以上に重視されていることがわかります。

また、2024年6月からは内閣官房主導での能動的サイバー防御に関する有識者会議も実施されています。この議論が進むことにより、サイバー空間上における法執行機関の連携やサイバー攻撃抑止のための活動がより盛んになることが予想されます。

さらに庄子は2023年の「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」に参加した経験を踏まえて、まだまだサイバー被害情報共有の仕組みや関連制度に関して改善の余地があると述べました。

APTは明示的に侵害されたことが告知されるランサムウェアとは異なり、長期的に潜伏するなど運用者に気づかせないための工夫が施されていることがあります。また業務停止などにも繋がらないため、その被害が必ずしも公表されるわけではありません。つまり、実際に被害が起きていても、発見されなかったり共有されなかったりすることによって、被害が深刻化・広域化し続けていく可能性があります。

こうしたAPTの特性を鑑みると、特定の組織や業種に留まらない領域横断的な国際情勢の把握と、官民を越えた情報連携がAPT対策において不可欠と言えます。

各組織においてやるべきこと

庄子からは最後に各組織においてAPTへの防御におけるポイントが伝えられました。それは「把握する」ことです。

自社の資産を把握する

サイバーセキュリティの基本ですが、自組織内のデジタル資産が何であり、どこにあるのか、またどれくらい重要なのかを把握していなければ、守ることはできません。自社資産の棚卸と重要性を定義することが防御における第一歩となります。

運用状況を把握する

資産が把握できたら、それらの運用状況を把握する必要があります。クラウドであれば公開設定になっていないか、VPNのバージョンは最新版か、不要なRDPサービスが展開されていないか、ログが適切に保存されているか、バックアップが別保存されているかなど、自社の弱点となりうる領域がどのように運用されているか、を把握しそれらが侵害されるリスクに対する認識を持つことが重要です。トレンドマイクロの過去の事例でもリスクに気づいていないことによって侵害されたケースがほとんどでした。

なお、こうした侵害される可能性のある領域はアタックサーフェスと呼ばれますが、アタックサーフェスが膨大であることからリスク管理が十分にできないと感じる場合には、セキュリティソリューションを導入して管理を効率化することが推奨されます。

自社のビジネスに連なるサプライチェーンを把握する

APTのような高度なサイバー攻撃では、親会社・子会社・海外支社・取引先・サービス事業者などビジネスの中で関連する別組織が侵害されて自社に被害が及ぶケースも起こり得ます。関連会社のシステムの運用状況やセキュリティ状況を可能な限り把握し、侵害が起きた場合にどのような損失が起こり得るかを想定し管理していくことが必要になります。

また、上記にも記載しましたが、個人のメールアドレスなどが狙われるケースなども見られていることからプライベート用の端末などにおいても一定のセキュリティ対応が必要になることも留意しておくべきでしょう。実際にサイバー攻撃者グループ「Lazarus Group」は、LinkedIn・SlackなどのSNSやアプリケーションを悪用し、ターゲットに直接接触する手法を過去に行っています。

トレンドマイクロでは、今後も法執行機関との連携や情報共有の試みを推進しつつ、安全なデジタル社会の実現に向けて活動してまいります。