MITRE ATT&CKとは?~Detection&Responseが効果を発揮するには“攻撃シナリオ”ベースの検知こそ重要~

近年ますます注目の集まる、サイバー攻撃のフレームワーク「MITRE ATT&CK」。実際の攻撃テクニックの網羅性の高いデータベースとして、各社のEDRやXDR機能にも活用している例もありますが、使用方法を誤ると返ってアラート過多になるかもしれません。今回は、検知対応力を向上させるための攻撃テクニック情報の活用について考察します。

「MITRE ATT&CK」とは?

DXの浸透によるビジネスのデジタル依存度の高まりやテレワークの普及など業務環境の変化により、アタックサーフェス(攻撃対象領域)の拡大はどの組織においても共通課題となっています。セキュリティ担当者が気づかぬアタックサーフェス経由でサイバー攻撃者により侵入され、結果的にビジネス停止に繋がる事例も珍しくなくなってしまいました。

読者の方もご存じの通り、暗躍するサイバー攻撃者には多種多様な集団が存在し、用いる攻撃手法も様々です。従来は攻撃を観測したセキュリティ企業などが単独で観測できた範囲でIOC情報を公開し、公的機関なども注意喚起を行ってきましたが、より一連の攻撃の流れを網羅し、攻撃全体を把握するために非営利団体MITREにより開発されたのが「MITRE ATT&CK(以下、ATT&CK)」です。

参考記事:MITRE Engenuity ATT&CK®Evaluationsの活用方法と注意点

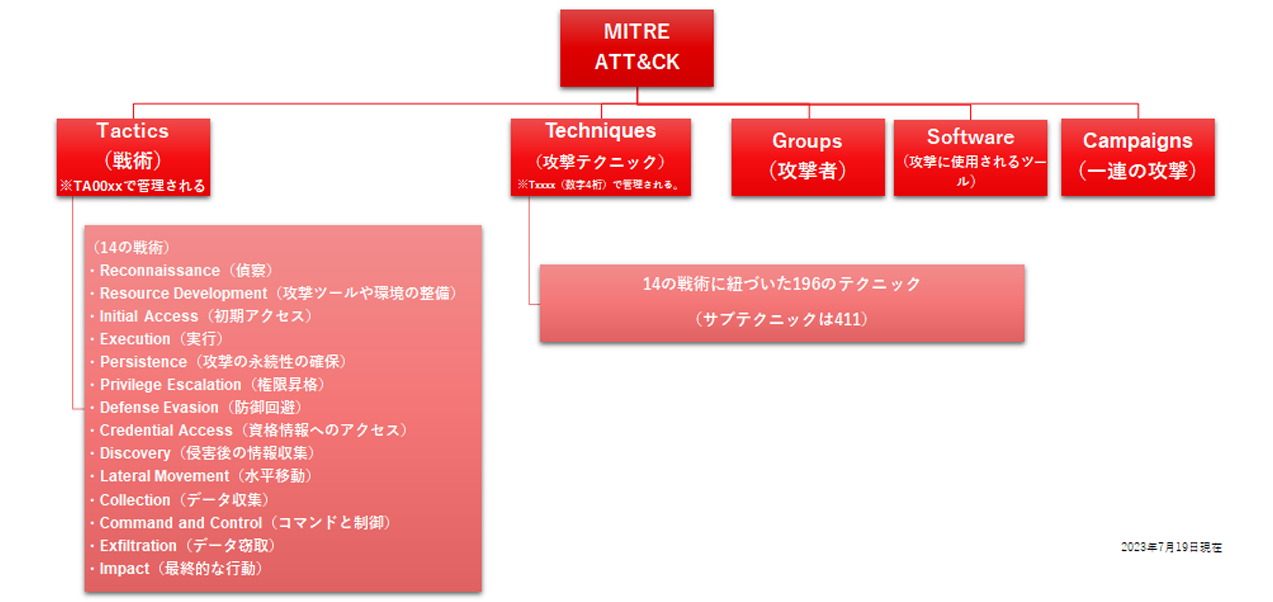

ATT&CKは、サイバー攻撃の流れと手法を体系化したフレームワークであるとも言えます。その構成要素として、Tactics(戦術:攻撃者の目的)、Techniques(使用する攻撃テクニック)、Groups(攻撃者情報)、Software(ソフトウェア ※攻撃に使用されるツール)が主な情報としてあり、Tacticsの各カテゴリ(攻撃の段階ごとに目的が細分化され分類されている)が以下のように存在します。

図1:ATT&CKの主な構成要素(Enterprise用フレームワークの場合。MITREの情報を基にトレンドマイクロが整理)

サイバー攻撃者にとって、組織ネットワークへの侵入は、計画立てられた様々な方法を用いた「上陸作戦」とも言えます。この「上陸作戦」で、攻撃者ごとに好んで使用されるツールや脆弱性、マルウェアなどと、その使用順序に関する情報をまとめたデータベースがATT&CKのポイントです。

攻撃テクニック(Technique)の検出がかえってアラート負荷に?

サイバー攻撃全体の流れを把握し、攻撃の段階(どこまで侵入されたのか等)を分析するのに有効とされるATT&CKですが、攻撃者の技術的洗練性が発揮されるのが攻撃テクニック(Techniques)であるため、このポイントに注目が集まりがちです。「●●のソフトウェアのゼロデイ脆弱性をついて従業員のパスワードを盗んだ」、「Windowsの●●の処理プロセスのバグを利用し、権限昇格を行った」などの細かい手法が良く議論されるのは、こうした背景もあると思われます。

今後の攻撃を防ぐために、識者の間で攻撃テクニックについて議論がなされること、それ自体は悪いことではありません。しかし、多くの組織や企業のSOCにとって重要なことは「細かい手法はともかく、サイバー攻撃者の攻撃意図を挫き、ビジネスへの悪影響を最小限におさえること」です。この大目的に立った場合、細かい攻撃テクニックと照らし合わせた検出を追い続けても、攻撃の全体像はつかみづらくなってしまうでしょう。

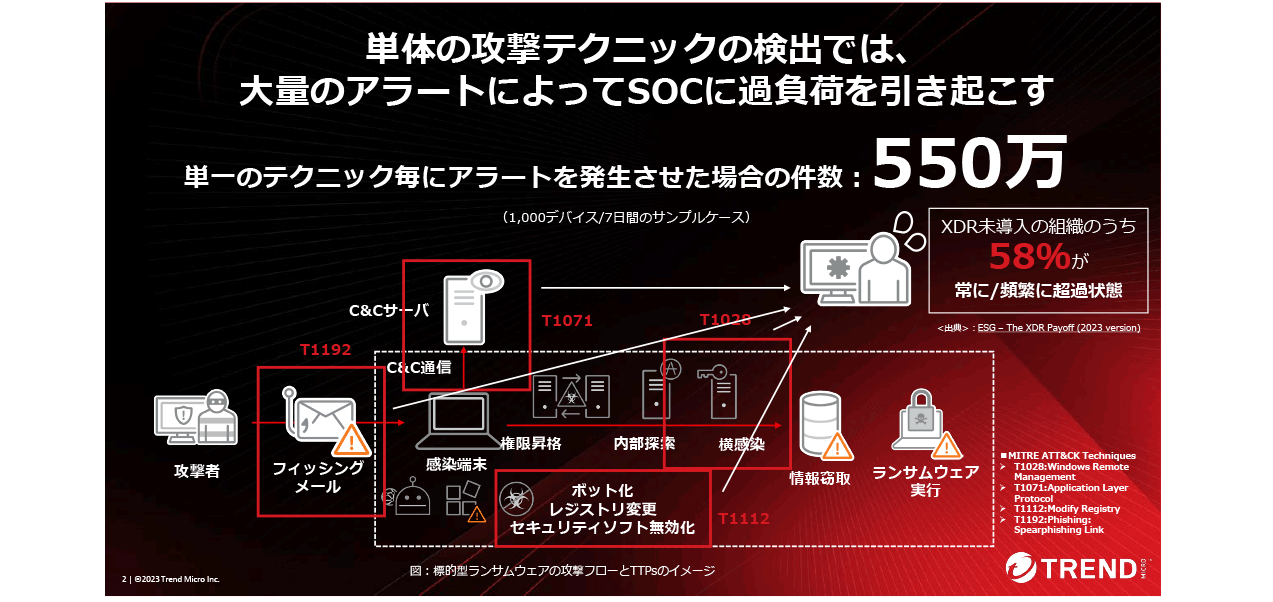

また、昨今では、EDR(Endpoint Detection and Response)などのセキュリティソリューションでも、検知したイベントをATT&CKと照らし合わせてマッピングして表示する機能が搭載されているものもあります。しかし、単一の攻撃テクニックごとにアラートを発生させた場合、それは膨大なアラート量となり、かえってSOCの業務負荷を高めてしまうことにもなりかねません。実際に、当社が実際の顧客環境で検証したケース(1,000デバイス/7日間のサンプルケース)では、単一の攻撃テクニック毎にアラートを発生させた場合の件数は、550万件にも上りました(図2)。1日当たり約78万件のアラートを処理することになる計算で、これを毎日処理するのは至難の業と言えます。

攻撃者目線に立った「攻撃シナリオ」ベースの検知体制を

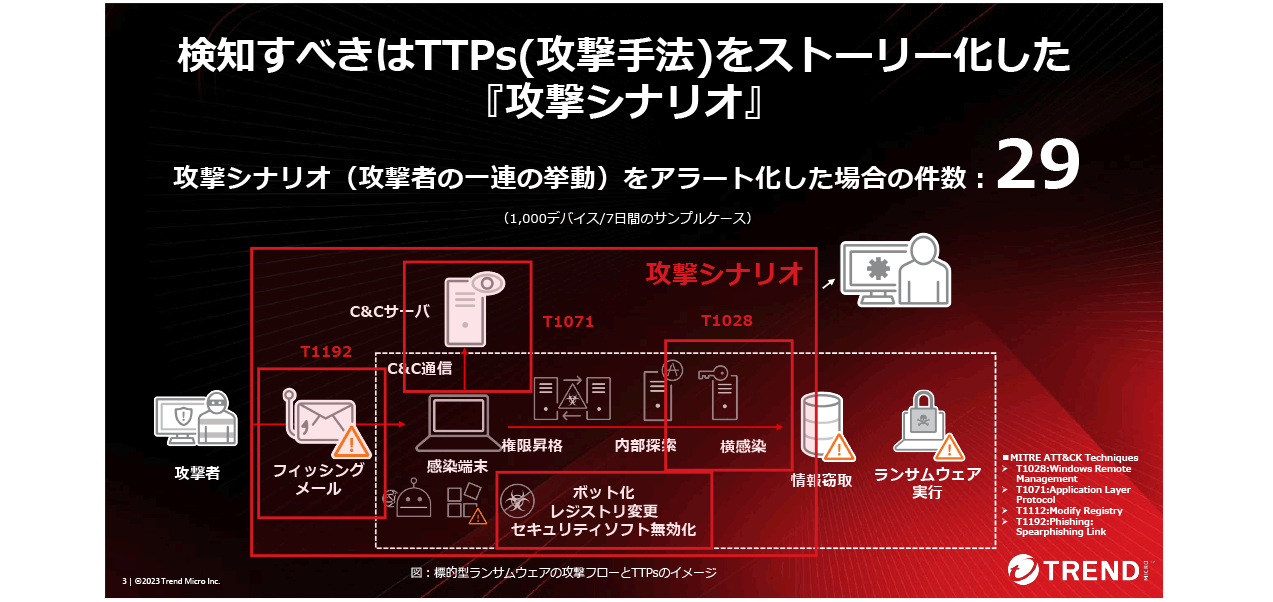

ここで重要となるのは、「TTPs(Tactics(戦術)、Techniques(技術)、Procedures(手順))」をストーリー化した「攻撃シナリオ」ベースの検知体制の整備です。「攻撃者の目線」に立ち、一連の挙動をアラート化して本当に対処が必要なアラートを選別する方法です。

冒頭で述べたように、サイバー攻撃は複数の攻撃テクニックの組み合わせで構成されています。この組み合わせによって攻撃の可能性が高いかどうかを判断できるセキュリティソリューションによって、無駄なアラートの頻発を抑制することができます。実際に、先の検証においても攻撃シナリオをアラート化した場合、550万件のアラートが29件にまで絞り込むことができました(図3)。

この観点に立った場合、効果的に脅威の検知と対応を行うためのセキュリティソリューションを選択するポイントとして、以下の2点が挙げられます。

・サイバー攻撃はあらゆる経路から侵入し内部活動を行うため、XDR(Extended Detection and Response)などログやテレメトリ収集のためのセンサーが広く、かつ相関分析が可能なソリューションを備えたものを選ぶ

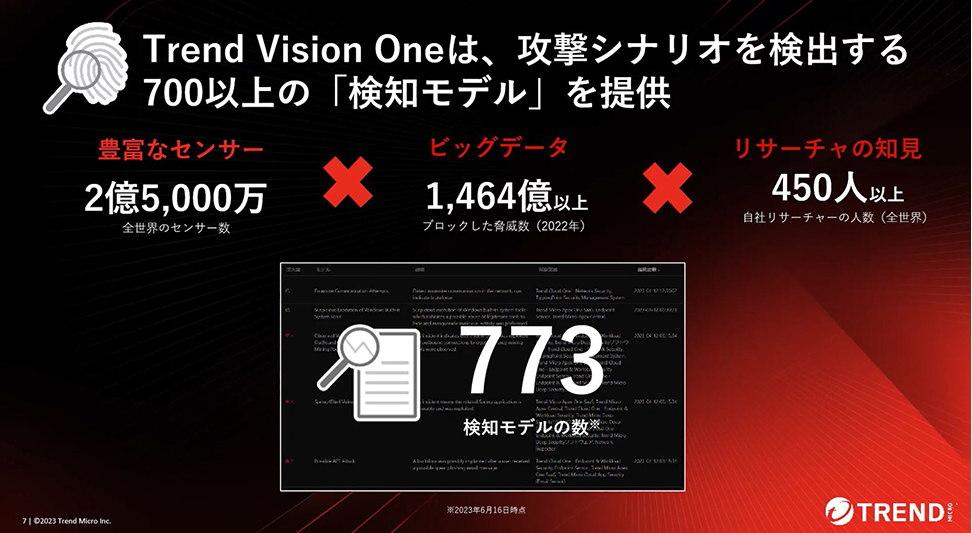

・「攻撃シナリオ」ベースの検知モデルを多く備えているセキュリティソリューションを選ぶ。そのための脅威情報の蓄積や脅威分析能力を備えたセキュリティ企業かどうかを見定める

参考:トレンドマイクロ セキュリティブログ

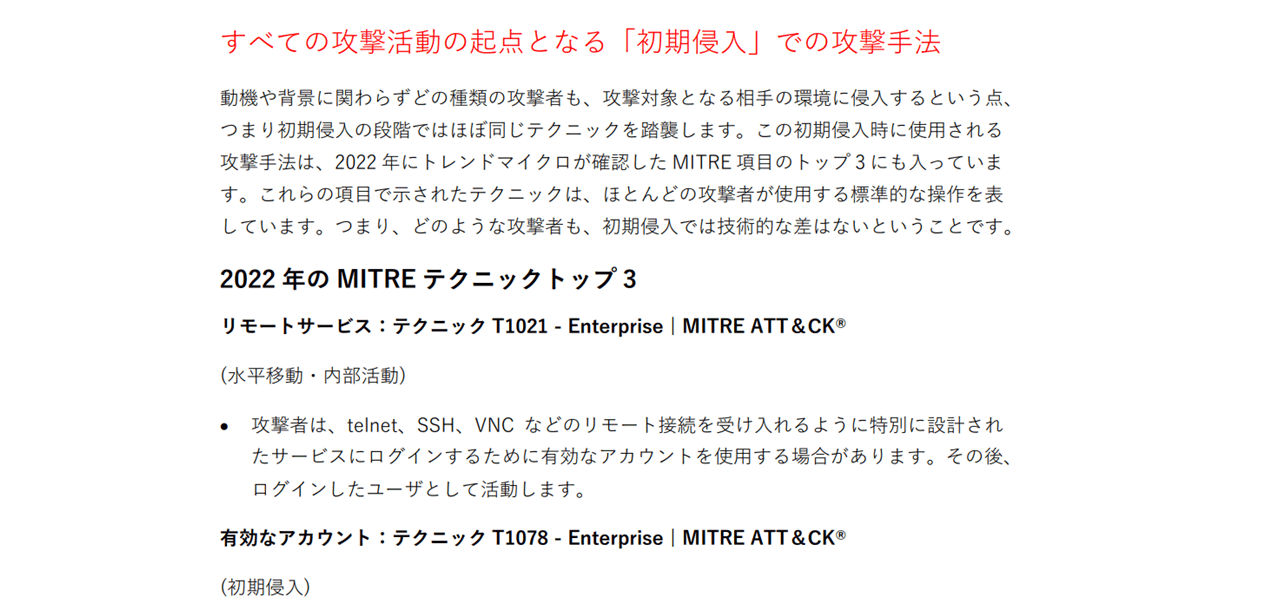

またセキュリティ企業によっては、その企業で観測した攻撃テクニックのうち、各攻撃で確認された最も多いものについて注意喚起を行っています(画面参照)。こうした情報を利用して、自社の環境における攻撃の可能性について照らし合わせて分析することもできるでしょう。

画面:2022年に観測したMITREテクニックのトップ3についての言及(トレンドマイクロ「2022年サイバーセキュリティレポートより」)

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)