DMARC認証をすり抜けるフィッシング攻撃メールの手口を分析

多くの企業で、なりすましメールへの対抗策であるDMARCの導入が進んでいますが、DMARCが有効なメールが必ず無害とは限りません。今回は、DMARC認証をすり抜けるフィッシングメール攻撃の手口と対策を紹介します。

自組織のドメインを、なりすましの対象としてフィッシングの悪用から守るためには、DMARC(ディーマーク:Domain-based Message Authentication, Reporting and Conformance)の導入が有効とされています。また、Google、Microsoft、Appleなどの主要メールプロバイダではガイドラインの更新を行い、メールの一括送信者に対してはDMARC、SPF、DKIMを設定していないドメインからのメールに対し、受信拒否やスパムフォルダへの振り分けを行うことがあると規定しており、DMARCの導入を進める組織が増えています※。

※Googleの場合(Gmail)、一括送信ではないメール送信者には、SPFまたはDKIMによるメール認証方式の設定を求めています。

DMARCとは、送信ドメイン認証技術のひとつであり、メールに表示された送信元ドメインを検証して、正規ドメインからのメールかどうかを認証するものです。認証に成功する(「pass」)と、メッセージは受信者に送信されます。認証に失敗する(「fail」)と、事前に設定したポリシーにしがって、「none(なし:メッセージは配信される)」、「quarantine(隔離:メッセージはスパムフォルダに配信される)」、「reject(拒否:メッセージは配信されない)」のいずれかの処理が受信者側のメールサーバで判定・処理されます。

なりすましメールを防ぎ、フィッシングメールなどの被害を抑止するDMARCは、メールの認証技術として有効な対策です。しかし、この認証だけに頼った守り方では安心とは言えません。今回は、トレンドマイクロで観測したフィッシングメールの手口と対策について、以下に解説していきます。

今までも、正規のメールプラットフォームを悪用したフィッシングメールは世界中で送受信されており、今回観測したメールプラットフォームに限りません。しかし今回は、DMARC認証をdmarc=passとして処理される日本国内有数のメールプラットフォームサービスであったため、攻撃者はこれを逆手に取り悪用することで、より多くの対象者にフィッシングメールを受信させたい意図があったと推測されます。

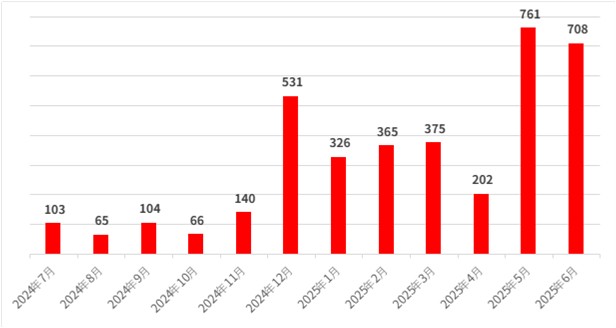

2025年6月から過去1年に遡り、X社のドメインから送信されたフィッシングメールの特徴に基づき調査を行った結果、上記グラフにあるとおり2025年に入り急激にメールの検知数が増加しています。2024年末頃から悪用が急増しており、増減はあるものの、2025年5月から6月にかけて増加傾向があると言えます。これらのメールの送信先は、主に世界中の企業を対象としており、日本国内に対する送信数はそれほど多くありませんでした。しかし、他のフィッシングメールの事例と比較しても注意すべき共通点も多く見られ、以後も注視する必要があります。

特に、SPF、DKIMやDMARCが全てPassなら信用できるメールであると処理するような組織の場合、今回のような正規のメールプラットフォームから送信される不正メールもあることを理解して、受信時のセキュリティ対策をしておく必要があるでしょう。

<関連記事>フィッシングメールの攻撃動向を解説

観測されたフィッシングメールの特徴

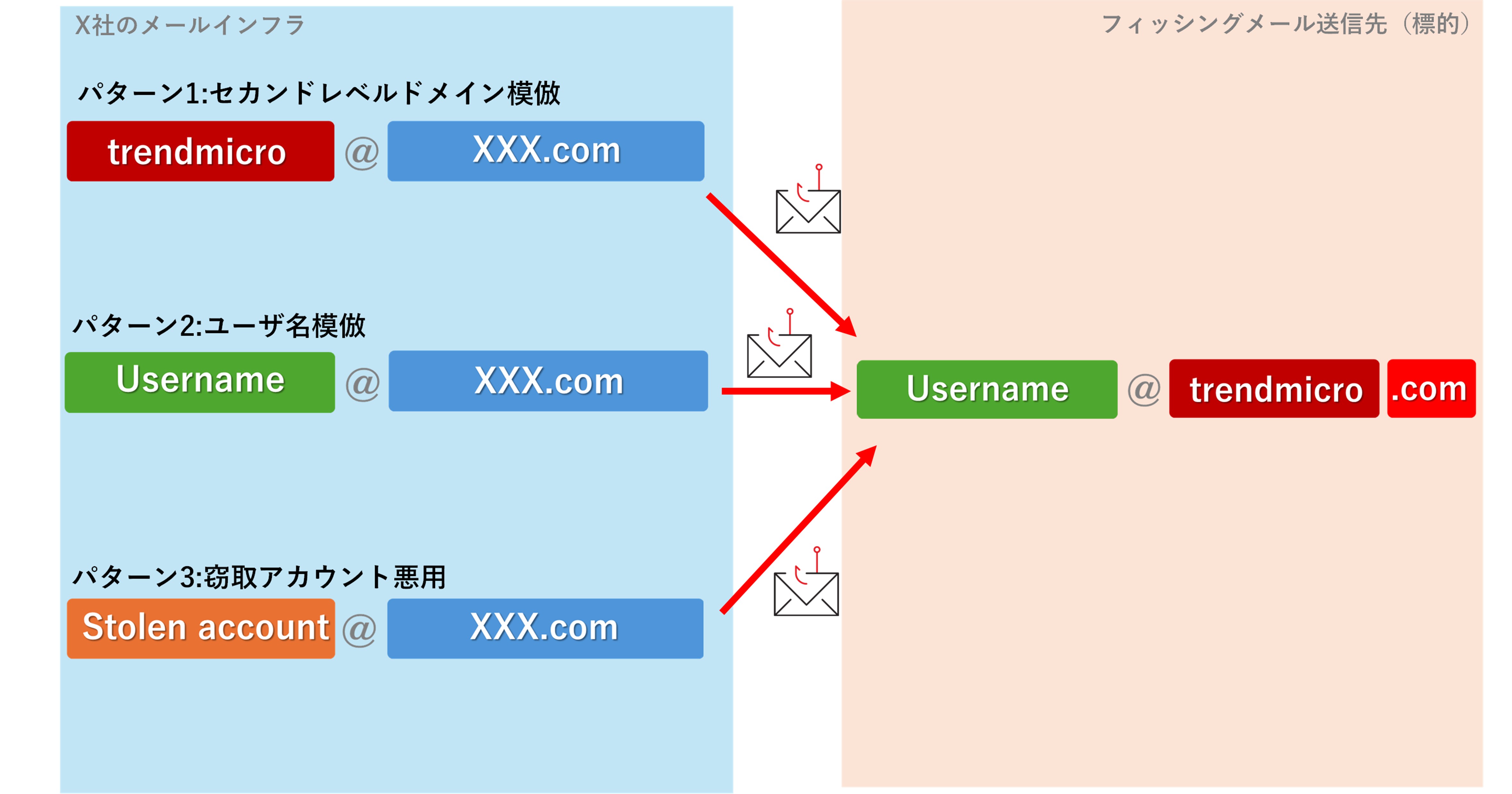

今回観測したフィッシングメールでは、いくつかのメール送信パターンを確認しています。最も特徴的なパターンとしては、送信先(攻撃対象)のメールアドレスにおける、セカンドレベルドメイン※またはサードレベルドメインの組織名を表す文字列をX社のアカウント名として設定することで、受信者の組織との関連性を装う攻撃の狙いが伺えました(パターン1)。その他、送信先のユーザ名と同一のアカウント名とする場合(パターン2)や、何らかの方法で窃取したと推測される正規アカウントからフィッシングメールを送る攻撃も確認されています(パターン3)。

※セカンドレベルドメイン:インターネットドメイン名を構成する要素のうち、ピリオドで区切られた右から2番目にある要素。「example.co.jp」の場合、セカンドレベルドメインは「co」。

同一条件にて探した結果、メールを捕捉することができ、特徴について詳しく調査することができました。フィッシングメールの件名や本文内には、送信先のユーザ名や組織名(セカンドレベルドメイン、サードレベルドメイン)が含まれており、ユーザが受信した際にURLを開くよう、正規メールに偽装していると考えられます。

メールのヘッダー情報を確認したところ、メール送信ドメイン認証技術であるSPF、DKIMやDMARCはいずれもpassとなっていました。今回観測されたフィッシングメールでは、正規メールプラットフォームを利用して送信されているため、送信者ドメイン認証違反によって捉えることが出来ないメールでした。

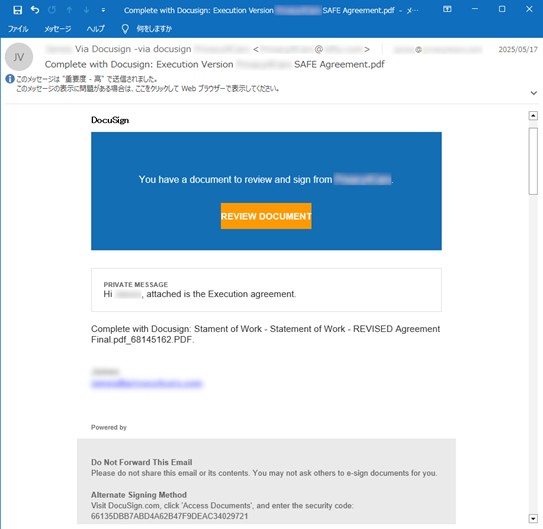

観測したメールは、電子署名サービスDocusignを騙る内容であり、「REVIEW DOCUMENT」のボタンがハイパーリンクとして動作します。メールの件名および本文からはPDFファイルの閲覧が可能であると見せかけ、実際にはフィッシングサイトへのリダイレクトが開始されます。

フィッシングサイトから見える不審な挙動

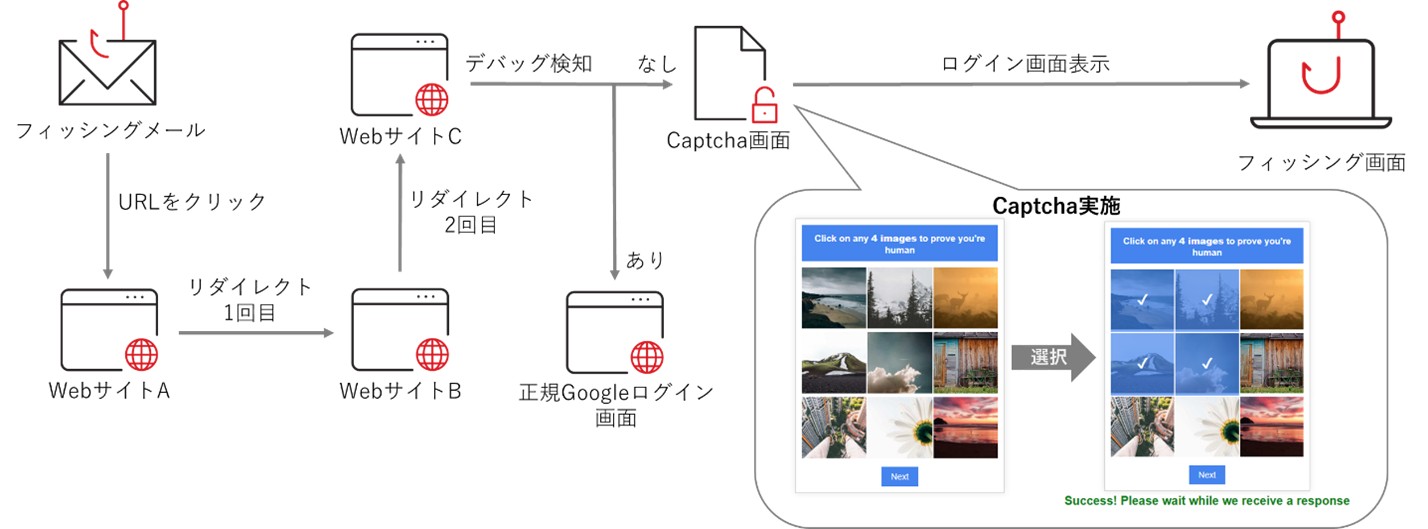

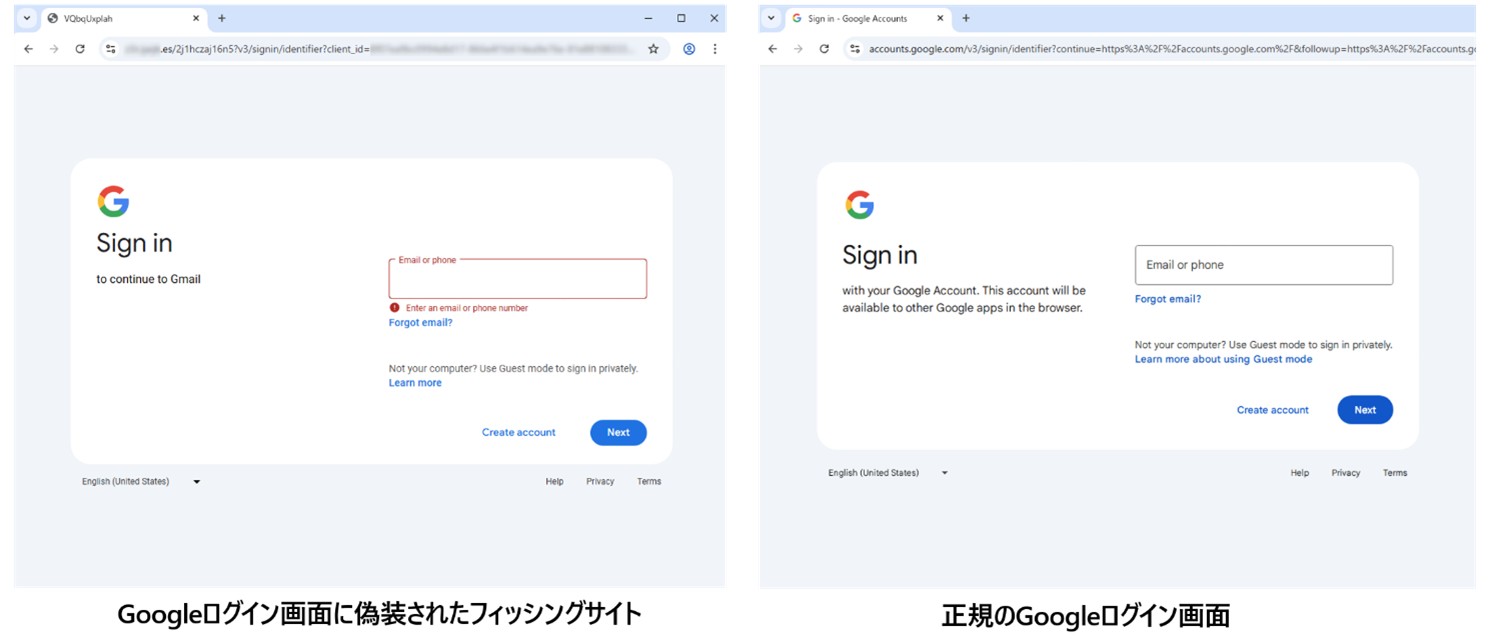

フィッシングメールに含まれるハイパーリンクをクリックすることで、リダイレクトが複数回行われ、CAPTCHA画面の操作の後に、正規のGoogleサービスに酷似したログイン画面が表示されます。CAPTCHAは簡単な質問となっており、「Click on any 4 images to prove you’re human(ボットではないことを証明するために、画像をどれでも4つクリックしてください)」と、表示された数字の数に合わせ、画像を複数枚選択する仕組みでした。

このCAPTCHAは、サンドボックス解析などにおける検査目的でのWebアクセスを回避する目的があると考えられ、アクセス時に不審さを評価する仕組みでは正しく評価できない恐れがあります。また、CAPTCHA画面へのアクセス時にデバッグツールや開発者モード画面などが起動している場合も、攻撃者の用意したフィッシングサイトへとたどり着くことはありませんでした。デバッグが検知された場合、正規のGoogleサービスログイン画面へとリダイレクトされます。

CAPTCHAのチェック成功後は、Googleログイン画面を模倣した攻撃者が用意したフィッシングサイトにアクセスされます。表示される画面には、CAPTCHAページアクセス時のURLに含まれたメールアドレスが自動で入力されていました。その後、アクセス時に自動でログイン処理が開始され、存在するGoogleアカウント(メールアドレス)による処理であった場合はGoogleアカウントのパスワードの入力が求められます。存在しないアカウントであった場合はエラーメッセージが返されます。

ログイン処理の動作から、攻撃者が用意したフィッシングサイトでは、裏側で実際にログイン試行を中継するプログラムが動作していると考えられます。ユーザが気づかずにパスワード入力、多要素認証の確認まで進んだ場合(後述)、攻撃者のフィッシングサイトを展開しているサーバにてログイン認証が成功し、ユーザのアカウントへログインされてしまうことが想定されます。

この動作は単純なフィッシングによる認証情報の窃取ではなく、Adversary in the middle(AiTM)と呼ぶ中間者攻撃の手口を用いるフィッシングです。AiTM攻撃において、フィッシングサイトは、ユーザと正規サイトのあいだの通信を中継するプロキシサーバとして動作します。ユーザがフィッシングサイトとは気づかずにIDであるメールアドレスやパスワードを入力すると、フィッシングサイトは入力内容をそのまま正規サイトへリクエストします。続いてフィッシングサイトは、正規サイトからの多要素認証の要求をユーザに転送します。ユーザが多要素認証に成功すると、認証済みのセッションcookieを攻撃者は取得します。

これらのプロセスを経ることで、攻撃者はターゲットとなる被害者の認証情報に加え、ログイン成功によるセッション情報を取得することが可能となり、継続的にアクセスされてしまう恐れがあります。

フィッシングメールは、そもそもユーザの手元に届かせない(受信ボックスに入れない)ことが重要ですが、もし届いてしまった場合に、ユーザが疑いを持って対応できることも重要です。疑いを持つことで、不審な添付ファイルやURLに気づける可能性が高まり、万一フィッシングサイトを開いてしまっても、認証情報の入力を回避できる可能性も高まります。法人組織においては引き続きフィッシングメールの注意喚起と訓練による、ユーザの危機意識を醸成していくことが重要であると言えます。

前述したように、攻撃者は認証情報を盗むために、DMARCやCAPTCHA機能、デバッグ検知などの様々な検知回避の方法を考えたうえでフィッシングメールによる攻撃を行っています。従来のメール対策のみでは、昨今のメール攻撃においてすり抜けてしまう可能性が高まっています。さらにメール対策を強化するための方法として、次に相関インテリジェンス機能を紹介します。

相関インテリジェンスを利用したプロアクティブなメール対策

トレンドマイクロが提供しているメールセキュリティ「Trend Vision One - Email and Collaboration Security™」、「Trend Micro Cloud App Security™」、そして「Trend Micro Email Security™(TMEmS)」では、相関インテリジェンスという検出能力を強化する機能を提供しています。この機能ではメールの情報を様々なシグナルから相関することで、フィッシングなどの不審なメールを、より強力に捕捉することが期待できます。

相関インテリジェンスは「セキュリティリスク検出」と「異常設定検出」の2つの機能により構成されています。セキュリティリスク検出は、トレンドマイクロにて検出ロジックやチューニングを行っています。異常設定検出では、利用企業の各環境においてルール作成や検知有効化を個別に設定できます。

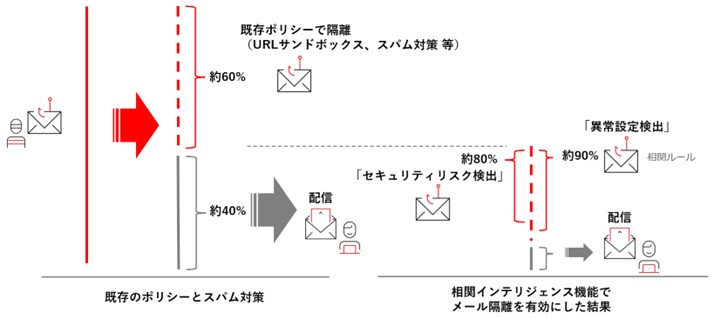

今回のX社のメールインフラ悪用のケースとは別に、実際のメール送受信環境にて相関インテリジェンス機能の有効性の確認を集計した結果、次のような検出率が期待できることが分かりました。セキュリティリスク検出と異常設定検出のどちらも有効とした場合は、既存の対策では検出が困難であったメールのうち約90%を捉え、検出が可能でした。

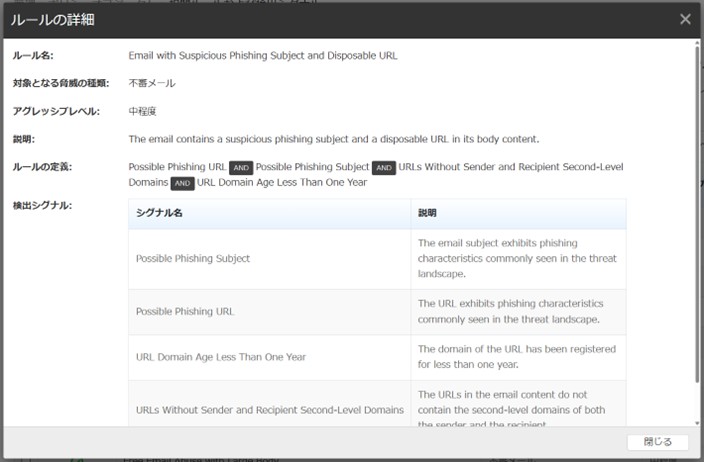

相関インテリジェンスによる検出を確認したい場合、次のような画面で、実際のフィッシングメールの検出状況を確認できます。この検証において検知したとある不正メールは、よく知られたショッピングサービスのアカウントに「異常なログインを検出した」という内容で、緊急性をあおって受信者を心理的に揺さぶり、フィッシングサイトのURLに誘導して認証情報を入力させようとするものでした。

この相関ルールは4つの検出シグナルで構成されています。4つの検出シグナルがAND条件で構成されており、すべての条件に合致した際に不正メールが検知されます。特に、「メッセージ内に記載されたURLで利用されるドメインが1年未満であること」、「送信者また受信者のセカンドレベルドメインが含まれていない場合に検知する」、これらの検出シグナルの組み合わせは、昨今の流行しているフィッシングメールに対して有効に働くことが期待できます。

一つ一つの条件のみでは過検出の可能性を高めてしまいますが、このような条件を組み合わせた相関ルールによって、スパム検出やWRS(Webレピュテーションサービス)による仮想アナライザ機能の検出を巧みにすり抜ける不正メールを捉えられる可能性が高まります。

検知するルールの検知ロジックについては各ルールの詳細画面で確認することができます。これらのルールの有効性を検討のうえで、隔離や削除、あるいはメールが届かないことを懸念する場合は、件名や本文にスタンプや警告メッセージを挿入するなど、ユーザへ注意を促すことで、フィッシングメールの被害を防ぐことが可能です。

今回ご紹介した正規メールプラットフォームを悪用したメールでは、「対象の組織のセカンドレベルドメインが件名に入る」、「誘導されるフィッシングサイトのURLは送信者および受信者のドメインではない」、「フィッシングで悪用される不審な件名」である条件に加え、カスタム検出シグナルにて「特定ドメインからの送信」の4種類の検出シグナルを組み合わせることで検出が可能になることが期待できます。このように、組織の環境や、外部の脅威にあわせたカスタムルールを作ることで、脅威の流行を捉えるメール対策が可能となります。

カスタム検出シグナルは、相関インテリジェンス機能において一部のキーワードや日数の設定が可能なシグナルです。本機能は2025年4月にカスタマイズ機能が追加され、ユーザ環境に応じた、特定のメールを検出できる設定が可能となりました。導入時期によって隔離あるいはログ記録のみ(インターセプトしない)のいずれかが選択されている場合があるため、設定されている内容を確認する必要があります。

クラウド化が進み、便利になる反面で、フィッシングサイトに騙され、ユーザの認証情報が攻撃者の手に渡った場合は大きな被害を生む可能性も高まっています。流行するフィッシングの特徴を理解し、環境にあわせた対策を事前に検証、設定することが重要です。

<関連記事>

・フィッシングメールの攻撃動向を解説

・なぜEDRでは不十分?脅威の半数以上を占める不正メールを可視化するXDRの有効性

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)