日本を狙う標的型攻撃に立ち向かうために、知っておくべき5つのこと

「●●の国からサイバー攻撃が行われた」などのニュースを、よく見聞きしませんか?数年前は「どこか遠い国の話」と思う方も多かった国家が背景にあるサイバー攻撃―。実際は日本の企業に向けた攻撃も存在します。今回は過去数年間の当社の調査内容を交えた「日本を狙う標的型攻撃」について解説します。

2022年後半は、日本国内の公的機関から「標的型攻撃」に関する主な注意喚起が2度公開されました。改めて現在の日本を狙う標的型攻撃の概要を理解いただき、本記事を各組織での対策の再点検に活用をいただければ幸いです。

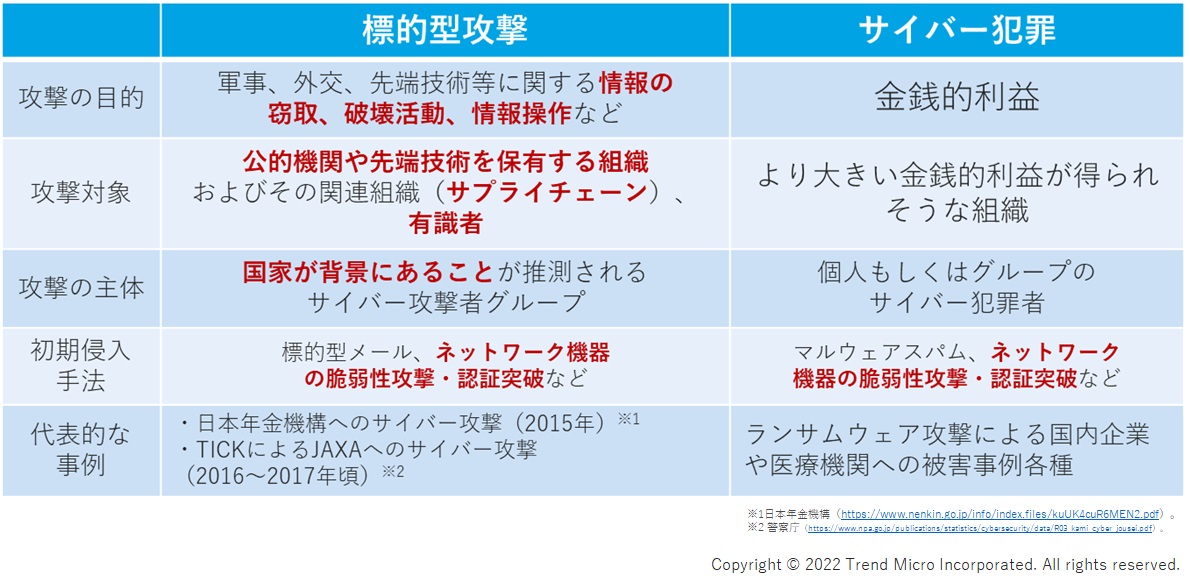

一番大きな違いは、攻撃の目的です。一般的なサイバー犯罪では、金銭的利益を目的としているものがほとんどです。現在の実例で最も分かりやすいのは、ランサムウェア攻撃です。ランサムウェア攻撃は、組織のネットワークに侵入して、内部のデータの暗号化を行ったり、事前に盗み取った情報の暴露を材料に、被害組織を脅す行為です。攻撃者にとっては、より多くの金銭を得られる攻撃対象であれば良いため、侵入できる可能性がある組織であれば、対象組織がどこであろうと攻撃を行います。結果的に侵入先が医療機関であったり、自動車関連の企業であったりすると、メディアなどでも注目されます。

これに対して標的型攻撃は、「情報窃取、破壊活動、情報操作」が主目的であるため、攻撃者にとっては、その攻撃対象でなければならない理由があります。加えて、標的型攻撃は、国家が背景にあると推測されるサイバー攻撃者グループによるものであるため、攻撃対象に対してリソース(金銭や人材)をかけて継続的に攻撃が行われる傾向があります(一般的なサイバー犯罪では、金銭をすぐに得られそうにない相手(攻撃の工数がかかる相手)であれば、諦めて別の攻撃対象を探すわけです)

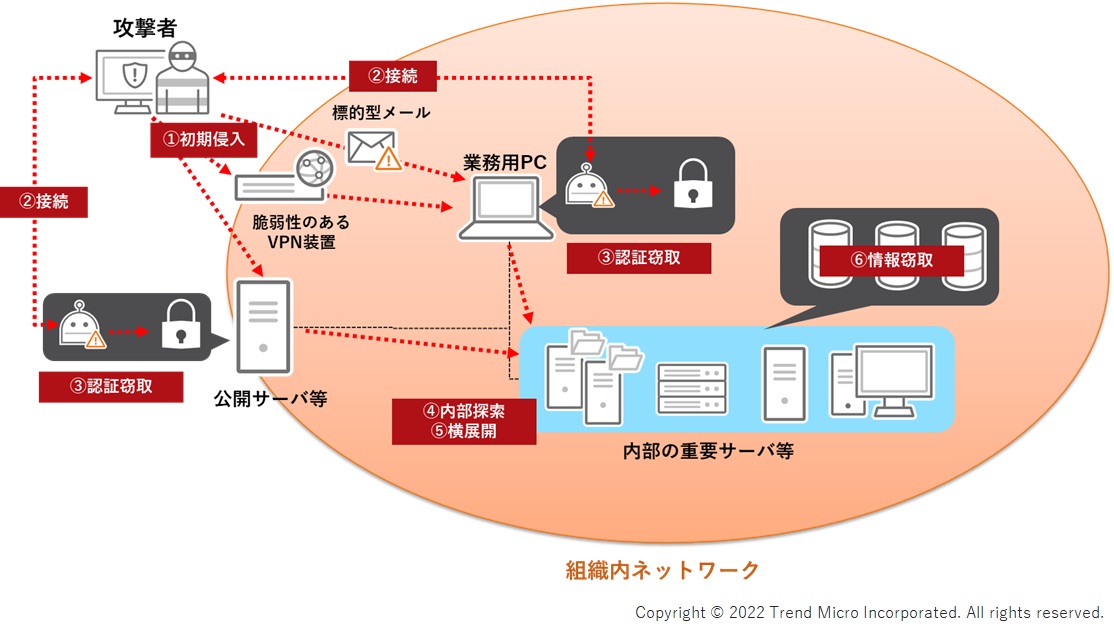

目的の異なる両者ですが、実は近年は、初期の侵入方法や侵入後の内部活動の方法は似てきています。従来は、高度な攻撃とされた標的型攻撃の手口が数年後にサイバー犯罪にも悪用されるケースが多かったのですが、現在はほとんどタイムラグがなく同様の手法が用いられています。具体的には、初期侵入方法では、マルウェアを添付した標的型メールに加え、企業のVPNなどネットワーク機器の脆弱性を狙ったり、意図せずインターネットに公開していたサーバなどから侵入されてしまうケースが散見されます。

また、侵入時(認証窃取など)やその後の内部活動(最初に乗っ取ったPCから別のPCに移動したり、目的のデータを探索する行為など)の方法においても、Windows OSの標準機能やシステム管理者用のツールを用いるなど(後述する「環境寄生型の攻撃」と呼ばれるもの)、この点も両者の特徴は似ているのが最近の特徴です。

「アトリビューション」ってなに?

自社に関係あるの?

最近は、サイバー攻撃に紐づいて、「アトリビューション」という言葉もよく聞かれるようになりました。アトリビューション(Attribution)は、日本語に訳すと「帰属」や「属性」という意味です。IT業界、特にWebマーケティング分野では「Webサイトの訪問者が行った購入などのアクションに対して、広告やブログ記事など何がどれほど貢献しているのかを測る(この場合、購入者はどのような情報を好むのか属性を知る)」ことを指します(現在では、「アトリビューション」と単純にネット検索するとこちらの方が多く表示されます)。

サイバーセキュリティにおけるアトリビューションは、もう少し直接的な意味で使われ、「攻撃の痕跡や、攻撃者の意図・動機・能力を分析し、攻撃グループの特定や特徴を解明するプロセス」を意味します。「警察なら分かるが、民間の組織にアトリビューションなんて必要ないでしょう?」と思われた方もいるかもしれません。もう少しわかりやすく、アトリビューションの目的を分解してみましょう。

① 攻撃者の目的を知ることでよりプロアクティブな防御につながる

② サイバー攻撃に関連する人物の訴追などにより、対処・調査能力を示し、さらなる攻撃への抑止力とする

③ 攻撃グループの詳細と関連する国家を非難し、さらなる攻撃への抑止力とする

④ サイバー攻撃が許容できないものであるということを示し、国際社会における模範・慣習などを醸成する

アトリビューションの目的は、大きく分けると上記の4つに分けることができます。

②~④は、警察や国などが行っており「パブリックアトリビューション」と呼ばれる活動で、記憶に新しいところでは、2022年10月に金融庁、警察庁、内閣サイバーセキュリティセンター(NISC)が連名で公開した、標的型攻撃者グループ「Lazarus Group(ラザラス グループ)」に関する注意喚起が挙げられるでしょう※。この事例では、「暗号資産関連企業及び取引所」を狙った金銭を目的としたサイバー攻撃である点が注意喚起されています。攻撃者の背景にある組織の意向を汲み「莫大な暗号資産を保有する組織・企業を継続的に狙っている」という点から、やはり一般的なサイバー犯罪とは一線を画すと言えるでしょう。

※参考:金融庁『「北朝鮮当局の下部組織とされるラザルスと呼称されるサイバー攻撃グループによる暗号資産関連事業者等を標的としたサイバー攻撃について(注意喚起)」の公表について』(2022年10月14日)

多くの民間企業にとっては①が重要です。自社を攻撃してくる攻撃者の目的を知り、社内の情報資産のうち、どれが狙われているのか知ることができれば、どの部分のセキュリティ対策を行うべきかなど優先度を決めることができるからです。

実際には、使用された遠隔操作ツール(RAT)などのマルウェアや通信先の情報などを解析し、攻撃者のTTPs(Tactics:戦術、Techniques:技術、Procedures:手順)を把握するという手順になりますが、多くの場合は数多くのサイバー攻撃によるインシデントを対処しているセキュリティ会社などに助言を求める形が多いでしょう。

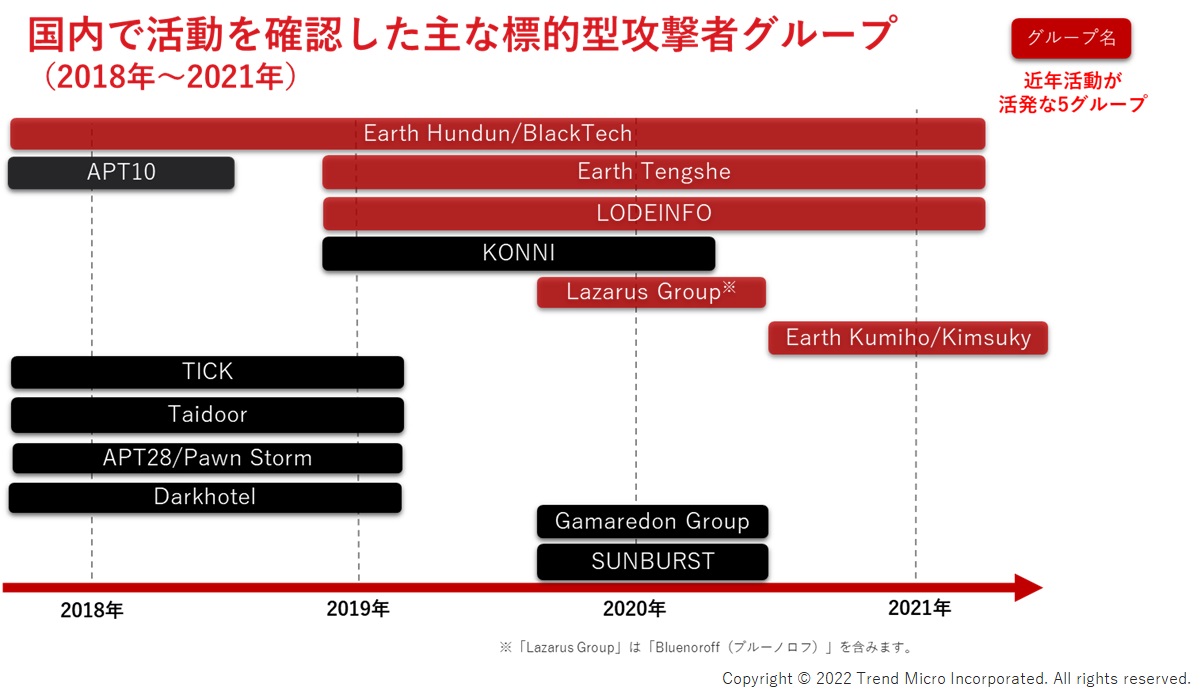

※ 攻撃者グループ名は、当社での呼称およびMITRE社が公開するサイバー攻撃情報フレームワーク「ATT&CK®」の記載名を併記しています。一部、特定の攻撃者グループ名に紐づけるほどの確証がないケースは、便宜的に遠隔操作ツール(RAT)など攻撃ツールの名称を攻撃者グループ名としています。「Lazarus Group」は「Bluenoroff(ブルーノロフ)」を含みます。

細かい名称がたくさん並んでいますが、この1つひとつが標的型攻撃者グループ名です。当社のようなセキュリティ会社が、各インシデント事例で見つけたマルウェアや侵入経路の情報などから、過去に確認されたグループとの紐づけや新規のグループと考えられるのか、などを整理しています(グループによっては米国の司法省などから訴追を受けているものも存在します)。

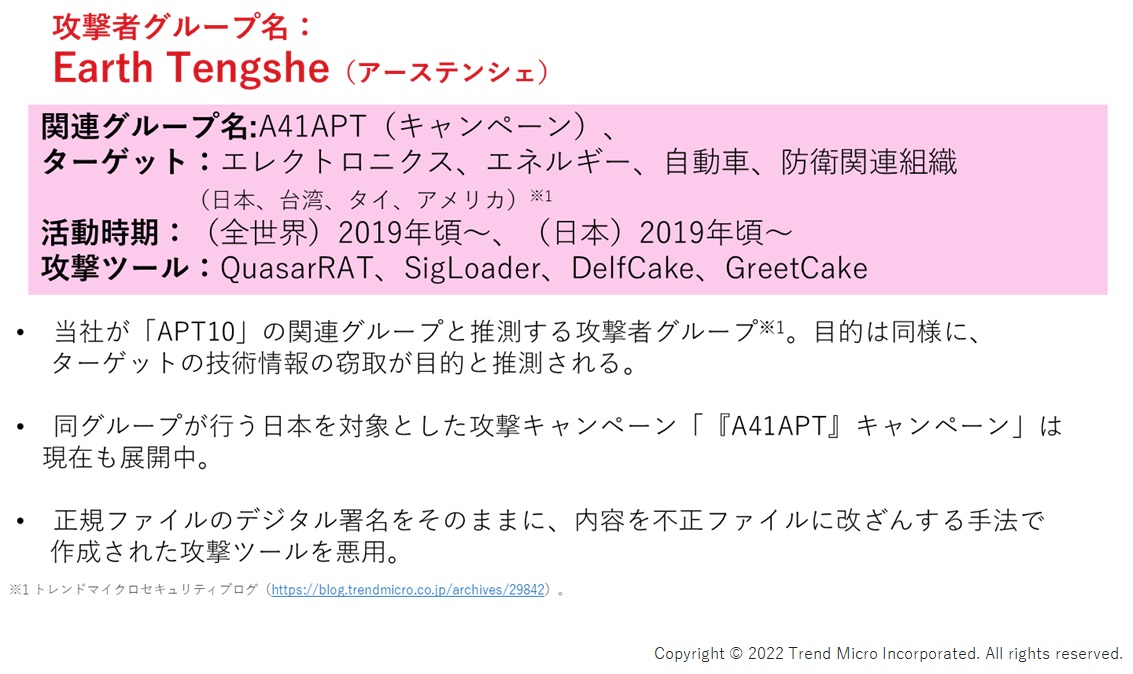

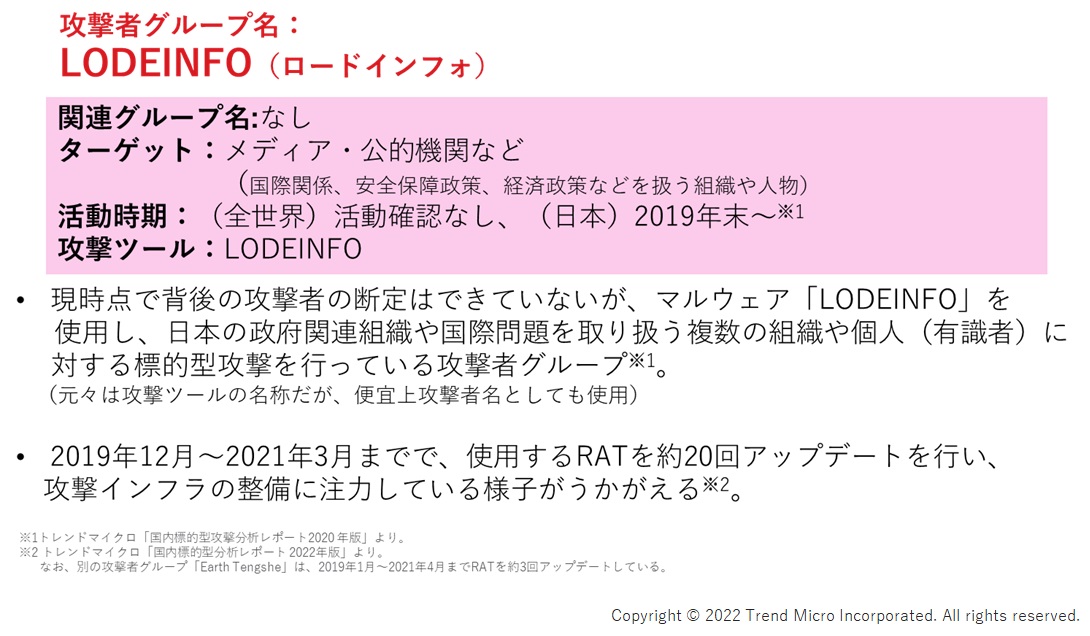

参考までに、2021年の活動が活発であった標的型攻撃者グループである、

「Earth Tengshe(アーステンシェ)」と「LODEINFO(ロードインフォ)」の概要を見てみましょう。

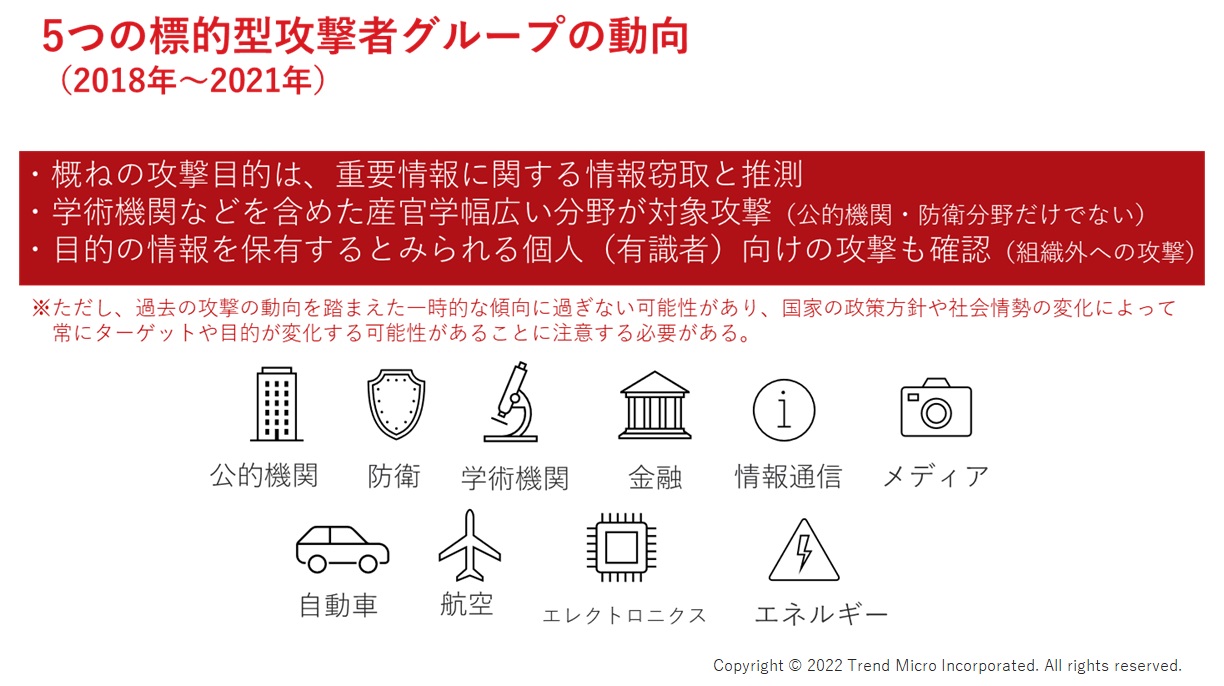

個々の攻撃者グループの狙いは様々ですが、2グループの概要をご覧いただいただけでも、

「標的が公的機関・防衛関連組織だけではない」ことをご理解いただけたのではないでしょうか?

なお直近の2年間で、国内向けの活動が活発だった5つ標的型攻撃者グループの動向※は、以下の通りです。

※5つのグループ:Earth Hundun/BlackTech、Earth Tengshe、LODEINFO、Lazarus Group、Earth Kumiho/Kimsuky

他の地域への標的型攻撃では、社会情勢にもよりますが、ランサムウェアやワイパー型マルウェアを使った「破壊活動」などが伴うこともあります。ただ、日本の場合は「重要情報の窃取」が主目的のようです。また、学術機関などを含めた産官学幅広い分野が攻撃対象であることに加え、重要情報を保有するとみられる個人(有識者)にも攻撃が行われている事実があります。この点は、2022年11月に警察庁・内閣サイバーセキュリティセンター(NISC)から発表された注意喚起でも明言されており、公的機関としても危機感をいただいている状況といえるでしょう※。

※警察庁・内閣サイバーセキュリティセンター『学術関係者・シンクタンク研究員等を標的としたサイバー攻撃について(注意喚起)』(2022年11月30日)

他人事ではない「標的型攻撃の侵入手口」とは?

さて日本における標的型攻撃のターゲットについてご理解いただいたところで、もう1つ「標的型攻撃が他人事では済まされない」理由があります。以下に、「最近の標的型攻撃の攻撃手口」についてまとめましたので、ご覧ください。

① サプライチェーン(主にITサービスとビジネス上の繋がりのある海外拠点)を狙った侵入経路

② 対象が組織と限らず個人が攻撃対象となる場合も

③ 環境寄生型(Living Off the Land)の攻撃による内部活動

④ 脆弱性の積極的な悪用

特に注目いただきたいのは①と②です。これは比較的防御レベルが高いと思われる日本国内の本社よりも、海外の拠点やビジネスパートナーであったり、組織外の個人を狙う攻撃です。そういった攻撃対象から情報を直接窃取しようとしたり、他組織を踏み台にしてビジネス上の繋がりを悪用して本来のターゲットに侵入することを意図した攻撃が散見されています。

いくら本社の防御を固めても、海外拠点や他組織、果ては個人までを狙おうとする動きに対処するのは、一朝一夕に行くものではありません(日本では、課題を認識されていないケースもまだ多いと推察します)。また逆に自社が大手企業への攻撃の踏み台となるリスクも存在します。

また③と④についても、簡単ですが解説します。③の環境寄生型(Living Off the Land)の攻撃とは、正規ツールの悪用や痕跡を残さない活動を行うことで、対策側の監視や調査を回避することを目的とする攻撃です。「正規ツール?」と思われた方のために具体例を挙げると、Microsoftの「PowerShell」がその代表格です。通常のWindowsであれば、最初から搭載されている「スクリプト言語とその実行環境」のことを指します。情報システム部門などで、業務用PCへのバッチ処理などを行う場合このPowerShellを用いることが一般的です。

攻撃者はこの「PowerShell」に不正なスクリプトをインプットすることで、PowerShellに、本来の目的である別のマルウェアのダウンロードなど不正な活動を行わせるわけです。監視している側は「PowerShellが●時●分に実行された」などのログだけ見ても、「PowerShell」が悪用される可能性があるという前提知識がないと、不審な点を見落としてしまう可能性があります。

また前述の使用用途のため、「全く使わないのでアンインストールする」という選択肢も取れないことが多く、攻撃者側もそれを知ってか、サイバー攻撃における「PowerShell」の悪用はもはや常套手段となっています。

こちらは、ランサムウェア攻撃において悪用される正規ツールの例ですが、標的型攻撃でも共通している点もありますので、ご興味のある方はご覧ください。

④の脆弱性については、詳細は割愛しますが、2021年はVPNなどネットワーク機器の脆弱性が引き続き悪用されているほか、Microsoft Exchange Severの脆弱性「ProxyLogon」や「ProxyShell」、そしてオープンソースツールApache Log4jの脆弱性である「Log4Shell」の悪用も確認しました。後述しますが、自社で利用しているアプリケーションの脆弱性管理は防御策を講じるうえでの必須項目といえるでしょう。

対策のポイントは

「実害防止の考え方」と「リスクの見える化」

さて、ここまで日本を狙う標的型攻撃者グループの動向と課題について解説してきました。一般的に、「標的型攻撃は、国家が背景にあることが推測される攻撃者グループによる攻撃なので、防御側は防ぎようがない。狙われないことを祈るだけ」というイメージをお持ちの方もいらっしゃるのではないでしょうか?しかし、実際の攻撃プロセスを細かく見ていくと、1から10まで対策の打ちようがない攻撃手法ばかり、というわけでもありません。冒頭の概要や前段の侵入手口の項目でも述べたように、主な侵入方法は以下のようなものです。

① 対象に対する標的型メールの送付

② VPNなどネットワーク機器の既知の脆弱性を狙った攻撃

③ 意図せずインターネットに公開していたサーバなどへの攻撃

①の標的型メールについては、メールセキュリティ製品や攻撃対象者への注意喚起という対策になります。現在主な侵入経路として使用されている、②や③については、自社の利用しているシステム・アプリケーションの棚卸しを行い、脆弱性へのパッチメンテナンスや必要のない公開システムを非公開にしたり停止することによって、リスクを下げることが可能です。

また、近年クラウドサービスの利用も増えている中、設定不備によるクラウドサービスへの攻撃も確認されています。自社で利用しているクラウドサービスの設定状況の確認も意図しない情報漏洩を防ぐという意味でも有効です。

こうした侵入経路(Attack Surface)の可視化によるリスク低減の考え方は、組織を狙う全てのサイバー攻撃に対して有効です。この考え方は、今後自社だけでなく、ビジネスサプライチェーン上の関係組織や組織外の一個人にどのように当てはめていくかが議論の焦点ともなるでしょう。

また、万が一侵入を許したとしても、防御側にとっての「実害」、すなわち攻撃者側の目的である「情報の持ち出し」を防ぐという観点に立った対策も重要です。具体的には、社内のネットワーク上で乗っ取られたと思われる不審な端末の動きがないか監視することや、EDR/XDRといったソリューションもありますが、ネットワークセグメントの分離や共有ファイルサーバのアクセス権分離など現状の設定変更による対策方法もあります。

「どれか1つを行えば攻撃を100%防げる」という対策は存在しませんが、打てる対策(必ずしも新しいセキュリティ製品を購入するということとは限りません)を積み重ねることで、リスクを可能な限り下げるということは可能です。

最後に

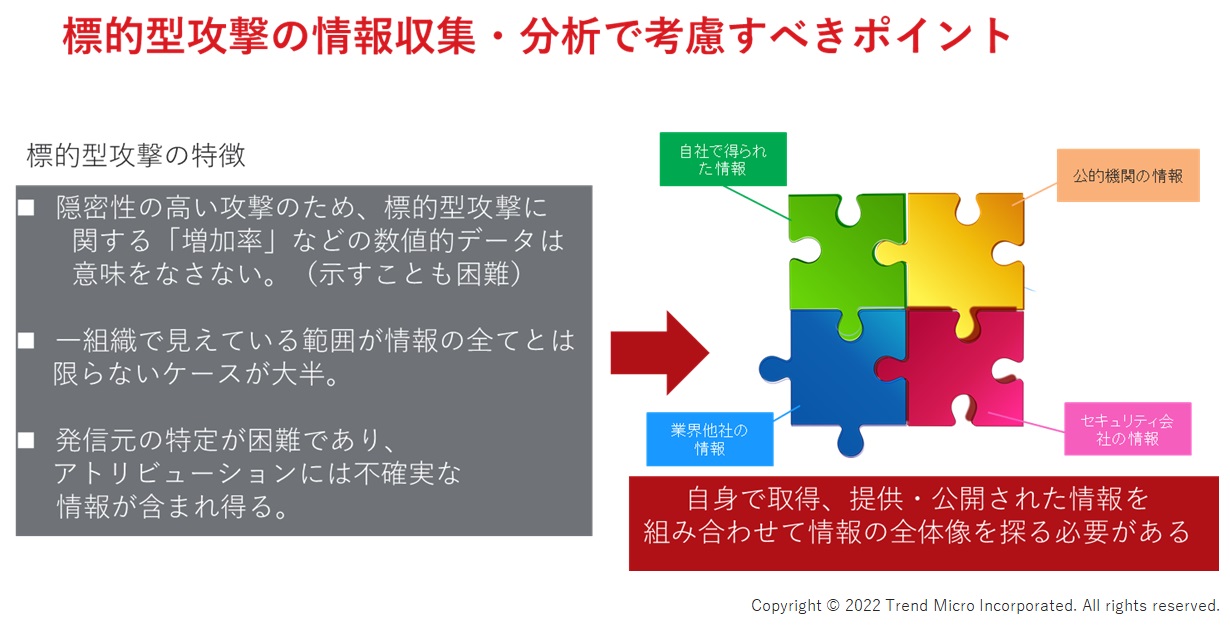

標的型攻撃は、その隠密性の高さゆえに目に見えづらく、「●%増えた」などの数値的なデータを示すことが困難な攻撃です。また、一組織で見えている範囲が情報の全てとは限らないケースが大半であり、その分析情報には常に不確実な要素が含まれている可能性があります(しかも常に流動的です)。

したがって、標的型攻撃の全体像を探るには、自社内で取得した情報の他、提供・公開された情報(当社のようなセキュリティ会社が発信する情報のほか、公的機関のレポートなど)を組み合わせて情報の全体像を探る必要があります(パズルのピースの組み合わせのようなものです)。

この情報の組み合わせによる全体像を実像により近づけるには、組織や業界、ひいては国をまたいだ情報共有活動が必要です。それぞれの情報を持ち寄ることで、お互いに参照・分析できる情報が増えるため、より現実に近い状況を把握することができ、自社の対策強化や公的機関の注意喚起や有効なパブリックアトリビューションにつなげることもできるでしょう。

本稿が、読者の皆様の日々のセキュリティ業務の改善に少しでもつながれば幸いです。

[更新日]2022年12月5日