ランサムウェアの侵入原因となる「アクセスブローカー」とは?

ランサムウェアによる被害が続く中、その侵入原因を作り出すアクセスブローカーへの対策が必要となっています。本稿ではアクセスブローカーという役割を担うサイバー犯罪者について解説します。

「アクセスブローカー」とは、サイバー攻撃の対象となる組織へのアクセス権を販売する、ダークウェブ上などで活動するサイバー犯罪者を指します。彼らはランサムウェア攻撃などを実行する実際の攻撃者に法人組織のネットワークへのアクセス権やそれに類する情報を販売することで利益を得ており、様々なサイバー攻撃の初めの段階となるアクセスを提供することから「イニシャルアクセスブローカー(IAB)」とも呼ばれます。

多くの社会的に話題を呼ぶサイバー攻撃被害の事例が示すように、ランサムウェアの脅威は依然として衰えていません。過去の記事でも紹介した通り、2023年のランサムウェアによる被害公表件数は、2018年以降最大の60件に及びました。これはあくまで公表された事例に基づいており、実際の被害数がより大きい可能性もあります。公表事例だけで見ても、週に1回以上のペースでランサムウェアによる被害がどこかの組織で発生していることが示されています。

多くの企業がセキュリティ対策を実施している現代においても、未だにランサムウェアが大きな脅威として社会に降りかかっている原因の一つとして、アクセスブローカーの存在が挙げられます。本稿では、トレンドマイクロの研究で判明したアクセスブローカーの実情について解説するとともに、必要な対策を提案します。

サイバー攻撃においてアクセスブローカーは諸悪の根源となり得る

現在侵入型ランサムウェアに代表されるような、被害組織にまず侵入し、その後サイバー犯罪者自身が操作を行って攻撃範囲を拡大するような攻撃が主流となっています。一連のサイバー攻撃フローにおいて、アクセスブローカーはまさに「斥候」や「先駆け」の役を担っており、大きな攻撃に繋がる可能性を含んでいます。

しかし攻撃の起点になるということは、言い換えればアクセス情報を盗めない状況を作り出すことができれば、被害を0にできる、または限りなく抑えることができる、とも捉えられることから、アクセスブローカーへの対策を充実させることによるセキュリティ対策効果は高いと言えます。

アクセスブローカーの検知精度・スピードが被害の大きさに直結する

トレンドマイクロの研究では、アクセスブローカーの多くが、手に入れたアクセス情報に売り物として価値があるか(実際にアクセスできるのか)を確認することがわかっています。つまり、仮にアクセス権が流出してしまっていても、侵入できるかを確認するタイミングで侵害に気づくことができれば、ランサムウェア等その後の攻撃を事前に食い止めることが可能になります。

実際にトレンドマイクロのインシデント対応サービスでも、ランサムウェアの被害事例において最初の侵入後即座に暗号化が行われるわけではなく、数日~2週間後に一晩で一気に暗号化が行われることが多いことが分かっています。アクセスブローカーから本番の攻撃者に攻撃主体が移る間のタイムラグでいかに侵入を検知できるかが被害低減のカギを握っています。

アクセス権を持つだけで侵害できる資産が増えた

以前の記事にも記載した通り、2024年のサイバー攻撃被害のトレンドとしてアカウント侵害による被害事例が増加傾向にあります。これは、クラウドサービスやリモートワークの普及によって「アカウント情報」の持つセキュリティ上の重要性が増していることが要因として考えられます。以前までは特定の物理的な場所でしかアクセスできなかったような情報も、アクセス権さえ持っていればインターネットを介して素早く取得できる環境が整ってきています。これらの環境の変化によりアクセス権を持つ攻撃者の自由度や情報窃取確率は向上していると予想できます。これはアクセスブローカーの脅威がより大きくなっていることを示しています。

| インシデントの発生原因 | 件数 | |

|---|---|---|

| 1 | アカウント認証突破 | 22 |

| 2 | 脆弱性の悪用 | 10 |

| 3 | 設定ミス | 3 |

2024年1月~3月におけるインシデントの発生原因 TOP3(トレンドマイクロが公表情報から独自に集計)

防御側のミス・故意・過失による情報漏洩

最近でも多くの組織がクラウドサービスの設定ミスやメールの誤送信、Web上への重要情報の誤掲載などの要因によって、様々な情報が漏洩してしまったことを報告しています。また昨年10月にはIT関係企業の派遣社員が10年近くにわたる期間、顧客データを不正に持ち出し、900万件以上の大規模な情報漏洩に繋がる事案など発生しています。

こうした流出情報にアクセス関連の情報が含まれることもあり、これらの情報がアクセスブローカーにより収集され販売されることがあります。また多くのユーザはパスワードを使い回す傾向にあることから、特定のサービスに関する認証情報であっても、他のクラウドサービス(SNSやGoogle、Microsoft)などへのアクセス可否検証が行われ、可能な場合には販売リストに加えられます。

蓄積されたマルウェアのログ情報

サイバー犯罪者の中にはボットネットと呼ばれる、C&Cサーバ(遠隔操作のための指令を送るサーバ)から一括して複数のマルウェア感染環境を遠隔操作できる仕組みを構築しているグループが存在します。ボットネットの管理者は様々な手法で収益を得ていますが、そのうちの一つが感染しているユーザの認証情報販売です。ボットネットを構成するマルウェアログの中から盗んだ認証情報を抜き出し、別のサイバー犯罪者に販売・交換します。アクセスブローカーは、これらのログを購入または取引することで、認証情報のストックを増やしています。

脆弱性を悪用した窃取

アクセスブローカーの中には、サーバを攻撃してユーザの認証情報を取得するために、ソフトウェアなどの脆弱性を利用する技術的な熟練者も存在します。Shodanなどに類するサービスを利用し、Web上からアクセスできる脆弱性を持つIT機器を検索し、脆弱性を突いた攻撃を行うことで認証情報を窃取します。この際狙われやすいターゲットとして、VPN機器や公開されているウェブサーバなどが挙げられます。また一部のアクセスブローカーは、自ら不正な作業を行わず、技術や知識を持つ別のサイバー攻撃者に委託して認証情報を窃取することもあります。

小規模販売

何らかの機会で脆弱なネットワークに侵入することができた小規模な業者が1つまたは少量のアクセス権を販売するケースがあります。小規模な業者は手っ取り早く収益を上げることを目的としており、アクセス権に関する情報を使って小遣い稼ぎを行います。この業者の実態は、技術的に熟練したハッカーである可能性から、遊び半分やたまたま攻撃に成功したスクリプトキディ(インターネット上で公開されているハッキングツールを利用して攻撃やいたずらを行う人)である可能性まで多岐にわたります。

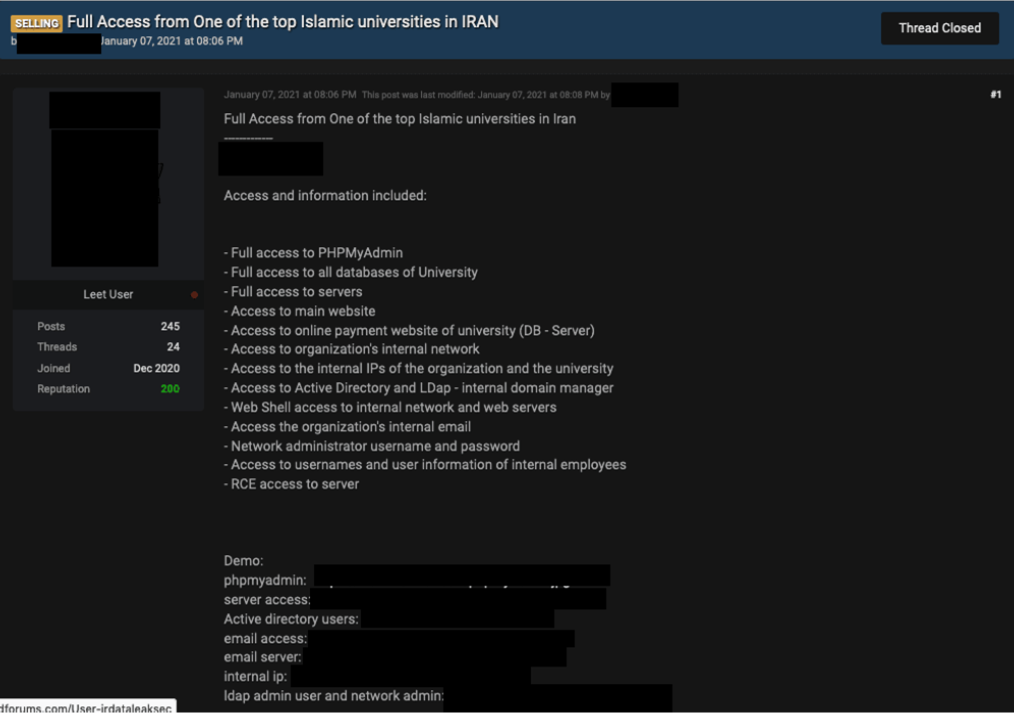

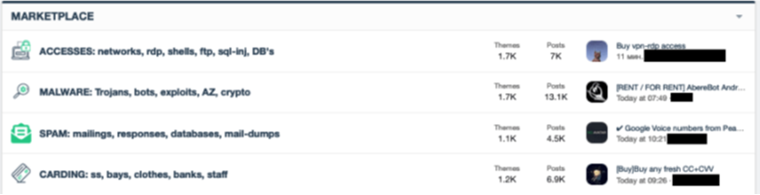

専門業者販売

専門のアクセスブローカーは中長期的にアクセス権販売をビジネスにしようとする意識を持っており、アンダーグラウンドフォーラム上で「アクセス権販売」専用カテゴリを設けるなど、アクセス権提供のサービス化を行っています。

専門アクセスブローカーの場合、該当組織は利益を最大化するために洗練・熟練した少人数で構成される傾向にあります。大規模なランサムウェアグループの場合、標的組織への侵入まで含めて、グループ内で実行されるケースが多いです。一方でその他の多くのランサムウェアグループや小規模なサイバー犯罪者は、著名な組織に侵入するためのリソースを持っていない場合があります。そこで、代わりにこれらのアクセスブローカーを利用することで、利益を最大化しようと試みます。

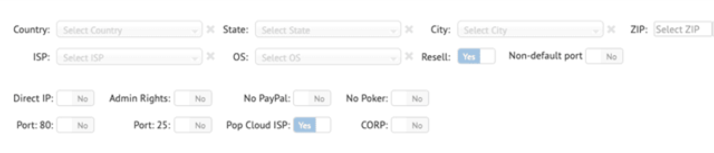

ショッピングサイト販売

攻撃者が標的のネットワークへのアクセスを購入する際に、専用のウェブショッピングサービスを利用する場合があります。これらのサイトはRDPショップやVPNショップという名称でアンダーグラウンドフォーラム上に宣伝されています。ここでの売買活動はほぼ完全にサービス化・自動化されており、サイバー犯罪者は、国、都市、郵便番号、インターネットサービスプロバイダ、OS、ポート番号、管理者権限、特定の企業名など、さまざまなオプションから検索をフィルタリングし、クリック1つで購入できます。価格はRDP提供の場合5米ドル~という低さになっていますが、これはほとんどの場合、ショップから単にユーザ権限を持つVPNアクセス権が提供される形式となります。

アクセス権の流出を把握できるようにする

これは、パスワード漏えいが公表されるたびに、自社情報が含まれていないか確認することを意味します。また、アンダーグラウンドを監視し、自社のネットワークの侵害の形跡がないかどうかを定期的に確認することも有用です。この監視を自社で行うためのリソースがない場合は、このようなサービスを提供しているセキュリティベンダと協力するか、この機能を含むソリューションの導入を推奨します。なお、トレンドマイクロでは2024年7月に実施する「2024 Risk to Resilience World Tour Japan ~"AI ×セキュリティ"が進む先~」においてアンダーグラウンドリサーチに関する展示を行い、来場者にアンダーグラウンド監視・分析を体感いただきます。

多要素認証を導入する

多要素認証の導入により、仮に攻撃者が認証情報を窃取できても、別途ユーザの生体情報がなければログインができなくなります。この制約によって、攻撃者の乗り越えるべきハードルはより一層高くなります。特に重要な個人情報などにアクセスできる可能性の高いクラウド領域や直接社内に繋がるVPNなどについて、優先的にこの認証機構を適用することを推奨します。

ゼロトラストの考えに基づき、社内外のアクセスを全て疑い検証する

より安全性を高める為には、特に慎重を期する場合は、ユーザのパスワードがすでに侵害されており、常に無防備な状態であると見なして、各ユーザの行動を監視します。例えば認証情報のダンプ、ネットワークスキャン、などはどのようなSIEM(Security Information and Event Management)またはEDR、XDR製品でも検知される危険信号です。またインターネットに接続されたサービス(VPN、Webメール、Webサーバなど)は厳しい環境にあり、常に攻撃にさらされていると見なすことも有用です。常に全ての修正プログラムを適用し、アップデートを施しておくとともに、これらの複数のサイバー領域を横断して監視することにより、アクセスブローカーの存在をいち早く検知することができます。

多数のクラウドサービスやVPNなど、インターネットを介したアクセスが容易になり、多くの利便性が生まれる一方で「アクセス権」の持つセキュリティの重要性は高まる一方です。今後もより多くの組織がDXを行い、多数のIT資産を利用するようになるでしょう。ここに記載したような対策を実施しつつ、よりIT上の安全性を高めることが今後も求められます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)