ランサムウェアグループ「Blacksuit(ブラックスーツ)」を解説

過去の国内企業のランサムウェア攻撃と関連して報道されていた攻撃者グループ「BlackSuit(ブラックスーツ)」。2025年8月7日、米移民・関税執行局(ICE)は、彼らの攻撃インフラの解体を公表しました。今後の動向が注目される攻撃者について、改めて解説します。

公開日:2024年7月16日

更新日:2025年8月13日

(2025年8月13日追記)

------------------------------------------------------------

2025年8月7日、アメリカ国土安全保障省傘下の移民・関税執行局(United States Immigration and Customs Enforcement、ICE)は、ランサムウェア攻撃者グループ「Blacksuit」が利用していた攻撃インフラの解体に成功した、と公表しました。同時に、Blacksuitが使用していた暴露サイト上には、この捜査作戦(Operation Checkmate)に参加した、EUROPOLやアメリカ司法省、イギリスNCAなどの組織名と共に、「このドメインは押収された」というメッセージが表示されています。

一部で名称変更ついて指摘されているBlacksuitですが、今後の動向も注目されるため、本稿では改めて当時の攻撃手法の解説を記載します。

------------------------------------------------------------

国内企業のデータセンターへのランサムウェア攻撃などと関連して報道されている「Blacksuit(ブラックスーツ)」に関して、トレンドマイクロのリサーチから2023年後半からの複数回の活動の活発化が観測されています。

本稿ではBlacksuitに関する統計情報からその被害や活動の傾向を探るとともに確認されている攻撃手法から法人組織が気を付けるべき点について記載します。

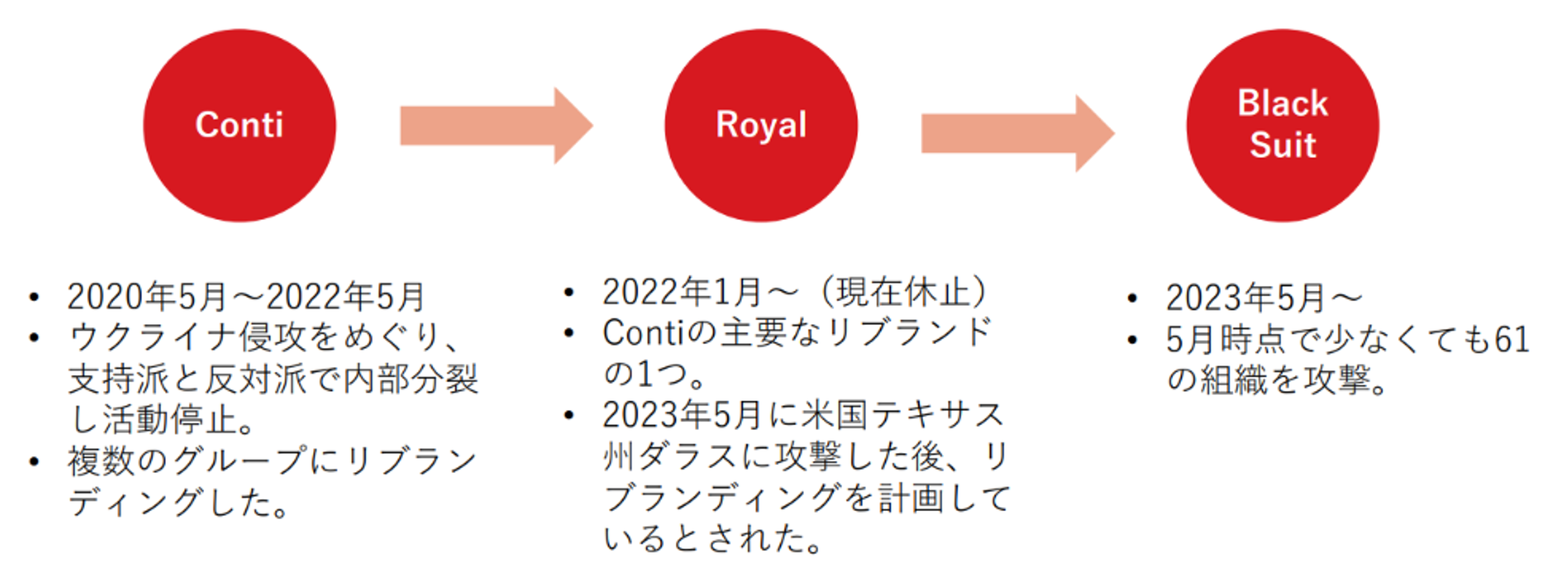

Blacksuitの起源 – ContiやRoyalとの関連性が指摘されている

ランサムウェアファミリは、背後にいる組織の大規模なサーバテイクダウンやリーダーの摘発などに応じて、その組織が解体/分裂した場合に、再度メンバーが集合して名称が変更されたり、培われた攻撃技術やインフラなどを継承した別のランサムウェアファミリが誕生する場合があります。

Blacksuitも同様にトレンドマイクロの過去のリサーチにおいて機能単位での類似性が98%を越えるなど、ランサムウェア「Royal」との関連性を確認しています。またRoyalはロシア系ランサムウェアグループ「Conti」の後続グループの一つと推測しています。

Blacksuitは他の多くのランサムウェアファミリと同じく、主に金銭獲得を目的に使用されており、2023年5月頃からその存在が確認されています。

Blacksuitの活動傾向 – ヘルスケア、教育、ITなどの業種でより警戒が必要

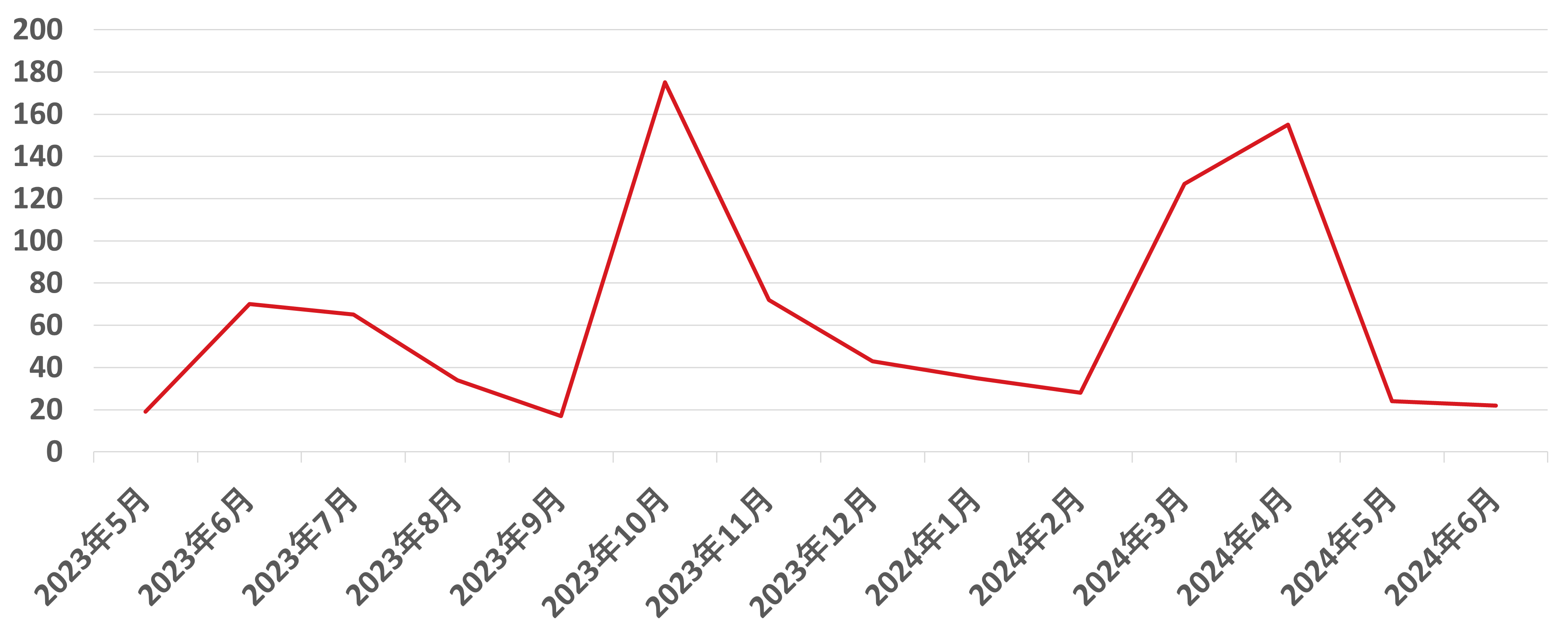

トレンドマイクロのクラウド型セキュリティ基盤であるTrend Micro Smart Protection Network™(以下SPN)では2023年5月の出現からこれまでの間Blacksuitランサムウェアを検出しており、その数値をグラフ化したものが下記となります。

2024年4月や2023年10月にも大きな検出数が見られることから、Blacksuitは不定期に活動を活発化するグループである可能性があります。

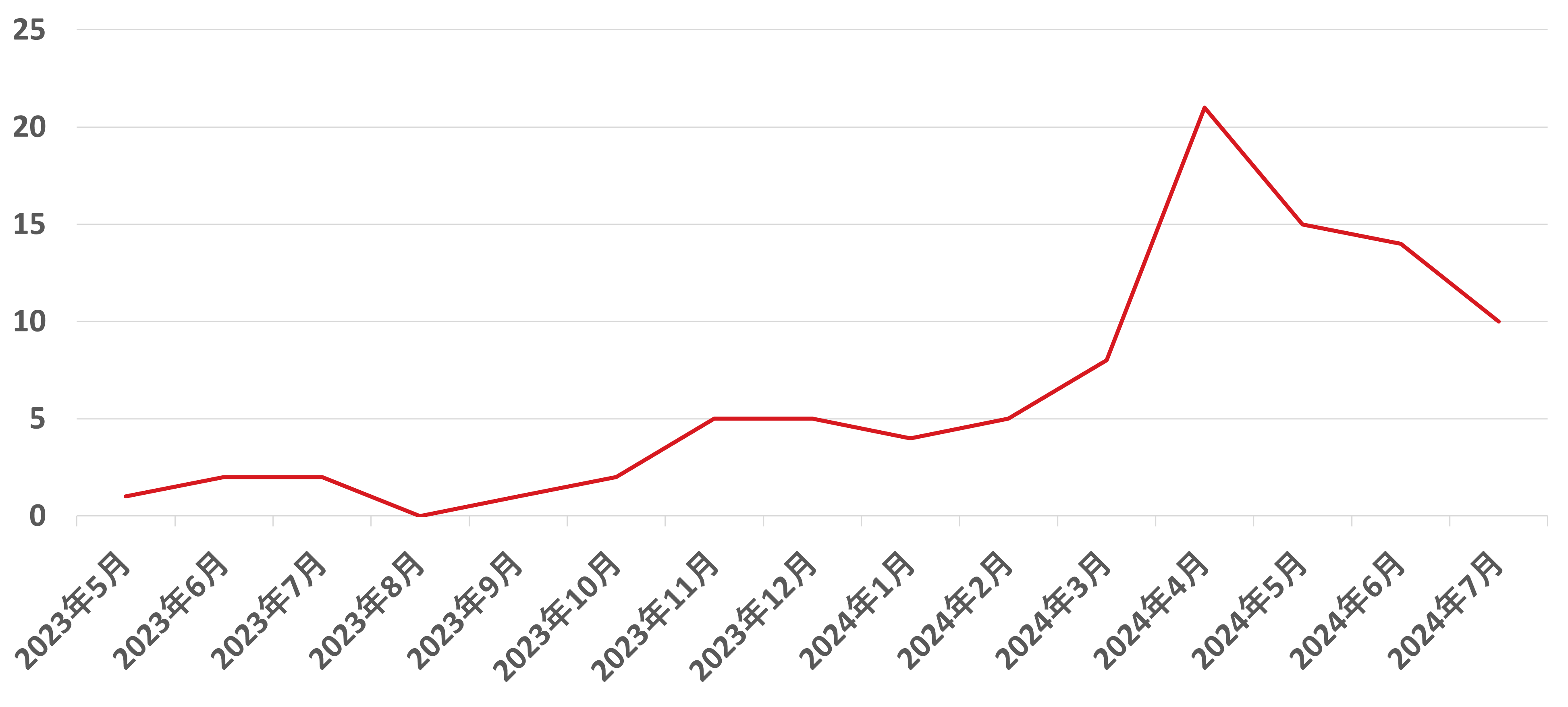

また、リークサイトの情報などを対象としたトレンドマイクロの調査に基づくと、2024年7月までに少なくとも95の組織でBlackSuitランサムウェアによる被害が確認されています。

被害数を発生月別に分けて集計したものが上記グラフとなります。こちらにおいても、2024年4月ごろに被害数がスパイクしていることや、2023年に比べると2024年の方が、被害組織数が大きい傾向にあることが伺えます。

Blacksuitランサムウェアが検出された組織を業種別に分類し、2023年から半期ごとで集計したものがこちらです。

| 2023 上半期 | 2023 下半期 | 2024 上半期 | ||||

|---|---|---|---|---|---|---|

| 順位 | 業種 | 検出数 | 業種 | 検出数 | 業種 | 検出数 |

| 1 | 銀行 | 13 | 銀行 | 24 | ヘルスケア | 106 |

| 2 | 小売 | 5 | 金融 | 18 | IT | 18 |

| 3 | 日用品販売 | 4 | 官公庁 | 15 | 製造 | 9 |

| 4 | ヘルスケア | 4 | IT | 12 | 日用品販売 | 5 |

| 5 | 通信事業 | 3 | ヘルスケア | 12 | 銀行 | 4 |

| 6 | 保険 | 3 | 日用品販売 | 10 | 金融 | 3 |

| 7 | 官公庁 | 2 | 通信事業 | 8 | 官公庁 | 3 |

| 8 | インフラ | 2 | 小売 | 6 | エネルギー | 2 |

| 9 | 金融 | 2 | 保険 | 6 | 通信事業 | 2 |

| 10 | 運輸 | 1 | メディア | 4 | 保険 | 2 |

トレンドマイクロのテレメトリデータに基づくBlacksuitランサムウェアの検出された業種TOP10(2023年5月~2024年6月)

2024年に入ってからは特にヘルスケア関連組織における検出数が顕著であり、ヘルスケアに関連する組織のセキュリティ担当者はBlacksuitに対する防御施策を講じることを推奨します。この点についてはトレンドマイクロのセンサー情報だけでなく、米国保健福祉省からも2023年11月頃に警告が出ており、ヘルスケア業界にとって脅威になり得ると記載されています。

またヘルスケア以外もITや製造など上位に属する組織は、同様にBlacksuitランサムウェアに注意を払っておく必要があります。

さらに、リークサイトの情報などを対象としたトレンドマイクロの調査で、これまでの業種別の被害規模も明らかになっています。

| 順位 | 業種 | 被害数 |

| 1 | 教育 | 12 |

| 2 | IT | 10 |

| 3 | ヘルスケア | 9 |

| 4 | 専門サービス | 8 |

| 5 | ホスピタリティ | 7 |

| 5 | 製造 | 7 |

Blacksuitランサムウェアの被害があった業種TOP5(2023年5月~2024年7月、トレンドマイクロのリサーチ情報に基づく)

ここから、上記のSPNで検出された業種と同じくIT、ヘルスケア、製造などの業種で被害が多発していることがわかります。また他にも教育やホスピタリティ(ホテル業界など)といった組織においても被害が多発していることに注意が必要です。

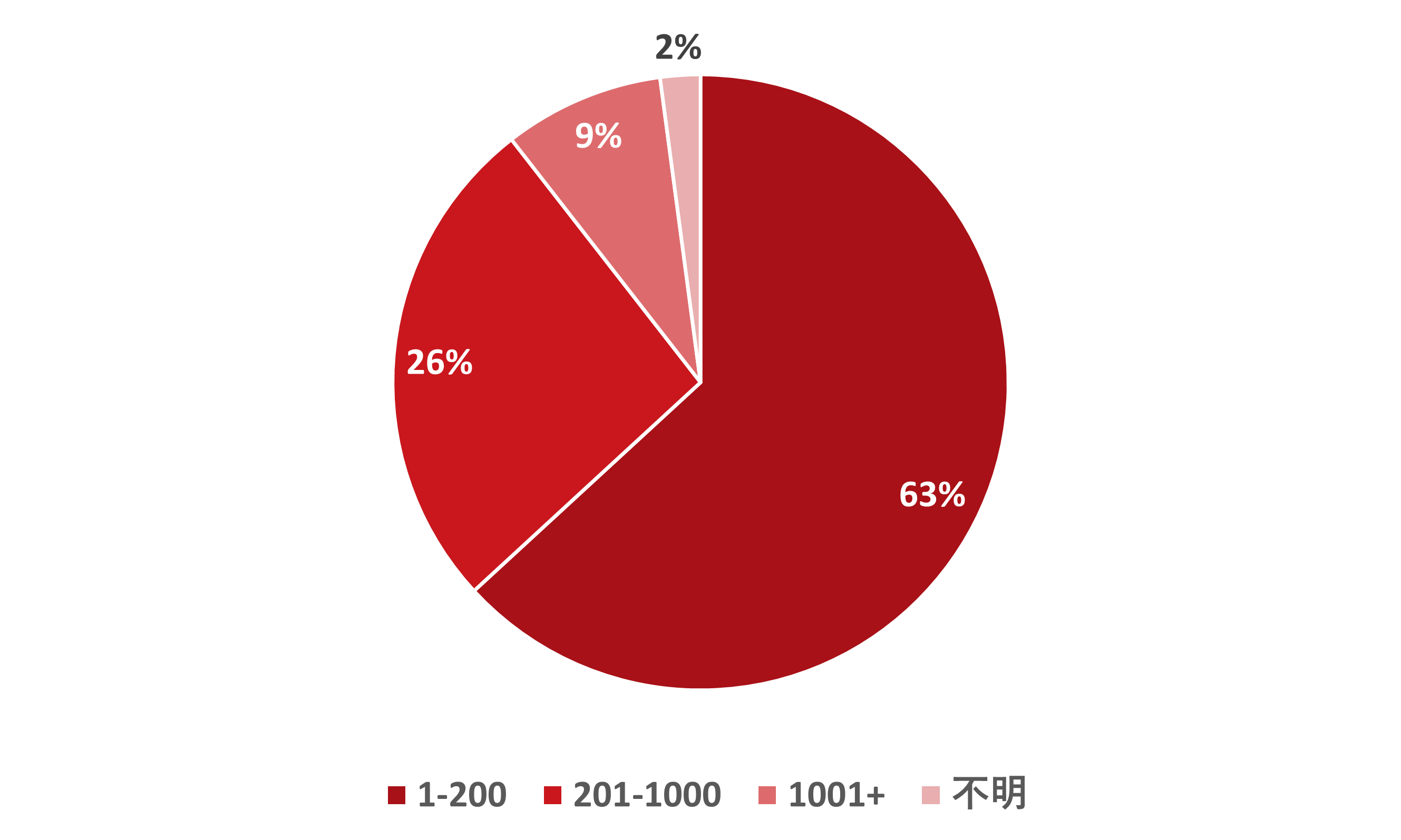

他にも被害組織を従業員規模別に分類した場合、下記のグラフの内訳となります。

国内の大規模な被害によって注目されがちなBlacksuitですが、被害組織全体の89%を1,000人以下の組織が占めていることから、比較的小規模な組織においても警戒意識を持つ必要があるグループと言えます。

Blacksuitの攻撃手法と推奨される対策 – 総合的な侵入型ランサムウェア対策が必要

Blacksuitの攻撃手法を初期侵入と内部活動に簡易的に区分します。

■初期侵入

米国保健福祉省は2023年11月にBlackSuitの主な侵入方法として以下を指摘しています。

・不正リンクやマクロを含むメール

・Torrent Website(映像や音楽を無料でダウンロードできるサイト)

・不正広告

・トロイの木馬

他にもセキュリティリサーチャからVPN機器からの侵入が見られたことが報告されています。さらにCDK Globalの事例でもCDKの関係者を装って同社顧客に電話を掛け認証情報を聞き出そうとするソーシャルエンジニアリング攻撃も観測されたことなどが報道されています。

■内部活動

Blacksuitの内部活動では、特に目新しい手法が使われたことは報告されていないものの、水平展開や権限昇格の際にRDPやPsExecなどの正規ツールを悪用したLiving off the Land攻撃が実行されていることが海外のリサーチャなどから確認されています。

Blacksuitの用いる攻撃手法は侵入型のランサムウェア攻撃で度々用いられる攻撃が採用されており、これだけやればよい、というわけではなく総合的な対策が必要です。

初期侵入への対策では、メールやWeb、広告を経由して不正ファイルを送り込んでくることが確認されていることからEメール対策やWeb脅威対策などが必要です。

また業務端末を用いて不審なメールを開封しないようにすること、不用意にファイルをインターネットからダウンロードしないことなどを従業員に再度連絡しておくことも重要です。

ほかにもVPNの侵害が見られていることから、VPN等のオンライン環境と接するデジタル資産の設定、バージョン更新、修正プログラムの適用、アカウント監視などの対策が必要です。Cyber Risk Exposure Managementの機能を用いてリスク状態を管理できればより強固な防御体制を敷くことが可能です。

また、内部活動においては横展開や権限昇格が確認されていることから、社内のアクセス制御の見直しを行い、仮に侵入された場合でも被害が拡大しないように対策を行っておくことが推奨されます。

さらに、Living off the Land攻撃が確認されていることから、正規のツールの挙動から不審な兆候を見つけ出し攻撃を見抜く必要性があります。これについては組織内の様々な環境にまたがるセンサーを元に攻撃の兆候を見抜くことを支援するXDRの技術などを採用することが推奨されます。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)