2024年上半期セキュリティインシデントを振り返る

2024年上半期に発生したサイバー攻撃に起因するセキュリティインシデントから、法人組織において今一度点検しておきたいポイントを探ります。

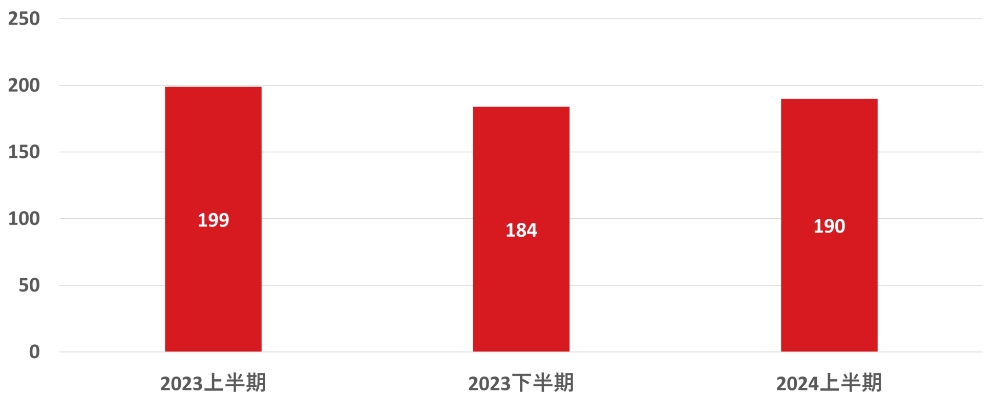

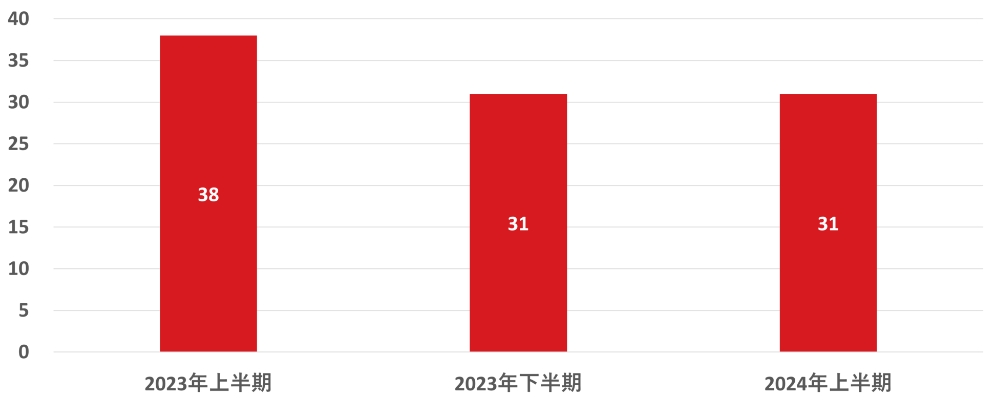

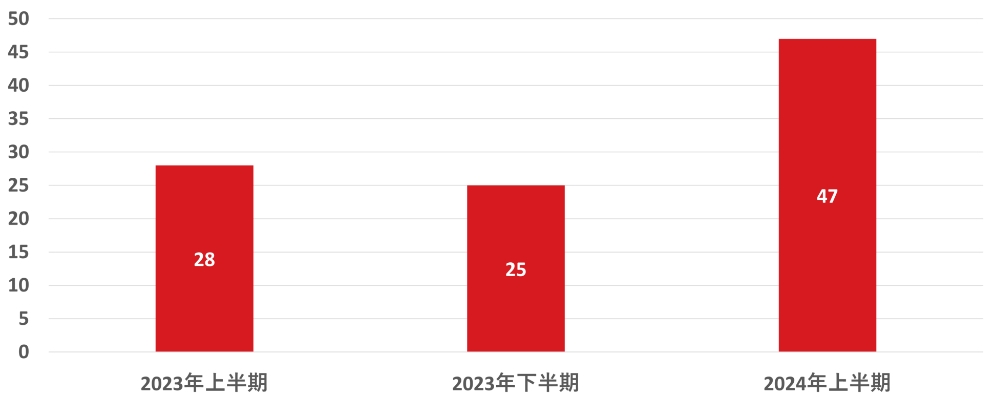

トレンドマイクロでは、セキュリティ動向の把握を目的に、公表情報をもとに、国内法人組織のサイバー攻撃に起因するセキュリティインシデントを収集、分析しています。

実際の被害を受けた組織の公表情報から、インシデントの起因となった問題や被害状況を分析し、お伝えすることで、みなさまの今後のセキュリティ対策に活かしていただくことを目的としています。

なお、本記事でご紹介する集計データは、各組織が公表した情報をトレンドマイクロが独自に整理、集計したものです。

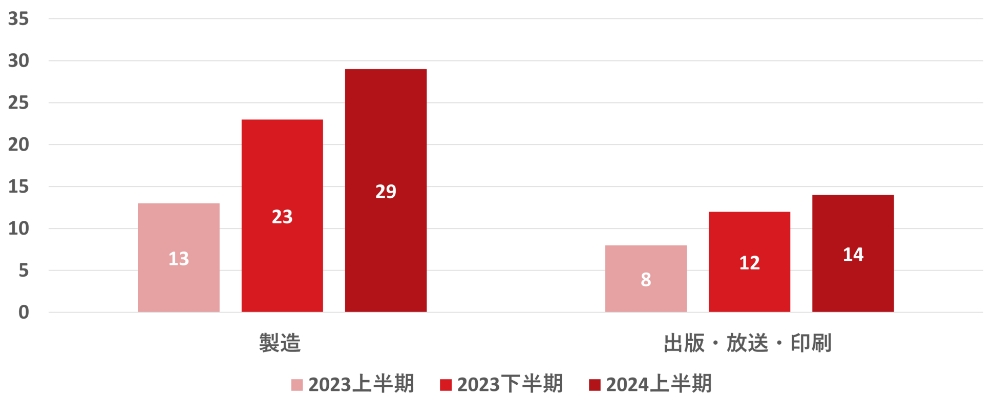

またこれらの被害を受けた組織の業種について分類を行ったところ、各業種で増減があるものの、主に「製造業」、「出版・放送・印刷業」の2つの業種において2半期連続での被害の増加が見られました。

これらの傾向が今後も続く場合には、上記二業種に属する組織はより警戒を強める必要があります。

2024年上半期に「製造業」で見られた攻撃としてはランサムウェアが8件と最多で、次に不正ログイン4件が続きます。一方で「出版・放送・印刷業」で見られる攻撃としては不正ログインが8件と最多で、次にランサムウェア2件が続きます。

| 順位 | 製造業における攻撃 | 出版・放送・印刷業における攻撃 |

|---|---|---|

| 1位 | ランサムウェア:8件 | 不正ログイン:8件 |

| 2位 | 不正ログイン:4件 | ランサムウェア:2件 |

表:2024年上半期に「製造業」、「出版・放送・印刷業」で公表されたサイバー被害事例で使用された攻撃 top2

実際に発生した攻撃から考えると、どちらの業種においてもアカウント管理など不正ログインへの対処とランサムウェアのような侵入型攻撃への備えが同時に求められます。

ランサムウェアの件数については、大きく増減するなどの傾向はないものの、5月には岡山県精神科医療センターにおいて個人情報が漏洩した事案や6月に株式会社KADOKAWAにおける大規模なシステム停止が発生した件など、今期も社会的に大きな影響をもたらす規模の被害が複数発生しています。セキュリティ担当者はランサムウェアが2024年下半期においても組織にとって致命的な被害をもたらしかねないリスクの一つとして認識し、セキュリティ体制を構築しておく試みが求められます。

公表情報からはほとんどの事例でその侵入原因まで語られることはありませんが、いくつかの事例において攻撃者が侵入した原因まで記載されるケースがありました。ランサムウェア被害を受けた組織において、最も多かった侵入原因は「VPN等ネットワーク機器の設定ミス」でした。ランサムウェアのリスクを抑えたい組織は今一度VPN等ネットワーク機器の公開設定、アクセス制御状況、アカウント管理状況などを見なおし、万が一の侵入を防ぐことを推奨します。

また2番目に多かった侵入原因はVPN等ネットワーク機器の脆弱性を突いた攻撃でした。こちらも働き方の変化に応じて、近年大量に増加したネットワーク機器の管理に関して、一定数の組織の対応が追い付いていない状況が示されている可能性があります。上記の設定ミス同様、VPN機器のバージョンや修正ツールの適用状況を改めて見直すことを推奨します。

さらに当社のインシデント対応サービスの際でも度々確認している侵入原因として、SIM内蔵機器などの見落としや設定ミスがあります。組織内の資産の内、たった一つでも公開設定になっているネットワーク機器が組織に存在する場合、そこから攻撃者が侵入してきてしまう可能性があります。よりランサムウェアのリスクを抑える為には、組織全体をまたがる包括的なデジタル資産の監視と制御が求められます。

ランサムウェアの被害を受けた組織の内、いくつかの組織においてはリークサイトへの暴露が行われたり、情報漏洩の可能性を否定できない状況に陥り、公式に漏えい件数等の報告がなされるケースがあります。2024年上半期においても大規模な個人情報漏洩の可能性について多数の報告がありました。

| 時期 | 業種 | 漏洩した可能性のある個人情報件数 |

|---|---|---|

| 1月 | 福祉・介護系団体 | 約94万件 |

| 1月 | 卸・小売業 | 約20万件 |

| 2月 | 卸・小売業 | 約770万件 |

| 3月 | サービス業 | 約21万件 |

| 3月 | 医療機関 | 30TB |

| 6月 | 製造業 | 約37万件 |

表:大規模な情報漏洩を伴うサイバー攻撃被害を受けた事例と漏洩件数(2024年上半期)

情報漏洩の被害が出た場合、該当する個人や組織に対する補償など、ランサムウェアによるシステム停止に加えてさらなる金銭的被害が生じたり、顧客からの信頼を失い、株価が低下するなど、被害が連鎖し深刻化していくこととなります。組織はこうした二次被害も含めてランサムウェアのリスクを見積もった上で、リスクに見合った対策を行う必要があります。

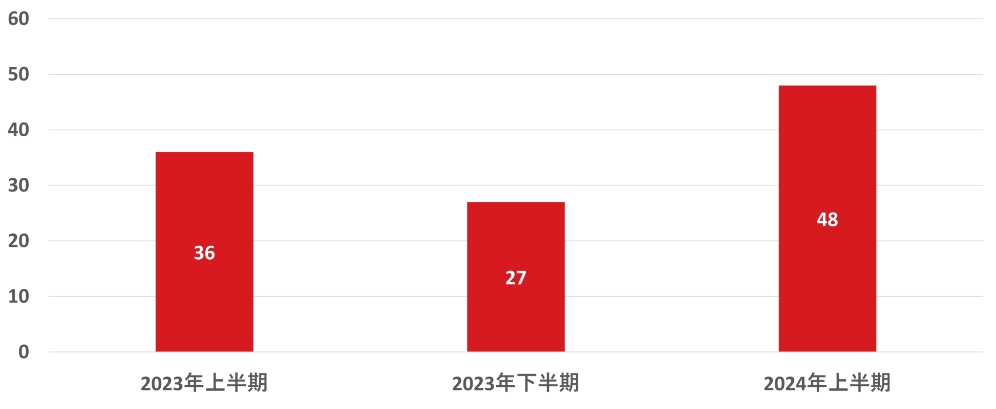

被害の内容は多岐にわたり、クラウドサービスの停止や、情報漏洩、データの削除、スパムメールの踏み台、Web改ざんなどの被害が見られました。また公表事例の中にはAWSやMicrosoft365など特定のサービス名まで記載されている事例もありました。

| 時期 | 業種 | 被害内容 | 侵害されたクラウドサービス |

|---|---|---|---|

| 2月 | 製造業 | 情報漏洩 | AWS |

| 3月 | サービス業 | データ削除/情報漏洩 | AWS |

| 4月 | 卸・小売業 | 情報漏洩 | Microsoft365 |

| 6月 | 医療関連学校 | 情報漏洩/スパム踏み台 | Microsoft365 |

表:特定のクラウドサービスの名称と共にサイバー攻撃被害が公表された事例

これらの被害が増えている要因として、業務において使用するクラウドサービスやアカウントの数が増加していることが考えられます。一般組織においては、上述したような様々な被害を招く可能性があることを理解して、適切なセキュリティ対策を施した上でのクラウド運用が求められます。

クラウド環境への攻撃の要因として、第一四半期にも報告した不正ログインの増加がその一因を担っており、ID/アカウント資産の管理の重要性が浮き出る結果となりました。

第一四半期にも記載しましたが、クラウドサービスはアカウント一つでインターネットを経由して様々な環境へのアクセスやリソースの取得ができる非常に利便性の高いものとなっています。一方でそのセキュリティ機能をアカウント認証に頼る部分が大きく、二要素認証/多要素認証など追加のセキュリティ機能を利用しない場合、IDとパスワードの障壁さえ突破してしまえば様々な悪用が可能になってしまいます。現在のクラウド侵害の拡大を加味すると、多数存在するクラウドアカウントに対して組織がより高いレベルのセキュリティ対策を施すことは急務と言えるでしょう。

VPNとID管理のセキュリティ対策優先度を高める

侵入型ランサムウェアや標的型攻撃などの高度な攻撃においては、特定のIT機器が狙われやすいというよりも、弱点の存在する箇所が優先的に狙われる傾向にあります。

その為、無論侵入口となる危険性のある全てのIT資産について、基本的には資産の重要性の観点(個人情報が含まれる、機密情報にアクセスできるなど)からIT資産に対するセキュリティ対策の優先度を設定するべきと言えるでしょう。

さらに優先度を検討する上で重要な点として、今回上半期の被害傾向を通じて見えた、VPNなどのネットワーク機器、組織で利用するクラウドサービスのアカウントの2点に弱点が存在し、被害に結びついてしまうケースが多かった点が挙げられます。

これはつまり、これらのIT資産に対するセキュリティ対策の見落としが発生しやすいという傾向が表れている可能性がある為、資産全体の棚卸や管理ができている組織においても、改めてそれらの設定状況や防御体制を見直すことを再度推奨します。

VPN関連であれば、ソフトウェアの最新バージョンへのアップデート、修正プログラムの適用、VPNアカウントのセキュリティレベル向上などがあげられます。またアカウント管理においては、パスワードの複雑化、定期更新、二要素認証/多要素認証の導入、認証回数制限の設定など、すでに一般的に広く周知されている基礎的な対策であっても、高度な攻撃に対して十分に有効性を発揮します。

ただし、組織で使用されるIT資産の量が多すぎることによって網羅的な管理が難しい場合には、セキュリティソリューションを導入することによって、効率的に管理を行うことも選択肢の一つです。例えばCyber Risk Exposure Management(CREM)の技術を用いて、組織全体の資産の運用状況を含めたリスクをリアルタイムに把握することができれば、多すぎる資産に対して高い安全性を維持しつつ運用することが可能になります。

昨今のAIの進化に伴って、今後も目まぐるしい速さでサイバー環境と現実のフィジカル環境が融合していくことが予想できます。組織においては、新しい技術を取り入れ進化しつつも、安全にそれらを運用し顧客や株主などの信頼を長期的に勝ち取っていく必要があるでしょう。

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)