ClickFix(クリックフィックス)とは? 多様な攻撃に悪用されるソーシャルエンジニアリングの手口

様々なサイバー攻撃の端緒として悪用されることが多いソーシャルエンジニアリング。新たな騙しの手口「ClickFix(クリックフィックス)」とその特徴を解説します。

公開日:2025年9月5日

更新日:2025年11月6日

パソコンがサイバー攻撃に遭わないように、多くの人が注意を払い、対策を取っていることでしょう。しかし、問題ないと思った自らの操作で、マルウェアに感染してしまったとしたら…。

2024年初頭から観測され始めた、ClickFix(クリックフィックス)と呼ばれる手口を解説します。

ClickFix(クリックフィックス)とは?

ClickFixは、ソーシャルエンジニアリングのひとつの手口です。

攻撃者がブラウザ上などで偽のエラー画面や偽CAPTCHA認証画面を表示し、「解決するには(ボットではないことを証明するには)このステップを実行してください」というようにユーザの操作を促す、というものです。ユーザが疑問を持たずにそのとおりに操作すると、パソコンがマルウェアに感染してしまいます。次の画面に進むための正当な操作に見せかけ、ユーザ自身に不正なコードを実行させるのです。

<参考記事>生成AIや新興技術の台頭で今後想定されるソーシャルエンジニアリングの手法を解説

ClickFixを悪用した攻撃には、様々なパターンが報告されています。

後述するように、偽画面に誘導される経路、ユーザが促される操作、感染するマルウェア、この手口を用いる攻撃者など、それぞれ複数確認されています。複数の攻撃者が悪用する理由として、攻撃が成功しやすい、裏を返せば、ユーザが騙されやすい手口であることや、攻撃に高度な技術や知識が必要ないことなどが挙げられるでしょう。したがって、今後も悪用が続くことが予想され、さらには新しいパターンが登場することも推測されます。

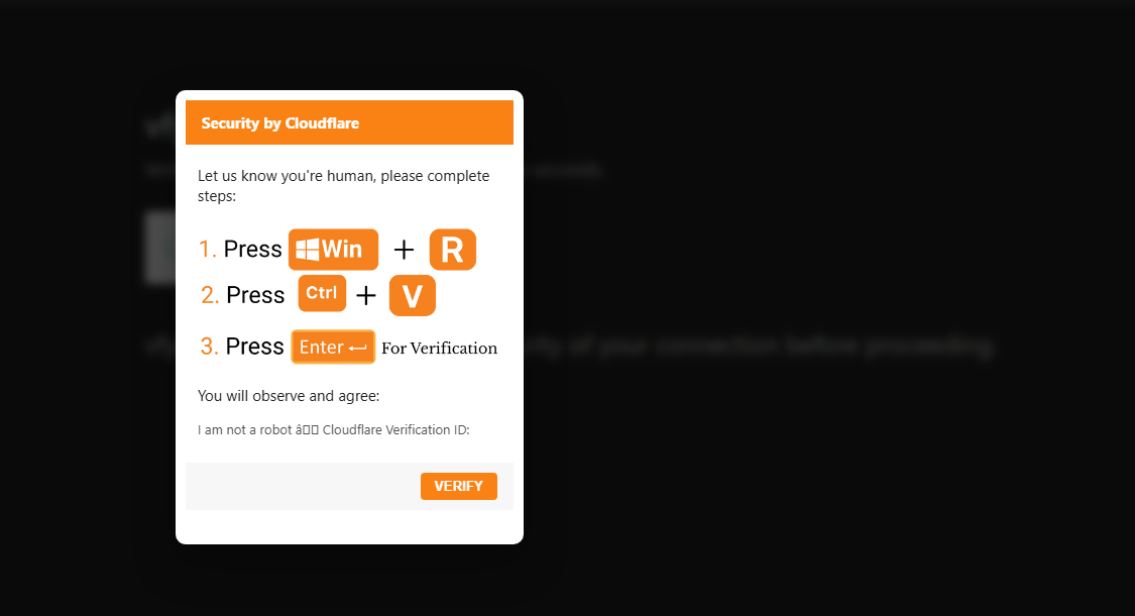

この例ではCloudflareの画面を装っています。CloudflareはCDN(Content Delivery Network)などを提供する正規のサービスです。

画面上の内容はCAPTCHA認証、つまりユーザがボットではなく人間であることを確認するためのテストで、ユーザに次の手順を行うよう誘導しています。

1. Windowsキー+Rキーを押下

2. Controlキー+Vキーを押下

3. Enterキーを押下

ステップ1は、Windowsにおいて「ファイル名を指定して実行」のダイアログが開く操作です。

ステップ2で、クリップボードの内容が「ファイル名を指定して実行」ダイアログにペーストされます。

ステップ3で、ペーストされたものが実行されます。

ここで気になるのは、ステップ2で何がペーストされるのか?という点でしょう。

実はこの画面にアクセスする際に、ユーザ自身は気づかないステップ0ともいえる段階があります。ここで、マルウェアをダウンロードしたり実行したりするためのスクリプトが、クリップボードに自動でコピーされています。この不正なスクリプトを実行するのはユーザ自身であるため、従来型のセキュリティ監視を回避する可能性があります。

また、「Windowsキー+Rキー」というショートカットや、「ファイル名を指定して実行」のダイアログを、知らない人も多いと思われます。これらを知らなければ、意図せず何らかのスクリプトを実行しようとしていることに気づくのは難しいでしょう。

さらに、このスクリプトはほとんどがPowerShellであるようです。PowerShellはWindows 7以降のオペレーティングシステム(OS)に標準搭載されているコマンドラインインターフェース(CLI)、ならびにスクリプト言語です。

OSの正規ツールが悪用されているため、これも従来型のセキュリティ検知を回避しやすい要因となります。

<参考記事>Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?(正規ツールの悪用や被害者の環境にあるシステムを悪用する攻撃手法の解説)

ClickFixの派生形:FileFix

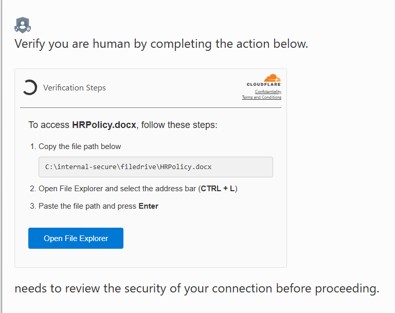

上記のClickFixの派生形として、FileFix(ファイルフィックス)と呼ばれる攻撃も確認されています。FileFixでは、攻撃者はWindowsのエクスプローラー、ならびに、そのアドレスバーに入力したコマンドを実行できる機能を悪用します。

まずは以下の例を見てみましょう。

ここでは次の手順をユーザに行わせます。

1. 画面上のファイルパスをコピー

2. 画面上の「Open File Explorer」ボタンをクリックし、Controlキー+Lキーを押下

3. ファイルパスをペーストし、Enterキーを押下

FileFixには他のパターンもあり得ますが、おおむね次のように進行します。

まず攻撃者はファイルアップロード機能を持たせた不正なWebページを準備します。そこにユーザを誘導し、画面上に準備した何らかのボタン(「ファイルを選択」や「エクスプローラーを開く」など)を押下させ、Windowsのエクスプローラーを開かせます。続いて、アドレスバーにフォーカスさせるために、Controlキー+Lキーを押下させます。いずれかのタイミングでクリップボードにコピーさせておいた不正なコマンドを、アドレスバーにペースト、Enterキーにより実行させるのです。

ClickFixにどのようにして誘導されるのか

次に、ClickFixに誘導される経路の例を見ていきます。報告されているケースをいくつか紹介します。

●HTMLファイルが添付されたメールが送られてくる。添付ファイルを開くとClickFixのダイアログボックスが表示される。

●Googleスプレッドシートを装うリンクを含むメールが届く。リンクをクリックするとClickFixの画面が表示される。

●攻撃者が、窃取した認証情報を用いてWordPressを利用したウェブサイトにログインし、偽のプラグインをインストールする。それによりユーザに偽のブラウザ更新通知を表示する。

●ビデオ会議サービス「Google Meet」を装う画面で、マイクとヘッドセットに問題があるとするポップアップが表示される。「修正」ボタンをクリックすると、ClickFixのダイアログボックスが表示される。

●GitHubレポジトリの脆弱性を通知するメールが届く。メールに含まれる偽のGitHubウェブサイトへのリンクをクリックするとClickFixの画面が表示される。

●マルバタイジング(正規の広告ネットワークを悪用して不正な広告を掲載し、それを表示・クリックさせることでマルウェアを配布する攻撃)によりClickFixの画面を表示する。

●「重要:ソフトウェアをアップデートしてください」のような件名のメールがユーザのもとに届く。アップデートの手順として、①メール文面に書かれたPowerShellコマンドをコピーし、②「Windowsキー+Rキー」押下し、③コマンドをペーストしてEnterキー押下により実行するよう案内されている。

このほか、Facebook、Booking.comなどのサービスや、Word、Excelなどのアプリのエラーに似せた画面も報告されています。

攻撃者が仕込んだ不正なスクリプトの実行により感染が報告されているマルウェアの例は以下のとおりです。インフォスティーラー(情報窃取型マルウェア)のほかに複数種が確認されています。

●AsyncRAT※(標的PCに侵入後、暗号化された通信を確立し、データや入力情報を窃取)

●Danabot(バンキングトロジャンと呼ばれるトロイの木馬。PCの様々な情報を窃取する機能あり)

●DarkGate(フォルダ探索、自己アップデート、暗号資産マイニングの有効化、キーロギング、ブラウザ情報の窃取、権限昇格など様々な機能あり)

●Lumma Stealer(認証情報やプライベートファイルなどの機密情報を探索、窃取)

●NetSupport RAT※(侵害されたエンドポイントでのデータ収集活動を行う)

※RAT:Remote Access Trojan。リモートアクセス型トロイの木馬。

また、サイバー犯罪者だけでなく、国家背景とされる標的型攻撃グループも、ClickFixを悪用した攻撃を行っていることが確認されています。

<参考記事>情報窃取型マルウェア「Lumma Stealer」が回避戦略を刷新して活動再開

ClickFixへの対策は?

組織における従業員教育

上記のようにClickFixを悪用した攻撃は多様で、今後も新たなパターンが登場する可能性があります。それでも、主な手口や偽画像を周知し、以下の場合には操作を行わないよう従業員に注意喚起するのは有効と考えられます。

●「Windowsキー+Rキー」を行うよう促された

●「ファイル名を指定して実行」のダイアログで何らかのコマンドの実行を促された

また、不審なWebサイトやメールから取得したコマンドのコピー&ペーストや実行を禁止にするのも一案です。

技術的対策

従業員に対する教育に加えて、次のような技術的対策も取ることができます。

●「ファイル名を指定して実行」やPowerShellなどを一般従業員が実行するのを制限するグループポリシーを実施

●従業員が万一コマンドを実行した場合、EDR/XDRでPowerShellによる不審なプロセス生成やコマンド実行を、リアルタイムで検知・ブロック

また、PowerShellのログ監視として、PowerShell Script Block Logging、Module Logging、Transcriptionの有効化も併せて検討するとよいでしょう。

このように、組織内のメンバーの意識向上に加えて技術面でも防御の多層化が必要です。また、繰り返しになりますが、この手口の更なる進化に備えるために、情報収集も継続することをおすすめします。

(※本記事で紹介した画面や例はWindowsのものが多いですが、macOSやLinuxでも類例が報告されています。使用OSによらず注意が必要です。)

<関連記事>

・Living Off The Land(LotL:環境寄生型)のサイバー攻撃~正規ログの中に埋没する侵入者をあぶりだすには?

・生成AIや新興技術の台頭で今後想定されるソーシャルエンジニアリングの手法を解説

・情報窃取型マルウェア「Lumma Stealer」が回避戦略を刷新して活動再開

Security GO新着記事

時事通信社のサイバーセキュリティ最前線~「知る」を支えるデジタル基盤を守るには?

(2026年2月13日)

LLMとSLMは何が違う?AIの規模、制御、そしてリスク

(2026年2月12日)

社長を騙りLINEに誘導する「CEO詐欺」の手口を解説

(2026年2月6日)